Résumé des vulnérabilités WordPress : septembre 2020, partie 2

Publié: 2020-10-23Un certain nombre de nouvelles vulnérabilités de plugins et de thèmes WordPress ont été divulguées au cours de la deuxième quinzaine de septembre, ce qui en fait l'un de nos plus grands rassemblements à ce jour. Dans cet article, nous couvrons les récentes vulnérabilités des plugins, thèmes et principaux WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Le résumé des vulnérabilités WordPress est divisé en trois catégories différentes : le noyau WordPress, les plugins WordPress et les thèmes WordPress.

Vulnérabilités principales de WordPress

Aucune vulnérabilité principale de WordPress n'a été divulguée le 2 septembre. Assurez-vous simplement que vous utilisez la dernière version de WordPress, qui est la version 5.5.1.

Vulnérabilités du plugin WordPress

1. Nettoyage des actifs

Les versions d'Asset CleanUp inférieures à 1.3.6.7 présentent des vulnérabilités de type Cross-Site Request Forgery et Cross-Site Scripting.

2. Menu collant, en-tête collant

Les versions Sticky Menu et Sticky Header inférieures à 2.21 présentent des vulnérabilités de falsification de requêtes intersites et de scripts intersites.

3. Cookiebot

Les versions de Cookiebot inférieures à 3.6.1 présentent des vulnérabilités de falsification de requêtes intersites et de scripts intersites.

4. Sécurité et pare-feu WP tout-en-un

Les versions All In One WP Security & Firewall inférieures à 4.4.4 présentent des vulnérabilités de falsification de requêtes intersites et de scripts intersites.

5. Administrateur personnalisé absolument glamour

Les versions Absolutely Glamorous Custom Admin inférieures à 6.5.5 présentent des vulnérabilités de falsification de requête intersites et de script intersites.

6. Éléments complémentaires Elementor

Les versions d'Elementor Addon Elements inférieures à 1.6.4 présentent des vulnérabilités de falsification de requêtes intersites et de scripts intersites.

7. Abonnés par e-mail et bulletins d'information

Les versions Abonnés aux e-mails et newsletters inférieures à 4.5.6 présentent une vulnérabilité de contrefaçon/usurpation d'e-mails non authentifiés.

8. 10Flux de publication sur les réseaux sociaux

10Les versions Web Social Post Feed inférieures à 1.1.27 présentent une vulnérabilité d'injection SQL authentifiée.

9. Gestionnaire d'affiliation

Les versions d'Affiliate Manager inférieures à 2.7.8 présentent une vulnérabilité de script intersites stocké non authentifié.

10. Réservation d'hôtel WP

Les versions de WP Hotel Booking inférieures à 1.10.2 présentent une vulnérabilité de contrefaçon de requête intersites.

11. Chef de projet WP

Les versions de WP Project Manager inférieures à 2.4.1 présentent une vulnérabilité de contrefaçon de requête intersites.

12. 10WebAnalytics

10Les versions de WebAnalytics inférieures à 1.2.9 présentent une vulnérabilité de contrefaçon de requêtes intersites.

13. Top 10 – Plugin de publications populaires pour WordPress

Top 10 – Le plugin de publications populaires pour les versions de WordPress inférieures à 2.9.5 a une vulnérabilité Cross-Site Request Forgery.

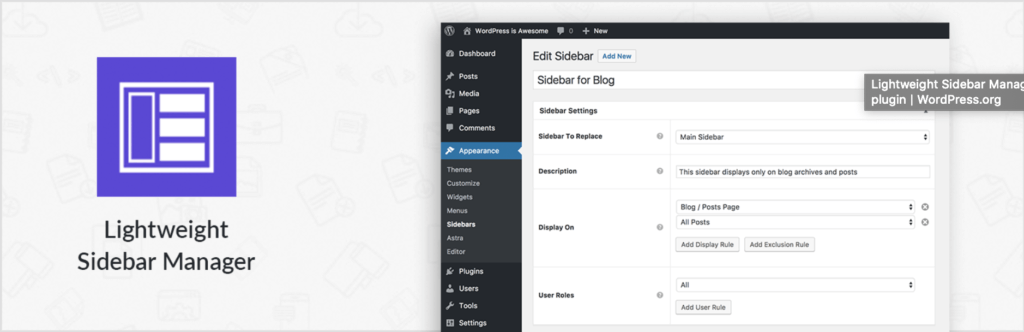

14. Gestionnaire de barre latérale léger

Les versions de Lightweight Sidebar Manager inférieures à 1.1.4 présentent une vulnérabilité de contrefaçon de requête intersites.

15. Boutons radio pour les taxonomies

Les boutons radio pour les versions de taxonomies inférieures à 2.0.6 ont une vulnérabilité de contrefaçon de requête intersites.

16. Catalogue de produits X

Les versions du catalogue de produits X inférieures à 1.5.13 présentent une vulnérabilité de falsification des requêtes intersites.

17. Abonnements payants Pro

Les versions payantes des abonnements Pro inférieures à 2.4.3 présentent une vulnérabilité de contrefaçon de requête intersites.

18. NotificationX

Les versions de NotificationX inférieures à 1.8.3 présentent une vulnérabilité de contrefaçon de requête intersites.

19. Bientôt disponible et page du mode de maintenance

Bientôt et versions de page de mode de maintenance inférieures à 1.58 ont une vulnérabilité Cross-Site Request Forgery.

20. Échangeur de menus

Les versions de Menu Swapper inférieures à 1.1.1 présentent une vulnérabilité de contrefaçon de requête intersites.

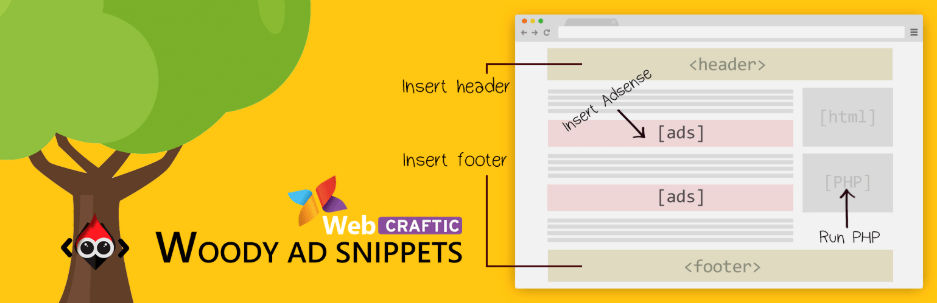

21. Extraits de publicité Woody

Les versions d'extraits de publicité Woody inférieures à 2.3.10 présentent une vulnérabilité de contrefaçon de requête intersites.

22. Formateur

Les versions de Forminator inférieures à 1.13.5 présentent une vulnérabilité de contrefaçon de requête intersites.

23. Agrégateur RSS par Feedzy

Les versions de RSS Aggregator by Feedzy inférieures à 3.4.3 présentent une vulnérabilité de contrefaçon de requête intersites.

24. Nourrissez-les socialement

Les versions Feed Them Social inférieures à la 2.8.7 ont une vulnérabilité Cross-Site Request Forgery.

25. WP ERP

Les versions de WP ERP inférieures à 1.6.4 présentent une vulnérabilité de contrefaçon de requête intersites.

26. Catalogue de produits de commerce électronique

Les versions du catalogue de produits de commerce électronique inférieures à la version 2.9.44 présentent une vulnérabilité de contrefaçon de requête intersites.

27. Témoignages faciles

Les versions d'Easy Testimonials inférieures à 3.7 ont une vulnérabilité Cross-Site Request Forgery.

28. Dokan

Les versions de Dokan inférieures à 3.0.9 présentent une vulnérabilité de contrefaçon de requêtes intersites.

29. Meilleure solution de marché multifournisseur WooCommerce

Les versions de la meilleure solution WooCommerce Multivendor Marketplace inférieures à 3.5.8 ont une vulnérabilité Cross-Site Request Forgery.

30. Modèle de champ personnalisé

Les versions de modèle de champ personnalisé inférieures à 2.5.2 présentent une vulnérabilité de contrefaçon de requête intersites.

31. Créateur de coupons

Les versions de Coupon Creator inférieures à 3.1.1 présentent une vulnérabilité de contrefaçon de requête intersites.

32. Chronologie cool

Les versions de Cool Timeline inférieures à 2.0.3 présentent une vulnérabilité de contrefaçon de requête intersites.

33. Générateur d'entonnoirs par CartFlows

Les versions inférieures à 1.5.16 de Funnel Builder by CartFlows présentent une vulnérabilité de type Cross-Site Request Forgery.

34. Importer / Exporter les paramètres de personnalisation

Les versions de paramètres de personnalisation d'importation / exportation inférieures à 1.0.4 présentent une vulnérabilité de falsification des demandes intersites.

35. Règles de remise pour WooCommerce

Les règles de remise pour les versions WooCommerce inférieures à 2.2.1 présentent plusieurs vulnérabilités de contournement d'autorisation.

36. MetaSlider

Les versions de MetaSlider inférieures à 3.17.2 présentent une vulnérabilité de script intersites stocké authentifié.

37. Glissez-déposez le téléchargement de plusieurs fichiers

Les versions de téléchargement de fichiers multiples par glisser-déposer inférieures à 1.3.5.5 présentent une vulnérabilité d'exécution de code à distance non authentifiée.

Vulnérabilités du thème WordPress

1. JobMonstre

Les versions de JobMonster inférieures à 4.6.6.1 ont une vulnérabilité de liste de répertoire dans le dossier de téléchargement.

Pleins feux sur la fonctionnalité iThemes Security Pro : appareils de confiance

Il existe de nombreuses fonctionnalités dans iThemes Security Pro qui peuvent empêcher les pirates d'exploiter les vulnérabilités des plugins et thèmes WordPress. Le contournement d'authentification et le détournement de session sont deux des types de vulnérabilités les plus dangereux. Ces deux vulnérabilités peuvent être exploitées par des pirates pour contourner les protections d'authentification et prendre le contrôle de votre site Web.

Aujourd'hui, nous allons couvrir Trusted Devices , une méthode de sécurité robuste pour protéger votre site Web même lorsqu'il est vulnérable aux attaques de contournement d'authentification ou de piratage de session.

Trusted Devices est une méthode de sécurité robuste pour protéger votre site Web même lorsqu'il est vulnérable aux attaques de contournement d'authentification ou de piratage de session.

Pourquoi nous avons développé des appareils de confiance

Disons que vous suivez toutes les meilleures pratiques de sécurité WordPress pour protéger votre compte utilisateur. Non seulement vous utilisez un mot de passe unique et fort pour chaque site, mais vous verrouillez également tous vos comptes en ligne avec une authentification à deux facteurs. Vous êtes un bon exemple de ce à quoi cela ressemble de prendre la sécurité WordPress au sérieux .

Pourtant, même avec toutes les mesures de sécurité que vous avez mises en place, votre site Web a toujours été piraté. Et, pour aggraver les choses, l'attaquant a utilisé VOTRE utilisateur WordPress pour pirater le site. Comment cela vous est-il arrivé, le gourou de la sécurité ?!

Malheureusement, même si vous faites tout ce qu'il faut pour sécuriser votre compte d'utilisateur WordPress, il existe encore des méthodes que les pirates peuvent utiliser pour exploiter votre compte.

Par exemple, WordPress génère un cookie de session chaque fois que vous vous connectez à votre site Web. Et disons que vous avez une extension de navigateur qui a été abandonnée par le développeur et ne publie plus de mises à jour de sécurité. Malheureusement pour vous, l'extension de navigateur négligée présente une vulnérabilité. La vulnérabilité permet à de mauvais acteurs de détourner les cookies de votre navigateur, y compris le cookie de session WordPress mentionné précédemment. Ce type de piratage est connu sous le nom de piratage de session . Ainsi, un attaquant peut exploiter la vulnérabilité de l'extension pour se greffer à votre connexion et commencer à apporter des modifications malveillantes à votre utilisateur WordPress.

Assez minable, non? Nous sommes d'accord, nous avons donc créé un moyen de protéger votre compte, même lorsque des acteurs malveillants peuvent trouver et exploiter d'autres vulnérabilités.

Que sont les appareils de confiance ?

La fonctionnalité Appareils de confiance d'iThemes Security Pro permet d'identifier les appareils que vous et les autres utilisateurs utilisez pour vous connecter à votre site WordPress. Une fois vos appareils identifiés, nous pouvons empêcher les pirates de session et autres acteurs malveillants de causer des dommages à votre site Web.

Lorsqu'un utilisateur s'est connecté sur un appareil non reconnu, les appareils de confiance peuvent restreindre leurs capacités de niveau administrateur . Cela signifie que si un attaquant était capable de pénétrer dans le backend de votre site WordPress, il n'aurait pas la possibilité d'apporter des modifications malveillantes à votre site Web.

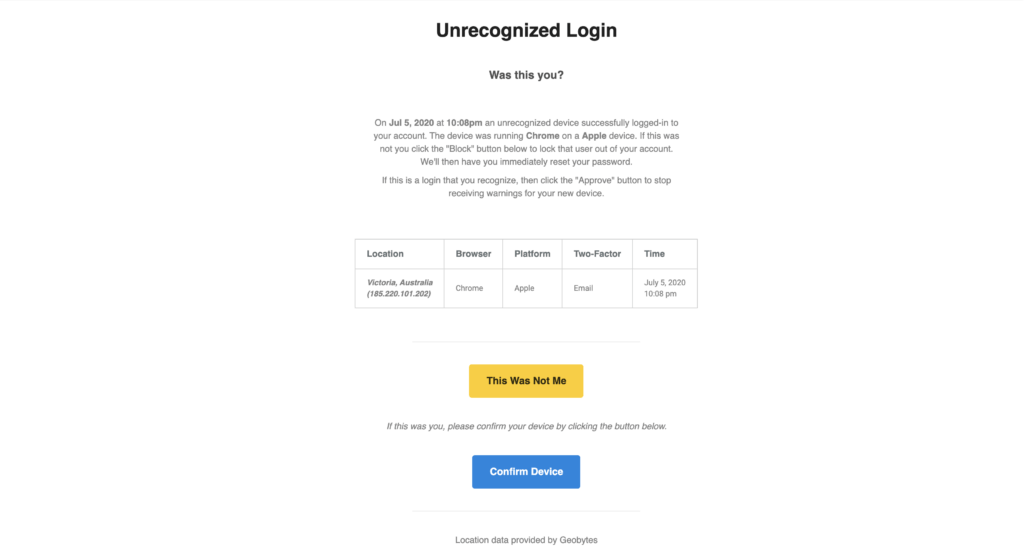

Dans ce scénario, vous recevrez un e-mail vous informant que quelqu'un s'est connecté à votre site à partir d'un appareil non reconnu. L'e-mail comprend une option pour bloquer l'appareil du pirate. Ensuite, vous pouvez simplement rire et rire, sachant que vous avez gâché la journée d'un méchant.

Un autre avantage de Trusted Devices est qu'il fait du piratage de session une chose du passé. Si l'appareil d'un utilisateur change au cours d'une session, iThemes Security déconnectera automatiquement l'utilisateur pour empêcher toute activité non autorisée sur le compte de l'utilisateur, telle que la modification de l'adresse e-mail de l'utilisateur ou le téléchargement de plug-ins malveillants.

Mec, ça fait du bien d'empêcher les attaques malveillantes de réussir !

Comment utiliser la fonctionnalité Appareils de confiance dans iThemes Security Pro

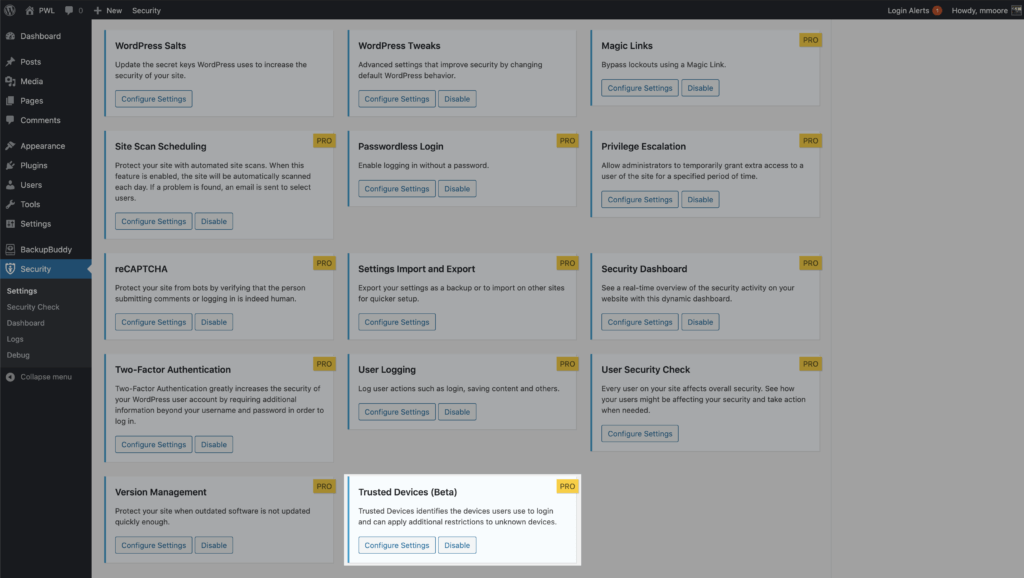

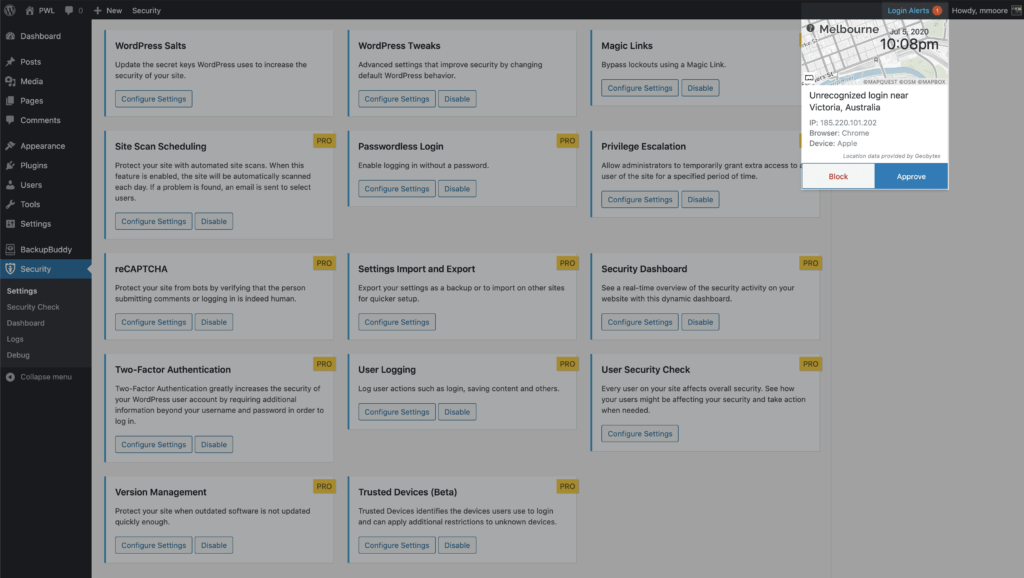

Pour commencer à utiliser Trusted Devices, activez-les sur la page principale des paramètres de sécurité, puis cliquez sur le bouton Configurer les paramètres .

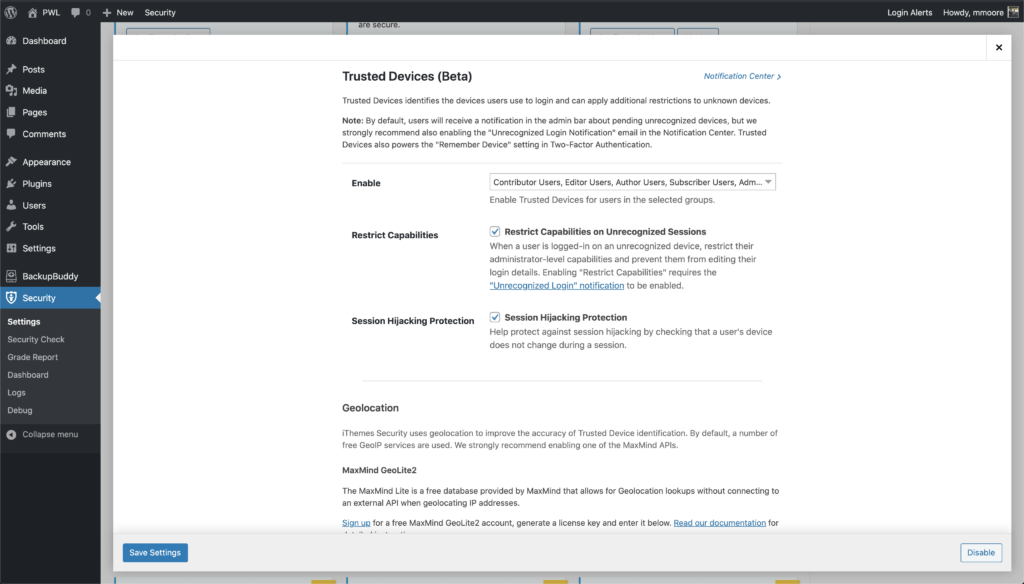

Dans les paramètres Appareils de confiance, décidez quels utilisateurs vous souhaitez utiliser la fonctionnalité, puis activez les fonctionnalités Restreindre les capacités et Protection contre le piratage de session .

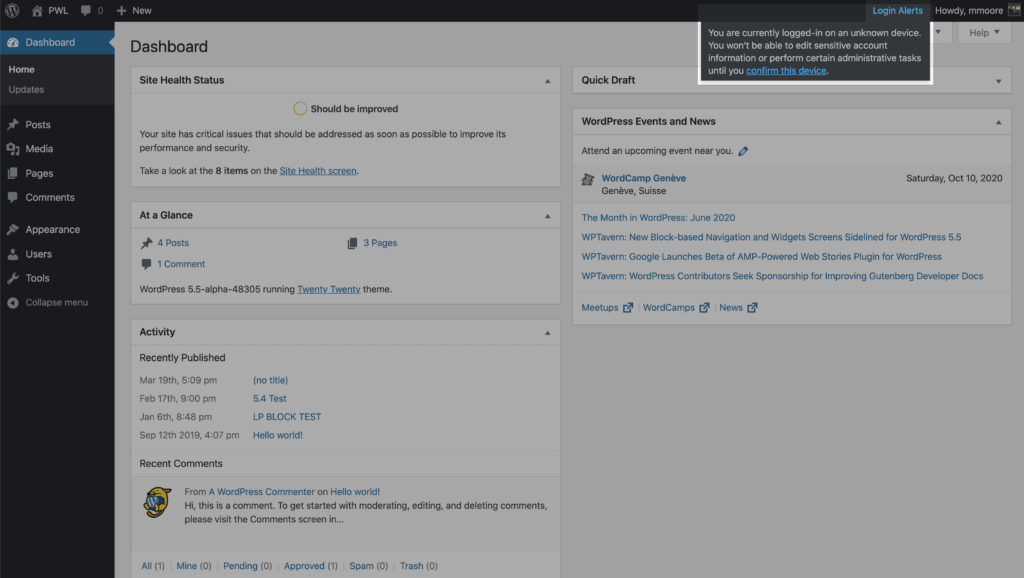

Après avoir activé le nouveau paramètre Appareils de confiance, les utilisateurs recevront une notification dans la barre d'administration WordPress concernant les appareils non reconnus en attente. Si votre appareil actuel n'a pas été ajouté à la liste des appareils de confiance, cliquez sur le lien Confirmer cet appareil pour envoyer l'e-mail d'autorisation .

Cliquez sur le bouton Confirmer l'appareil dans l'e-mail de connexion non reconnu pour ajouter vos appareils actuels à la liste des appareils de confiance.

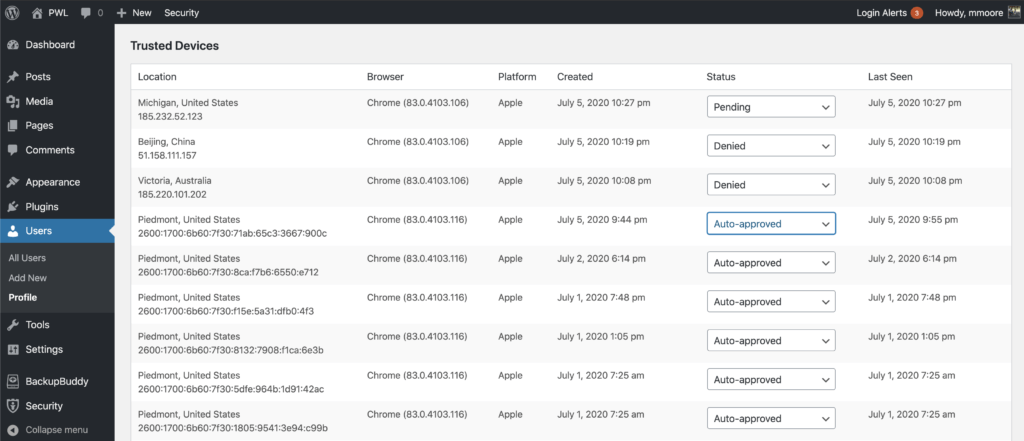

Une fois les appareils approuvés activés, les utilisateurs peuvent gérer les appareils à partir de leur page de profil utilisateur WordPress. À partir de cet écran, vous pouvez approuver ou refuser des appareils de la liste Appareils de confiance.

De plus, vous avez la possibilité de vous inscrire à certaines API tierces pour améliorer la précision de l'identification des appareils de confiance et d'utiliser des images cartographiques statiques pour afficher l'emplacement approximatif d'une connexion non reconnue. Consultez le paramètre Appareils de confiance pour voir quelles intégrations sont disponibles,

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.