Raccolta delle vulnerabilità di WordPress: settembre 2020, parte 2

Pubblicato: 2020-10-23Durante la seconda metà di settembre sono stati divulgati alcuni nuovi plugin di WordPress e vulnerabilità dei temi, rendendo questo uno dei nostri più grandi rastrellamenti fino ad oggi. In questo post, trattiamo i recenti plug-in, temi e vulnerabilità principali di WordPress e cosa fare se stai eseguendo uno dei plug-in o temi vulnerabili sul tuo sito web.

Il riepilogo delle vulnerabilità di WordPress è diviso in tre diverse categorie: core di WordPress, plugin di WordPress e temi di WordPress.

Vulnerabilità principali di WordPress

Nessuna vulnerabilità del core di WordPress è stata rivelata il 2 settembre. Assicurati solo di eseguire l'ultima versione di WordPress, che è la versione 5.5.1.

Vulnerabilità del plugin WordPress

1. Pulizia delle risorse

Le versioni di Asset CleanUp precedenti alla 1.3.6.7 presentano una vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

2. Menu appiccicoso, Intestazione adesiva

Sticky Menu, le versioni Sticky Header inferiori alla 2.21 presentano una vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

3. Cookiebot

Le versioni di Cookiebot precedenti alla 3.6.1 presentano una vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

4. Sicurezza e firewall All In One WP

Le versioni All In One WP Security & Firewall inferiori alla 4.4.4 presentano una vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

5. Amministratore personalizzato assolutamente affascinante

Le versioni di Absolutely Glamorous Custom Admin inferiori alla 6.5.5 hanno una vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

6. Elementi aggiuntivi di Elementor

Le versioni di Elementor Addon Elements inferiori alla 1.6.4 presentano una falsificazione di richieste tra siti e vulnerabilità di script tra siti.

7. E-mail abbonati e newsletter

Le versioni di newsletter e abbonati e-mail inferiori alla 4.5.6 presentano una vulnerabilità di contraffazione/spoofing di e-mail non autenticata.

8. 10 feed dei post sui social web

Le versioni 10Web Social Post Feed inferiori alla 1.1.27 presentano una vulnerabilità di Authenticated SQL Injection.

9. Responsabile affiliato

Le versioni di Affiliate Manager precedenti alla 2.7.8 presentano una vulnerabilità di scripting cross-site archiviato non autenticato.

10. Prenotazione hotel WP

Le versioni di WP Hotel Booking precedenti alla 1.10.2 presentano una vulnerabilità Cross-Site Request Forgery.

11. Responsabile del progetto WP

Le versioni di WP Project Manager sotto la 2.4.1 hanno una vulnerabilità Cross-Site Request Forgery.

12. 10WebAnalytics

Le versioni di 10WebAnalytics precedenti alla 1.2.9 presentano una vulnerabilità Cross-Site Request Forgery.

13. Top 10 – Plugin di post popolari per WordPress

Top 10 – Il plug-in di post popolari per le versioni di WordPress inferiori alla 2.9.5 presenta una vulnerabilità Cross-Site Request Forgery.

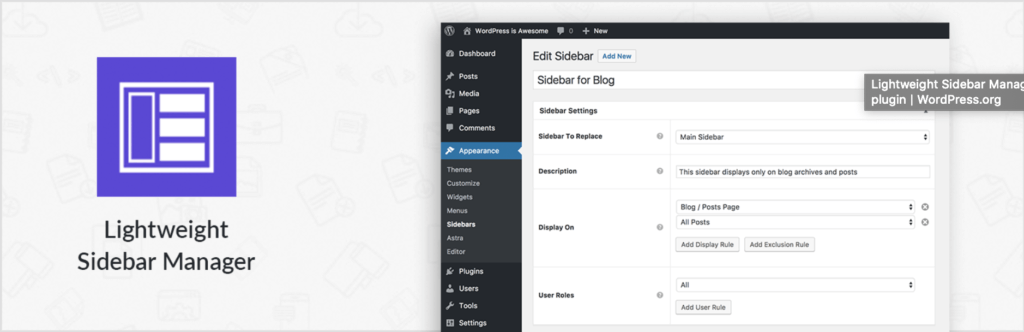

14. Gestore della barra laterale leggero

Le versioni leggere di Sidebar Manager inferiori alla 1.1.4 presentano una vulnerabilità Cross-Site Request Forgery.

15. Pulsanti radio per tassonomie

Le versioni dei pulsanti di opzione per tassonomie inferiori alla 2.0.6 presentano una vulnerabilità Cross-Site Request Forgery.

16. Catalogo prodotti X

Le versioni di Product Catalog X precedenti alla 1.5.13 presentano una vulnerabilità Cross-Site Request Forgery.

17. Abbonamenti a pagamento Pro

Le versioni Pro degli abbonamenti a pagamento inferiori alla 2.4.3 presentano una vulnerabilità Cross-Site Request Forgery.

18. NotificaX

Le versioni di NotificationX precedenti alla 1.8.3 presentano una vulnerabilità Cross-Site Request Forgery.

19. Prossimamente e pagina della modalità di manutenzione

Prossimamente e le versioni della pagina in modalità di manutenzione inferiori alla 1.58 presentano una vulnerabilità Cross-Site Request Forgery.

20. Scambio di menu

Le versioni di Menu Swapper inferiori alla 1.1.1 presentano una vulnerabilità Cross-Site Request Forgery.

21. Frammenti di annunci Woody

Le versioni degli snippet di annunci Woody precedenti alla 2.3.10 presentano una vulnerabilità Cross-Site Request Forgery.

22. Forminatore

Le versioni di Forminator precedenti alla 1.13.5 presentano una vulnerabilità Cross-Site Request Forgery.

23. Aggregatore RSS di Feedzy

Le versioni di RSS Aggregator di Feedzy inferiori alla 3.4.3 presentano una vulnerabilità Cross-Site Request Forgery.

24. Nutrili social

Le versioni social di Feed Them sotto la 2.8.7 hanno una vulnerabilità Cross-Site Request Forgery.

25. WP ERP

Le versioni di WP ERP inferiori alla 1.6.4 presentano una vulnerabilità Cross-Site Request Forgery.

26. Catalogo prodotti e-commerce

Le versioni del catalogo prodotti eCommerce inferiori alla 2.9.44 presentano una vulnerabilità Cross-Site Request Forgery.

27. Testimonianze facili

Le versioni di Easy Testimonials inferiori alla 3.7 presentano una vulnerabilità Cross-Site Request Forgery.

28. Dokan

Le versioni di Dokan inferiori alla 3.0.9 presentano una vulnerabilità Cross-Site Request Forgery.

29. La migliore soluzione di mercato multivendor WooCommerce

Le migliori versioni della soluzione WooCommerce Multivendor Marketplace inferiori alla 3.5.8 presentano una vulnerabilità Cross-Site Request Forgery.

30. Modello di campo personalizzato

Le versioni del modello di campo personalizzato inferiori alla 2.5.2 presentano una vulnerabilità di falsificazione di richieste tra siti.

31. Creatore di coupon

Le versioni di Creatore coupon inferiori alla 3.1.1 presentano una vulnerabilità di falsificazione di richieste tra siti.

32. Fantastica cronologia

Le versioni Cool Timeline inferiori alla 2.0.3 hanno una vulnerabilità Cross-Site Request Forgery.

33. Funnel Builder di CartFlows

Le versioni di Funnel Builder di CartFlows inferiori alla 1.5.16 presentano una vulnerabilità Cross-Site Request Forgery.

34. Importa/Esporta impostazioni di personalizzazione

Le versioni di Import/Export Customizer Settings inferiori alla 1.0.4 presentano una vulnerabilità Cross-Site Request Forgery.

35. Regole di sconto per WooCommerce

Le regole di sconto per le versioni di WooCommerce inferiori alla 2.2.1 presentano più vulnerabilità di bypass dell'autorizzazione.

36. MetaSlider

Le versioni di MetaSlider precedenti alla 3.17.2 presentano una vulnerabilità di Authenticated Stored Cross-Site Scripting.

37. Trascina e rilascia il caricamento di più file

Trascina e rilascia le versioni di caricamento di più file inferiori alla 1.3.5.5 presentano una vulnerabilità di esecuzione di codice remoto non autenticato.

Vulnerabilità dei temi WordPress

1. JobMonster

Le versioni di JobMonster inferiori alla 4.6.6.1 hanno un elenco di directory nella vulnerabilità della cartella di caricamento.

In evidenza sulle funzionalità di iThemes Security Pro: dispositivi affidabili

Ci sono molte funzionalità in iThemes Security Pro che possono impedire agli hacker di sfruttare le vulnerabilità nei plugin e nei temi di WordPress. Il bypass dell'autenticazione e il dirottamento della sessione sono due dei tipi di vulnerabilità più pericolosi. Entrambe queste vulnerabilità possono essere sfruttate dagli hacker per aggirare le protezioni di autenticazione e assumere il controllo del tuo sito web.

Oggi parleremo di Trusted Devices , un solido metodo di sicurezza per proteggere il tuo sito web anche quando è vulnerabile a bypassare l'autenticazione o gli attacchi di dirottamento della sessione.

Trusted Devices è un solido metodo di sicurezza per proteggere il tuo sito web anche quando è vulnerabile a bypassare l'autenticazione o gli attacchi di dirottamento della sessione.

Perché abbiamo sviluppato dispositivi affidabili

Supponiamo che tu segua tutte le migliori pratiche di sicurezza di WordPress per proteggere il tuo account utente. Non solo utilizzi una password univoca e sicura per ogni sito, ma blocchi anche tutti i tuoi account online con l'autenticazione a due fattori. Sei un buon esempio di cosa significhi prendere sul serio la sicurezza di WordPress .

Eppure, anche con tutte le misure di sicurezza che hai messo in atto, in qualche modo, il tuo sito web è stato comunque violato. E, come se non bastasse, l'attaccante ha usato il TUO utente WordPress per hackerare il sito. Come è successo a te, il guru della sicurezza ?!

Sfortunatamente, anche se fai tutto bene per proteggere il tuo account utente WordPress, ci sono ancora metodi che gli hacker possono utilizzare per sfruttare il tuo account.

Ad esempio, WordPress genera un cookie di sessione ogni volta che accedi al tuo sito web. E supponiamo che tu abbia un'estensione del browser che è stata abbandonata dallo sviluppatore e non rilascia più aggiornamenti di sicurezza. Sfortunatamente per te, l'estensione del browser trascurata ha una vulnerabilità. La vulnerabilità consente ai malintenzionati di dirottare i cookie del browser, incluso il cookie di sessione di WordPress menzionato in precedenza. Questo tipo di hack è noto come dirottamento di sessione . Quindi, un utente malintenzionato può sfruttare la vulnerabilità dell'estensione per eseguire il piggyback del tuo accesso e iniziare a apportare modifiche dannose con il tuo utente WordPress.

Abbastanza scadente, vero? Siamo d'accordo, quindi abbiamo creato un modo per proteggere il tuo account, anche quando i malintenzionati possono trovare e sfruttare altre vulnerabilità.

Cosa sono i dispositivi attendibili?

La funzione Dispositivi attendibili in iThemes Security Pro funziona per identificare i dispositivi che tu e altri utenti utilizzate per accedere al tuo sito WordPress. Dopo che i tuoi dispositivi sono stati identificati, possiamo impedire ai dirottatori di sessione e ad altri malintenzionati di danneggiare il tuo sito web.

Quando un utente ha effettuato l'accesso su un dispositivo non riconosciuto, Trusted Devices può limitare le proprie capacità a livello di amministratore . Ciò significa che se un utente malintenzionato fosse in grado di entrare nel backend del tuo sito WordPress, non avrebbe la possibilità di apportare modifiche dannose al tuo sito web.

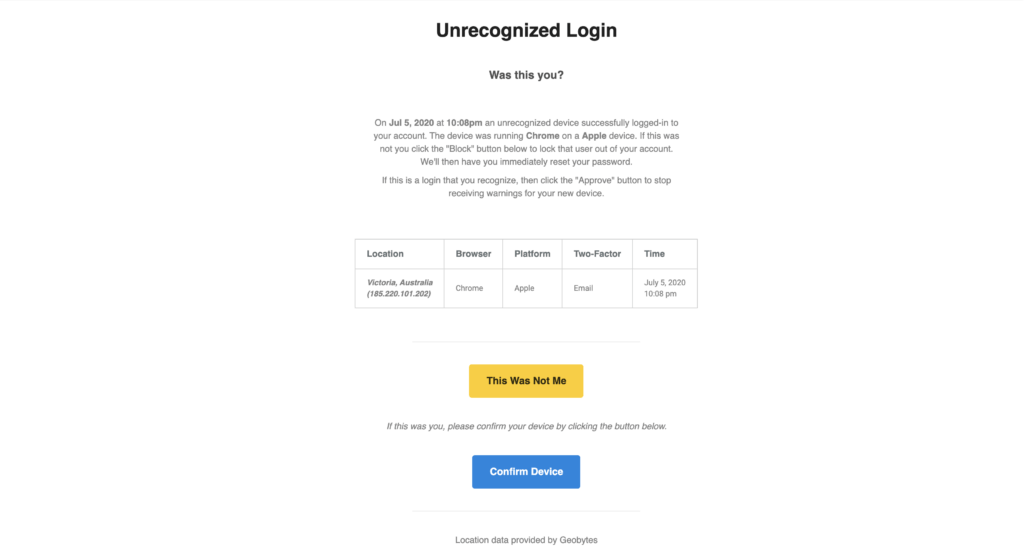

In questo scenario, riceverai un'e-mail che ti informa che qualcuno ha effettuato l'accesso al tuo sito da un dispositivo non riconosciuto. L'e-mail include un'opzione per bloccare il dispositivo dell'hacker. Quindi puoi semplicemente ridere e ridere, sapendo che hai rovinato la giornata di un cattivo.

Un altro vantaggio di Trusted Devices è che rende il dirottamento di sessione un ricordo del passato. Se il dispositivo di un utente cambia durante una sessione, iThemes Security disconnetterà automaticamente l'utente per impedire qualsiasi attività non autorizzata sull'account dell'utente, come la modifica dell'indirizzo e-mail dell'utente o il caricamento di plug-in dannosi.

Cavolo, è davvero bello impedire che gli attacchi dannosi abbiano successo!

Come utilizzare la funzione Dispositivi attendibili in iThemes Security Pro

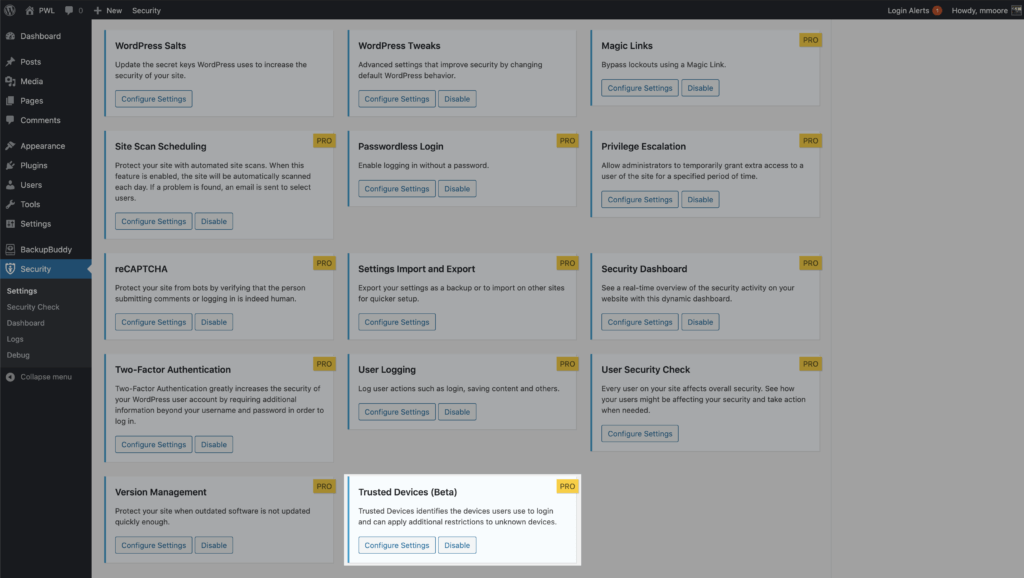

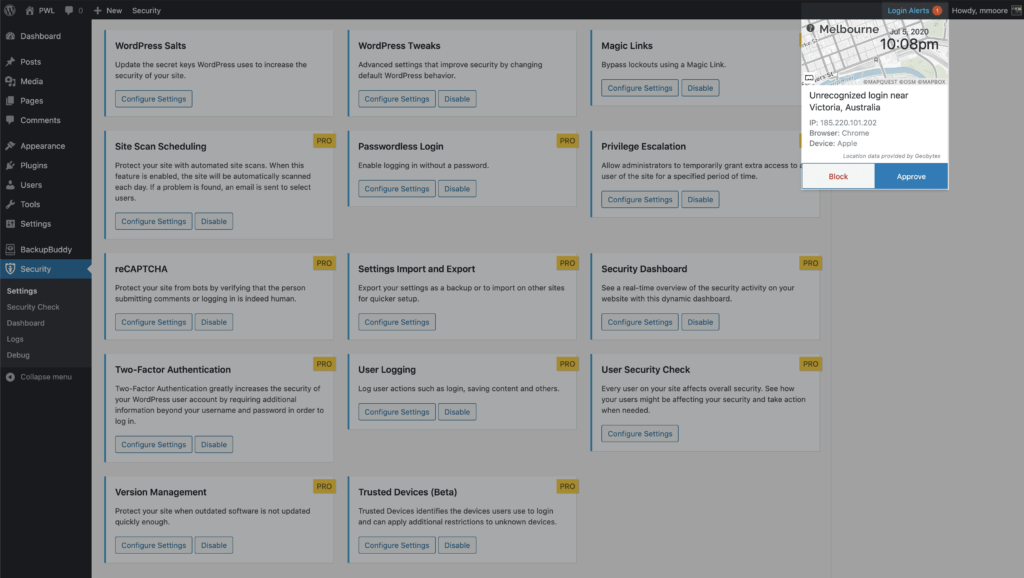

Per iniziare a utilizzare i dispositivi attendibili, abilitali nella pagina principale delle impostazioni di sicurezza, quindi fai clic sul pulsante Configura impostazioni .

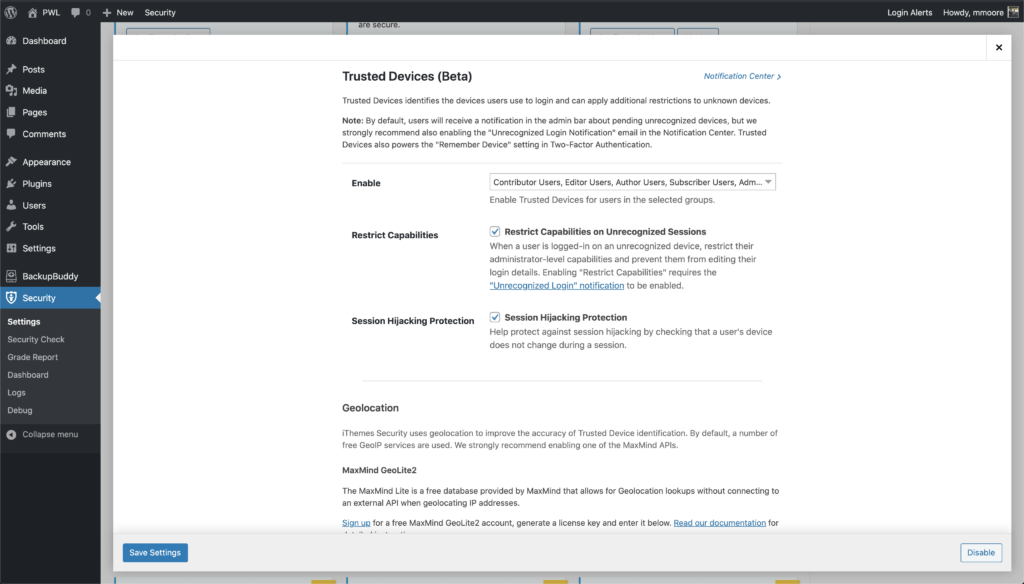

Nelle impostazioni Dispositivi attendibili, decidi quali utenti desideri utilizzare la funzione, quindi abilita le funzionalità Limita funzionalità e Protezione dal dirottamento della sessione .

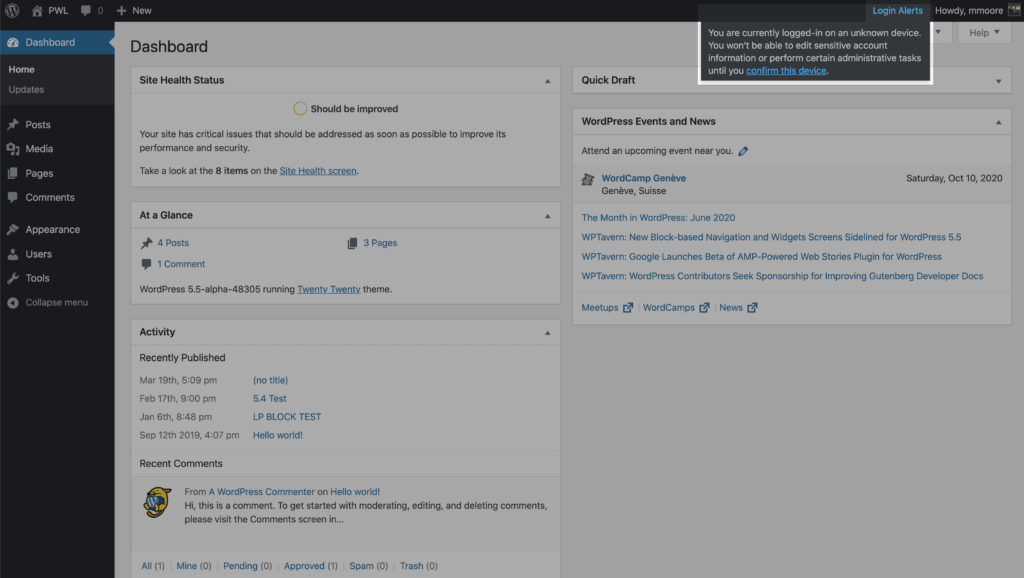

Dopo aver abilitato la nuova impostazione Trusted Devices, gli utenti riceveranno una notifica nella barra di amministrazione di WordPress sui dispositivi non riconosciuti in sospeso. Se il tuo dispositivo attuale non è stato aggiunto all'elenco dei dispositivi attendibili, fai clic sul collegamento Conferma questo dispositivo per inviare l'e-mail di autorizzazione .

Fare clic sul pulsante Conferma dispositivo nell'e-mail di accesso non riconosciuto per aggiungere i dispositivi attuali all'elenco dei dispositivi attendibili.

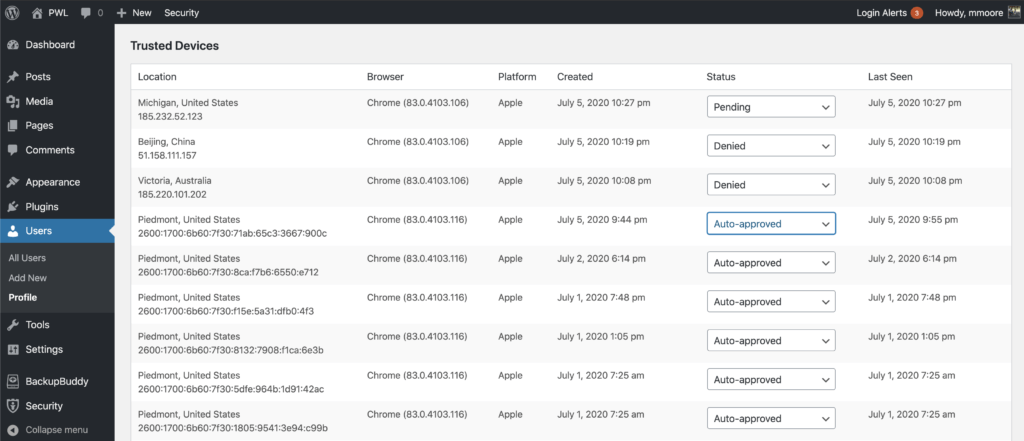

Una volta che Trusted Devices è abilitato, gli utenti possono gestire i dispositivi dalla loro pagina del profilo utente di WordPress. Da questa schermata, puoi approvare o negare i dispositivi dall'elenco Dispositivi attendibili.

Inoltre, hai la possibilità di registrarti per alcune API di terze parti per migliorare l'accuratezza dell'identificazione dei dispositivi attendibili e utilizzare mappe di immagini statiche per visualizzare la posizione approssimativa di un accesso non riconosciuto. Controlla l'impostazione Dispositivi attendibili per vedere quali integrazioni sono disponibili,

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.