WordPress 漏洞综述:2020 年 9 月,第 2 部分

已发表: 2020-10-239 月下半月披露了相当多的新 WordPress 插件和主题漏洞,这是我们迄今为止最大的综述之一。 在这篇文章中,我们介绍了最近的 WordPress 插件、主题和核心漏洞,以及如果您在网站上运行易受攻击的插件或主题之一该怎么办。

WordPress 漏洞综述分为三个不同的类别:WordPress 核心、WordPress 插件和 WordPress 主题。

WordPress 核心漏洞

9 月 2 日没有披露 WordPress 核心漏洞。 只需确保您运行的是最新版本的 WordPress,即 5.5.1 版。

WordPress 插件漏洞

1. 资产清理

低于 1.3.6.7 的资产清理版本具有跨站点请求伪造和跨站点脚本漏洞。

2. 粘性菜单,粘性标题

粘性菜单、粘性标题低于 2.21 的版本具有跨站点请求伪造和跨站点脚本漏洞。

3. 饼干机器人

低于 3.6.1 的 Cookiebot 版本具有跨站点请求伪造和跨站点脚本漏洞。

4. 多合一 WP 安全和防火墙

低于 4.4.4 的多合一 WP 安全和防火墙版本具有跨站点请求伪造和跨站点脚本漏洞。

5.绝对迷人的自定义管理员

低于 6.5.5 的 Absolutely Glamorous 自定义管理版本具有跨站点请求伪造和跨站点脚本漏洞。

6. Elementor 插件元素

低于 1.6.4 的 Elementor Addon Elements 版本具有跨站点请求伪造和跨站点脚本漏洞。

7. 电子邮件订阅者和时事通讯

低于 4.5.6 的电子邮件订阅者和时事通讯版本具有未经身份验证的电子邮件伪造/欺骗漏洞。

8. 10Web 社交帖子提要

1.1.27 以下的 10Web Social Post Feed 版本有一个 Authenticated SQL Injection 漏洞。

9. 联盟经理

低于 2.7.8 的 Affiliate Manager 版本具有未经身份验证的存储跨站点脚本漏洞。

10. WP 酒店预订

低于 1.10.2 的 WP Hotel Booking 版本存在跨站请求伪造漏洞。

11. WP 项目经理

低于 2.4.1 的 WP Project Manager 版本具有跨站点请求伪造漏洞。

12. 10WebAnalytics

10WebAnalytics 1.2.9 以下版本存在跨站请求伪造漏洞。

13. Top 10 – WordPress 的热门帖子插件

前 10 名 – WordPress 2.9.5 以下版本的热门帖子插件存在跨站点请求伪造漏洞。

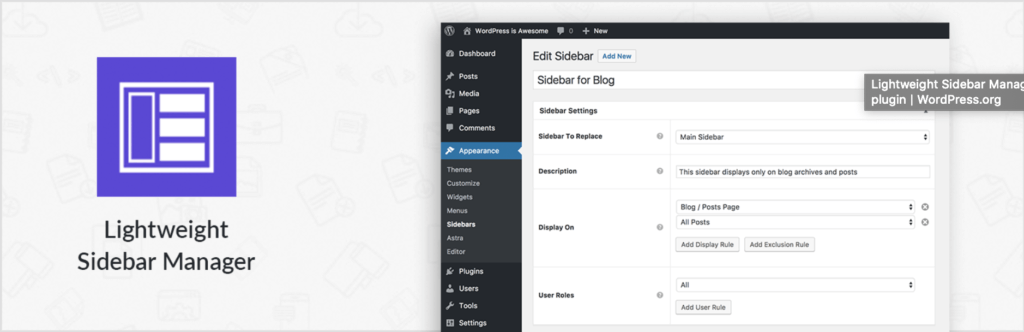

14. 轻量级侧边栏管理器

低于 1.1.4 的轻量级侧边栏管理器版本具有跨站点请求伪造漏洞。

15. 分类单选按钮

低于 2.0.6 的分类法版本的单选按钮具有跨站点请求伪造漏洞。

16. 产品目录 X

低于 1.5.13 的产品目录 X 版本具有跨站点请求伪造漏洞。

17.付费会员专业版

2.4.3 以下的付费会员专业版存在跨站请求伪造漏洞。

18.通知X

低于 1.8.3 的 NotificationX 版本具有跨站点请求伪造漏洞。

19. 即将推出和维护模式页面

即将推出和维护模式页面低于 1.58 的版本具有跨站点请求伪造漏洞。

20. 菜单交换器

低于 1.1.1 的 Menu Swapper 版本具有跨站点请求伪造漏洞。

21. Woody 广告片段

低于 2.3.10 的 Woody 广告片段版本具有跨站点请求伪造漏洞。

22. 成型机

低于 1.13.5 的 Forminator 版本具有跨站点请求伪造漏洞。

23. Feedzy 的 RSS 聚合器

Feedzy 3.4.3 以下版本的RSS Aggregator 存在跨站请求伪造漏洞。

24.让他们社交

Feed Them 低于 2.8.7 的社交版本具有跨站点请求伪造漏洞。

25.WP ERP

低于 1.6.4 的 WP ERP 版本具有跨站点请求伪造漏洞。

26.电子商务产品目录

低于 2.9.44 的电子商务产品目录版本具有跨站点请求伪造漏洞。

27. 简单的推荐

低于 3.7 的 Easy Testimonials 版本具有跨站点请求伪造漏洞。

28. 多坎

低于 3.0.9 的 Dokan 版本具有跨站点请求伪造漏洞。

29. 最佳 WooCommerce 多供应商市场解决方案

低于 3.5.8 的最佳 WooCommerce 多供应商市场解决方案版本具有跨站点请求伪造漏洞。

30.自定义字段模板

低于 2.5.2 的自定义字段模板版本具有跨站点请求伪造漏洞。

31.优惠券创建者

低于 3.1.1 的 Coupon Creator 版本存在跨站请求伪造漏洞。

32.酷时间线

低于 2.0.3 的 Cool Timeline 版本具有跨站点请求伪造漏洞。

33. CartFlows 的漏斗生成器

低于 1.5.16 的 CartFlows 版本的漏斗生成器具有跨站点请求伪造漏洞。

34. 导入/导出定制器设置

低于 1.0.4 的导入/导出定制器设置版本具有跨站点请求伪造漏洞。

35. WooCommerce 的折扣规则

低于 2.2.1 的 WooCommerce 版本的折扣规则具有多个授权绕过漏洞。

36. MetaSlider

低于 3.17.2 的 MetaSlider 版本有一个 Authenticated Stored Cross-Site Scripting 漏洞。

37.拖放多个文件上传

1.3.5.5 以下的拖放多文件上传版本存在未经身份验证的远程执行代码漏洞。

WordPress 主题漏洞

1. 工作怪物

低于 4.6.6.1 的 JobMonster 版本具有上传文件夹中的目录列表漏洞。

iThemes Security Pro 功能聚焦:可信设备

iThemes Security Pro 中有许多功能可以阻止黑客利用 WordPress 插件和主题中的漏洞。 身份验证绕过和会话劫持是两种最危险的漏洞类型。 黑客可以利用这两个漏洞绕过身份验证保护并控制您的网站。

今天我们将介绍可信设备,这是一种强大的安全方法,可以保护您的网站,即使它容易受到绕过身份验证或会话劫持攻击的影响。

可信设备是一种强大的安全方法,可以保护您的网站,即使它容易受到绕过身份验证或会话劫持攻击的影响。

为什么我们开发可信设备

假设您遵循所有 WordPress 安全最佳实践来保护您的用户帐户。 您不仅为每个站点使用唯一的强密码,而且还使用两因素身份验证锁定所有在线帐户。 您是认真对待 WordPress 安全性的一个很好的例子。

然而,即使您采取了所有安全措施,不知何故,您的网站仍然被黑客入侵。 而且,更糟糕的是,攻击者使用您的 WordPress 用户来入侵该网站。 安全大师你怎么会这样?!

不幸的是,即使您采取了正确的措施来保护您的 WordPress 用户帐户,黑客仍然可以使用一些方法来利用您的帐户。

例如,每次您登录网站时, WordPress 都会生成一个会话 cookie。 假设您有一个已被开发人员放弃且不再发布安全更新的浏览器扩展。 不幸的是,被忽视的浏览器扩展有一个漏洞。 该漏洞允许不法分子劫持您的浏览器 cookie,包括前面提到的 WordPress 会话 cookie。 这种类型的黑客被称为会话劫持。 因此,攻击者可以利用扩展漏洞来捎带您的登录名并开始对您的 WordPress 用户进行恶意更改。

很糟糕,对吧? 我们同意,因此我们创建了一种方法来保护您的帐户,即使不法分子可以找到并利用其他漏洞。

什么是可信设备?

iThemes Security Pro 中的受信任设备功能可用于识别您和其他用户用于登录您的 WordPress 站点的设备。 识别出您的设备后,我们可以阻止会话劫持者和其他不良行为者对您的网站造成任何损害。

当用户登录到无法识别的设备时,受信任的设备可以限制其管理员级别的功能。 这意味着,如果攻击者能够闯入您的 WordPress 网站的后端,他们将无法对您的网站进行任何恶意更改。

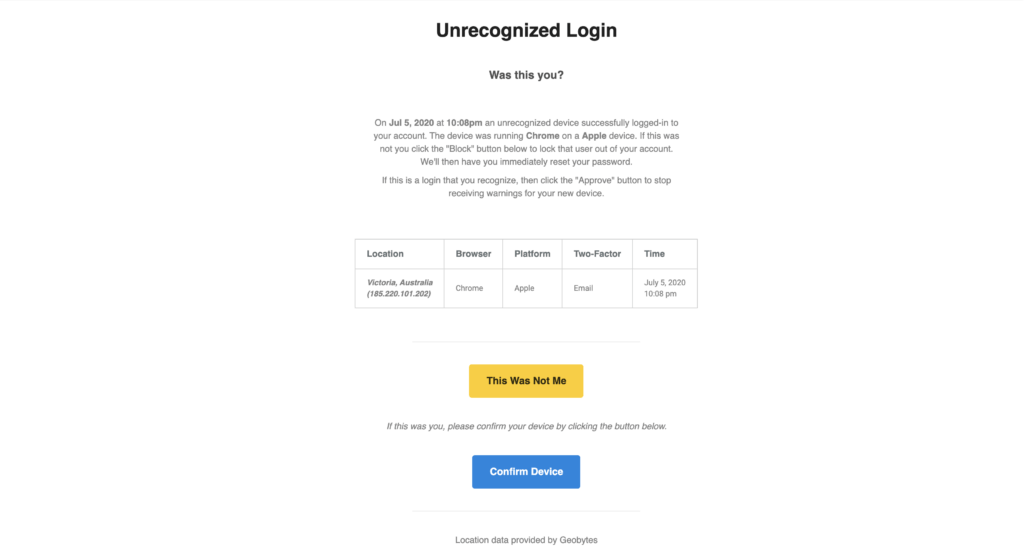

在这种情况下,您将收到一封电子邮件,让您知道有人从无法识别的设备登录到您的站点。 该电子邮件包含阻止黑客设备的选项。 然后你就可以哈哈大笑,知道你毁了一个坏人的一天。

可信设备的另一个好处是它使会话劫持成为过去。 如果用户的设备在会话期间发生变化,iThemes Security 将自动将用户注销,以防止用户帐户上发生任何未经授权的活动,例如更改用户的电子邮件地址或上传恶意插件。

伙计,防止恶意攻击成功确实感觉很好!

如何在 iThemes Security Pro 中使用可信设备功能

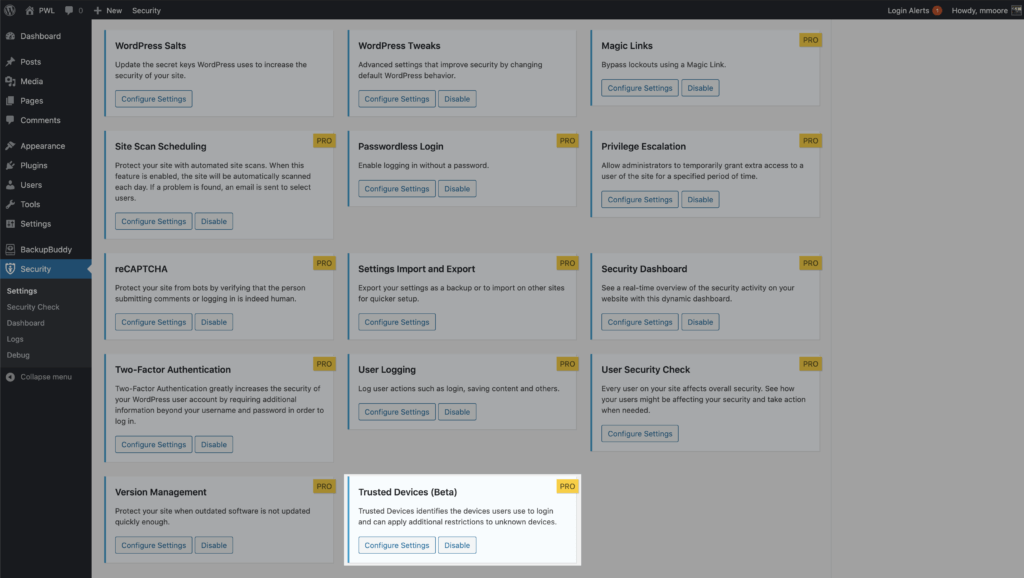

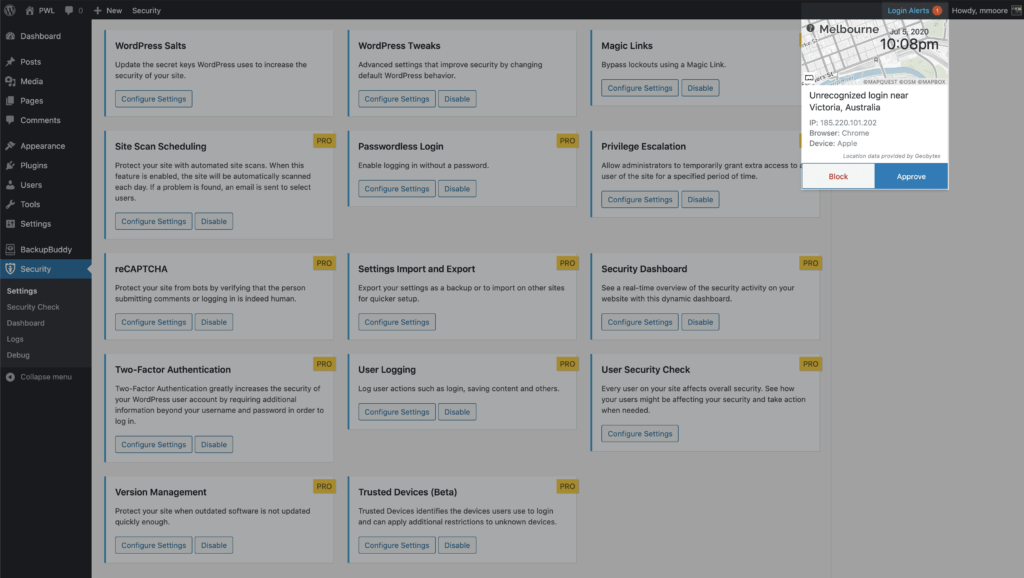

要开始使用可信设备,请在安全设置的主页上启用它们,然后单击配置设置按钮。

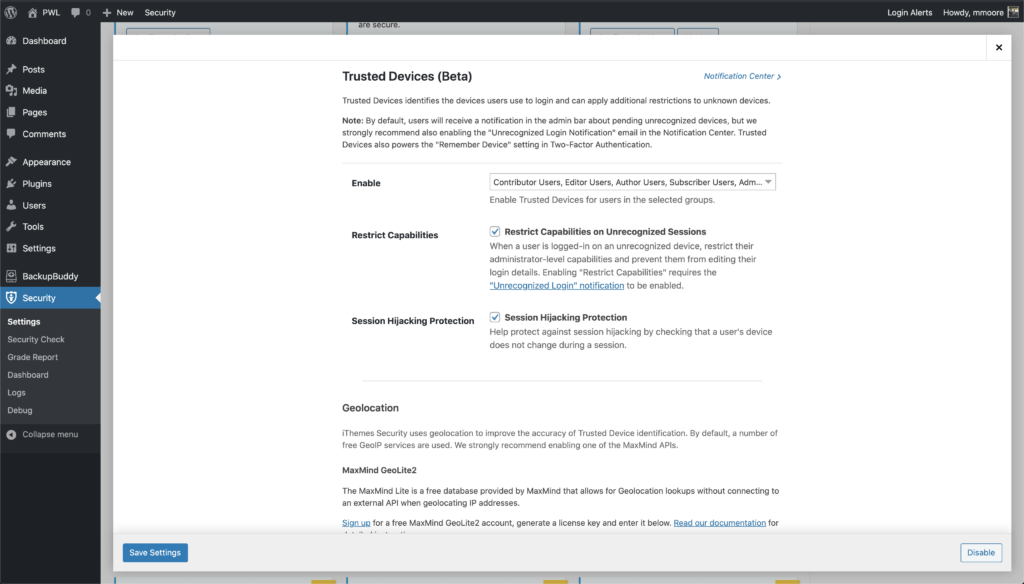

在 Trusted Devices 设置中,决定您要使用该功能的用户,然后启用Restrict Capabilities和Session Hijacking Protection功能。

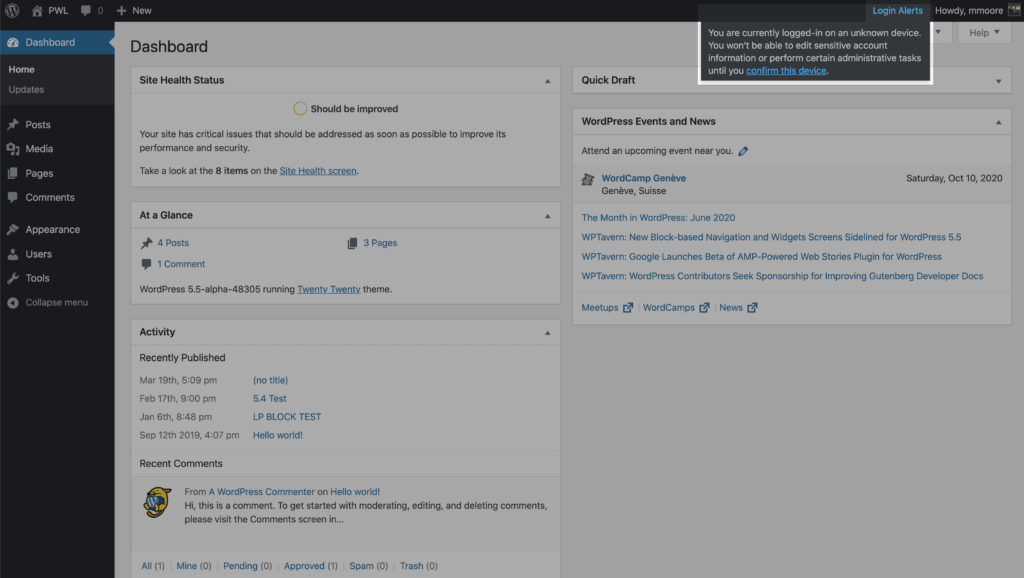

启用新的受信任设备设置后,用户将在 WordPress 管理栏中收到有关待处理的无法识别设备的通知。 如果您当前的设备尚未添加到受信任设备列表中,请单击“确认此设备”链接以发送授权电子邮件。

单击无法识别的登录电子邮件中的确认设备按钮,将您当前的设备添加到受信任设备列表。

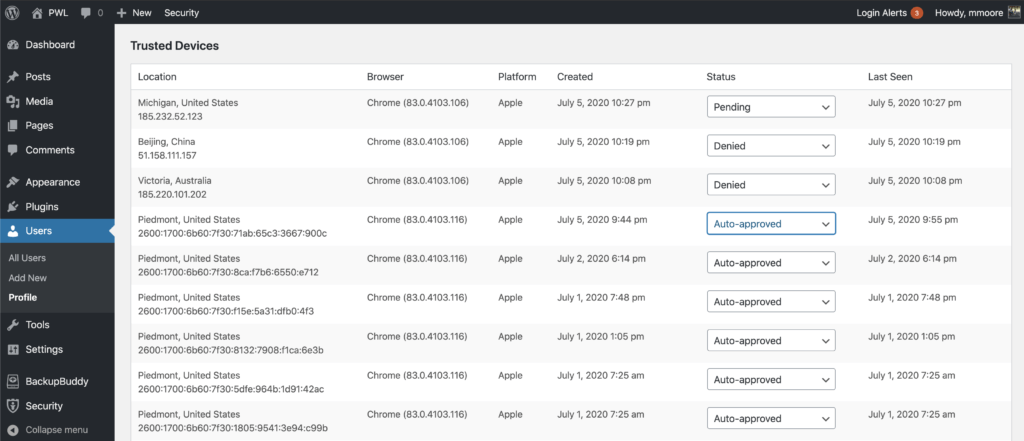

启用可信设备后,用户可以从他们的 WordPress 用户配置文件页面管理设备。 在此屏幕中,您可以批准或拒绝可信设备列表中的设备。

此外,您可以选择注册某些第三方 API 以提高可信设备识别的准确性,并使用静态图像地图来显示无法识别的登录的大致位置。 查看受信任的设备设置以查看可用的集成,

WordPress 安全插件可以帮助保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 50 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全专业版

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。