Podsumowanie luk w zabezpieczeniach WordPressa: wrzesień 2020 r., część 2

Opublikowany: 2020-10-23W drugiej połowie września ujawniono sporo nowych luk w wtyczkach i motywach WordPress, co czyni to jedno z naszych największych podsumowań. W tym poście omówimy najnowsze wtyczki WordPress, motywy i podstawowe luki w zabezpieczeniach oraz co zrobić, jeśli korzystasz z jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPress jest podzielone na trzy różne kategorie: rdzeń WordPress, wtyczki WordPress i motywy WordPress.

Główne luki w WordPressie

Drugiego września nie ujawniono żadnych podstawowych luk w WordPressie. Upewnij się tylko, że korzystasz z najnowszej wersji WordPressa, czyli 5.5.1.

Luki w zabezpieczeniach wtyczki WordPress

1. Czyszczenie zasobów

Wersje Asset CleanUp poniżej 1.3.6.7 mają luki w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

2. Przyklejone menu, przyklejony nagłówek

Sticky Menu, Sticky Header wersje poniżej 2.21 mają luki w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

3. Cookiebot

Wersje Cookiebot poniżej 3.6.1 mają luki w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

4. Wszystko w jednym WP Security & Firewall

Wersje All In One WP Security & Firewall poniżej 4.4.4 mają luki w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

5. Absolutnie czarujący niestandardowy administrator

Wersje Absolutely Glamorous Custom Admin poniżej 6.5.5 mają luki w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

6. Elementy dodatkowe do Elementora

Elementor Addon Wersje poniżej 1.6.4 mają luki w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

7. E-mail subskrybenci i biuletyny

Wersje subskrybentów poczty e-mail i biuletynów poniżej 4.5.6 mają lukę w zabezpieczeniach nieuwierzytelnionych wiadomości e-mail/podszywania się.

8. 10 Kanał postów społecznościowych w sieci

Wersje 10Web Social Post Feed poniżej 1.1.27 mają lukę w zabezpieczeniach Authenticated SQL Injection.

9. Menedżer stowarzyszony

Wersje programu Affiliate Manager poniżej 2.7.8 zawierają lukę w zabezpieczeniach nieuwierzytelnionych przechowywanych skryptów między witrynami.

10. Rezerwacja hotelu WP

Wersje WP Hotel Booking poniżej 1.10.2 mają lukę Cross-Site Request Forgery.

11. Kierownik Projektu WP

Wersje WP Project Manager poniżej 2.4.1 mają lukę Cross-Site Request Forgery.

12. 10Analityka internetowa

Wersje 10WebAnalytics poniżej 1.2.9 mają lukę Cross-Site Request Forgery.

13. Top 10 – Wtyczka popularnych postów do WordPress

Top 10 – Wtyczka popularnych postów dla wersji WordPress poniżej 2.9.5 ma lukę Cross-Site Request Forgery.

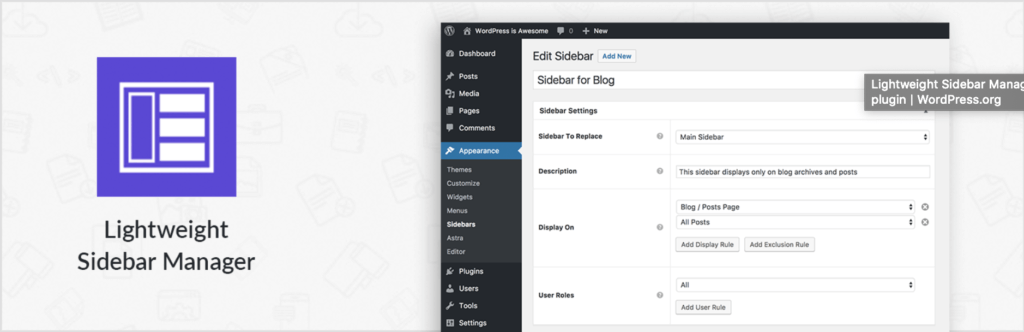

14. Lekki menedżer paska bocznego

Wersje Lightweight Sidebar Manager poniżej 1.1.4 mają lukę Cross-Site Request Forgery.

15. Przyciski radiowe dla taksonomii

Przyciski radiowe dla wersji taksonomii poniżej 2.0.6 mają podatność na Cross-Site Request Forgery.

16. Katalog produktów X

Wersje Product Catalog X poniżej 1.5.13 mają lukę Cross-Site Request Forgery.

17. Płatne członkostwo Pro

Wersje Płatne Członkostwo Pro poniżej 2.4.3 mają lukę Cross-Site Request Forgery.

18. PowiadomienieX

Wersje NotificationX poniżej 1.8.3 mają lukę Cross-Site Request Forgery.

19. Wkrótce i strona trybu konserwacji

Coming Soon & Maintenance Mode Page Wersje poniżej 1.58 mają lukę Cross-Site Request Forgery.

20. Zmiana menu

Wersje Menu Swapper poniżej 1.1.1 mają lukę Cross-Site Request Forgery.

21. Fragmenty reklam drzewiastych

Wersje fragmentów reklam Woody poniżej 2.3.10 zawierają lukę Cross-Site Request Forgery.

22. Formator

Wersje Forminator poniżej 1.13.5 mają lukę Cross-Site Request Forgery.

23. Agregator RSS autorstwa Feedzy

Wersje RSS Aggregator by Feedzy poniżej 3.4.3 mają podatność na Cross-Site Request Forgery.

24. Nakarm je towarzysko

Wersje Feed Them Social poniżej 2.8.7 mają lukę Cross-Site Request Forgery.

25. WP ERP

Wersje WP ERP poniżej 1.6.4 mają lukę Cross-Site Request Forgery.

26. Katalog produktów eCommerce

Wersje eCommerce Product Catalog poniżej 2.9.44 mają lukę Cross-Site Request Forgery.

27. Łatwe referencje

Wersje Easy Testimonials poniżej 3.7 mają lukę Cross-Site Request Forgery.

28. Dokan

Wersje Dokan poniżej 3.0.9 mają lukę Cross-Site Request Forgery.

29. Najlepsze rozwiązanie rynku dla wielu dostawców WooCommerce

Wersje Best WooCommerce Multivendor Marketplace Solution poniżej 3.5.8 mają lukę Cross-Site Request Forgery.

30. Szablon pola niestandardowego

Wersje niestandardowego szablonu pola poniżej 2.5.2 mają lukę w zabezpieczeniach Cross-Site Request Forgery.

31. Twórca kuponów

Wersje Coupon Creator poniżej 3.1.1 mają lukę Cross-Site Request Forgery.

32. Fajna oś czasu

Wersje Cool Timeline poniżej 2.0.3 mają lukę Cross-Site Request Forgery.

33. Konstruktor lejków od CartFlows

Wersje programu Funnel Builder by CartFlows poniżej 1.5.16 mają lukę Cross-Site Request Forgery.

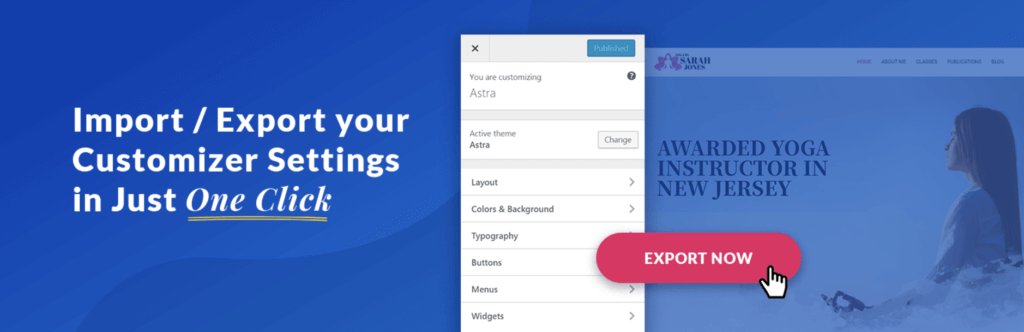

34. Importuj/eksportuj ustawienia konfiguratora

Wersje importu/eksportu Customizer Settings poniżej 1.0.4 mają lukę Cross-Site Request Forgery.

35. Zasady rabatowe dla WooCommerce

Reguły rabatowe dla wersji WooCommerce poniżej 2.2.1 mają wiele luk w zabezpieczeniach ominięcia autoryzacji.

36. MetaSlider

Wersje MetaSlider poniżej 3.17.2 mają usterkę Authenticated Stored Cross-Site Scripting.

37. Przeciągnij i upuść przesyłanie wielu plików

Wersje przeciągania i upuszczania wielu plików poniżej 1.3.5.5 mają lukę umożliwiającą wykonanie nieuwierzytelnionego zdalnego wykonywania kodu.

Luki w motywie WordPress

1. JobMonster

Wersje JobMonster poniżej 4.6.6.1 mają usterkę Directory Listing in Upload Folder.

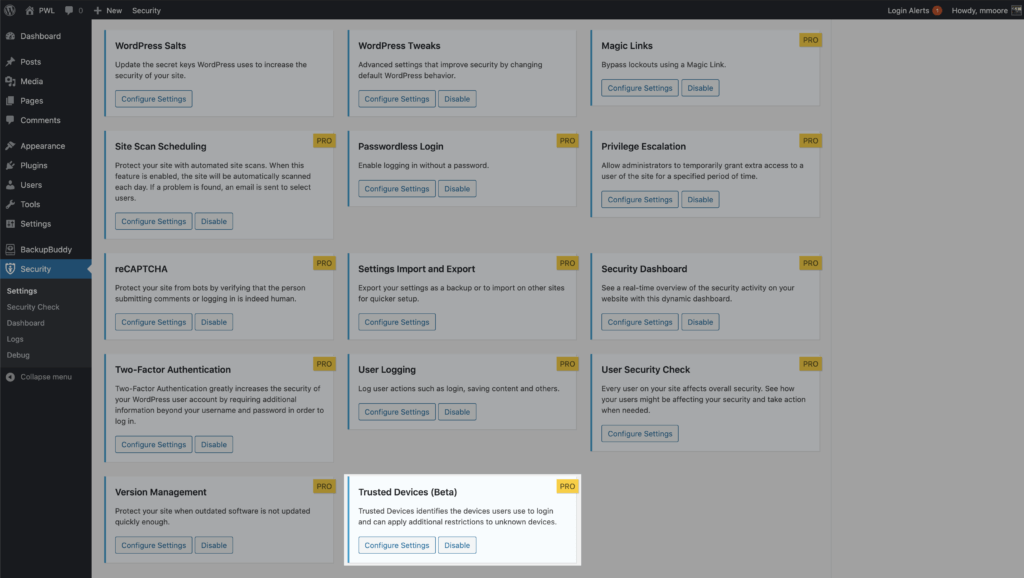

Prezentacja funkcji iThemes Security Pro: Zaufane urządzenia

W iThemes Security Pro jest wiele funkcji, które mogą powstrzymać hakerów przed wykorzystywaniem luk we wtyczkach i motywach WordPress. Pomijanie uwierzytelniania i przechwytywanie sesji to dwa z najniebezpieczniejszych rodzajów luk w zabezpieczeniach. Obie te luki mogą zostać wykorzystane przez hakerów do ominięcia zabezpieczeń uwierzytelniania i przejęcia kontroli nad Twoją witryną.

Dzisiaj zajmiemy się Trusted Devices , solidną metodą bezpieczeństwa, która chroni Twoją witrynę, nawet jeśli jest podatna na ominięcie uwierzytelniania lub ataków polegających na przejmowaniu sesji.

Zaufane urządzenia to solidna metoda bezpieczeństwa, która chroni Twoją witrynę, nawet jeśli jest podatna na ominięcie uwierzytelniania lub ataków polegających na przejmowaniu sesji.

Dlaczego opracowaliśmy zaufane urządzenia

Załóżmy, że postępujesz zgodnie ze wszystkimi najlepszymi praktykami bezpieczeństwa WordPress, aby chronić swoje konto użytkownika. Nie tylko używasz unikalnego, silnego hasła dla każdej witryny, ale także blokujesz wszystkie swoje konta online za pomocą uwierzytelniania dwuskładnikowego. Jesteś dobrym przykładem tego, jak poważnie traktować zabezpieczenia WordPressa .

Jednak nawet pomimo wszystkich zastosowanych środków bezpieczeństwa w jakiś sposób Twoja witryna była nadal zhakowana. A co gorsza, osoba atakująca wykorzystała TWOJEGO użytkownika WordPress do zhakowania witryny. Jak to się stało z tobą, guru bezpieczeństwa ?!

Niestety, nawet jeśli zrobisz wszystko dobrze, aby zabezpieczyć swoje konto użytkownika WordPress, nadal istnieją metody, które hakerzy mogą wykorzystać do wykorzystania twojego konta.

Na przykład WordPress generuje plik cookie sesji za każdym razem, gdy logujesz się do swojej witryny. Załóżmy, że masz rozszerzenie przeglądarki, które zostało porzucone przez programistę i nie wydaje już aktualizacji zabezpieczeń. Na nieszczęście dla Ciebie zaniedbane rozszerzenie przeglądarki ma lukę. Luka pozwala złym podmiotom przejąć pliki cookie przeglądarki, w tym wspomniany wcześniej plik cookie sesji WordPress. Ten rodzaj hakowania jest znany jako przejęcie sesji . Atakujący może więc wykorzystać lukę rozszerzenia, aby odłączyć Twój login i zacząć wprowadzać złośliwe zmiany z użytkownikiem WordPress.

Całkiem kiepskie, prawda? Zgadzamy się, dlatego stworzyliśmy sposób na ochronę Twojego konta, nawet jeśli źli aktorzy mogą znaleźć i wykorzystać inne luki w zabezpieczeniach.

Czym są zaufane urządzenia?

Funkcja Zaufane urządzenia w iThemes Security Pro działa w celu identyfikacji urządzeń, których Ty i inni użytkownicy używacie do logowania się do witryny WordPress. Po zidentyfikowaniu Twoich urządzeń możemy powstrzymać porywacze sesji i inne złe podmioty przed wyrządzeniem jakichkolwiek szkód w Twojej witrynie.

Gdy użytkownik zaloguje się na nierozpoznanym urządzeniu, Zaufane urządzenia mogą ograniczyć jego uprawnienia na poziomie administratora . Oznacza to, że gdyby atakujący zdołał włamać się do zaplecza Twojej witryny WordPress, nie miałby możliwości dokonania żadnych złośliwych zmian w Twojej witrynie.

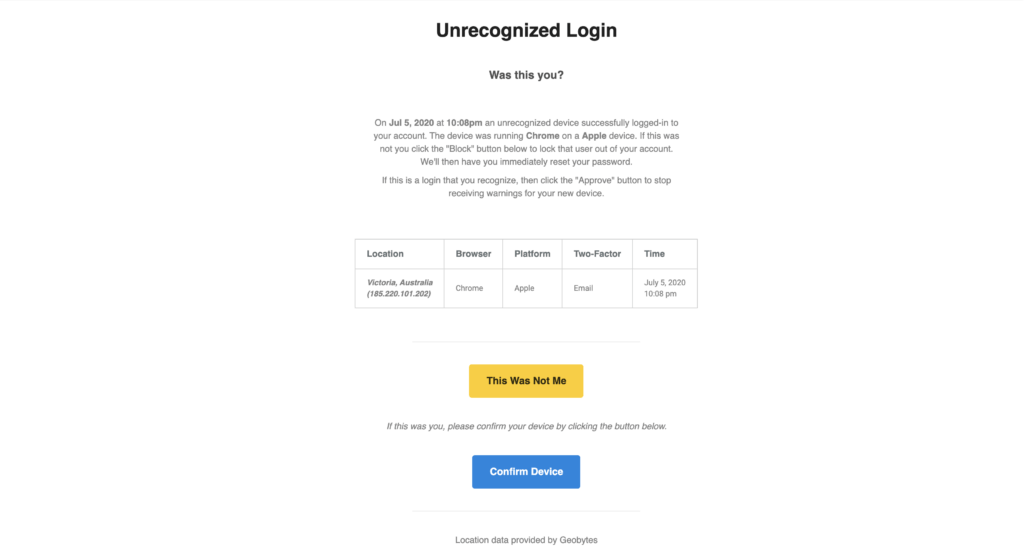

W tym scenariuszu otrzymasz wiadomość e-mail z informacją, że ktoś zalogował się do Twojej witryny z nierozpoznanego urządzenia. Wiadomość e-mail zawiera opcję zablokowania urządzenia hakera. Wtedy możesz po prostu śmiać się i śmiać, wiedząc, że zrujnowałeś dzień złego faceta.

Kolejną zaletą Trusted Devices jest to, że przejmowanie sesji to już przeszłość. Jeśli urządzenie użytkownika ulegnie zmianie podczas sesji, iThemes Security automatycznie wyloguje użytkownika, aby zapobiec wszelkim nieautoryzowanym działaniom na koncie użytkownika, takim jak zmiana adresu e-mail użytkownika lub przesyłanie złośliwych wtyczek.

Człowieku, z pewnością dobrze jest zapobiegać powodzeniu złośliwych ataków!

Jak korzystać z funkcji Zaufane urządzenia w iThemes Security Pro

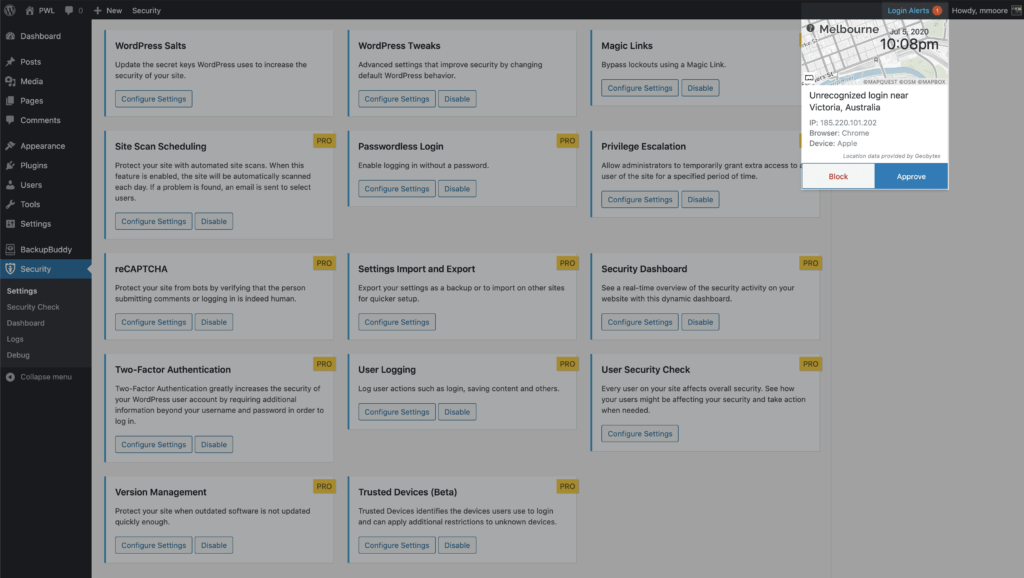

Aby rozpocząć korzystanie z Zaufanych urządzeń, włącz je na głównej stronie ustawień zabezpieczeń, a następnie kliknij przycisk Konfiguruj ustawienia .

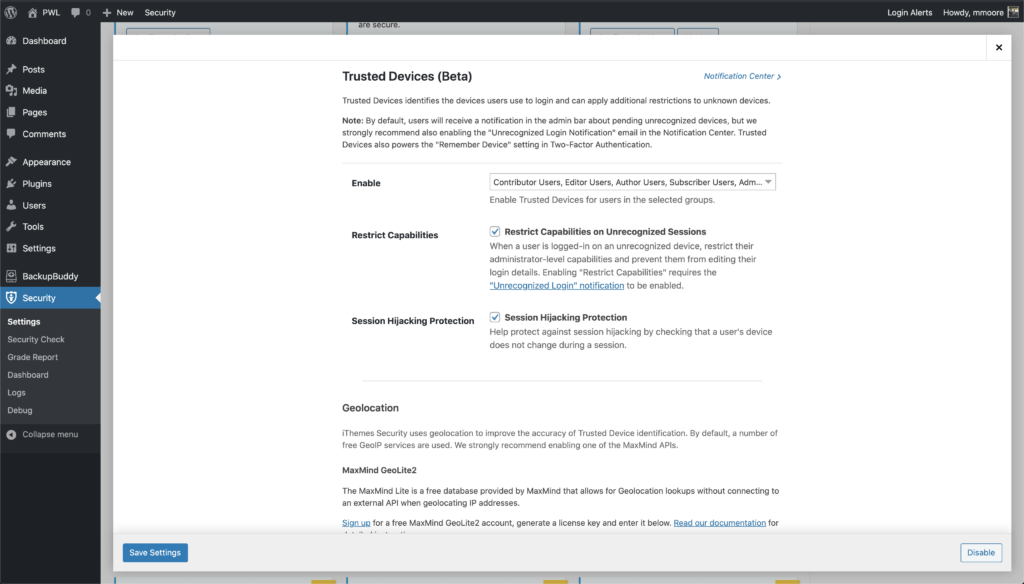

W ustawieniach Zaufane urządzenia zdecyduj, których użytkowników chcesz używać tej funkcji, a następnie włącz funkcje Ogranicz możliwości i Ochrona przed przejęciem sesji .

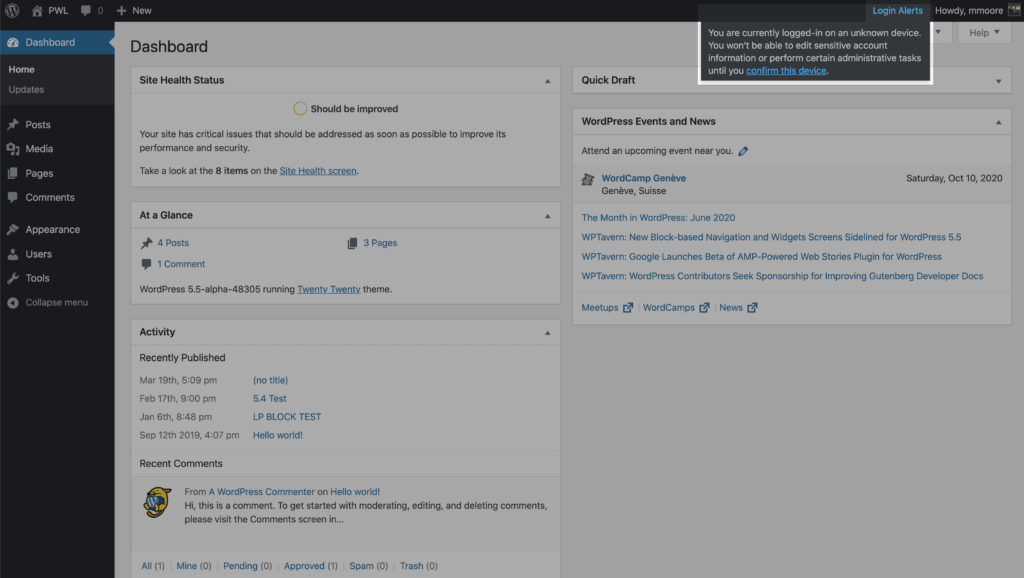

Po włączeniu nowego ustawienia Zaufane urządzenia użytkownicy otrzymają powiadomienie na pasku administracyjnym WordPressa o oczekujących nierozpoznanych urządzeniach. Jeśli Twoje bieżące urządzenie nie zostało dodane do listy zaufanych urządzeń, kliknij łącze Potwierdź to urządzenie, aby wysłać e-mail autoryzacyjny .

Kliknij przycisk Potwierdź urządzenie w wiadomości e-mail Nierozpoznany login, aby dodać bieżące urządzenia do listy Zaufane urządzenia.

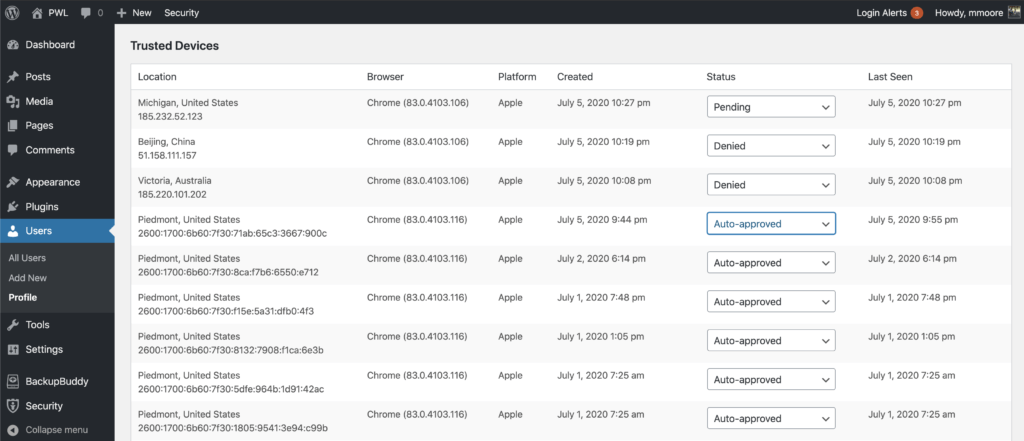

Po włączeniu Zaufanych urządzeń użytkownicy mogą zarządzać urządzeniami na swojej stronie profilu użytkownika WordPress. Na tym ekranie możesz zatwierdzać lub odrzucać urządzenia z listy Zaufane urządzenia.

Ponadto możesz zarejestrować się w niektórych zewnętrznych interfejsach API, aby poprawić dokładność identyfikacji Zaufanych urządzeń i użyć map statycznych obrazów, aby wyświetlić przybliżoną lokalizację nierozpoznanego loginu. Sprawdź ustawienie Zaufane urządzenia, aby zobaczyć, jakie integracje są dostępne,

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 50 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.