Resumen de vulnerabilidades de WordPress: septiembre de 2020, parte 2

Publicado: 2020-10-23Durante la segunda quincena de septiembre se revelaron bastantes nuevas vulnerabilidades de plugins y temas de WordPress, lo que lo convierte en uno de nuestros resúmenes más grandes hasta la fecha. En esta publicación, cubrimos los complementos, temas y vulnerabilidades centrales recientes de WordPress y qué hacer si está ejecutando uno de los complementos o temas vulnerables en su sitio web.

El resumen de vulnerabilidades de WordPress se divide en tres categorías diferentes: núcleo de WordPress, complementos de WordPress y temas de WordPress.

Vulnerabilidades del núcleo de WordPress

No se revelaron vulnerabilidades del núcleo de WordPress el 2 de septiembre. Solo asegúrese de estar ejecutando la última versión de WordPress, que es la versión 5.5.1.

Vulnerabilidades de los complementos de WordPress

1. Limpieza de activos

Las versiones de Asset CleanUp inferiores a 1.3.6.7 tienen vulnerabilidades de Falsificación de solicitudes entre sitios y Scripting entre sitios.

2. Menú fijo, encabezado fijo

Las versiones Sticky Menu, Sticky Header por debajo de 2.21 tienen vulnerabilidades de Falsificación de solicitud entre sitios y Scripting entre sitios.

3. Cookiebot

Las versiones de Cookiebot inferiores a 3.6.1 tienen vulnerabilidades de Falsificación de solicitudes entre sitios y Scripting entre sitios.

4. Todo en uno WP Security & Firewall

Las versiones de All In One WP Security & Firewall por debajo de 4.4.4 tienen vulnerabilidades de Falsificación de solicitud entre sitios y Scripting entre sitios.

5. Administrador personalizado absolutamente glamoroso

Las versiones de administración personalizada absolutamente glamorosas inferiores a 6.5.5 tienen vulnerabilidades de falsificación de solicitudes entre sitios y secuencias de comandos entre sitios.

6. Elementos complementarios de Elementor

Las versiones de Elementor Addon Elements por debajo de la 1.6.4 tienen vulnerabilidades de Falsificación de solicitud entre sitios y Scripting entre sitios.

7. Suscriptores de correo electrónico y boletines informativos

Los suscriptores de correo electrónico y las versiones de boletines informativos anteriores a la 4.5.6 tienen una vulnerabilidad de falsificación / suplantación de correo electrónico no autenticado.

8. Feed de publicaciones sociales de 10Web

10Web Social Post Feed versiones anteriores a 1.1.27 tienen una vulnerabilidad de inyección SQL autenticada.

9. Gerente de afiliados

Las versiones de Affiliate Manager anteriores a la 2.7.8 tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas no autenticadas.

10. Reserva de hotel WP

Las versiones de WP Hotel Booking por debajo de la 1.10.2 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

11. Gerente de proyectos de WP

Las versiones de WP Project Manager por debajo de 2.4.1 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

12. 10WebAnalytics

Las versiones de 10WebAnalytics inferiores a 1.2.9 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

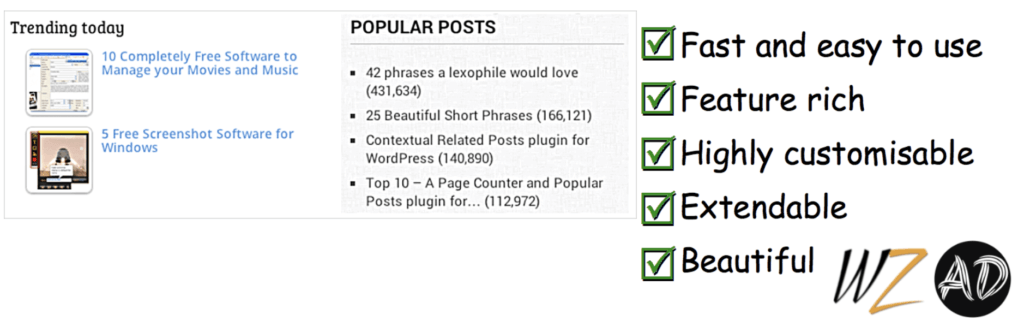

13. Top 10 - Plugin de publicaciones populares para WordPress

Top 10: el complemento de publicaciones populares para las versiones de WordPress inferiores a 2.9.5 tiene una vulnerabilidad de falsificación de solicitud entre sitios.

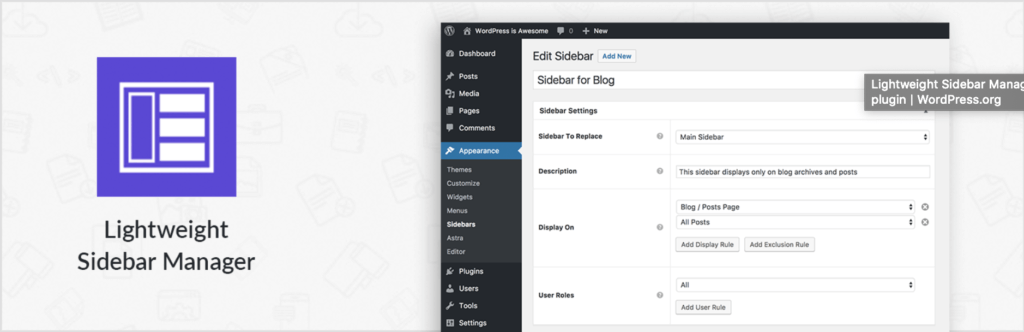

14. Administrador de barra lateral ligera

Las versiones de Lightweight Sidebar Manager anteriores a la 1.1.4 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

15. Botones de radio para taxonomías

Los botones de opción para las versiones de taxonomías anteriores a la 2.0.6 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

16. Catálogo de productos X

Las versiones del Catálogo de productos X anteriores a la 1.5.13 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

17. Membresías pagas Pro

Las versiones de Paid Memberships Pro anteriores a la 2.4.3 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

18. NotificaciónX

Las versiones de NotificationX inferiores a 1.8.3 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

19. Próximamente y página de modo de mantenimiento

Próximamente y las versiones de la página del modo de mantenimiento por debajo de la 1.58 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

20. Intercambiador de menú

Las versiones de Menu Swapper inferiores a 1.1.1 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

21. Fragmentos de anuncios de Woody

Las versiones de fragmentos de anuncios de Woody anteriores a la 2.3.10 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

22. Formador

Las versiones de Forminator inferiores a la 1.13.5 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

23. Agregador de RSS de Feedzy

Las versiones de RSS Aggregator de Feedzy inferiores a 3.4.3 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

24. Feed Them Social

Las versiones de Feed Them Social inferiores a 2.8.7 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

25. WP ERP

Las versiones de WP ERP inferiores a 1.6.4 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

26. Catálogo de productos de comercio electrónico

Las versiones del catálogo de productos de comercio electrónico inferiores a 2.9.44 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

27. Testimonios fáciles

Las versiones de Easy Testimonials inferiores a 3.7 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

28. Dokan

Las versiones de Dokan por debajo de la 3.0.9 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

29. Mejor solución de mercado de proveedores múltiples de WooCommerce

Las mejores versiones de la solución de mercado de múltiples proveedores de WooCommerce por debajo de la 3.5.8 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

30. Plantilla de campo personalizado

Las versiones de plantilla de campo personalizado por debajo de la 2.5.2 tienen una vulnerabilidad de falsificación de solicitud entre sitios.

31. Creador de cupones

Las versiones de Coupon Creator inferiores a 3.1.1 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

32. Cronología genial

Las versiones de Cool Timeline inferiores a 2.0.3 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

33. Funnel Builder de CartFlows

Las versiones de Funnel Builder de CartFlows anteriores a la 1.5.16 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

34. Importar / Exportar configuración del personalizador

Las versiones de Importar / Exportar la configuración del personalizador por debajo de la 1.0.4 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

35. Reglas de descuento para WooCommerce

Las reglas de descuento para las versiones de WooCommerce anteriores a la 2.2.1 tienen múltiples vulnerabilidades de omisión de autorización.

36. MetaSlider

Las versiones de MetaSlider inferiores a 3.17.2 tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas.

37. Arrastrar y soltar carga de varios archivos

Arrastrar y soltar varias versiones de carga de archivos inferiores a 1.3.5.5 tienen una vulnerabilidad de ejecución remota de código no autenticado.

Vulnerabilidades del tema de WordPress

1. JobMonster

Las versiones de JobMonster anteriores a 4.6.6.1 tienen una vulnerabilidad de Listado de directorios en Carpeta de carga.

Características destacadas de iThemes Security Pro: dispositivos de confianza

Hay muchas características en iThemes Security Pro que pueden evitar que los piratas informáticos exploten las vulnerabilidades en los complementos y temas de WordPress. La omisión de autenticación y el secuestro de sesión son dos de los tipos de vulnerabilidades más peligrosos. Los piratas informáticos pueden aprovechar estas dos vulnerabilidades para eludir las protecciones de autenticación y tomar el control de su sitio web.

Hoy vamos a cubrir Trusted Devices , un método de seguridad robusto para proteger su sitio web incluso cuando es vulnerable a la autenticación de bypass o ataques de secuestro de sesión.

Trusted Devices es un método de seguridad robusto para proteger su sitio web incluso cuando es vulnerable a la autenticación de bypass o ataques de secuestro de sesión.

Por qué desarrollamos dispositivos confiables

Digamos que sigue todas las mejores prácticas de seguridad de WordPress para proteger su cuenta de usuario. No solo usa una contraseña única y segura para cada sitio, sino que también bloquea todas sus cuentas en línea con autenticación de dos factores. Eres un buen ejemplo de lo que parece tomarse en serio la seguridad de WordPress .

Sin embargo, incluso con todas las medidas de seguridad que implementó, de alguna manera, su sitio web fue pirateado. Y, para empeorar las cosas, el atacante usó SU usuario de WordPress para piratear el sitio. ¡¿Cómo te pasó esto a ti, el gurú de la seguridad ?!

Desafortunadamente, incluso si hace todo lo posible para proteger su cuenta de usuario de WordPress, todavía hay métodos que los piratas informáticos pueden usar para explotar su cuenta.

Por ejemplo, WordPress genera una cookie de sesión cada vez que inicia sesión en su sitio web. Y digamos que tiene una extensión de navegador que el desarrollador ha abandonado y ya no publica actualizaciones de seguridad. Desafortunadamente para ti, la extensión del navegador desatendida tiene una vulnerabilidad. La vulnerabilidad permite a los delincuentes secuestrar las cookies de su navegador, incluida la cookie de sesión de WordPress mencionada anteriormente. Este tipo de pirateo se conoce como secuestro de sesión . Por lo tanto, un atacante puede aprovechar la vulnerabilidad de la extensión para aprovechar su inicio de sesión y comenzar a realizar cambios maliciosos con su usuario de WordPress.

Bastante horrible, ¿verdad? Estamos de acuerdo, por lo que creamos una forma de proteger su cuenta, incluso cuando los malos actores pueden encontrar y explotar otras vulnerabilidades.

¿Qué son los dispositivos de confianza?

La función Dispositivos confiables en iThemes Security Pro funciona para identificar los dispositivos que usted y otros usuarios usan para iniciar sesión en su sitio de WordPress. Una vez que se identifican sus dispositivos, podemos evitar que los secuestradores de sesiones y otros actores maliciosos causen daños en su sitio web.

Cuando un usuario ha iniciado sesión en un dispositivo no reconocido, Trusted Devices puede restringir sus capacidades de nivel de administrador . Esto significa que si un atacante pudiera ingresar al backend de su sitio de WordPress, no tendría la capacidad de realizar cambios maliciosos en su sitio web.

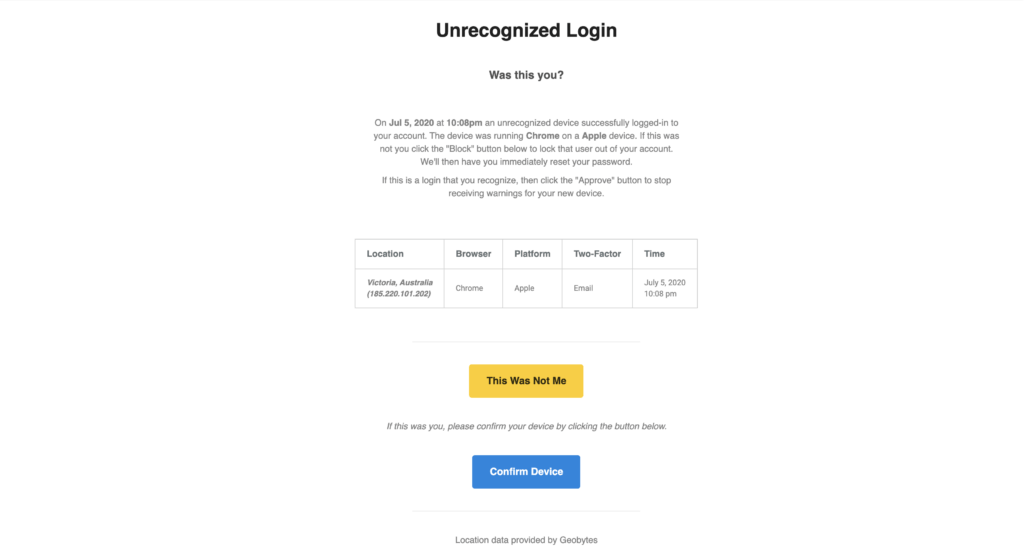

En este escenario, recibirá un correo electrónico que le informará que alguien inició sesión en su sitio desde un dispositivo no reconocido. El correo electrónico incluye una opción para bloquear el dispositivo del pirata informático. Entonces puedes reír y reír, sabiendo que arruinaste el día de un chico malo.

Otro beneficio de Trusted Devices es que hace que el secuestro de sesiones sea cosa del pasado. Si el dispositivo de un usuario cambia durante una sesión, iThemes Security cerrará automáticamente la sesión del usuario para evitar cualquier actividad no autorizada en la cuenta del usuario, como cambiar la dirección de correo electrónico del usuario o cargar complementos maliciosos.

¡Hombre, seguro que se siente bien evitar que los ataques maliciosos tengan éxito!

Cómo utilizar la función de dispositivos de confianza en iThemes Security Pro

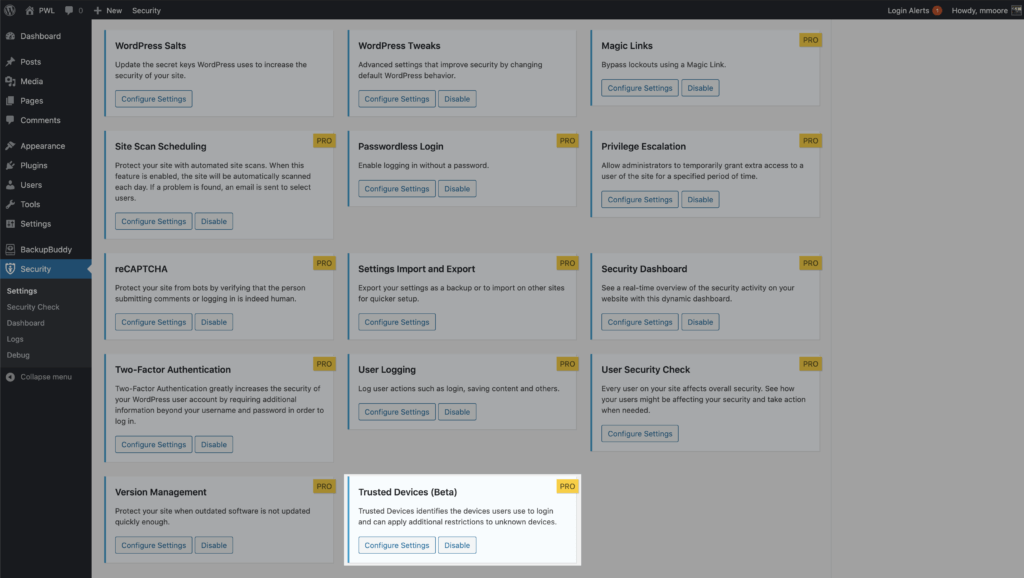

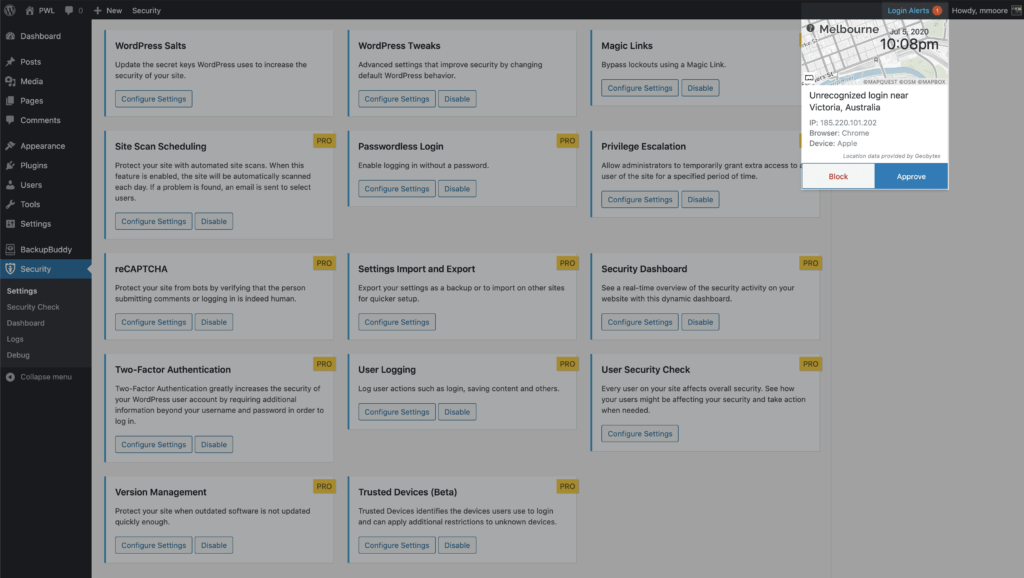

Para comenzar a usar dispositivos confiables, habilítelos en la página principal de la configuración de seguridad y luego haga clic en el botón Configurar configuraciones .

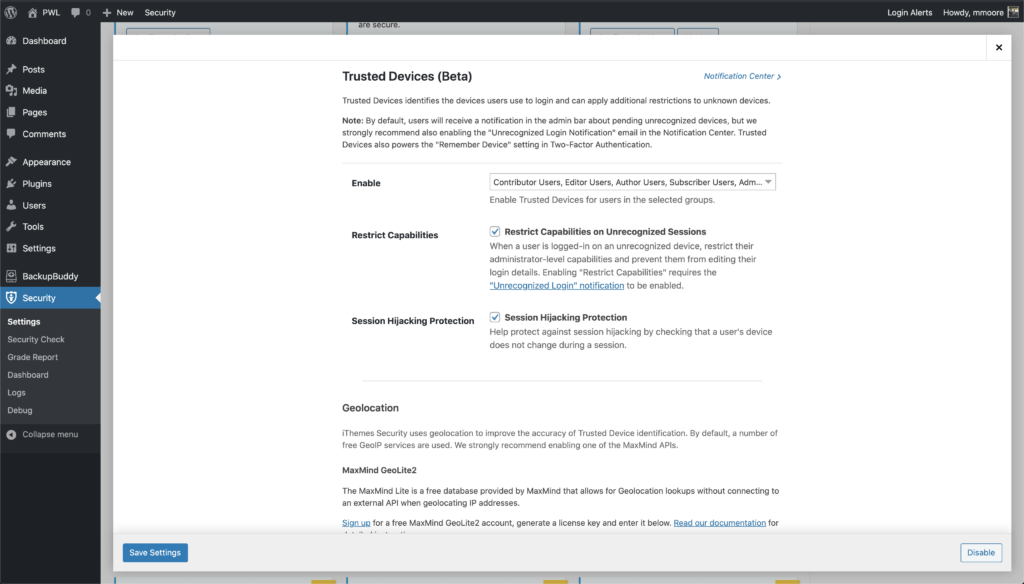

En la configuración de Dispositivos confiables, decida qué usuarios desea usar la función y habilite las funciones Restringir capacidades y Protección contra el secuestro de sesiones .

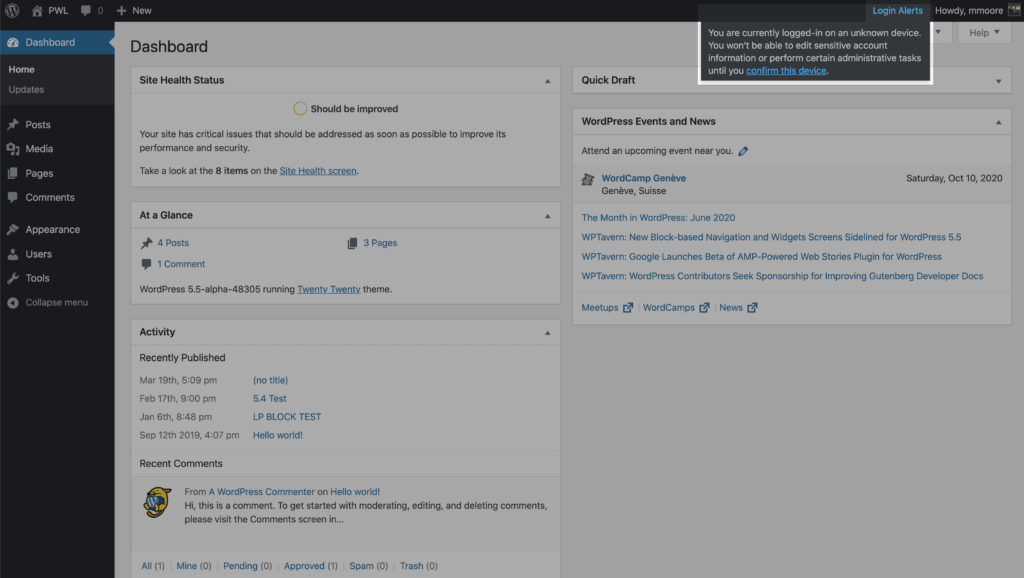

Después de habilitar la nueva configuración de Dispositivos confiables, los usuarios recibirán una notificación en la barra de administración de WordPress sobre dispositivos pendientes no reconocidos. Si su dispositivo actual no se ha agregado a la lista de dispositivos de confianza, haga clic en el enlace Confirmar este dispositivo para enviar el correo electrónico de autorización .

Haga clic en el botón Confirmar dispositivo en el correo electrónico de inicio de sesión no reconocido para agregar sus dispositivos actuales a la lista Dispositivos confiables.

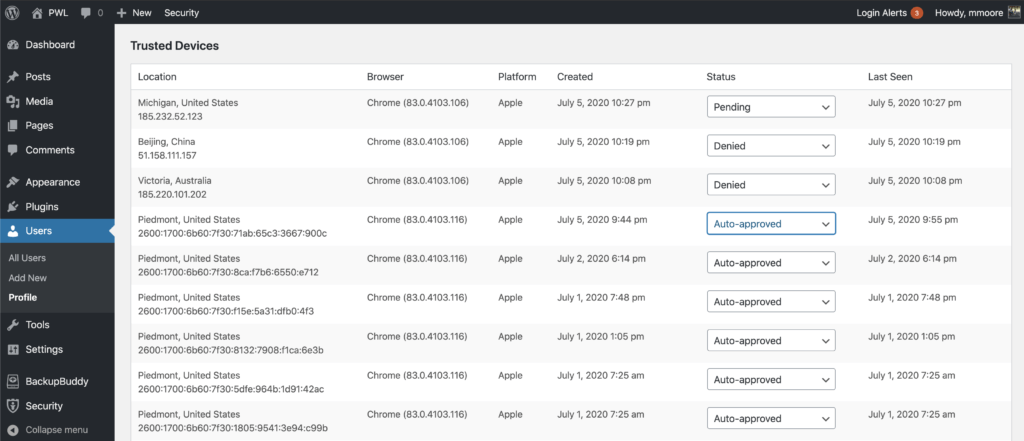

Una vez que Trusted Devices está habilitado, los usuarios pueden administrar dispositivos desde su página de perfil de usuario de WordPress. Desde esta pantalla, puede aprobar o rechazar dispositivos de la lista de Dispositivos confiables.

Además, tiene la opción de registrarse en algunas API de terceros para mejorar la precisión de la identificación de los dispositivos confiables y utilizar mapas de imágenes estáticas para mostrar la ubicación aproximada de un inicio de sesión no reconocido. Consulte la configuración de Dispositivos confiables para ver qué integraciones están disponibles,

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.