Resumo de vulnerabilidades do WordPress: setembro de 2020, parte 2

Publicados: 2020-10-23Vários novos plug-ins do WordPress e vulnerabilidades de tema foram divulgados durante a segunda metade de setembro, tornando esta uma das nossas maiores análises até o momento. Neste post, cobrimos plugins, temas e vulnerabilidades principais do WordPress recentes e o que fazer se você estiver executando um dos plug-ins ou temas vulneráveis em seu site.

O Resumo de Vulnerabilidades do WordPress é dividido em três categorias diferentes: núcleo do WordPress, plug-ins do WordPress e temas do WordPress.

Vulnerabilidades do núcleo do WordPress

Nenhuma vulnerabilidade principal do WordPress foi divulgada no segundo mês de setembro. Certifique-se de que está executando a versão mais recente do WordPress, que é a versão 5.5.1.

Vulnerabilidades de plug-ins do WordPress

1. Limpeza de ativos

As versões do Asset CleanUp anteriores a 1.3.6.7 têm vulnerabilidades de falsificação de solicitação entre sites e scripts de cross-site.

2. Menu Fixo, Cabeçalho Fixo

As versões Sticky Menu e Sticky Header abaixo de 2.21 têm vulnerabilidades de Cross-Site Request Forgery e Cross-Site Scripting.

3. Cookiebot

As versões do Cookiebot abaixo de 3.6.1 têm vulnerabilidades de falsificação de solicitação de site cruzado e script de site cruzado.

4. Tudo em um WP Segurança e Firewall

As versões All In One WP Security & Firewall inferiores a 4.4.4 têm vulnerabilidades de Cross-Site Request Forgery e Cross-Site Scripting.

5. Administrador personalizado absolutamente glamouroso

As versões do Absolutely Glamorous Custom Admin abaixo de 6.5.5 têm vulnerabilidades de Cross-Site Request Forgery e Cross-Site Scripting.

6. Elementos de elemento ou addon

As versões Elementor Addon Elements inferiores a 1.6.4 têm vulnerabilidades de Cross-Site Request Forgery e Cross-Site Scripting.

7. Assinantes de e-mail e boletins informativos

As versões de Assinantes de e-mail e boletins informativos abaixo de 4.5.6 têm uma vulnerabilidade de falsificação / falsificação de e-mail não autenticado.

8. 10 Feed de postagem nas redes sociais da web

As versões do 10Web Social Post Feed abaixo de 1.1.27 têm uma vulnerabilidade de injeção de SQL autenticada.

9. Gerente de Afiliados

As versões do Affiliate Manager abaixo de 2.7.8 têm uma vulnerabilidade de script entre sites armazenados não autenticados.

10. WP Hotel Booking

As versões do WP Hotel Booking abaixo de 1.10.2 têm uma vulnerabilidade Cross-Site Request Forgery.

11. Gerente de Projeto WP

As versões do WP Project Manager abaixo de 2.4.1 têm uma vulnerabilidade Cross-Site Request Forgery.

12. 10WebAnalytics

10As versões do WebAnalytics abaixo de 1.2.9 têm uma vulnerabilidade de falsificação de solicitação entre sites.

13. Top 10 - Plug-in de postagens populares para WordPress

Top 10 - Plug-ins de postagens populares para versões do WordPress abaixo de 2.9.5 têm uma vulnerabilidade Cross-Site Request Forgery.

14. Gerenciador de barra lateral leve

As versões do Lightweight Sidebar Manager abaixo de 1.1.4 têm uma vulnerabilidade Cross-Site Request Forgery.

15. Botões de rádio para taxonomias

Os botões de rádio para versões de taxonomias inferiores a 2.0.6 têm uma vulnerabilidade de falsificação de solicitação entre sites.

16. Catálogo de produtos X

As versões do Catálogo de produtos X abaixo de 1.5.13 têm uma vulnerabilidade de falsificação de solicitação entre sites.

17. Associações pagas Pro

Versões do Paid Memberships Pro abaixo de 2.4.3 têm uma vulnerabilidade Cross-Site Request Forgery.

18. NotificaçãoX

As versões do NotificationX abaixo de 1.8.3 têm uma vulnerabilidade Cross-Site Request Forgery.

19. Em breve e página de modo de manutenção

Em breve e versões de página de modo de manutenção abaixo de 1.58 têm uma vulnerabilidade de falsificação de solicitação de site cruzado.

20. Menu Swapper

As versões do menu Swapper abaixo de 1.1.1 têm uma vulnerabilidade Cross-Site Request Forgery.

21. Trechos de anúncios do Woody

As versões dos trechos de anúncios do Woody abaixo de 2.3.10 têm uma vulnerabilidade de falsificação de solicitação entre sites.

22. Forminador

As versões do Forminator abaixo de 1.13.5 têm uma vulnerabilidade Cross-Site Request Forgery.

23. RSS Aggregator por Feedzy

As versões RSS Aggregator by Feedzy abaixo de 3.4.3 têm uma vulnerabilidade Cross-Site Request Forgery.

24. Alimente-os Socialmente

As versões do Feed Them Social abaixo de 2.8.7 têm uma vulnerabilidade de falsificação de solicitação entre sites.

25. WP ERP

As versões do WP ERP abaixo de 1.6.4 têm uma vulnerabilidade Cross-Site Request Forgery.

26. Catálogo de produtos de comércio eletrônico

As versões do Catálogo de produtos de comércio eletrônico abaixo de 2.9.44 têm uma vulnerabilidade de falsificação de solicitação entre sites.

27. Testemunhos fáceis

Versões do Easy Testimonials abaixo de 3.7 têm uma vulnerabilidade Cross-Site Request Forgery.

28. Dokan

As versões do Dokan abaixo de 3.0.9 têm uma vulnerabilidade de falsificação de solicitação entre sites.

29. Melhor Solução de Mercado Multivendor WooCommerce

As melhores versões da solução WooCommerce Multivendor Marketplace abaixo de 3.5.8 têm uma vulnerabilidade de falsificação de solicitação entre sites.

30. Modelo de campo personalizado

As versões do Custom Field Template abaixo de 2.5.2 têm uma vulnerabilidade Cross-Site Request Forgery.

31. Criador de cupom

As versões do Coupon Creator inferiores a 3.1.1 têm uma vulnerabilidade de falsificação de solicitação entre sites.

32. Cool Timeline

As versões do Cool Timeline abaixo de 2.0.3 têm uma vulnerabilidade de falsificação de solicitação entre sites.

33. Funnel Builder da CartFlows

Funnel Builder por CartFlows versões abaixo de 1.5.16 têm uma vulnerabilidade Cross-Site Request Forgery.

34. Importar / Exportar Configurações do Customizer

As versões Import / Export Customizer Settings abaixo de 1.0.4 têm uma vulnerabilidade Cross-Site Request Forgery.

35. Regras de desconto para WooCommerce

Regras de desconto para versões WooCommerce abaixo de 2.2.1 têm várias vulnerabilidades de desvio de autorização.

36. MetaSlider

As versões do MetaSlider abaixo de 3.17.2 têm uma vulnerabilidade de script entre sites armazenados autenticados.

37. Arraste e solte o upload de vários arquivos

As versões Arrastar e soltar upload de vários arquivos abaixo de 1.3.5.5 têm uma vulnerabilidade de execução remota de código não autenticada.

Vulnerabilidades de tema do WordPress

1. JobMonster

As versões do JobMonster abaixo de 4.6.6.1 têm uma vulnerabilidade de Listagem de diretório na pasta de upload.

Destaque do recurso iThemes Security Pro: Dispositivos confiáveis

Existem muitos recursos no iThemes Security Pro que podem impedir que hackers explorem vulnerabilidades em plug-ins e temas do WordPress. Bypass de autenticação e sequestro de sessão são dois dos tipos mais perigosos de vulnerabilidades. Ambas as vulnerabilidades podem ser exploradas por hackers para contornar as proteções de autenticação e assumir o controle do seu site.

Hoje vamos abordar dispositivos confiáveis , um método de segurança robusto para proteger seu site, mesmo quando ele é vulnerável a autenticação de bypass ou ataques de sequestro de sessão.

Dispositivos confiáveis é um método de segurança robusto para proteger seu site, mesmo quando ele está vulnerável a autenticação de bypass ou ataques de sequestro de sessão.

Por que desenvolvemos dispositivos confiáveis

Digamos que você siga todas as práticas recomendadas de segurança do WordPress para proteger sua conta de usuário. Você não apenas usa uma senha única e forte para cada site, mas também bloqueia todas as suas contas online com autenticação de dois fatores. Você é um bom exemplo de como é levar a sério a segurança do WordPress .

No entanto, mesmo com todas as medidas de segurança que você implementou, de alguma forma, seu site ainda foi hackeado. E, para piorar as coisas, o invasor usou SEU usuário WordPress para hackear o site. Como isso aconteceu com você, o guru da segurança ?!

Infelizmente, mesmo se você fizer tudo certo para proteger sua conta de usuário do WordPress, ainda existem métodos que os hackers podem usar para explorar sua conta.

Por exemplo, o WordPress gera um cookie de sessão toda vez que você faz login em seu site. E digamos que você tenha uma extensão de navegador que foi abandonada pelo desenvolvedor e não está mais lançando atualizações de segurança. Infelizmente para você, a extensão do navegador negligenciada tem uma vulnerabilidade. A vulnerabilidade permite que atores mal-intencionados sequestrem os cookies do seu navegador, incluindo o cookie de sessão do WordPress mencionado anteriormente. Esse tipo de hack é conhecido como Session Hijacking . Portanto, um invasor pode explorar a vulnerabilidade da extensão para pegar carona em seu login e começar a fazer alterações maliciosas com seu usuário do WordPress.

Muito ruim, certo? Concordamos, então criamos uma maneira de proteger sua conta, mesmo quando pessoas mal-intencionadas podem encontrar e explorar outras vulnerabilidades.

O que são dispositivos confiáveis?

O recurso Dispositivos confiáveis no iThemes Security Pro funciona para identificar os dispositivos que você e outros usuários usam para fazer login no seu site WordPress. Depois que seus dispositivos são identificados, podemos impedir que sequestradores de sessão e outros agentes mal-intencionados causem danos ao seu site.

Quando um usuário faz login em um dispositivo não reconhecido, os Dispositivos confiáveis podem restringir seus recursos de nível de administrador . Isso significa que se um invasor conseguisse invadir o back-end do seu site WordPress, ele não teria a capacidade de fazer alterações maliciosas em seu site.

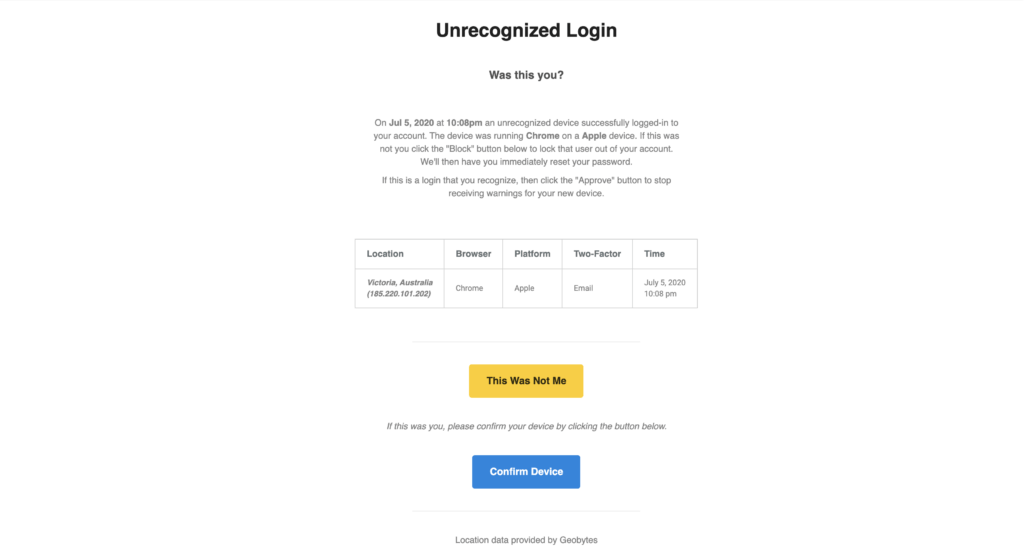

Nesse cenário, você receberá um e-mail informando que alguém se conectou ao seu site a partir de um dispositivo não reconhecido. O e-mail inclui uma opção para bloquear o dispositivo do hacker. Então você pode apenas rir e rir, sabendo que você arruinou o dia de um bandido.

Outro benefício dos dispositivos confiáveis é que ele torna o sequestro de sessão uma coisa do passado. Se o dispositivo de um usuário for alterado durante uma sessão, o iThemes Security desconectará automaticamente o usuário para evitar qualquer atividade não autorizada na conta do usuário, como alterar o endereço de e-mail do usuário ou enviar plug-ins maliciosos.

Cara, com certeza é bom evitar que ataques maliciosos tenham sucesso!

Como usar o recurso Dispositivos confiáveis no iThemes Security Pro

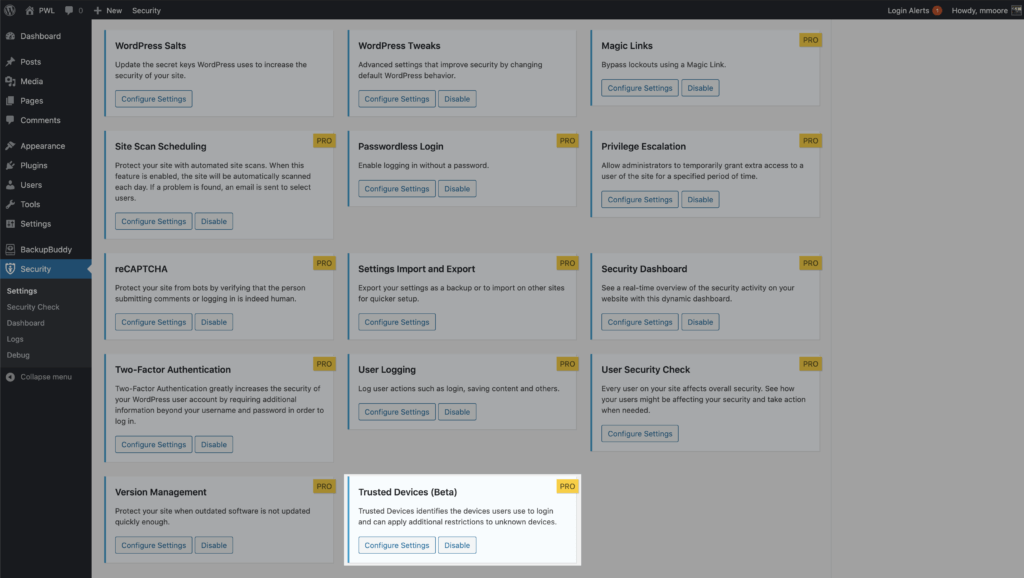

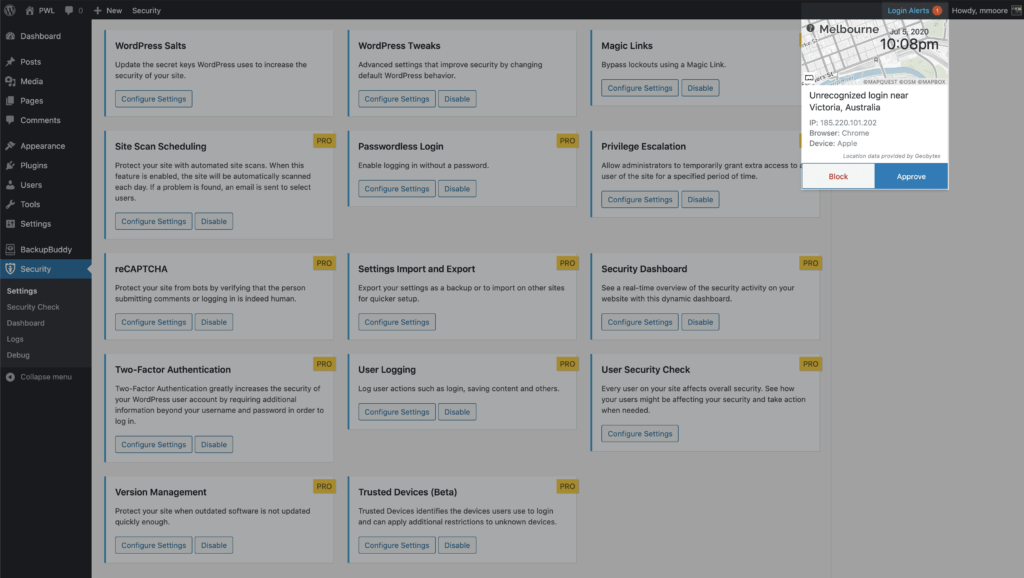

Para começar a usar Dispositivos confiáveis, habilite-os na página principal das configurações de segurança e clique no botão Definir configurações .

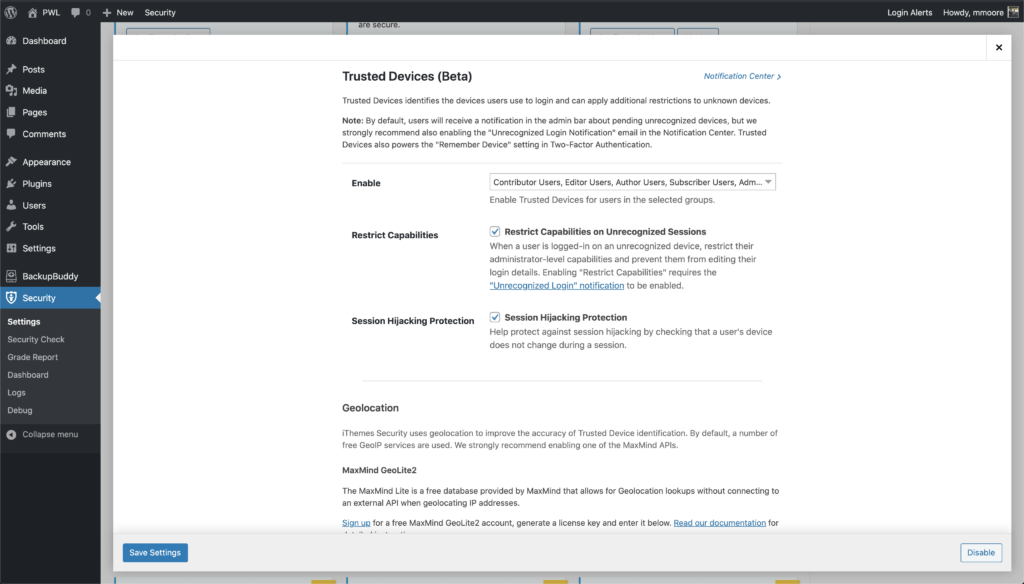

Nas configurações de Dispositivos confiáveis, decida quais usuários você deseja usar o recurso e ative os recursos Restringir capacidades e Proteção contra sequestro de sessão .

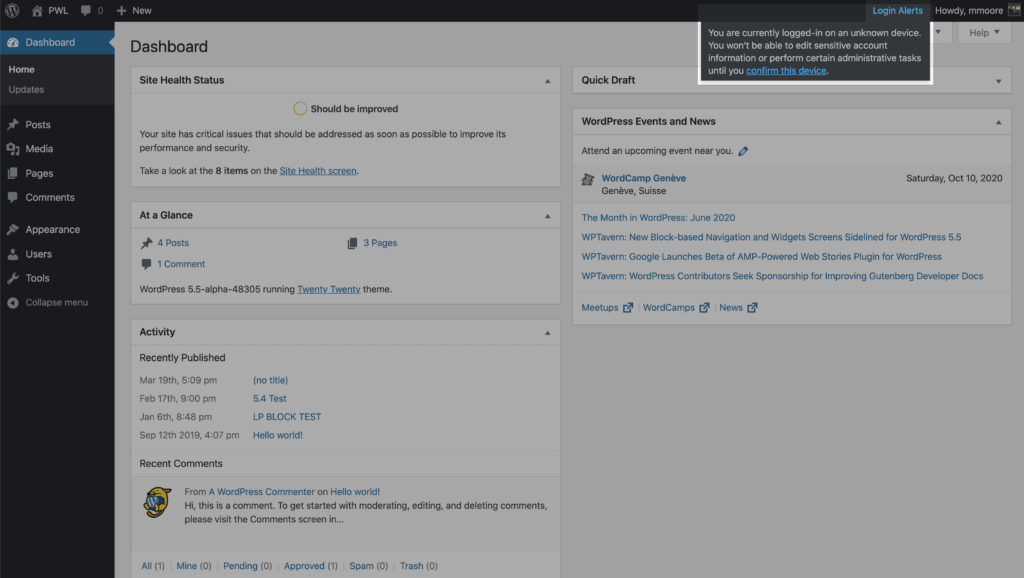

Depois de habilitar a nova configuração Dispositivos confiáveis, os usuários receberão uma notificação na barra de administração do WordPress sobre dispositivos pendentes não reconhecidos. Se o seu dispositivo atual não foi adicionado à lista de dispositivos confiáveis, clique no link Confirmar este dispositivo para enviar o e-mail de autorização .

Clique no botão Confirmar dispositivo no e-mail de login não reconhecido para adicionar seus dispositivos atuais à lista Dispositivos confiáveis.

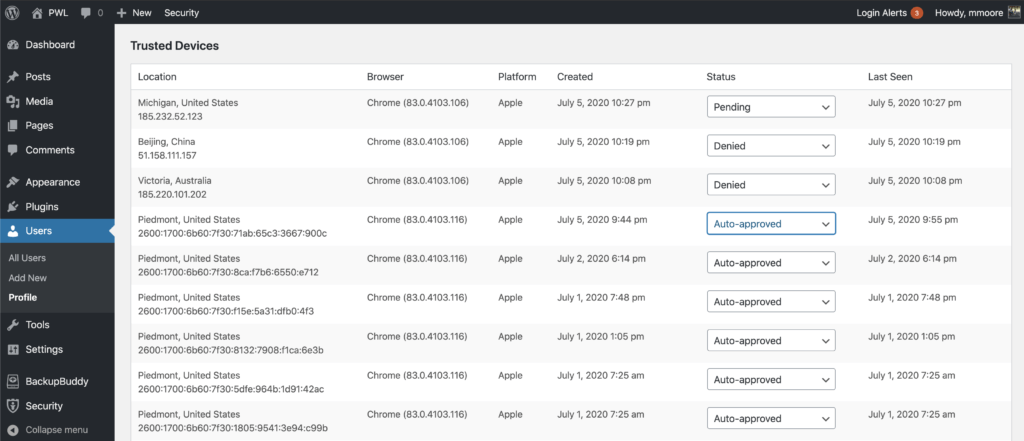

Uma vez que Dispositivos confiáveis é habilitado, os usuários podem gerenciar os dispositivos de sua página de Perfil de Usuário do WordPress. Nessa tela, você pode aprovar ou negar dispositivos da lista Dispositivos confiáveis.

Além disso, você tem a opção de se inscrever em algumas APIs de terceiros para melhorar a precisão da identificação de dispositivos confiáveis e usar mapas de imagem estática para exibir a localização aproximada de um login não reconhecido. Confira a configuração de Dispositivos confiáveis para ver quais integrações estão disponíveis,

Um plug-in de segurança do WordPress pode ajudar a proteger seu site

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 50 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security Pro

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.