تقرير موجز عن نقاط الضعف في WordPress: سبتمبر 2020 ، الجزء الثاني

نشرت: 2020-10-23تم الكشف عن عدد غير قليل من مكونات WordPress الجديدة وثغرات الثغرات الأمنية خلال النصف الثاني من شهر سبتمبر ، مما يجعل هذه واحدة من أكبر تقاريرنا حتى الآن. في هذا المنشور ، نغطي مكون WordPress الإضافي والسمات ونقاط الضعف الأساسية وماذا تفعل إذا كنت تقوم بتشغيل أحد المكونات الإضافية أو السمات الضعيفة على موقع الويب الخاص بك.

تم تقسيم تقرير الثغرات الأمنية في WordPress إلى ثلاث فئات مختلفة: نواة WordPress ومكونات WordPress الإضافية وموضوعات WordPress.

نقاط الضعف الأساسية في ووردبريس

لم يتم الكشف عن أي ثغرات أمنية في ووردبريس في الثاني من سبتمبر. فقط تأكد من تشغيل أحدث إصدار من WordPress ، وهو الإصدار 5.5.1.

نقاط الضعف في البرنامج المساعد WordPress

1. تنظيف الأصول

تحتوي إصدارات Asset CleanUp أدناه 1.3.6.7 على تزوير طلب عبر الموقع وثغرات أمنية في البرمجة النصية عبر المواقع.

2. قائمة مثبتة ، رأس مثبت

تحتوي القائمة اللاصقة ، وإصدارات Sticky Header أدناه على 2.21 ، على تزوير طلب عبر الموقع وثغرات أمنية في البرمجة النصية عبر المواقع.

3. Cookiebot

تحتوي إصدارات Cookiebot الأقل من 3.6.1 على تزوير طلب عبر الموقع وثغرات أمنية في البرمجة النصية عبر المواقع.

4. الكل في واحد WP Security & Firewall

تحتوي إصدارات All In One Security & Firewall أقل من 4.4.4 على تزوير طلب عبر الموقع وثغرات أمنية في البرمجة النصية عبر المواقع.

5. مشرف مخصص ساحر للغاية

تحتوي إصدارات المشرف المخصصة الرائعة للغاية الأقل من 6.5.5 على تزوير عبر الموقع ونقاط ضعف في البرمجة النصية عبر المواقع.

6. عنصر الملحق العناصر

تحتوي إصدارات Elementor Addon Elements أدناه 1.6.4 على تزوير طلب عبر الموقع وثغرات أمنية في البرمجة النصية عبر الموقع.

7. مشتركو البريد الإلكتروني والنشرات الإخبارية

المشتركون في البريد الإلكتروني وإصدارات الرسائل الإخبارية أدناه 4.5.6 بها ثغرة أمنية غير مصدق عليها في تزوير / انتحال البريد الإلكتروني.

8. 10Web Social Post Feed

تحتوي إصدارات 10 Web Social Post Feed الأقل من 1.1.27 على ثغرة أمنية مصادقة من حقن SQL.

9. مدير المنتسبين

تحتوي إصدارات برنامج Affiliate Manager الأقل من 2.7.8 على ثغرة أمنية في البرمجة النصية عبر المواقع المخزنة غير المصادق عليها.

10. WP Hotel Booking

تحتوي إصدارات WP Hotel Booking الأقل من 1.10.2 على ثغرة أمنية في طلب التزوير عبر الموقع.

11. مدير مشروع WP

إصدارات WP Project Manager الأقل من 2.4.1 بها ثغرة أمنية عبر الموقع طلب التزوير.

12. 10WebAnalytics

تحتوي إصدارات 10WebAnalytics أدناه 1.2.9 على ثغرة أمنية عبر الموقع طلب التزوير.

13. أعلى 10 - الإضافات الشعبية للووردبريس

أعلى 10 - مكوّن إضافي للمشاركات الشائعة لإصدارات WordPress أقل من 2.9.5 به ثغرة أمنية عبر طلب التزوير عبر الموقع.

14. مدير الشريط الجانبي خفيف الوزن

تحتوي إصدارات Lightweight Sidebar Manager الأقل من 1.1.4 على ثغرة أمنية عبر طلب التزوير عبر الموقع.

15. أزرار الراديو للتصنيفات

تحتوي أزرار الراديو الخاصة بالإصدارات أدناه على 2.0.6 على ثغرة أمنية في طلب التزوير عبر المواقع.

16. كتالوج المنتج X

إصدارات X من كتالوج المنتجات الأقل من 1.5.13 بها ثغرة أمنية عبر طلب التزوير عبر الموقع.

17. عضوية مدفوعة برو

عضوية مدفوعة الأجر تحتوي الإصدارات الاحترافية أدناه 2.4.3 على ثغرة أمنية عبر الموقع في طلب التزوير.

18. الإخطار X

تحتوي إصدارات NotificationX الأقل من 1.8.3 على ثغرة أمنية عبر الموقع طلب التزوير.

19. قريباً & صفحة وضع الصيانة

يتوفر قريبًا وإصدارات صفحة وضع الصيانة الأقل من 1.58 بها ثغرة أمنية عبر طلب التزوير.

20. القائمة Swapper

تحتوي إصدارات Swapper أدناه 1.1.1 على ثغرة أمنية في Cross-Site Request Forgery.

21. وودي المقتطفات الإعلانية

تحتوي إصدارات المقتطفات الإعلانية Woody أدناه 2.3.10 على ثغرة أمنية عبر الموقع عبر طلب التزوير.

22. المنسق

إصدارات Forminator أدناه 1.13.5 لها ثغرة أمنية عبر الموقع طلب التزوير.

23. مجمع RSS بواسطة Feedzy

يحتوي مُجمِّع RSS بواسطة إصدارات Feedzy أدناه 3.4.3 على ثغرة أمنية عبر الموقع في طلب التزوير.

24. إطعامهم الاجتماعية

تحتوي إصدارات Feed Them Social أدناه 2.8.7 على ثغرة أمنية في طلب التزوير عبر الموقع.

25. WP ERP

تحتوي إصدارات WP ERP أدناه 1.6.4 على ثغرة أمنية عبر الموقع طلب التزوير.

26. كتالوج منتجات التجارة الإلكترونية

تحتوي إصدارات كتالوج منتجات التجارة الإلكترونية أدناه 2.9.44 على ثغرة أمنية في طلب التزوير عبر الموقع.

27. شهادات سهلة

تحتوي إصدارات الشهادات السهلة الأقل من 3.7 على ثغرة أمنية في طلب التزوير عبر الموقع.

28. دوكان

إصدارات Dokan الأقل من 3.0.9 بها ثغرة أمنية عبر الموقع طلب التزوير.

29. أفضل حل لسوق WooCommerce متعدد البائعين

تحتوي أفضل إصدارات WooCommerce Multivendor Marketplace التي تقل عن 3.5.8 على ثغرة أمنية في طلب التزوير عبر الموقع.

30. قالب حقل مخصص

إصدارات قوالب الحقول المخصصة أدناه 2.5.2 بها ثغرة أمنية عبر الموقع طلب التزوير.

31. منشئ القسيمة

تحتوي إصدارات Coupon Creator الأقل من 3.1.1 على ثغرة أمنية في Cross-Site Request Forgery.

32. الجدول الزمني بارد

إصدارات المخططات الزمنية الرائعة الأقل من 2.0.3 بها ثغرة أمنية عبر الموقع طلب التزوير.

33. قمع البناء بواسطة CartFlows

تحتوي إصدارات Funnel Builder by CartFlows الأقل من 1.5.16 على ثغرة أمنية عبر طلب التزوير عبر الموقع.

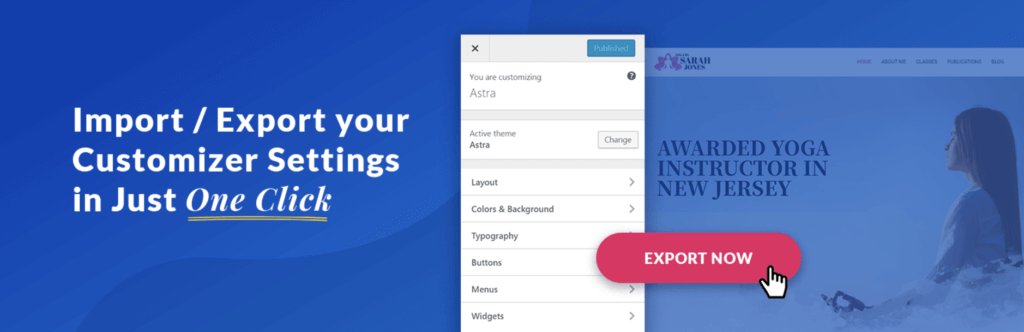

34. استيراد / تصدير إعدادات مخصص

تحتوي إصدارات "إعدادات أداة تخصيص الاستيراد / التصدير" الأقل من 1.0.4 على ثغرة أمنية عبر طلب التزوير عبر المواقع.

35. قواعد الخصم لـ WooCommerce

تحتوي قواعد الخصم لإصدارات WooCommerce أدناه 2.2.1 على العديد من نقاط الضعف في تجاوز التفويض.

36. MetaSlider

تحتوي إصدارات MetaSlider الأقل من 3.17.2 على ثغرة أمنية في البرمجة النصية عبر المواقع المصادق عليها.

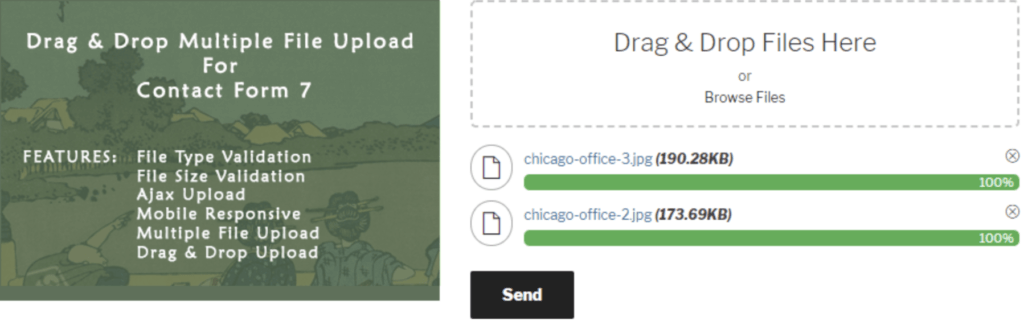

37. سحب وإسقاط تحميل ملفات متعددة

قم بسحب وإفلات إصدارات تحميل ملفات متعددة أقل من 1.3.5.5 بها ثغرة أمنية في تنفيذ التعليمات البرمجية عن بُعد لم تتم مصادقتها.

ثغرات ثغرات سمة WordPress

1. جوبمونستر

إصدارات JobMonster أدناه 4.6.6.1 لها قائمة دليل في ثغرة في تحميل مجلد.

تسليط الضوء على ميزة iThemes Security Pro: الأجهزة الموثوقة

هناك العديد من الميزات في iThemes Security Pro التي يمكنها منع المتسللين من استغلال الثغرات الأمنية في المكونات الإضافية والسمات في WordPress. يعد تجاوز المصادقة واختطاف الجلسة نوعين من أخطر أنواع الثغرات الأمنية. يمكن استغلال كل من هذه الثغرات الأمنية من قبل المتسللين لتجاوز حماية المصادقة والسيطرة على موقع الويب الخاص بك.

سنقوم اليوم بتغطية الأجهزة الموثوقة ، وهي طريقة أمان قوية لحماية موقع الويب الخاص بك حتى عندما يكون عرضة لتجاوز المصادقة أو هجمات اختطاف الجلسات.

الأجهزة الموثوقة هي طريقة أمان قوية لحماية موقع الويب الخاص بك حتى عندما يكون عرضة لتجاوز المصادقة أو هجمات اختطاف الجلسات.

لماذا قمنا بتطوير الأجهزة الموثوقة

لنفترض أنك تتبع جميع أفضل ممارسات الأمان في WordPress لحماية حساب المستخدم الخاص بك. لا تستخدم كلمة مرور فريدة وقوية لكل موقع فحسب ، بل تقوم أيضًا بإغلاق جميع حساباتك عبر الإنترنت بمصادقة ثنائية. أنت مثال جيد لما يبدو عليه التعامل مع أمان WordPress على محمل الجد .

ومع ذلك ، حتى مع كل الإجراءات الأمنية التي اتخذتها ، بطريقة ما ، لا يزال موقع الويب الخاص بك مخترقًا. ولجعل الأمور أسوأ ، استخدم المهاجم مستخدم WordPress الخاص بك لاختراق الموقع. كيف حدث هذا لك يا خبيرة الأمن ؟!

لسوء الحظ ، حتى إذا فعلت كل شيء بشكل صحيح لتأمين حساب مستخدم WordPress الخاص بك ، فلا تزال هناك طرق يمكن للقراصنة استخدامها لاستغلال حسابك.

على سبيل المثال ، يقوم WordPress بإنشاء ملف تعريف ارتباط للجلسة في كل مرة تقوم فيها بتسجيل الدخول إلى موقع الويب الخاص بك. ودعنا نقول أن لديك امتداد متصفح تخلى عنه المطور ولم يعد يصدر تحديثات أمنية. لسوء الحظ ، فإن امتداد المتصفح المهمل به ثغرة أمنية. تسمح الثغرة للممثلين السيئين باختطاف ملفات تعريف الارتباط في متصفحك ، بما في ذلك ملف تعريف ارتباط جلسة WordPress المذكور سابقًا. يُعرف هذا النوع من الاختراق باسم اختطاف الجلسة . لذلك ، يمكن للمهاجم استغلال ضعف الامتداد لإلغاء تسجيل الدخول الخاص بك والبدء في إجراء تغييرات ضارة مع مستخدم WordPress الخاص بك.

سيئة للغاية ، أليس كذلك؟ نحن نتفق ، لذلك أنشأنا طريقة لحماية حسابك ، حتى عندما يتمكن الفاعلون السيئون من العثور على نقاط الضعف الأخرى واستغلالها.

ما هي الأجهزة الموثوقة؟

تعمل ميزة Trusted Devices في iThemes Security Pro على تحديد الأجهزة التي تستخدمها أنت والمستخدمون الآخرون لتسجيل الدخول إلى موقع WordPress الخاص بك. بعد التعرف على أجهزتك ، يمكننا منع متسللي الجلسات وغيرهم من الجهات الفاعلة السيئة من التسبب في أي ضرر على موقع الويب الخاص بك.

عندما يقوم المستخدم بتسجيل الدخول على جهاز غير معروف ، يمكن للأجهزة الموثوقة تقييد إمكانياتها على مستوى المسؤول . هذا يعني أنه إذا تمكن المهاجم من اختراق الواجهة الخلفية لموقع WordPress الخاص بك ، فلن يكون لديه القدرة على إجراء أي تغييرات ضارة على موقع الويب الخاص بك.

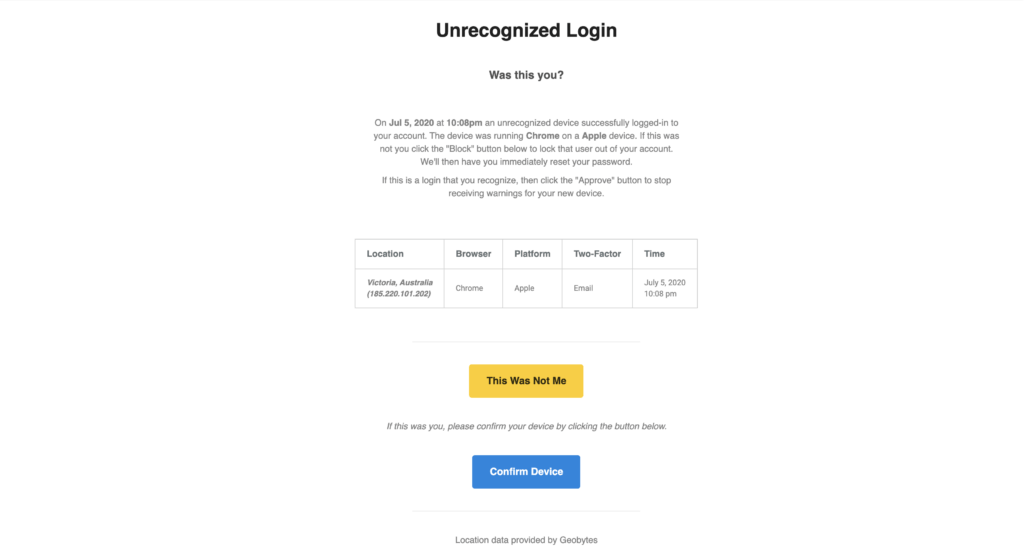

في هذا السيناريو ، ستتلقى رسالة بريد إلكتروني تتيح لك معرفة أن شخصًا ما قام بتسجيل الدخول إلى موقعك من جهاز غير معروف. يتضمن البريد الإلكتروني خيارًا لحظر جهاز المتسلل. ثم يمكنك فقط الضحك والضحك ، مع العلم أنك أفسدت يوم الرجل السيئ.

فائدة أخرى للأجهزة الموثوقة هي أنها تجعل اختطاف الجلسة شيئًا من الماضي. إذا تغير جهاز المستخدم أثناء الجلسة ، فسيقوم iThemes Security بتسجيل خروج المستخدم تلقائيًا لمنع أي نشاط غير مصرح به على حساب المستخدم ، مثل تغيير عنوان البريد الإلكتروني للمستخدم أو تحميل المكونات الإضافية الضارة.

يا رجل ، من المؤكد أنه يشعر بالرضا عند منع الهجمات الضارة من النجاح!

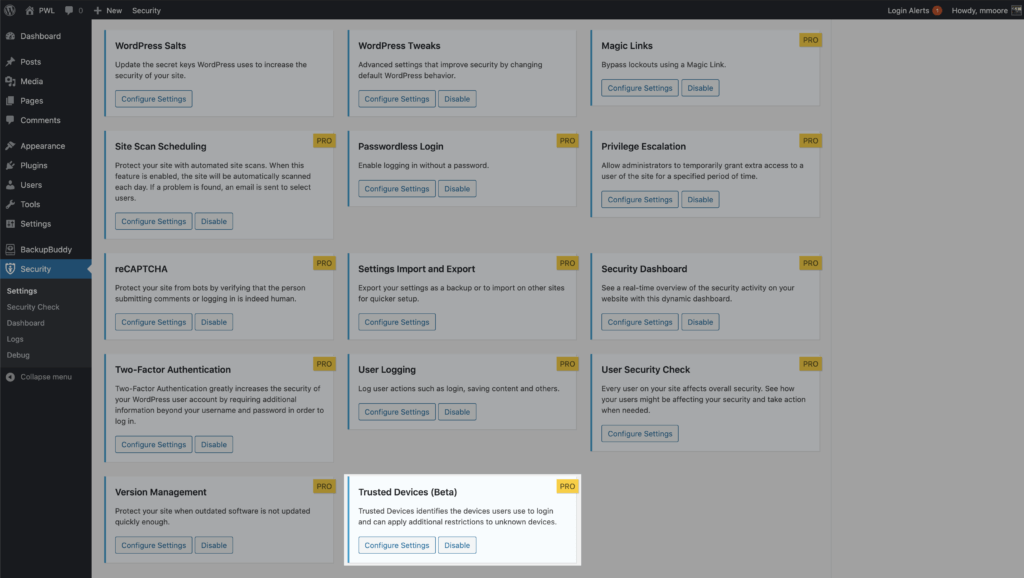

كيفية استخدام ميزة الأجهزة الموثوقة في iThemes Security Pro

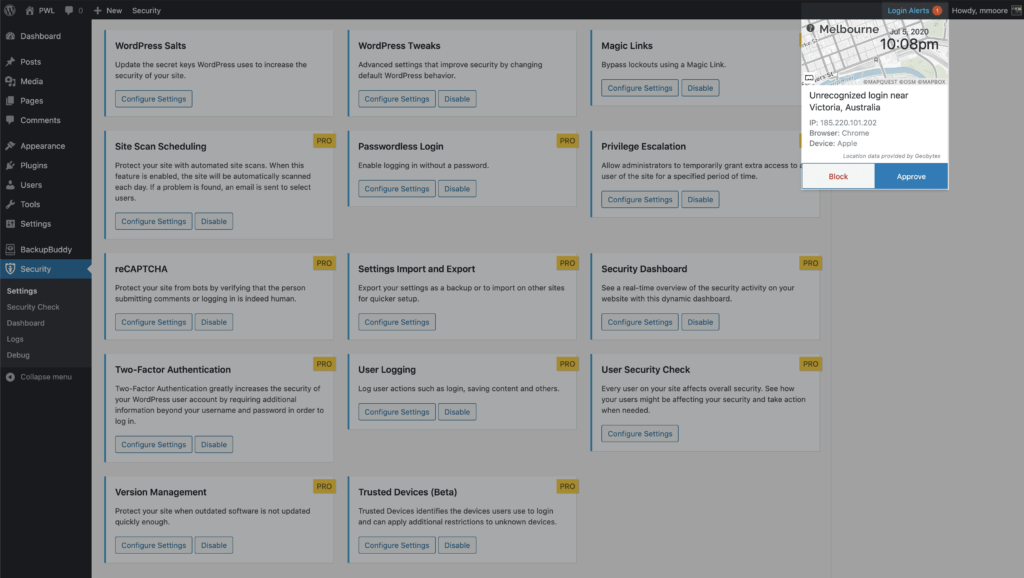

لبدء استخدام الأجهزة الموثوقة ، قم بتمكينها في الصفحة الرئيسية لإعدادات الأمان ، ثم انقر فوق الزر تكوين الإعدادات .

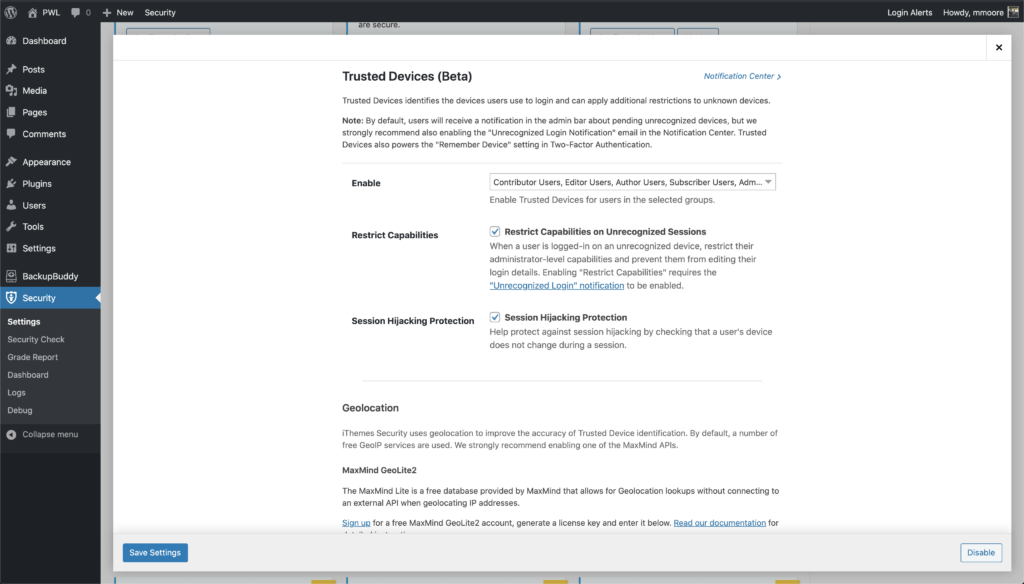

في إعدادات الأجهزة الموثوقة ، حدد المستخدمين الذين تريد استخدام الميزة ، ثم قم بتمكين ميزات تقييد القدرات والحماية من اختطاف الجلسات .

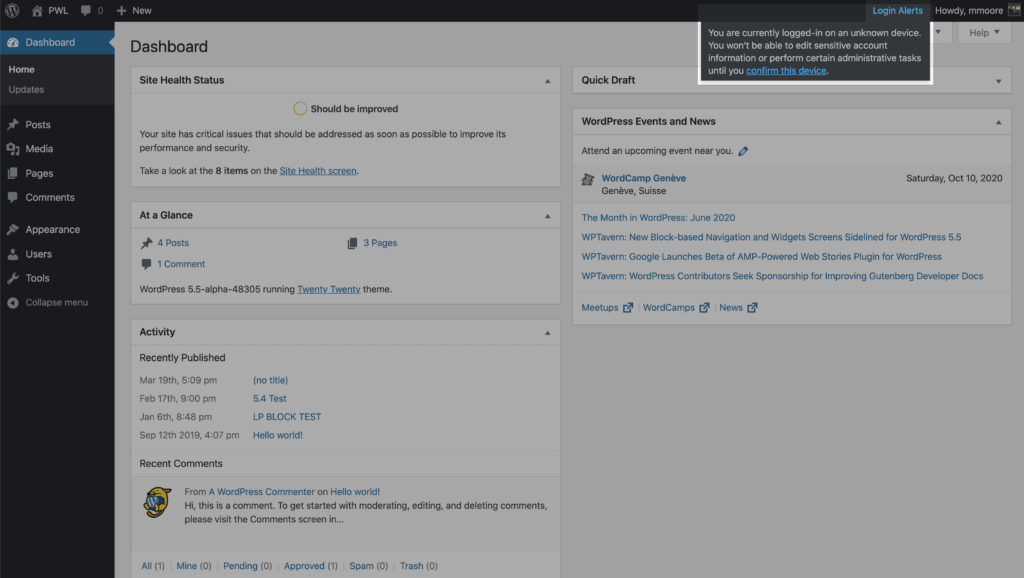

بعد تمكين إعداد الأجهزة الموثوقة الجديد ، سيتلقى المستخدمون إشعارًا في شريط مسؤول WordPress حول الأجهزة المعلقة غير المعروفة. إذا لم تتم إضافة جهازك الحالي إلى قائمة الأجهزة الموثوقة ، فانقر فوق رابط تأكيد هذا الجهاز لإرسال بريد إلكتروني للترخيص .

انقر فوق زر تأكيد الجهاز في البريد الإلكتروني لتسجيل الدخول غير معروف لإضافة أجهزتك الحالية إلى قائمة الأجهزة الموثوقة.

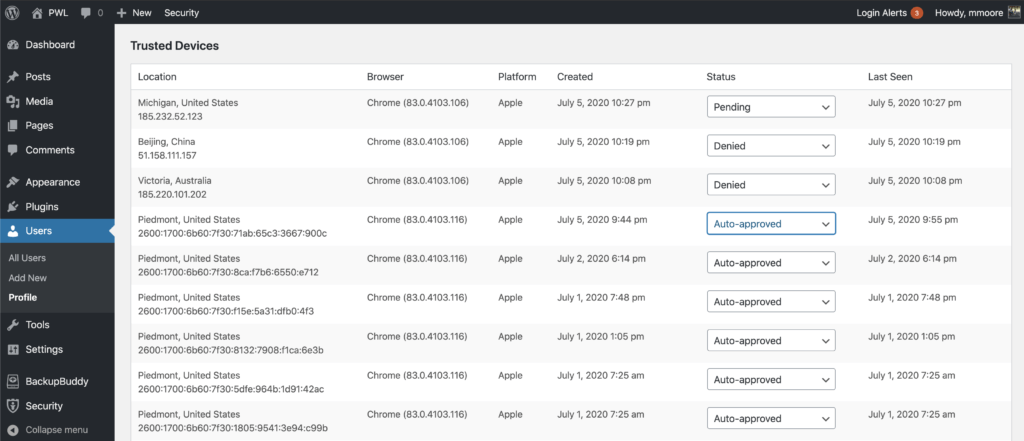

بمجرد تمكين الأجهزة الموثوقة ، يمكن للمستخدمين إدارة الأجهزة من صفحة ملف تعريف مستخدم WordPress الخاصة بهم. من هذه الشاشة ، يمكنك الموافقة على الأجهزة أو رفضها من قائمة الأجهزة الموثوقة.

بالإضافة إلى ذلك ، لديك خيار التسجيل في بعض واجهات برمجة التطبيقات للجزء الثالث لتحسين دقة تعريف الأجهزة الموثوقة واستخدام خرائط الصور الثابتة لعرض الموقع التقريبي لتسجيل الدخول غير المعروف. تحقق من إعداد Trusted Devices لمعرفة عمليات الدمج المتاحة ،

يمكن أن يساعد المكون الإضافي لأمان WordPress في تأمين موقع الويب الخاص بك

يوفر iThemes Security Pro ، المكون الإضافي لأمان WordPress ، أكثر من 50 طريقة لتأمين وحماية موقع الويب الخاص بك من الثغرات الأمنية الشائعة في WordPress. باستخدام WordPress والمصادقة الثنائية وحماية القوة الغاشمة وفرض كلمة مرور قوية وغير ذلك ، يمكنك إضافة طبقة إضافية من الأمان إلى موقع الويب الخاص بك.

احصل على iThemes Security Pro

كل أسبوع ، يضع مايكل تقرير WordPress Vulnerability Report معًا للمساعدة في الحفاظ على أمان مواقعك. بصفته مدير المنتجات في iThemes ، فهو يساعدنا في مواصلة تحسين مجموعة منتجات iThemes. إنه الطالب الذي يذاكر كثيرا عملاقًا ويحب التعرف على كل ما يتعلق بالتكنولوجيا ، القديم والجديد. يمكنك أن تجد مايكل يتسكع مع زوجته وابنته ، يقرأ أو يستمع إلى الموسيقى عندما لا يعمل.