Обзор уязвимостей WordPress: сентябрь 2020 г., часть 2

Опубликовано: 2020-10-23Во второй половине сентября было обнаружено довольно много новых уязвимостей плагинов и тем WordPress, что сделало этот обзор одним из крупнейших на сегодняшний день. В этом посте мы расскажем о недавних уязвимостях плагинов, тем и основных уязвимостей WordPress, а также о том, что делать, если вы используете один из уязвимых плагинов или тем на своем веб-сайте.

Обзор уязвимостей WordPress разделен на три разные категории: ядро WordPress, плагины WordPress и темы WordPress.

Уязвимости ядра WordPress

Второго сентября уязвимостей ядра WordPress выявлено не было. Просто убедитесь, что у вас установлена последняя версия WordPress 5.5.1.

Уязвимости плагина WordPress

1. Очистка активов

Версии Asset CleanUp ниже 1.3.6.7 имеют уязвимости, связанные с подделкой межсайтовых запросов и межсайтовым скриптингом.

2. Прикрепленное меню, прикрепленный заголовок

В версиях Sticky Menu и Sticky Header ниже 2.21 есть уязвимости, связанные с подделкой межсайтовых запросов и межсайтовым скриптингом.

3. Cookiebot

В версиях Cookiebot ниже 3.6.1 есть уязвимости, связанные с подделкой межсайтовых запросов и межсайтовым скриптингом.

4. Все в одном WP Безопасность и брандмауэр

Версии All In One WP Security & Firewall ниже 4.4.4 имеют уязвимости, связанные с подделкой межсайтовых запросов и межсайтовым скриптингом.

5. Абсолютно гламурный индивидуальный администратор

В версиях Absolutely Glamorous Custom Admin ниже 6.5.5 есть уязвимости, связанные с подделкой межсайтовых запросов и межсайтовыми скриптами.

6. Элементы дополнения Elementor

Elementor Addon Elements версии ниже 1.6.4 имеют уязвимости, связанные с подделкой межсайтовых запросов и межсайтовым скриптингом.

7. Электронная почта для подписчиков и информационные бюллетени

Подписчики электронной почты и информационные бюллетени версий ниже 4.5.6 имеют уязвимость подделки / спуфинга электронной почты без проверки подлинности.

8. Лента публикаций в социальных сетях 10Web

10Web Social Post Feed версий ниже 1.1.27 имеет уязвимость Authenticated SQL Injection.

9. Партнерский менеджер

В версиях Affiliate Manager ниже 2.7.8 есть уязвимость неавторизованного хранимого межсайтового скриптинга.

10. WP Hotel Booking

Версии WP Hotel Booking ниже 1.10.2 имеют уязвимость подделки межсайтовых запросов.

11. Менеджер проекта WP

Версии WP Project Manager ниже 2.4.1 имеют уязвимость подделки межсайтовых запросов.

12. 10WebAnalytics

10WebAnalytics версии ниже 1.2.9 имеют уязвимость подделки межсайтовых запросов.

13. Top 10 - плагин популярных постов для WordPress

Top 10 - популярный плагин сообщений для версий WordPress ниже 2.9.5 имеет уязвимость подделки межсайтовых запросов.

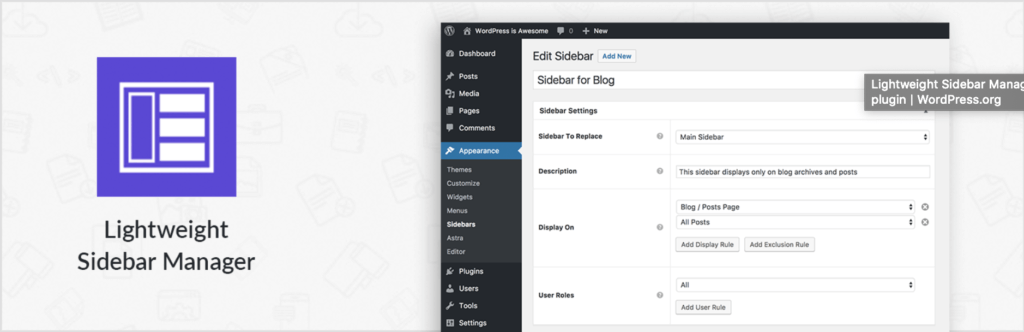

14. Легкий менеджер боковой панели

Версии Lightweight Sidebar Manager ниже 1.1.4 имеют уязвимость подделки межсайтовых запросов.

15. Радиокнопки для таксономий

Радиокнопки для версий таксономий ниже 2.0.6 имеют уязвимость подделки межсайтовых запросов.

16. Каталог продукции X

Версии каталога продуктов X ниже 1.5.13 имеют уязвимость подделки межсайтовых запросов.

17. Платное членство Pro

Платные версии Pro ниже 2.4.3 имеют уязвимость подделки межсайтовых запросов.

18. Уведомление X

Версии NotificationX ниже 1.8.3 имеют уязвимость подделки межсайтовых запросов.

19. Скоро будет и страница режима обслуживания

Скоро появится и версии страницы режима обслуживания ниже 1.58 имеют уязвимость подделки межсайтовых запросов.

20. Обмен меню

Версии Menu Swapper ниже 1.1.1 имеют уязвимость подделки межсайтовых запросов.

21. Отрывки из рекламы Woody.

Рекламные фрагменты Woody версий ниже 2.3.10 имеют уязвимость подделки межсайтовых запросов.

22. Форминатор

Версии Forminator ниже 1.13.5 имеют уязвимость подделки межсайтовых запросов.

23. RSS-агрегатор от Feedzy

RSS Aggregator от Feedzy версий ниже 3.4.3 имеет уязвимость подделки межсайтовых запросов.

24. Накормите их в соцсетях

В версиях Feed Them Social ниже 2.8.7 есть уязвимость подделки межсайтовых запросов.

25. WP ERP

Версии WP ERP ниже 1.6.4 имеют уязвимость подделки межсайтовых запросов.

26. Каталог товаров электронной коммерции

Версии каталога продуктов электронной коммерции ниже 2.9.44 содержат уязвимость подделки межсайтовых запросов.

27. Простые отзывы

Версии Easy Testimonials ниже 3.7 имеют уязвимость подделки межсайтовых запросов.

28. Докан

Версии Dokan ниже 3.0.9 имеют уязвимость подделки межсайтовых запросов.

29. Лучшее решение для многовендорной торговой площадки WooCommerce.

Лучшее решение WooCommerce Multivendor Marketplace версии ниже 3.5.8 имеет уязвимость подделки межсайтовых запросов.

30. Шаблон настраиваемого поля

Версии шаблона настраиваемого поля ниже 2.5.2 имеют уязвимость подделки межсайтовых запросов.

31. Создатель купона

Версии Coupon Creator ниже 3.1.1 имеют уязвимость подделки межсайтовых запросов.

32. Крутой график

Версии Cool Timeline ниже 2.0.3 имеют уязвимость подделки межсайтовых запросов.

33. Конструктор воронок от CartFlows

В Funnel Builder от CartFlows версий ниже 1.5.16 есть уязвимость, связанная с подделкой межсайтовых запросов.

34. Импорт / экспорт настроек настройщика

В версиях параметров настройки импорта / экспорта ниже 1.0.4 есть уязвимость подделки межсайтовых запросов.

35. Правила скидок для WooCommerce

Правила скидок для версий WooCommerce ниже 2.2.1 имеют несколько уязвимостей обхода авторизации.

36. MetaSlider

Версии MetaSlider ниже 3.17.2 имеют уязвимость Authenticated Stored Cross-Site Scripting.

37. Загрузка нескольких файлов перетаскиванием

Версии перетаскивания нескольких файлов ниже 1.3.5.5 содержат уязвимость удаленного выполнения кода без проверки подлинности.

Уязвимости темы WordPress

1. JobMonster

Версии JobMonster ниже 4.6.6.1 имеют уязвимость «Список каталогов в папке загрузки».

Обзор функций iThemes Security Pro: надежные устройства

В iThemes Security Pro есть множество функций, которые могут помешать хакерам использовать уязвимости в плагинах и темах WordPress. Обход аутентификации и перехват сеанса - два наиболее опасных типа уязвимостей. Обе эти уязвимости могут быть использованы хакерами для обхода средств аутентификации и получения контроля над вашим сайтом.

Сегодня мы собираемся рассмотреть надежные устройства - надежный метод безопасности для защиты вашего веб-сайта, даже если он уязвим для обхода аутентификации или атак с перехватом сеанса.

Доверенные устройства - это надежный метод безопасности для защиты вашего веб-сайта, даже если он уязвим для обхода аутентификации или атак с перехватом сеанса.

Почему мы разработали доверенные устройства

Допустим, вы следуете всем рекомендациям по безопасности WordPress для защиты своей учетной записи. Вы не только используете уникальный надежный пароль для каждого сайта, но и блокируете все свои онлайн-аккаунты с помощью двухфакторной аутентификации. Вы - хороший пример серьезного отношения к безопасности WordPress .

Тем не менее, даже несмотря на все принятые вами меры безопасности, каким-то образом ваш сайт все равно был взломан. И, что еще хуже, злоумышленник использовал ВАШЕГО пользователя WordPress для взлома сайта. Как это случилось с вами, гуру безопасности ?!

К сожалению, даже если вы сделаете все правильно, чтобы защитить свою учетную запись пользователя WordPress, все еще существуют методы, которые хакеры могут использовать для взлома вашей учетной записи.

Например, WordPress генерирует файл cookie сеанса каждый раз, когда вы входите на свой веб-сайт. Допустим, у вас есть расширение для браузера, от которого разработчик отказался и больше не выпускает обновления безопасности. К сожалению для вас, в запущенном расширении браузера есть уязвимость. Уязвимость позволяет злоумышленникам захватить файлы cookie вашего браузера, включая ранее упомянутый файл cookie сеанса WordPress. Этот тип взлома известен как перехват сеанса . Таким образом, злоумышленник может воспользоваться уязвимостью расширения, чтобы воспользоваться вашим логином и начать вносить вредоносные изменения с вашим пользователем WordPress.

Довольно хреново, правда? Мы согласны, поэтому мы создали способ защиты вашей учетной записи, даже если злоумышленники могут найти и использовать другие уязвимости.

Что такое доверенные устройства?

Функция надежных устройств в iThemes Security Pro позволяет идентифицировать устройства, которые вы и другие пользователи используете для входа на свой сайт WordPress. После того, как ваши устройства будут идентифицированы, мы сможем помешать злоумышленникам и другим злоумышленникам нанести какой-либо ущерб вашему веб-сайту.

Когда пользователь вошел в систему на нераспознанном устройстве, доверенные устройства могут ограничить свои возможности на уровне администратора . Это означает, что если бы злоумышленник смог взломать серверную часть вашего сайта WordPress, у него не было бы возможности вносить какие-либо вредоносные изменения в ваш сайт.

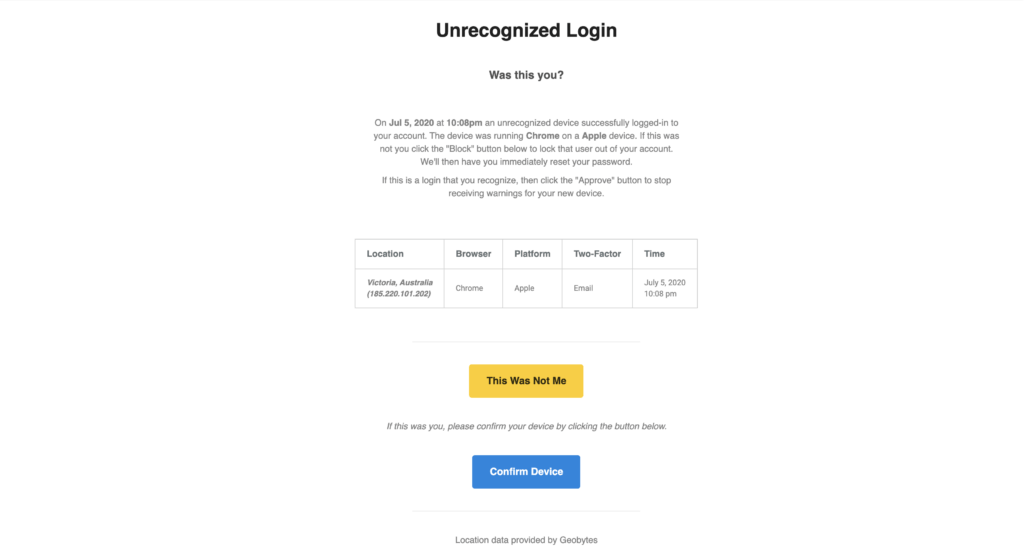

В этом случае вы получите электронное письмо, которое позволит вам узнать, что кто-то вошел на ваш сайт с нераспознанного устройства. В электронном письме есть возможность заблокировать устройство хакера. Тогда вы можете просто смеяться и смеяться, зная, что вы испортили день плохому парню.

Еще одно преимущество Trusted Devices заключается в том, что перехват сеанса уходит в прошлое. Если устройство пользователя изменяется во время сеанса, iThemes Security автоматически выйдет из системы, чтобы предотвратить любые несанкционированные действия в учетной записи пользователя, такие как изменение адреса электронной почты пользователя или загрузка вредоносных подключаемых модулей.

Чувак, это действительно здорово, предотвращая успешные злонамеренные атаки!

Как использовать функцию надежных устройств в iThemes Security Pro

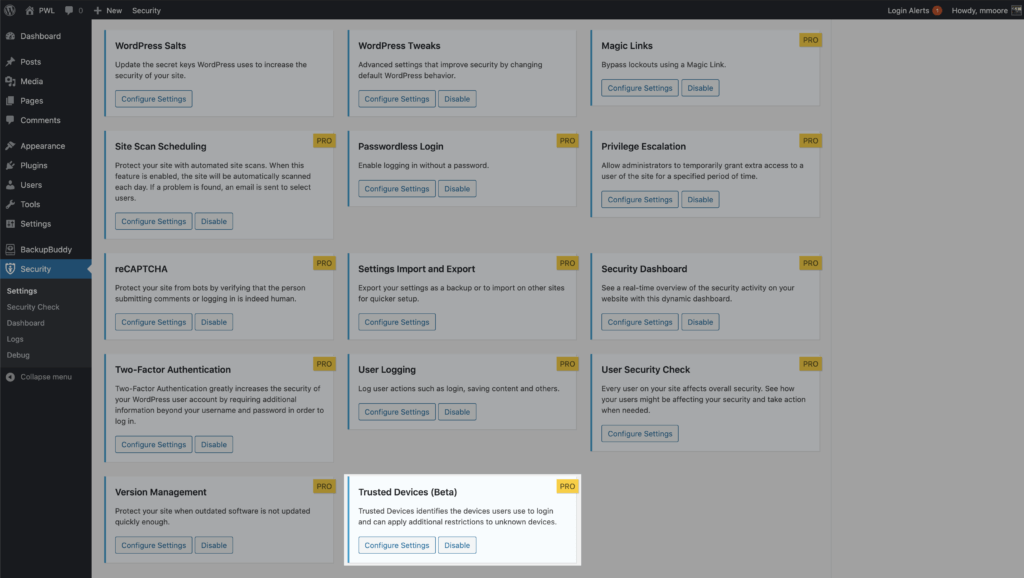

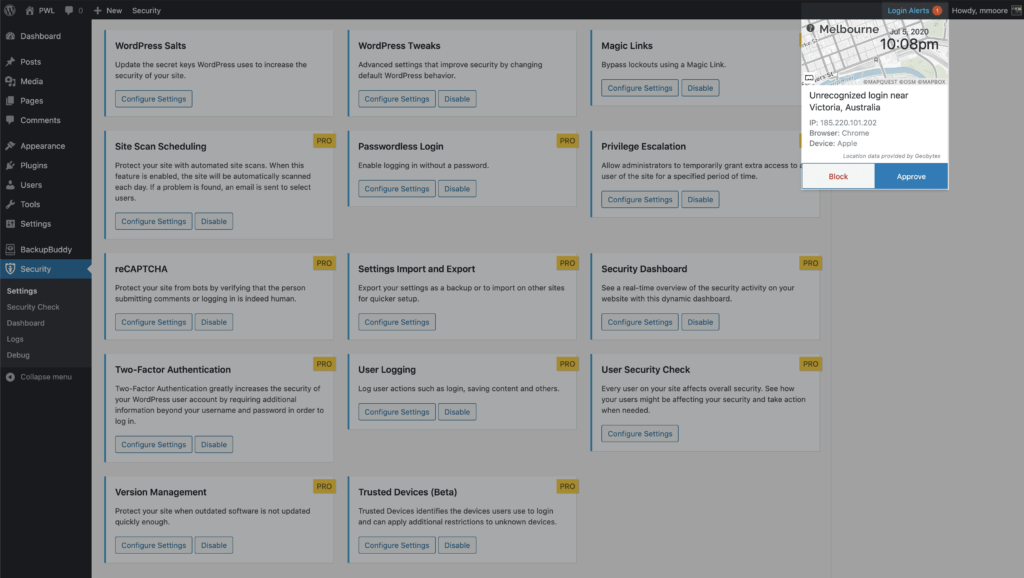

Чтобы начать использовать доверенные устройства, включите их на главной странице параметров безопасности, а затем нажмите кнопку « Настроить параметры» .

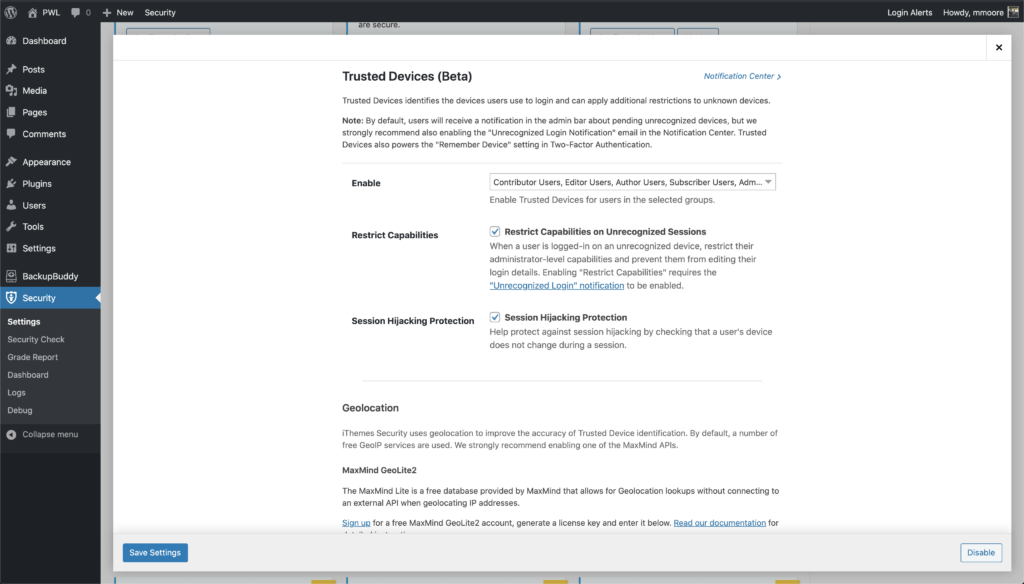

В настройках «Надежные устройства» выберите пользователей, которым вы хотите использовать эту функцию, а затем включите функции « Ограничение возможностей» и « Защита от перехвата сеанса» .

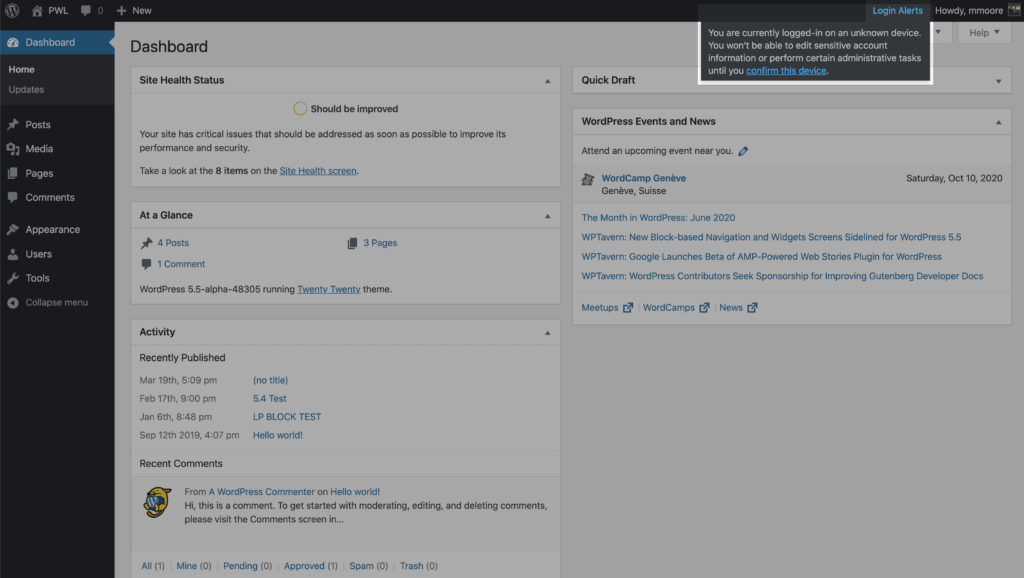

После включения нового параметра «Надежные устройства» пользователи получат уведомление в панели администратора WordPress о незавершенных нераспознанных устройствах. Если ваше текущее устройство не было добавлено в список доверенных устройств, щелкните ссылку « Подтвердить это устройство», чтобы отправить письмо для авторизации .

Нажмите кнопку « Подтвердить устройство» в электронном письме о неопознанном входе в систему, чтобы добавить текущие устройства в список надежных устройств.

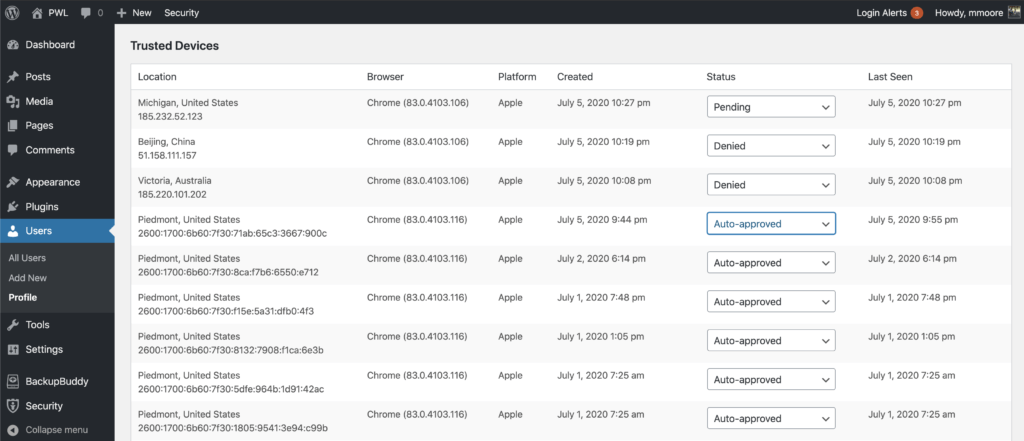

После включения доверенных устройств пользователи могут управлять устройствами со своей страницы профиля пользователя WordPress. На этом экране вы можете одобрить или отклонить устройства из списка надежных устройств.

Кроме того, у вас есть возможность подписаться на некоторые сторонние API-интерфейсы, чтобы повысить точность идентификации доверенных устройств и использовать статические карты изображений для отображения приблизительного местоположения неопознанного входа в систему. Проверьте настройку доверенных устройств, чтобы узнать, какие интеграции доступны,

Плагин безопасности WordPress может помочь защитить ваш сайт

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 50 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С помощью WordPress, двухфакторной аутентификации, защиты от перебора паролей, надежного применения пароля и многого другого вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security Pro

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.