WordPress 漏洞綜述:2020 年 9 月,第 2 部分

已發表: 2020-10-239 月下半月披露了相當多的新 WordPress 插件和主題漏洞,這是我們迄今為止最大的綜述之一。 在這篇文章中,我們介紹了最近的 WordPress 插件、主題和核心漏洞,以及如果您在網站上運行易受攻擊的插件或主題之一該怎麼辦。

WordPress 漏洞綜述分為三個不同的類別:WordPress 核心、WordPress 插件和 WordPress 主題。

WordPress 核心漏洞

9 月 2 日沒有披露 WordPress 核心漏洞。 只需確保您運行的是最新版本的 WordPress,即 5.5.1 版。

WordPress 插件漏洞

1. 資產清理

低於 1.3.6.7 的資產清理版本具有跨站點請求偽造和跨站點腳本漏洞。

2. 粘性菜單,粘性標題

粘性菜單、粘性標題低於 2.21 的版本具有跨站點請求偽造和跨站點腳本漏洞。

3. 餅乾機器人

低於 3.6.1 的 Cookiebot 版本具有跨站點請求偽造和跨站點腳本漏洞。

4. 多合一 WP 安全和防火牆

低於 4.4.4 的多合一 WP 安全和防火牆版本具有跨站點請求偽造和跨站點腳本漏洞。

5.絕對迷人的自定義管理員

低於 6.5.5 的 Absolutely Glamorous 自定義管理版本具有跨站點請求偽造和跨站點腳本漏洞。

6. Elementor 插件元素

低於 1.6.4 的 Elementor Addon Elements 版本具有跨站點請求偽造和跨站點腳本漏洞。

7. 電子郵件訂閱者和時事通訊

低於 4.5.6 的電子郵件訂閱者和時事通訊版本具有未經身份驗證的電子郵件偽造/欺騙漏洞。

8. 10Web 社交帖子提要

1.1.27 以下的 10Web Social Post Feed 版本有一個 Authenticated SQL Injection 漏洞。

9. 聯盟經理

低於 2.7.8 的 Affiliate Manager 版本具有未經身份驗證的存儲跨站點腳本漏洞。

10. WP 酒店預訂

低於 1.10.2 的 WP Hotel Booking 版本存在跨站請求偽造漏洞。

11. WP 項目經理

低於 2.4.1 的 WP Project Manager 版本具有跨站點請求偽造漏洞。

12. 10WebAnalytics

10WebAnalytics 1.2.9 以下版本存在跨站請求偽造漏洞。

13. Top 10 – WordPress 的熱門帖子插件

前 10 名 – WordPress 2.9.5 以下版本的熱門帖子插件存在跨站點請求偽造漏洞。

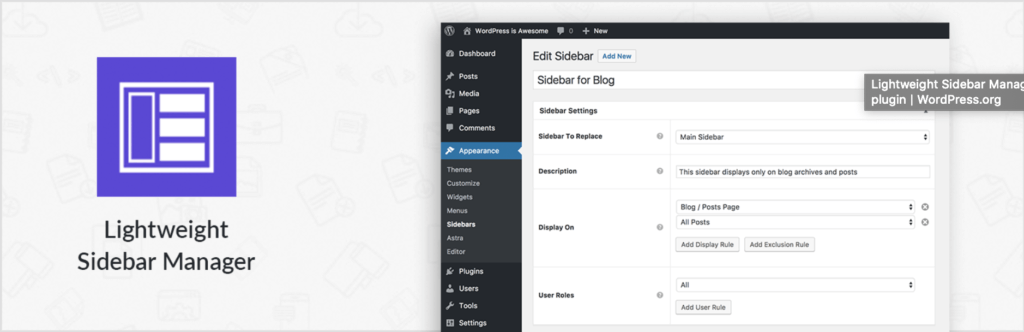

14. 輕量級側邊欄管理器

低於 1.1.4 的輕量級側邊欄管理器版本具有跨站點請求偽造漏洞。

15. 分類單選按鈕

低於 2.0.6 的分類法版本的單選按鈕具有跨站點請求偽造漏洞。

16. 產品目錄 X

低於 1.5.13 的產品目錄 X 版本具有跨站點請求偽造漏洞。

17.付費會員專業版

2.4.3 以下的付費會員專業版存在跨站請求偽造漏洞。

18.通知X

低於 1.8.3 的 NotificationX 版本具有跨站點請求偽造漏洞。

19. 即將推出和維護模式頁面

即將推出和維護模式頁面低於 1.58 的版本具有跨站點請求偽造漏洞。

20. 菜單交換器

低於 1.1.1 的 Menu Swapper 版本具有跨站點請求偽造漏洞。

21. Woody 廣告片段

低於 2.3.10 的 Woody 廣告片段版本具有跨站點請求偽造漏洞。

22. 成型機

低於 1.13.5 的 Forminator 版本具有跨站點請求偽造漏洞。

23. Feedzy 的 RSS 聚合器

Feedzy 3.4.3 以下版本的RSS Aggregator 存在跨站請求偽造漏洞。

24.讓他們社交

Feed Them 低於 2.8.7 的社交版本具有跨站點請求偽造漏洞。

25.WP ERP

低於 1.6.4 的 WP ERP 版本具有跨站點請求偽造漏洞。

26.電子商務產品目錄

低於 2.9.44 的電子商務產品目錄版本具有跨站點請求偽造漏洞。

27. 簡單的推薦

低於 3.7 的 Easy Testimonials 版本具有跨站點請求偽造漏洞。

28. 多坎

低於 3.0.9 的 Dokan 版本具有跨站點請求偽造漏洞。

29. 最佳 WooCommerce 多供應商市場解決方案

低於 3.5.8 的最佳 WooCommerce 多供應商市場解決方案版本具有跨站點請求偽造漏洞。

30.自定義字段模板

低於 2.5.2 的自定義字段模板版本具有跨站點請求偽造漏洞。

31.優惠券創建者

低於 3.1.1 的 Coupon Creator 版本存在跨站請求偽造漏洞。

32.酷時間線

低於 2.0.3 的 Cool Timeline 版本具有跨站點請求偽造漏洞。

33. CartFlows 的漏斗生成器

低於 1.5.16 的 CartFlows 版本的漏斗生成器具有跨站點請求偽造漏洞。

34. 導入/導出定制器設置

低於 1.0.4 的導入/導出定制器設置版本具有跨站點請求偽造漏洞。

35. WooCommerce 的折扣規則

低於 2.2.1 的 WooCommerce 版本的折扣規則具有多個授權繞過漏洞。

36. MetaSlider

低於 3.17.2 的 MetaSlider 版本有一個 Authenticated Stored Cross-Site Scripting 漏洞。

37.拖放多個文件上傳

低於 1.3.5.5 的拖放多文件上傳版本具有未經身份驗證的遠程執行代碼漏洞。

WordPress 主題漏洞

1. 工作怪物

低於 4.6.6.1 的 JobMonster 版本具有上傳文件夾中的目錄列表漏洞。

iThemes Security Pro 功能聚焦:可信設備

iThemes Security Pro 中有許多功能可以阻止黑客利用 WordPress 插件和主題中的漏洞。 身份驗證繞過和會話劫持是兩種最危險的漏洞類型。 黑客可以利用這兩個漏洞繞過身份驗證保護並控制您的網站。

今天我們將介紹可信設備,這是一種強大的安全方法,可以保護您的網站,即使它容易受到繞過身份驗證或會話劫持攻擊的影響。

受信任的設備是一種強大的安全方法,可以保護您的網站,即使它容易受到繞過身份驗證或會話劫持攻擊的影響。

為什麼我們開發可信設備

假設您遵循所有 WordPress 安全最佳實踐來保護您的用戶帳戶。 您不僅為每個站點使用唯一的強密碼,而且還使用兩因素身份驗證鎖定所有在線帳戶。 您是認真對待 WordPress 安全性的一個很好的例子。

然而,即使您採取了所有安全措施,不知何故,您的網站仍然被黑客入侵。 而且,更糟糕的是,攻擊者使用您的 WordPress 用戶來入侵該網站。 安全大師你怎麼會這樣?!

不幸的是,即使您採取了正確的措施來保護您的 WordPress 用戶帳戶,黑客仍然可以使用一些方法來利用您的帳戶。

例如,每次您登錄網站時, WordPress 都會生成一個會話 cookie。 假設您有一個已被開發人員放棄且不再發布安全更新的瀏覽器擴展。 不幸的是,被忽視的瀏覽器擴展有一個漏洞。 該漏洞允許不法分子劫持您的瀏覽器 cookie,包括前面提到的 WordPress 會話 cookie。 這種類型的黑客被稱為會話劫持。 因此,攻擊者可以利用擴展漏洞來捎帶您的登錄名並開始對您的 WordPress 用戶進行惡意更改。

很糟糕,對吧? 我們同意,因此我們創建了一種方法來保護您的帳戶,即使不法分子可以找到並利用其他漏洞。

什麼是可信設備?

iThemes Security Pro 中的受信任設備功能可用於識別您和其他用戶用於登錄您的 WordPress 站點的設備。 識別出您的設備後,我們可以阻止會話劫持者和其他不良行為者對您的網站造成任何損害。

當用戶登錄到無法識別的設備時,受信任的設備可以限制其管理員級別的功能。 這意味著,如果攻擊者能夠闖入您的 WordPress 網站的後端,他們將無法對您的網站進行任何惡意更改。

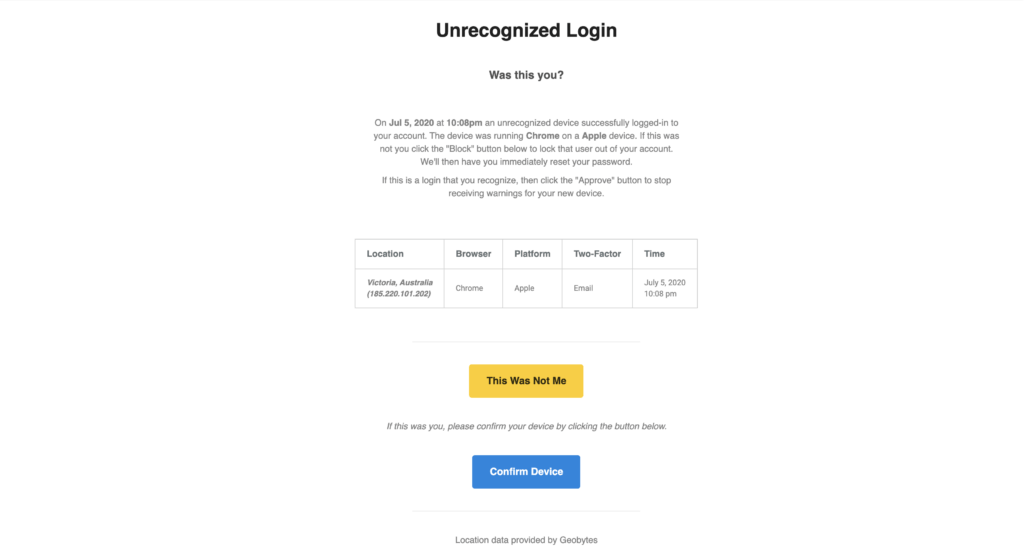

在這種情況下,您將收到一封電子郵件,讓您知道有人從無法識別的設備登錄到您的站點。 該電子郵件包含阻止黑客設備的選項。 然後你就可以哈哈大笑,知道你毀了一個壞人的一天。

可信設備的另一個好處是它使會話劫持成為過去。 如果用戶的設備在會話期間發生變化,iThemes Security 將自動將用戶註銷,以防止用戶帳戶上發生任何未經授權的活動,例如更改用戶的電子郵件地址或上傳惡意插件。

伙計,防止惡意攻擊成功確實感覺很好!

如何在 iThemes Security Pro 中使用可信設備功能

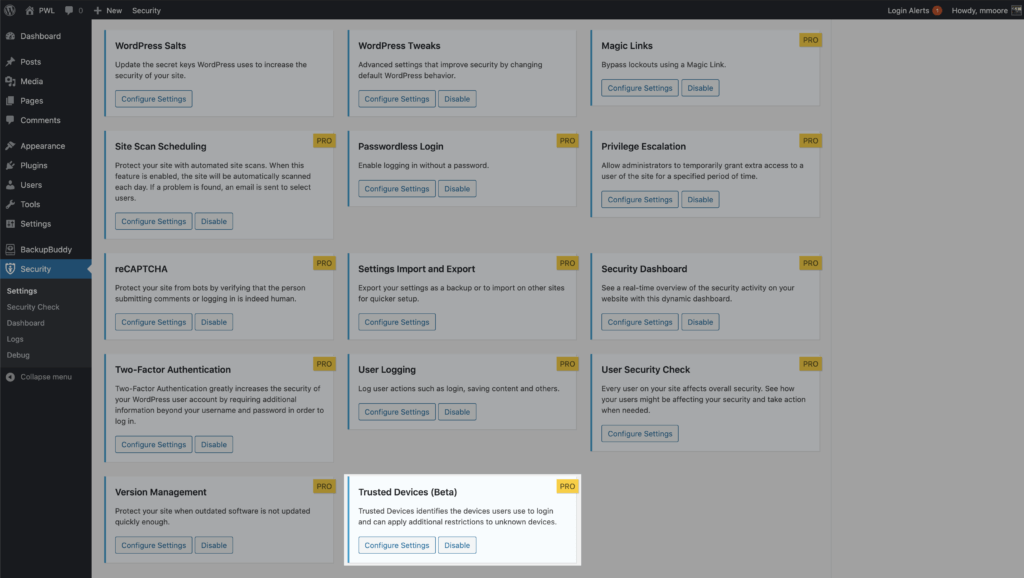

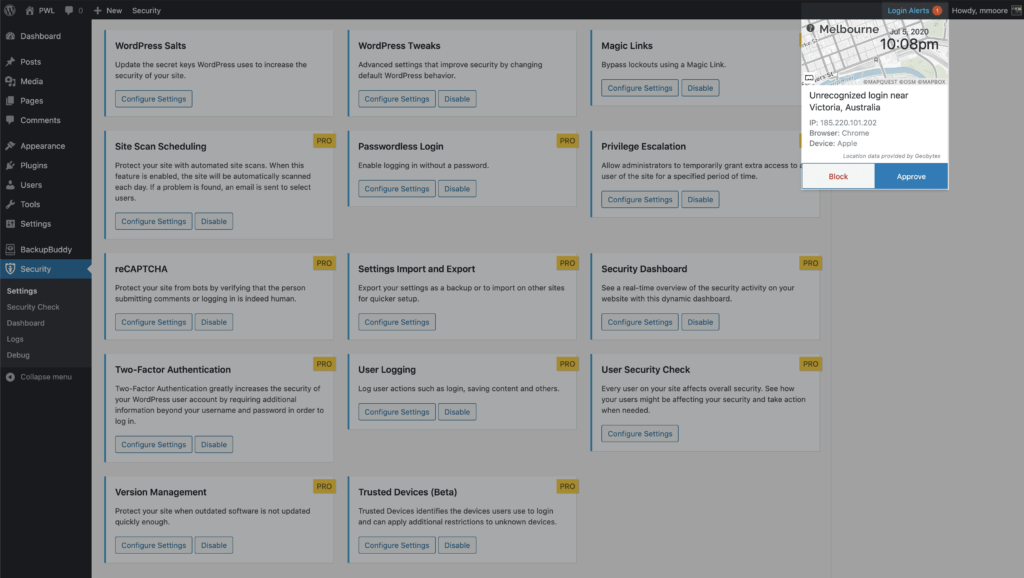

要開始使用可信設備,請在安全設置的主頁上啟用它們,然後單擊配置設置按鈕。

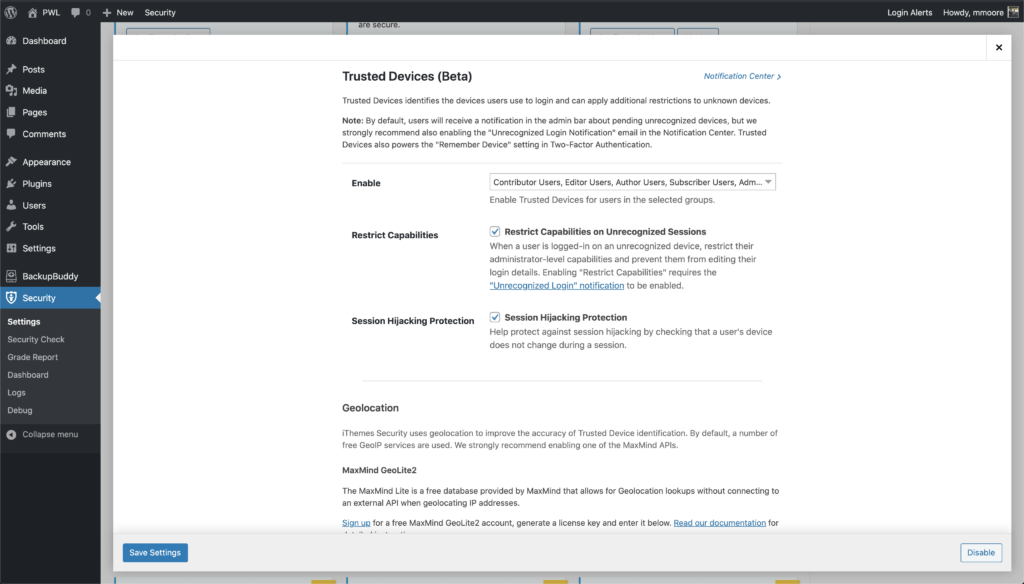

在 Trusted Devices 設置中,決定您要使用該功能的用戶,然後啟用Restrict Capabilities和Session Hijacking Protection功能。

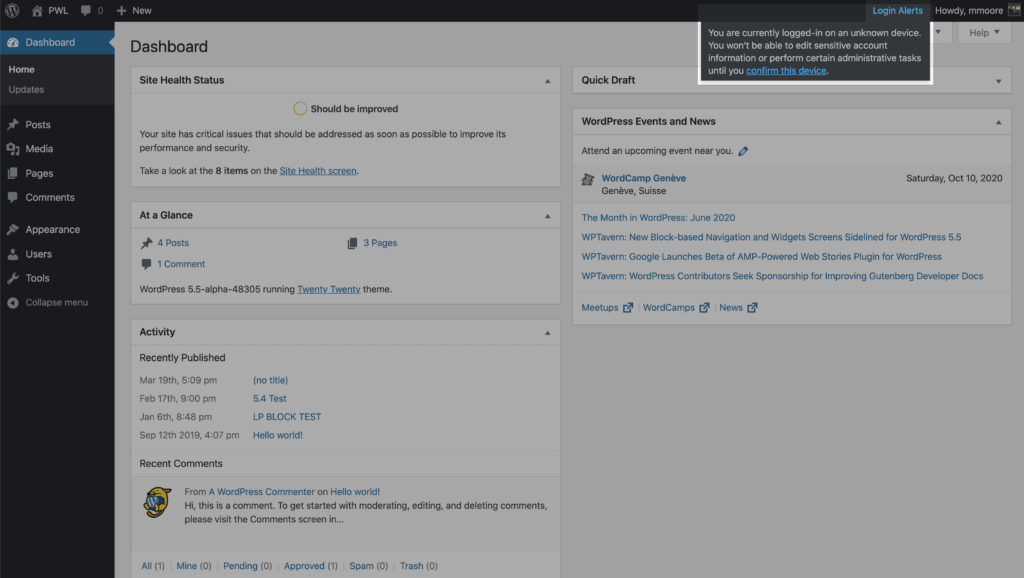

啟用新的受信任設備設置後,用戶將在 WordPress 管理欄中收到有關待處理的無法識別設備的通知。 如果您當前的設備尚未添加到受信任設備列表中,請單擊“確認此設備”鏈接以發送授權電子郵件。

單擊無法識別的登錄電子郵件中的確認設備按鈕,將您當前的設備添加到受信任設備列表。

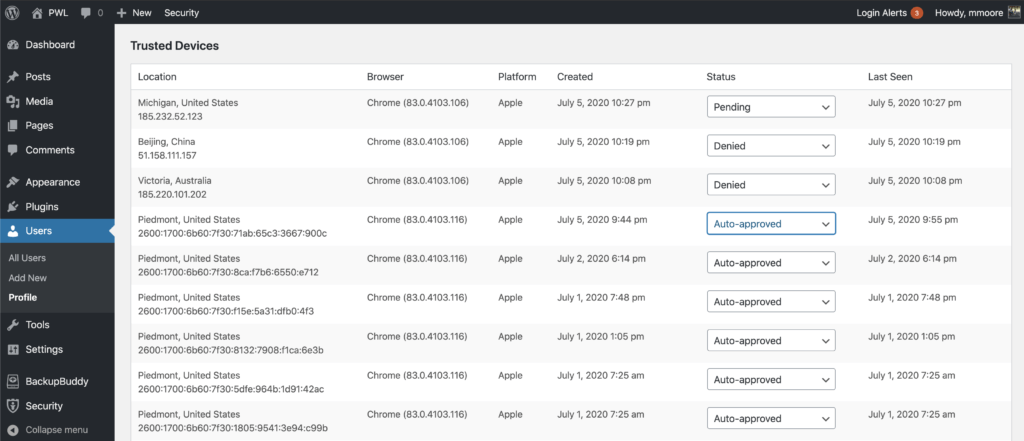

啟用可信設備後,用戶可以從他們的 WordPress 用戶配置文件頁面管理設備。 在此屏幕中,您可以批准或拒絕可信設備列表中的設備。

此外,您可以選擇註冊某些第三方 API 以提高可信設備識別的準確性,並使用靜態圖像地圖來顯示無法識別的登錄的大致位置。 查看受信任的設備設置以查看可用的集成,

WordPress 安全插件可以幫助保護您的網站

iThemes Security Pro 是我們的 WordPress 安全插件,提供 50 多種方法來保護您的網站免受常見 WordPress 安全漏洞的侵害。 借助 WordPress、雙因素身份驗證、強力保護、強密碼強制執行等,您可以為您的網站增加一層額外的安全性。

獲取 iThemes 安全專業版

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。