Zusammenfassung der WordPress-Sicherheitslücke: September 2020, Teil 2

Veröffentlicht: 2020-10-23In der zweiten Septemberhälfte wurden einige neue WordPress-Plugin- und Theme-Schwachstellen bekannt, was dies zu einer unserer bisher größten Zusammenfassungen macht. In diesem Beitrag behandeln wir die neuesten WordPress-Plugin-, Theme- und Core-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Das WordPress Vulnerability Roundup ist in drei verschiedene Kategorien unterteilt: WordPress-Kern, WordPress-Plugins und WordPress-Themes.

WordPress Core-Schwachstellen

Im zweiten September wurden keine Schwachstellen im WordPress-Kern bekannt. Stellen Sie einfach sicher, dass Sie die neueste Version von WordPress ausführen, die Version 5.5.1.

Schwachstellen im WordPress-Plugin

1. Asset-Bereinigung

Asset CleanUp-Versionen unter 1.3.6.7 weisen eine Cross-Site-Request-Forgery- und eine Cross-Site-Scripting-Schwachstelle auf.

2. Sticky Menu, Sticky Header

Sticky Menu, Sticky Header Versionen unter 2.21 haben eine Cross-Site Request Forgery und eine Cross-Site Scripting Schwachstelle.

3. Cookiebot

Cookiebot-Versionen unter 3.6.1 weisen eine Cross-Site-Request-Forgery- und eine Cross-Site-Scripting-Schwachstelle auf.

4. All-in-One-WP-Sicherheit & Firewall

All In One WP Security & Firewall Versionen unter 4.4.4 haben eine Cross-Site Request Forgery und eine Cross-Site Scripting Schwachstelle.

5. Absolut glamouröser benutzerdefinierter Admin

Absolutely Glamorous Custom Admin Versionen unter 6.5.5 haben eine Cross-Site Request Forgery und eine Cross-Site Scripting Schwachstelle.

6. Elementor-Addon-Elemente

Elementor Addon Elements Versionen unter 1.6.4 weisen eine Cross-Site Request Forgery und eine Cross-Site Scripting Schwachstelle auf.

7. E-Mail-Abonnenten und Newsletter

E-Mail-Abonnenten und -Newsletter-Versionen unter 4.5.6 weisen eine Schwachstelle durch nicht authentifizierte E-Mail-Fälschung/Spoofing auf.

8. 10Web-Social-Post-Feed

10Web Social Post Feed-Versionen unter 1.1.27 weisen eine authentifizierte SQL-Injection-Schwachstelle auf.

9. Affiliate-Manager

Affiliate Manager-Versionen unter 2.7.8 weisen eine Schwachstelle in Bezug auf nicht authentifiziertes gespeichertes Cross-Site-Scripting auf.

10. WP-Hotelbuchung

WP Hotel Booking Versionen unter 1.10.2 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

11. WP-Projektmanager

WP Project Manager-Versionen unter 2.4.1 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

12. 10WebAnalytics

10WebAnalytics-Versionen unter 1.2.9 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

13. Top 10 – Beliebtes Posts-Plugin für WordPress

Top 10 – Beliebte Posts-Plugins für WordPress-Versionen unter 2.9.5 haben eine Cross-Site Request Forgery-Schwachstelle.

14. Leichter Seitenleisten-Manager

Lightweight Sidebar Manager-Versionen unter 1.1.4 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

15. Optionsfelder für Taxonomien

Optionsfelder für Taxonomien-Versionen unter 2.0.6 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

16. Produktkatalog X

Versionen von Produktkatalog X unter 1.5.13 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

17. Kostenpflichtige Mitgliedschaften Pro

Bezahlte Mitgliedschaften Pro-Versionen unter 2.4.3 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

18. BenachrichtigungX

NotificationX-Versionen unter 1.8.3 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

19. In Kürze und Wartungsmodus-Seite

Coming Soon & Maintenance Mode Page Versionen unter 1.58 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

20. Menütausch

Menu Swapper-Versionen unter 1.1.1 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

21. Woody-Anzeigen-Snippets

Woody-Ad-Snippets-Versionen unter 2.3.10 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

22. Forminator

Forminator-Versionen unter 1.13.5 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

23. RSS-Aggregator von Feedzy

RSS Aggregator von Feedzy Versionen unter 3.4.3 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

24. Füttere sie sozial

Feed Them Social-Versionen unter 2.8.7 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

25. WP-ERP

WP ERP-Versionen unter 1.6.4 haben eine Cross-Site Request Forgery-Schwachstelle.

26. E-Commerce-Produktkatalog

Versionen des eCommerce-Produktkatalogs unter 2.9.44 weisen eine Schwachstelle durch Cross-Site Request Forgery auf.

27. Einfache Erfahrungsberichte

Easy Testimonials Versionen unter 3.7 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

28. Dokan

Dokan-Versionen unter 3.0.9 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

29. Beste WooCommerce Multivendor Marketplace-Lösung

Die besten Versionen der WooCommerce Multivendor Marketplace Solution unter 3.5.8 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

30. Benutzerdefinierte Feldvorlage

Versionen von Vorlagen für benutzerdefinierte Felder unter 2.5.2 weisen eine Schwachstelle bezüglich Cross-Site Request Forgery auf.

31. Gutschein-Ersteller

Coupon Creator-Versionen unter 3.1.1 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

32. Coole Zeitleiste

Coole Timeline-Versionen unter 2.0.3 haben eine Cross-Site Request Forgery-Schwachstelle.

33. Funnel Builder von CartFlows

Funnel Builder von CartFlows Versionen unter 1.5.16 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

34. Customizer-Einstellungen importieren/exportieren

Versionen von Import/Export Customizer Settings unter 1.0.4 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

35. Rabattregeln für WooCommerce

Rabattregeln für WooCommerce-Versionen unter 2.2.1 weisen mehrere Sicherheitslücken bei der Autorisierungsumgehung auf.

36. MetaSlider

MetaSlider-Versionen unter 3.17.2 weisen eine Sicherheitsanfälligkeit für authentifiziertes gespeichertes Cross-Site-Scripting auf.

37. Hochladen mehrerer Dateien per Drag & Drop

Die Drag-and-Drop-Versionen zum Hochladen mehrerer Dateien unter 1.3.5.5 weisen eine Sicherheitsanfälligkeit bezüglich nicht authentifizierter Remotecodeausführung auf.

Schwachstellen im WordPress-Theme

1. JobMonster

JobMonster-Versionen unter 4.6.6.1 weisen eine Sicherheitslücke in der Verzeichnisauflistung im Upload-Ordner auf.

iThemes Security Pro Feature Spotlight: Vertrauenswürdige Geräte

Es gibt viele Funktionen in iThemes Security Pro, die Hacker davon abhalten können, Schwachstellen in WordPress-Plugins und -Themes auszunutzen. Authentication Bypass und Session Hijacking sind zwei der gefährlichsten Arten von Sicherheitslücken. Beide Schwachstellen können von Hackern ausgenutzt werden, um den Authentifizierungsschutz zu umgehen und die Kontrolle über Ihre Website zu übernehmen.

Heute werden wir Trusted Devices behandeln , eine robuste Sicherheitsmethode zum Schutz Ihrer Website, auch wenn sie anfällig für Umgehung von Authentifizierungs- oder Session-Hijacking-Angriffen ist.

Vertrauenswürdige Geräte ist eine robuste Sicherheitsmethode zum Schutz Ihrer Website, auch wenn sie anfällig für die Umgehung von Authentifizierungs- oder Sitzungsübernahmeangriffen ist.

Warum wir vertrauenswürdige Geräte entwickelt haben

Angenommen, Sie befolgen alle bewährten WordPress-Sicherheitspraktiken, um Ihr Benutzerkonto zu schützen. Sie verwenden nicht nur ein eindeutiges, starkes Passwort für jede Website, sondern sperren auch alle Ihre Online-Konten mit der Zwei-Faktor-Authentifizierung. Sie sind ein gutes Beispiel dafür, wie es aussieht, WordPress-Sicherheit ernst zu nehmen .

Doch trotz aller Sicherheitsmaßnahmen, die Sie getroffen haben, wurde Ihre Website irgendwie gehackt. Und um die Sache noch schlimmer zu machen, benutzte der Angreifer IHREN WordPress-Benutzer, um die Website zu hacken. Wie ist Ihnen das passiert, der Sicherheitsguru ?!

Selbst wenn Sie alles richtig machen, um Ihr WordPress-Benutzerkonto zu schützen, gibt es leider immer noch Methoden, mit denen Hacker Ihr Konto ausnutzen können.

WordPress generiert beispielsweise jedes Mal ein Sitzungscookie, wenn Sie sich auf Ihrer Website anmelden. Angenommen, Sie haben eine Browsererweiterung, die vom Entwickler aufgegeben wurde und keine Sicherheitsupdates mehr veröffentlicht. Leider hat die vernachlässigte Browsererweiterung eine Schwachstelle. Die Schwachstelle ermöglicht es böswilligen Akteuren, Ihre Browser-Cookies zu entführen, einschließlich des zuvor erwähnten WordPress-Sitzungscookies. Diese Art von Hack wird als Session Hijacking bezeichnet . Ein Angreifer kann also die Sicherheitslücke in der Erweiterung ausnutzen, um Ihre Anmeldung zu übertragen und böswillige Änderungen mit Ihrem WordPress-Benutzer vorzunehmen.

Ziemlich mies, oder? Wir stimmen zu, also haben wir eine Möglichkeit geschaffen, Ihr Konto zu schützen, selbst wenn Angreifer andere Sicherheitslücken finden und ausnutzen können.

Was sind vertrauenswürdige Geräte?

Die Funktion Vertrauenswürdige Geräte in iThemes Security Pro identifiziert die Geräte, die Sie und andere Benutzer verwenden, um sich bei Ihrer WordPress-Site anzumelden. Nachdem Ihre Geräte identifiziert wurden, können wir Session-Hijacker und andere bösartige Akteure daran hindern, Ihrer Website Schaden zuzufügen.

Wenn sich ein Benutzer auf einem unbekannten Gerät angemeldet hat, können Vertrauenswürdige Geräte seine Administratorrechte einschränken . Dies bedeutet, dass ein Angreifer, wenn er in das Backend Ihrer WordPress-Site eindringen könnte, keine böswilligen Änderungen an Ihrer Website vornehmen kann.

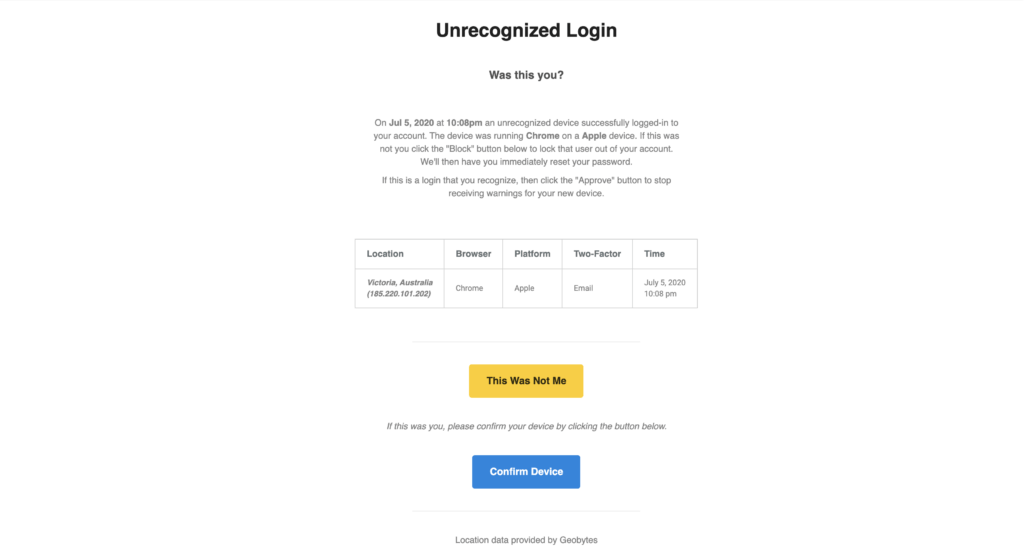

In diesem Szenario erhalten Sie eine E-Mail, die Sie darüber informiert, dass sich jemand von einem unbekannten Gerät aus bei Ihrer Site angemeldet hat. Die E-Mail enthält eine Option zum Blockieren des Geräts des Hackers. Dann kannst du einfach lachen und lachen, wissend, dass du den Tag eines Bösewichts ruiniert hast.

Ein weiterer Vorteil von Trusted Devices ist, dass Session Hijacking damit der Vergangenheit angehört. Wenn sich das Gerät eines Benutzers während einer Sitzung ändert, wird der Benutzer von iThemes Security automatisch abgemeldet, um unbefugte Aktivitäten auf dem Konto des Benutzers zu verhindern, wie z. B. das Ändern der E-Mail-Adresse des Benutzers oder das Hochladen schädlicher Plugins.

Mann, es fühlt sich sicher gut an, zu verhindern, dass böswillige Angriffe erfolgreich sind!

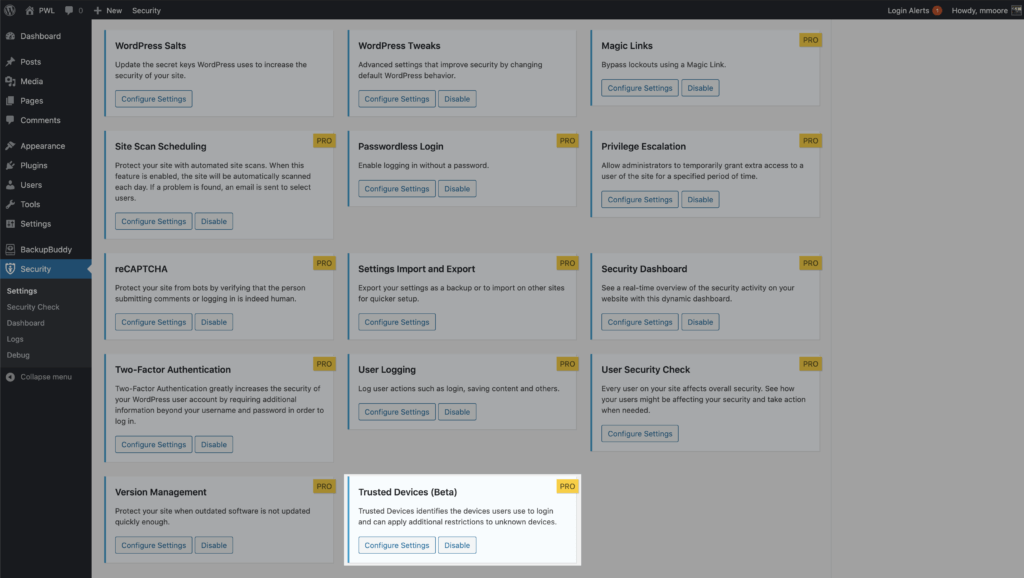

So verwenden Sie die Funktion für vertrauenswürdige Geräte in iThemes Security Pro

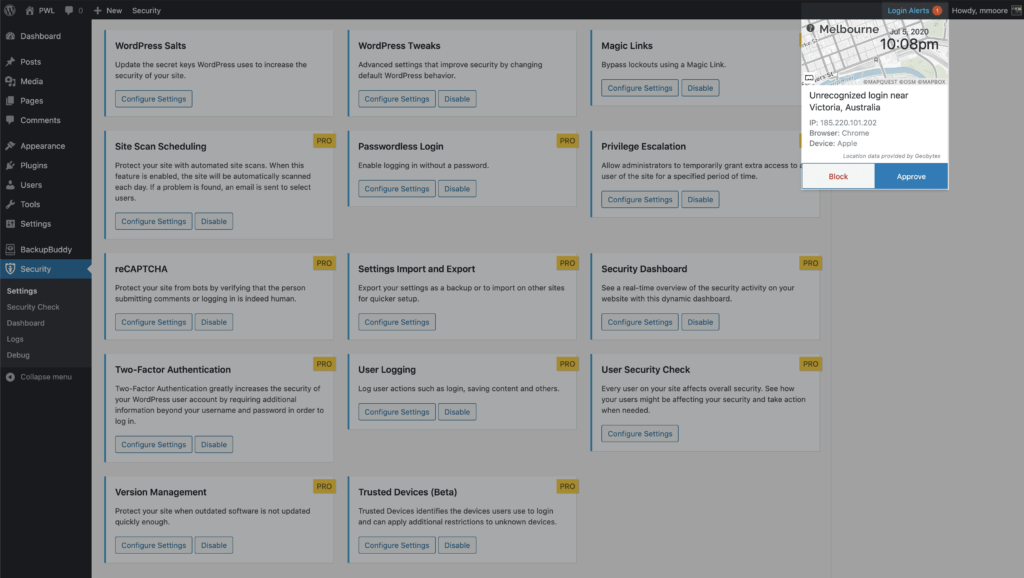

Um vertrauenswürdige Geräte zu verwenden, aktivieren Sie sie auf der Hauptseite der Sicherheitseinstellungen und klicken Sie dann auf die Schaltfläche Einstellungen konfigurieren .

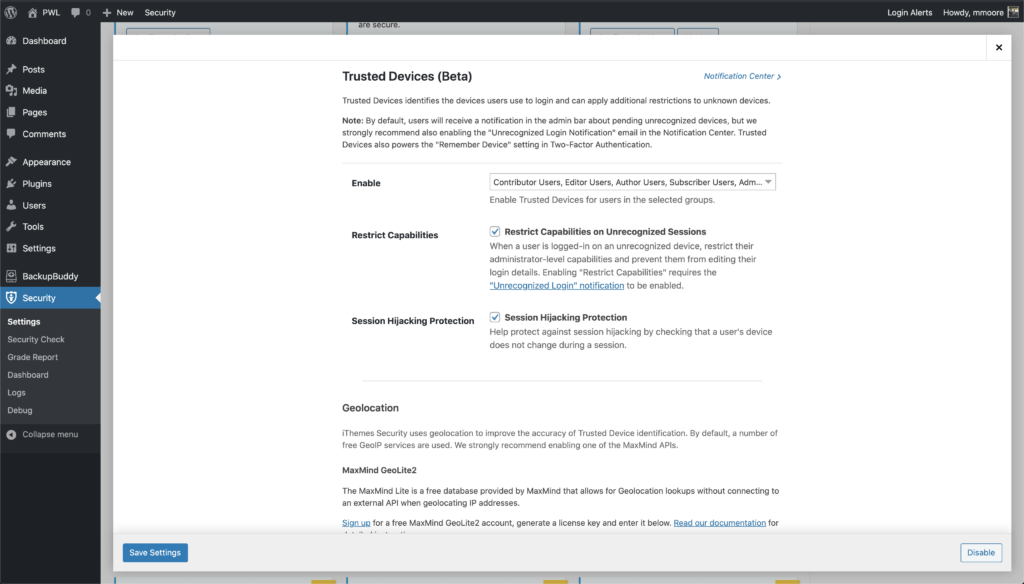

Entscheiden Sie in den Einstellungen für vertrauenswürdige Geräte, welche Benutzer Sie die Funktion verwenden möchten, und aktivieren Sie dann die Funktionen Funktionen einschränken und Session-Hijacking-Schutz .

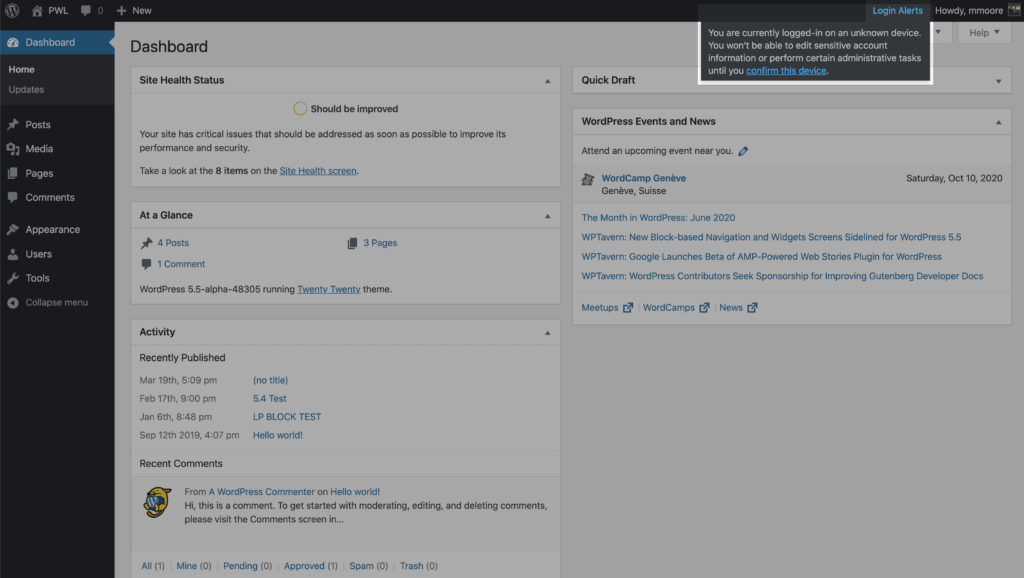

Nach dem Aktivieren der neuen Einstellung Vertrauenswürdige Geräte erhalten Benutzer eine Benachrichtigung in der WordPress-Administrationsleiste über ausstehende nicht erkannte Geräte. Wenn Ihr aktuelles Gerät nicht zur Liste der vertrauenswürdigen Geräte hinzugefügt wurde, klicken Sie auf den Link Dieses Gerät bestätigen , um die Autorisierungs-E-Mail zu senden .

Klicken Sie in der E-Mail für die nicht erkannte Anmeldung auf die Schaltfläche Gerät bestätigen , um Ihre aktuellen Geräte zur Liste der vertrauenswürdigen Geräte hinzuzufügen.

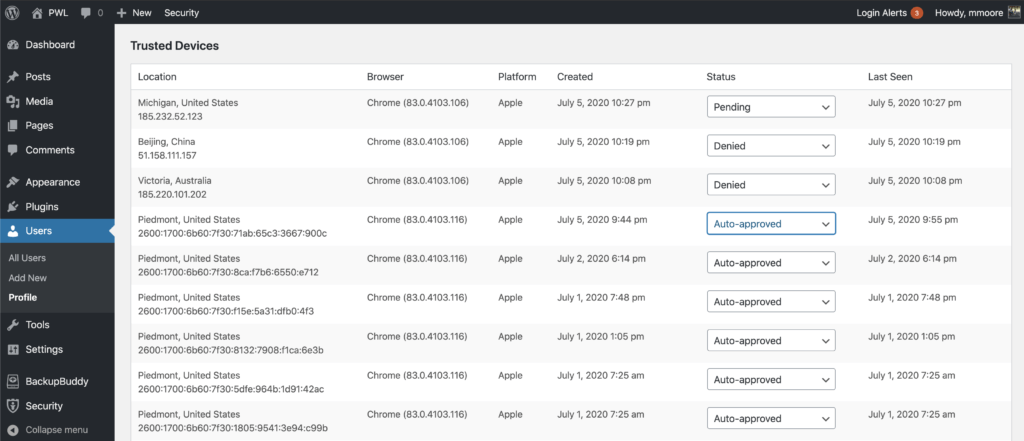

Sobald Vertrauenswürdige Geräte aktiviert ist, können Benutzer Geräte über ihre WordPress-Benutzerprofilseite verwalten. Auf diesem Bildschirm können Sie Geräte aus der Liste Vertrauenswürdige Geräte genehmigen oder ablehnen.

Darüber hinaus haben Sie die Möglichkeit, sich für einige Drittanbieter-APIs anzumelden, um die Genauigkeit der Identifizierung vertrauenswürdiger Geräte zu verbessern und statische Imagemaps zu verwenden, um den ungefähren Standort einer nicht erkannten Anmeldung anzuzeigen. Sehen Sie sich die Einstellung Vertrauenswürdige Geräte an, um zu sehen, welche Integrationen verfügbar sind.

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.