WordPressの脆弱性のまとめ:2020年9月、パート2

公開: 2020-10-239月の後半にかなりの数の新しいWordPressプラグインとテーマの脆弱性が公開され、これはこれまでで最大のまとめの1つになりました。 この投稿では、最近のWordPressプラグイン、テーマ、コアの脆弱性と、脆弱なプラグインまたはテーマの1つをWebサイトで実行している場合の対処方法について説明します。

WordPressの脆弱性のまとめは、WordPressコア、WordPressプラグイン、WordPressテーマの3つのカテゴリに分類されます。

WordPressのコアの脆弱性

9月2日には、WordPressのコアの脆弱性は明らかにされていません。 WordPressの最新バージョンであるバージョン5.5.1を実行していることを確認してください。

WordPressプラグインの脆弱性

1.アセットのクリーンアップ

1.3.6.7より前のアセットクリーンアップバージョンには、クロスサイトリクエストフォージェリとクロスサイトスクリプティングの脆弱性があります。

2.スティッキーメニュー、スティッキーヘッダー

スティッキーメニュー、2.21より前のスティッキーヘッダーバージョンには、クロスサイトリクエストフォージェリとクロスサイトスクリプティングの脆弱性があります。

3.Cookiebot

3.6.1より前のバージョンのCookiebotには、クロスサイトリクエストフォージェリとクロスサイトスクリプティングの脆弱性があります。

4.オールインワンWPセキュリティとファイアウォール

4.4.4より前のオールインワンWPセキュリティおよびファイアウォールバージョンには、クロスサイトリクエストフォージェリとクロスサイトスクリプティングの脆弱性があります。

5.絶対に魅力的なカスタム管理者

6.5.5より前の絶対に魅力的なカスタム管理バージョンには、クロスサイトリクエストフォージェリとクロスサイトスクリプティングの脆弱性があります。

6.Elementorアドオン要素

1.6.4より前のElementorAddon Elementsバージョンには、クロスサイトリクエストフォージェリとクロスサイトスクリプティングの脆弱性があります。

7.電子メール購読者とニュースレター

4.5.6より前のバージョンのEメールサブスクライバーおよびニュースレターには、認証されていないEメール偽造/なりすましの脆弱性があります。

8.10Webソーシャル投稿フィード

1.1.27より前の10WebSocial Post Feedバージョンには、Authenticated SQLInjectionの脆弱性があります。

9.アフィリエイトマネージャー

2.7.8より前のバージョンのアフィリエイトマネージャーには、認証されていない保存されたクロスサイトスクリプティングの脆弱性があります。

10.WPホテルの予約

1.10.2より前のWPホテル予約バージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

11.WPプロジェクトマネージャー

2.4.1より前のバージョンのWPProject Managerには、クロスサイトリクエストフォージェリの脆弱性があります。

12. 10WebAnalytics

1.2.9より前の10WebAnalyticsバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

13.トップ10–WordPress用の人気のある投稿プラグイン

トップ10– 2.9.5未満のWordPressバージョンの人気のある投稿プラグインには、クロスサイトリクエストフォージェリの脆弱性があります。

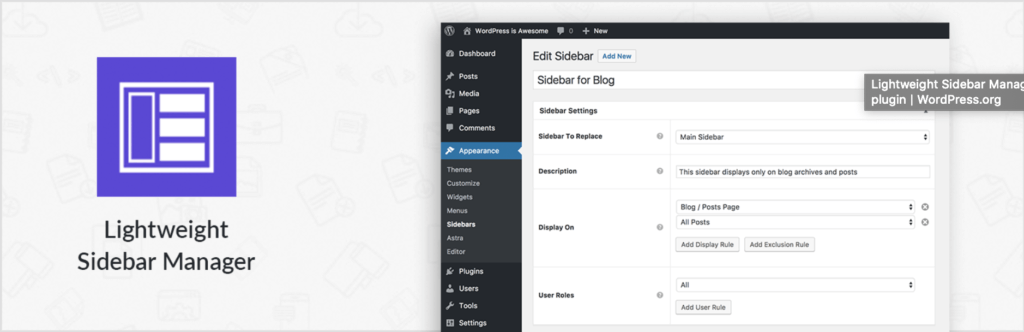

14.軽量サイドバーマネージャー

1.1.4より前の軽量サイドバーマネージャーバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

15.分類法のラジオボタン

2.0.6より前のタクソノミーバージョンのラジオボタンには、クロスサイトリクエストフォージェリの脆弱性があります。

16.製品カタログX

1.5.13より前の製品カタログXバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

17.有料会員プロ

2.4.3より前の有料メンバーシップProバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

18. NotificationX

1.8.3より前のNotificationXバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

19.近日公開&メンテナンスモードページ

近日公開およびメンテナンスモードページのバージョンが1.58未満の場合、クロスサイトリクエストフォージェリの脆弱性があります。

20.メニュースワッパー

1.1.1より前のメニュースワッパーバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

21.ウッディ広告スニペット

2.3.10より前のバージョンのWoody広告スニペットには、クロスサイトリクエストフォージェリの脆弱性があります。

22.フォミネーター

1.13.5より前のバージョンのForminatorには、クロスサイトリクエストフォージェリの脆弱性があります。

23.FeedzyによるRSSアグリゲーター

3.4.3より前のFeedzyバージョンによるRSSAggregatorには、クロスサイトリクエストフォージェリの脆弱性があります。

24.彼らに社会を養う

Feed Them 2.8.7より前のソーシャルバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

25. WP ERP

1.6.4より前のWPERPバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

26.eコマース製品カタログ

2.9.44未満のeコマース製品カタログバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

27.簡単な紹介文

3.7より前のEasyTestimonialsバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

28.道館

3.0.9より前のバージョンのDokanには、クロスサイトリクエストフォージェリの脆弱性があります。

29.最高のWooCommerceマルチベンダーマーケットプレイスソリューション

3.5.8より前のベストWooCommerceMultivendor Marketplace Solutionバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

30.カスタムフィールドテンプレート

2.5.2より前のカスタムフィールドテンプレートバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

31.クーポン作成者

3.1.1より前のバージョンのCouponCreatorには、クロスサイトリクエストフォージェリの脆弱性があります。

32.クールなタイムライン

2.0.3より前のCoolTimelineバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

33.CartFlowsによるファネルビルダー

1.5.16より前のバージョンのCartFlowsによるFunnelBuilderには、クロスサイトリクエストフォージェリの脆弱性があります。

34.カスタマイザー設定のインポート/エクスポート

1.0.4より前のバージョンのカスタマイザ設定のインポート/エクスポートには、クロスサイトリクエストフォージェリの脆弱性があります。

35.WooCommerceの割引ルール

2.2.1より前のバージョンのWooCommerceの割引ルールには、複数の承認バイパスの脆弱性があります。

36. MetaSlider

3.17.2より前のバージョンのMetaSliderには、Authenticated Stored Cross-SiteScriptingの脆弱性があります。

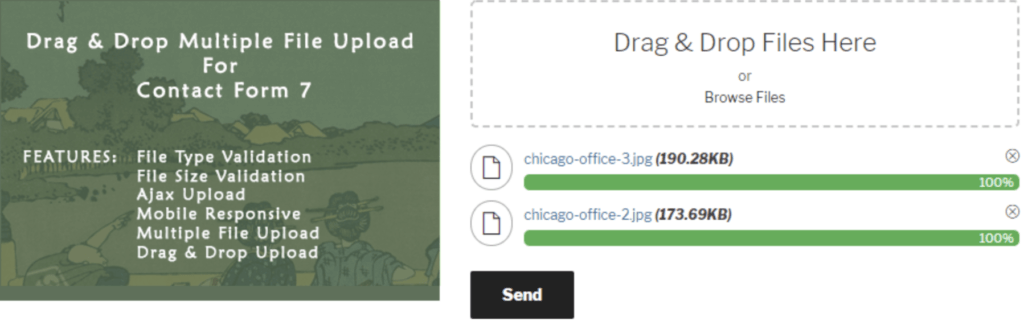

37.複数のファイルのアップロードをドラッグアンドドロップします

1.3.5.5より前のバージョンの複数ファイルアップロードのドラッグアンドドロップには、認証されていないリモートコード実行の脆弱性があります。

WordPressテーマの脆弱性

1. JobMonster

4.6.6.1より前のバージョンのJobMonsterには、アップロードフォルダにディレクトリリストの脆弱性があります。

iThemes Security Pro機能スポットライト:信頼できるデバイス

iThemes Security Proには、ハッカーがWordPressプラグインやテーマの脆弱性を悪用するのを防ぐことができる多くの機能があります。 認証バイパスとセッションハイジャックは、最も危険なタイプの脆弱性の2つです。 これらの脆弱性は両方とも、ハッカーによって悪用されて認証保護をバイパスし、Webサイトを制御する可能性があります。

今日は、認証のバイパスやセッションハイジャック攻撃に対して脆弱な場合でもWebサイトを保護するための堅牢なセキュリティ方法である信頼できるデバイスについて説明します。

信頼できるデバイスは、バイパス認証やセッションハイジャック攻撃に対して脆弱な場合でもWebサイトを保護するための堅牢なセキュリティ方法です。

信頼できるデバイスを開発した理由

WordPressのセキュリティのベストプラクティスをすべて実行して、ユーザーアカウントを保護するとします。 すべてのサイトに一意の強力なパスワードを使用するだけでなく、2要素認証を使用してすべてのオンラインアカウントをロックダウンします。 あなたはWordPressのセキュリティを真剣に受け止めている様子の良い例です。

それでも、あなたが実施したすべてのセキュリティ対策があっても、どういうわけか、あなたのウェブサイトはまだハッキングされていました。 さらに悪いことに、攻撃者はあなたのWordPressユーザーを使用してサイトをハッキングしました。 これはセキュリティの第一人者であるあなたにどのように起こりましたか?!

残念ながら、WordPressユーザーアカウントを保護するためにすべてを正しく行ったとしても、ハッカーがアカウントを悪用するために使用できる方法はまだあります。

たとえば、 WordPressは、WebサイトにログインするたびにセッションCookieを生成します。 また、開発者によって放棄され、セキュリティ更新プログラムをリリースしなくなったブラウザ拡張機能があるとします。 残念ながら、無視されたブラウザ拡張機能には脆弱性があります。 この脆弱性により、悪意のある攻撃者が前述のWordPressセッションCookieを含むブラウザCookieを乗っ取る可能性があります。 このタイプのハッキングは、セッションハイジャックとして知られています。 そのため、攻撃者は拡張機能の脆弱性を悪用してログインを便乗させ、WordPressユーザーに悪意のある変更を加え始める可能性があります。

かなり不器用ですよね? 私たちは同意するので、悪意のある人物が他の脆弱性を見つけて悪用する可能性がある場合でも、アカウントを保護する方法を作成しました。

信頼できるデバイスとは何ですか?

iThemes Security Proの信頼できるデバイス機能は、あなたや他のユーザーがWordPressサイトへのログインに使用するデバイスを識別するために機能します。 デバイスが特定されたら、セッションハイジャッカーやその他の悪意のある人物がWebサイトに損害を与えるのを防ぐことができます。

ユーザーが認識されないデバイスにログインすると、信頼できるデバイスは管理者レベルの機能を制限できます。 つまり、攻撃者がWordPressサイトのバックエンドに侵入できた場合、攻撃者はWebサイトに悪意のある変更を加えることができなくなります。

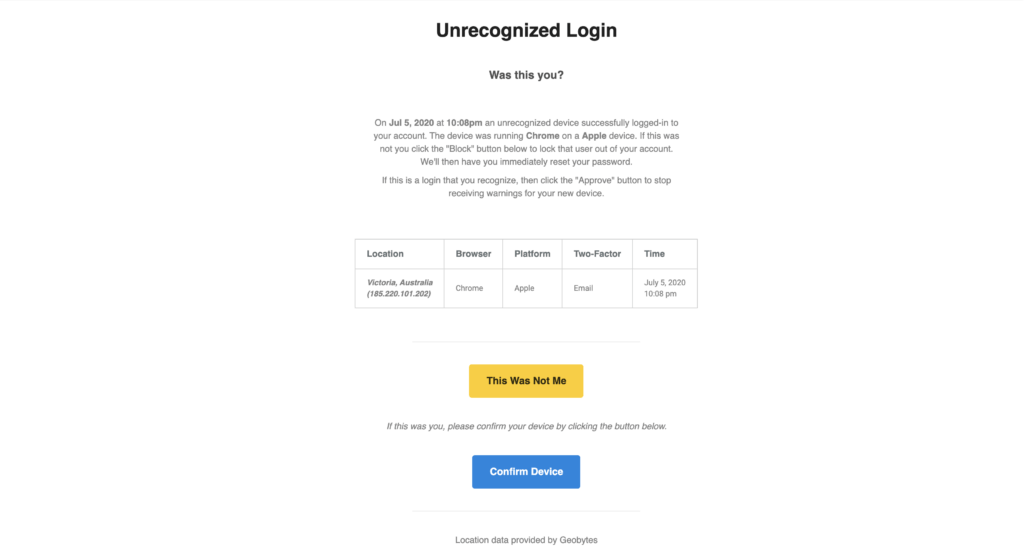

このシナリオでは、誰かが認識されていないデバイスからサイトにログインしたことを通知する電子メールを受信します。 電子メールには、ハッカーのデバイスをブロックするオプションが含まれています。 そうすれば、悪者の日を台無しにしたことを知って、ただ笑って笑うことができます。

信頼できるデバイスのもう1つの利点は、セッションハイジャックが過去のものになることです。 セッション中にユーザーのデバイスが変更された場合、iThemes Securityはユーザーを自動的にログアウトして、ユーザーの電子メールアドレスの変更や悪意のあるプラグインのアップロードなど、ユーザーのアカウントでの不正なアクティビティを防止します。

男、悪意のある攻撃が成功するのを防ぐのは確かに気分がいいです!

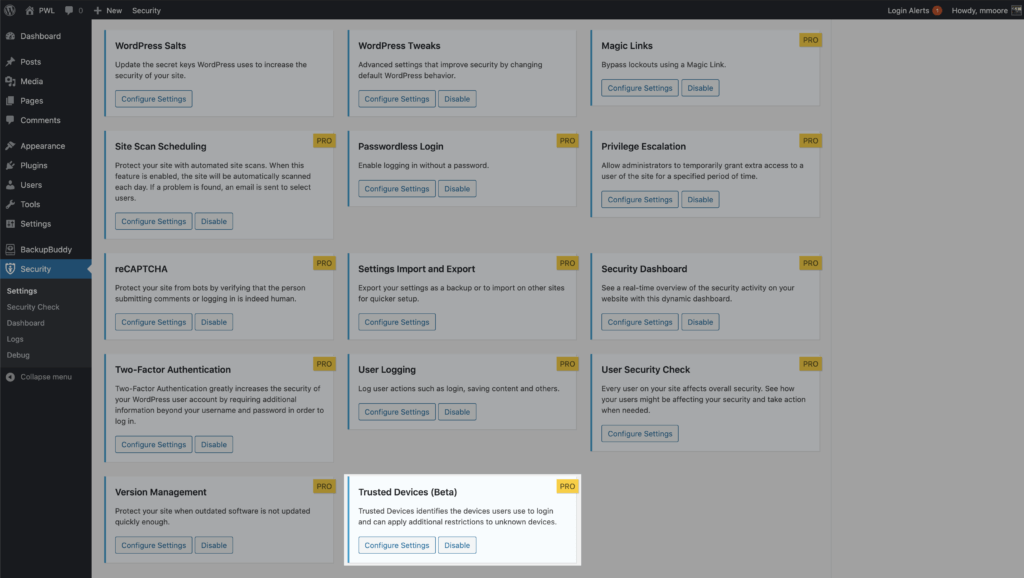

iThemes SecurityProで信頼できるデバイス機能を使用する方法

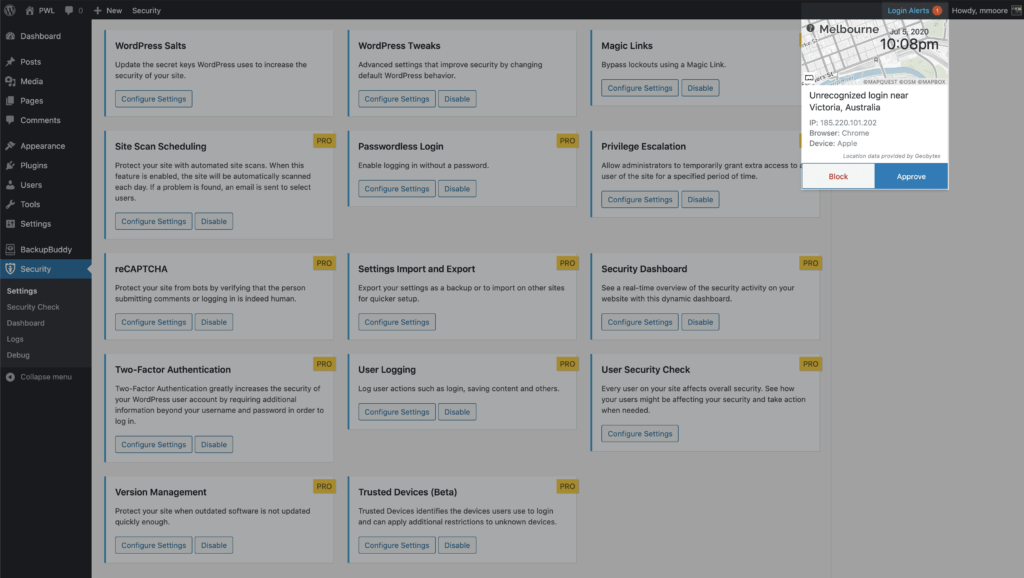

信頼できるデバイスの使用を開始するには、セキュリティ設定のメインページで信頼できるデバイスを有効にしてから、[設定の構成]ボタンをクリックします。

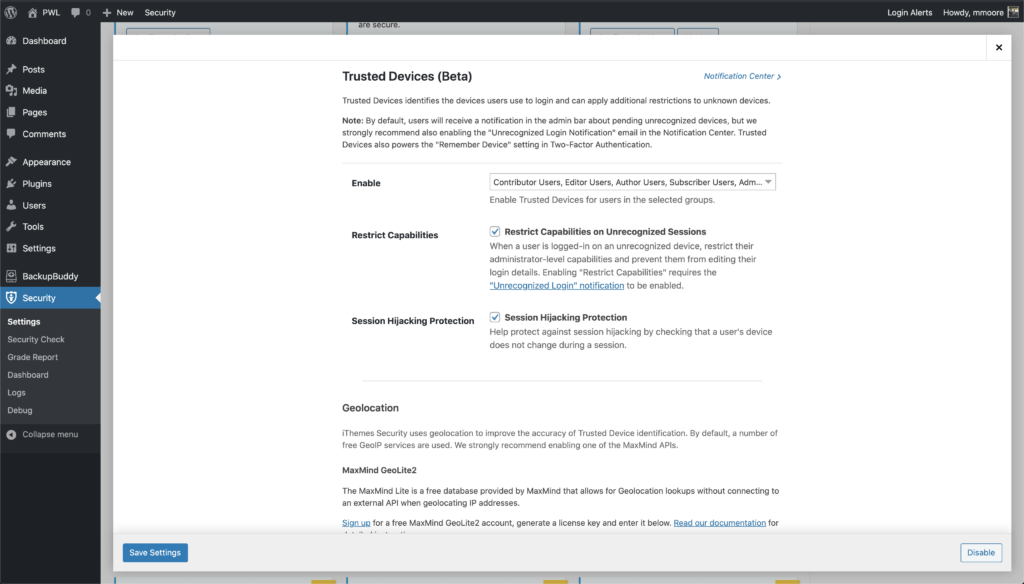

[信頼できるデバイス]設定で、この機能を使用するユーザーを決定し、[機能の制限]および[セッションハイジャック保護]機能を有効にします。

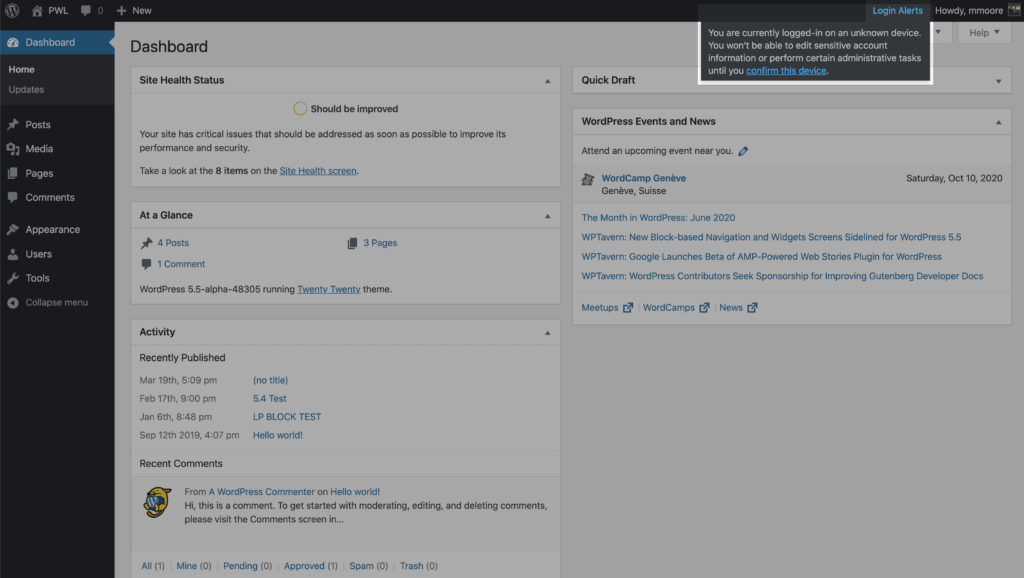

新しい信頼できるデバイスの設定を有効にすると、ユーザーはWordPress管理バーに保留中の認識されていないデバイスに関する通知を受け取ります。 現在のデバイスが信頼できるデバイスのリストに追加されていない場合は、[このデバイスの確認]リンクをクリックして認証メールを送信します。

認識されないログイン電子メールの[デバイスの確認]ボタンをクリックして、現在のデバイスを[信頼できるデバイス]リストに追加します。

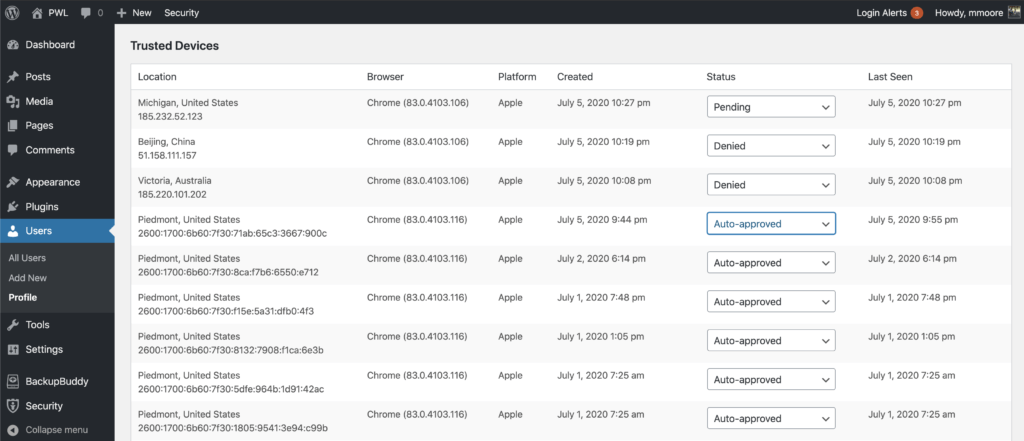

信頼できるデバイスを有効にすると、ユーザーはWordPressのユーザープロファイルページからデバイスを管理できます。 この画面から、[信頼できるデバイス]リストからデバイスを承認または拒否できます。

さらに、一部のサードパーティAPIにサインアップして、信頼できるデバイスの識別の精度を向上させ、静的イメージマップを使用して認識されないログインのおおよその場所を表示するオプションがあります。 信頼できるデバイスの設定をチェックして、利用可能な統合を確認してください。

WordPressセキュリティプラグインはあなたのウェブサイトを保護するのに役立ちます

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemes SecurityProを入手する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。