WordPress Vulnerability Roundup: septembrie 2020, partea 2

Publicat: 2020-10-23Câteva vulnerabilități noi pentru pluginuri și teme WordPress au fost dezvăluite în a doua jumătate a lunii septembrie, ceea ce a făcut una dintre cele mai mari rezumări ale noastre până în prezent. În această postare, acoperim vulnerabilitățile recente ale plugin-ului, temei și nucleului WordPress și ce trebuie să faceți dacă rulați unul dintre pluginurile sau temele vulnerabile de pe site-ul dvs. web.

WordPress Vulnerability Roundup este împărțit în trei categorii diferite: nucleul WordPress, pluginurile WordPress și temele WordPress.

Vulnerabilități de bază WordPress

Nu a fost dezvăluită nicio vulnerabilitate de bază WordPress în 2 septembrie. Asigurați-vă că rulați cea mai recentă versiune de WordPress, care este versiunea 5.5.1.

Vulnerabilități ale pluginului WordPress

1. Curățarea activelor

Versiunile Asset CleanUp de mai jos 1.3.6.7 prezintă o vulnerabilitate a cererilor de falsificare a site-urilor și a site-urilor Cross-Site Scripting.

2. Meniu lipicios, antet lipicios

Meniul Sticky, versiunile Sticky Header de mai jos 2.21 au vulnerabilități de tip cross-site Request Forgery și Cross-Site Scripting.

3. Cookiebot

Versiunile Cookiebot de mai jos 3.6.1 au vulnerabilități de tip cross-site request fals și cross-site scripting.

4. Securitate și firewall WP All In One

Toate versiunile de securitate și firewall WP All In One de mai jos 4.4.4 au vulnerabilități de falsificare a cererilor cross-site și cross-site scripting.

5. Administrator personalizat absolut plin de farmec

Versiunile de administrare personalizate absolut glamour de mai jos 6.5.5 au vulnerabilități de falsificare a cererilor între site-uri și de scripturi între site-uri.

6. Elementele Elementor Addon

Versiunile Elementor Addon Elements de mai jos 1.6.4 au vulnerabilități de tip cross-site Request Forgery și Cross-Site Scripting.

7. Abonați prin e-mail și buletine informative

Versiunile de abonați la e-mail și buletine de știri de mai jos 4.5.6 prezintă o vulnerabilitate neautentificată de falsificare / falsificare a e-mailurilor.

8. 10Web Social Feed Feed

10Web Social Post Feed versiunile de mai jos 1.1.27 au o vulnerabilitate autentificată SQL Injection.

9. Manager afiliat

Versiunile Managerului de afiliere de mai jos 2.7.8 prezintă o vulnerabilitate neautentificată stocată pe site-ul Cross-Site Scripting.

10. Rezervare hotel WP

Versiunile WP Hotel Booking de mai jos 1.10.2 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

11. Manager de proiect WP

Versiunile WP Project Manager de mai jos 2.4.1 prezintă o vulnerabilitate de tip cross-site Request Forgery.

12. 10WebAnalytics

10 Versiunile WebAnalytics de mai jos 1.2.9 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

13. Top 10 - Plugin pentru mesaje populare pentru WordPress

Top 10 - Pluginul de postări populare pentru versiunile de WordPress de mai jos 2.9.5 are o vulnerabilitate de falsificare a cererii între site-uri.

14. Manager ușor al barei laterale

Versiunile de Lightbar Sidebar Manager de mai jos 1.1.4 prezintă o vulnerabilitate de tip cross-site Request Forgery.

15. Butoane radio pentru taxonomii

Butoanele radio pentru versiunile de taxonomii de mai jos 2.0.6 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

16. Catalog de produse X

Catalogul de produse Versiunile X de mai jos 1.5.13 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

17. Abonamente plătite Pro

Versiunile plătite de abonamente Pro de mai jos 2.4.3 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

18. NotificareX

Versiunile NotificationX de mai jos 1.8.3 prezintă o vulnerabilitate de falsificare a cererilor între site-uri.

19. În curând și pagina Mod de întreținere

În curând și Mod de întreținere Versiunile de mai jos 1.58 prezintă o vulnerabilitate între site-uri de falsificare a cererii de falsificare.

20. Swapper meniu

Versiunile Swapper de meniu de mai jos 1.1.1 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

21. Fragmente de anunțuri lemnoase

Versiunile de fragmente de anunțuri Woody de mai jos 2.3.10 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

22. Formator

Versiunile Forminator de mai jos 1.13.5 prezintă o vulnerabilitate Cross-Site Request Forgery.

23. Agregator RSS de Feedzy

RSS Aggregator de către versiunile Feedzy de mai jos 3.4.3 prezintă o vulnerabilitate de tip cross-site Request Forgery.

24. Hrănește-i social

Hrăniți-le versiunile sociale de mai jos 2.8.7 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

25. WP ERP

Versiunile WP ERP de mai jos 1.6.4 prezintă o vulnerabilitate Cross-Site Request Forgery.

26. Catalog de produse eCommerce

Versiunile din catalogul de produse eCommerce de mai jos 2.9.44 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

27. Mărturii ușoare

Versiunile Easy Testimonials de mai jos 3.7 prezintă o vulnerabilitate Cross-Site Request Forgery.

28. Dokan

Versiunile Dokan de mai jos 3.0.9 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

29. Cea mai bună soluție WooCommerce Multivendor Marketplace

Cele mai bune versiuni de WooCommerce Multivendor Marketplace Solution de mai jos 3.5.8 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

30. Șablon de câmp personalizat

Versiunile personalizate ale șabloanelor de câmp de mai jos 2.5.2 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

31. Creator cupon

Versiunile Cupon Creator de mai jos 3.1.1 prezintă o vulnerabilitate de falsificare a cererilor între site-uri.

32. Timeline cool

Versiunile Cool Timeline de mai jos 2.0.3 prezintă o vulnerabilitate de tip cross-site Request Forgery.

33. Funnel Builder by CartFlows

Versiunile Funnel Builder de CartFlows de mai jos 1.5.16 prezintă o vulnerabilitate de falsificare a cererii între site-uri.

34. Import / Export Setări personalizator

Versiunile de importare / exportare a setărilor personalizatorului de mai jos 1.0.4 prezintă o vulnerabilitate de tip cross-site Request Forgery.

35. Reguli de reducere pentru WooCommerce

Regulile de reducere pentru versiunile WooCommerce de mai jos 2.2.1 au vulnerabilități multiple de Bypass de autorizare.

36. MetaSlider

Versiunile MetaSlider de mai jos 3.17.2 au o vulnerabilitate autentificată stocată pe mai multe site-uri.

37. Glisați și fixați mai multe fișiere de încărcare

Trageți și fixați mai multe versiuni de încărcare a fișierelor de mai jos 1.3.5.5 au o vulnerabilitate neautentificată la executarea codului la distanță.

Vulnerabilități ale temei WordPress

1. JobMonster

Versiunile JobMonster de mai jos 4.6.6.1 au o listă de directoare în vulnerabilitatea Folderului de încărcare.

Spotlight de caracteristici iThemes Security Pro: dispozitive de încredere

Există multe caracteristici în iThemes Security Pro care pot împiedica hackerii să exploateze vulnerabilitățile din pluginurile și temele WordPress. Bypass-ul autentificării și deturnarea sesiunii sunt două dintre cele mai periculoase tipuri de vulnerabilități. Ambele vulnerabilități pot fi exploatate de hackeri pentru a ocoli protecțiile de autentificare și pentru a prelua controlul asupra site-ului dvs. web.

Astăzi vom acoperi Trusted Devices , o metodă robustă de securitate pentru a vă proteja site-ul web chiar și atunci când este vulnerabil la ocolirea autentificării sau a atacurilor de deturnare a sesiunii.

Dispozitive de încredere este o metodă robustă de securitate pentru a vă proteja site-ul web chiar și atunci când este vulnerabil la ocolirea autentificării sau a atacurilor de deturnare a sesiunii.

De ce am dezvoltat dispozitive de încredere

Să presupunem că urmați toate cele mai bune practici de securitate WordPress pentru a vă proteja contul de utilizator. Nu numai că utilizați o parolă unică și puternică pentru fiecare site, dar vă blocați toate conturile online cu autentificare cu doi factori. Sunteți un bun exemplu despre cum arată să luați în serios securitatea WordPress .

Cu toate acestea, chiar și cu toate măsurile de securitate pe care le-ați pus în aplicare, cumva, site-ul dvs. web a fost încă piratat. Și, ca să înrăutățească lucrurile, atacatorul a folosit utilizatorul DUMNEAVOASTRĂ WordPress pentru a pirata site-ul. Cum ți s-a întâmplat asta, guru al securității ?!

Din păcate, chiar dacă faceți totul bine pentru a vă securiza contul de utilizator WordPress, există încă metode pe care hackerii le pot folosi pentru a vă exploata contul.

De exemplu, WordPress generează un cookie de sesiune de fiecare dată când vă conectați la site-ul dvs. web. Și să spunem că aveți o extensie de browser care a fost abandonată de dezvoltator și nu mai lansează actualizări de securitate. Din păcate pentru dvs., extensia de browser neglijată are o vulnerabilitate. Vulnerabilitatea permite actorilor răi să vă deturneze cookie-urile din browser, inclusiv cookie-ul de sesiune WordPress menționat anterior. Acest tip de hack este cunoscut sub numele de Session Hijacking . Așadar, un atacator poate exploata vulnerabilitatea extensiei pentru a vă lăsa în evidență datele de conectare și poate începe să facă modificări rău intenționate cu utilizatorul dvs. WordPress.

Destul de crunt, nu? Suntem de acord, așa că am creat o modalitate de a vă proteja contul, chiar și atunci când actorii răi pot găsi și exploata alte vulnerabilități.

Ce sunt dispozitivele de încredere?

Funcția Trusted Devices din iThemes Security Pro funcționează pentru a identifica dispozitivele pe care dvs. și alți utilizatori le utilizați pentru a vă conecta la site-ul dvs. WordPress. După ce dispozitivele dvs. sunt identificate, putem opri deturnatorii de sesiuni și alți actori răi să nu producă pagube pe site-ul dvs. web.

Când un utilizator s-a conectat pe un dispozitiv nerecunoscut, dispozitivele de încredere își pot restricționa capacitățile la nivel de administrator . Aceasta înseamnă că, dacă un atacator ar putea intra în backend-ul site-ului dvs. WordPress, nu ar avea capacitatea de a face modificări rău intenționate site-ului dvs. web.

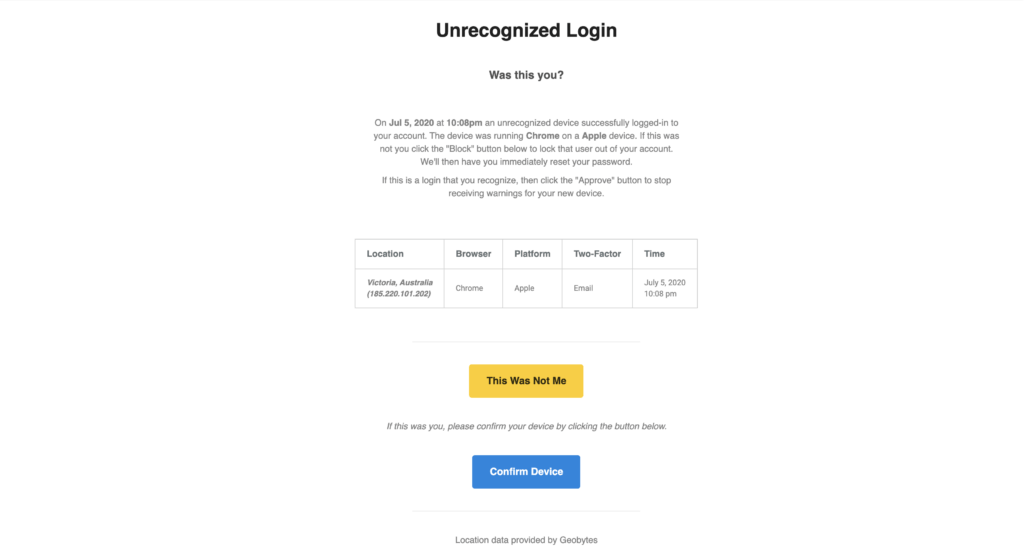

În acest scenariu, veți primi un e-mail care vă anunță că cineva s-a conectat la site-ul dvs. de pe un dispozitiv nerecunoscut. E-mailul include o opțiune de blocare a dispozitivului hackerului. Atunci poți să râzi și să râzi, știind că ai stricat ziua unui tip rău.

Un alt avantaj al dispozitivelor de încredere este că face din Session Hijacking un lucru din trecut. Dacă dispozitivul unui utilizator se schimbă în timpul unei sesiuni, iThemes Security îl va deconecta automat pentru a preveni orice activitate neautorizată din contul utilizatorului, cum ar fi schimbarea adresei de e-mail a utilizatorului sau încărcarea de pluginuri rău intenționate.

Omule, sigur se simte bine împiedicând atacurile rău intenționate să aibă succes!

Cum se folosește caracteristica Dispozitive de încredere în iThemes Security Pro

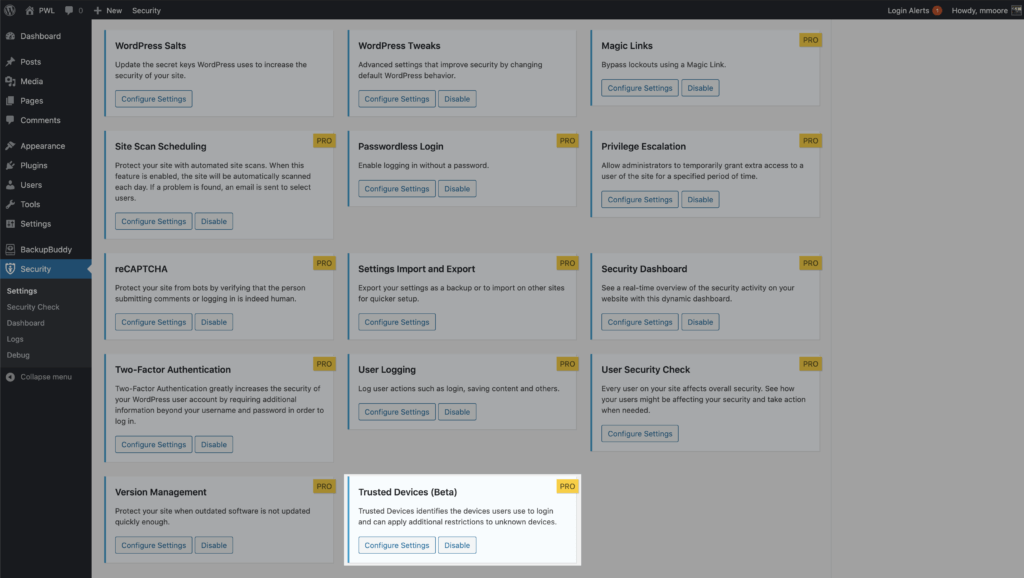

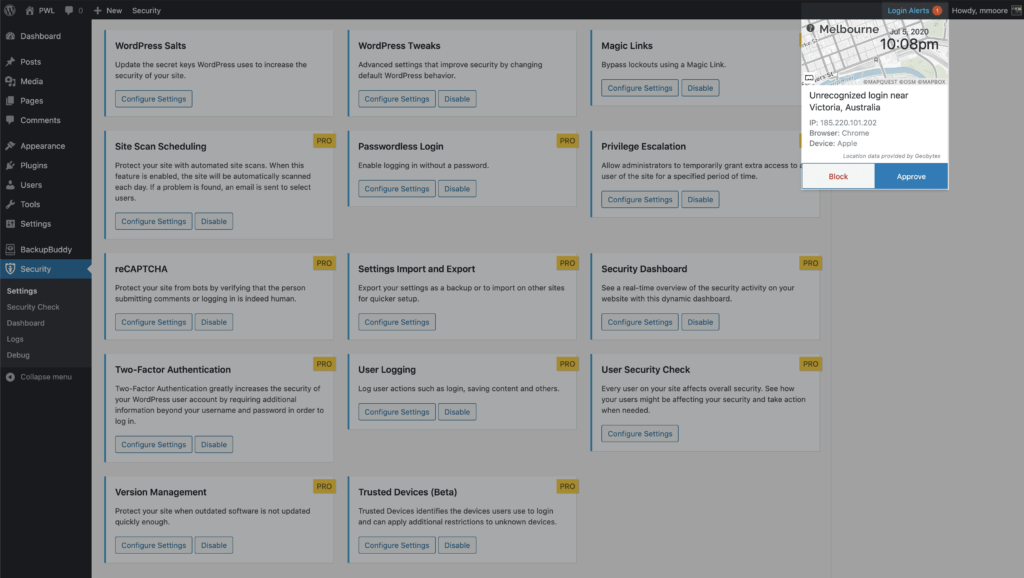

Pentru a începe să utilizați dispozitive de încredere, activați-le în pagina principală a setărilor de securitate, apoi faceți clic pe butonul Configurare setări .

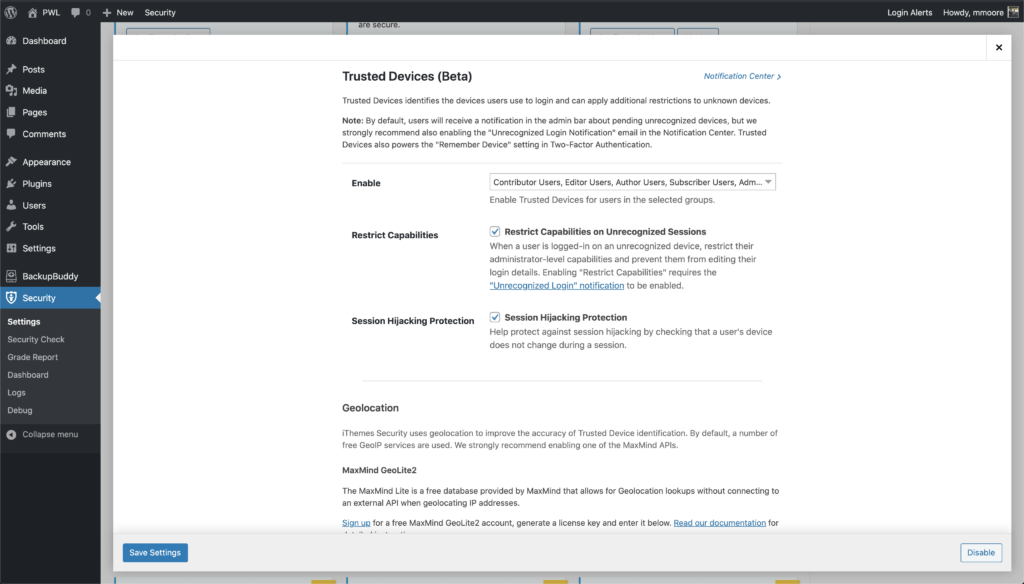

În setările Dispozitive de încredere, decideți ce utilizatori doriți să utilizați caracteristica și activați apoi restricționarea funcționalităților și a caracteristicilor de protecție împotriva deturnării sesiunii .

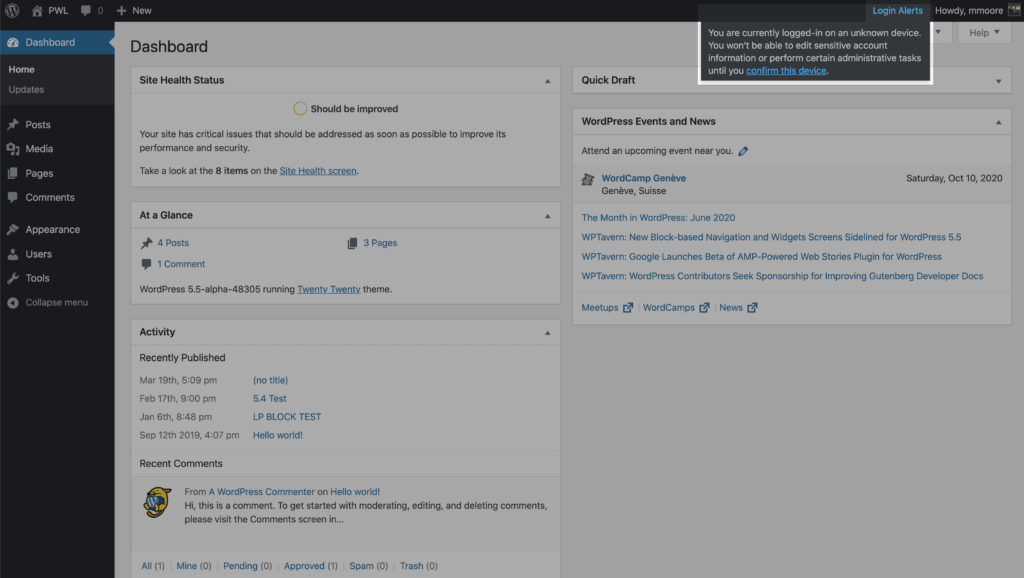

După activarea noii setări Dispozitive de încredere, utilizatorii vor primi o notificare în bara de administrare WordPress despre dispozitivele nerecunoscute în așteptare. Dacă dispozitivul dvs. curent nu a fost adăugat la lista de dispozitive de încredere, faceți clic pe linkul Confirmare dispozitiv pentru a trimite e-mailul de autorizare .

Faceți clic pe butonul Confirmare dispozitiv din e-mailul de autentificare nerecunoscută pentru a adăuga dispozitivele dvs. curente la lista Dispozitive de încredere.

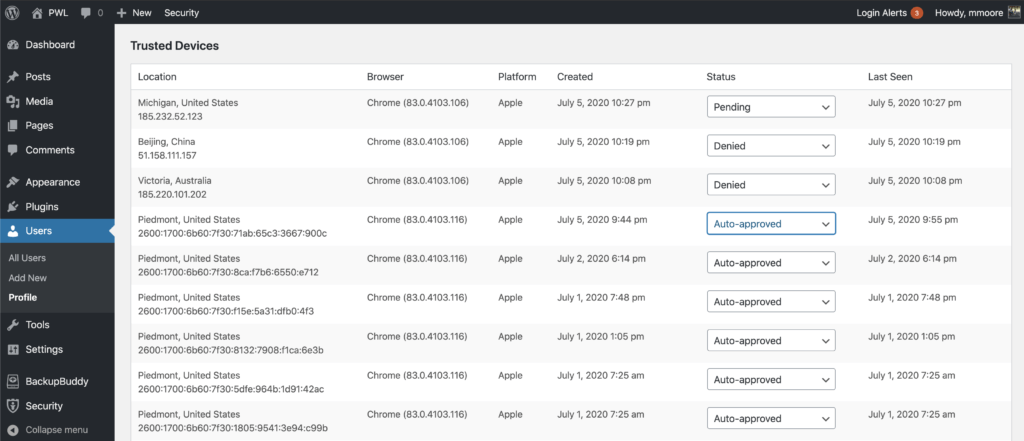

Odată ce dispozitivele de încredere sunt activate, utilizatorii pot gestiona dispozitivele din pagina lor de profil utilizator WordPress. Din acest ecran, puteți aproba sau refuza dispozitivele din lista Dispozitive de încredere.

În plus, aveți opțiunea de a vă înscrie pentru unele API-uri din partea a treia pentru a îmbunătăți acuratețea identificării dispozitivelor de încredere și pentru a utiliza hărți de imagine statice pentru a afișa locația aproximativă a unei date de autentificare nerecunoscute. Consultați setarea Dispozitive de încredere pentru a vedea ce integrări sunt disponibile,

Un plugin de securitate WordPress vă poate ajuta să vă protejați site-ul web

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 50 de moduri de a vă securiza și proteja site-ul împotriva vulnerabilităților comune de securitate WordPress. Cu WordPress, autentificarea în doi factori, protecția forței brute, aplicarea puternică a parolei și multe altele, puteți adăuga un strat suplimentar de securitate site-ului dvs. web.

Obțineți iThemes Security Pro

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.