WordPress 漏洞綜述:2020 年 10 月,第 1 部分

已發表: 2020-12-0810 月上半月披露了新的 WordPress 插件和主題漏洞。 在這篇文章中,我們介紹了最近的 WordPress 插件、主題和核心漏洞,以及如果您在網站上運行易受攻擊的插件或主題之一該怎麼辦。

WordPress 漏洞綜述分為三個不同的類別:WordPress 核心、WordPress 插件和 WordPress 主題。

WordPress 核心漏洞

7 月下半月沒有披露任何 WordPress 核心漏洞。

WordPress 插件漏洞

1. XCloner

低於 4.2.15 的 XCloner 版本具有跨站點請求偽造漏洞。

2. 忍者表格聯繫表格

低於 3.4.27.1 的 Ninja Forms Contact Form 版本存在跨站請求偽造漏洞。

3. 編審

所有版本的 Coditor 都存在跨站請求偽造漏洞。

4.簡單:按

簡單:低於 6.6.1 的 Press 版本有一個 Broken Access Control 漏洞,這可能導致遠程代碼執行攻擊。

5. WP 課程 LMS

低於 2.0.29 的 WP Courses LMS 版本存在訪問控制中斷漏洞。

6. 10Web 的滑塊

Slider by 10Web 低於 1.2.36 的版本存在多個身份驗證 SQL 注入漏洞。

7. WordPress + Microsoft Office 365 / Azure AD

11.7 以下的 WordPress + Microsoft Office 365 / Azure AD 版本存在身份驗證繞過漏洞。

8. 團隊展示

低於 1.22.16 的 Team Showcase 版本有一個 Authenticated Stored Cross-Site Scripting 漏洞。

9. 郵政網格

低於 2.0.73 的 Post Grid 版本有一個 Authenticated Stored Cross-Site Scripting 漏洞。

10. WPBakery 頁面構建器

低於 6.4.1 的 WPBakery Page Builder 版本有一個 Authenticated Stored Cross-Site Scripting 漏洞。

11.超級評論

所有版本的 Hypercomments 未經身份驗證的任意文件刪除漏洞。

12. Elementor 的動態內容

低於 1.9.6 的 Elementor 版本的動態內容具有經過身份驗證的遠程執行代碼漏洞。

13. PowerPress 播客

低於 8.3.8 的 PowerPress 播客版本具有經過身份驗證的任意文件上傳導致遠程代碼執行漏洞的主要問題。

WordPress 主題漏洞

1.身材勻稱

v1.2.9 以下的 Shapely 版本具有未經身份驗證的函數注入漏洞。

2. 新聞雜誌

低於 2.4.2 的 NewsMag 版本具有未經身份驗證的函數注入漏洞。

3. Activello

低於 1.4.2 的 Activello 版本具有未經身份驗證的函數注入漏洞。

4. 生病了

低於 2.1.7 的 Illdy 版本具有未經身份驗證的函數注入漏洞。

5. 忠誠

低於 1.2.6 的 Allegiant 版本具有未經身份驗證的函數注入漏洞。

6. 報紙 X

低於 1.3.2 的 Newspaper X 版本具有未經身份驗證的函數注入漏洞。

7. Pixova Lite

低於 2.0.7 的 Pixova Lite 版本存在未經身份驗證的函數注入漏洞。

8. 輝煌

Brilliance 1.3.0 以下版本存在未經身份驗證的函數注入漏洞。

9. MedZone 精簡版

低於 1.2.6 的 MedZone Lite 版本具有未經身份驗證的函數注入漏洞。

10. 里賈納精簡版

低於 2.0.6 的 Regina Lite 版本存在未經身份驗證的函數注入漏洞。

12.超越

低於 1.2.0 的創見版本存在未經身份驗證的函數注入漏洞。

13. 富裕

低於 1.1.2 的富裕版本具有未經身份驗證的函數注入漏洞。

14. 瘋子

低於 1.0.6 的 Bonkers 版本具有未經身份驗證的函數注入漏洞。

15. 安特雷亞斯

低於 1.0.7 的 Antreas 版本具有未經身份驗證的函數注入漏洞。

16. NatureMag Lite

NatureMag Lite 的所有版本都存在未經身份驗證的函數注入漏洞。

10 月安全提示:為什麼應該使用雙因素身份驗證

對您的 WordPress 網站用戶登錄使用雙因素身份驗證可以幫助確保您的網站安全,即使您使用此版本漏洞綜述中的一個插件和身份驗證繞過漏洞也是如此。

對您的 WordPress 網站用戶登錄使用雙因素身份驗證可以幫助確保您的網站安全,即使您使用的是帶有身份驗證繞過漏洞的插件。為什麼? 雙因素身份驗證使未經身份驗證的用戶幾乎不可能登錄您的網站。

什麼是兩因素身份驗證? 雙因素身份驗證是通過需要兩種不同的驗證方法來驗證個人身份的過程。 雙因素身份驗證增加了一層額外的 WordPress 安全性,以驗證實際上是您登錄,而不是獲得訪問(或什至猜到)您密碼的人。

以下是使用雙因素身份驗證為 WordPress 登錄添加另一層保護的更多原因。

- 重複使用的密碼是弱密碼。 根據 Verizon 數據洩露調查報告,超過 70% 的員工在工作中重複使用密碼。 但報告中最重要的統計數據是“ 81% 的與黑客相關的違規行為利用了被盜密碼或弱密碼。”

- 儘管91% 的人知道重複使用密碼是不好的做法,但仍有 59% 的人仍然在任何地方重複使用他們的密碼!

- 許多人仍在使用出現在數據庫轉儲中的密碼。 當黑客成功訪問用戶數據庫,然後將內容轉儲到在線某處時,就會發生數據庫轉儲。 對我們來說不幸的是,這些轉儲包含大量敏感的登錄和帳戶信息。

- MEGA 託管的“Collection #1”數據洩露包括1,160,253,228 個電子郵件地址和密碼的獨特組合。 這種分數將為惡意機器人提供超過 10 億組憑據以用於暴力攻擊。 蠻力攻擊是指一種反複試驗的方法,用於發現用戶名和密碼組合以入侵網站。

- 即使您有一個強密碼,您的安全性也與您網站上的所有其他管理員用戶一樣。 好的,所以你是那種使用像 LastPass 這樣的密碼管理器為你的每個帳戶創建強大而獨特的密碼的人。 但是您站點上的其他管理員和編輯器用戶呢? 如果攻擊者能夠破壞他們的一個帳戶,他們仍然可以對您的網站造成大量損害。

- 谷歌曾表示,雙因素身份驗證可有效抵禦 100% 的自動機器人攻擊。 僅此一點就是一個很好的理由。

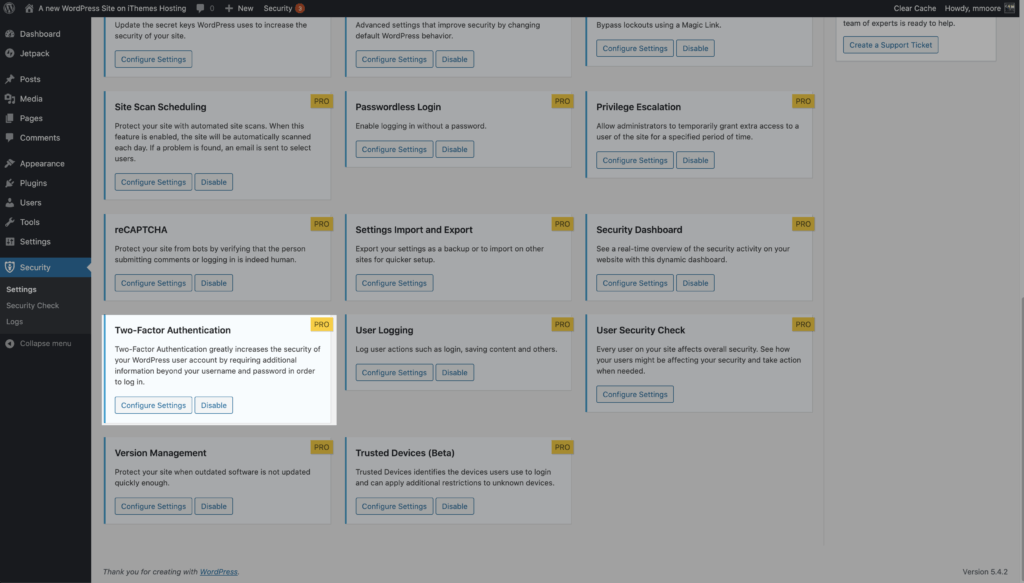

如何使用 iThemes Security Pro 添加雙因素身份驗證以保護您的 WordPress 登錄

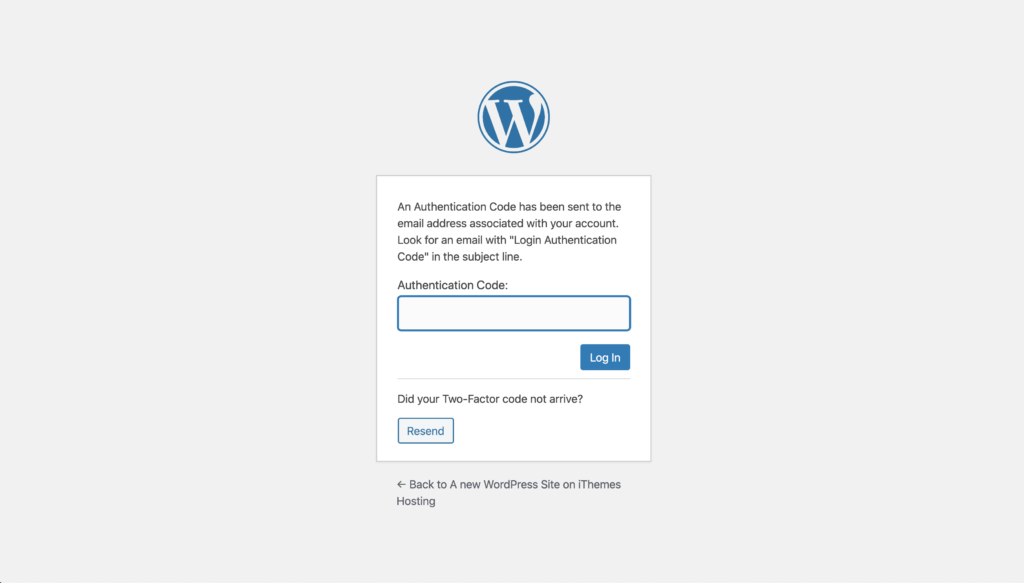

iThemes Security Pro 插件可以輕鬆地將兩因素身份驗證添加到您的 WordPress 網站。 使用 iThemes Security Pro 的 WordPress 雙因素身份驗證,用戶需要輸入密碼和發送到移動設備(如智能手機或平板電腦)的二級代碼。 成功登錄用戶帳戶需要密碼和代碼。

要開始在您的網站上使用雙因素身份驗證,請在 iThemes Security Pro 設置的主頁上啟用該功能。

在這篇文章中,我們解開瞭如何使用 iThemes Security Pro 向您的站點添加雙因素身份驗證的所有步驟,包括如何使用第三方應用程序,如 Google Authenticator 或 Authy。

看看它怎麼運作

WordPress 安全插件可以幫助保護您的網站

iThemes Security Pro 是我們的 WordPress 安全插件,提供 50 多種方法來保護您的網站免受常見 WordPress 安全漏洞的侵害。 借助 WordPress、雙因素身份驗證、強力保護、強密碼強制執行等,您可以為您的網站增加一層額外的安全性。

獲取 iThemes 安全專業版

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。