WordPress Vulnerability Roundup: octombrie 2020, partea 1

Publicat: 2020-12-08În prima jumătate a lunii octombrie au fost dezvăluite vulnerabilități noi pentru pluginul WordPress și tema. În această postare, acoperim vulnerabilitățile recente ale plugin-ului, temei și nucleului WordPress și ce trebuie să faceți dacă rulați unul dintre pluginurile sau temele vulnerabile de pe site-ul dvs. web.

WordPress Vulnerability Roundup este împărțit în trei categorii diferite: nucleul WordPress, pluginurile WordPress și temele WordPress.

Vulnerabilități de bază WordPress

Nu au fost dezvăluite vulnerabilități de bază WordPress în a doua jumătate a lunii iulie.

Vulnerabilități ale pluginului WordPress

1. XCloner

Versiunile XCloner de mai jos 4.2.15 prezintă o vulnerabilitate Cross-Site Request Forgery.

2. Formular de contact Ninja Forms

Versiunile Formularului de contact Ninja Forms de mai jos 3.4.27.1 prezintă o vulnerabilitate a cererii de falsificare între site-uri.

3. Coditor

Toate versiunile Coditor prezintă o vulnerabilitate a cererii de falsificare între site-uri.

4. Simplu: apăsați

Simplu: versiunile de presă de mai jos 6.6.1 prezintă o vulnerabilitate de control al accesului întrerupt, ceea ce ar putea duce la un atac de executare a codului la distanță.

5. Cursuri WP LMS

WP Courses Versiunile LMS de mai jos 2.0.29 prezintă o vulnerabilitate de control al accesului întrerupt.

6. Glisor de 10Web

Sliderul versiunilor 10Web de mai jos 1.2.36 are vulnerabilități Multiple Authenticated SQL Injection.

7. WordPress + Microsoft Office 365 / Azure AD

Versiunile WordPress + Microsoft Office 365 / Azure AD sub 11.7 prezintă o vulnerabilitate de Bypass de autentificare.

8. Vitrina echipei

Versiunile Team Showcase de mai jos 1.22.16 au o vulnerabilitate autentificată stocată pe mai multe site-uri.

9. Post Grid

Versiunile Post Grid de mai jos 2.0.73 prezintă o vulnerabilitate autentificată stocată pe site-uri Cross-Site.

10. WPBakery Page Builder

Versiunile WPBakery Page Builder de mai jos 6.4.1 prezintă o vulnerabilitate autentificată stocată pe mai multe site-uri.

11. Hipercomentarii

Toate versiunile de vulnerabilitate Hypercomments Unauthenticated Arbitenary File Deletion.

12. Conținut dinamic pentru Elementor

Conținutul dinamic pentru versiunile Elementor de mai jos 1.9.6 prezintă o vulnerabilitate la executarea codului la distanță autentificat.

13. PowerPress Podcasting

Versiunile PowerPress Podcasting de sub 8.3.8 au probleme principale de încărcare a fișierelor arbitrare autentificate care duc la o vulnerabilitate la executarea codului la distanță.

Vulnerabilități ale temei WordPress

1. Format

Versiunile formale de sub v1.2.9 prezintă o vulnerabilitate de injecție a funcției neautentificate.

2. NewsMag

Versiunile NewsMag de mai jos 2.4.2 prezintă o vulnerabilitate de injectare a funcției neautentificate.

3. Activello

Versiunile Activello de mai jos 1.4.2 prezintă o vulnerabilitate neautentificată prin injecție de funcții.

4. Illdy

Versiunile Illdy de mai jos 2.1.7 prezintă o vulnerabilitate de injecție a funcției neautentificate.

5. Alegiant

Versiunile aleatorii de mai jos 1.2.6 prezintă o vulnerabilitate neautentificată prin injecția funcției.

6. Ziarul X

Versiunile Newspaper X de mai jos 1.3.2 prezintă o vulnerabilitate neautentificată prin injecția funcției.

7. Pixova Lite

Versiunile Pixova Lite sub 2.0.7 prezintă o vulnerabilitate neautentificată prin injecție de funcții.

8. Strălucire

Versiunile de strălucire de mai jos 1.3.0 prezintă o vulnerabilitate neautentificată prin injecție de funcții.

9. MedZone Lite

Versiunile MedZone Lite sub 1.2.6 prezintă o vulnerabilitate neautentificată prin injecție de funcții.

10. Regina Lite

Versiunile Regina Lite de mai jos 2.0.6 prezintă o vulnerabilitate neautentificată prin injecție de funcții.

12. Transcend

Versiunile Transcend sub 1.2.0 prezintă o vulnerabilitate neautentificată prin injecție de funcții.

13. Afluent

Versiunile bogate de mai jos 1.1.2 prezintă o vulnerabilitate de injecție a funcției neautentificate.

14. Bonkerii

Versiunile Bonkers sub 1.0.6 prezintă o vulnerabilitate neautentificată prin injecția funcției.

15. Antreas

Versiunile Antreas sub 1.0.7 prezintă o vulnerabilitate neautentificată prin injecția funcției.

16. NatureMag Lite

Toate versiunile NatureMag Lite prezintă o vulnerabilitate neautentificată prin injecție de funcții.

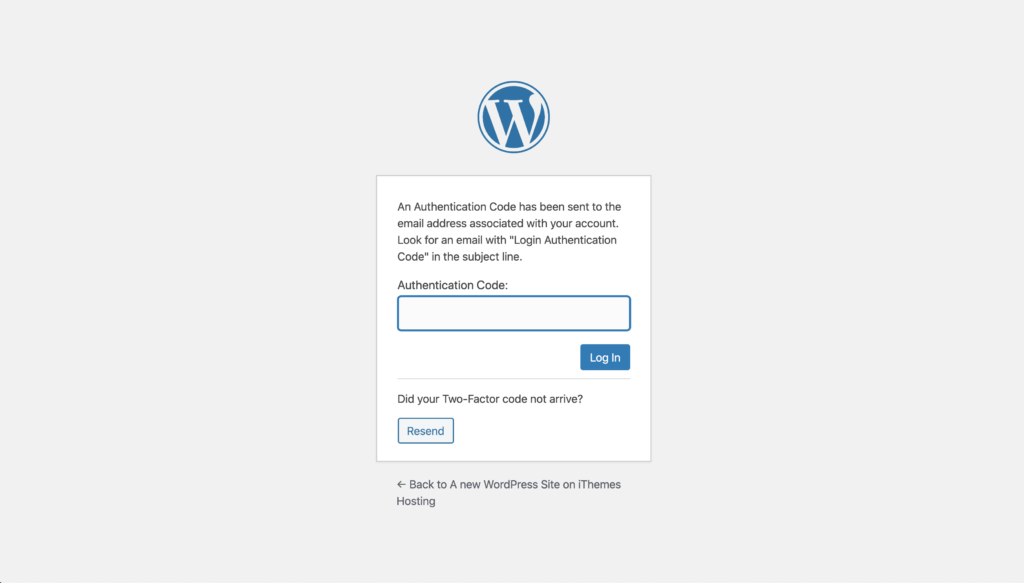

Sfat de securitate din octombrie: de ce ar trebui să utilizați autentificarea cu doi factori

Folosirea autentificării în doi factori pentru conectările utilizatorilor site-ului dvs. WordPress vă poate ajuta să vă păstrați site-ul web în siguranță, chiar dacă utilizați unul dintre pluginurile din această ediție a pachetului de vulnerabilități cu o vulnerabilitate de bypass de autentificare.

Utilizarea autentificării cu doi factori pentru conectările utilizatorilor site-ului dvs. WordPress vă poate ajuta să vă păstrați site-ul web în siguranță, chiar dacă utilizați un plugin cu o vulnerabilitate de bypass de autentificare.De ce? Autentificarea cu doi factori face aproape imposibil ca un utilizator neautentificat să se conecteze la site-ul dvs. web.

Ce este autentificarea cu doi factori ? Autentificarea cu doi factori este un proces de verificare a identității unei persoane prin necesitatea a două metode separate de verificare. Autentificarea cu doi factori adaugă un strat suplimentar de securitate WordPress pentru a verifica dacă sunteți de fapt conectat și nu cineva care a obținut acces (sau chiar a ghicit) parola.

Iată câteva alte motive pentru a utiliza autentificarea cu doi factori pentru a adăuga un alt strat de protecție la datele de conectare WordPress.

- Parolele refolosite sunt parole slabe. Potrivit Raportului de investigații privind încălcarea datelor Verizon, peste 70% dintre angajați refolosesc parolele la locul de muncă. Dar cea mai importantă statistică din raport este că „ 81% din încălcările legate de hacking au folosit parolele furate sau slabe ”.

- Chiar dacă 91% dintre oameni știu că refolosirea parolelor este o practică slabă , un uluitor 59% dintre oameni își reutilizează parolele peste tot!

- Mulți oameni folosesc încă parole care au apărut într-o bază de date. O descărcare a bazei de date apare atunci când un hacker câștigă cu succes accesul la o bază de date a utilizatorilor și apoi descarcă conținutul undeva online. Din păcate pentru noi, aceste depozite de conținut conțin o mulțime de informații sensibile de conectare și cont.

- Încălcarea de date „Colecția nr. 1” care a fost găzduită pe MEGA a inclus 1.160.253.228 de combinații unice de adrese de e-mail și parole. Acest tip de scor va oferi un bot rău intenționat cu peste un miliard de seturi de acreditări de utilizat în atacurile cu forță brută. Atacurile cu forță brută se referă la o metodă de încercare și eroare utilizată pentru a descoperi combinații de nume de utilizator și parole pentru a intra într-un site web.

- Chiar dacă aveți o parolă puternică, sunteți la fel de sigur ca orice alt utilizator administrator de pe site-ul dvs. Bine, deci sunteți tipul de persoană care folosește un manager de parole precum LastPass pentru a crea parole puternice și unice pentru fiecare dintre conturile dvs. Dar ce se întâmplă cu ceilalți utilizatori de administrator și editor de pe site-ul dvs.? Dacă un atacator a reușit să compromită unul dintre conturile lor, ar putea totuși să aducă o grămadă de pagube site-ului dvs. web.

- Google a declarat că autentificarea cu doi factori este eficientă împotriva a 100% din atacurile automate de bot . Numai asta este un motiv destul de bun.

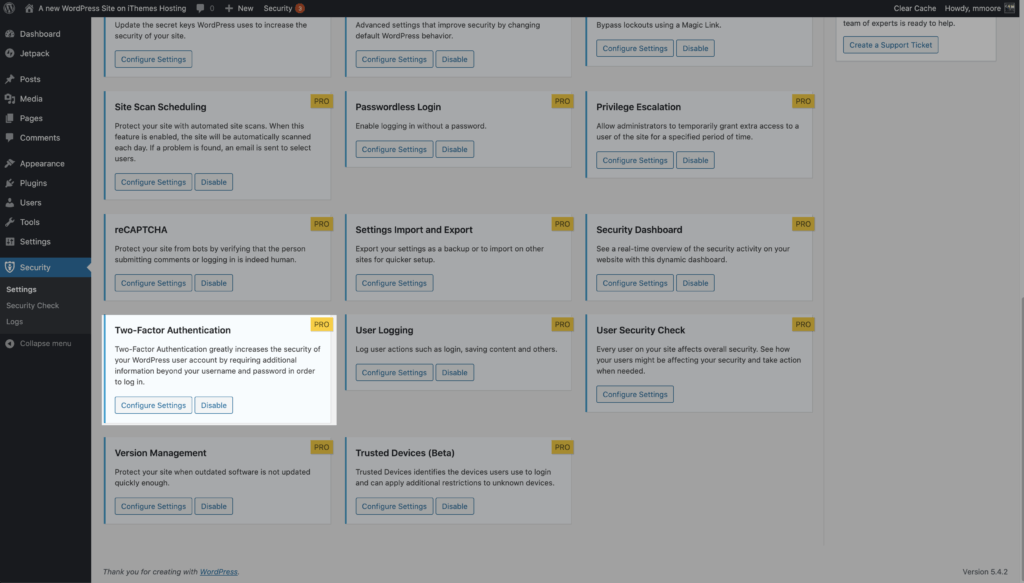

Cum să adăugați autentificare cu doi factori pentru a vă securiza autentificarea WordPress cu iThemes Security Pro

Pluginul iThemes Security Pro facilitează adăugarea autentificării în doi factori pe site-urile dvs. WordPress. Cu autentificarea în doi factori WordPress a iThemes Security Pro, utilizatorii trebuie să introducă atât o parolă, cât și un cod secundar trimis către un dispozitiv mobil, cum ar fi un smartphone sau o tabletă. Atât parola, cât și codul sunt necesare pentru a vă conecta cu succes la un cont de utilizator.

Pentru a începe să utilizați autentificarea cu doi factori pe site-ul dvs. web, activați caracteristica de pe pagina principală a setărilor iThemes Security Pro.

În această postare, descompunem toți pașii pentru a adăuga autentificare în doi factori pe site-ul dvs. cu iThemes Security Pro, inclusiv cum să utilizați o aplicație terță parte, cum ar fi Google Authenticator sau Authy.

Vezi cum funcționează

Un plugin de securitate WordPress vă poate ajuta să vă protejați site-ul web

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 50 de moduri de a vă securiza și proteja site-ul împotriva vulnerabilităților comune de securitate WordPress. Cu WordPress, autentificarea în doi factori, protecția forței brute, aplicarea puternică a parolei și multe altele, puteți adăuga un strat suplimentar de securitate site-ului dvs. web.

Obțineți iThemes Security Pro

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.