Raccolta delle vulnerabilità di WordPress: ottobre 2020, parte 1

Pubblicato: 2020-12-08Nella prima metà di ottobre sono state divulgate nuove vulnerabilità di plugin e temi di WordPress. In questo post, trattiamo i recenti plug-in, temi e vulnerabilità principali di WordPress e cosa fare se stai eseguendo uno dei plug-in o temi vulnerabili sul tuo sito web.

Il riepilogo delle vulnerabilità di WordPress è diviso in tre diverse categorie: core di WordPress, plugin di WordPress e temi di WordPress.

Vulnerabilità principali di WordPress

Non sono state divulgate vulnerabilità del core di WordPress nella seconda metà di luglio.

Vulnerabilità del plugin WordPress

1. XClone

Le versioni di XCloner precedenti alla 4.2.15 hanno una vulnerabilità Cross-Site Request Forgery.

2. Modulo di contatto di Ninja Forms

Le versioni del modulo di contatto di Ninja Forms sotto la 3.4.27.1 presentano una vulnerabilità Cross-Site Request Forgery.

3. Coditore

Tutte le versioni di Coditor presentano una vulnerabilità Cross-Site Request Forgery.

4. Semplice: premere

Semplice: le versioni di Press precedenti alla 6.6.1 presentano una vulnerabilità di Broken Access Control, che potrebbe portare a un attacco Remote Code Execution.

5. Corsi WP LMS

Le versioni di WP Courses LMS inferiori alla 2.0.29 presentano una vulnerabilità di controllo dell'accesso interrotto.

6. Dispositivo di scorrimento di 10Web

Le versioni di Slider di 10Web precedenti alla 1.2.36 presentano vulnerabilità multiple di SQL Injection autenticato.

7. WordPress + Microsoft Office 365 / Azure AD

Le versioni di WordPress + Microsoft Office 365 / Azure AD inferiori alla 11.7 presentano una vulnerabilità di bypass dell'autenticazione.

8. Vetrina della squadra

Le versioni di Team Showcase precedenti alla 1.22.16 presentano una vulnerabilità Authenticated Stored Cross-Site Scripting.

9. Post griglia

Le versioni di Post Grid inferiori alla 2.0.73 presentano una vulnerabilità di Authenticated Stored Cross-Site Scripting.

10. WPBakery Page Builder

Le versioni di WPBakery Page Builder inferiori alla 6.4.1 presentano una vulnerabilità di Authenticated Stored Cross-Site Scripting.

11. Ipercommenti

Tutte le versioni della vulnerabilità dell'eliminazione arbitraria di file non autenticata di Hypercomments.

12. Contenuto dinamico per Elementor

I contenuti dinamici per le versioni di Elementor precedenti alla 1.9.6 presentano una vulnerabilità di esecuzione di codice remoto autenticato.

13. Podcast PowerPress

Le versioni di PowerPress Podcasting precedenti alla 8.3.8 presentano problemi principali di caricamento file arbitrario autenticato che portano a una vulnerabilità legata all'esecuzione di codice in modalità remota.

Vulnerabilità dei temi WordPress

1. Formosa

Le versioni Shapely inferiori alla v1.2.9 presentano una vulnerabilità di iniezione di funzioni non autenticate.

2. NewsMag

Le versioni di NewsMag inferiori alla 2.4.2 presentano una vulnerabilità di iniezione di funzioni non autenticate.

3. Activello

Le versioni di Activello precedenti alla 1.4.2 presentano una vulnerabilità di iniezione di funzioni non autenticate.

4. Illdy

Le versioni di Illdy inferiori alla 2.1.7 presentano una vulnerabilità di iniezione di funzioni non autenticate.

5. Allegiant

Le versioni Allegiant precedenti alla 1.2.6 presentano una vulnerabilità di iniezione di funzioni non autenticate.

6. Giornale X

Le versioni di Newspaper X inferiori alla 1.3.2 presentano una vulnerabilità di iniezione di funzioni non autenticate.

7. Pixova Lite

Le versioni di Pixova Lite inferiori alla 2.0.7 presentano una vulnerabilità di iniezione di funzioni non autenticate.

8. Brillantezza

Le versioni di Brilliance inferiori alla 1.3.0 presentano una vulnerabilità di iniezione di funzioni non autenticate.

9. MedZone Lite

Le versioni di MedZone Lite inferiori alla 1.2.6 presentano una vulnerabilità di iniezione di funzioni non autenticate.

10. Regina Lite

Le versioni di Regina Lite inferiori alla 2.0.6 presentano una vulnerabilità di iniezione di funzioni non autenticate.

12. Trascendere

Le versioni di Transcend inferiori alla 1.2.0 presentano una vulnerabilità di iniezione di funzioni non autenticate.

13. Benestante

Le versioni Affluent inferiori alla 1.1.2 presentano una vulnerabilità di iniezione di funzioni non autenticate.

14. Pazzi

Le versioni di Bonkers inferiori alla 1.0.6 presentano una vulnerabilità di iniezione di funzioni non autenticate.

15. Antreas

Le versioni di Antreas precedenti alla 1.0.7 presentano una vulnerabilità di iniezione di funzioni non autenticate.

16. NatureMag Lite

Tutte le versioni di NatureMag Lite presentano una vulnerabilità di iniezione di funzioni non autenticate.

Suggerimento per la sicurezza di ottobre: perché dovresti usare l'autenticazione a due fattori

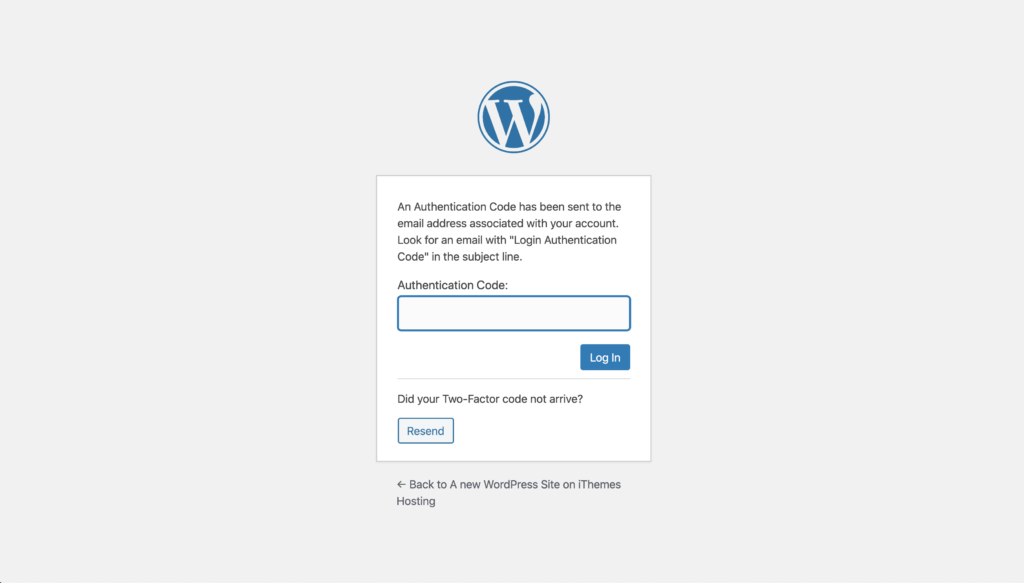

L'utilizzo dell'autenticazione a due fattori per gli accessi utente del tuo sito Web WordPress può aiutarti a proteggere il tuo sito Web anche se utilizzi uno dei plug-in in questa edizione del riepilogo delle vulnerabilità con una vulnerabilità di bypass dell'autenticazione.

L'utilizzo dell'autenticazione a due fattori per gli accessi utente del tuo sito Web WordPress può aiutarti a proteggere il tuo sito Web anche se stai utilizzando un plug-in con una vulnerabilità di bypass dell'autenticazione.Come mai? L'autenticazione a due fattori rende quasi impossibile per un utente non autenticato accedere al tuo sito web.

Che cos'è l'autenticazione a due fattori ? L'autenticazione a due fattori è un processo di verifica dell'identità di una persona che richiede due metodi di verifica separati. L'autenticazione a due fattori aggiunge un ulteriore livello di sicurezza di WordPress per verificare che sei effettivamente tu ad accedere e non qualcuno che ha ottenuto l'accesso (o addirittura indovinato) la tua password.

Ecco alcuni altri motivi per utilizzare l'autenticazione a due fattori per aggiungere un altro livello di protezione al tuo accesso a WordPress.

- Le password riutilizzate sono password deboli. Secondo il Verizon Data Breach Investigations Report, oltre il 70% dei dipendenti riutilizza le password al lavoro. Ma la statistica più importante del rapporto è che "l' 81% delle violazioni legate all'hacking ha sfruttato password rubate o deboli ".

- Anche se il 91% delle persone sa che riutilizzare le password è una pratica scorretta , un incredibile 59% delle persone riutilizza ancora le proprie password ovunque!

- Molte persone stanno ancora utilizzando le password che sono apparse in un dump del database. Un dump del database si verifica quando un hacker ottiene con successo l'accesso a un database utente e quindi scarica i contenuti da qualche parte online. Sfortunatamente per noi, questi dump contengono un sacco di dati sensibili di accesso e account.

- La violazione dei dati "Raccolta n. 1" ospitata su MEGA ospitata includeva 1.160.253.228 combinazioni univoche di indirizzi e-mail e password. Questo tipo di punteggio fornirà a un bot dannoso oltre un miliardo di set di credenziali da utilizzare negli attacchi di forza bruta. Un attacco di forza bruta si riferisce a un metodo di prova ed errore utilizzato per scoprire combinazioni di nome utente e password per hackerare un sito web.

- Anche se si dispone di una password complessa, si sta solo sicuro come ogni altro utente admin sul tuo sito. Ok, quindi sei il tipo di persona che utilizza un gestore di password come LastPass per creare password forti e uniche per ciascuno dei tuoi account. Ma per quanto riguarda gli altri utenti amministratori ed editori del tuo sito? Se un utente malintenzionato è stato in grado di compromettere uno dei suoi account, potrebbe comunque fare un sacco di danni al tuo sito web.

- Google ha affermato che l'autenticazione a due fattori è efficace contro il 100% degli attacchi bot automatizzati . Già solo questo è un buon motivo.

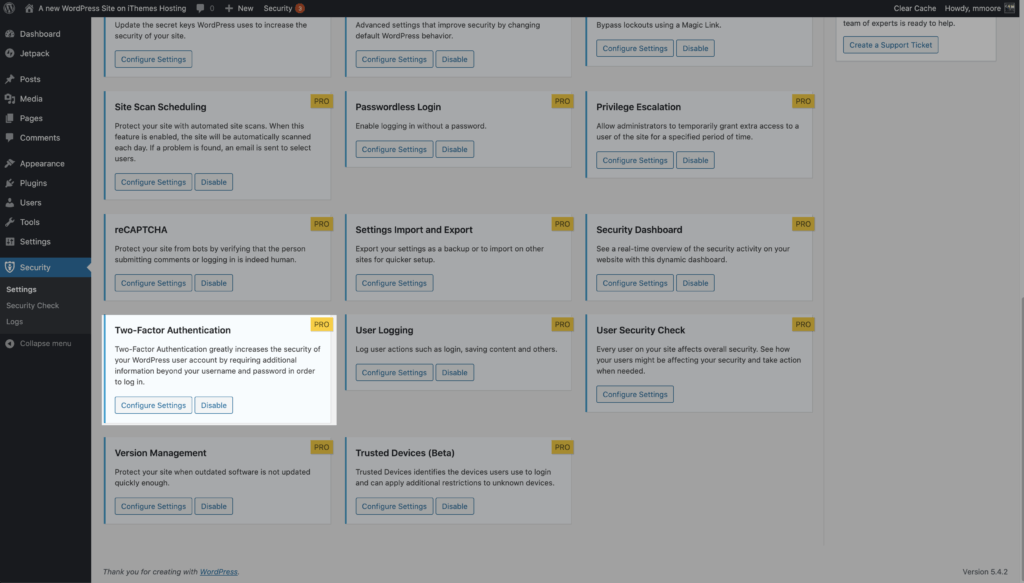

Come aggiungere l'autenticazione a due fattori per proteggere il tuo accesso WordPress con iThemes Security Pro

Il plug-in iThemes Security Pro semplifica l'aggiunta dell'autenticazione a due fattori ai tuoi siti Web WordPress. Con l'autenticazione a due fattori di WordPress di iThemes Security Pro, gli utenti devono inserire sia una password che un codice secondario inviato a un dispositivo mobile come uno smartphone o un tablet. Sia la password che il codice sono necessari per accedere con successo a un account utente.

Per iniziare a utilizzare l'autenticazione a due fattori sul tuo sito web, abilita la funzione nella pagina principale delle impostazioni di iThemes Security Pro.

In questo post, decomprimiamo tutti i passaggi su come aggiungere l'autenticazione a due fattori al tuo sito con iThemes Security Pro, incluso come utilizzare un'app di terze parti come Google Authenticator o Authy.

Vedere come funziona

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.