Resumen de vulnerabilidades de WordPress: octubre de 2020, parte 1

Publicado: 2020-12-08Las nuevas vulnerabilidades de plugins y temas de WordPress se revelaron durante la primera quincena de octubre. En esta publicación, cubrimos los complementos, temas y vulnerabilidades centrales recientes de WordPress y qué hacer si está ejecutando uno de los complementos o temas vulnerables en su sitio web.

El resumen de vulnerabilidades de WordPress se divide en tres categorías diferentes: núcleo de WordPress, complementos de WordPress y temas de WordPress.

Vulnerabilidades del núcleo de WordPress

No se han revelado vulnerabilidades del núcleo de WordPress en la segunda quincena de julio.

Vulnerabilidades de los complementos de WordPress

1. XCloner

Las versiones de XCloner inferiores a 4.2.15 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

2. Formulario de contacto de Ninja Forms

Las versiones del formulario de contacto de Ninja Forms por debajo de 3.4.27.1 tienen una vulnerabilidad de falsificación de solicitud entre sitios.

3. Codificador

Todas las versiones de Coditor tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

4. Simple: presione

Simple: las versiones de prensa anteriores a 6.6.1 tienen una vulnerabilidad de control de acceso roto, que podría conducir a un ataque de ejecución remota de código.

5. Cursos WP LMS

Las versiones de WP Courses LMS anteriores a la 2.0.29 tienen una vulnerabilidad de control de acceso roto.

6. Control deslizante de 10Web

Slider by 10Web versiones anteriores a 1.2.36 tienen múltiples vulnerabilidades de inyección SQL autenticada.

7. WordPress + Microsoft Office 365 / Azure AD

Las versiones de WordPress + Microsoft Office 365 / Azure AD anteriores a la 11.7 tienen una vulnerabilidad de omisión de autenticación.

8. Exhibición del equipo

Las versiones de Team Showcase anteriores a la 1.22.16 tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas.

9. Publicar cuadrícula

Las versiones de Post Grid inferiores a 2.0.73 tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas.

10. Creador de páginas WPBakery

Las versiones de WPBakery Page Builder anteriores a la 6.4.1 tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas.

11. Hipercomentarios

Todas las versiones de la vulnerabilidad de eliminación arbitraria de archivos no autenticados de Hypercomments.

12. Contenido dinámico para Elementor

El contenido dinámico para las versiones de Elementor inferiores a 1.9.6 tiene una vulnerabilidad de ejecución remota de código autenticado.

13. Podcasting de PowerPress

Las versiones de PowerPress Podcasting inferiores a 8.3.8 tienen problemas principales de carga de archivos arbitrarios autenticados que conducen a una vulnerabilidad de ejecución remota de código.

Vulnerabilidades del tema de WordPress

1. Bien formado

Las versiones Shapely por debajo de la v1.2.9 tienen una vulnerabilidad de inyección de función no autenticada.

2. NewsMag

Las versiones de NewsMag inferiores a 2.4.2 tienen una vulnerabilidad de inyección de función no autenticada.

3. Activello

Las versiones de Activello inferiores a 1.4.2 tienen una vulnerabilidad de inyección de función no autenticada.

4. Illdy

Las versiones de Illdy inferiores a 2.1.7 tienen una vulnerabilidad de inyección de función no autenticada.

5. Leal

Las versiones de Allegiant anteriores a la 1.2.6 tienen una vulnerabilidad de inyección de función no autenticada.

6. Periódico X

Las versiones de Newspaper X inferiores a 1.3.2 tienen una vulnerabilidad de inyección de función no autenticada.

7. Pixova Lite

Las versiones de Pixova Lite inferiores a 2.0.7 tienen una vulnerabilidad de inyección de función no autenticada.

8. Brillantez

Las versiones de Brilliance inferiores a la 1.3.0 tienen una vulnerabilidad de inyección de función no autenticada.

9. MedZone Lite

Las versiones de MedZone Lite anteriores a la 1.2.6 tienen una vulnerabilidad de inyección de función no autenticada.

10. Regina Lite

Las versiones de Regina Lite inferiores a 2.0.6 tienen una vulnerabilidad de inyección de función no autenticada.

12. Trascender

Las versiones de Transcend por debajo de la 1.2.0 tienen una vulnerabilidad de inyección de función no autenticada.

13. Afluente

Las versiones prósperas por debajo de 1.1.2 tienen una vulnerabilidad de inyección de función no autenticada.

14. Bonkers

Las versiones de Bonkers inferiores a 1.0.6 tienen una vulnerabilidad de inyección de función no autenticada.

15. Antreas

Las versiones de Antreas inferiores a 1.0.7 tienen una vulnerabilidad de inyección de función no autenticada.

16. NatureMag Lite

Todas las versiones de NatureMag Lite tienen una vulnerabilidad de inyección de función no autenticada.

Consejo de seguridad de octubre: por qué debería utilizar la autenticación de dos factores

El uso de la autenticación de dos factores para los inicios de sesión de los usuarios de su sitio web de WordPress puede ayudar a mantener su sitio web seguro incluso si usa uno de los complementos en esta edición del resumen de vulnerabilidades con una vulnerabilidad de omisión de autenticación.

El uso de la autenticación de dos factores para los inicios de sesión de los usuarios de su sitio web de WordPress puede ayudar a mantener su sitio web seguro incluso si está utilizando un complemento con una vulnerabilidad de omisión de autenticación.¿Por qué? La autenticación de dos factores hace que sea casi imposible que un usuario no autenticado inicie sesión en su sitio web.

¿Qué es la autenticación de dos factores ? La autenticación de dos factores es un proceso de verificación de la identidad de una persona que requiere dos métodos de verificación separados. La autenticación de dos factores agrega una capa adicional de seguridad de WordPress para verificar que en realidad es usted quien inicia sesión y no alguien que obtuvo acceso (o incluso adivinó) su contraseña.

Aquí hay algunas razones más para usar la autenticación de dos factores para agregar otra capa de protección a su inicio de sesión de WordPress.

- Las contraseñas reutilizadas son contraseñas débiles. Según el Informe de Investigaciones de Violación de Datos de Verizon, más del 70% de los empleados reutilizan las contraseñas en el trabajo. Pero la estadística más importante del informe es que "el 81% de las infracciones relacionadas con la piratería se aprovecharon de contraseñas robadas o débiles ".

- A pesar de que el 91% de las personas saben que reutilizar contraseñas es una mala práctica , ¡un asombroso 59% de las personas aún reutilizan sus contraseñas en todas partes!

- Mucha gente todavía usa contraseñas que han aparecido en un volcado de base de datos. Un volcado de base de datos ocurre cuando un pirata informático obtiene acceso a la base de datos de un usuario y luego descarga el contenido en algún lugar en línea. Desafortunadamente para nosotros, estos volcados contienen una tonelada de información confidencial de inicio de sesión y cuenta.

- La filtración de datos de la "Colección # 1" alojada en MEGA incluyó 1,160,253,228 combinaciones únicas de direcciones de correo electrónico y contraseñas. Este tipo de puntuación proporcionará a un bot malicioso más de mil millones de conjuntos de credenciales para usar en ataques de fuerza bruta. Los ataques de fuerza bruta se refieren a un método de prueba y error que se utiliza para descubrir combinaciones de nombre de usuario y contraseña para piratear un sitio web.

- Incluso si usted tiene una contraseña segura, usted es tan segura como cualquier otro usuario de administración en su sitio. Bien, entonces eres el tipo de persona que usa un administrador de contraseñas como LastPass para crear contraseñas sólidas y únicas para cada una de tus cuentas. Pero, ¿qué pasa con los otros usuarios administradores y editores de su sitio? Si un atacante pudo comprometer una de sus cuentas, aún podría causar un gran daño a su sitio web.

- Google ha dicho que la autenticación de dos factores es efectiva contra el 100% de los ataques de bots automatizados . Eso por sí solo es una buena razón.

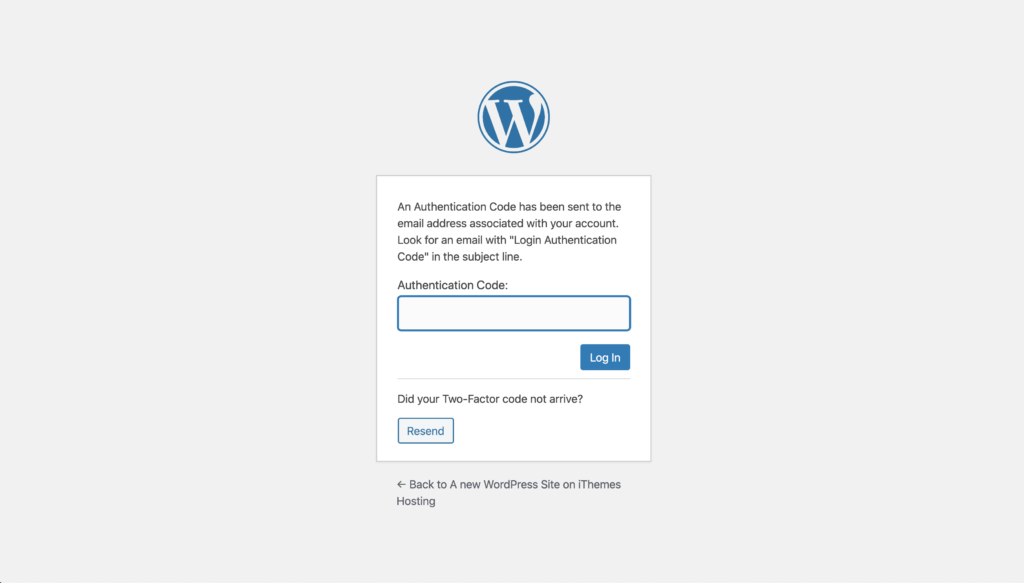

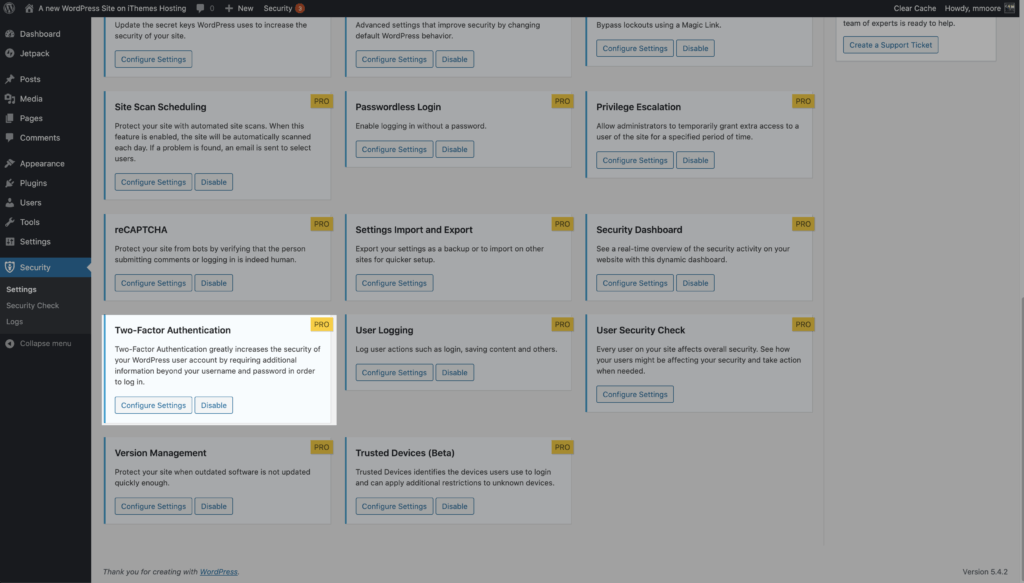

Cómo agregar autenticación de dos factores para proteger su inicio de sesión de WordPress con iThemes Security Pro

El complemento iThemes Security Pro facilita la adición de autenticación de dos factores a sus sitios web de WordPress. Con la autenticación de dos factores de WordPress de iThemes Security Pro, los usuarios deben ingresar una contraseña Y un código secundario enviado a un dispositivo móvil, como un teléfono inteligente o una tableta. Se requieren tanto la contraseña como el código para iniciar sesión correctamente en una cuenta de usuario.

Para comenzar a usar la autenticación de dos factores en su sitio web, habilite la función en la página principal de la configuración de iThemes Security Pro.

En esta publicación, desglosamos todos los pasos sobre cómo agregar autenticación de dos factores a su sitio con iThemes Security Pro, incluido cómo usar una aplicación de terceros como Google Authenticator o Authy.

Mira como funciona

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.