สรุปช่องโหว่ของ WordPress: ตุลาคม 2020 ตอนที่ 1

เผยแพร่แล้ว: 2020-12-08ปลั๊กอิน WordPress ใหม่และช่องโหว่ของธีมถูกเปิดเผยในช่วงครึ่งแรกของเดือนตุลาคม ในบทความนี้ เราจะพูดถึงปลั๊กอิน ธีม และช่องโหว่หลักของ WordPress และสิ่งที่ควรทำหากคุณใช้งานปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

สรุปช่องโหว่ของ WordPress แบ่งออกเป็นสามประเภท: แกนหลักของ WordPress, ปลั๊กอิน WordPress และธีม WordPress

ช่องโหว่หลักของ WordPress

ยังไม่มีการเปิดเผยช่องโหว่หลักของ WordPress ในช่วงครึ่งหลังของเดือนกรกฎาคม

ช่องโหว่ของปลั๊กอิน WordPress

1. XCloner

XCloner เวอร์ชันที่ต่ำกว่า 4.2.15 มีช่องโหว่ Cross-Site Request Forgery

2. แบบฟอร์มติดต่อนินจาแบบฟอร์ม

Ninja Forms Contact Form เวอร์ชันต่ำกว่า 3.4.27.1 มีช่องโหว่ Cross-site Request Forgery

3. ผู้ประสานงาน

Coditor ทุกเวอร์ชันมีช่องโหว่ Cross-Site Request Forgery

4. ง่าย: กด

ง่าย: เวอร์ชันกดที่ต่ำกว่า 6.6.1 มีช่องโหว่ของ Broken Access Control ซึ่งอาจนำไปสู่การโจมตีด้วย Remote Code Execution

5. หลักสูตร WP LMS

WP Courses LMS เวอร์ชันต่ำกว่า 2.0.29 มีช่องโหว่ Broken Access Control

6. ตัวเลื่อนโดย 10Web

ตัวเลื่อนจากเวอร์ชัน 10 เว็บที่ต่ำกว่า 1.2.36 มีช่องโหว่ SQL Injection ที่ผ่านการตรวจสอบสิทธิ์หลายจุด

7. WordPress + Microsoft Office 365 / Azure AD

WordPress + Microsoft Office 365 / Azure AD เวอร์ชันต่ำกว่า 11.7 มีช่องโหว่ Authentication Bypass

8. ทีมโชว์เคส

Team Showcase เวอร์ชันที่ต่ำกว่า 1.22.16 มีช่องโหว่ Cross-Site Scripting ที่จัดเก็บไว้ซึ่งรับรองความถูกต้องแล้ว

9. โพสต์กริด

Post Grid เวอร์ชันต่ำกว่า 2.0.73 มีช่องโหว่ที่จัดเก็บไว้แบบ Cross-Site Scripting

10. ตัวสร้างหน้า WPBakery

WPBakery Page Builder เวอร์ชันที่ต่ำกว่า 6.4.1 มีช่องโหว่ที่จัดเก็บไว้แบบ Cross-Site Scripting ที่รับรองความถูกต้องแล้ว

11. ไฮเปอร์คอมเมนต์

ช่องโหว่การลบไฟล์โดยพลการที่ไม่ได้ตรวจสอบความถูกต้องของ Hypercomments ทุกเวอร์ชัน

12. เนื้อหาแบบไดนามิกสำหรับ Elementor

เนื้อหาแบบไดนามิกสำหรับ Elementor เวอร์ชันที่ต่ำกว่า 1.9.6 มีช่องโหว่การเรียกใช้โค้ดจากระยะไกลที่พิสูจน์ตัวตนแล้ว

13. PowerPress Podcasting

PowerPress Podcasting เวอร์ชันที่ต่ำกว่า 8.3.8 มีปัญหาการอัปโหลดไฟล์โดยพลการที่รับรองความถูกต้องซึ่งนำไปสู่ช่องโหว่ของ Remote Code Execution

ช่องโหว่ของธีม WordPress

1.หุ่นดี

เวอร์ชัน Shapely ที่ต่ำกว่า v1.2.9 มีช่องโหว่ Unauthenticated Function Injection

2. NewsMag

NewsMag เวอร์ชันที่ต่ำกว่า 2.4.2 มีช่องโหว่ Unauthenticated Function Injection

3. Activello

Activello เวอร์ชันที่ต่ำกว่า 1.4.2 มีช่องโหว่ Unauthenticated Function Injection

4. อิลดี้

เวอร์ชัน Illdy ที่ต่ำกว่า 2.1.7 มีช่องโหว่ Unauthenticated Function Injection

5. Allegiant

เวอร์ชัน Allegiant ที่ต่ำกว่า 1.2.6 มีช่องโหว่ Unauthenticated Function Injection

6. หนังสือพิมพ์ X

เวอร์ชัน X ของหนังสือพิมพ์ต่ำกว่า 1.3.2 มีช่องโหว่ Unauthenticated Function Injection

7. Pixova Lite

Pixova Lite เวอร์ชันต่ำกว่า 2.0.7 มีช่องโหว่ Unauthenticated Function Injection

8. ความฉลาด

เวอร์ชัน Brilliance ที่ต่ำกว่า 1.3.0 มีช่องโหว่ Unauthenticated Function Injection

9. MedZone Lite

เวอร์ชัน MedZone Lite ที่ต่ำกว่า 1.2.6 มีช่องโหว่ Unauthenticated Function Injection

10. Regina Lite

Regina Lite เวอร์ชันต่ำกว่า 2.0.6 มีช่องโหว่ Unauthenticated Function Injection

12. ก้าวข้าม

Transcend เวอร์ชันที่ต่ำกว่า 1.2.0 มีช่องโหว่ Unauthenticated Function Injection

13. ร่ำรวย

เวอร์ชันที่ร่ำรวยต่ำกว่า 1.1.2 มีช่องโหว่ Unauthenticated Function Injection

14. บงการ

Bonkers เวอร์ชันที่ต่ำกว่า 1.0.6 มีช่องโหว่ Unauthenticated Function Injection

15. Antreas

Antreas เวอร์ชันต่ำกว่า 1.0.7 มีช่องโหว่ Unauthenticated Function Injection

16. NatureMag Lite

NatureMag Lite ทุกรุ่นมีช่องโหว่ Unauthenticated Function Injection

เคล็ดลับความปลอดภัยเดือนตุลาคม: ทำไมคุณควรใช้การตรวจสอบสิทธิ์แบบสองปัจจัย

การใช้การตรวจสอบสิทธิ์แบบสองปัจจัยสำหรับการเข้าสู่ระบบของผู้ใช้เว็บไซต์ WordPress ของคุณสามารถช่วยรักษาความปลอดภัยให้กับเว็บไซต์ของคุณได้ แม้ว่าคุณจะใช้ปลั๊กอินตัวใดตัวหนึ่งในการสรุปช่องโหว่ในรุ่นนี้ด้วยช่องโหว่ข้ามการตรวจสอบสิทธิ์

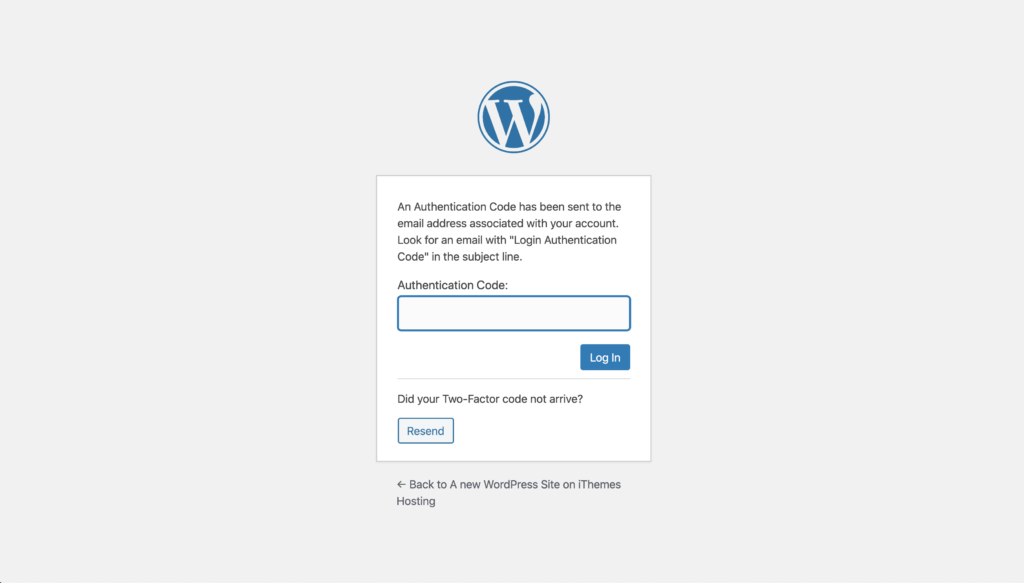

การใช้การตรวจสอบสิทธิ์แบบสองปัจจัยสำหรับการเข้าสู่ระบบของผู้ใช้เว็บไซต์ WordPress ของคุณสามารถช่วยรักษาความปลอดภัยให้กับเว็บไซต์ของคุณได้ แม้ว่าคุณจะใช้ปลั๊กอินที่มีช่องโหว่บายพาสการตรวจสอบความถูกต้องทำไม? การรับรองความถูกต้องด้วยสองปัจจัยทำให้แทบจะเป็นไปไม่ได้เลยที่ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์จะเข้าสู่เว็บไซต์ของคุณ

การรับรองความถูกต้องด้วยสองปัจจัย คืออะไร? การรับรองความถูกต้องด้วยสองปัจจัยเป็นกระบวนการในการยืนยันตัวตนของบุคคลโดยกำหนดให้มีการตรวจสอบสองวิธีแยกกัน การรับรองความถูกต้องด้วยสองปัจจัยเพิ่มการรักษาความปลอดภัย WordPress อีกชั้นหนึ่งเพื่อยืนยันว่าคุณเป็นผู้เข้าสู่ระบบจริง ๆ และไม่ใช่คนที่เข้าถึง (หรือเดา) รหัสผ่านของคุณ

ต่อไปนี้คือเหตุผลอีกสองสามข้อในการใช้การรับรองความถูกต้องด้วยสองปัจจัยเพื่อเพิ่มชั้นการป้องกันอีกชั้นหนึ่งให้กับการเข้าสู่ระบบ WordPress ของคุณ

- รหัสผ่านที่ใช้ซ้ำเป็นรหัสผ่านที่ไม่รัดกุม ตามรายงานการตรวจสอบการละเมิดข้อมูลของ Verizon พนักงานกว่า 70% ใช้รหัสผ่านซ้ำ ในที่ทำงาน แต่สถิติที่สำคัญที่สุดจากรายงานคือ “ 81% ของการละเมิดที่เกี่ยวข้องกับการแฮ็กใช้ประโยชน์จากรหัสผ่านที่ขโมยมาหรือรหัสผ่านที่ไม่รัดกุม ”

- แม้ว่า 91% ของผู้คนจะรู้ว่าการใช้รหัสผ่านซ้ำเป็นแนวทางที่ไม่ดี แต่ผู้คน 59% ที่ ส่ายหน้า ยังคงใช้รหัสผ่านซ้ำทุกที่!

- หลายคนยังคงใช้รหัสผ่านที่ปรากฏในการถ่ายโอนข้อมูลฐานข้อมูล การถ่ายโอนข้อมูลฐานข้อมูลเกิดขึ้นเมื่อแฮ็กเกอร์เข้าถึงฐานข้อมูลผู้ใช้ได้สำเร็จแล้วจึงทิ้งเนื้อหาไว้ที่ใดที่หนึ่งทางออนไลน์ น่าเสียดายสำหรับเรา การถ่ายโอนข้อมูลเหล่านี้มีข้อมูลการเข้าสู่ระบบและบัญชีที่ละเอียดอ่อนมากมาย

- การละเมิดข้อมูล “การรวบรวม #1″ ที่โฮสต์บน MEGA ที่โฮสต์รวม 1,160,253,228 ที่อยู่อีเมลและรหัสผ่านที่ไม่ซ้ำกัน คะแนนประเภทนี้จะช่วยให้บอทที่เป็นอันตรายมีข้อมูลประจำตัวมากกว่าหนึ่งพันล้านชุดเพื่อใช้ในการโจมตีด้วยกำลังเดรัจฉาน การโจมตีด้วยกำลังเดรัจฉานหมายถึงวิธีการทดลองและข้อผิดพลาดที่ใช้เพื่อค้นหาชื่อผู้ใช้และรหัสผ่านที่รวมกันเพื่อแฮ็คเข้าสู่เว็บไซต์

- แม้ว่า คุณ จะมีรหัสผ่านที่รัดกุม คุณก็จะปลอดภัยเท่ากับผู้ดูแลระบบคนอื่น ๆ ในเว็บไซต์ของคุณ ตกลง คุณเป็นคนประเภทที่ใช้ตัวจัดการรหัสผ่านเช่น LastPass เพื่อสร้างรหัสผ่านที่รัดกุมและไม่ซ้ำกันสำหรับแต่ละบัญชีของคุณ แต่ผู้ดูแลระบบและผู้ใช้บรรณาธิการคนอื่นๆ ในไซต์ของคุณล่ะ หากผู้โจมตีสามารถประนีประนอมบัญชีใดบัญชีหนึ่งได้ พวกเขาก็ยังสามารถสร้างความเสียหายมากมายให้กับเว็บไซต์ของคุณได้

- Google ได้กล่าวว่าการรับรองความถูกต้องด้วยสองปัจจัย มีผลกับการโจมตีบอทอัตโนมัติ 100% นั่นเป็นเหตุผลที่ดีทีเดียว

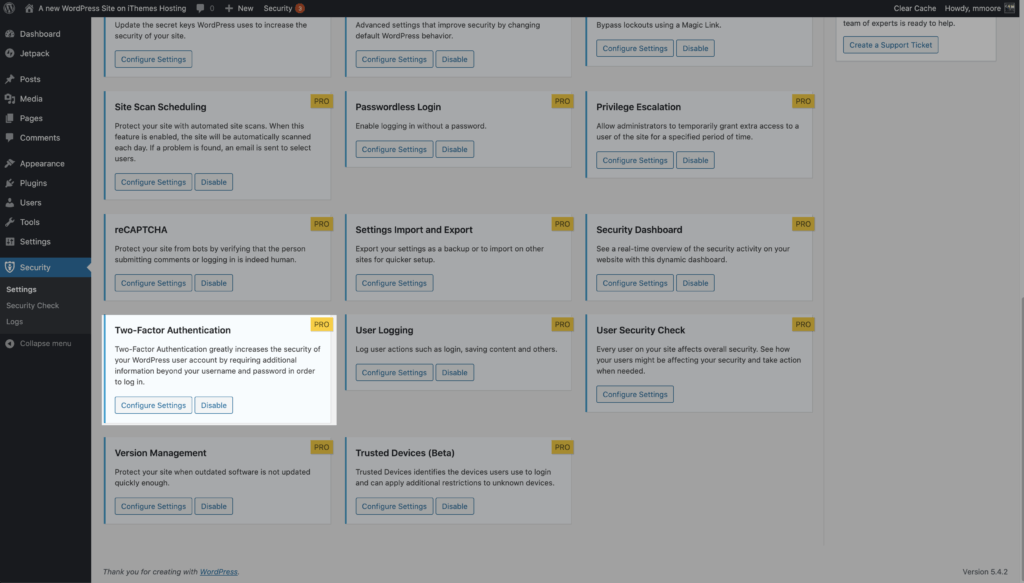

วิธีเพิ่มการตรวจสอบสิทธิ์แบบสองปัจจัยเพื่อรักษาความปลอดภัยการเข้าสู่ระบบ WordPress ของคุณด้วย iThemes Security Pro

ปลั๊กอิน iThemes Security Pro ทำให้ง่ายต่อการเพิ่มการตรวจสอบสิทธิ์แบบสองปัจจัยไปยังเว็บไซต์ WordPress ของคุณ ด้วยการตรวจสอบสิทธิ์ WordPress สองปัจจัยของ iThemes Security Pro ผู้ใช้จะต้องป้อนทั้งรหัสผ่านและรหัสรองที่ส่งไปยังอุปกรณ์มือถือ เช่น สมาร์ทโฟนหรือแท็บเล็ต ต้องใช้ทั้งรหัสผ่านและรหัสเพื่อเข้าสู่ระบบบัญชีผู้ใช้ให้สำเร็จ

ในการเริ่มใช้การตรวจสอบสิทธิ์สองปัจจัยบนเว็บไซต์ของคุณ ให้เปิดใช้งานคุณสมบัติในหน้าหลักของการตั้งค่า iThemes Security Pro

ในโพสต์นี้ เราแกะขั้นตอนทั้งหมดในการเพิ่มการตรวจสอบสิทธิ์สองปัจจัยในเว็บไซต์ของคุณด้วย iThemes Security Pro รวมถึงวิธีใช้แอปของบุคคลที่สาม เช่น Google Authenticator หรือ Authy

ดูวิธีการทำงาน

ปลั๊กอินความปลอดภัย WordPress สามารถช่วยให้เว็บไซต์ของคุณปลอดภัย

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 50 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การตรวจสอบสิทธิ์แบบสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security Pro

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน