WordPress 漏洞综述:2020 年 10 月,第 1 部分

已发表: 2020-12-0810 月上半月披露了新的 WordPress 插件和主题漏洞。 在这篇文章中,我们介绍了最近的 WordPress 插件、主题和核心漏洞,以及如果您在网站上运行易受攻击的插件或主题之一该怎么办。

WordPress 漏洞综述分为三个不同的类别:WordPress 核心、WordPress 插件和 WordPress 主题。

WordPress 核心漏洞

7 月下半月没有披露任何 WordPress 核心漏洞。

WordPress 插件漏洞

1. XCloner

低于 4.2.15 的 XCloner 版本具有跨站点请求伪造漏洞。

2. 忍者表格联系表格

低于 3.4.27.1 的 Ninja Forms Contact Form 版本存在跨站请求伪造漏洞。

3. 编审

所有版本的 Coditor 都存在跨站请求伪造漏洞。

4.简单:按

简单:低于 6.6.1 的 Press 版本有一个 Broken Access Control 漏洞,这可能导致远程代码执行攻击。

5. WP 课程 LMS

低于 2.0.29 的 WP Courses LMS 版本存在访问控制中断漏洞。

6. 10Web 的滑块

Slider by 10Web 低于 1.2.36 的版本存在多个身份验证 SQL 注入漏洞。

7. WordPress + Microsoft Office 365 / Azure AD

11.7 以下的 WordPress + Microsoft Office 365 / Azure AD 版本存在身份验证绕过漏洞。

8. 团队展示

低于 1.22.16 的 Team Showcase 版本有一个 Authenticated Stored Cross-Site Scripting 漏洞。

9. 邮政网格

低于 2.0.73 的 Post Grid 版本有一个 Authenticated Stored Cross-Site Scripting 漏洞。

10. WPBakery 页面构建器

低于 6.4.1 的 WPBakery Page Builder 版本有一个 Authenticated Stored Cross-Site Scripting 漏洞。

11.超级评论

所有版本的 Hypercomments 未经身份验证的任意文件删除漏洞。

12. Elementor 的动态内容

低于 1.9.6 的 Elementor 版本的动态内容具有经过身份验证的远程执行代码漏洞。

13. PowerPress 播客

低于 8.3.8 的 PowerPress 播客版本具有经过身份验证的任意文件上传导致远程代码执行漏洞的主要问题。

WordPress 主题漏洞

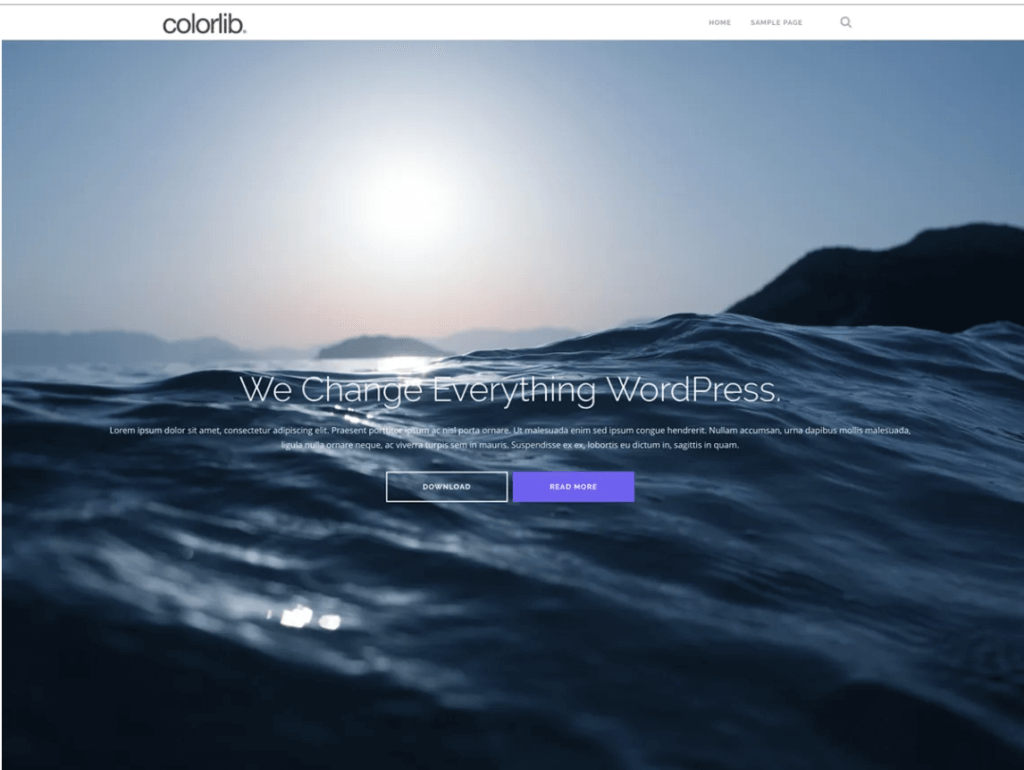

1.身材匀称

v1.2.9 以下的 Shapely 版本具有未经身份验证的函数注入漏洞。

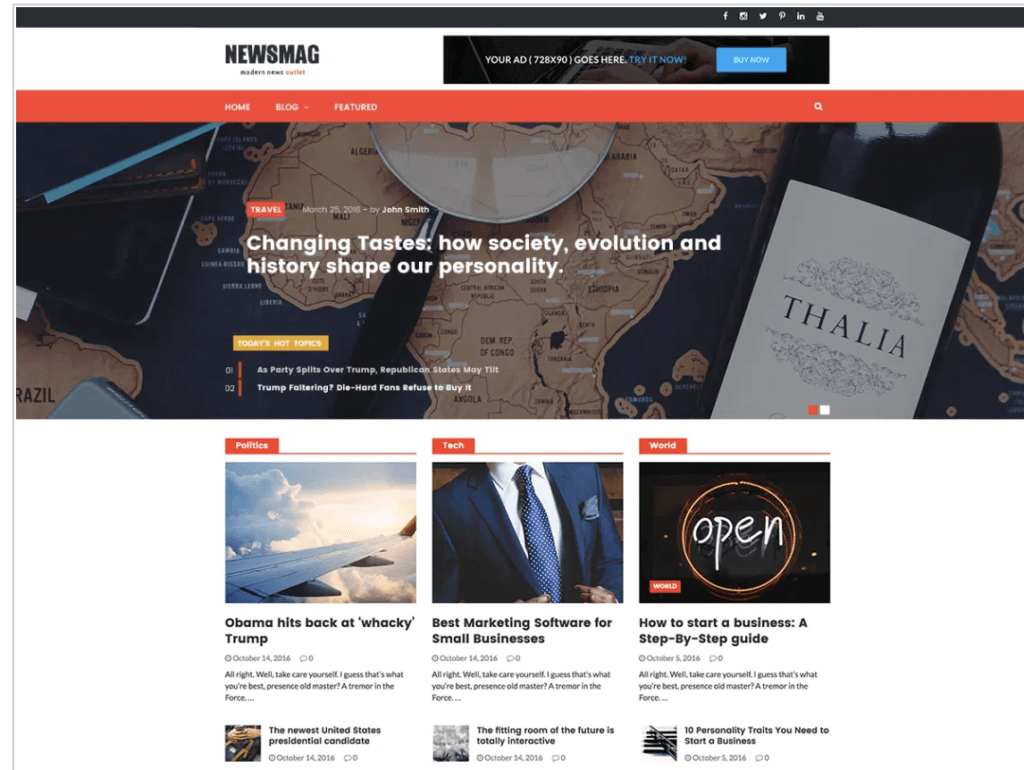

2. 新闻杂志

低于 2.4.2 的 NewsMag 版本具有未经身份验证的函数注入漏洞。

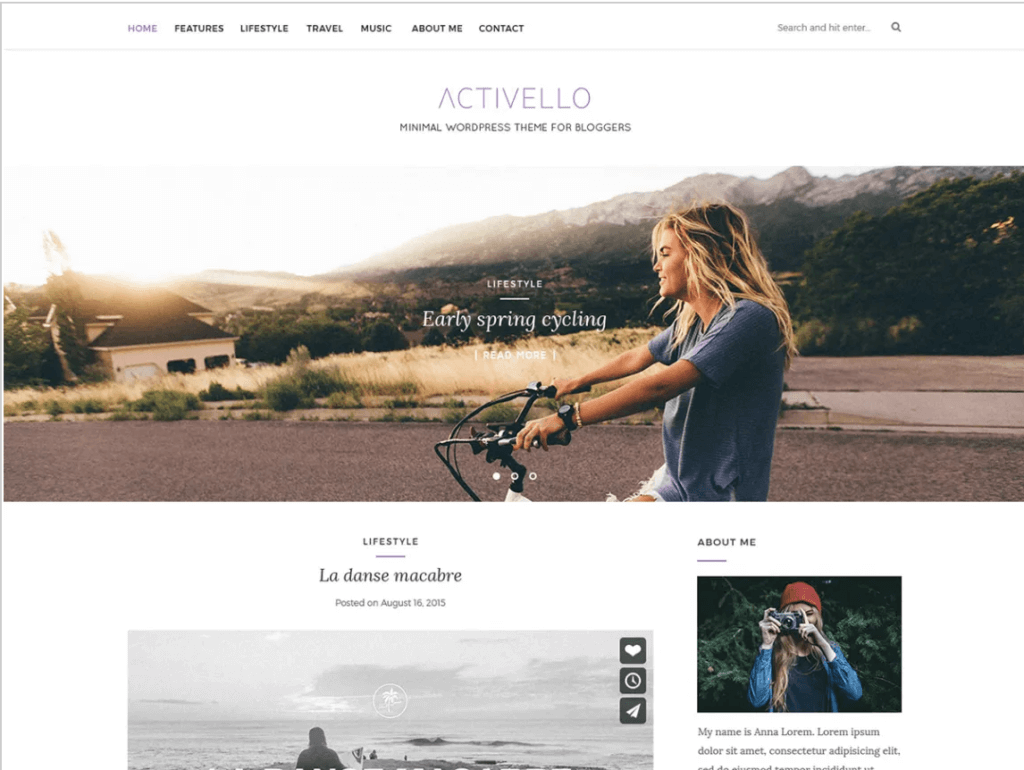

3. Activello

低于 1.4.2 的 Activello 版本具有未经身份验证的函数注入漏洞。

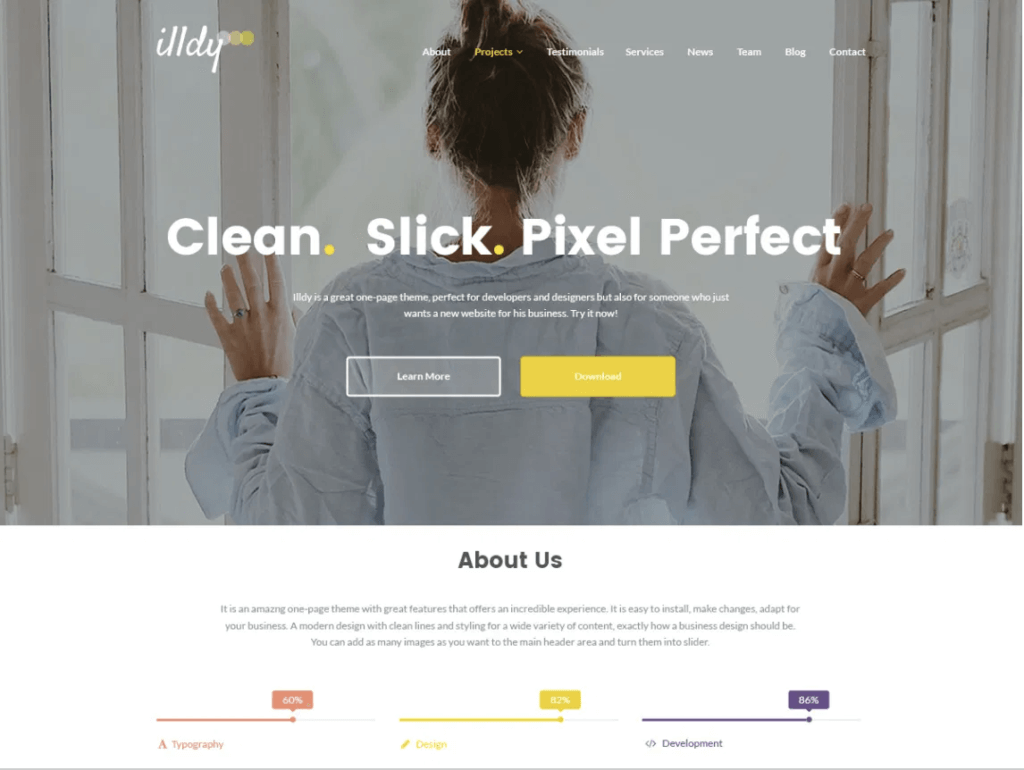

4. 生病了

低于 2.1.7 的 Illdy 版本具有未经身份验证的函数注入漏洞。

5. 忠诚

低于 1.2.6 的 Allegiant 版本具有未经身份验证的函数注入漏洞。

6. 报纸 X

低于 1.3.2 的 Newspaper X 版本具有未经身份验证的函数注入漏洞。

7. Pixova Lite

低于 2.0.7 的 Pixova Lite 版本存在未经身份验证的函数注入漏洞。

8. 辉煌

Brilliance 1.3.0 以下版本存在未经身份验证的函数注入漏洞。

9. MedZone 精简版

低于 1.2.6 的 MedZone Lite 版本具有未经身份验证的函数注入漏洞。

10. 里贾纳精简版

低于 2.0.6 的 Regina Lite 版本存在未经身份验证的函数注入漏洞。

12.超越

低于 1.2.0 的创见版本存在未经身份验证的函数注入漏洞。

13. 富裕

低于 1.1.2 的富裕版本具有未经身份验证的函数注入漏洞。

14. 疯子

低于 1.0.6 的 Bonkers 版本具有未经身份验证的函数注入漏洞。

15. 安特雷亚斯

低于 1.0.7 的 Antreas 版本具有未经身份验证的函数注入漏洞。

16. NatureMag Lite

NatureMag Lite 的所有版本都存在未经身份验证的函数注入漏洞。

10 月安全提示:为什么应该使用双因素身份验证

对您的 WordPress 网站用户登录使用双因素身份验证可以帮助确保您的网站安全,即使您使用此版本漏洞综述中的插件之一和身份验证绕过漏洞。

对您的 WordPress 网站用户登录使用双因素身份验证可以帮助确保您的网站安全,即使您使用的是带有身份验证绕过漏洞的插件。为什么? 双因素身份验证使未经身份验证的用户几乎不可能登录您的网站。

什么是两因素身份验证? 双因素身份验证是通过需要两种不同的验证方法来验证个人身份的过程。 双因素身份验证增加了一层额外的 WordPress 安全性,以验证实际上是您登录,而不是获得访问(或什至猜到)您密码的人。

以下是使用双因素身份验证为 WordPress 登录添加另一层保护的更多原因。

- 重复使用的密码是弱密码。 根据 Verizon 数据泄露调查报告,超过 70% 的员工在工作中重复使用密码。 但报告中最重要的统计数据是“ 81% 的与黑客相关的违规行为利用了被盗密码或弱密码。”

- 尽管91% 的人知道重复使用密码是不好的做法,但仍有 59% 的人仍然在任何地方重复使用他们的密码!

- 许多人仍在使用出现在数据库转储中的密码。 当黑客成功访问用户数据库,然后将内容转储到在线某处时,就会发生数据库转储。 对我们来说不幸的是,这些转储包含大量敏感的登录和帐户信息。

- MEGA 托管的“Collection #1”数据泄露包括1,160,253,228 个电子邮件地址和密码的独特组合。 这种分数将为恶意机器人提供超过 10 亿组凭据,用于暴力攻击。 蛮力攻击是指一种反复试验的方法,用于发现用户名和密码组合以入侵网站。

- 即使您有一个强密码,您的安全性也与您网站上的所有其他管理员用户一样。 好的,所以你是那种使用像 LastPass 这样的密码管理器为你的每个帐户创建强大而独特的密码的人。 但是您网站上的其他管理员和编辑用户呢? 如果攻击者能够破坏他们的一个帐户,他们仍然可以对您的网站造成大量损害。

- 谷歌曾表示,双因素身份验证可有效抵御 100% 的自动机器人攻击。 仅此一点就是一个很好的理由。

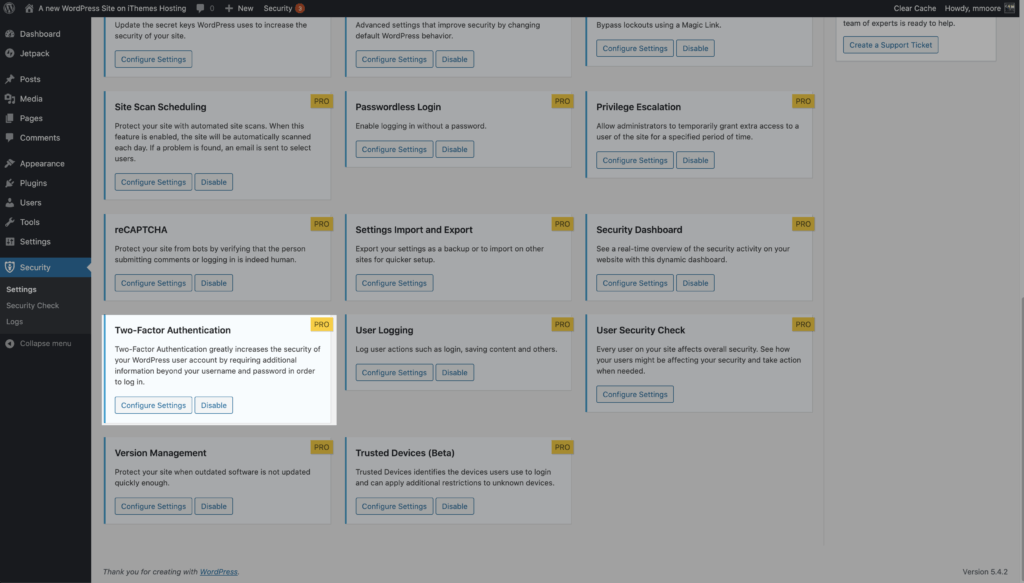

如何使用 iThemes Security Pro 添加双因素身份验证以保护您的 WordPress 登录

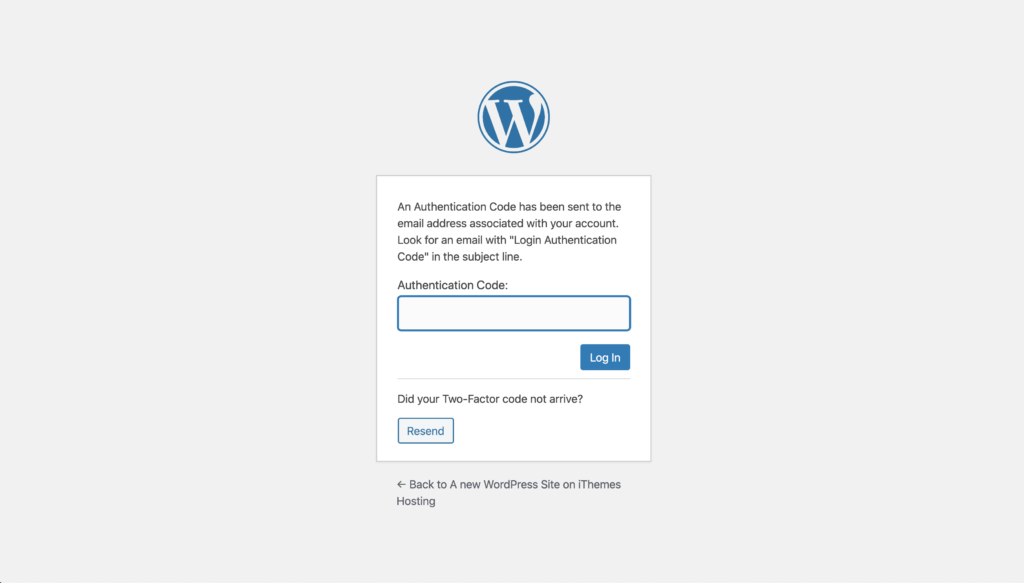

iThemes Security Pro 插件可以轻松地向您的 WordPress 网站添加两因素身份验证。 使用 iThemes Security Pro 的 WordPress 双因素身份验证,用户需要输入密码和发送到移动设备(如智能手机或平板电脑)的二级代码。 成功登录用户帐户需要密码和代码。

要开始在您的网站上使用双因素身份验证,请在 iThemes Security Pro 设置的主页上启用该功能。

在这篇文章中,我们解开了如何使用 iThemes Security Pro 向您的站点添加双因素身份验证的所有步骤,包括如何使用第三方应用程序,如 Google Authenticator 或 Authy。

看看它怎么运作

WordPress 安全插件可以帮助保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 50 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全专业版

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。