Resumo de vulnerabilidades do WordPress: outubro de 2020, parte 1

Publicados: 2020-12-08Novo plugin do WordPress e vulnerabilidades de tema foram divulgados durante a primeira quinzena de outubro. Neste post, cobrimos plugins, temas e vulnerabilidades principais do WordPress recentes e o que fazer se você estiver executando um dos plug-ins ou temas vulneráveis em seu site.

O Resumo de Vulnerabilidades do WordPress é dividido em três categorias diferentes: núcleo do WordPress, plug-ins do WordPress e temas do WordPress.

Vulnerabilidades do núcleo do WordPress

Não houve nenhuma vulnerabilidade central do WordPress divulgada na segunda quinzena de julho.

Vulnerabilidades de plug-ins do WordPress

1. XCloner

As versões do XCloner abaixo de 4.2.15 têm uma vulnerabilidade Cross-Site Request Forgery.

2. Formulário de contato do Ninja Forms

As versões do Ninja Forms Contact Form abaixo de 3.4.27.1 têm uma vulnerabilidade Cross-Site Request Forgery.

3. Coditor

Todas as versões do Coditor têm uma vulnerabilidade Cross-Site Request Forgery.

4. Simples: Pressione

Simples: as versões da imprensa abaixo de 6.6.1 têm uma vulnerabilidade de Controle de acesso quebrado, que pode levar a um ataque de execução remota de código.

5. Cursos WP LMS

As versões do LMS dos cursos WP abaixo de 2.0.29 têm uma vulnerabilidade de controle de acesso quebrado.

6. Slider por 10Web

As versões do Slider por 10Web abaixo de 1.2.36 têm vulnerabilidades de injeção SQL autenticada múltipla.

7. WordPress + Microsoft Office 365 / Azure AD

As versões do WordPress + Microsoft Office 365 / Azure AD abaixo de 11.7 têm uma vulnerabilidade de desvio de autenticação.

8. Demonstração da equipe

As versões do Team Showcase abaixo de 1.22.16 têm uma vulnerabilidade de script entre sites armazenados autenticados.

9. Post Grid

As versões Post Grid abaixo de 2.0.73 têm uma vulnerabilidade de script entre sites armazenados autenticados.

10. WPBakery Page Builder

As versões do WPBakery Page Builder abaixo de 6.4.1 têm uma vulnerabilidade de script entre sites armazenados autenticados.

11. Hipercomentários

Todas as versões da vulnerabilidade de exclusão de arquivo arbitrário não autenticado de hipercomentários.

12. Conteúdo dinâmico para Elementor

Conteúdo dinâmico para versões do Elementor abaixo de 1.9.6 têm uma vulnerabilidade de execução remota de código autenticado.

13. Podcasting PowerPress

As versões do PowerPress Podcasting abaixo de 8.3.8 têm o carregamento de arquivo arbitrário autenticado, levando a uma vulnerabilidade de execução remota de código.

Vulnerabilidades de tema do WordPress

1. Bem torneado

As versões Shapely abaixo de v1.2.9 têm uma vulnerabilidade de injeção de função não autenticada.

2. NewsMag

As versões do NewsMag abaixo de 2.4.2 têm uma vulnerabilidade de injeção de função não autenticada.

3. Activello

As versões do Activello abaixo de 1.4.2 têm uma vulnerabilidade de injeção de função não autenticada.

4. Illdy

As versões Illdy abaixo de 2.1.7 têm uma vulnerabilidade de injeção de função não autenticada.

5. Allegiant

As versões do Allegiant abaixo de 1.2.6 têm uma vulnerabilidade de injeção de função não autenticada.

6. Jornal X

As versões do jornal X abaixo de 1.3.2 têm uma vulnerabilidade de injeção de função não autenticada.

7. Pixova Lite

Pixova Lite versões abaixo de 2.0.7 têm uma vulnerabilidade de injeção de função não autenticada.

8. Brilho

As versões do Brilliance abaixo de 1.3.0 têm uma vulnerabilidade de injeção de função não autenticada.

9. MedZone Lite

As versões do MedZone Lite abaixo de 1.2.6 têm uma vulnerabilidade de injeção de função não autenticada.

10. Regina Lite

As versões do Regina Lite abaixo de 2.0.6 têm uma vulnerabilidade de injeção de função não autenticada.

12. Transcender

As versões do Transcend abaixo de 1.2.0 têm uma vulnerabilidade de injeção de função não autenticada.

13. Afluente

As versões afluentes abaixo de 1.1.2 têm uma vulnerabilidade de injeção de função não autenticada.

14. Bonkers

Bonkers versões abaixo de 1.0.6 têm uma vulnerabilidade de injeção de função não autenticada.

15. Antreas

As versões do Antreas abaixo de 1.0.7 têm uma vulnerabilidade de injeção de função não autenticada.

16. NatureMag Lite

Todas as versões do NatureMag Lite têm uma vulnerabilidade de injeção de função não autenticada.

Dica de segurança de outubro: por que você deve usar a autenticação de dois fatores

Usar a autenticação de dois fatores para os logins de usuário do seu site WordPress pode ajudar a manter seu site seguro, mesmo se você usar um dos plug-ins nesta edição do roundup de vulnerabilidade com uma vulnerabilidade de desvio de autenticação.

Usar a autenticação de dois fatores para os logins de usuário do seu site WordPress pode ajudar a manter seu site seguro, mesmo se você estiver usando um plug-in com uma vulnerabilidade de desvio de autenticação.Porque? A autenticação de dois fatores torna quase impossível para um usuário não autenticado fazer o login no seu site.

O que é autenticação de dois fatores ? A autenticação de dois fatores é um processo de verificação da identidade de uma pessoa, exigindo dois métodos separados de verificação. A autenticação de dois fatores adiciona uma camada extra de segurança do WordPress para verificar se é você realmente fazendo login e não alguém que obteve acesso (ou mesmo adivinhou) sua senha.

Aqui estão mais alguns motivos para usar a autenticação de dois fatores para adicionar outra camada de proteção ao seu login do WordPress.

- Senhas reutilizadas são senhas fracas. De acordo com o Relatório de investigações de violação de dados da Verizon, mais de 70% dos funcionários reutilizam senhas no trabalho. Mas a estatística mais importante do relatório é que “ 81% das violações relacionadas a hackers aproveitaram senhas roubadas ou fracas ”.

- Embora 91% das pessoas saibam que reutilizar senhas é uma prática inadequada, surpreendentes 59% das pessoas ainda reutilizam suas senhas em todos os lugares!

- Muitas pessoas ainda estão usando senhas que apareceram em um despejo de banco de dados. Um despejo de banco de dados ocorre quando um hacker consegue acessar o banco de dados do usuário e despeja o conteúdo em algum lugar online. Infelizmente para nós, esses despejos contêm uma tonelada de informações confidenciais de login e conta.

- A violação de dados “Collection # 1 ″ que foi hospedada em MEGA hospedada incluiu 1.160.253.228 combinações únicas de endereços de e-mail e senhas. Esse tipo de pontuação fornecerá a um bot malicioso mais de um bilhão de conjuntos de credenciais para usar em ataques de força bruta. Ataques de força bruta referem-se a um método de tentativa e erro usado para descobrir combinações de nome de usuário e senha para invadir um site.

- Mesmo se você tiver uma senha forte, você estará tão seguro quanto qualquer outro usuário administrador em seu site. Ok, então você é o tipo de pessoa que usa um gerenciador de senhas como o LastPass para criar senhas fortes e exclusivas para cada uma de suas contas. Mas e os outros usuários administradores e editores em seu site? Se um invasor conseguir comprometer uma de suas contas, ele ainda poderá causar muitos danos ao seu site.

- O Google disse que a autenticação de dois fatores é eficaz contra 100% dos ataques automatizados de bots . Só isso é um bom motivo.

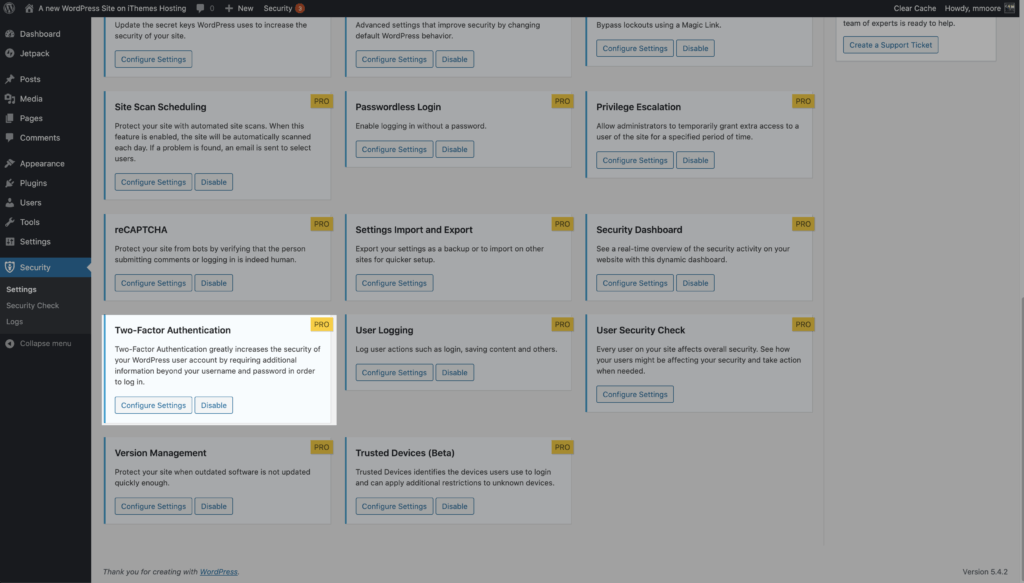

Como adicionar autenticação de dois fatores para proteger seu login do WordPress com o iThemes Security Pro

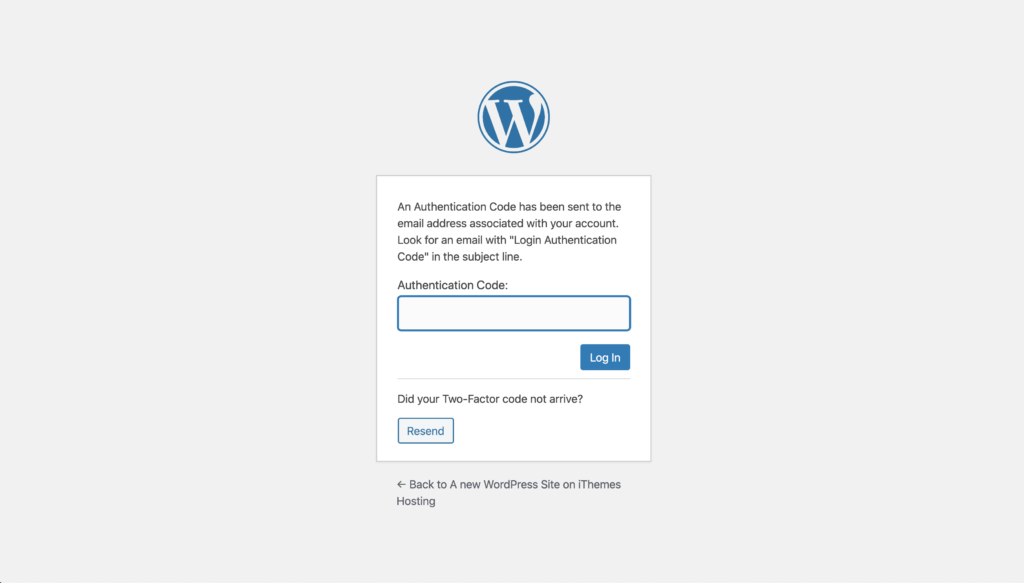

O plugin iThemes Security Pro torna mais fácil adicionar autenticação de dois fatores aos seus sites WordPress. Com a autenticação de dois fatores do WordPress do iThemes Security Pro, os usuários devem inserir uma senha E um código secundário enviado para um dispositivo móvel, como um smartphone ou tablet. Tanto a senha quanto o código são necessários para efetuar login com êxito em uma conta de usuário.

Para começar a usar a autenticação de dois fatores em seu site, ative o recurso na página principal das configurações do iThemes Security Pro.

Neste post, descompactamos todas as etapas de como adicionar autenticação de dois fatores ao seu site com o iThemes Security Pro, incluindo como usar um aplicativo de terceiros como o Google Authenticator ou Authy.

Veja como funciona

Um plug-in de segurança do WordPress pode ajudar a proteger seu site

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 50 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security Pro

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.