Zusammenfassung der WordPress-Sicherheitslücke: Oktober 2020, Teil 1

Veröffentlicht: 2020-12-08In der ersten Oktoberhälfte wurden neue Schwachstellen in WordPress-Plugins und Themes bekannt. In diesem Beitrag behandeln wir die neuesten WordPress-Plugin-, Theme- und Core-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Das WordPress Vulnerability Roundup ist in drei verschiedene Kategorien unterteilt: WordPress-Kern, WordPress-Plugins und WordPress-Themes.

WordPress Core-Schwachstellen

In der zweiten Julihälfte wurden keine WordPress-Kernschwachstellen bekannt.

Schwachstellen im WordPress-Plugin

1. XCloner

XCloner-Versionen unter 4.2.15 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

2. Ninja Forms Kontaktformular

Ninja Forms Contact Form Versionen unter 3.4.27.1 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

3. Koditor

Alle Versionen von Coditor weisen eine Cross-Site Request Forgery-Schwachstelle auf.

4. Einfach: Drücken Sie

Einfach: Press-Versionen unter 6.6.1 weisen eine Schwachstelle in der Broken Access Control auf, die zu einem Remote Code Execution-Angriff führen kann.

5. WP-Kurse LMS

WP Courses LMS-Versionen unter 2.0.29 weisen eine Schwachstelle der Broken Access Control auf.

6. Schieberegler von 10Web

Slider von 10Web-Versionen unter 1.2.36 weisen mehrere authentifizierte SQL-Injection-Schwachstellen auf.

7. WordPress + Microsoft Office 365 / Azure AD

WordPress + Microsoft Office 365 / Azure AD Versionen unter 11.7 weisen eine Authentifizierungs-Bypass-Schwachstelle auf.

8. Team-Showcase

Team Showcase-Versionen unter 1.22.16 weisen eine Sicherheitsanfälligkeit bezüglich Authenticated Stored Cross-Site Scripting auf.

9. Beitragsraster

Post Grid-Versionen unter 2.0.73 weisen eine Sicherheitsanfälligkeit bezüglich Authenticated Stored Cross-Site Scripting auf.

10. WPBakery Page Builder

WPBakery Page Builder-Versionen unter 6.4.1 weisen eine Sicherheitsanfälligkeit bezüglich Authenticated Stored Cross-Site Scripting auf.

11. Hyperkommentare

Alle Versionen der Sicherheitsanfälligkeit bezüglich nicht authentifizierter willkürlicher Dateilöschung in Hypercomments.

12. Dynamischer Inhalt für Elementor

Dynamischer Inhalt für Elementor-Versionen unter 1.9.6 weist eine authentifizierte Remote Code Execution-Schwachstelle auf.

13. PowerPress-Podcasting

PowerPress Podcasting-Versionen unter 8.3.8 weisen authentifizierte willkürliche Datei-Uploads auf, die zu Problemen bei der Remote-Codeausführung führen.

Schwachstellen im WordPress-Theme

1. Formschön

Shapely-Versionen unter v1.2.9 haben eine Unauthenticated Function Injection-Schwachstelle.

2. NewsMag

NewsMag-Versionen unter 2.4.2 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

3. Activello

Activello-Versionen unter 1.4.2 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

4. Illdy

Illdy-Versionen unter 2.1.7 haben eine Unauthenticated Function Injection-Schwachstelle.

5. Treuer

Allegiant-Versionen unter 1.2.6 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

6. Zeitung X

Newspaper X-Versionen unter 1.3.2 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

7. Pixova Lite

Pixova Lite-Versionen unter 2.0.7 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

8. Brillanz

Brilliance-Versionen unter 1.3.0 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

9. MedZone Lite

MedZone Lite-Versionen unter 1.2.6 weisen eine Schwachstelle der nicht authentifizierten Funktionsinjektion auf.

10. Regina Lite

Regina Lite-Versionen unter 2.0.6 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

12. Transzendieren

Transcend-Versionen unter 1.2.0 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

13. Wohlhabend

Affluente Versionen unter 1.1.2 weisen eine Schwachstelle durch nicht authentifizierte Funktionsinjektion auf.

14. Verrückte

Bonkers-Versionen unter 1.0.6 haben eine Unauthenticated Function Injection-Schwachstelle.

15. Antreas

Antreas-Versionen unter 1.0.7 weisen eine Schwachstelle in der nicht authentifizierten Funktionsinjektion auf.

16. NatureMag Lite

Alle Versionen von NatureMag Lite weisen eine Schwachstelle der nicht authentifizierten Funktionsinjektion auf.

Sicherheitstipp vom Oktober: Warum Sie die Zwei-Faktor-Authentifizierung verwenden sollten

Die Verwendung der Zwei-Faktor-Authentifizierung für die Benutzeranmeldungen Ihrer WordPress-Website kann dazu beitragen, Ihre Website sicher zu halten, selbst wenn Sie eines der Plugins in dieser Ausgabe der Sicherheitslückenzusammenfassung mit einer Sicherheitsanfälligkeit zur Umgehung der Authentifizierung verwenden.

Die Verwendung der Zwei-Faktor-Authentifizierung für die Benutzeranmeldungen Ihrer WordPress-Website kann dazu beitragen, dass Ihre Website sicher bleibt, selbst wenn Sie ein Plugin mit einer Sicherheitslücke zur Authentifizierungsumgehung verwenden.Wieso den? Die Zwei-Faktor-Authentifizierung macht es einem nicht authentifizierten Benutzer nahezu unmöglich, sich auf Ihrer Website anzumelden.

Was ist die Zwei-Faktor-Authentifizierung ? Die Zwei-Faktor-Authentifizierung ist ein Prozess zur Überprüfung der Identität einer Person, indem zwei separate Überprüfungsmethoden erforderlich sind. Die Zwei-Faktor-Authentifizierung fügt eine zusätzliche Ebene der WordPress-Sicherheit hinzu, um zu überprüfen, ob Sie sich tatsächlich anmelden und nicht jemand, der Zugriff auf Ihr Passwort erlangt (oder sogar erraten) hat.

Hier sind ein paar weitere Gründe, die Zwei-Faktor-Authentifizierung zu verwenden, um Ihrem WordPress-Login eine weitere Schutzebene hinzuzufügen.

- Wiederverwendete Passwörter sind schwache Passwörter. Laut dem Verizon Data Breach Investigations Report verwenden über 70 % der Mitarbeiter Passwörter am Arbeitsplatz wieder. Aber die wichtigste Statistik aus dem Bericht ist, dass „ 81 % der Hacking-bezogenen Verstöße entweder gestohlene oder schwache Passwörter nutzten “.

- Obwohl 91% der Menschen wissen, dass die Wiederverwendung von Passwörtern eine schlechte Praxis ist , verwenden erstaunliche 59% der Menschen ihre Passwörter immer noch überall!

- Viele Leute verwenden immer noch Passwörter, die in einem Datenbank-Dump erschienen sind. Ein Datenbank-Dump tritt auf, wenn ein Hacker erfolgreich Zugriff auf eine Benutzerdatenbank erhält und den Inhalt dann irgendwo online ablegt. Leider enthalten diese Dumps eine Menge sensibler Anmelde- und Kontoinformationen.

- Die auf MEGA gehostete „Collection #1“ -Datenverletzung umfasste 1.160.253.228 einzigartige Kombinationen von E-Mail-Adressen und Passwörtern. Diese Art von Bewertung liefert einem bösartigen Bot über eine Milliarde Sätze von Anmeldeinformationen, die er bei Brute-Force-Angriffen verwenden kann. Brute-Force-Angriffe beziehen sich auf eine Trial-and-Error-Methode, mit der Benutzername- und Passwortkombinationen entdeckt werden, um sich in eine Website zu hacken.

- Selbst wenn Sie ein starkes Passwort haben, sind Sie nur so sicher wie jeder andere Admin-Benutzer auf Ihrer Site. Okay, Sie sind also die Art von Person, die einen Passwort-Manager wie LastPass verwendet, um starke und einzigartige Passwörter für jedes Ihrer Konten zu erstellen. Aber was ist mit den anderen Administrator- und Editor-Benutzern auf Ihrer Site? Wenn ein Angreifer eines seiner Konten kompromittieren kann, kann er Ihrer Website immer noch viel Schaden zufügen.

- Laut Google ist die Zwei-Faktor-Authentifizierung gegen 100 % der automatisierten Bot-Angriffe wirksam . Das allein ist schon ein ziemlich guter Grund.

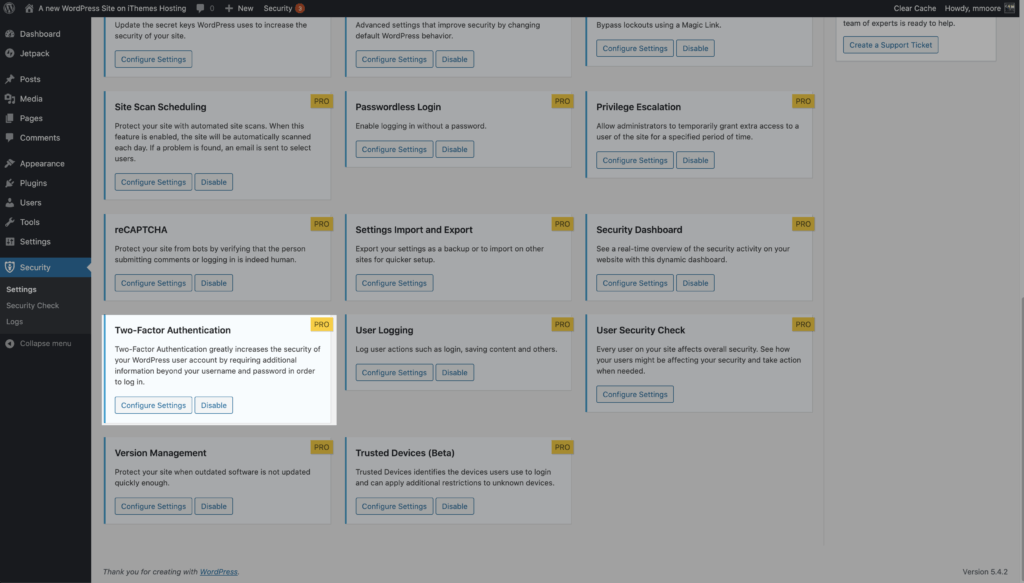

So fügen Sie eine Zwei-Faktor-Authentifizierung hinzu, um Ihre WordPress-Anmeldung mit iThemes Security Pro zu sichern

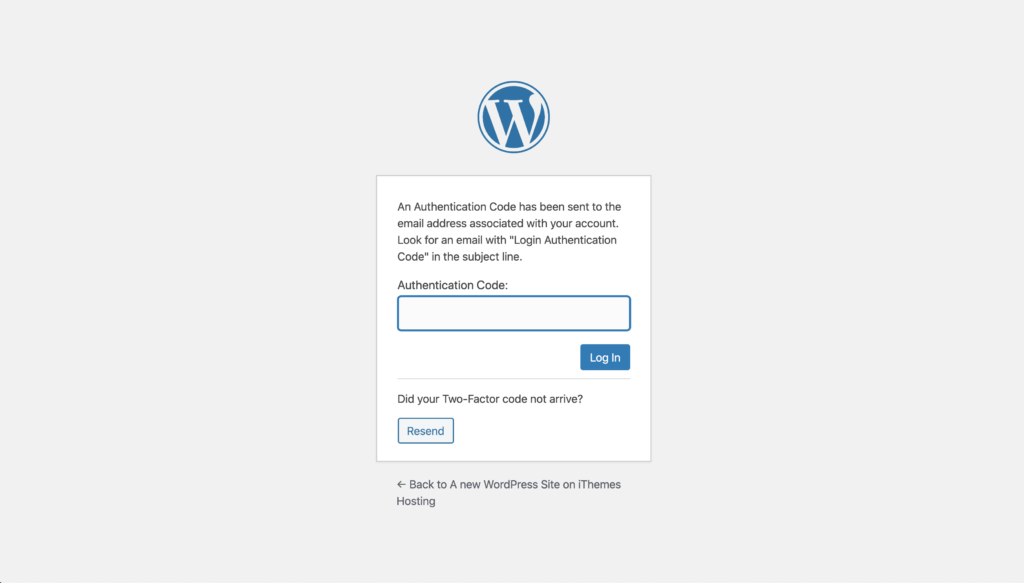

Das iThemes Security Pro-Plugin macht es einfach, Ihren WordPress-Websites eine Zwei-Faktor-Authentifizierung hinzuzufügen. Bei der WordPress-Zwei-Faktor-Authentifizierung von iThemes Security Pro müssen Benutzer sowohl ein Passwort als auch einen sekundären Code eingeben, der an ein mobiles Gerät wie ein Smartphone oder Tablet gesendet wird. Sowohl das Passwort als auch der Code werden benötigt, um sich erfolgreich bei einem Benutzerkonto anzumelden.

Um die Zwei-Faktor-Authentifizierung auf Ihrer Website zu verwenden, aktivieren Sie die Funktion auf der Hauptseite der iThemes Security Pro-Einstellungen.

In diesem Beitrag entpacken wir alle Schritte zum Hinzufügen einer Zwei-Faktor-Authentifizierung zu Ihrer Website mit iThemes Security Pro, einschließlich der Verwendung einer Drittanbieter-App wie Google Authenticator oder Authy.

Sehen, wie es funktioniert

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.