Обзор уязвимостей WordPress: октябрь 2020 г., часть 1

Опубликовано: 2020-12-08В первой половине октября были обнаружены новые уязвимости плагина и темы WordPress. В этом посте мы расскажем о недавних уязвимостях плагинов, тем и основных уязвимостей WordPress, а также о том, что делать, если вы используете один из уязвимых плагинов или тем на своем веб-сайте.

Обзор уязвимостей WordPress разделен на три разные категории: ядро WordPress, плагины WordPress и темы WordPress.

Уязвимости ядра WordPress

Во второй половине июля не было обнаружено никаких основных уязвимостей WordPress.

Уязвимости плагина WordPress

1. XCloner

Версии XCloner ниже 4.2.15 имеют уязвимость подделки межсайтовых запросов.

2. Контактная форма Ninja Forms

Версии контактной формы Ninja Forms ниже 3.4.27.1 имеют уязвимость подделки межсайтовых запросов.

3. Кодитор

Все версии Coditor имеют уязвимость подделки межсайтовых запросов.

4. Просто: нажмите

Просто: версии для прессы ниже 6.6.1 имеют уязвимость Broken Access Control, которая может привести к атаке с удаленным выполнением кода.

5. Курсы WP LMS

Версии WP Courses LMS ниже 2.0.29 имеют уязвимость Broken Access Control.

6. Слайдер от 10Web

Slider от 10Web версии ниже 1.2.36 имеют уязвимости множественной аутентификации SQL-инъекции.

7. WordPress + Microsoft Office 365 / Azure AD.

Версии WordPress + Microsoft Office 365 / Azure AD ниже 11.7 имеют уязвимость Authentication Bypass.

8. Презентация команды

Версии Team Showcase ниже 1.22.16 содержат уязвимость Authenticated Stored Cross-Site Scripting.

9. Почтовая сетка

Версии Post Grid ниже 2.0.73 имеют уязвимость Authenticated Stored Cross-Site Scripting.

10. Конструктор страниц WPBakery

Версии WPBakery Page Builder ниже 6.4.1 имеют уязвимость Authenticated Stored Cross-Site Scripting.

11. Гиперкомментарии

Все версии уязвимости Hypercomments Unauthenticated Arbitrary Deletion.

12. Динамический контент для Elementor

Динамическое содержимое для версий Elementor ниже 1.9.6 имеет уязвимость удаленного выполнения кода с проверкой подлинности.

13. Подкастинг PowerPress

В версиях PowerPress Podcasting ниже 8.3.8 есть проблемы с аутентифицированной загрузкой произвольных файлов, ведущие к уязвимости удаленного выполнения кода.

Уязвимости темы WordPress

1. стройный

Версии Shapely ниже v1.2.9 имеют уязвимость внедрения неаутентифицированной функции.

2. NewsMag

Версии NewsMag ниже 2.4.2 имеют уязвимость внедрения неаутентифицированной функции.

3. Activello

Версии Activello ниже 1.4.2 имеют уязвимость внедрения неаутентифицированной функции.

4. Ильди

Версии Illdy ниже 2.1.7 имеют уязвимость внедрения неаутентифицированной функции.

5. Allegiant

Версии Allegiant ниже 1.2.6 имеют уязвимость внедрения неаутентифицированной функции.

6. Газета X

Версии Newspaper X ниже 1.3.2 имеют уязвимость внедрения неаутентифицированной функции.

7. Pixova Lite

В версиях Pixova Lite ниже 2.0.7 есть уязвимость, связанная с внедрением неаутентифицированной функции.

8. Блеск

Версии Brilliance ниже 1.3.0 имеют уязвимость внедрения неаутентифицированной функции.

9. MedZone Lite

В версиях MedZone Lite ниже 1.2.6 есть уязвимость, связанная с внедрением неаутентифицированной функции.

10. Регина Лайт

В версиях Regina Lite ниже 2.0.6 есть уязвимость, связанная с внедрением неаутентифицированной функции.

12. Transcend

В версиях Transcend ниже 1.2.0 есть уязвимость, связанная с внедрением неаутентифицированной функции.

13. Богатый

В богатых версиях ниже 1.1.2 есть уязвимость, связанная с внедрением неаутентифицированной функции.

14. Чокнутые

Версии Bonkers ниже 1.0.6 имеют уязвимость внедрения неаутентифицированной функции.

15. Антреас

В версиях Antreas ниже 1.0.7 есть уязвимость, связанная с внедрением неаутентифицированной функции.

16. NatureMag Lite

Все версии NatureMag Lite имеют уязвимость, связанную с внедрением неаутентифицированной функции.

Октябрьский совет по безопасности: почему вам следует использовать двухфакторную аутентификацию

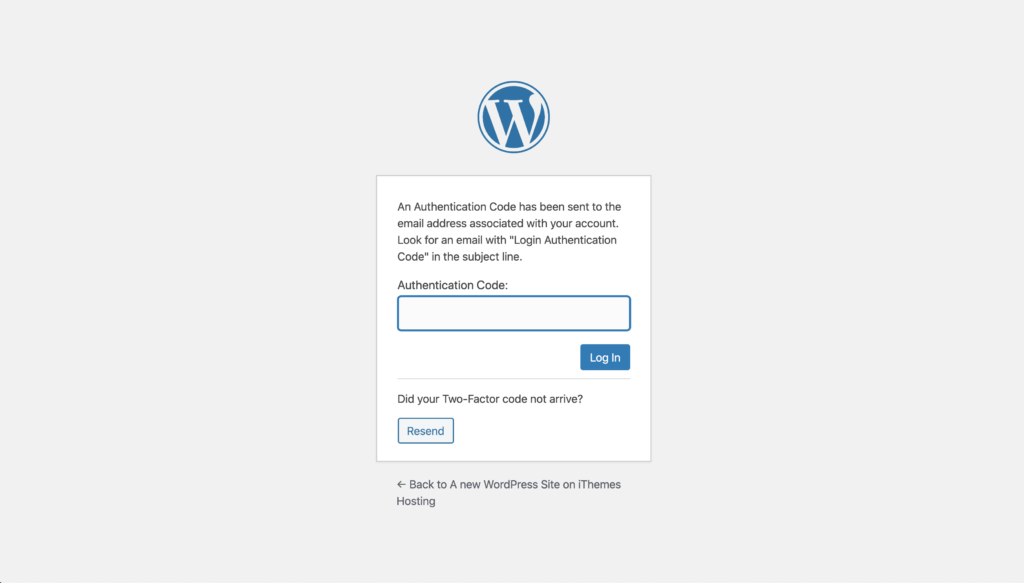

Использование двухфакторной аутентификации для входа пользователей на ваш сайт WordPress может помочь защитить ваш сайт, даже если вы используете один из плагинов в этом выпуске обзора уязвимостей с уязвимостью обхода аутентификации.

Использование двухфакторной аутентификации для входа пользователей на ваш сайт WordPress может помочь защитить ваш сайт, даже если вы используете плагин с уязвимостью обхода аутентификации.Почему? Двухфакторная аутентификация делает практически невозможным вход на ваш сайт неаутентифицированного пользователя.

Что такое двухфакторная аутентификация ? Двухфакторная аутентификация - это процесс проверки личности человека, требующий двух отдельных методов проверки. Двухфакторная аутентификация добавляет дополнительный уровень безопасности WordPress, чтобы убедиться, что вы входите в систему, а не кто-то, кто получил доступ (или даже угадал) ваш пароль.

Вот еще несколько причин использовать двухфакторную аутентификацию, чтобы добавить еще один уровень защиты к вашему логину WordPress.

- Повторно используемые пароли - это ненадежные пароли. Согласно отчету Verizon Data Breach Investigations Report, более 70% сотрудников повторно используют пароли на работе. Но наиболее важной статистикой из отчета является то, что « 81% взломов, связанных с взломом, были связаны либо с украденными, либо с ненадежными паролями ».

- Несмотря на то, что 91% людей знают, что повторное использование паролей - плохая практика , ошеломляющие 59% людей по-прежнему повторно используют свои пароли повсюду!

- Многие люди до сих пор используют пароли, которые появились в дампе базы данных. Дамп базы данных происходит, когда хакер успешно получает доступ к пользовательской базе данных, а затем сбрасывает ее содержимое где-нибудь в сети. К сожалению для нас, эти дампы содержат массу конфиденциальной информации для входа в систему и учетной записи.

- «Сборник №1» утечки данных, который был размещен на хостинге MEGA, включал 1 160 253 228 уникальных комбинаций адресов электронной почты и паролей. Такая оценка предоставит злонамеренному боту более миллиарда наборов учетных данных для использования в атаках методом грубой силы. Под атаками методом грубой силы понимается метод проб и ошибок, используемый для обнаружения комбинаций имени пользователя и пароля для взлома веб-сайта.

- Даже если у вас есть надежный пароль, вы в большей степени защищены, чем любой другой пользователь-администратор на вашем сайте. Итак, вы относитесь к тому типу людей, которые используют диспетчер паролей, такой как LastPass, для создания надежных и уникальных паролей для каждой из ваших учетных записей. Но как насчет других пользователей-администраторов и редакторов на вашем сайте? Если злоумышленник смог взломать одну из своих учетных записей, он все равно может нанести серьезный ущерб вашему веб-сайту.

- Google заявила, что двухфакторная аутентификация эффективна против 100% автоматических атак ботов . Уже одно это - довольно веская причина.

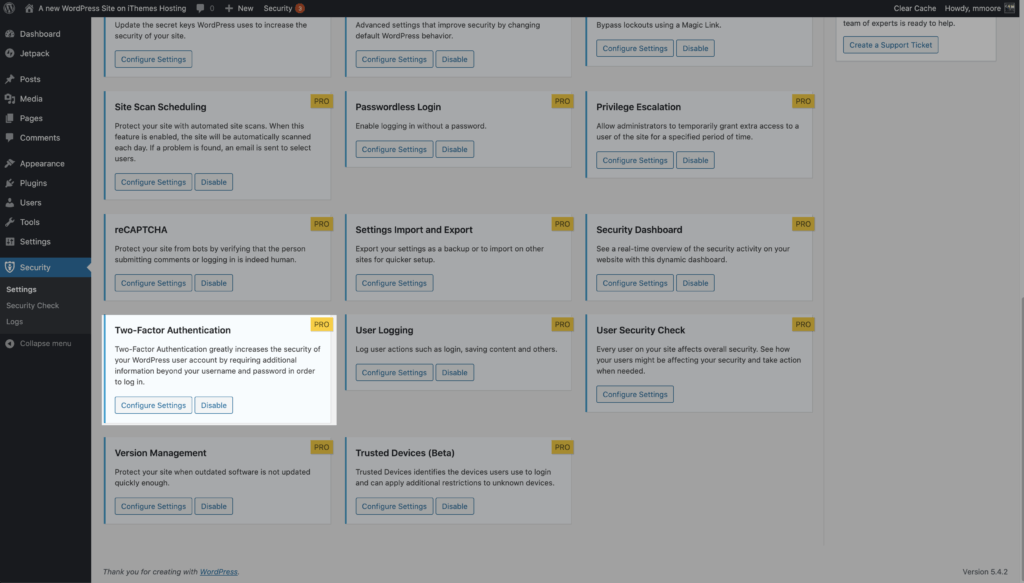

Как добавить двухфакторную аутентификацию для защиты входа в WordPress с помощью iThemes Security Pro

Плагин iThemes Security Pro позволяет легко добавить двухфакторную аутентификацию на ваши веб-сайты WordPress. С двухфакторной аутентификацией WordPress iThemes Security Pro пользователи должны вводить как пароль, так и вторичный код, отправленный на мобильное устройство, такое как смартфон или планшет. И пароль, и код необходимы для успешного входа в учетную запись пользователя.

Чтобы начать использовать двухфакторную аутентификацию на своем веб-сайте, включите эту функцию на главной странице настроек iThemes Security Pro.

В этом посте мы расскажем обо всех этапах добавления двухфакторной аутентификации на ваш сайт с помощью iThemes Security Pro, в том числе о том, как использовать стороннее приложение, такое как Google Authenticator или Authy.

Увидеть как это работает

Плагин безопасности WordPress может помочь защитить ваш сайт

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 50 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С помощью WordPress, двухфакторной аутентификации, защиты от перебора паролей, надежного применения пароля и многого другого вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security Pro

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.