Podsumowanie luk w zabezpieczeniach WordPressa: październik 2020 r., część 1

Opublikowany: 2020-12-08W pierwszej połowie października ujawniono nowe luki w zabezpieczeniach wtyczki i motywu WordPress. W tym poście omówimy najnowsze wtyczki WordPress, motywy i podstawowe luki w zabezpieczeniach oraz co zrobić, jeśli korzystasz z jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPress jest podzielone na trzy różne kategorie: rdzeń WordPress, wtyczki WordPress i motywy WordPress.

Główne luki w WordPressie

W drugiej połowie lipca nie ujawniono żadnych podstawowych luk WordPressa.

Luki w zabezpieczeniach wtyczki WordPress

1. XCloner

Wersje XCloner poniżej 4.2.15 mają lukę Cross-Site Request Forgery.

2. Formularz kontaktowy Ninja

Wersje formularzy kontaktowych Ninja Forms poniżej 3.4.27.1 mają lukę w zabezpieczeniach Cross-Site Request Forgery.

3. Koordynator

Wszystkie wersje Coditor mają lukę Cross-Site Request Forgery.

4. Proste: naciśnij

Simple:Wersje prasowe poniżej 6.6.1 mają lukę Broken Access Control, która może prowadzić do ataku Remote Code Execution.

5. WP Kursy LMS

Kursy WP Wersje LMS poniżej 2.0.29 mają usterkę Broken Access Control.

6. Suwak według 10Web

Wersje Slider by 10Web poniżej 1.2.36 mają luki w zabezpieczeniach Multiple Authenticated SQL Injection.

7. WordPress + Microsoft Office 365 / Azure AD

Wersje WordPress + Microsoft Office 365 / Azure AD poniżej 11.7 mają podatność na obejście uwierzytelniania.

8. Prezentacja zespołu

Wersje Team Showcase poniżej 1.22.16 zawierają lukę w zabezpieczeniach Authenticated Stored Cross-Site Scripting.

9. Siatka pocztowa

Wersje Post Grid poniżej 2.0.73 mają usterkę Authenticated Stored Cross-Site Scripting.

10. Kreator stron WPBakery

Wersje programu WPBakery Page Builder poniżej 6.4.1 zawierają lukę w zabezpieczeniach uwierzytelnionych skryptów przechowywanych między witrynami.

11. Hiperkomentarze

Wszystkie wersje podatności Hypercomments na nieuwierzytelnione arbitralne usuwanie plików.

12. Treść dynamiczna dla Elementora

Zawartość dynamiczna dla wersji Elementora poniżej 1.9.6 zawiera lukę w zabezpieczeniach uwierzytelnionego zdalnego wykonania kodu.

13. Podcasty PowerPress

Wersje PowerPress Podcasting poniżej 8.3.8 zawierają uwierzytelnione przesyłanie plików arbitralnych, co prowadzi do problemów prowadzących do podatności na zdalne wykonanie kodu.

Luki w motywie WordPress

1. Zgrabny

Wersje Shapely poniżej v1.2.9 mają podatność na wstrzyknięcie funkcji nieuwierzytelnionej.

2. AktualnościMag

Wersje NewsMag poniżej 2.4.2 mają podatność na wstrzyknięcie nieuwierzytelnionej funkcji.

3. Aktywnie

Wersje Activello poniżej 1.4.2 mają usterkę wstrzyknięcia funkcji nieuwierzytelnionej.

4. Chory

Wersje Illdy poniżej 2.1.7 mają podatność na wstrzyknięcie funkcji nieuwierzytelnionej.

5. Wierny

Wersje Allegiant poniżej 1.2.6 mają usterkę wstrzyknięcia nieuwierzytelnionej funkcji.

6. Gazeta X

Wersje programu Newspaper X poniżej 1.3.2 zawierają lukę w zabezpieczeniach nieuwierzytelnionych funkcji wstrzykiwania.

7. Pixova Lite

Wersje Pixova Lite poniżej 2.0.7 mają podatność na wstrzyknięcie funkcji nieuwierzytelnionej.

8. Blask

Wersje Brilliance poniżej 1.3.0 mają podatność na wstrzyknięcie nieuwierzytelnionej funkcji.

9. MedZone Lite

Wersje MedZone Lite poniżej 1.2.6 mają podatność na wstrzyknięcie nieuwierzytelnionej funkcji.

10. Regina Lite

Wersje Regina Lite poniżej 2.0.6 mają podatność na wstrzyknięcie nieuwierzytelnionej funkcji.

12. Przekraczaj

Wersje Transcend poniżej 1.2.0 mają podatność na nieuwierzytelnione wstrzyknięcie funkcji.

13. Zamożni

Wersje zamożne poniżej 1.1.2 mają lukę w zabezpieczeniach nieuwierzytelnionego wstrzykiwania funkcji.

14. Szaleńcy

Wersje Bonkers poniżej 1.0.6 mają podatność na nieautoryzowane wstrzyknięcie funkcji.

15. Antreas

Wersje Antreas poniżej 1.0.7 mają podatność na wstrzyknięcie nieuwierzytelnionej funkcji.

16. NatureMag Lite

Wszystkie wersje NatureMag Lite mają podatność na wstrzyknięcie nieuwierzytelnionej funkcji.

Wskazówka dotycząca bezpieczeństwa w październiku: dlaczego warto używać uwierzytelniania dwuetapowego

Korzystanie z uwierzytelniania dwuskładnikowego do logowania użytkowników w witrynie WordPress może pomóc w utrzymaniu bezpieczeństwa witryny, nawet jeśli używasz jednej z wtyczek w tej edycji podsumowania luk w zabezpieczeniach z luką w zabezpieczeniach ominięcia uwierzytelniania.

Korzystanie z uwierzytelniania dwuskładnikowego do logowania użytkowników w witrynie WordPress może pomóc w utrzymaniu bezpieczeństwa witryny, nawet jeśli używasz wtyczki z luką w zabezpieczeniach omijania uwierzytelniania.Czemu? Uwierzytelnianie dwuskładnikowe prawie uniemożliwia nieuwierzytelnionemu użytkownikowi zalogowanie się do Twojej witryny.

Co to jest uwierzytelnianie dwuskładnikowe ? Uwierzytelnianie dwuskładnikowe to proces weryfikacji tożsamości osoby, wymagający dwóch oddzielnych metod weryfikacji. Uwierzytelnianie dwuskładnikowe dodaje dodatkową warstwę zabezpieczeń WordPress, aby zweryfikować, że to Ty się logujesz, a nie ktoś, kto uzyskał dostęp (lub nawet odgadł) Twoje hasło.

Oto kilka innych powodów, dla których warto korzystać z uwierzytelniania dwuskładnikowego, aby dodać kolejną warstwę ochrony do loginu WordPress.

- Ponownie używane hasła są słabymi hasłami. Według raportu Verizon Data Breach Investigations, ponad 70% pracowników ponownie używa haseł w pracy. Jednak najważniejszą statystyką raportu jest to, że „ 81% naruszeń związanych z hakowaniem wykorzystywało skradzione lub słabe hasła ”.

- Mimo że 91% osób wie, że ponowne używanie haseł to kiepska praktyka , aż 59% osób nadal używa swoich haseł wszędzie!

- Wiele osób nadal używa haseł, które pojawiły się w zrzucie bazy danych. Zrzut bazy danych występuje, gdy haker z powodzeniem uzyska dostęp do bazy danych użytkownika, a następnie zrzuci zawartość w Internecie. Niestety dla nas te zrzuty zawierają mnóstwo poufnych danych logowania i konta.

- Naruszenie danych „Kolekcja nr 1”, które było hostowane na serwerze MEGA, zawierało 1 160 253 228 unikalnych kombinacji adresów e-mail i haseł. Ten rodzaj wyniku zapewni złośliwemu botowi ponad miliard zestawów danych uwierzytelniających do wykorzystania w atakach typu brute force. Ataki typu brute force odnoszą się do metody prób i błędów wykorzystywanej do wykrywania kombinacji nazwy użytkownika i hasła w celu włamania się na stronę internetową.

- Nawet jeśli masz silne hasło, jesteś tak samo bezpieczny jak każdy inny administrator w Twojej witrynie. Okej, więc jesteś typem osoby, która używa menedżera haseł, takiego jak LastPass, do tworzenia silnych i unikalnych haseł dla każdego z twoich kont. Ale co z innymi administratorami i redaktorami w Twojej witrynie? Jeśli atakujący zdołał włamać się na jedno z ich kont, nadal może wyrządzić mnóstwo szkód Twojej witrynie.

- Google twierdzi, że uwierzytelnianie dwuskładnikowe jest skuteczne w przypadku 100% automatycznych ataków botów . Już samo to jest całkiem dobrym powodem.

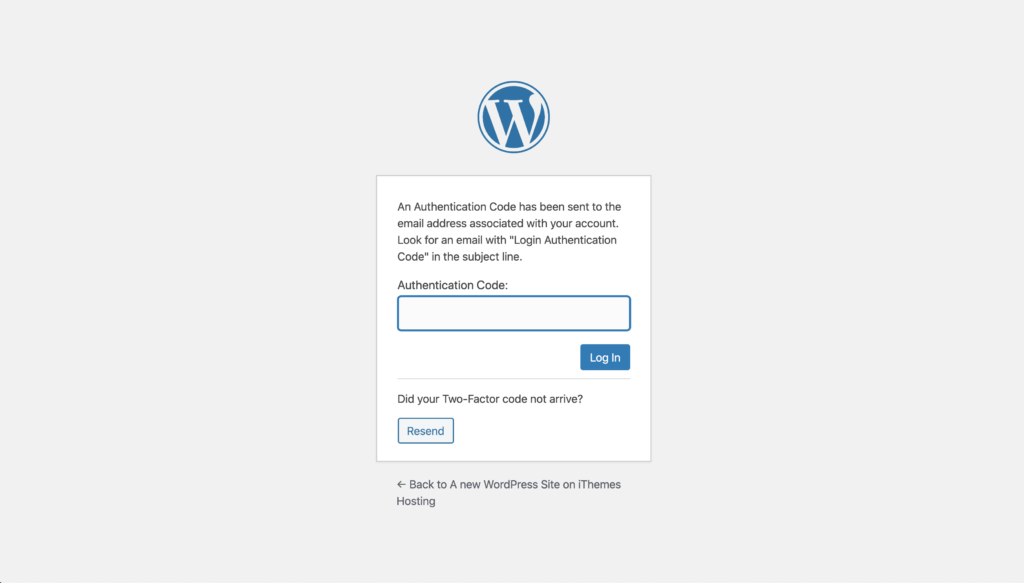

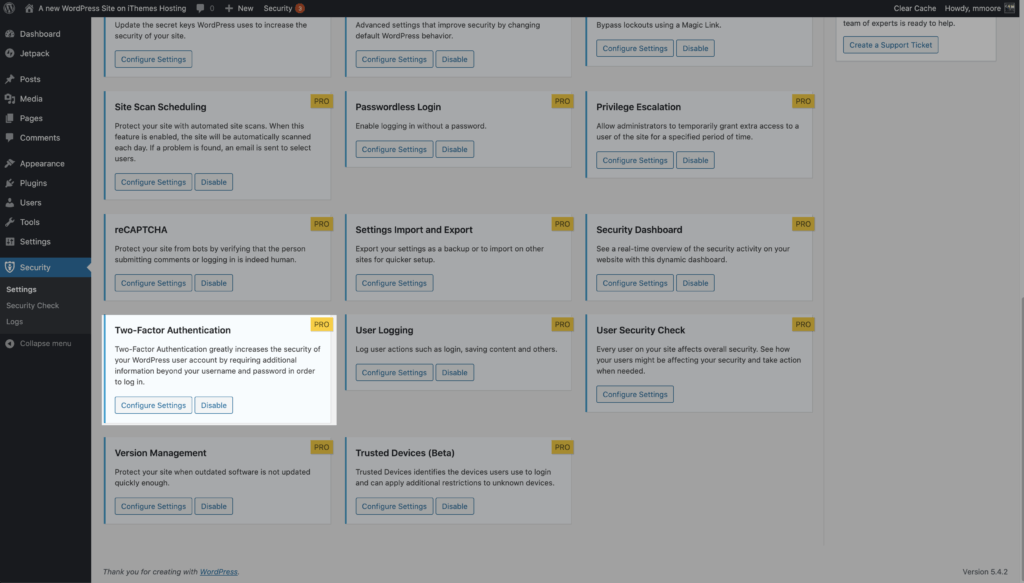

Jak dodać uwierzytelnianie dwuskładnikowe, aby zabezpieczyć logowanie WordPress za pomocą iThemes Security Pro

Wtyczka iThemes Security Pro ułatwia dodawanie uwierzytelniania dwuskładnikowego do witryn WordPress. W przypadku uwierzytelniania dwuskładnikowego WordPress w iThemes Security Pro użytkownicy muszą wprowadzić zarówno hasło, jak i dodatkowy kod wysłany do urządzenia mobilnego, takiego jak smartfon lub tablet. Zarówno hasło, jak i kod są wymagane do pomyślnego zalogowania się na konto użytkownika.

Aby rozpocząć korzystanie z uwierzytelniania dwuskładnikowego w swojej witrynie, włącz funkcję na stronie głównej ustawień iThemes Security Pro.

W tym poście rozpakujemy wszystkie kroki, jak dodać uwierzytelnianie dwuskładnikowe do Twojej witryny za pomocą iThemes Security Pro, w tym sposób korzystania z aplikacji innej firmy, takiej jak Google Authenticator lub Authy.

Zobacz jak to działa

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 50 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.