WordPressの脆弱性のまとめ:2020年10月、パート1

公開: 2020-12-08新しいWordPressプラグインとテーマの脆弱性は、10月の前半に公開されました。 この投稿では、最近のWordPressプラグイン、テーマ、コアの脆弱性と、脆弱なプラグインまたはテーマの1つをWebサイトで実行している場合の対処方法について説明します。

WordPressの脆弱性のまとめは、WordPressコア、WordPressプラグイン、WordPressテーマの3つのカテゴリに分類されます。

WordPressのコアの脆弱性

7月の後半に公開されたWordPressのコアの脆弱性はありません。

WordPressプラグインの脆弱性

1. XCloner

4.2.15より前のXClonerバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

2.忍者フォームお問い合わせフォーム

3.4.27.1より前のNinjaForms Contact Formバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

3.コディター

Coditorのすべてのバージョンには、クロスサイトリクエストフォージェリの脆弱性があります。

4.シンプル:プレス

シンプル:6.6.1より前のプレスバージョンにはアクセス制御の脆弱性があり、リモートコード実行攻撃につながる可能性があります。

5.WPコースLMS

2.0.29より前のWPコースLMSバージョンには、アクセス制御の脆弱性があります。

6.10Webによるスライダー

1.2.36より前のバージョンの10WebによるSliderには、複数の認証済みSQLインジェクションの脆弱性があります。

7. WordPress + Microsoft Office 365 / Azure AD

WordPress + Microsoft Office 365 / Azure ADバージョン11.7より前には、認証バイパスの脆弱性があります。

8.チームショーケース

1.22.16より前のバージョンのTeamShowcaseには、Authenticated Stored Cross-SiteScriptingの脆弱性があります。

9.ポストグリッド

2.0.73より前のPostGridバージョンには、Authenticated Stored Cross-SiteScriptingの脆弱性があります。

10.WPBakeryページビルダー

6.4.1より前のバージョンのWPBakeryPage Builderには、Authenticated Stored Cross-SiteScriptingの脆弱性があります。

11.ハイパーコメント

Hypercomments Unauthenticated Arbitrary FileDeletionの脆弱性のすべてのバージョン。

12.Elementorの動的コンテンツ

1.9.6より前のElementorバージョンの動的コンテンツには、Authenticated Remote CodeExecutionの脆弱性があります。

13.PowerPressポッドキャスティング

8.3.8より前のPowerPressポッドキャスティングバージョンには、認証済みの任意のファイルアップロードの主要な問題があり、リモートコード実行の脆弱性につながります。

WordPressテーマの脆弱性

1.格好良い

v1.2.9より前のShapelyバージョンには、認証されていない関数インジェクションの脆弱性があります。

2. NewsMag

2.4.2より前のNewsMagバージョンには、認証されていない関数インジェクションの脆弱性があります。

3.アクティヴェッロ

1.4.2より前のバージョンのActivelloには、認証されていない関数インジェクションの脆弱性があります。

4.病気

2.1.7より前の問題のあるバージョンには、認証されていない関数インジェクションの脆弱性があります。

5.アレジアント

1.2.6より前のAllegiantバージョンには、認証されていない関数インジェクションの脆弱性があります。

6.新聞X

1.3.2より前のNewspaperXバージョンには、認証されていない関数インジェクションの脆弱性があります。

7. Pixova Lite

2.0.7より前のバージョンのPixovaLiteには、認証されていない関数インジェクションの脆弱性があります。

8.輝き

1.3.0より前のブリリアンスバージョンには、認証されていない関数インジェクションの脆弱性があります。

9. MedZone Lite

1.2.6より前のMedZoneLiteバージョンには、認証されていない関数インジェクションの脆弱性があります。

10.レジーナライト

2.0.6より前のReginaLiteバージョンには、認証されていない関数インジェクションの脆弱性があります。

12.超越

1.2.0より前のトランセンドバージョンには、認証されていない関数インジェクションの脆弱性があります。

13.裕福な

1.1.2より前の裕福なバージョンには、認証されていない関数インジェクションの脆弱性があります。

14.ボンカー

1.0.6より前のBonkersバージョンには、認証されていない関数インジェクションの脆弱性があります。

15.アントレアス

1.0.7より前のAntreasバージョンには、認証されていない関数インジェクションの脆弱性があります。

16. NatureMag Lite

NatureMag Liteのすべてのバージョンには、認証されていない関数インジェクションの脆弱性があります。

10月のセキュリティのヒント:2要素認証を使用する理由

WordPress Webサイトのユーザーログインに2要素認証を使用すると、認証バイパスの脆弱性を伴うこの版の脆弱性ラウンドアップのプラグインの1つを使用している場合でも、Webサイトを安全に保つことができます。

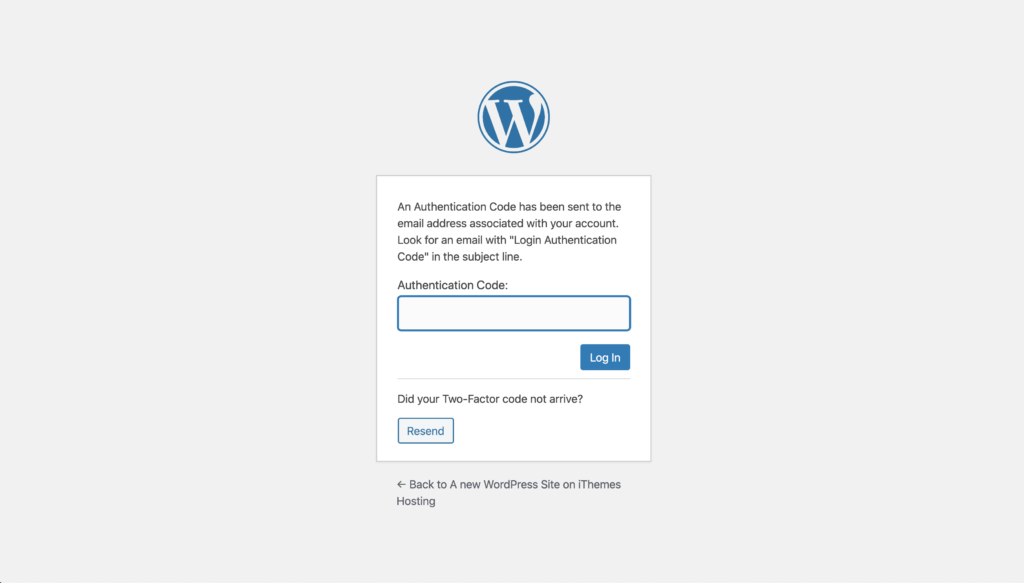

WordPress Webサイトのユーザーログインに2要素認証を使用すると、認証バイパスの脆弱性があるプラグインを使用している場合でも、Webサイトを安全に保つことができます。どうして? 二要素認証では、認証されていないユーザーがWebサイトにログインすることはほぼ不可能です。

二要素認証とは何ですか? 二要素認証は、2つの別個の検証方法を要求することにより、個人のIDを検証するプロセスです。 二要素認証は、WordPressセキュリティの追加レイヤーを追加して、パスワードにアクセスした(または推測した)人ではなく、実際にログインしていることを確認します。

2要素認証を使用してWordPressログインに別の保護レイヤーを追加する理由は他にもいくつかあります。

- 再利用されたパスワードは弱いパスワードです。 Verizonのデータ漏えい調査レポートによると、従業員の70%以上が職場でパスワードを再利用しています。 しかし、レポートの最も重要な統計は、「ハッキング関連の侵害の81%が、盗まれたパスワードまたは弱いパスワードのいずれかを利用した」というものです。

- 91%の人がパスワードの再利用は悪い習慣であることを知っていますが、驚異的な59%の人は今でもどこでもパスワードを再利用しています!

- 多くの人々はまだデータベースダンプに現れたパスワードを使用しています。 データベースダンプは、ハッカーがユーザーデータベースへのアクセスに成功し、そのコンテンツをオンラインのどこかにダンプしたときに発生します。 残念ながら、これらのダンプには大量の機密ログイン情報とアカウント情報が含まれています。

- MEGAでホストされた「コレクション#1」のデータ侵害には、メールアドレスとパスワードの一意の組み合わせが1,160,253,228件含まれていました。 この種のスコアは、ブルートフォース攻撃で使用する10億セットを超える資格情報を悪意のあるボットに提供します。 ブルートフォース攻撃とは、ユーザー名とパスワードの組み合わせを見つけてWebサイトに侵入するために使用される試行錯誤の方法を指します。

- 強力なパスワードを持っていても、サイト上の他のすべての管理者ユーザーと同じくらい安全です。 さて、あなたは、LastPassのようなパスワードマネージャーを使用して、アカウントごとに強力で一意のパスワードを作成するタイプの人です。 しかし、あなたのサイトの他の管理者と編集者のユーザーはどうですか? 攻撃者が自分のアカウントの1つを侵害できたとしても、Webサイトに多大な損害を与える可能性があります。

- Googleは、自動化されたボット攻撃の100%に対して2要素認証が効果的であると述べています。 それだけでもかなりの理由です。

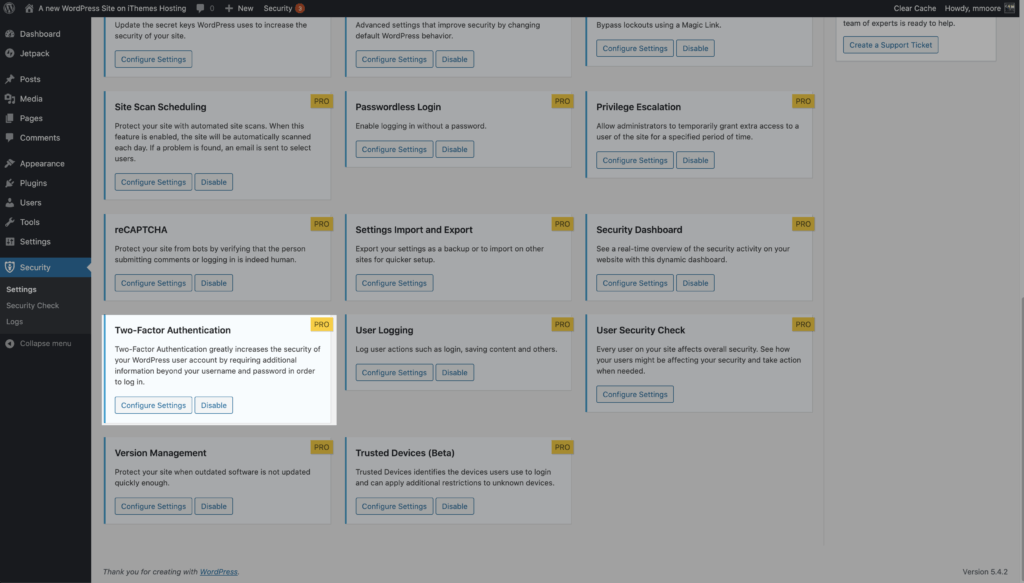

iThemes SecurityProでWordPressログインを保護するために2要素認証を追加する方法

iThemes Security Proプラグインを使用すると、WordPressWebサイトに2要素認証を簡単に追加できます。 iThemes SecurityProのWordPress2要素認証では、ユーザーはパスワードと、スマートフォンやタブレットなどのモバイルデバイスに送信されるセカンダリコードの両方を入力する必要があります。 ユーザーアカウントに正常にログインするには、パスワードとコードの両方が必要です。

Webサイトで2要素認証の使用を開始するには、iThemes SecurityPro設定のメインページでこの機能を有効にします。

この投稿では、Google AuthenticatorやAuthyなどのサードパーティアプリの使用方法を含め、iThemes SecurityProを使用してサイトに2要素認証を追加する方法のすべての手順を展開します。

それがどのように機能するかを見る

WordPressセキュリティプラグインはあなたのウェブサイトを保護するのに役立ちます

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemes SecurityProを入手する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。