Résumé des vulnérabilités WordPress : octobre 2020, partie 1

Publié: 2020-12-08De nouvelles vulnérabilités de plugin et de thème WordPress ont été divulguées au cours de la première quinzaine d'octobre. Dans cet article, nous couvrons les récentes vulnérabilités des plugins, thèmes et principaux WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Le résumé des vulnérabilités WordPress est divisé en trois catégories différentes : le noyau WordPress, les plugins WordPress et les thèmes WordPress.

Vulnérabilités principales de WordPress

Aucune vulnérabilité principale de WordPress n'a été divulguée au cours de la deuxième quinzaine de juillet.

Vulnérabilités du plugin WordPress

1. XCloner

Les versions de XCloner inférieures à 4.2.15 présentent une vulnérabilité de contrefaçon de requêtes intersites.

2. Formulaire de contact Ninja Forms

Les versions de formulaire de contact Ninja Forms inférieures à 3.4.27.1 ont une vulnérabilité de contrefaçon de requête intersites.

3. Coditeur

Toutes les versions de Coditor ont une vulnérabilité de contrefaçon de requête intersites.

4. Simple : Appuyez sur

Les versions de Simple:Press inférieures à 6.6.1 présentent une vulnérabilité de contrôle d'accès brisé, ce qui pourrait conduire à une attaque d'exécution de code à distance.

5. Cours WP LMS

Les versions de WP Courses LMS inférieures à 2.0.29 présentent une vulnérabilité de contrôle d'accès brisé.

6. Curseur de 10Web

Les versions Slider by 10Web inférieures à 1.2.36 présentent de multiples vulnérabilités d'injection SQL authentifiée.

7. WordPress + Microsoft Office 365 / Azure AD

Les versions WordPress + Microsoft Office 365 / Azure AD inférieures à 11.7 ont une vulnérabilité de contournement d'authentification.

8. Présentation de l'équipe

Les versions de Team Showcase inférieures à 1.22.16 présentent une vulnérabilité de script intersites stocké authentifié.

9. Grille de poste

Les versions Post Grid inférieures à 2.0.73 présentent une vulnérabilité de script inter-sites stocké authentifié.

10. Générateur de pages WPBakery

Les versions de WPBakery Page Builder inférieures à 6.4.1 présentent une vulnérabilité de script intersites stocké authentifié.

11. Hypercommentaires

Toutes les versions de la vulnérabilité Hypercomments Unauthenticated Arbitrary File Deletion.

12. Contenu dynamique pour Elementor

Le contenu dynamique pour les versions d'Elementor inférieures à 1.9.6 présente une vulnérabilité d'exécution de code à distance authentifié.

13. Baladodiffusion PowerPress

Les versions de PowerPress Podcasting inférieures à 8.3.8 présentent des problèmes de téléchargement de fichiers arbitraires authentifiés menant à une vulnérabilité d'exécution de code à distance.

Vulnérabilités du thème WordPress

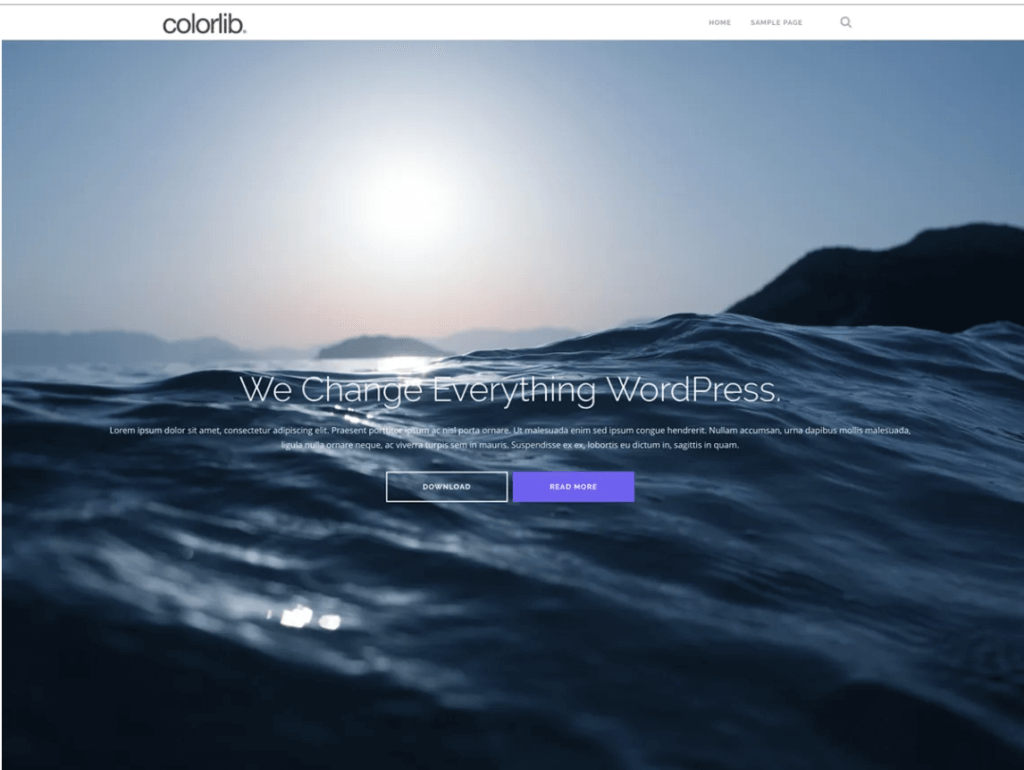

1. Bien galbé

Les versions de Shapely inférieures à la v1.2.9 ont une vulnérabilité d'injection de fonction non authentifiée.

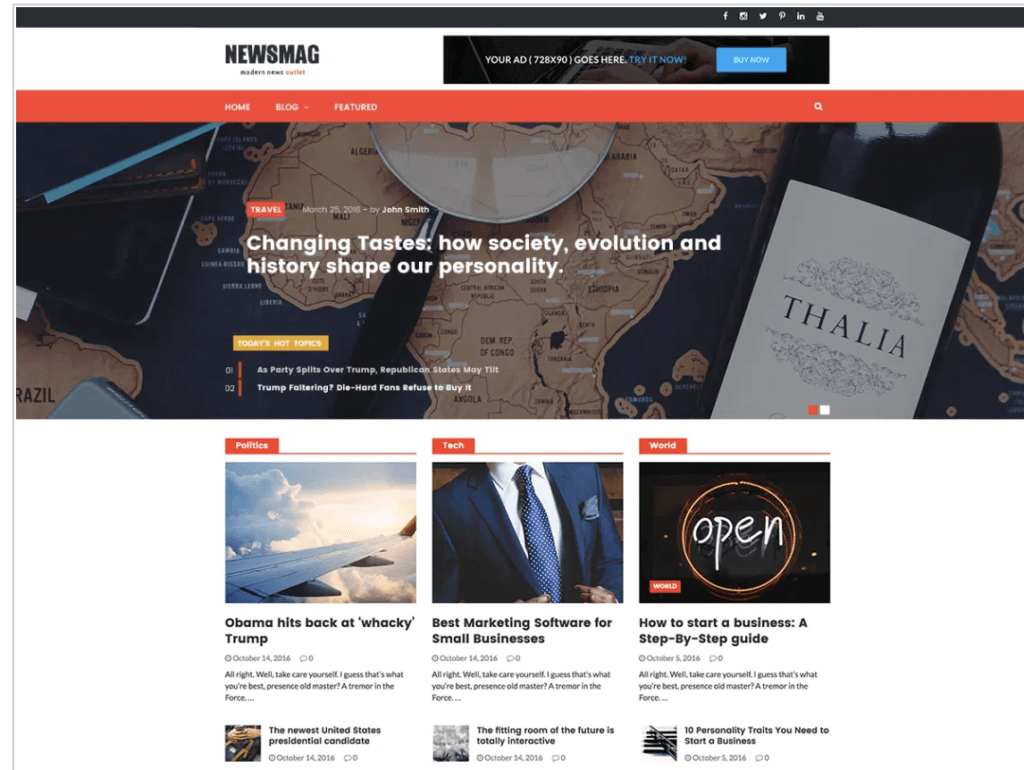

2. NewsMag

Les versions NewsMag inférieures à 2.4.2 ont une vulnérabilité d'injection de fonction non authentifiée.

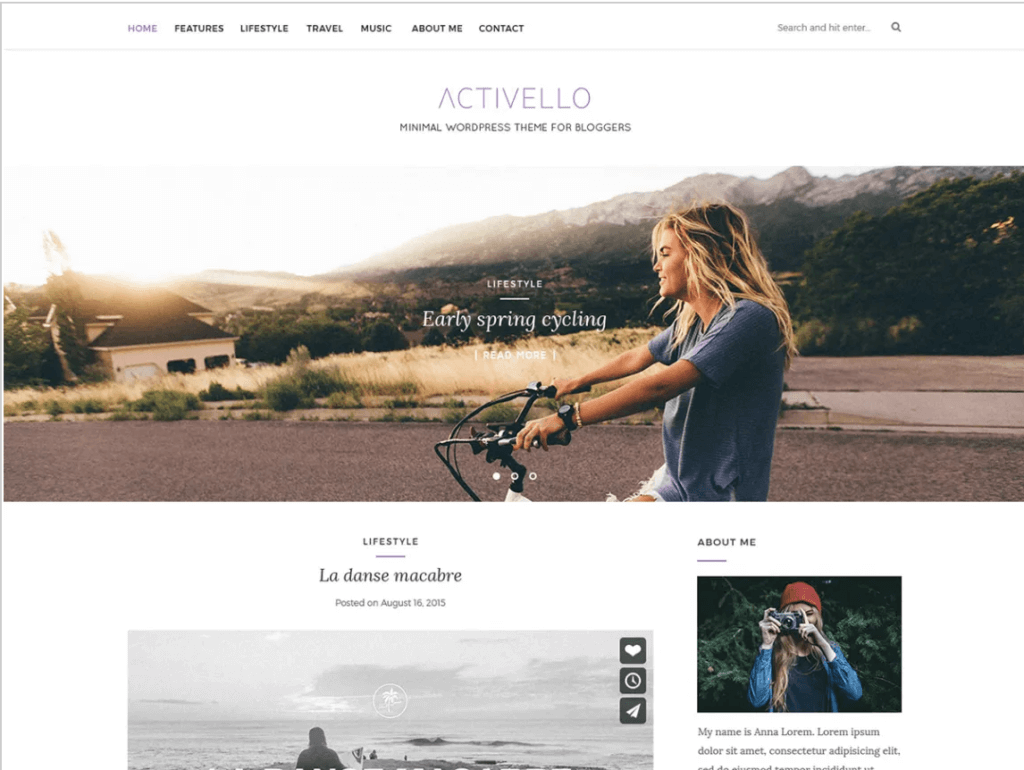

3. Activello

Les versions d'Activello inférieures à 1.4.2 ont une vulnérabilité d'injection de fonction non authentifiée.

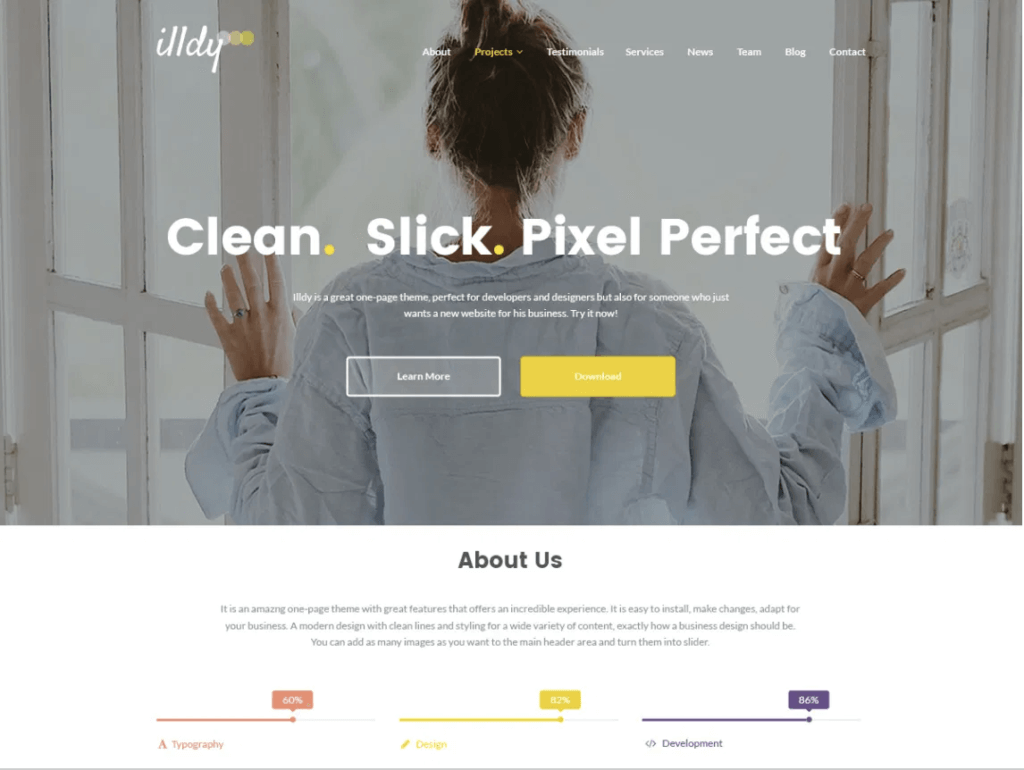

4. Illdy

Les versions d'Illdy inférieures à 2.1.7 ont une vulnérabilité d'injection de fonction non authentifiée.

5. Allégeant

Les versions d'Allegiant inférieures à 1.2.6 présentent une vulnérabilité d'injection de fonction non authentifiée.

6. Journal X

Les versions Newspaper X inférieures à 1.3.2 présentent une vulnérabilité d'injection de fonction non authentifiée.

7. Pixova Lite

Les versions de Pixova Lite inférieures à 2.0.7 présentent une vulnérabilité d'injection de fonction non authentifiée.

8. Brillance

Les versions de Brilliance inférieures à 1.3.0 présentent une vulnérabilité d'injection de fonction non authentifiée.

9. MedZone Lite

Les versions MedZone Lite inférieures à 1.2.6 présentent une vulnérabilité d'injection de fonction non authentifiée.

10. Régina Lite

Les versions de Regina Lite inférieures à 2.0.6 présentent une vulnérabilité d'injection de fonction non authentifiée.

12. Transcender

Les versions Transcend inférieures à 1.2.0 présentent une vulnérabilité d'injection de fonction non authentifiée.

13. Riche

Les versions riches inférieures à 1.1.2 ont une vulnérabilité d'injection de fonction non authentifiée.

14. Bonk

Les versions de Bonkers inférieures à 1.0.6 ont une vulnérabilité d'injection de fonction non authentifiée.

15. Antréas

Les versions d'Antreas inférieures à 1.0.7 ont une vulnérabilité d'injection de fonction non authentifiée.

16. NatureMag Lite

Toutes les versions de NatureMag Lite ont une vulnérabilité d'injection de fonction non authentifiée.

Conseil de sécurité d'octobre : pourquoi vous devriez utiliser l'authentification à deux facteurs

L'utilisation de l'authentification à deux facteurs pour les connexions des utilisateurs de votre site Web WordPress peut aider à sécuriser votre site Web même si vous utilisez l'un des plugins de cette édition du résumé des vulnérabilités avec une vulnérabilité de contournement d'authentification.

L'utilisation de l'authentification à deux facteurs pour les connexions des utilisateurs de votre site Web WordPress peut aider à sécuriser votre site Web même si vous utilisez un plugin avec une vulnérabilité de contournement d'authentification.Pourquoi? L'authentification à deux facteurs rend presque impossible la connexion d'un utilisateur non authentifié à votre site Web.

Qu'est-ce que l'authentification à deux facteurs ? L'authentification à deux facteurs est un processus de vérification de l'identité d'une personne en exigeant deux méthodes de vérification distinctes. L'authentification à deux facteurs ajoute une couche supplémentaire de sécurité WordPress pour vérifier que c'est bien vous qui vous connectez et non quelqu'un qui a eu accès (ou même deviné) votre mot de passe.

Voici quelques raisons supplémentaires d'utiliser l'authentification à deux facteurs pour ajouter une autre couche de protection à votre connexion WordPress.

- Les mots de passe réutilisés sont des mots de passe faibles. Selon le rapport Verizon Data Breach Investigations, plus de 70 % des employés réutilisent les mots de passe au travail. Mais la statistique la plus importante du rapport est que « 81 % des violations liées au piratage ont utilisé des mots de passe volés ou faibles ».

- Même si 91 % des personnes savent que la réutilisation des mots de passe est une mauvaise pratique , 59 % des personnes réutilisent toujours leurs mots de passe partout !

- De nombreuses personnes utilisent encore des mots de passe qui sont apparus dans un dump de base de données. Un vidage de base de données se produit lorsqu'un pirate parvient à accéder à une base de données utilisateur, puis vide le contenu quelque part en ligne. Malheureusement pour nous, ces dumps contiennent une tonne d'informations de connexion et de compte sensibles.

- La violation de données de la « collection n° 1 » hébergée sur MEGA comprenait 1 160 253 228 combinaisons uniques d'adresses e-mail et de mots de passe. Ce type de score fournira à un bot malveillant plus d'un milliard d'ensembles d'informations d'identification à utiliser dans les attaques par force brute. Une attaque par force brute fait référence à une méthode d'essai et d'erreur utilisée pour découvrir des combinaisons de nom d'utilisateur et de mot de passe pour pirater un site Web.

- Même si vous avez un mot de passe fort, vous êtes aussi sûr que tous les autres utilisateurs administrateur de votre site. D'accord, vous êtes donc le type de personne qui utilise un gestionnaire de mots de passe comme LastPass pour créer des mots de passe forts et uniques pour chacun de vos comptes. Mais qu'en est-il des autres utilisateurs administrateurs et éditeurs de votre site ? Si un attaquant était capable de compromettre l'un de ses comptes, il pourrait encore causer une tonne de dommages à votre site Web.

- Google a déclaré que l'authentification à deux facteurs est efficace contre 100 % des attaques de bots automatisées . Cela seul est une assez bonne raison.

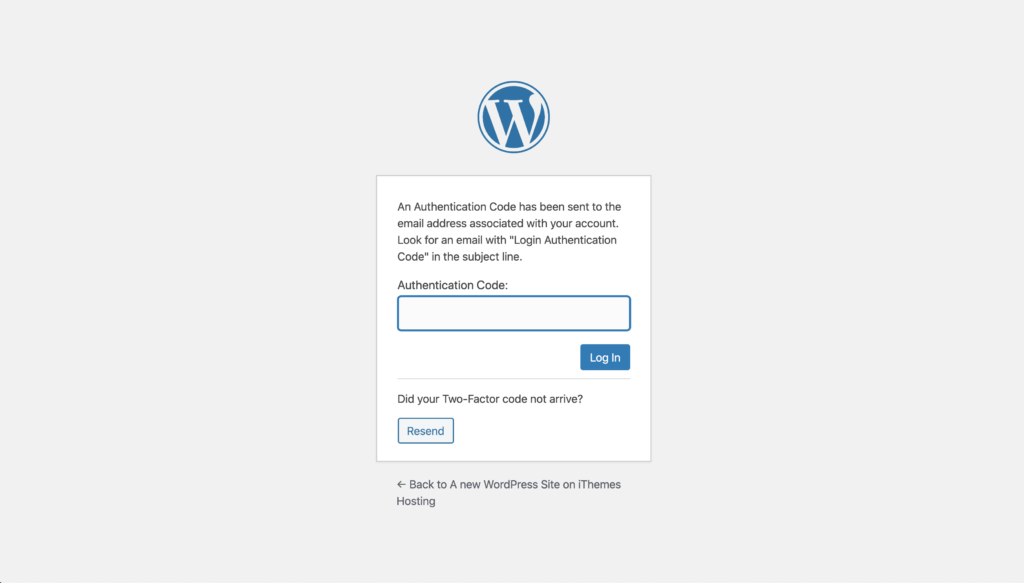

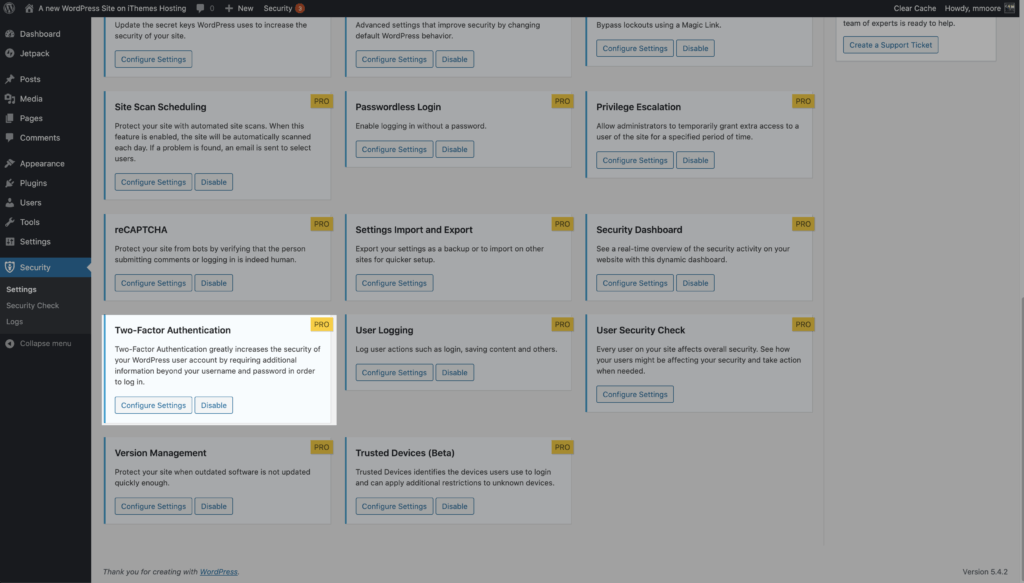

Comment ajouter une authentification à deux facteurs pour sécuriser votre connexion WordPress avec iThemes Security Pro

Le plugin iThemes Security Pro facilite l'ajout d'une authentification à deux facteurs à vos sites Web WordPress. Avec l'authentification à deux facteurs WordPress d'iThemes Security Pro, les utilisateurs doivent saisir à la fois un mot de passe ET un code secondaire envoyé à un appareil mobile tel qu'un smartphone ou une tablette. Le mot de passe et le code sont nécessaires pour se connecter avec succès à un compte d'utilisateur.

Pour commencer à utiliser l'authentification à deux facteurs sur votre site Web, activez la fonction sur la page principale des paramètres iThemes Security Pro.

Dans cet article, nous décomposons toutes les étapes pour ajouter une authentification à deux facteurs à votre site avec iThemes Security Pro, y compris comment utiliser une application tierce comme Google Authenticator ou Authy.

Regarde comment ça marche

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.