8 sposobów na zabezpieczenie loginu WordPress

Opublikowany: 2021-04-27Adres URL logowania do WordPressa jest taki sam dla każdej witryny WordPress i nie wymaga żadnych specjalnych uprawnień dostępu. Każdy, kto ma jakiekolwiek doświadczenie w pracy z WordPress, wie, że adres URL logowania znajduje się na stronie /wp-login.php .

Dostępność strony logowania WordPress sprawia, że jest ona najbardziej atakowaną – i potencjalnie najbardziej wrażliwą – częścią dowolnej witryny WordPress. Na szczęście dla nas wtyczka iThemes Security Pro ułatwia zabezpieczenie logowania do WordPressa.

Przyjrzyjmy się narzędziom w iThemes Security Pro, których możesz użyć do zabezpieczenia swojego loginu WordPress i uczynienia go prawie nieprzeniknionym!

1. Ogranicz próby logowania

Pierwszym krokiem do zabezpieczenia logowania do WordPressa jest ograniczenie nieudanych prób logowania. Domyślnie w WordPress nie ma nic wbudowanego, aby ograniczyć liczbę nieudanych prób logowania, które ktoś może wykonać. Bez ograniczenia liczby nieudanych prób logowania, jakie może wykonać osoba atakująca, mogą próbować kombinacji różnych nazw użytkowników i haseł, dopóki nie znajdą takiego, które działa.

Funkcja iThemes Security Pro Local Brute Force Protection śledzi nieprawidłowe próby logowania wykonane przez hosta lub adres IP i nazwę użytkownika. Gdy adres IP lub nazwa użytkownika wykona zbyt wiele kolejnych nieprawidłowych prób logowania, zostaną one zablokowane i nie będą mogły podejmować kolejnych prób przez określony czas.

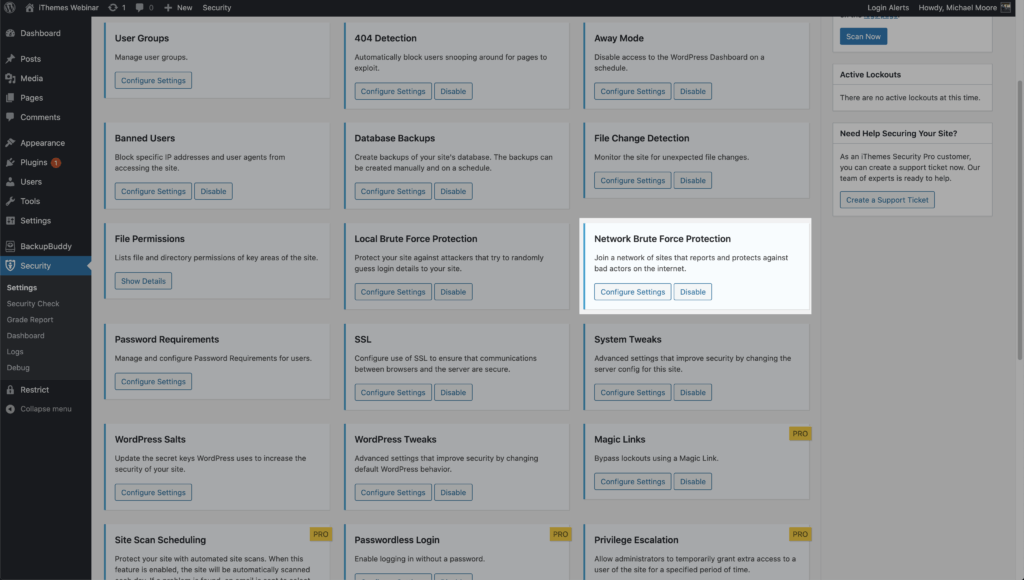

Aby rozpocząć korzystanie z funkcji Local Brute Force Protection , włącz ją na stronie głównej strony ustawień iThemes Security Pro.

Ustawienia Local Brute Force Protection umożliwiają ustawienie progów blokad.

- Maksymalna liczba prób logowania na hosta — liczba nieprawidłowych prób logowania na adres IP, zanim zostanie zablokowany.

- Maksymalna liczba prób logowania na użytkownika — jest to liczba nieprawidłowych prób logowania, na które dozwolona jest nazwa użytkownika, zanim zostanie zablokowana.

- Minuty do zapamiętania złego logowania — to czas, przez jaki nieprawidłowa próba logowania powinna być wliczana do adresu IP lub nazwy użytkownika w przypadku blokady.

- Automatycznie zablokuj użytkownika „admin” — po włączeniu każda osoba używająca nazwy użytkownika administratora podczas logowania zostanie automatycznie zablokowana.

Jest kilka rzeczy, o których warto pamiętać podczas konfigurowania ustawień blokady. Chcesz przekazać użytkownikom nieprawidłowe próby logowania niż podajesz adresy IP. Załóżmy, że Twoja witryna jest poddawana atakowi typu brute force, a atakujący używa Twojej nazwy użytkownika. Celem jest zablokowanie adresu IP atakującego, a nie nazwy użytkownika, dzięki czemu nadal będziesz mógł się zalogować i wykonać pracę, nawet gdy Twoja witryna jest atakowana.

Nie chcesz też, aby te ustawienia były zbyt rygorystyczne, ustawiając zbyt małą liczbę nieprawidłowych prób logowania i zbyt długi czas pamiętania nieprawidłowych prób. Jeśli zmniejszysz liczbę nieprawidłowych prób logowania dla hostów/adresów IP do 1 i ustawisz minuty na zapamiętanie złej próby logowania na miesiąc, drastycznie zwiększysz prawdopodobieństwo nieumyślnego zablokowania legalnych użytkowników.

2. Ogranicz zewnętrzne próby uwierzytelnienia na żądanie

Istnieją inne sposoby logowania się do WordPressa poza użyciem formularza logowania. Korzystając z XML-RPC, osoba atakująca może wykonać setki prób podania nazwy użytkownika i hasła w jednym żądaniu HTTP. Metoda amplifikacji brute force umożliwia atakującym tysiące prób nazwy użytkownika i hasła przy użyciu XML-RPC w zaledwie kilku żądaniach HTTP.

Korzystając z ustawień WordPress Tweaks iThemes Security Pro, możesz zablokować wiele prób uwierzytelnienia na żądanie XML-RPC. Ograniczenie liczby prób podania nazwy użytkownika i hasła do jednego na każde żądanie znacznie pomoże w zabezpieczeniu logowania do WordPressa.

3. Ochrona sieciowa Brute Force

Ograniczenie prób logowania polega na lokalnej ochronie przed brutalną siłą. Lokalna ochrona przed atakami brute force uwzględnia tylko próby uzyskania dostępu do Twojej witryny i blokuje użytkowników zgodnie z regułami blokady określonymi w ustawieniach zabezpieczeń.

Ochrona Network Brute Force idzie o krok dalej. Sieć jest społecznością iThemes Security i ma ponad milion witryn internetowych. Jeśli adres IP zostanie zidentyfikowany jako próbujący włamać się na strony internetowe w społeczności iThemes Security, adres IP zostanie dodany do listy zablokowanych Network Brute Force.

Gdy adres IP znajdzie się na liście zablokowanych sieci Network Brute Force, zostanie zablokowany na wszystkich stronach internetowych w sieci. Tak więc, jeśli adres IP zaatakuje moją witrynę i zostanie zbanowany, zostanie zgłoszony do iThemes Security Brute Force Network. Mój raport może pomóc w zbanowaniu IP w całej sieci. Uwielbiam to, że mogę pomóc zabezpieczyć logowanie innych osób do WordPressa, po prostu włączając ochronę sieci bezpieczeństwa iThemes.

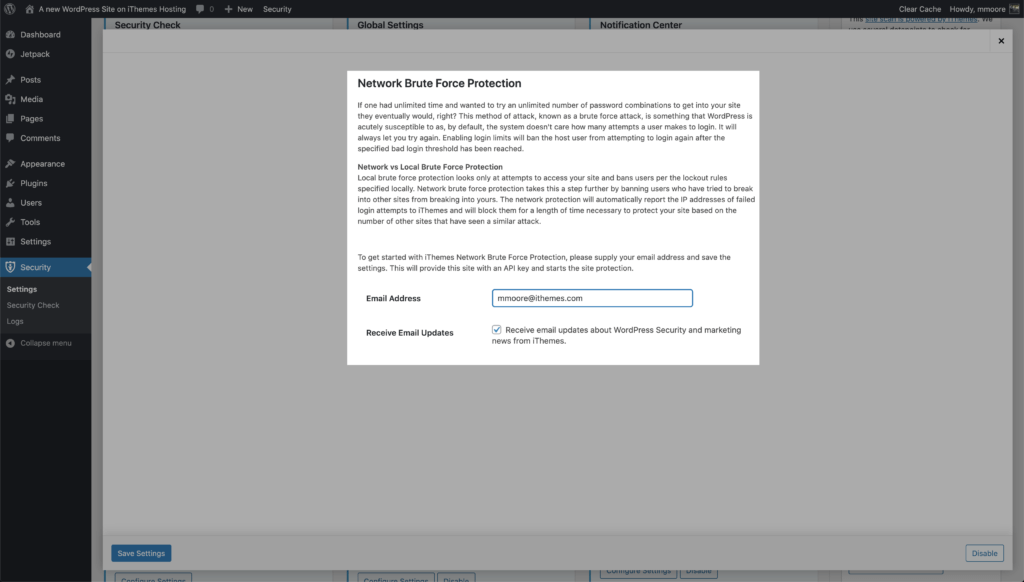

Aby rozpocząć korzystanie z funkcji Network Force Protection , włącz ją na głównej stronie ustawień zabezpieczeń.

Następnie wprowadź swój adres e-mail, wybierz, czy chcesz otrzymywać aktualizacje pocztą e-mail, a następnie kliknij przycisk Zapisz .

4. Wymuś silne hasła

Na liście skompilowanej przez Splash Data najpopularniejszym hasłem zawartym we wszystkich zrzutach danych było 123456. Zrzut danych to zhakowana baza danych wypełniona hasłami użytkowników zrzuconymi gdzieś w Internecie. Czy możesz sobie wyobrazić, ile osób w Twojej witrynie używa słabego hasła, jeśli 123456 jest najczęstszym hasłem w zrzutach danych?

Używanie słabego hasła jest jak próba zamknięcia drzwi wejściowych kawałkiem taśmy. Hakerom nigdy nie zabrało dużo czasu, aby przebić się przez słabe hasło na stronę internetową. Teraz, gdy hakerzy wykorzystują komputerowe karty graficzne w swoich atakach, czas potrzebny na złamanie hasła nigdy nie był krótszy.

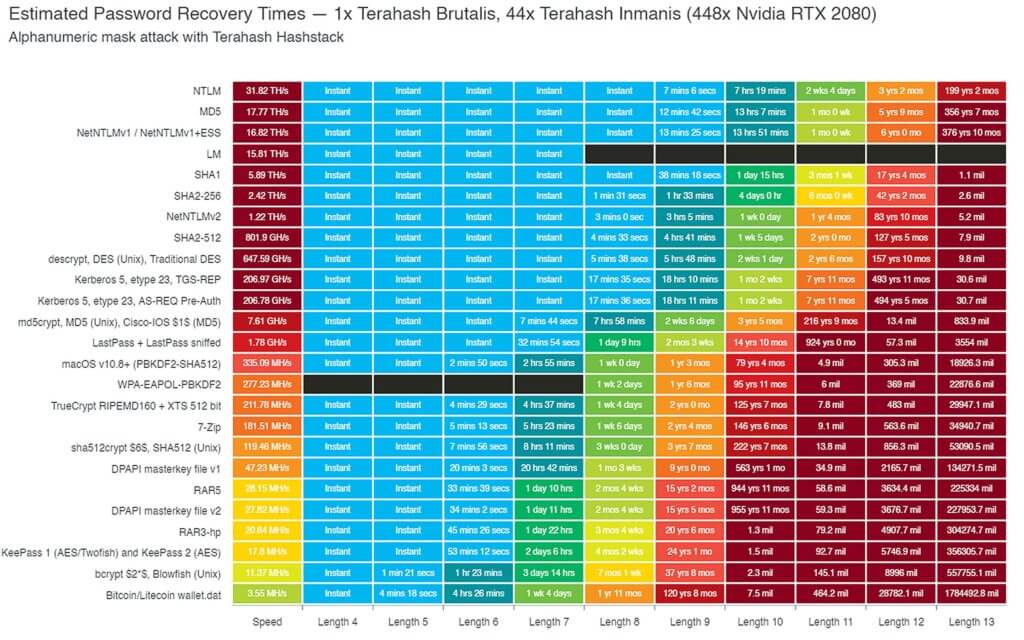

Na przykład spójrzmy na wykres stworzony przez Terahash, firmę zajmującą się łamaniem haseł o wysokiej wydajności. Ich wykres pokazuje czas potrzebny do złamania hasła przy użyciu klastra hashstack składającego się z 448x RTX 2080s.

Domyślnie WordPress używa MD5 do haszowania haseł użytkowników przechowywanych w bazie danych WP. Tak więc, zgodnie z tym wykresem, Terahash mógł złamać 8-znakowe hasło… prawie natychmiast. To nie tylko imponujące, ale także naprawdę przerażające. Dobrą wiadomością jest to, że możemy zabezpieczyć nasz login WordPress, wymagając od naszych wysokopoziomowych użytkowników używania silnych haseł.

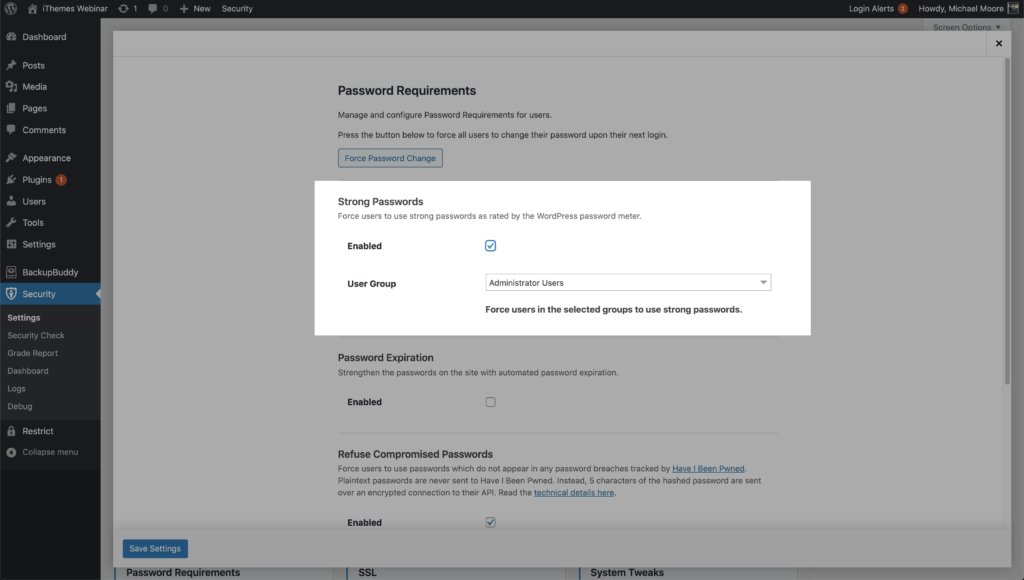

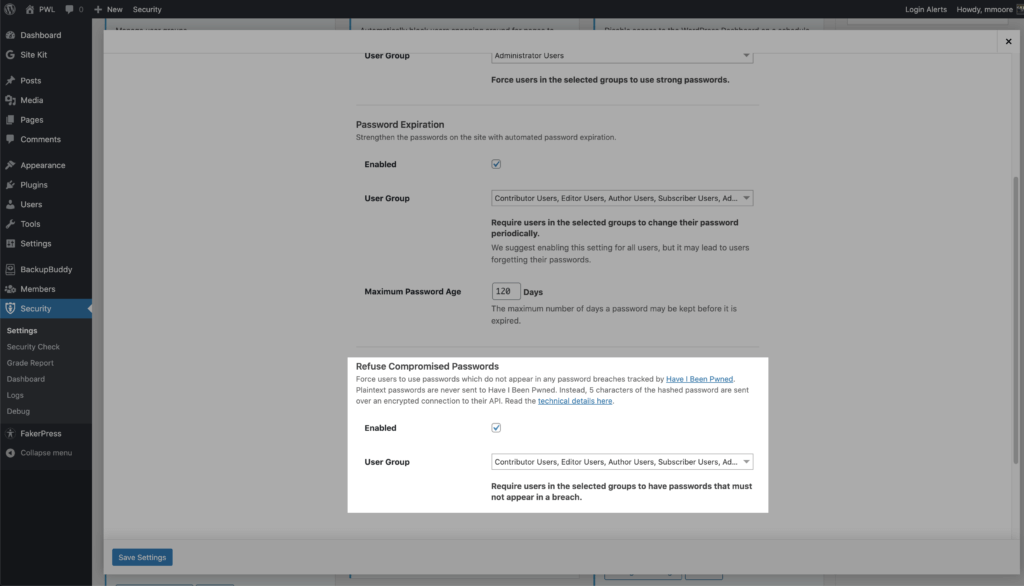

Funkcja iThemes Security Pro Passwords Requirement pozwala zmusić określonych użytkowników do używania silnego hasła. Włącz funkcję Wymagania dotyczące hasła na stronie głównej ustawień zabezpieczeń, a następnie wybierz użytkowników, od których chcesz wymagać używania silnego hasła.

5. Odrzucone złamane hasła

Według raportu Verizon Data Breach Investigations, ponad 70% pracowników ponownie używa haseł w pracy. Jednak najważniejszą statystyką raportu jest to, że 81% naruszeń związanych z hakerami wykorzystywało skradzione lub słabe hasła.

Hakerzy używają formy ataku brutalnej siły zwanej atakiem słownikowym. Atak słownikowy to metoda włamania się do witryny WordPress z powszechnie używanymi hasłami, które pojawiły się w zrzutach bazy danych. „Kolekcja nr 1? Data Breach hostowana na MEGA zawierała 1 160 253 228 unikalnych kombinacji adresów e-mail i haseł. To jest miliard z b. Taki wynik naprawdę pomoże atakowi słownikowemu zawęzić najczęściej używane hasła WordPress.

Jest to konieczne, aby uniemożliwić użytkownikom z możliwościami autorskimi i wyższymi używanie zhakowanych haseł w celu zabezpieczenia logowania do WordPressa. Możesz także zastanowić się, czy nie pozwolić użytkownikom niższego poziomu na używanie zhakowanych haseł.

Jest to całkowicie zrozumiałe i zachęca do jak najprostszego tworzenia nowego konta klienta. Jednak klient może nie wiedzieć, że hasło, którego używa, zostało znalezione w zrzucie danych. Wyświadczyłbyś swojemu klientowi wspaniałą przysługę, powiadamiając go o tym, że hasło, którego używa, zostało naruszone. Jeśli używają tego hasła wszędzie, możesz ich uratować przed poważnymi bólami głowy.

Funkcja iThemes Security Pro Refuse Compromised Passwords zmusza użytkowników do używania haseł, które nie pojawiły się w żadnych naruszeniach haseł śledzonych przez Have I Been Pwned. Włącz funkcję Wymagania dotyczące hasła na stronie głównej ustawień zabezpieczeń, a następnie wybierz użytkowników, którym chcesz zapobiec używaniu złamanego hasła.

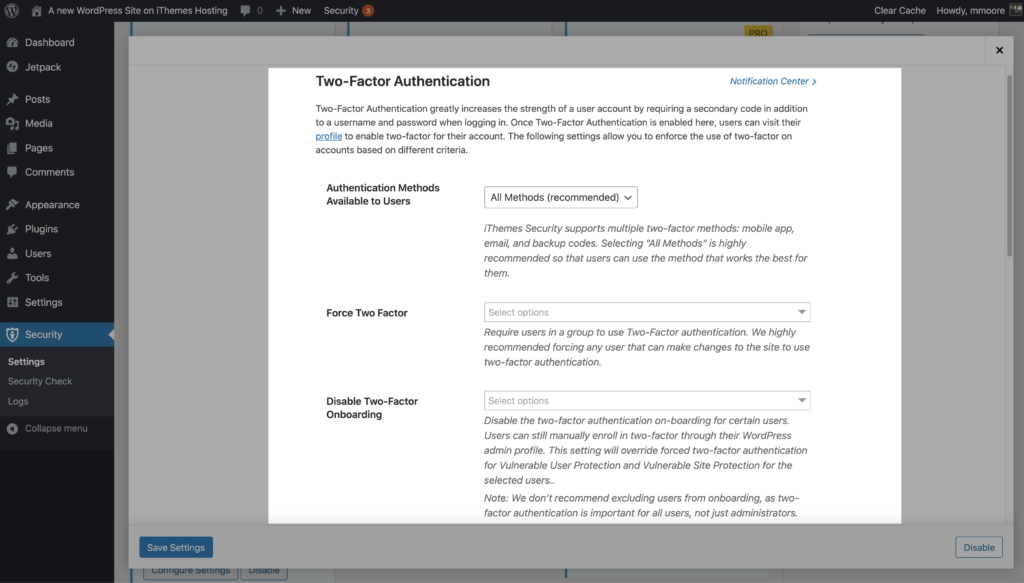

6. Użyj uwierzytelniania dwuskładnikowego

Korzystanie z uwierzytelniania dwuskładnikowego to najlepsza rzecz, jaką możesz zrobić, aby zabezpieczyć swój login WordPress. Uwierzytelnianie dwuskładnikowe to proces weryfikacji tożsamości osoby, wymagający dwóch oddzielnych metod weryfikacji. Google udostępnił na swoim blogu, że korzystanie z uwierzytelniania dwuskładnikowego może powstrzymać 100% automatycznych ataków botów. Bardzo lubię te szanse.

Korzystanie z uwierzytelniania dwuskładnikowego może powstrzymać 100% automatycznych ataków botów.

Funkcja uwierzytelniania dwuskładnikowego iThemes Security Pro zapewnia dużą elastyczność podczas wdrażania 2fa w witrynie. Możesz włączyć dwuskładnikowość dla wszystkich lub niektórych użytkowników, a także możesz zmusić użytkowników wysokiego poziomu do korzystania z 2fa przy każdym logowaniu.

Dla Twojej wygody iThemes Security Pro oferuje 2 różne metody uwierzytelniania dwuskładnikowego.

- Aplikacja mobilna — metoda aplikacji mobilnej jest najbezpieczniejszą metodą uwierzytelniania dwuskładnikowego zapewnianą przez iThemes Security Pro. Ta metoda wymaga korzystania z bezpłatnej dwuskładnikowej aplikacji mobilnej, takiej jak Authy.

- E - mail — dwuskładnikowa metoda e-mail wyśle kody wrażliwe na czas na adres e-mail użytkownika.

- Kody zapasowe — zestaw kodów jednorazowych, których można użyć do logowania w przypadku utraty podstawowej metody dwuskładnikowej.

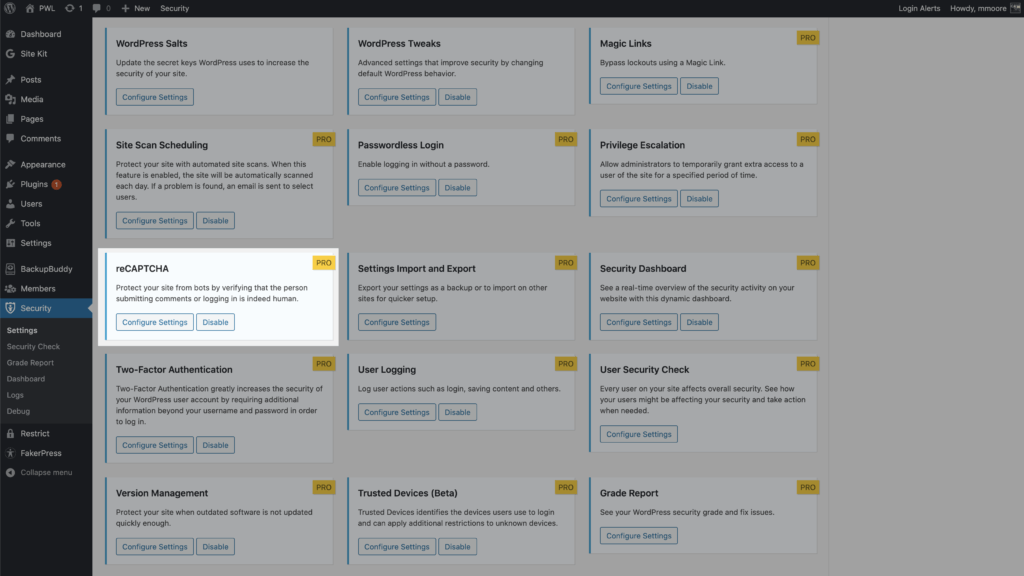

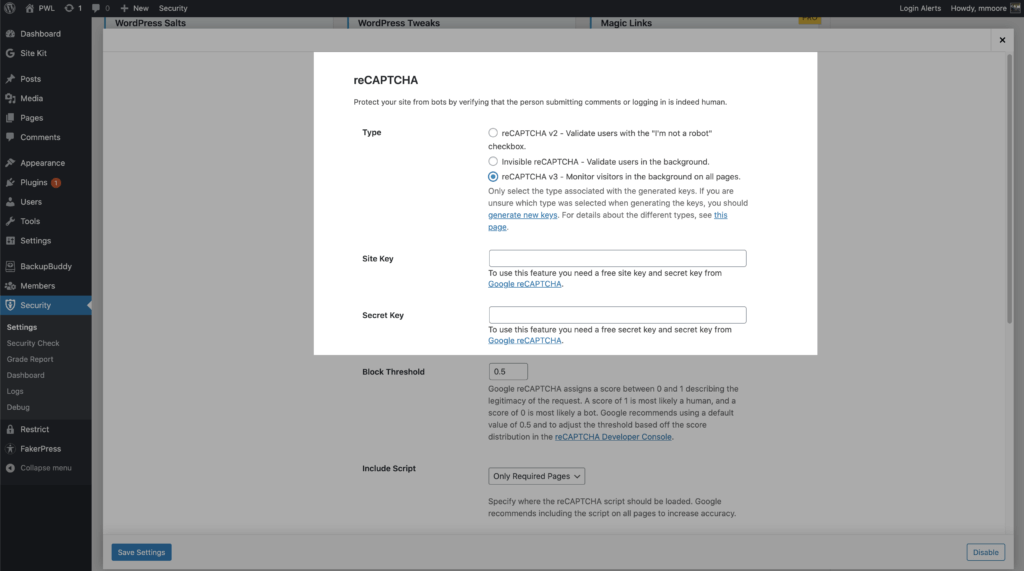

7. Blokuj złe boty za pomocą Google reCAPTCHA v3

Funkcja iThemes Security Pro Google reCAPTCHA w iThemes Security Pro chroni Twoją witrynę przed złymi botami. Te boty próbują włamać się do Twojej witryny za pomocą złamanych haseł, zamieszczają spam, a nawet wykradają zawartość. reCAPTCHA wykorzystuje zaawansowane techniki analizy ryzyka, aby odróżnić ludzi od botów.

Wspaniałą cechą reCAPTCHA w wersji 3 jest to, że pomaga wykrywać nadużycia w witrynie bez interakcji użytkownika. Zamiast pokazywać wyzwanie CAPTCHA, reCAPTCHA v3 monitoruje różne żądania wysyłane w Twojej witrynie i zwraca wynik dla każdego żądania. Wynik mieści się w zakresie od 0,0 do 1. Im wyższy wynik zwrócony przez reCAPTCHA, tym większa pewność, że żądanie zostało wysłane przez człowieka. Im niższy wynik zwrócony przez reCAPTCHA, tym większa pewność, że bot wysłał żądanie.

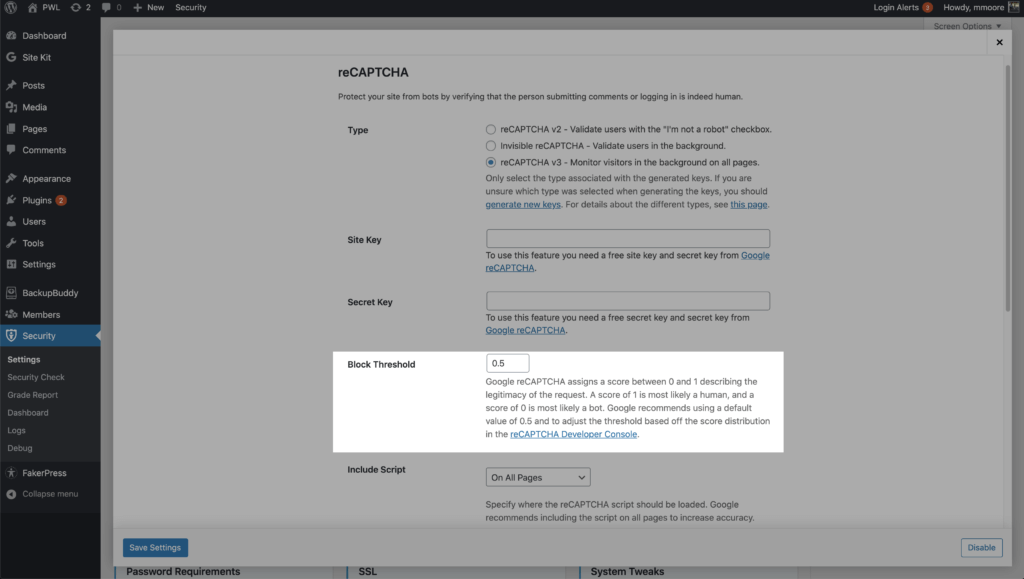

Aby rozpocząć korzystanie z Google reCAPTCHA v3 , włącz opcję na stronie głównej ustawień zabezpieczeń.

Następnie musisz wybrać reCAPTCHA v3 podczas wpisywania reCAPTCHA i generowania kluczy od administratora Google

iThemes Security Pro pozwala ustawić próg blokowania za pomocą wyniku reCAPTCHA. Google zaleca używanie 0,5 jako domyślnego. Pamiętaj, że możesz nieumyślnie zablokować uprawnionych użytkowników, jeśli ustawisz zbyt wysoki próg.

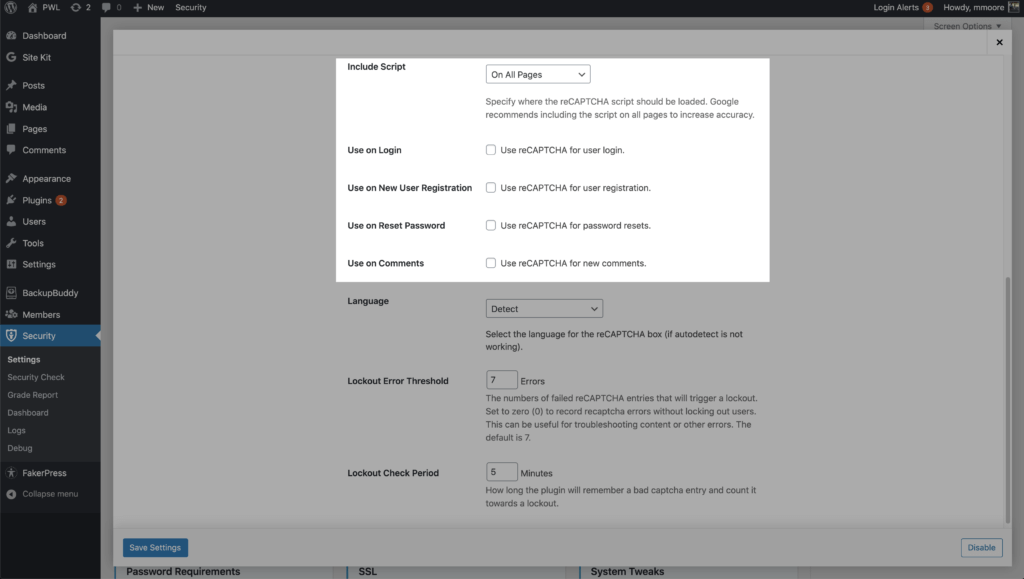

Możesz włączyć reCAPTCHA podczas rejestracji użytkownika WordPress, zresetować hasło, login i komentarze. iThemes Security Pro umożliwia uruchamianie skryptu Google reCAPTCHA na wszystkich stronach, aby zwiększyć dokładność wyniku bota w porównaniu z wynikiem ludzkim. Włączenie reCAPTCHA v3 to świetny sposób na zabezpieczenie logowania do WordPressa.

8. Ogranicz dostęp urządzenia do pulpitu nawigacyjnego WP

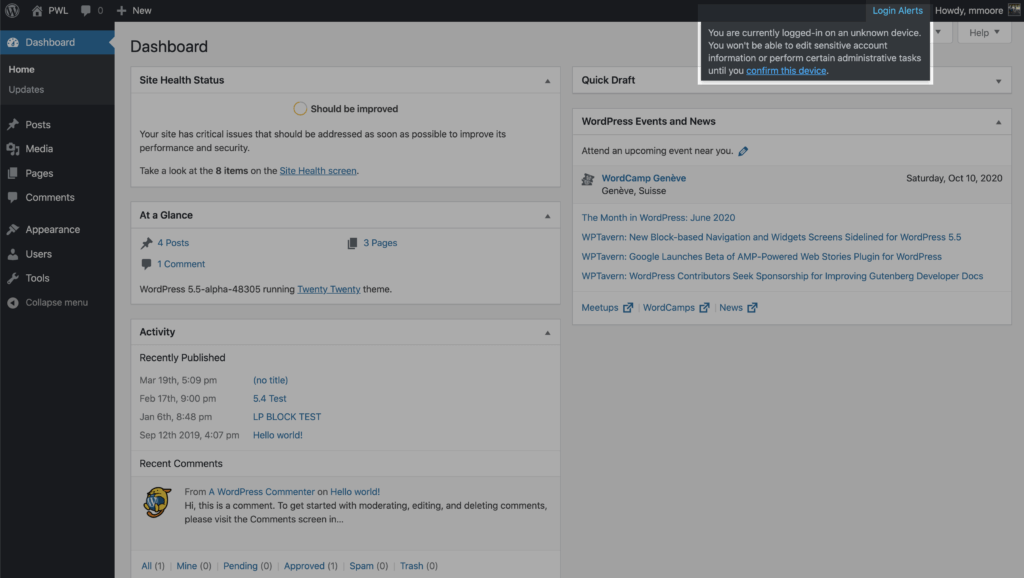

Ostatnim krokiem do zabezpieczenia loginu WordPress jest ograniczenie dostępu do pulpitu WordPress do zestawu urządzeń. Funkcja iThemes Security Pro Trusted Devices identyfikuje urządzenia, których Ty i inni użytkownicy używacie do logowania się do witryny WordPress. Gdy użytkownik zalogował się na nierozpoznanym urządzeniu, Zaufane urządzenia mogą ograniczyć jego możliwości na poziomie administratora. Oznacza to, że haker był w stanie ominąć inne metody zabezpieczania logowania – mało prawdopodobne – nie miałby możliwości wprowadzenia złośliwych zmian w Twojej witrynie.

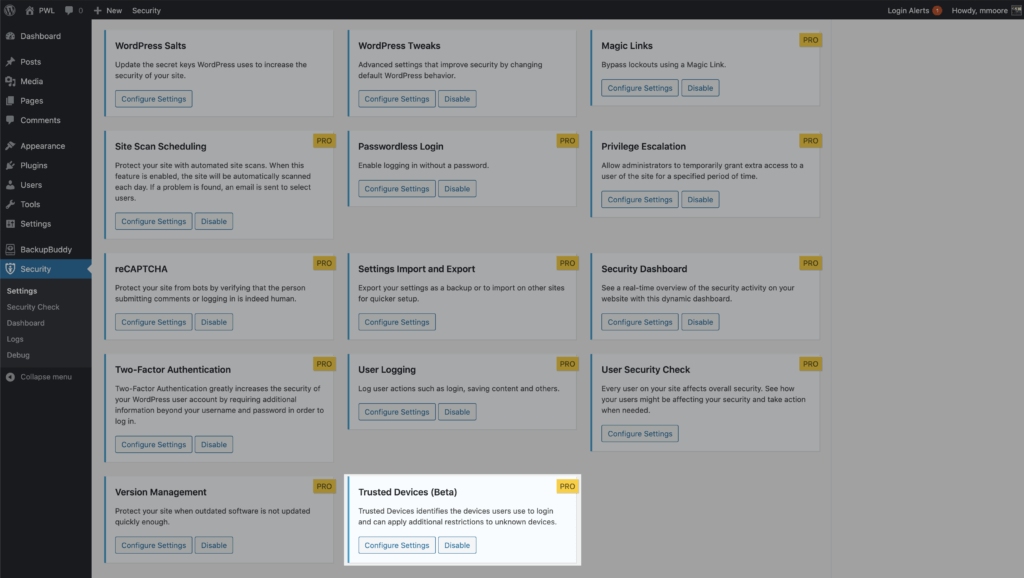

Aby rozpocząć korzystanie z Zaufanych urządzeń , włącz je na stronie głównej ustawień zabezpieczeń, a następnie kliknij przycisk Konfiguruj ustawienia .

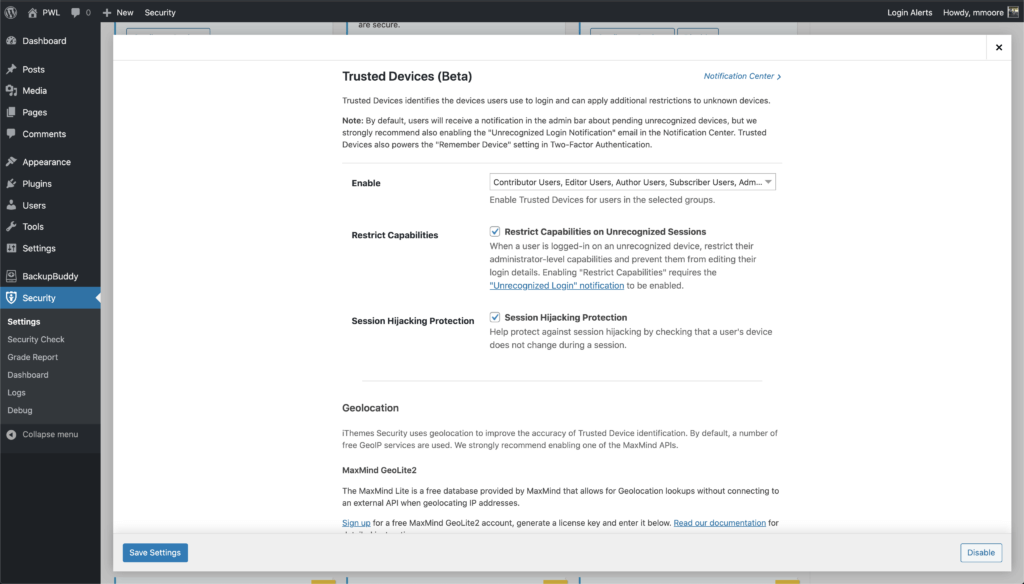

W ustawieniach Zaufane urządzenia zdecyduj, których użytkowników chcesz używać tej funkcji, a następnie włącz funkcje Ogranicz możliwości i Ochrona przed przejęciem sesji .

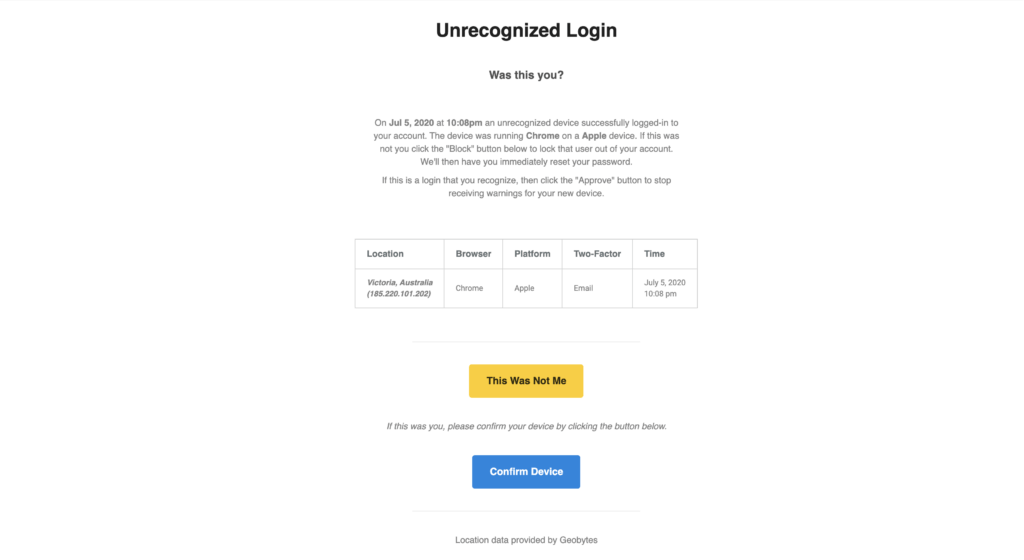

Po włączeniu nowego ustawienia Zaufane urządzenia użytkownicy otrzymają powiadomienie na pasku administracyjnym WordPressa o oczekujących nierozpoznanych urządzeniach. Jeśli Twoje bieżące urządzenie nie zostało dodane do listy zaufanych urządzeń, kliknij łącze Potwierdź to urządzenie, aby wysłać e-mail autoryzacyjny .

Kliknij przycisk Potwierdź urządzenie w wiadomości e-mail Nierozpoznany login, aby dodać bieżące urządzenia do listy Zaufane urządzenia.

Zawijanie

Dostępność strony logowania WordPress sprawia, że jest to najbardziej atakowana i potencjalnie podatna część dowolnej witryny WordPress. Jeśli jednak korzystasz z iThemes Security Pro, możesz spać spokojnie.

Upewnij się, że używasz 8 narzędzi iThemes Security Pro, aby zabezpieczyć swój login WordPress, który został udostępniony w tym poście.

- 1. Ogranicz próby logowania

- 2. Ogranicz zewnętrzne próby uwierzytelnienia na żądanie

- 3. Ochrona sieciowa Brute Force

- 4. Wymuś silne hasła

- 5. Odrzucone złamane hasła

- 6. Użyj uwierzytelniania dwuskładnikowego

- 7. Blokuj złe boty za pomocą Google reCAPTCHA v3

- 8. Ogranicz dostęp urządzenia do pulpitu nawigacyjnego WP

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.