Wyróżnienie funkcji iThemes Security Pro — wykrywanie zmian plików

Opublikowany: 2021-09-29W postach Feature Spotlight wyróżnimy funkcję we wtyczce iThemes Security Pro i podzielimy się nieco o tym, dlaczego opracowaliśmy tę funkcję, dla kogo jest przeznaczona i jak z niej korzystać.

Dzisiaj omówimy Wykrywanie zmian plików, świetny sposób na śledzenie zmian wprowadzanych w witrynie WordPress.

3 powody, dla których potrzebujesz wykrywania zmian plików w swojej witrynie WordPress

Nawet jeśli zastosujesz się do najlepszych praktyk bezpieczeństwa WordPress, nadal istnieje szansa, że Twoja witryna zostanie naruszona. Kompromis oznacza, że haker włamał się do Twojej witryny i zainfekował ją złośliwym oprogramowaniem.

1. Naruszenie bezpieczeństwa może przydarzyć się nawet najbardziej czujnym właścicielom witryn.

Naruszenie bezpieczeństwa ma miejsce, gdy cyberprzestępca może uzyskać nieautoryzowany dostęp do Twojej witryny lub serwera. Naruszenia bezpieczeństwa mogą wystąpić na wiele różnych sposobów, ponieważ hakerzy wykorzystują niektóre z najczęstszych problemów związanych z bezpieczeństwem WordPressa. Od uruchamiania przestarzałych wersji wtyczek i motywów po bardziej skomplikowane wstrzyknięcia SQL, naruszenie bezpieczeństwa może przydarzyć się nawet najbardziej czujnym właścicielom witryn.

2. Czas potrzebny do wykrycia naruszenia bezpieczeństwa jest kluczowym czynnikiem w oczyszczaniu zainfekowanej witryny.

Czy wiesz, że średni czas wykrycia włamania do witryny to 200 dni? Niestety, im dłużej trwa zauważenie naruszenia, tym więcej szkód haker może wyrządzić Twojej witrynie, Twoim klientom i Tobie. Kawałek złośliwego oprogramowania może spowodować oszałamiające szkody w ciągu 200 dni. Dlatego tak ważne jest skrócenie czasu potrzebnego na wykrycie naruszenia bezpieczeństwa.

Średni czas potrzebny na wykrycie naruszenia to 200 dni! Im dłużej trwa zauważenie naruszenia, tym więcej szkód może wyrządzić hakerowi Twojej witrynie. A fragment złośliwego oprogramowania może spowodować oszałamiające szkody w ciągu 200 dni.

Czemu? Oczyszczanie i przestoje, których będziesz potrzebować, aby wyczyścić witrynę po 200 dniach uszkodzeń, również są oszałamiające. Czas na zbadanie wszystkiego, czego dotknęło złośliwe oprogramowanie i które dane klienta zostały skradzione, tylko się wydłuża, podczas gdy naruszenie pozostaje niewykryte. Nie wspominając o czasie, który będziesz musiał poświęcić na informowanie klientów, że muszą anulować swoje karty kredytowe, ponieważ haker zarejestrował wszystkie naciśnięcia klawiszy podczas odwiedzania Twojej witryny.

Koszt zhakowania jest ogromny. Musisz zapłacić komuś za zbadanie naruszenia i wyczyszczenie witryny. Specjalista ds. naprawy hakerów będzie musiał wyłączyć Twoją witrynę podczas pracy, a ludzie nie będą mogli dokonywać nowych zakupów, gdy Twoja witryna nie działa. Po utracie zaufania klienta prawdopodobnie stracisz wszelkie przyszłe zakupy, które by ci dali.

Koszt włamania sprawia, że tak ważne jest jak najszybsze zauważenie włamania. Im szybciej odkryjesz naruszenie, tym szybciej możesz powstrzymać dalsze szkody i tym szybciej możesz przywrócić swoją witrynę i firmę do Internetu.

3. Skanery złośliwego oprogramowania po prostu nie wystarczą.

Skanery złośliwego oprogramowania umożliwiają skanowanie witryny w poszukiwaniu znanych złośliwych plików i skryptów. Ale czy skanery złośliwego oprogramowania wystarczą, aby wykryć naruszenie bezpieczeństwa?

Jednym słowem nie. Nie myśl, że możesz polegać wyłącznie na skanerze złośliwego oprogramowania, aby sprawdzić, czy Twoja witryna jest zainfekowana. Żaden skaner złośliwego oprogramowania nie może zidentyfikować każdego istniejącego złośliwego oprogramowania. Jeśli natkniesz się na skaner złośliwego oprogramowania, który twierdzi, że jest w 100% dokładny, powinieneś go uruchomić, ponieważ skany, które zawierają takie twierdzenia, są często najmniej dokładne.

Sygnatury złośliwego oprogramowania

Większość skanów złośliwego oprogramowania i oprogramowania antywirusowego wykorzystuje sygnatury złośliwego oprogramowania do wykrywania złośliwego oprogramowania. Bardziej zaawansowane skanowanie w poszukiwaniu złośliwego oprogramowania będzie wykorzystywać połączenie wykrywania sygnatur i analizy behawioralnej.

Sygnatura złośliwego oprogramowania to seria bajtów używanych do identyfikowania znanych fragmentów złośliwego oprogramowania. Niektóre skanery złośliwego oprogramowania są zasilane przez bazę danych zawierającą sygnatury złośliwego oprogramowania milionów znanych wirusów.

Skanowanie w oparciu o sygnatury złośliwego oprogramowania jest szybkie, proste i wykrywa 100% znanych i dobrze poznanych elementów złośliwego oprogramowania. Wszystko to jest świetne i złapie złośliwe oprogramowanie dodane przez hakerów niskiego poziomu.

Jednak wykwalifikowani hakerzy wiedzą, że skanery złośliwego oprogramowania sprawdzają sygnatury znanego złośliwego oprogramowania. Ci hakerzy mają możliwość zaciemniania sygnatur złośliwego oprogramowania, aby pozostać niewykrytym przez przeciętny skaner.

Nowe złośliwe oprogramowanie jest publikowane w tempie, w którym skanery złośliwego oprogramowania nie mogą aktualizować swojej bazy danych wszystkimi najnowszymi sygnaturami. Tak więc skaner oparty na sygnaturach nie będzie w stanie odróżnić nowego złośliwego oprogramowania od pliku readme.txt wtyczki.

Analiza behawioralna

Analiza behawioralna sprawdza działania oprogramowania w celu określenia, czy jest ono złośliwe. Istnieje mnóstwo różnych rodzajów zachowań, które można uznać za podejrzane lub złośliwe. Na przykład iThemes Security Pro Site Scan wykorzystuje interfejs Google Safe Browsing API, aby zapewnić bezpieczeństwo witryn internetowych. Bezpieczne przeglądanie Google sprawdzi, czy jakieś oprogramowanie nie przekierowuje ruchu do znanej złośliwej witryny.

Ponownie, nie ma niezawodnej metody wykrywania złośliwego oprogramowania. Jednak połączenie kontroli behawioralnej i weryfikacji podpisów znacznie zwiększy Twoje szanse na otrzymanie ostrzeżenia o dowodach naruszenia bezpieczeństwa.

3 rodzaje typowych zachowań Wszystkie udostępniane złośliwe oprogramowanie

Wiemy, jak ważne jest jak najszybsze wykrycie naruszenia bezpieczeństwa i że poleganie wyłącznie na wykrywaniu złośliwego oprogramowania nie wystarczy. Zastanawialiśmy się więc, w jaki sposób iThemes Security Pro może skrócić czas potrzebny ludziom na wykrycie naruszeń bezpieczeństwa na swoich stronach internetowych?

Chociaż rodzaj szkód powodowanych przez złośliwe oprogramowanie w Twojej witrynie jest bardzo różny, to, co robi, można sprowadzić do jednej lub kombinacji następujących trzech rzeczy.

- Dodaje pliki — złośliwe oprogramowanie w postaci oprogramowania szpiegującego może dodać złośliwy plik, który będzie rejestrować naciśnięcia klawiszy przez klientów podczas wprowadzania informacji o karcie kredytowej.

- Usuwa pliki — niektóre złośliwe oprogramowanie usuwa prawidłowy plik i zastępuje go złośliwym plikiem o tej samej nazwie.

- Modyfikuje pliki — złośliwe oprogramowanie próbuje ukryć swój złośliwy kod, ukrywając go w istniejącym pliku, który modyfikuje.

Czy nie byłoby miło być powiadamianym o nieoczekiwanych zmianach w witrynie, aby móc je sprawdzić pod kątem oznak naruszenia bezpieczeństwa?

Jak wykrywanie zmiany pliku pomaga skrócić czas potrzebny na wykrycie naruszenia bezpieczeństwa

Kluczem do szybkiego wykrycia naruszenia bezpieczeństwa jest monitorowanie zmian w plikach w Twojej witrynie.

Funkcja wykrywania zmian plików w iThemes Security Pro przeskanuje pliki Twojej witryny i powiadomi Cię, gdy nastąpią zmiany w Twojej witrynie.

Istnieje kilka uzasadnionych powodów, dla których w dziennikach mogą pojawić się nowe zmiany plików, ale jeśli wprowadzone zmiany były nieoczekiwane, należy poświęcić trochę czasu, aby upewnić się, że zmiany nie są złośliwe. Na przykład, jeśli zauważysz zmianę wprowadzoną we wtyczce w tym samym dniu io tej samej godzinie, w której ją zaktualizowałeś, nie ma powodu, aby badać.

Jak włączyć wykrywanie zmian plików w iThemes Security Pro

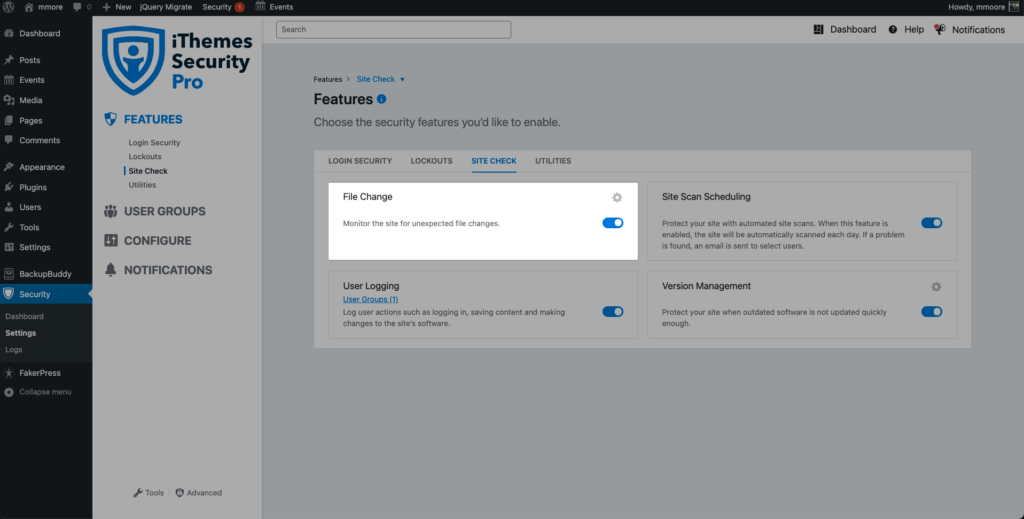

Aby rozpocząć monitorowanie zmian w plikach, przejdź do menu Funkcje w ustawieniach zabezpieczeń i włącz Wykrywanie zmian plików .

Po włączeniu wykrywania zmian plików iThemes Security Pro rozpocznie skanowanie wszystkich plików witryny w kawałkach . Skanowanie plików porcjami pomoże zmniejszyć zasoby wymagane do monitorowania zmian w plikach.

Początkowe skanowanie zmian plików utworzy indeks plików witryny i ich skrótów. Hash pliku to skrócona, nieczytelna dla człowieka wersja zawartości pliku.

Po zakończeniu wstępnego skanowania iThemes Security Pro będzie kontynuował skanowanie pliku porcjami. Jeśli skrót pliku zmieni się podczas jednego z kolejnych skanowań, oznacza to, że zawartość pliku uległa zmianie.

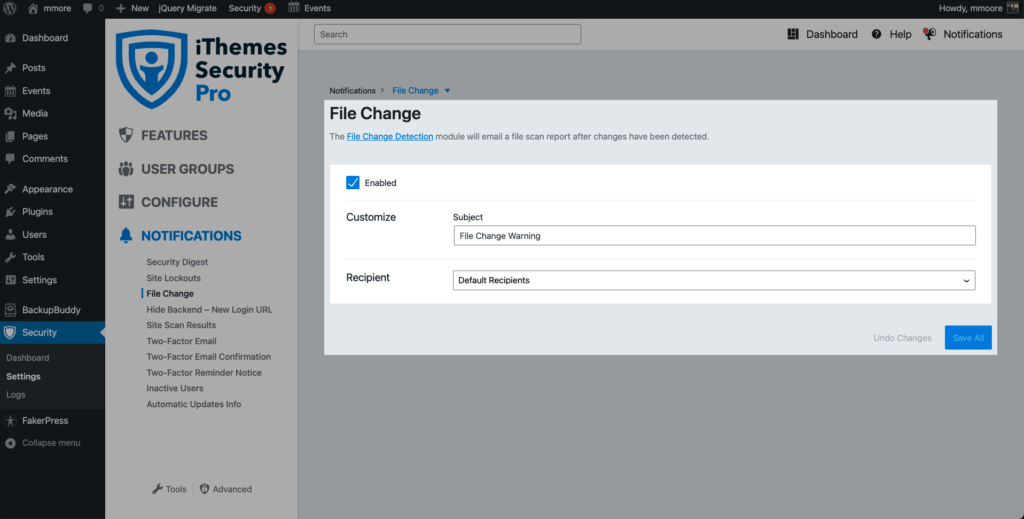

Aktywacja wiadomości e-mail z powiadomieniem o zmianie pliku

Zmiany w plikach zdarzają się cały czas, a otrzymanie powiadomienia e-mail o każdej zmianie szybko stałoby się przytłaczające. I zanim się zorientujesz, staje się chłopcem, który wypłakał sytuację wilka i zaczynasz całkowicie ignorować alerty o zmianie pliku.

Przyjrzyjmy się, w jaki sposób iThemes Security Pro inteligentnie identyfikuje uzasadnione zmiany w celu zmniejszenia liczby powiadomień i jak można wyciszyć powiadomienia dla plików, które mają być często aktualizowane.

Aby zarządzać powiadomieniami o zmianie pliku, przejdź do menu Powiadomienia w ustawieniach zabezpieczeń i wybierz opcję Zmiana pliku.

W jaki sposób iThemes Security Pro identyfikuje uzasadnione zmiany plików

Istnieje kilka sposobów, dzięki którym iThemes Security Pro może wykryć, czy zmiana wprowadzona w pliku była uzasadniona i nie stanowiła powodu do niepokoju. iThemes Security Pro nie utworzy powiadomienia o zmianie pliku dla zmian, które może zweryfikować.

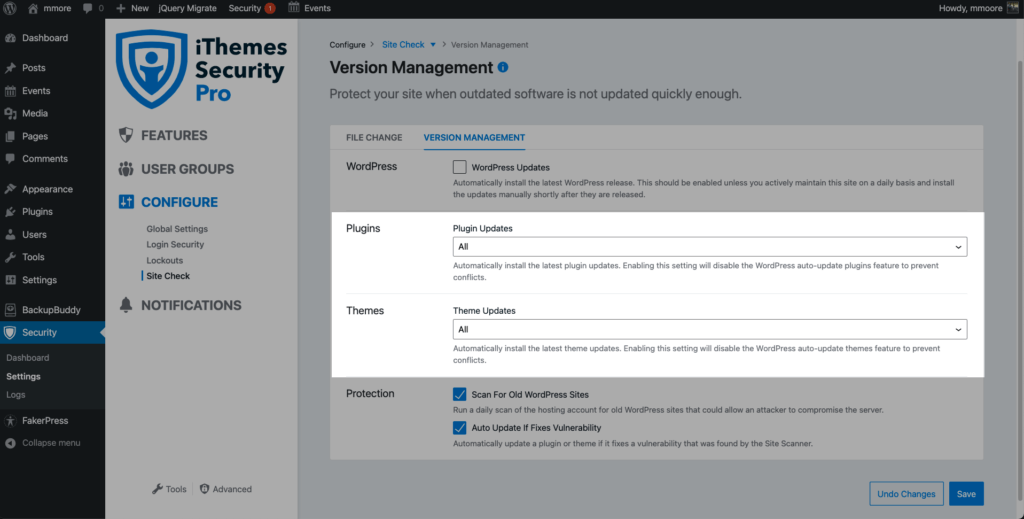

1. Aktualizacje wtyczek/motywów zakończone przez zarządzanie wersjami

Funkcja zarządzania wersjami w iThemes Security Pro umożliwia automatyczną aktualizację WordPressa, wtyczek i motywów.

Jeśli aktualizacja zostanie ukończona przez zarządzanie wersjami, iThemes Security Pro będzie znał źródło aktualizacji i nie wywoła alertu.

2. Porównanie plików dla wtyczek i motywów iThemes

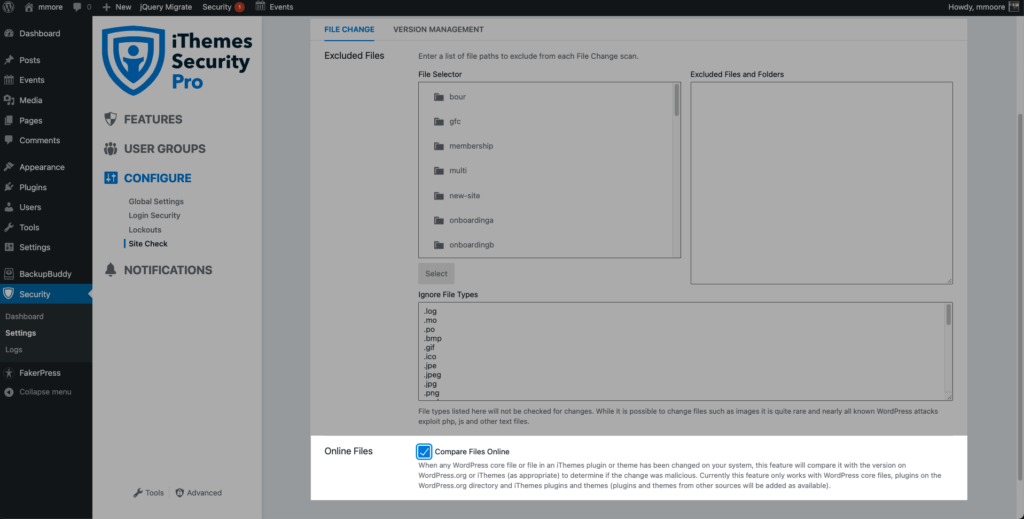

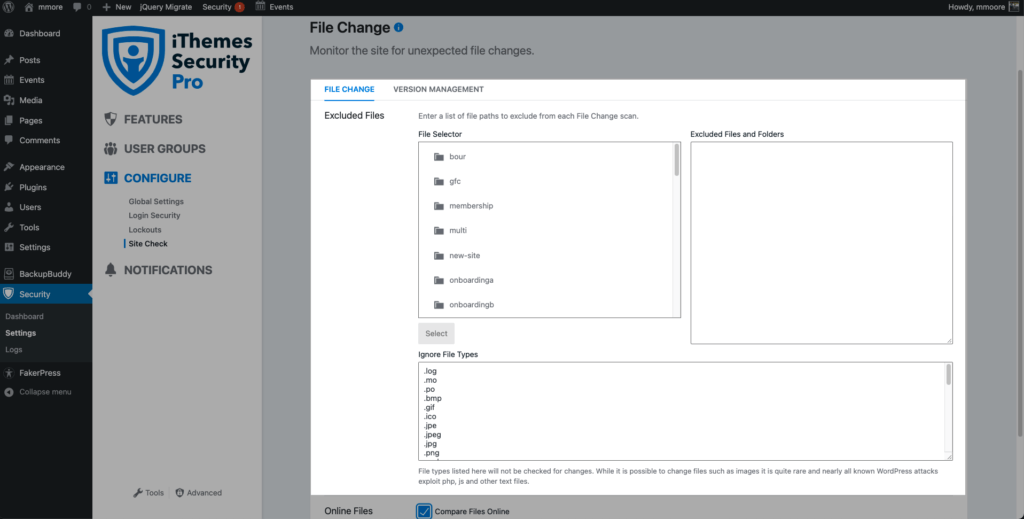

Zaznacz pole Porównaj pliki online w ustawieniach wykrywania zmian plików, aby włączyć porównywanie plików online.

Za każdym razem, gdy plik w Twojej witrynie należący do wtyczki lub motywu iThemes zostanie zmieniony, zostanie porównany z plikiem na serwerze iThemes. Jeśli skrót do wersji pliku w Twojej witrynie pasuje do skrótu do wersji na serwerze iThemes, będzie to prawidłowa zmiana i nie otrzymasz alertu.

3. Porównanie plików online WordPress.org

Jeśli plik główny WordPressa lub wtyczka zainstalowana z repozytorium WordPress.org zostanie zmieniona, plik zostanie porównany z wersją na WordPress.org. Jeśli skróty są zgodne, zmiany nie są złośliwe i nie otrzymasz alertu.

4. Wyłączenia ręczne

Możesz wykluczyć pliki, katalogi i typy plików z File Change Detection w ustawieniach File Change Detection.

Ogólna zasada jest taka, że można wykluczyć pliki, o których wiesz, że będą regularnie aktualizowane. Doskonałym tego przykładem są pliki kopii zapasowych i pamięci podręcznej. Wykluczenie tego typu plików uspokoi wiele dodatkowego szumu.

Co zrobić, jeśli zauważysz naruszenie bezpieczeństwa lub włamanie?

Jeśli otrzymasz powiadomienie od iThemes Security, że nastąpiła podejrzana zmiana pliku i podejrzewasz, że doszło do naruszenia, możesz wykonać kilka szybkich kroków, aby złagodzić szkody.

Przywróć poprzednią/czystą kopię zapasową swojej witryny

Najpewniejszym sposobem cofnięcia naruszenia bezpieczeństwa jest przywrócenie witryny do poprzedniej wersji sprzed ataku. Dlatego tak ważne jest posiadanie kompleksowego rozwiązania do tworzenia kopii zapasowych WordPress. Zalecamy używanie BackupBuddy do planowania automatycznego uruchamiania kopii zapasowych, dzięki czemu zawsze masz kopię zapasową.

Pamiętaj tylko, że przywrócenie poprzedniej kopii zapasowej może nadal narażać Twoją witrynę na to samo naruszenie, dlatego ważne jest, aby wykonać również te kroki.

Natychmiast zaktualizuj wszystkie nieaktualne wtyczki i motywy

Podatna wtyczka lub motyw może nadal być winowajcą, dlatego ważne jest, aby NATYCHMIAST zaktualizować wszystkie nieaktualne wtyczki lub motywy. Nawet jeśli przywrócisz poprzednią czystą wersję swojej witryny, te same luki nadal będą istnieć i mogą zostać ponownie zhakowane.

Możesz również sprawdzić, czy nie korzystasz z podatnej wtyczki lub motywu, który wciąż nie ma poprawki od dewelopera. Musisz natychmiast usunąć tę wtyczkę.

Włącz uwierzytelnianie dwuskładnikowe

Jeśli nie używasz uwierzytelniania dwuskładnikowego do zabezpieczania loginów administratora, natychmiast je aktywuj. Ta dodatkowa warstwa zabezpieczeń pomoże zapewnić, że nieupoważnieni użytkownicy nie będą mogli włamać się do żadnych kont administratorów.

Poszukaj pomocy w profesjonalnym usuwaniu złośliwego oprogramowania

Często naruszenia bezpieczeństwa występują na poziomie serwera (głębszym niż instalacja WordPressa), więc może być konieczne skontaktowanie się z profesjonalną firmą zajmującą się usuwaniem złośliwego oprogramowania. Zalecamy WeWatchYourWebsite do profesjonalnego usuwania złośliwego oprogramowania.

Zawijanie

Bardzo ważne jest jak najszybsze wykrycie naruszenia bezpieczeństwa. Poleganie wyłącznie na skanerach złośliwego oprogramowania w celu ostrzegania o naruszeniach bezpieczeństwa nie wystarczy. Musisz także zwracać uwagę na podejrzane zachowanie, takie jak złośliwe zmiany plików.

Wykrywanie zmian plików może pomóc w szybszym wykrywaniu naruszeń i znacznie zmniejszyć szkody wyrządzone przez udane włamanie.

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 50 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Pobierz teraz iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.