8 façons de sécuriser votre connexion WordPress

Publié: 2021-04-27L'URL de connexion WordPress est la même pour chaque site WordPress et ne nécessite aucune autorisation spéciale pour y accéder. Toute personne ayant une expérience de travail avec WordPress sait que l'URL de connexion se trouve sur la page /wp-login.php .

L'accessibilité de la page de connexion WordPress en fait la partie la plus attaquée - et potentiellement la plus vulnérable - de tout site Web WordPress. Heureusement pour nous, le plugin iThemes Security Pro facilite la sécurisation de votre connexion WordPress.

Jetons un coup d'œil aux outils d'iThemes Security Pro que vous pouvez utiliser pour sécuriser votre connexion WordPress et la rendre presque impénétrable !

1. Limiter les tentatives de connexion

La première étape pour sécuriser votre connexion WordPress est de limiter les tentatives de connexion infructueuses. Par défaut, rien n'est intégré à WordPress pour limiter le nombre de tentatives de connexion infructueuses qu'une personne peut effectuer. Sans limitation du nombre de tentatives de connexion infructueuses qu'un attaquant peut effectuer, il peut continuer à essayer une combinaison de différents noms d'utilisateur et mots de passe jusqu'à ce qu'il en trouve un qui fonctionne.

La fonction de protection locale contre la force brute d'iThemes Security Pro garde une trace des tentatives de connexion non valides effectuées par un hôte ou une adresse IP et un nom d'utilisateur. Une fois qu'une adresse IP ou un nom d'utilisateur a fait trop de tentatives de connexion invalides consécutives, ils seront verrouillés et ne pourront plus faire d'autres tentatives pendant une période de temps définie.

Pour commencer à utiliser la fonction Local Brute Force Protection , activez-la sur la page principale de la page des paramètres d'iThemes Security Pro.

Les paramètres de protection locale contre la force brute vous permettent de définir les seuils de verrouillage.

- Nombre maximal de tentatives de connexion par hôte – Le nombre de tentatives de connexion non valides qu'une adresse IP est autorisée avant qu'elle ne soit verrouillée.

- Nombre maximal de tentatives de connexion par utilisateur - Il s'agit du nombre de tentatives de connexion non valides qu'un nom d'utilisateur est autorisé avant qu'il ne soit verrouillé.

- Minutes à retenir Mauvaise connexion - Il s'agit de la durée pendant laquelle une tentative de connexion non valide doit être comptabilisée par rapport à une adresse IP ou un nom d'utilisateur pour un verrouillage.

- Interdire automatiquement l'utilisateur « admin » - Lorsque cette option est activée, toute personne utilisant le nom d'utilisateur Admin lors de la connexion reçoit un verrouillage automatique.

Il y a quelques points que vous devez garder à l'esprit lorsque vous configurez vos paramètres de verrouillage. Vous voulez donner des tentatives de connexion non valides aux utilisateurs que vous ne donnez d'adresses IP. Disons que votre site Web subit une attaque par force brute et que l'attaquant utilise votre nom d'utilisateur. L'objectif est de verrouiller l'adresse IP de l'attaquant et non votre nom d'utilisateur, afin que vous puissiez toujours vous connecter et travailler, même lorsque votre site Web est attaqué.

Vous ne voulez pas non plus rendre ces paramètres trop stricts en définissant le nombre de tentatives de connexion non valides trop bas et le temps de mémorisation des tentatives non valides trop long. Si vous réduisez le nombre de tentatives de connexion non valides pour les hôtes/IP à 1 et définissez les minutes pour mémoriser une mauvaise tentative de connexion à un mois, vous augmentez considérablement la probabilité de verrouiller par inadvertance des utilisateurs légitimes.

2. Limitez les tentatives d'authentification externes par demande

Il existe d'autres moyens de se connecter à WordPress en plus d'utiliser un formulaire de connexion. En utilisant XML-RPC, un attaquant peut effectuer des centaines de tentatives de noms d'utilisateurs et de mots de passe dans une seule requête HTTP. La méthode d'amplification par force brute permet aux attaquants de faire des milliers de tentatives de nom d'utilisateur et de mot de passe en utilisant XML-RPC en quelques requêtes HTTP.

En utilisant les paramètres WordPress Tweaks d' iThemes Security Pro, vous pouvez bloquer plusieurs tentatives d'authentification par requête XML-RPC. Limiter le nombre de tentatives de nom d'utilisateur et de mot de passe à une pour chaque demande contribuera grandement à sécuriser votre connexion WordPress.

3. Protection contre la force brute du réseau

Limiter les tentatives de connexion est une question de protection locale contre la force brute. La protection locale contre la force brute examine uniquement les tentatives d'accès à votre site et interdit les utilisateurs conformément aux règles de verrouillage spécifiées dans vos paramètres de sécurité.

La protection Network Brute Force va encore plus loin. Le réseau est la communauté iThemes Security et compte plus d'un million de sites Web. Si une adresse IP est identifiée comme tentant de pénétrer dans les sites Web de la communauté iThemes Security, l'adresse IP sera ajoutée à la liste des personnes interdites par Network Brute Force.

Une fois qu'une adresse IP figure sur la liste des réseaux interdits par force brute, l'adresse IP est bloquée sur tous les sites Web du réseau. Ainsi, si une adresse IP attaque mon site Web et est interdite, elle sera signalée au réseau iThemes Security Brute Force. Mon rapport peut aider à faire interdire l'IP sur l'ensemble du réseau. J'aime pouvoir aider à sécuriser la connexion WordPress d'autres personnes simplement en activant la protection du réseau de sécurité iThemes.

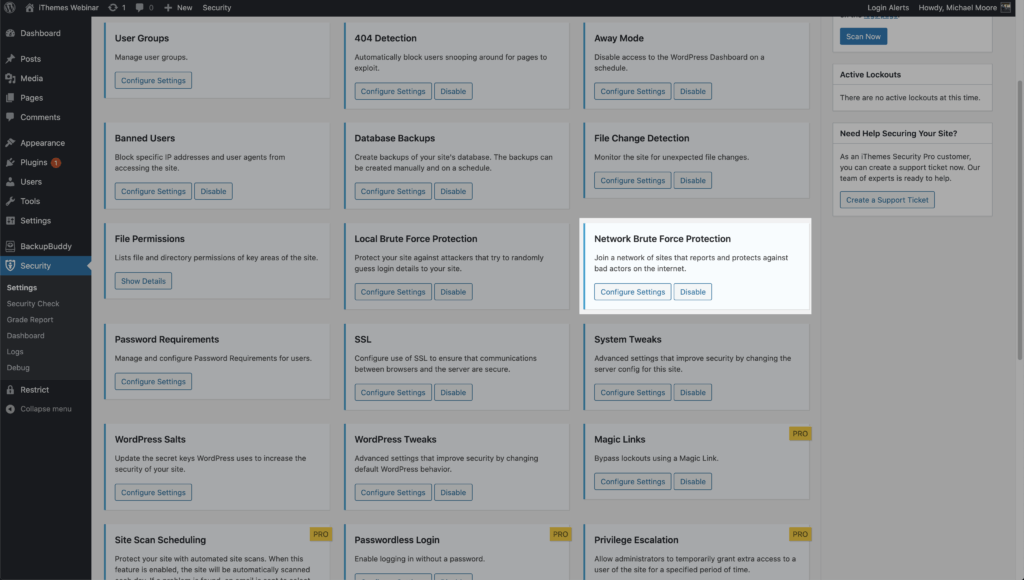

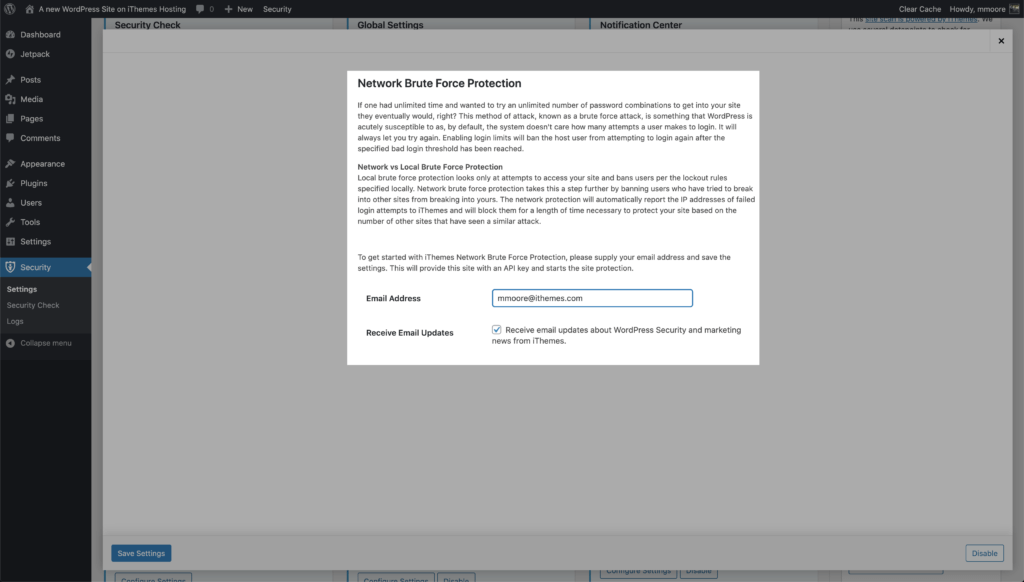

Pour commencer à utiliser Network Force Protection , activez-le sur la page principale des paramètres de sécurité.

Saisissez ensuite votre adresse e-mail, choisissez si vous souhaitez ou non recevoir les mises à jour par e-mail, puis cliquez sur le bouton Enregistrer .

4. Forcer des mots de passe forts

Dans une liste compilée par Splash Data, le mot de passe le plus courant inclus dans tous les vidages de données était 123456. Un vidage de données est une base de données piratée remplie de mots de passe utilisateur vidés quelque part sur Internet. Pouvez-vous imaginer combien de personnes sur votre site Web utilisent un mot de passe faible si 123456 est le mot de passe le plus courant dans les vidages de données ?

Utiliser un mot de passe faible, c'est comme essayer de verrouiller votre porte d'entrée avec un morceau de ruban adhésif. Il n'a jamais fallu longtemps aux pirates pour forcer leur chemin à travers un mot de passe faible dans un site Web. Maintenant que les pirates informatiques utilisent des cartes graphiques dans leurs attaques, le temps nécessaire pour déchiffrer un mot de passe n'a jamais été aussi faible.

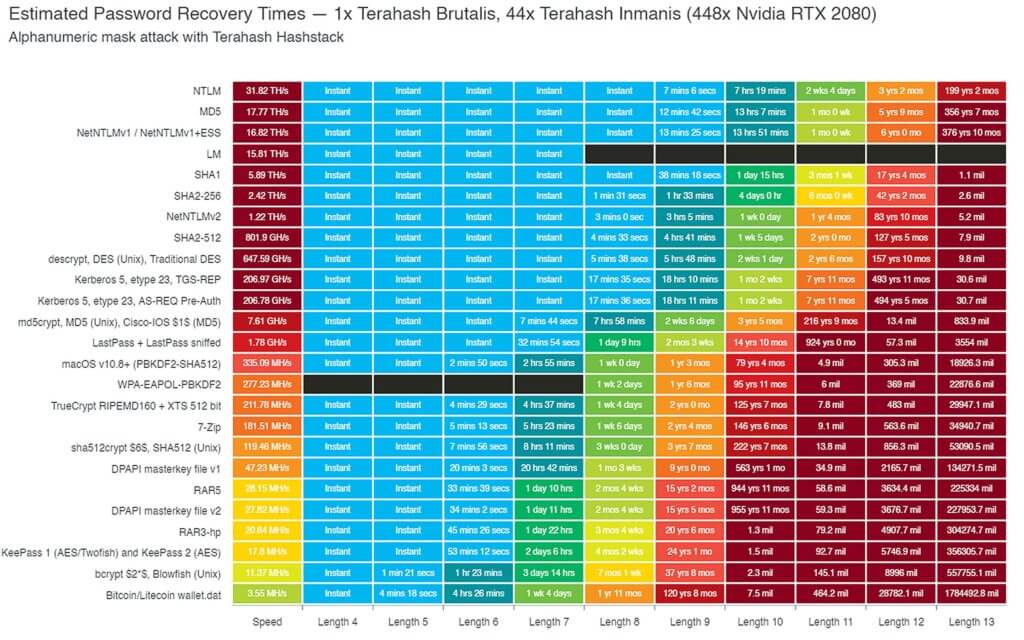

Par exemple, jetons un coup d'œil à un graphique créé par Terahash, une entreprise de craquage de mots de passe haute performance. Leur graphique montre le temps qu'il faut pour déchiffrer un mot de passe à l'aide d'un cluster de hachage de 448x RTX 2080.

Par défaut, WordPress utilise MD5 pour hacher les mots de passe des utilisateurs stockés dans la base de données WP. Ainsi, selon ce graphique, Terahash pourrait déchiffrer un mot de passe à 8 caractères… presque instantanément. Ce n'est pas seulement super impressionnant, mais c'est aussi vraiment effrayant. La bonne nouvelle est que nous pouvons sécuriser notre connexion WordPress en exigeant que nos utilisateurs de haut niveau utilisent des mots de passe forts.

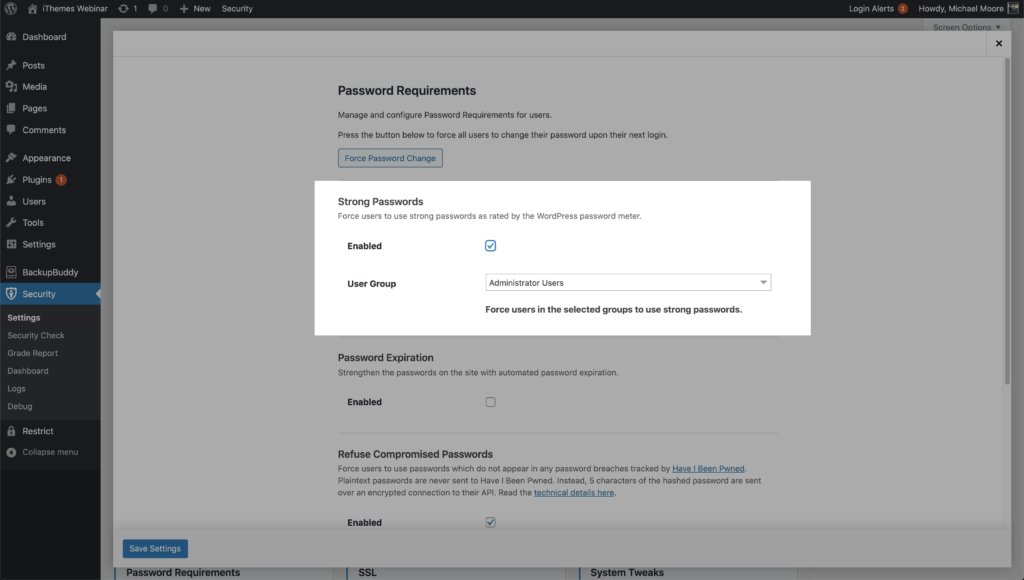

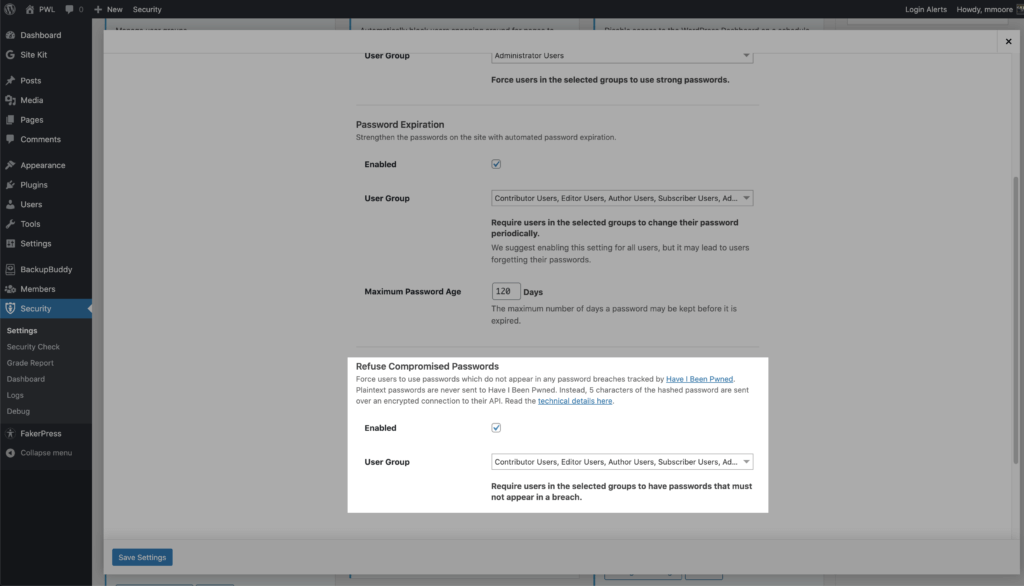

La fonction d' exigence de mots de passe iThemes Security Pro vous permet de forcer des utilisateurs spécifiques à utiliser un mot de passe fort. Activez la fonctionnalité Exigences de mot de passe sur la page principale des paramètres de sécurité, puis sélectionnez les utilisateurs que vous souhaitez exiger d'utiliser un mot de passe fort.

5. Mots de passe compromis refusés

Selon le rapport Verizon Data Breach Investigations, plus de 70 % des employés réutilisent les mots de passe au travail. Mais la statistique la plus importante du rapport est que 81% des violations liées au piratage ont utilisé des mots de passe volés ou faibles.

Les pirates informatiques utilisent une forme d'attaque par force brute appelée attaque par dictionnaire. Une attaque par dictionnaire est une méthode pour pénétrer dans un site Web WordPress avec des mots de passe couramment utilisés qui sont apparus dans les vidages de la base de données. La « Collection 1 ? La violation de données hébergée sur MEGA comprenait 1 160 253 228 combinaisons uniques d'adresses e-mail et de mots de passe. C'est un milliard avec un b. Ce type de score aidera vraiment une attaque par dictionnaire à affiner les mots de passe WordPress les plus couramment utilisés.

Il est indispensable d'empêcher les utilisateurs ayant des capacités de niveau Auteur et au-dessus d'utiliser des mots de passe compromis pour sécuriser votre connexion WordPress. Vous pouvez également penser à ne pas laisser vos utilisateurs de niveau inférieur utiliser des mots de passe compromis.

Il est tout à fait compréhensible et encouragé de rendre la création d'un nouveau compte client aussi simple que possible. Cependant, votre client peut ne pas savoir que le mot de passe qu'il utilise a été trouvé dans un vidage de données. Vous rendriez un grand service à vos clients en les alertant du fait que le mot de passe qu'ils utilisent a été compromis. S'ils utilisent ce mot de passe partout, vous pourriez leur éviter de gros maux de tête plus tard.

La fonction Refuser les mots de passe compromis d'iThemes Security Pro oblige les utilisateurs à utiliser des mots de passe qui n'apparaissent dans aucune violation de mot de passe suivie par Have I Been Pwned. Activez la fonctionnalité Exigences de mot de passe sur la page principale des paramètres de sécurité, puis sélectionnez les utilisateurs que vous souhaitez empêcher d'utiliser un mot de passe compromis.

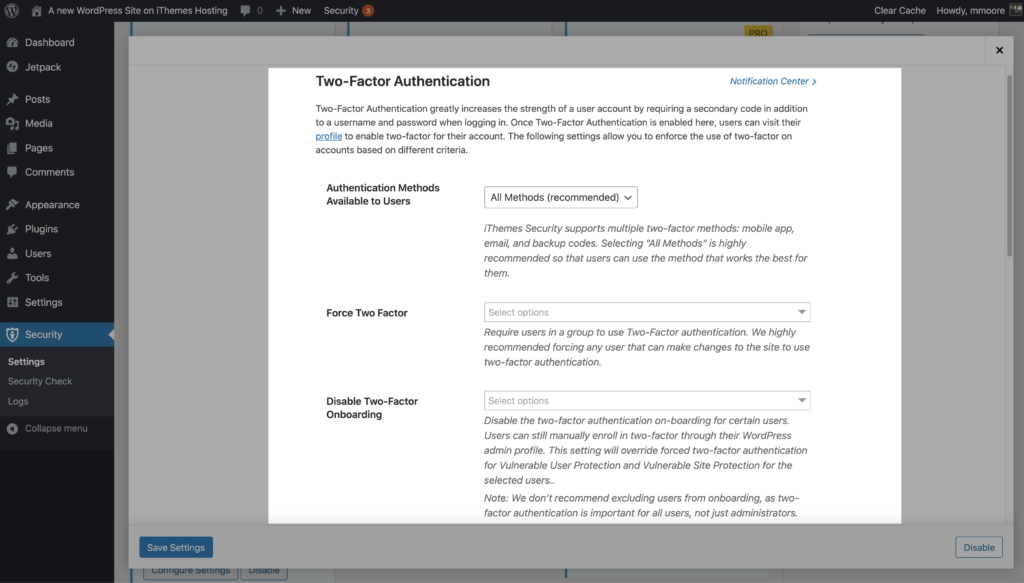

6. Utilisez l'authentification à deux facteurs

L'utilisation d'authentifications à deux facteurs est la meilleure chose que vous puissiez faire pour sécuriser votre connexion WordPress. L'authentification à deux facteurs est un processus de vérification de l'identité d'une personne en exigeant deux méthodes de vérification distinctes. Google a partagé sur son blog que l'utilisation de l'authentification à deux facteurs peut arrêter 100% des attaques de bots automatisées. J'aime vraiment ces cotes.

L'utilisation de l'authentification à deux facteurs peut arrêter 100 % des attaques de bots automatisées.

La fonction d' authentification à deux facteurs d'iThemes Security Pro offre une grande flexibilité lors de la mise en œuvre de 2fa sur votre site Web. Vous pouvez activer le double facteur pour tout ou partie de vos utilisateurs, et vous pouvez forcer vos utilisateurs de haut niveau à utiliser 2fa à chaque connexion.

Pour votre commodité, iThemes Security Pro propose 2 méthodes différentes d'authentification à deux facteurs.

- Application mobile - La méthode de l'application mobile est la méthode d'authentification à deux facteurs la plus sécurisée fournie par iThemes Security Pro. Cette méthode nécessite que vous utilisiez une application mobile gratuite à deux facteurs comme Authy.

- E - mail - La méthode d'e-mail à deux facteurs enverra des codes sensibles au temps à l'adresse e-mail de votre utilisateur.

- Codes de sauvegarde – Un ensemble de codes à usage unique qui peuvent être utilisés pour se connecter en cas de perte de la méthode principale à deux facteurs.

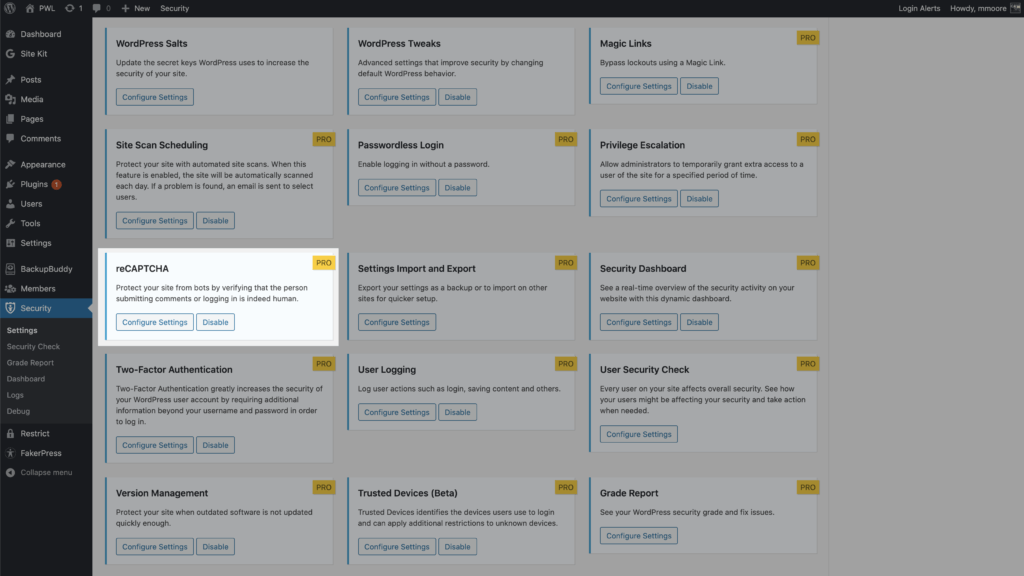

7. Bloquez les robots malveillants avec Google reCAPTCHA v3

La fonction iThemes Security Pro Google reCAPTCHA dans iThemes Security Pro protège votre site contre les robots malveillants. Ces robots tentent de s'introduire dans votre site Web en utilisant des mots de passe compromis, en publiant du spam ou même en grattant votre contenu. reCAPTCHA utilise des techniques avancées d'analyse des risques pour distinguer les humains des robots.

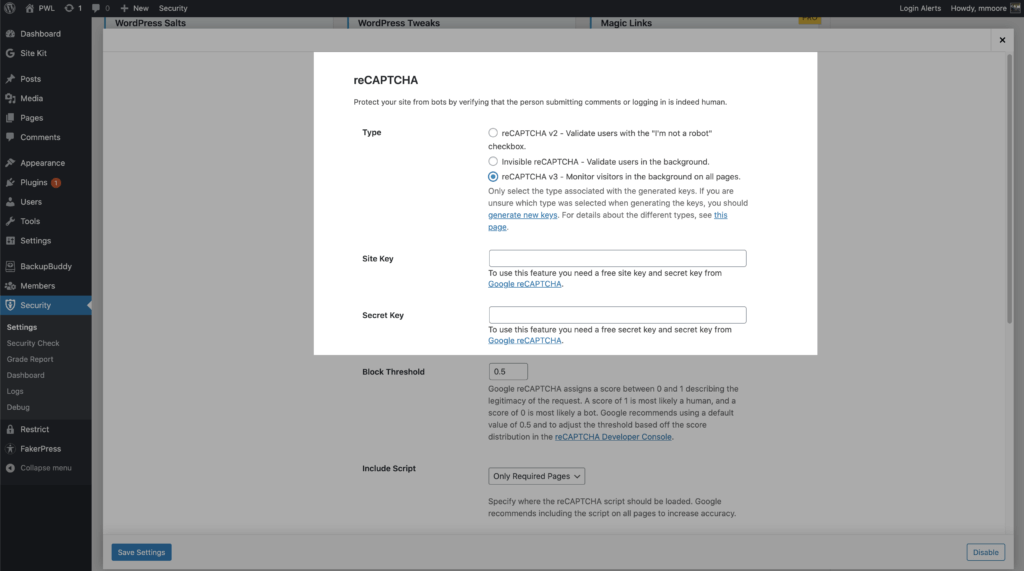

Ce qui est génial avec la version 3 de reCAPTCHA, c'est qu'elle vous aide à détecter le trafic abusif des robots sur votre site Web sans aucune interaction avec l'utilisateur. Au lieu d'afficher un défi CAPTCHA, reCAPTCHA v3 surveille les différentes demandes effectuées sur votre site et renvoie un score pour chaque demande. Le score varie de 0,0 à 1. Plus le score renvoyé par reCAPTCHA est élevé, plus il est sûr qu'un humain a fait la demande. Plus ce score renvoyé par reCAPTCHA est faible, plus il est certain qu'un bot a fait la demande.

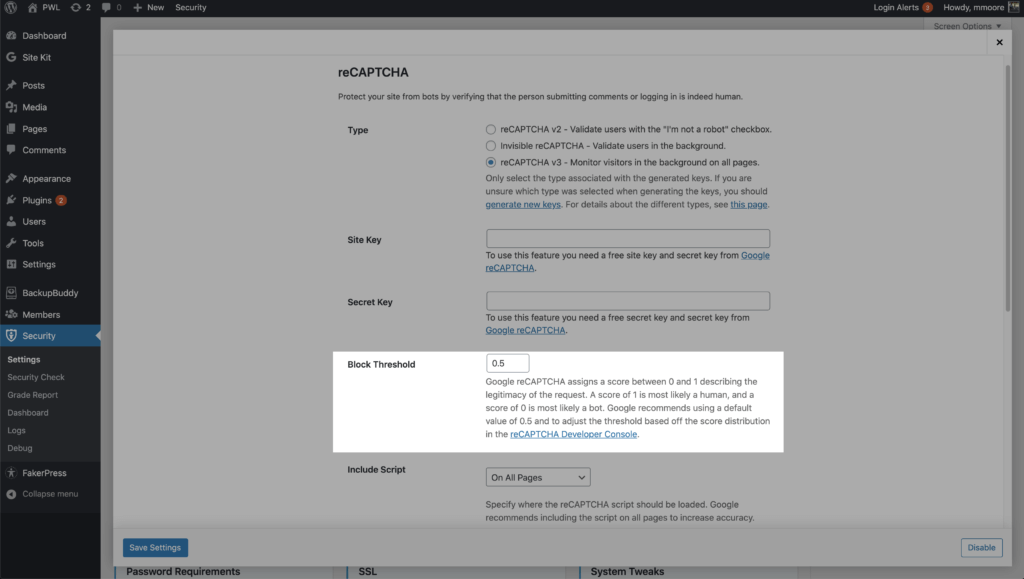

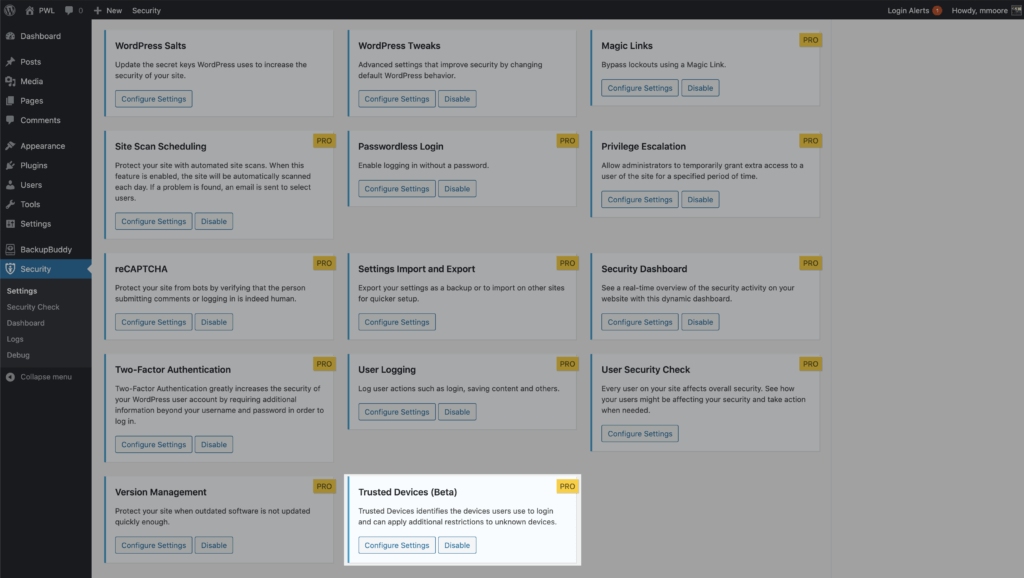

Pour commencer à utiliser Google reCAPTCHA v3 , activez l'option sur la page principale des paramètres de sécurité.

Ensuite, vous devrez sélectionner reCAPTCHA v3 lorsque vous tapez reCAPTCHA et générer vos clés à partir de votre administrateur Google

iThemes Security Pro vous permet de définir un seuil de blocage à l'aide du score reCAPTCHA. Google recommande d'utiliser 0.5 par défaut. Gardez à l'esprit que vous pourriez verrouiller par inadvertance des utilisateurs légitimes si vous définissez un seuil trop élevé.

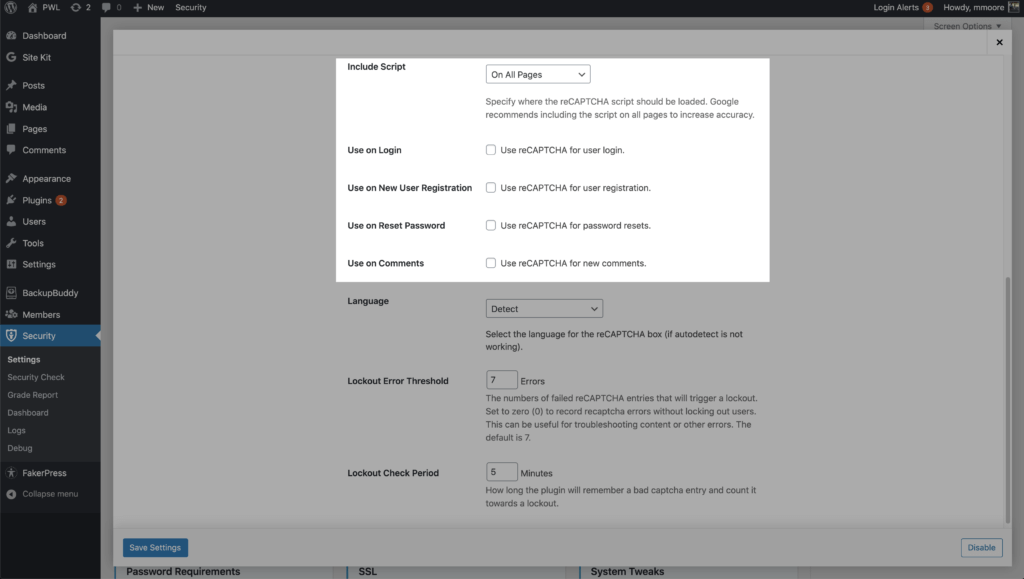

Vous pouvez activer reCAPTCHA sur votre inscription d'utilisateur WordPress, réinitialiser le mot de passe, la connexion et les commentaires. iThemes Security Pro vous permet d'exécuter le script Google reCAPTCHA sur toutes les pages pour augmenter la précision de son score bot vs. humain. L'activation de reCAPTCHA v3 est un excellent moyen de sécuriser votre connexion WordPress.

8. Limiter l'accès de l'appareil au tableau de bord WP

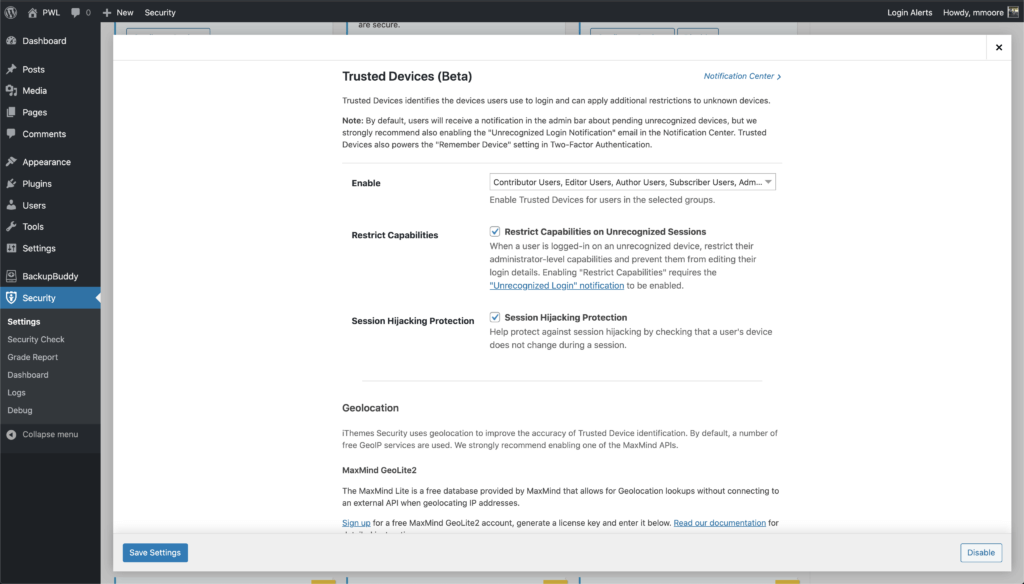

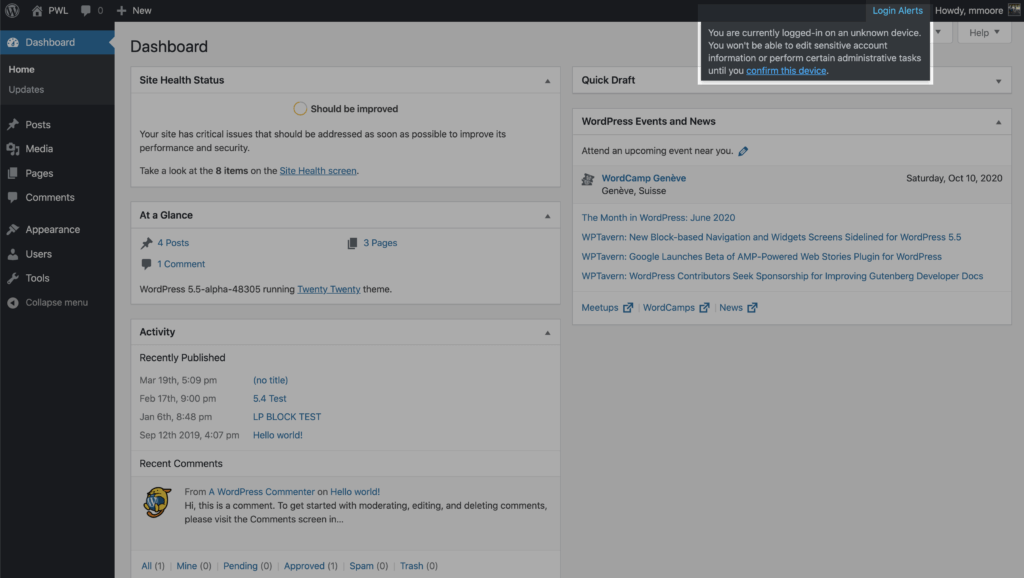

La dernière étape pour sécuriser votre connexion WordPress consiste à limiter l'accès à votre tableau de bord WordPress à un ensemble d'appareils. La fonctionnalité Appareils de confiance iThemes Security Pro identifie les appareils que vous et les autres utilisateurs utilisez pour vous connecter à votre site WordPress. Lorsqu'un utilisateur s'est connecté sur un appareil non reconnu, les appareils de confiance peuvent restreindre leurs capacités de niveau administrateur. Cela signifie qu'un pirate a pu contourner vos autres méthodes de sécurité de connexion - ce qui est peu probable - il n'aurait pas la possibilité d'apporter des modifications malveillantes à votre site Web.

Pour commencer à utiliser Trusted Devices , activez-les sur la page principale des paramètres de sécurité, puis cliquez sur le bouton Configurer les paramètres .

Dans les paramètres Appareils de confiance, décidez quels utilisateurs vous souhaitez utiliser la fonctionnalité, puis activez les fonctionnalités Restreindre les capacités et Protection contre le piratage de session .

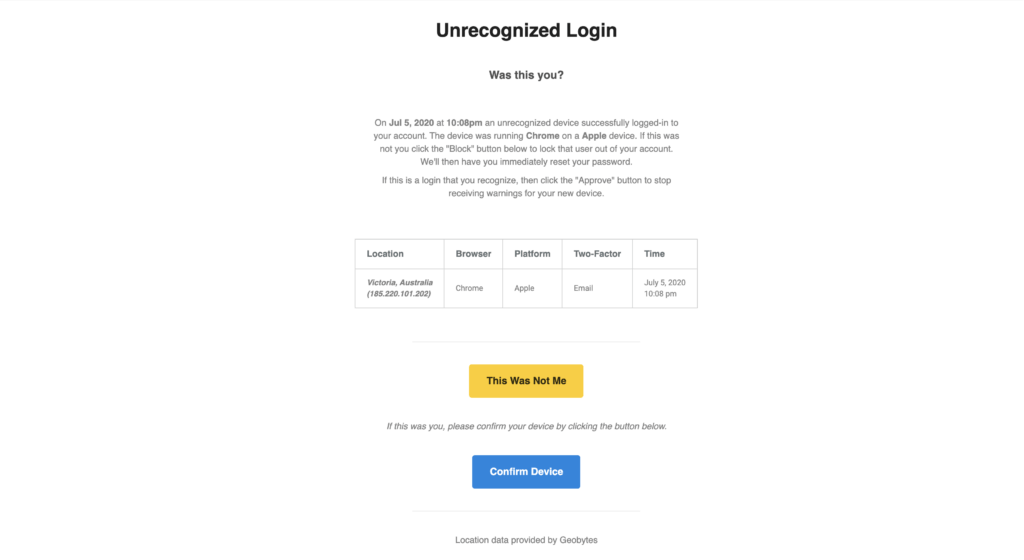

Après avoir activé le nouveau paramètre Appareils de confiance, les utilisateurs recevront une notification dans la barre d'administration WordPress concernant les appareils non reconnus en attente. Si votre appareil actuel n'a pas été ajouté à la liste des appareils de confiance, cliquez sur le lien Confirmer cet appareil pour envoyer l'e-mail d'autorisation .

Cliquez sur le bouton Confirmer l'appareil dans l'e-mail de connexion non reconnu pour ajouter vos appareils actuels à la liste des appareils de confiance.

Emballer

L'accessibilité de la page de connexion WordPress en fait la partie la plus attaquée – et potentiellement vulnérable – de tout site WordPress. Cependant, si vous utilisez iThemes Security Pro, vous pouvez rester tranquille.

Assurez-vous que vous utilisez les 8 outils iThemes Security Pro pour sécuriser votre connexion WordPress qui ont été partagés dans cet article.

- 1. Limiter les tentatives de connexion

- 2. Limitez les tentatives d'authentification externes par demande

- 3. Protection contre la force brute du réseau

- 4. Forcer des mots de passe forts

- 5. Mots de passe compromis refusés

- 6. Utilisez l'authentification à deux facteurs

- 7. Bloquez les robots malveillants avec Google reCAPTCHA v3

- 8. Limiter l'accès de l'appareil au tableau de bord WP

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.