8 moduri de a vă asigura conectarea la WordPress

Publicat: 2021-04-27Adresa URL de conectare WordPress este aceeași pentru fiecare site WordPress și nu necesită permisiuni speciale pentru acces. Oricine are experiență de lucru cu WordPress știe că adresa URL de conectare se află pe pagina /wp-login.php .

Accesibilitatea paginii de autentificare WordPress o face cea mai atacată - și, probabil, cea mai vulnerabilă - parte a oricărui site web WordPress. Din fericire pentru noi, pluginul iThemes Security Pro face ușor să vă securizați datele de conectare la WordPress.

Să luăm o privire asupra instrumentelor din iThemes Security Pro pe care le puteți utiliza pentru a vă securiza datele de conectare WordPress și a le face aproape impenetrabile!

1. Limitați încercările de conectare

Primul pas pentru a vă securiza datele de conectare WordPress este limitarea încercărilor eșuate de conectare. În mod implicit, nu există nimic încorporat în WordPress pentru a limita numărul de încercări eșuate de conectare pe care le poate face cineva. Fără o limită a numărului de încercări de conectare nereușite pe care le poate face un atacator, pot continua să încerce o combinație de nume de utilizator și parole diferite până când găsesc una care funcționează.

Funcția iThemes Security Pro Local Brute Force Protection ține evidența încercărilor de conectare nevalide făcute de o gazdă sau de o adresă IP și de un nume de utilizator. Odată ce un IP sau un nume de utilizator a făcut prea multe încercări consecutive de conectare nevalide, acestea vor fi blocate și vor fi împiedicate să mai facă alte încercări pentru o anumită perioadă de timp.

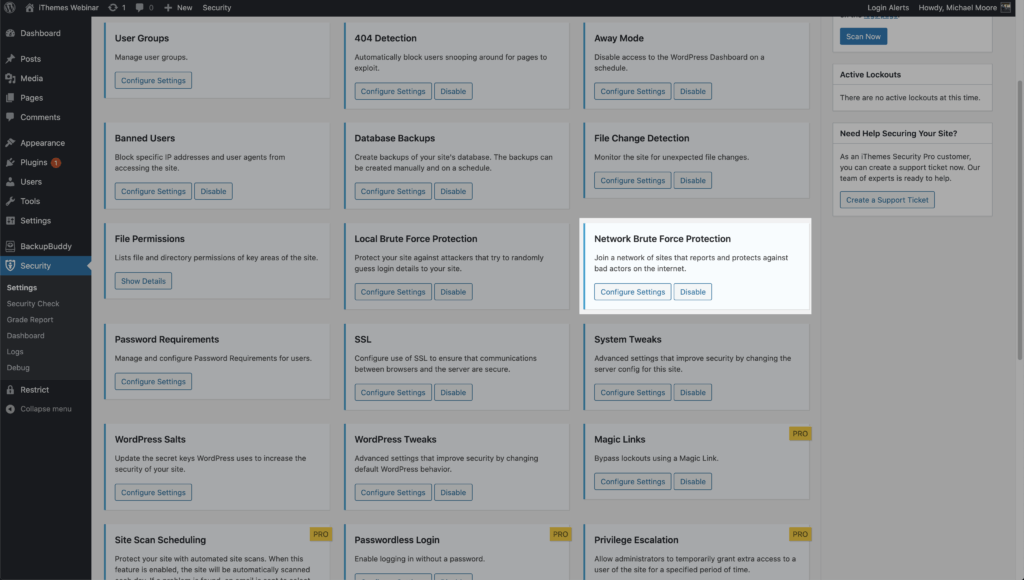

Pentru a începe să utilizați caracteristica Local Brute Force Protection , activați-o pe pagina principală a paginii de setări iThemes Security Pro.

Setările de protecție locală împotriva forței brute vă permit să setați pragurile pentru blocări.

- Încercări maxime de conectare pe gazdă - numărul de încercări de conectare nevalide pe care un IP le permite înainte ca acesta să fie blocat.

- Încercări maxime de conectare per utilizator - Acesta este numărul de încercări de conectare nevalide pe care un nume de utilizator este permis înainte de a fi blocat.

- Minute pentru a vă aminti conectarea greșită - Acesta este timpul cât o încercare de conectare nevalidă ar trebui să fie luată în considerare pentru un IP sau un nume de utilizator pentru un blocaj.

- Interzicerea automată a utilizatorului „administrator” - Când este activată, oricine folosește numele de utilizator administrator atunci când se conectează primește un blocare automată.

Există câteva lucruri pe care doriți să le aveți în vedere atunci când vă configurați setările de blocare. Doriți să oferiți utilizatorilor încercări de conectare nevalide decât să le dați adrese IP. Să presupunem că site-ul dvs. web este supus unui atac de forță brută, iar atacatorul utilizează numele dvs. de utilizator. Scopul este de a bloca adresa IP a atacatorului și nu numele dvs. de utilizator, astfel încât veți putea să vă conectați și să faceți treaba, chiar și atunci când site-ul dvs. web este atacat.

De asemenea, nu doriți să faceți aceste setări prea stricte setând numărul de încercări de conectare nevalide prea mic și timpul pentru a vă aminti încercările nevalide prea mult. Dacă reduceți numărul de încercări de conectare nevalide pentru gazde / IP-uri la 1 și setați minutele pentru a vă aminti o încercare de conectare greșită la o lună, creșteți drastic probabilitatea de a bloca în mod accidental utilizatorii legitimi.

2. Limitați încercările de autentificare în afara cererii

Există și alte modalități de a vă conecta la WordPress pe lângă utilizarea unui formular de autentificare. Folosind XML-RPC, un atacator poate face sute de nume de utilizator și încercări de parolă într-o singură cerere HTTP. Metoda de amplificare a forței brute permite atacatorilor să facă mii de încercări de nume de utilizator și parolă folosind XML-RPC în doar câteva solicitări HTTP.

Folosind setările WordPress Tweaks ale iThemes Security Pro, puteți bloca mai multe încercări de autentificare pentru fiecare solicitare XML-RPC. Limitarea numărului de încercări de nume de utilizator și parolă la una pentru fiecare solicitare va ajuta mult în asigurarea autentificării dvs. WordPress.

3. Protecția forței brute de rețea

Limitarea încercărilor de conectare se referă la protecția forței brute locale. Protecția locală împotriva forței brute se referă doar la încercările de accesare a site-ului dvs. și interzice utilizatorilor conform regulilor de blocare specificate în setările dvs. de securitate.

Protecția Network Brute Force face acest lucru cu un pas mai departe. Rețeaua este comunitatea iThemes Security și are peste un milion de site-uri web puternice. Dacă un IP este identificat ca încercând să pătrundă în site-uri web din comunitatea de securitate iThemes, IP-ul va fi adăugat la lista interzisă a Forței brute de rețea.

Odată ce un IP este pe lista interzisă a Forței brute de rețea, IP-ul va fi blocat pe toate site-urile din rețea. Deci, dacă un IP atacă site-ul meu web și este interzis, acesta va fi raportat la iThemes Security Brute Force Network. Raportul meu poate ajuta la interzicerea IP-ului pe întreaga rețea. Îmi place că pot ajuta la securizarea conectării la WordPress a altor persoane doar prin activarea protecției rețelei de securitate iThemes.

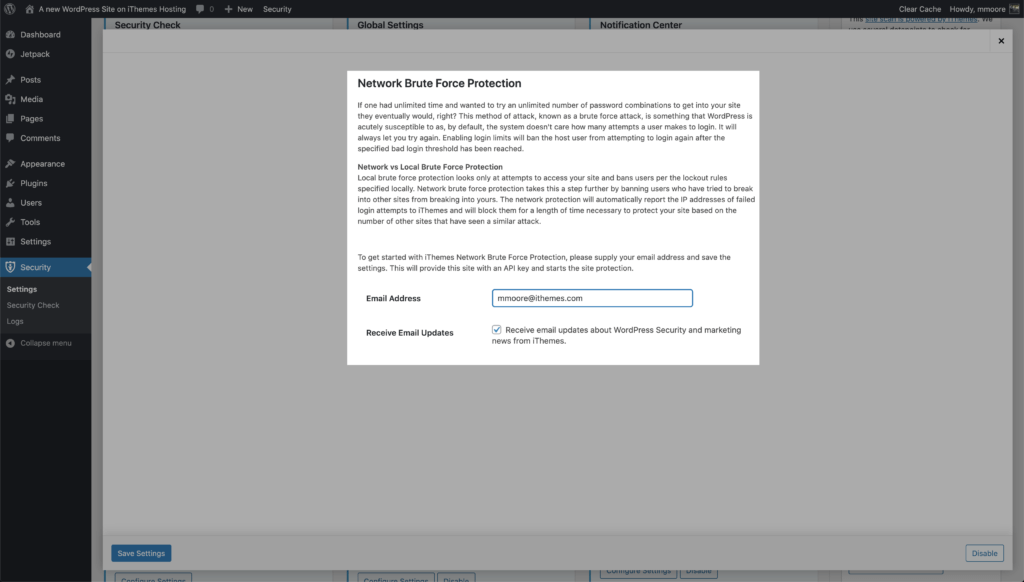

Pentru a începe să utilizați Network Force Protection , activați-l în pagina principală a setărilor de securitate.

Apoi introduceți adresa de e-mail, alegeți dacă doriți sau nu să primiți actualizări prin e-mail și apoi faceți clic pe butonul Salvare .

4. Forțați parole puternice

Într-o listă compilată de Splash Data, cea mai obișnuită parolă inclusă în toate depozitele de date a fost 123456. Un depozit de date este o bază de date piratată plină cu parole de utilizator aruncate undeva pe internet. Îți poți imagina câte persoane de pe site-ul tău folosesc o parolă slabă dacă 123456 este cea mai comună parolă din depozitele de date?

Folosirea unei parole slabe este ca și cum ai încerca să îți blochezi ușa din față cu o bucată de bandă. Nu a durat niciodată mult timp până când hackerii au forțat brutal să treacă peste o parolă slabă într-un site web. Acum, când hackerii folosesc cardurile grafice pe computer în atacurile lor, timpul necesar pentru a sparge o parolă nu a fost niciodată mai mic.

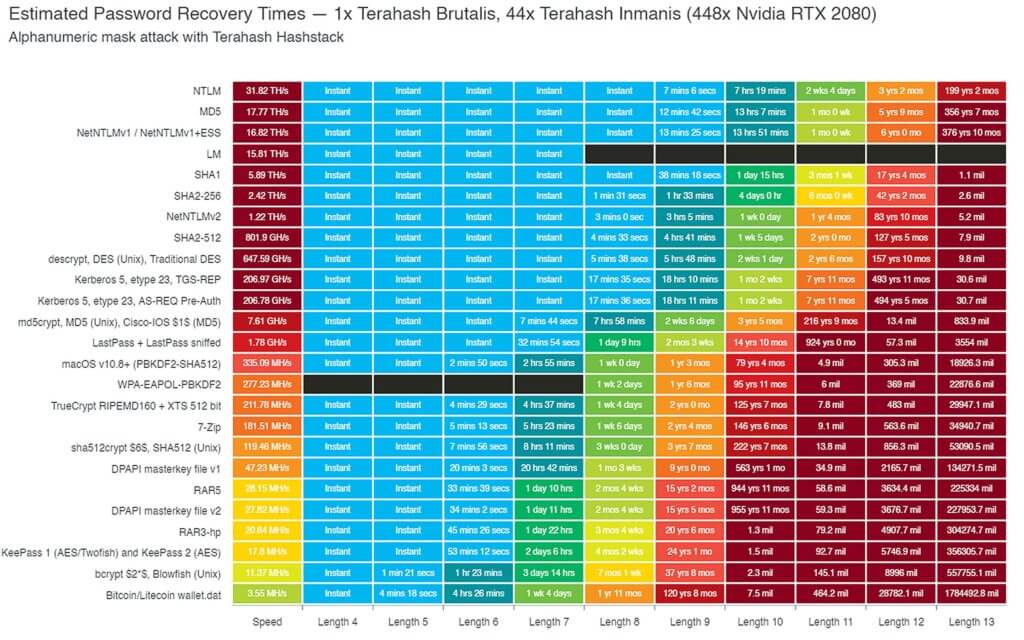

De exemplu, să aruncăm o privire la o diagramă creată de Terahash, o companie de înaltă performanță care creează parolele. Diagrama lor arată timpul necesar pentru a sparge o parolă folosind un cluster hashstack de 448x RTX 2080s.

În mod implicit, WordPress folosește MD5 pentru a hash parolele utilizatorilor stocate în baza de date WP. Deci, conform acestui grafic, Terahash ar putea sparge o parolă de 8 caractere ... aproape instantaneu. Acest lucru nu este doar super impresionant, ci este și înfricoșător. Vestea bună este că ne putem securiza datele de conectare la WordPress cerând ca utilizatorii noștri de nivel înalt să utilizeze parole puternice.

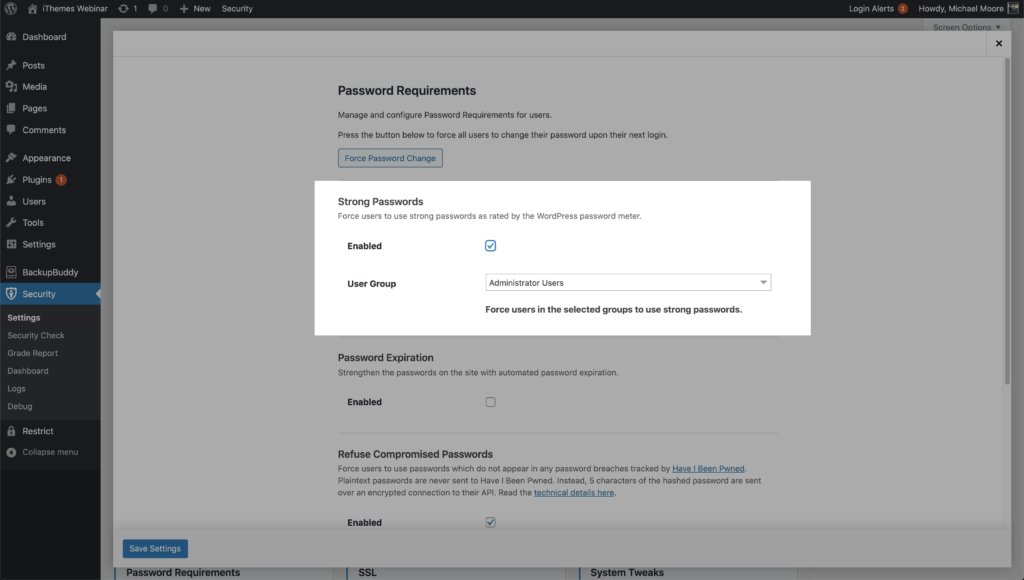

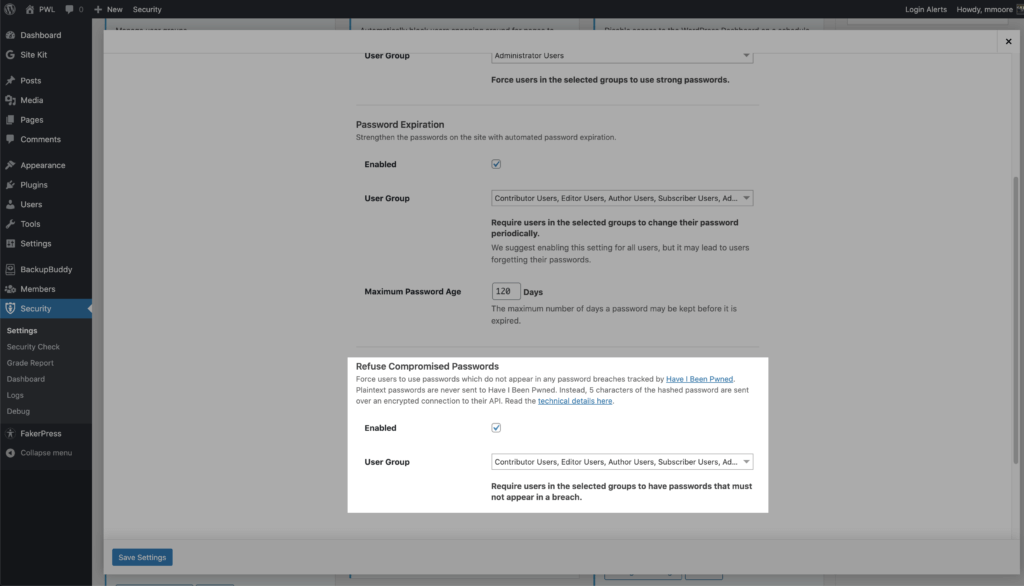

Funcția de cerință a parolelor iThemes Security Pro vă permite să forțați anumiți utilizatori să utilizeze o parolă puternică. Activați caracteristica Cerințe parolă pe pagina principală a setărilor de securitate, apoi selectați utilizatorii pe care doriți să îi solicitați pentru a utiliza o parolă puternică.

5. Parole compromise refuzate

Potrivit Raportului de investigații privind încălcarea datelor Verizon, peste 70% dintre angajați refolosesc parolele la locul de muncă. Dar cea mai importantă statistică din raport este că 81% din încălcările legate de hacking au folosit parole furate sau slabe.

Hackerii folosesc o formă de forță brută atacată numită atac de dicționar. Un atac de dicționar este o metodă de intrare într-un site web WordPress cu parole utilizate în mod obișnuit, care au apărut în depozitele de baze de date. „Colecția nr. 1? Încălcarea datelor care a fost găzduită pe MEGA a inclus 1.160.253.228 de combinații unice de adrese de e-mail și parole. Adică un miliard cu b. Acest tip de scor va ajuta într-adevăr un atac de dicționar să restrângă cele mai utilizate parole WordPress.

Este o necesitate pentru a împiedica utilizatorii cu capacități la nivel de autor și mai mari să folosească parole compromise pentru a vă securiza datele de conectare la WordPress. De asemenea, s-ar putea să vă gândiți să nu permiteți utilizatorilor dvs. de nivel inferior să utilizeze parole compromise.

Este complet de înțeles și încurajat să creați un cont de client nou cât mai ușor posibil. Cu toate acestea, este posibil ca clientul dvs. să nu știe că parola pe care o utilizează a fost găsită într-un depozit de date. Le-ați oferi clienților un serviciu excelent, alertându-i cu privire la faptul că parola pe care o utilizează a fost compromisă. Dacă folosesc parola respectivă peste tot, le-ați putea salva de la unele bătăi de cap majore pe drum.

Funcția iThemes Security Pro Refuse Compromised Parwords obligă utilizatorii să folosească parole care nu au apărut în nicio încălcare a parolelor urmărite de Have I Been Pwned. Activați caracteristica Cerințe parolă pe pagina principală a setărilor de securitate, apoi selectați utilizatorii pe care doriți să îi împiedicați să utilizați o parolă compromisă.

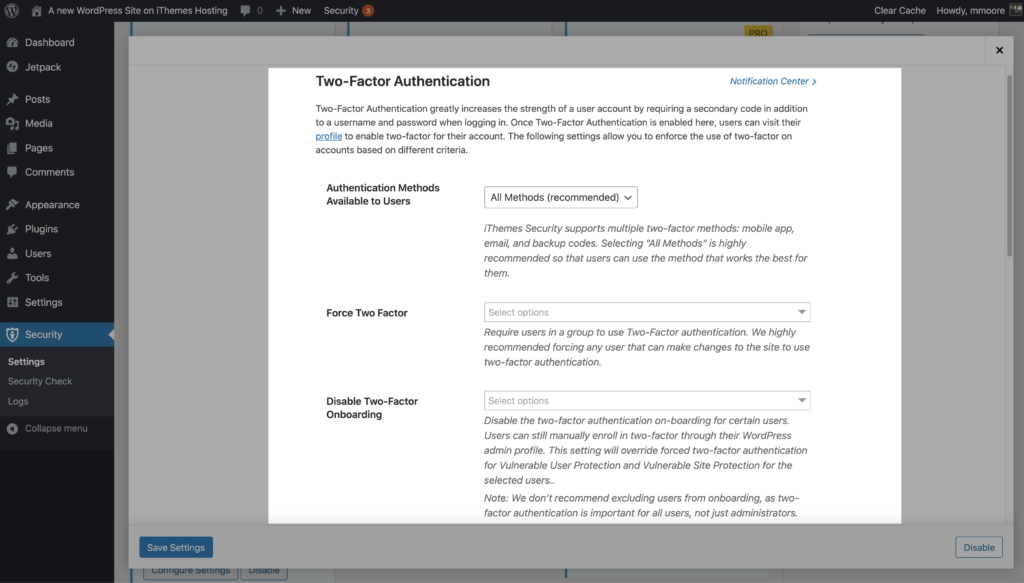

6. Utilizați autentificarea cu doi factori

Folosirea autentificărilor cu doi factori este cel mai bun lucru pe care îl puteți face pentru a vă securiza datele de conectare la WordPress. Autentificarea cu doi factori este un proces de verificare a identității unei persoane prin necesitatea a două metode separate de verificare. Google a împărtășit pe blogul său că utilizarea autentificării cu doi factori poate opri 100% din atacurile automate de bot. Îmi plac foarte mult aceste cote.

Folosirea autentificării cu doi factori poate opri 100% din atacurile automate de bot.

Funcția de autentificare cu doi factori iThemes Security Pro oferă o mulțime de flexibilitate atunci când implementați 2fa pe site-ul dvs. web. Puteți activa doi factori pentru toți sau unii dintre utilizatorii dvs. și vă puteți forța utilizatorii la nivel înalt să utilizeze 2fa la fiecare autentificare.

Pentru confortul dvs., iThemes Security Pro oferă 2 metode diferite de autentificare cu doi factori.

- Aplicație mobilă - Metoda aplicației mobile este cea mai sigură metodă de autentificare cu doi factori furnizată de iThemes Security Pro. Această metodă necesită utilizarea unei aplicații mobile gratuite cu doi factori, cum ar fi Authy.

- E - mail - Metoda de e-mail cu doi factori va trimite coduri sensibile la timp la adresa de e-mail a utilizatorului dvs.

- Coduri de rezervă - Un set de coduri de utilizare unice care pot fi utilizate pentru a vă conecta în cazul în care metoda primară cu doi factori este pierdută.

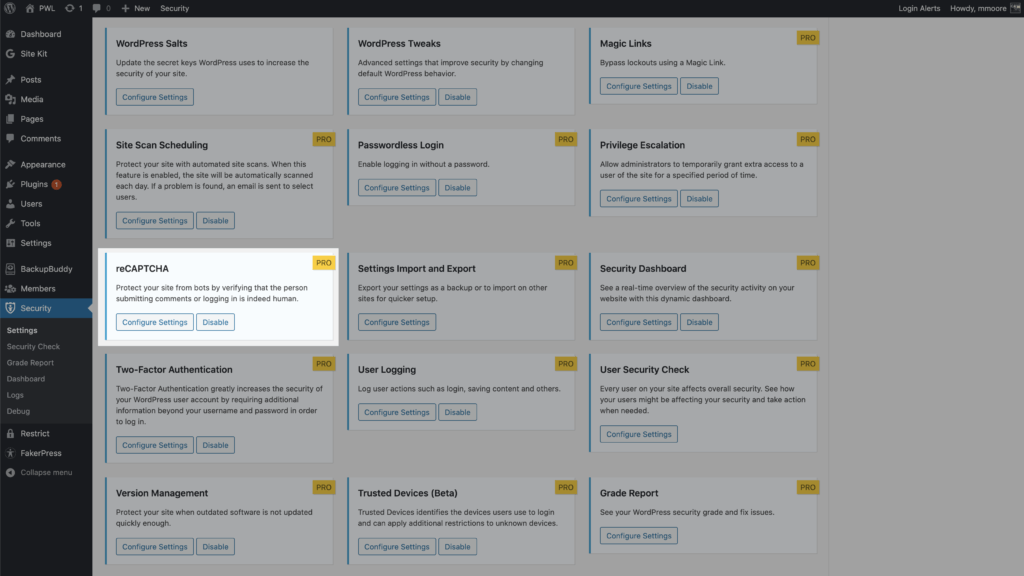

7. Blocați roboții răi cu Google reCAPTCHA v3

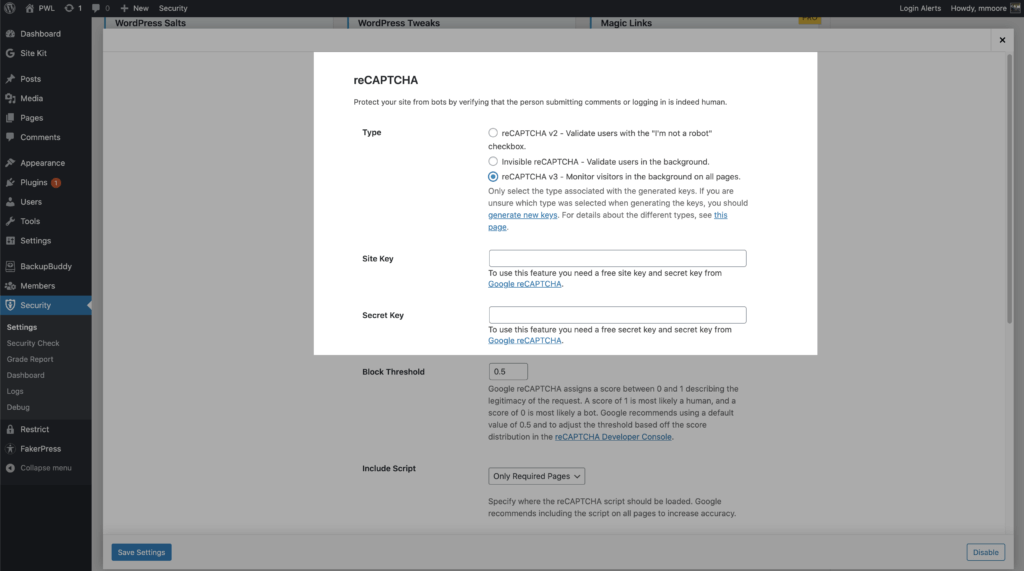

Funcția iThemes Security Pro Google reCAPTCHA din iThemes Security Pro vă protejează site-ul împotriva roboților răi. Acești roboți încearcă să pătrundă pe site-ul dvs. web folosind parole compromise, postând spam sau chiar răscolind conținutul. reCAPTCHA folosește tehnici avansate de analiză a riscurilor pentru a distinge oamenii și roboții.

Ce este grozav la reCAPTCHA versiunea 3 este că vă ajută să detectați traficul abuziv de bot pe site-ul dvs. web fără nicio interacțiune a utilizatorului. În loc să afișeze o provocare CAPTCHA, reCAPTCHA v3 monitorizează diferitele solicitări făcute pe site-ul dvs. și returnează un scor pentru fiecare solicitare. Scorul variază de la 0,0 la 1. Cu cât scorul returnat de reCAPTCHA este mai mare, cu atât este mai încrezător că un om a făcut cererea. Cu cât acest scor redus de reCAPTCHA este mai mic, cu atât este mai încrezător că un robot a făcut cererea.

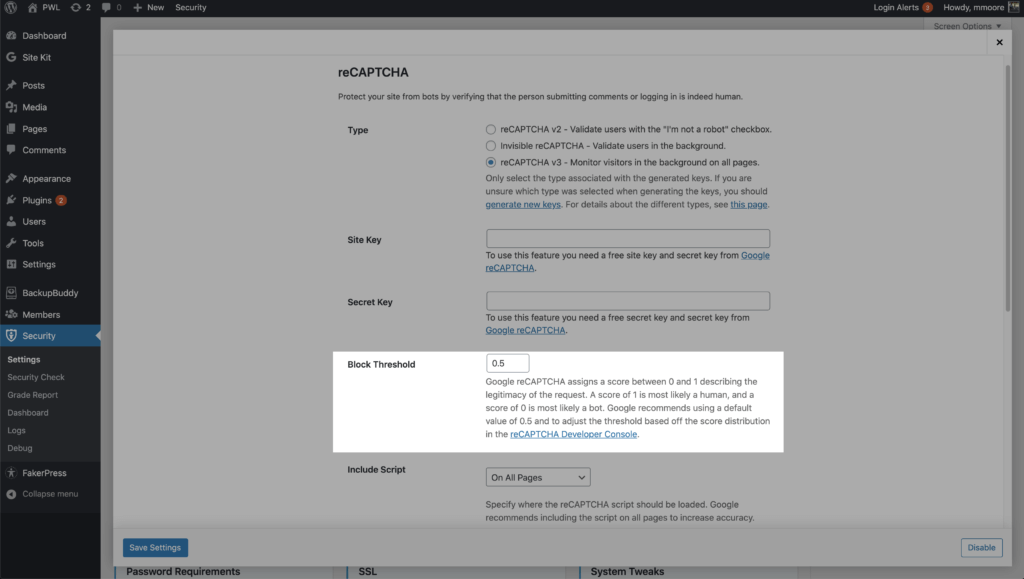

Pentru a începe să utilizați Google reCAPTCHA v3 , activați opțiunea din pagina principală a setărilor de securitate.

Apoi, va trebui să selectați reCAPTCHA v3 pe măsură ce tastați reCAPTCHA și să generați cheile de la administratorul dvs. Google

iThemes Security Pro vă permite să setați un prag de bloc folosind scorul reCAPTCHA. Google recomandă să folosiți 0.5 ca implicit. Rețineți că ați putea bloca din greșeală utilizatorii legitimi dacă setați pragul prea mare.

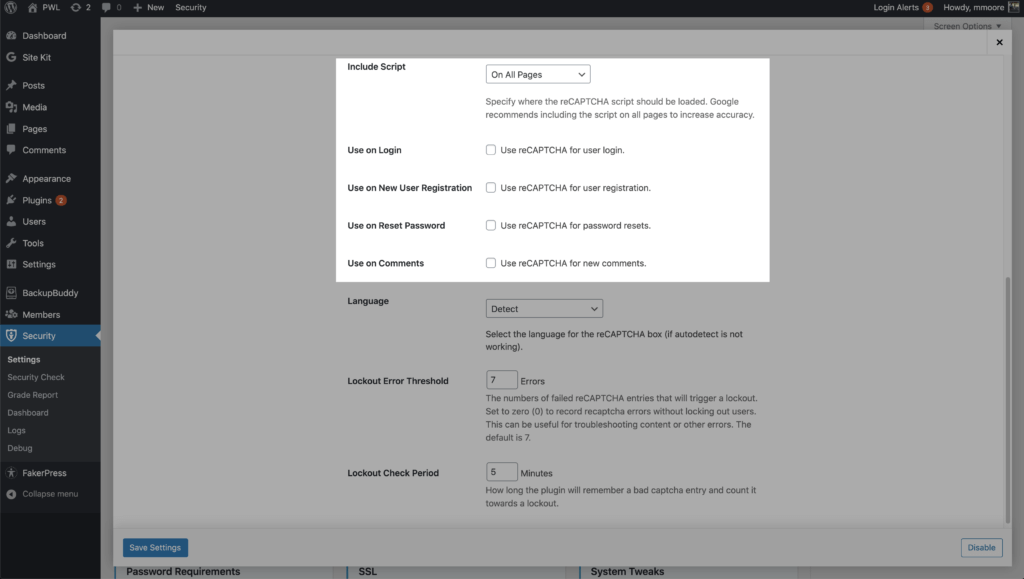

Puteți activa reCAPTCHA la înregistrarea utilizatorului WordPress, la resetarea parolei, la conectare și la comentarii. iThemes Security Pro vă permite să rulați scriptul Google reCAPTCHA pe toate paginile pentru a crește acuratețea botului față de scorul uman. Activarea reCAPTCHA v3 este o modalitate excelentă de a vă securiza datele de conectare WordPress.

8. Limitați accesul dispozitivului la tabloul de bord WP

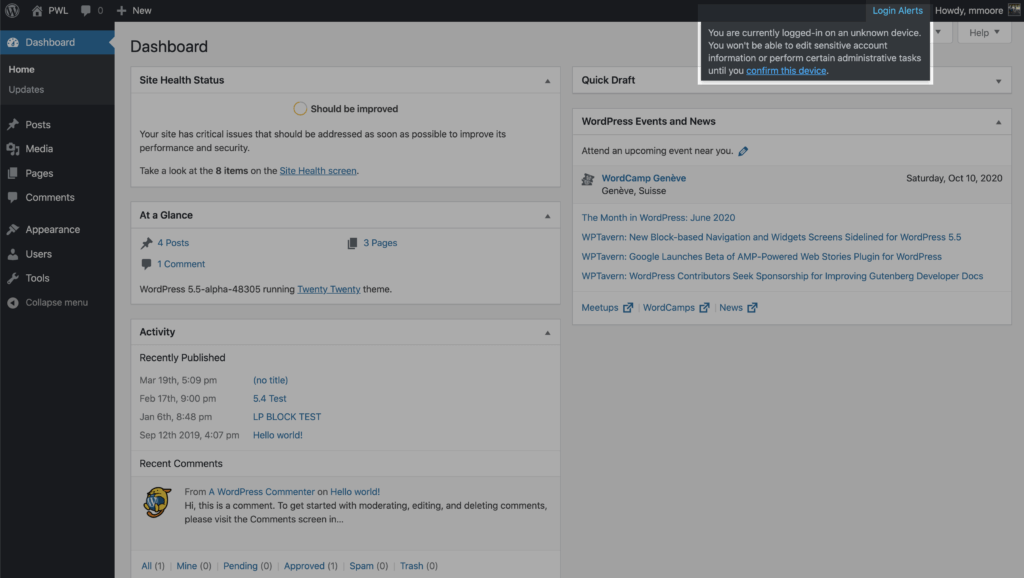

Ultimul pas pentru a vă asigura conectarea la WordPress este să limitați accesul la tabloul de bord WordPress la un set de dispozitive. Funcția Dispozitive de încredere iThemes Security Pro identifică dispozitivele pe care dvs. și alți utilizatori le utilizați pentru a vă conecta la site-ul dvs. WordPress. Când un utilizator s-a conectat pe un dispozitiv nerecunoscut, dispozitivele de încredere își pot restricționa capacitățile la nivel de administrator. Aceasta înseamnă că un hacker a reușit să vă ocolească celelalte metode de securitate de conectare - foarte puțin probabil - nu ar avea capacitatea de a aduce modificări rău intenționate site-ului dvs. web.

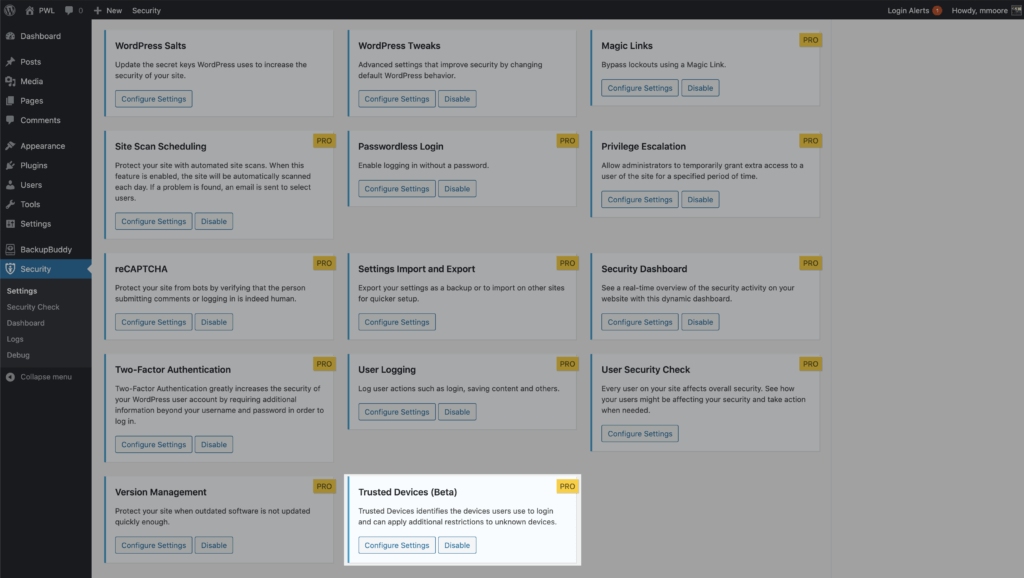

Pentru a începe să utilizați dispozitive de încredere , activați-le în pagina principală a setărilor de securitate, apoi faceți clic pe butonul Configurare setări .

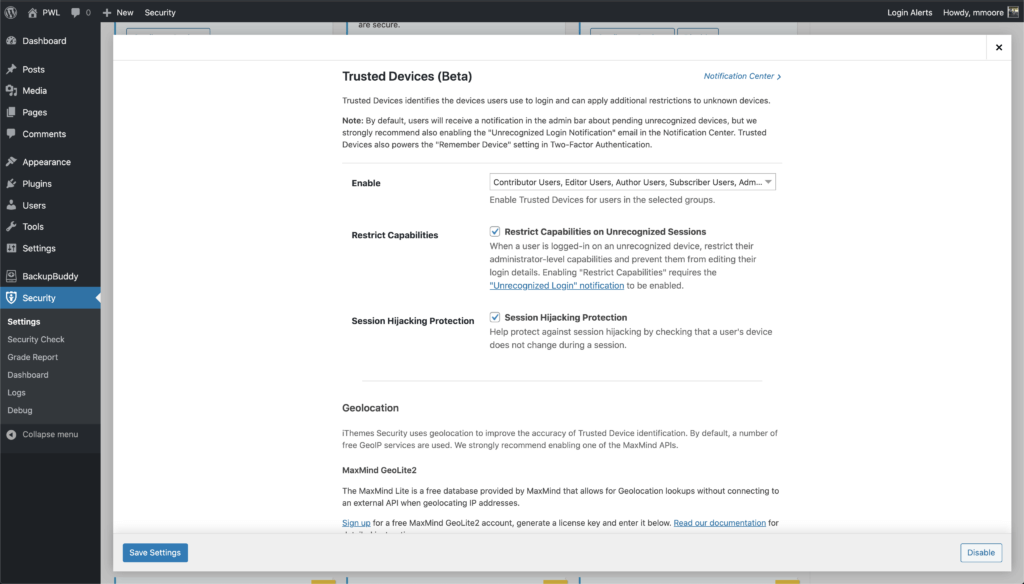

În setările Dispozitive de încredere, decideți ce utilizatori doriți să utilizați caracteristica și activați apoi restricționarea funcționalităților și a caracteristicilor de protecție împotriva deturnării sesiunii .

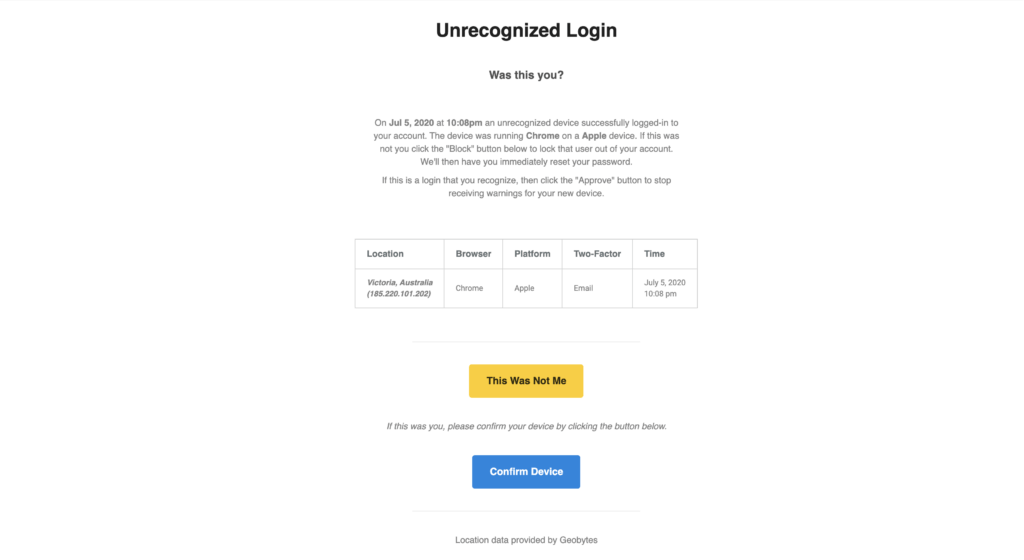

După activarea noii setări Dispozitive de încredere, utilizatorii vor primi o notificare în bara de administrare WordPress despre dispozitivele nerecunoscute în așteptare. Dacă dispozitivul dvs. curent nu a fost adăugat la lista de dispozitive de încredere, faceți clic pe linkul Confirmare dispozitiv pentru a trimite e-mailul de autorizare .

Faceți clic pe butonul Confirmare dispozitiv din e-mailul de autentificare nerecunoscută pentru a adăuga dispozitivele dvs. curente la lista Dispozitive de încredere.

Încheierea

Accesibilitatea paginii de autentificare WordPress o face cea mai atacată - și potențial vulnerabilă - parte a oricărui site WordPress. Cu toate acestea, dacă utilizați iThemes Security Pro, vă puteți liniști.

Asigurați-vă că utilizați cele 8 instrumente iThemes Security Pro pentru a vă securiza datele de conectare WordPress care au fost partajate în această postare.

- 1. Limitați încercările de conectare

- 2. Limitați încercările de autentificare în afara cererii

- 3. Protecția forței brute de rețea

- 4. Forțați parole puternice

- 5. Parole compromise refuzate

- 6. Utilizați autentificarea cu doi factori

- 7. Blocați roboții răi cu Google reCAPTCHA v3

- 8. Limitați accesul dispozitivului la tabloul de bord WP

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.