8 种方法来保护您的 WordPress 登录

已发表: 2021-04-27WordPress 登录 URL 对于每个 WordPress 站点都是相同的,并且不需要任何特殊权限即可访问。 任何有使用 WordPress 经验的人都知道登录 URL 位于/wp-login.php页面上。

WordPress 登录页面的可访问性使其成为任何 WordPress 网站中受攻击最多——也可能是最容易受到攻击的部分。 对我们来说幸运的是,iThemes Security Pro 插件可以轻松保护您的 WordPress 登录。

让我们来看看 iThemes Security Pro 中的工具,您可以使用它们来保护您的 WordPress 登录并使其几乎无法渗透!

1. 限制登录尝试

保护您的 WordPress 登录安全的第一步是限制失败的登录尝试。 默认情况下,WordPress 没有内置任何内容来限制某人可以进行的失败登录尝试次数。 攻击者可以进行的登录尝试失败次数没有限制,他们可以继续尝试不同用户名和密码的组合,直到找到一个有效的组合。

iThemes Security Pro 本地暴力保护功能会跟踪主机或 IP 地址和用户名进行的无效登录尝试。 一旦 IP 或用户名连续进行过多次无效登录尝试,它们将被锁定,并在设定的时间段内无法再进行任何尝试。

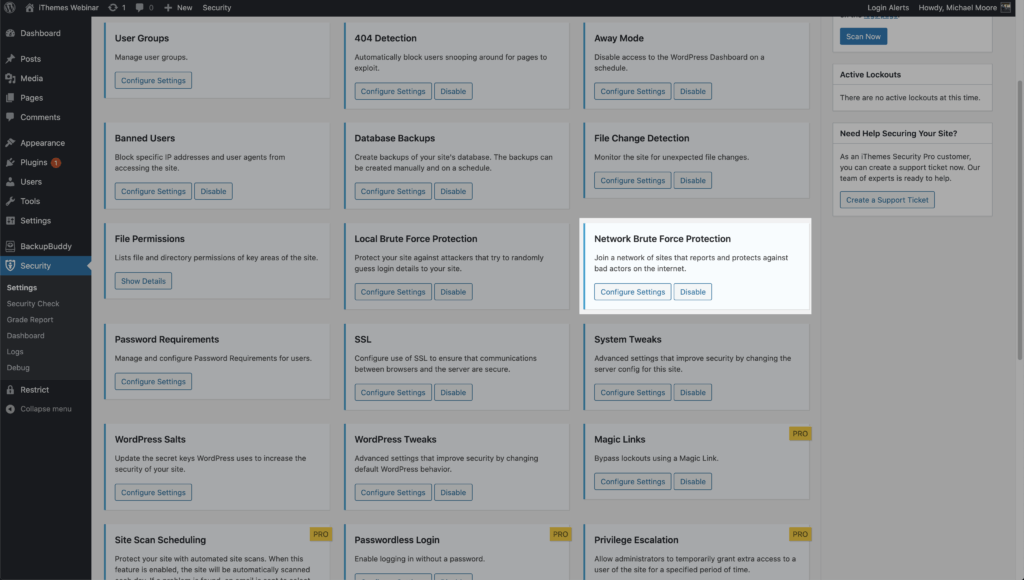

要开始使用本地暴力保护功能,请在 iThemes Security Pro 设置页面的主页上启用它。

Local Brute Force Protection设置允许您设置锁定阈值。

- Max Login Attempts Per Host – IP 被锁定之前允许的无效登录尝试次数。

- Max Login Attempts Per User – 这是用户名在被锁定之前允许的无效登录尝试次数。

- 记住错误登录的分钟数- 这是无效登录尝试应计入 IP 或用户名以进行锁定的时长。

- 自动禁止“管理员”用户- 启用后,登录时使用管理员用户名的任何人都会收到自动锁定。

在配置锁定设置时,您需要记住几件事。 您希望向用户提供移动无效登录尝试而不是提供 IP。 假设您的网站受到蛮力攻击并且攻击者使用您的用户名。 目标是锁定攻击者的 IP 而不是您的用户名,因此即使您的网站受到攻击,您仍然可以登录并完成工作。

您也不希望通过将无效登录尝试次数设置得太低以及将记住无效尝试的时间设置得太长而使这些设置过于严格。 如果您将主机/IP 的无效登录尝试次数降低到 1,并将记住一次错误登录尝试的分钟数设置为一个月,则会大大增加无意中锁定合法用户的可能性。

2. 限制每个请求的外部身份验证尝试

除了使用登录表单之外,还有其他方法可以登录 WordPress。 使用 XML-RPC,攻击者可以在单个 HTTP 请求中进行数百次用户名和密码尝试。 蛮力放大方法允许攻击者在几个 HTTP 请求中使用 XML-RPC 进行数千次用户名和密码尝试。

使用 iThemes Security Pro 的WordPress Tweaks设置,您可以阻止每个 XML-RPC 请求的多次身份验证尝试。 将每个请求的用户名和密码尝试次数限制为一次,将大大有助于保护您的 WordPress 登录。

3. 网络暴力保护

限制登录尝试完全是为了本地暴力保护。 本地蛮力保护仅查看访问您站点的尝试,并根据您的安全设置中指定的锁定规则禁止用户。

网络蛮力保护更进一步。 该网络是 iThemes 安全社区,拥有超过一百万个强大的网站。 如果在 iThemes 安全社区中发现某个 IP 试图闯入网站,则该 IP 将被添加到 Network Brute Force 禁止列表中。

一旦某个 IP 出现在 Network Brute Force 禁止列表中,该 IP 将在网络中的所有网站上被阻止。 因此,如果 IP 攻击我的网站并被禁止,它将报告给 iThemes Security Brute Force Network。 我的报告可以帮助在整个网络上禁止IP。 我喜欢我可以通过启用 iThemes 安全网络保护来帮助保护其他人的 WordPress 登录。

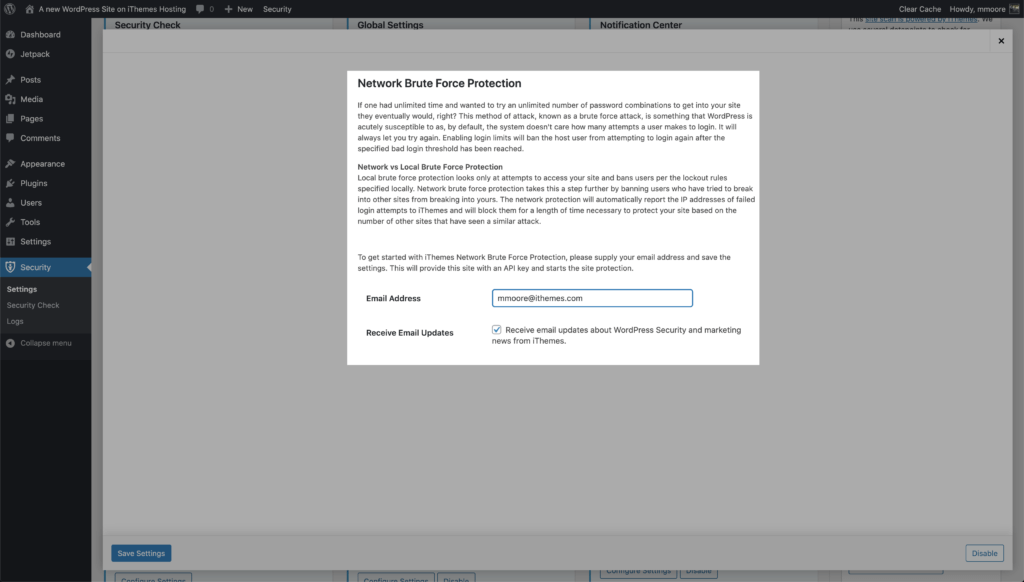

要开始使用Network Force Protection ,请在安全设置的主页上启用它。

然后输入您的电子邮件地址,选择是否要接收电子邮件更新,然后单击保存按钮。

4. 强制使用强密码

在 Splash Data 编制的列表中,所有数据转储中包含的最常见密码是 123456。数据转储是一个被黑的数据库,其中填充了在互联网上某处转储的用户密码。 如果 123456 是数据转储中最常见的密码,您能想象您网站上有多少人使用弱密码吗?

使用弱密码就像试图用胶带锁住你的前门。 黑客用蛮力通过弱密码进入网站从来没有花很长时间。 现在黑客在攻击中利用计算机显卡,破解密码所需的时间从未如此短。

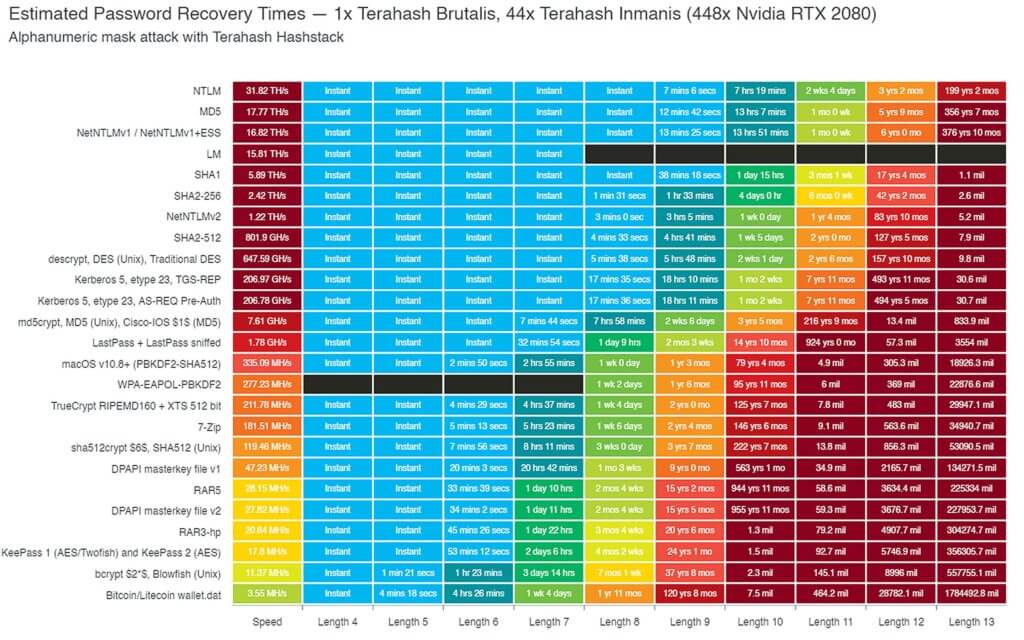

例如,让我们看一下由高性能密码破解公司 Terahash 创建的图表。 他们的图表显示了使用 448x RTX 2080 的哈希堆栈集群破解密码所需的时间。

默认情况下,WordPress 使用 MD5 来散列存储在 WP 数据库中的用户密码。 因此,根据此图表,Terahash 几乎可以立即破解 8 个字符的密码。 这不仅令人印象深刻,而且非常可怕。 好消息是我们可以通过要求我们的高级用户使用强密码来保护我们的 WordPress 登录。

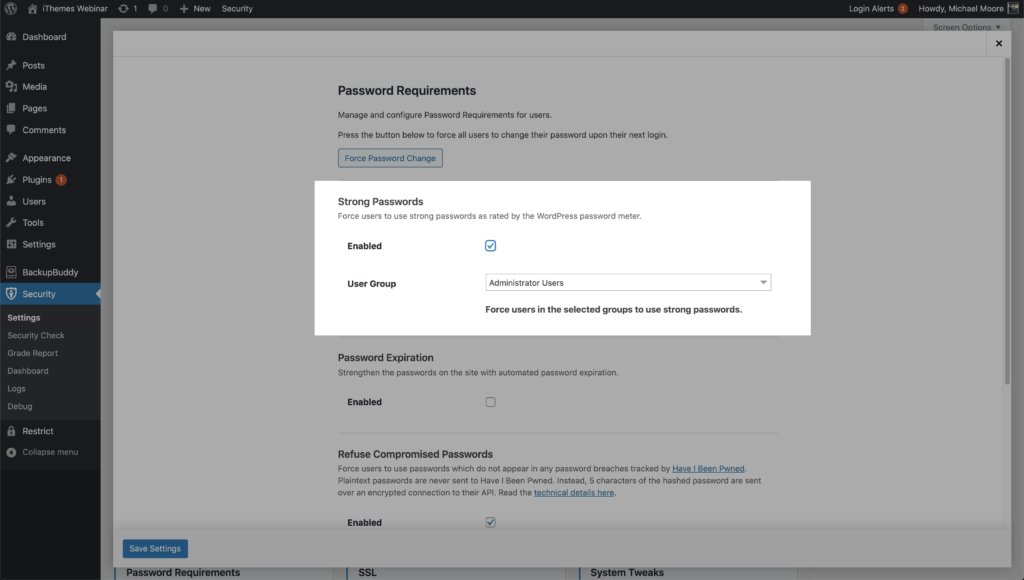

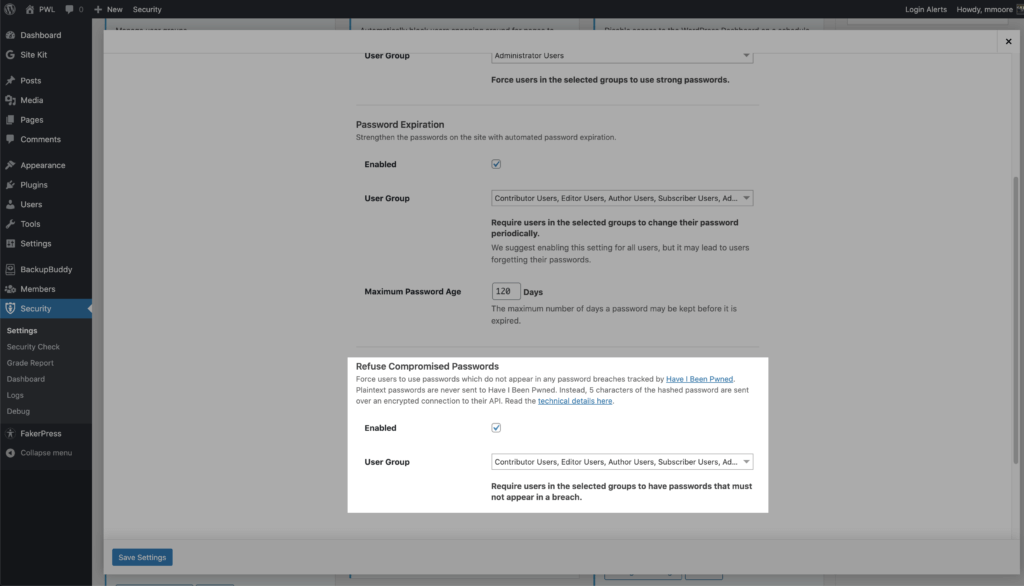

iThemes Security Pro 密码要求功能允许您强制特定用户使用强密码。 在安全设置主页上启用密码要求功能,然后选择您希望要求使用强密码的用户。

5. 拒绝泄露密码

根据 Verizon 数据泄露调查报告,超过 70% 的员工在工作中重复使用密码。 但该报告中最重要的统计数据是,81% 的与黑客相关的违规行为利用了被盗密码或弱密码。

黑客使用一种称为字典攻击的蛮力攻击形式。 字典攻击是一种使用出现在数据库转储中的常用密码闯入 WordPress 网站的方法。 “系列#1? 托管在 MEGA 上的数据泄露包括 1,160,253,228 种独特的电子邮件地址和密码组合。 那是一个 b 的十亿。 这种分数确实有助于字典攻击缩小最常用的 WordPress 密码的范围。

必须防止具有作者级别及以上功能的用户使用泄露的密码来保护您的 WordPress 登录。 您还可以考虑不让您的低级别用户使用已泄露的密码。

完全可以理解并鼓励尽可能轻松地创建新客户帐户。 但是,您的客户可能不知道他们使用的密码是在数据转储中找到的。 通过提醒客户他们使用的密码已被泄露这一事实,您将为您的客户提供出色的服务。 如果他们在任何地方都使用该密码,您就可以避免他们以后遇到一些重大的麻烦。

iThemes Security Pro Refuse Compromised Passwords功能强制用户使用没有出现在 Have I Being Pwned 跟踪的任何密码泄露事件中的密码。 启用安全设置主页上的密码要求功能,然后选择要防止使用泄露密码的用户。

6. 使用两步验证

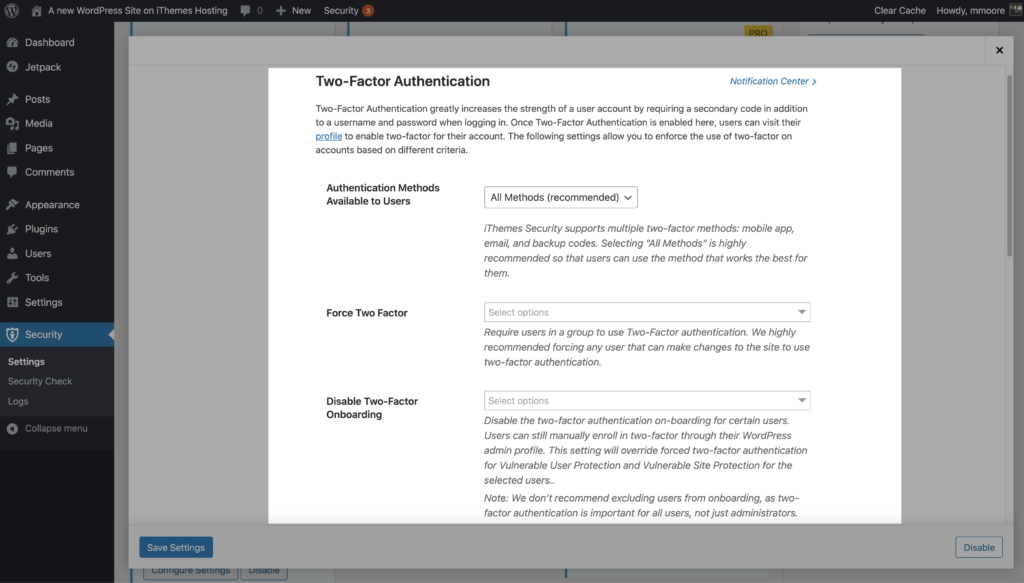

使用双因素身份验证是保护 WordPress 登录安全的最佳方法。 双因素身份验证是通过需要两种不同的验证方法来验证个人身份的过程。 谷歌在其博客上分享说,使用双因素身份验证可以阻止 100% 的自动机器人攻击。 我真的很喜欢这些赔率。

使用双因素身份验证可以 100% 阻止自动机器人攻击。

在您的网站上实施 2fa 时, iThemes Security Pro 两因素身份验证功能提供了极大的灵活性。 您可以为所有或部分用户启用双重验证,并且可以强制高级用户在每次登录时使用 2fa。

为方便起见,iThemes Security Pro 提供 2 种不同的双因素身份验证方法。

- 移动应用程序– 移动应用程序方法是 iThemes Security Pro 提供的最安全的两因素身份验证方法。 此方法要求您使用像 Authy 这样的免费双因素移动应用程序。

- 电子邮件- 双因素的电子邮件方法会将时间敏感代码发送到您用户的电子邮件地址。

- 备用代码– 一组一次性使用代码,可用于在主要两因素方法丢失时登录。

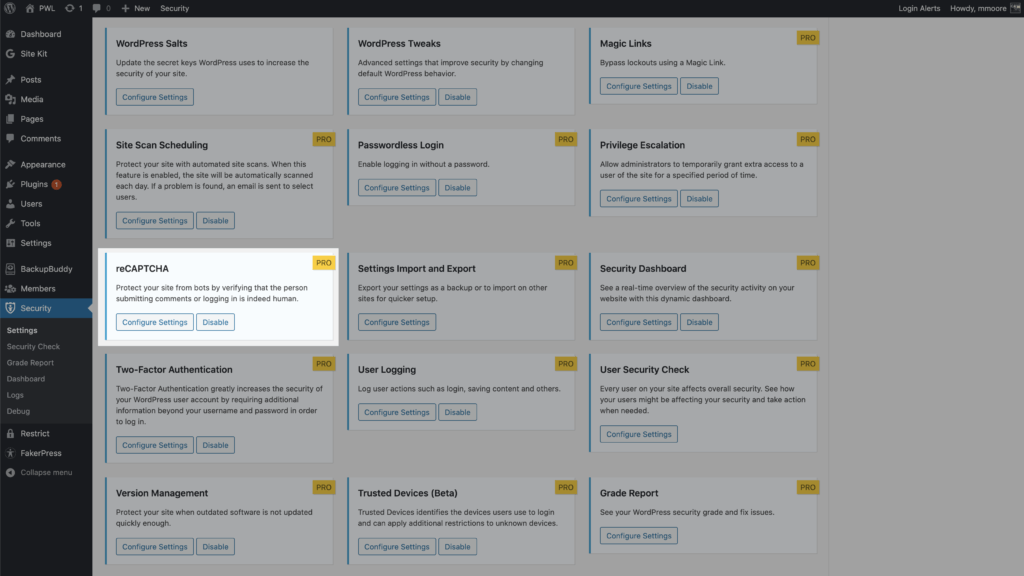

7. 使用 Google reCAPTCHA v3 阻止恶意机器人

iThemes Security Pro 中的iThemes Security Pro Google reCAPTCHA功能可保护您的网站免受恶意机器人的攻击。 这些机器人试图使用泄露的密码、发布垃圾邮件甚至抓取您的内容来闯入您的网站。 reCAPTCHA 使用先进的风险分析技术来区分人类和机器人。

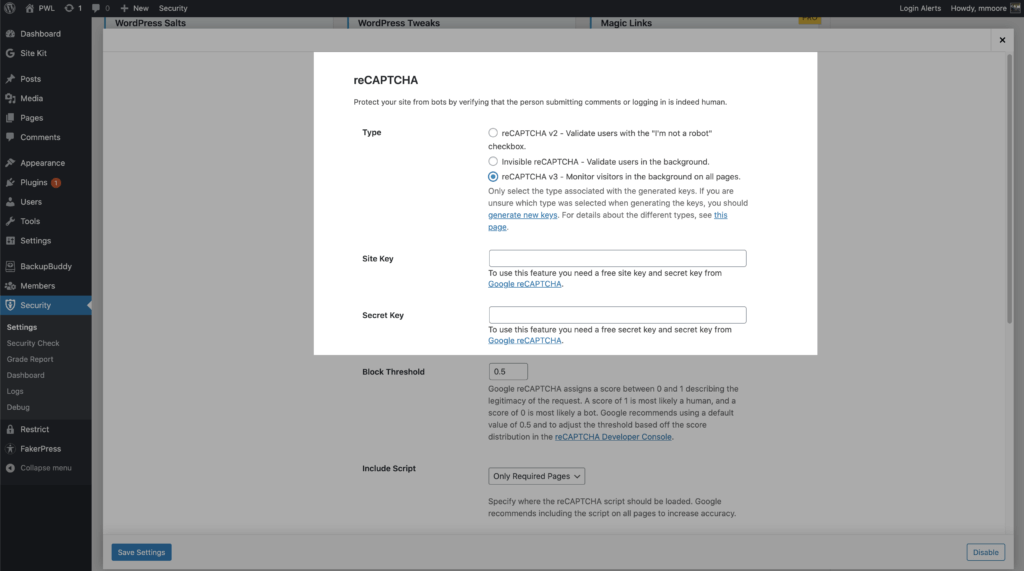

reCAPTCHA 版本 3 的优点在于它可以帮助您检测网站上的滥用机器人流量,而无需任何用户交互。 reCAPTCHA v3 不会显示 CAPTCHA 质询,而是监控您网站上发出的不同请求,并为每个请求返回一个分数。 分数范围从 0.0 到 1。reCAPTCHA 返回的分数越高,表示请求是人类发出的越有把握。 reCAPTCHA 返回的分数越低,机器人发出请求的可信度就越高。

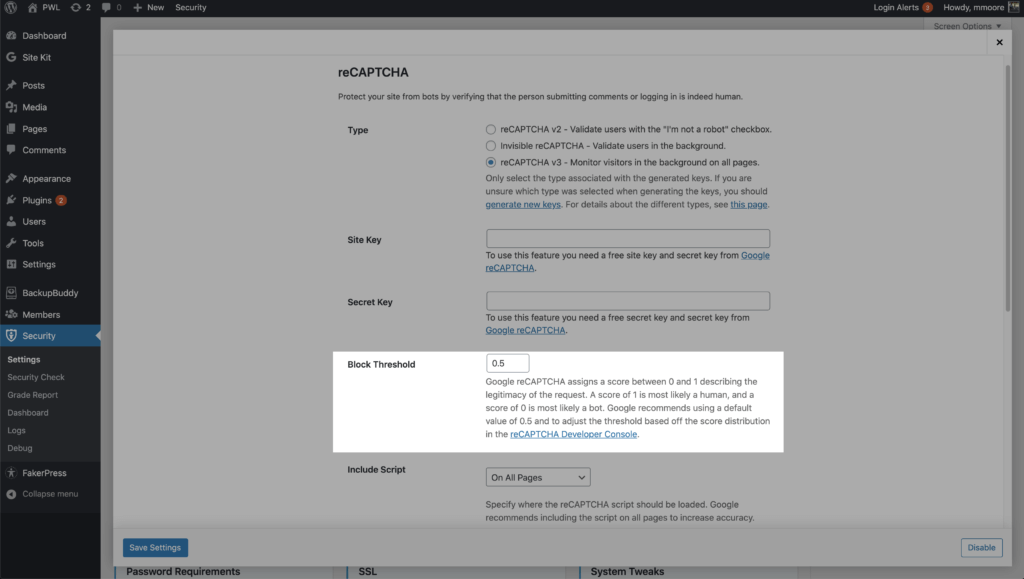

要开始使用Google reCAPTCHA v3 ,请启用安全设置主页上的选项。

接下来,您需要在 reCAPTCHA 键入时选择reCAPTCHA v3并从您的 Google 管理员生成您的密钥

iThemes Security Pro 允许您使用 reCAPTCHA 分数设置阻止阈值。 Google 建议使用 0.5 作为默认值。 请记住,如果将阈值设置得太高,可能会无意中锁定合法用户。

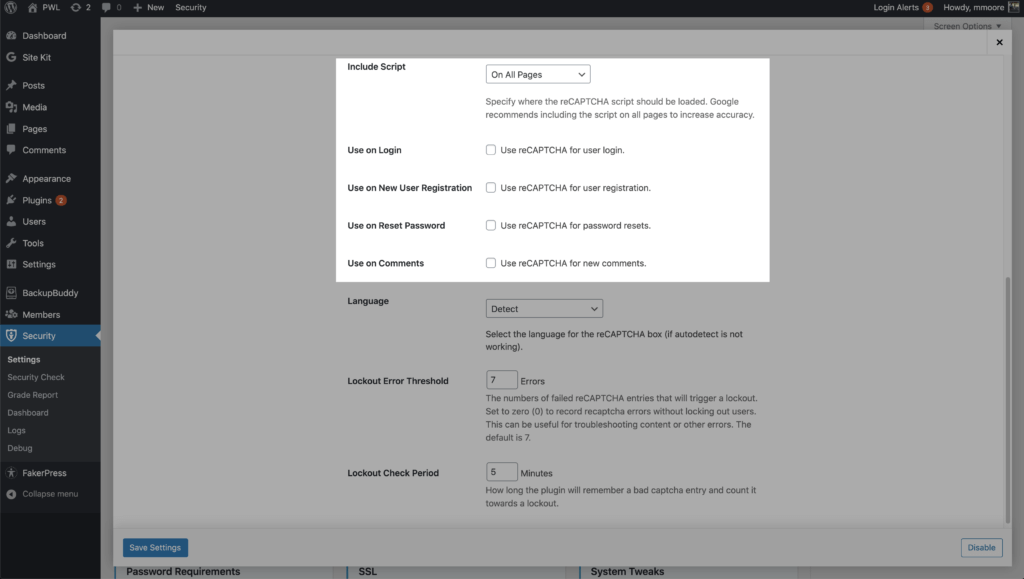

您可以在 WordPress 用户注册、重置密码、登录和评论中启用 reCAPTCHA。 iThemes Security Pro 允许您在所有页面上运行 Google reCAPTCHA 脚本,以提高其机器人与人工评分的准确性。 启用 reCAPTCHA v3 是保护 WordPress 登录安全的好方法。

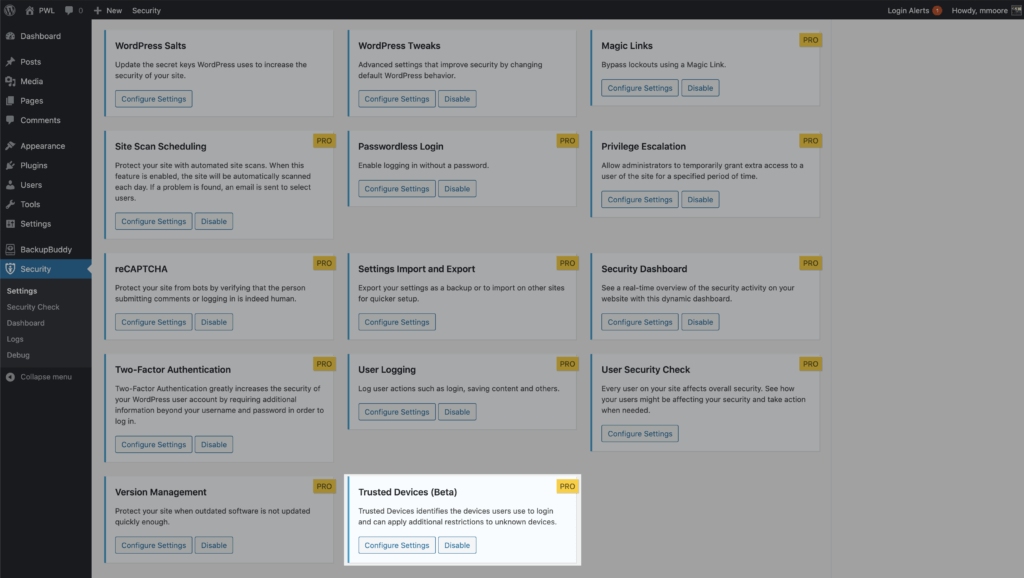

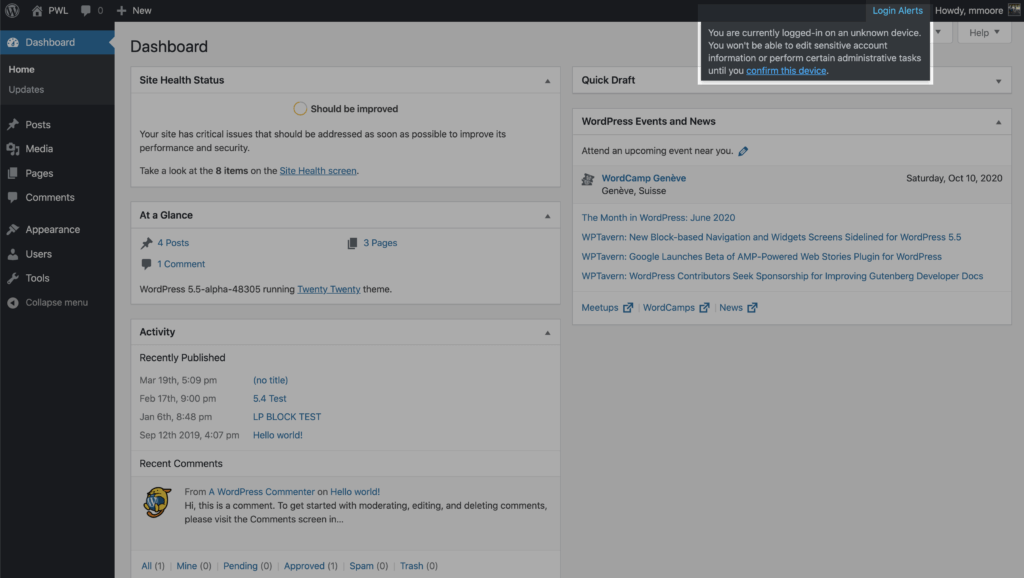

8. 限制设备访问 WP 仪表板

保护您的 WordPress 登录的最后一步是将您的 WordPress 仪表板的访问权限限制为一组设备。 iThemes Security Pro 可信设备功能可识别您和其他用户用于登录您的 WordPress 站点的设备。 当用户登录到无法识别的设备时,受信任的设备可以限制其管理员级别的功能。 这意味着黑客能够绕过您的其他登录安全方法——不太可能——他们无法对您的网站进行任何恶意更改。

要开始使用受信任的设备,请在安全设置的主页上启用它们,然后单击配置设置按钮。

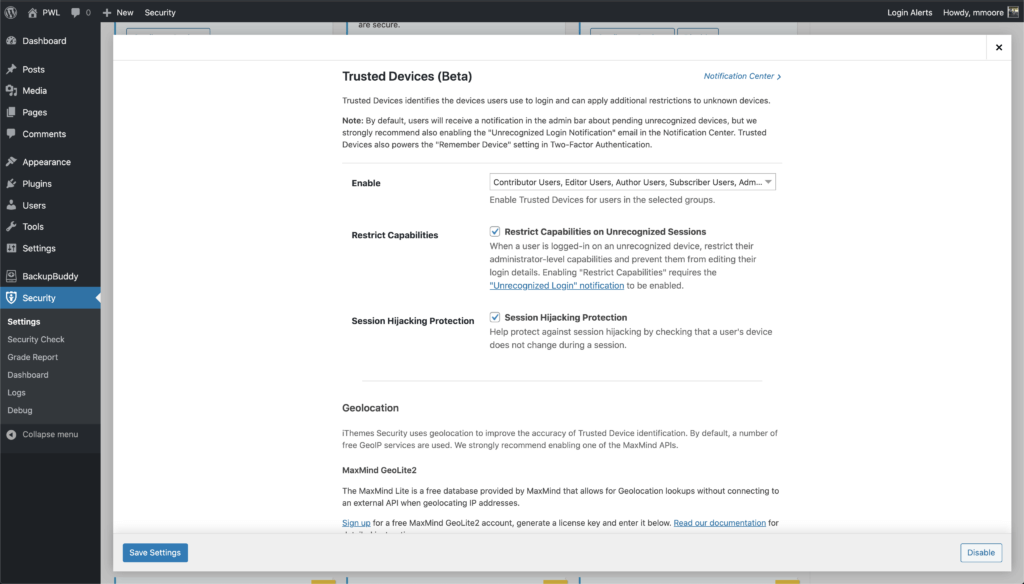

在 Trusted Devices 设置中,决定您要使用该功能的用户,然后启用Restrict Capabilities和Session Hijacking Protection功能。

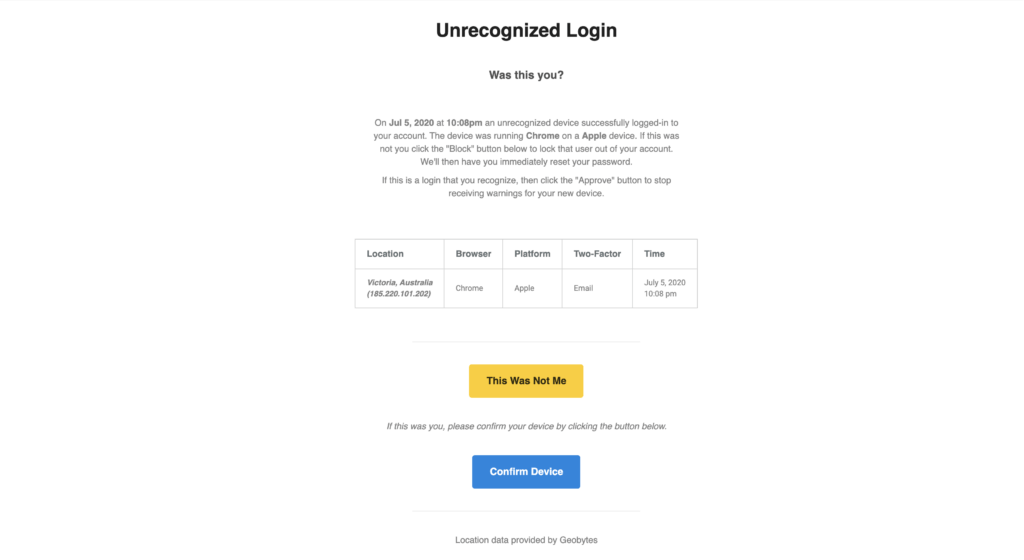

启用新的受信任设备设置后,用户将在 WordPress 管理栏中收到有关待处理的无法识别设备的通知。 如果您当前的设备尚未添加到受信任设备列表中,请单击“确认此设备”链接以发送授权电子邮件。

单击无法识别的登录电子邮件中的确认设备按钮,将您当前的设备添加到受信任设备列表。

包起来

WordPress 登录页面的可访问性使其成为任何 WordPress 站点中受攻击最多且可能易受攻击的部分。 但是,如果您使用的是 iThemes Security Pro,则可以高枕无忧。

确保您正在使用 8 个 iThemes Security Pro 工具来保护您在本文中共享的 WordPress 登录信息。

- 1. 限制登录尝试

- 2. 限制每个请求的外部身份验证尝试

- 3. 网络暴力保护

- 4. 强制使用强密码

- 5. 拒绝泄露密码

- 6. 使用两步验证

- 7. 使用 Google reCAPTCHA v3 阻止恶意机器人

- 8. 限制设备访问 WP 仪表板

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。