WordPressログインを保護する8つの方法

公開: 2021-04-27WordPressのログインURLはすべてのWordPressサイトで同じであり、アクセスするために特別な権限は必要ありません。 WordPressの使用経験がある人なら誰でも、ログインURLが/wp-login.phpページにあることを知っています。

WordPressログインページのアクセシビリティは、WordPress Webサイトの中で最も攻撃され、潜在的に最も脆弱な部分になります。 幸いなことに、iThemes Security Proプラグインを使用すると、WordPressのログインを簡単に保護できます。

WordPressのログインを保護し、ほとんど侵入できないようにするために使用できるiThemes SecurityProのツールを見てみましょう。

1.ログイン試行を制限する

WordPressログインを保護するための最初のステップは、失敗したログイン試行を制限することです。 デフォルトでは、WordPressには、誰かが失敗したログイン試行の回数を制限するものは何も組み込まれていません。 攻撃者が試行できるログイン試行の失敗回数に制限がない場合、攻撃者は、機能するものが見つかるまで、さまざまなユーザー名とパスワードの組み合わせを試行し続けることができます。

iThemes Security Proローカルブルートフォース保護機能は、ホストまたはIPアドレスとユーザー名によって行われた無効なログイン試行を追跡します。 IPまたはユーザー名が連続して無効なログイン試行を何度も繰り返した場合、それらはロックアウトされ、設定された期間、それ以上試行できなくなります。

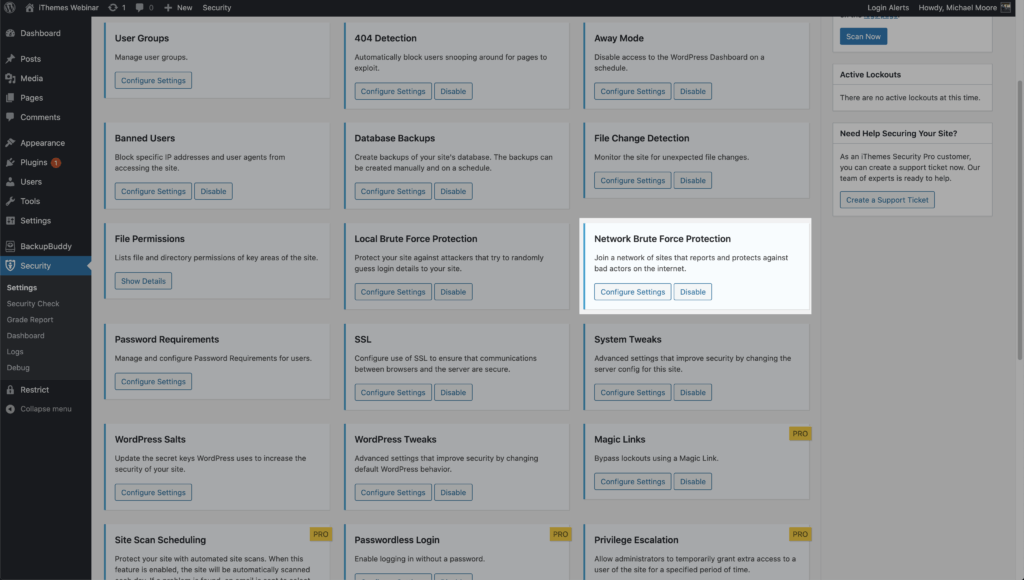

ローカルブルートフォース保護機能の使用を開始するには、iThemes SecurityPro設定ページのメインページで有効にします。

ローカルブルートフォース保護設定を使用すると、ロックアウトのしきい値を設定できます。

- ホストあたりの最大ログイン試行回数–IPがロックアウトされる前に許可される無効なログイン試行回数。

- ユーザーあたりの最大ログイン試行回数–これは、ユーザー名がロックアウトされる前に許可される無効なログイン試行回数です。

- 不正なログインを記憶する分–これは、無効なログイン試行がロックアウトのIPまたはユーザー名に対してカウントされる時間です。

- 「admin」ユーザーを自動的に禁止する–有効にすると、ログイン時にAdminユーザー名を使用するユーザーは自動的にロックアウトされます。

ロックアウト設定を構成する際に留意したいことがいくつかあります。 IPを与えるよりも、ユーザーに無効なログイン試行を移動させたいとします。 あなたのウェブサイトがブルートフォース攻撃を受けており、攻撃者があなたのユーザー名を使用しているとしましょう。 目標は、ユーザー名ではなく攻撃者のIPをロックアウトすることです。これにより、Webサイトが攻撃を受けている場合でも、ログインして作業を行うことができます。

また、無効なログイン試行の回数を低く設定しすぎたり、無効な試行を記憶する時間を長く設定したりして、これらの設定を厳しくしすぎないようにする必要があります。 ホスト/ IPの無効なログイン試行回数を1回に減らし、不正なログイン試行を記憶する分を1か月に設定すると、正当なユーザーを誤ってロックアウトする可能性が大幅に高まります。

2.リクエストごとの外部認証の試行を制限する

ログインフォームを使用する以外に、WordPressにログインする方法は他にもあります。 攻撃者はXML-RPCを使用して、1回のHTTPリクエストで数百のユーザー名とパスワードを試行できます。 強引な増幅方法により、攻撃者はわずか数回のHTTPリクエストでXML-RPCを使用して何千ものユーザー名とパスワードを試行できます。

iThemes SecurityProのWordPressTweaks設定を使用すると、XML-RPC要求ごとに複数の認証試行をブロックできます。 ユーザー名とパスワードの試行回数をリクエストごとに1回に制限すると、WordPressログインを保護するのに大いに役立ちます。

3.ネットワークブルートフォース保護

ログイン試行を制限することは、すべてローカルブルートフォース保護に関するものです。 ローカルブルートフォース保護は、サイトへのアクセスの試みのみを監視し、セキュリティ設定で指定されたロックアウトルールに従ってユーザーを禁止します。

ネットワークブルートフォース保護は、これをさらに一歩進めます。 このネットワークはiThemesSecurityコミュニティであり、100万を超える強力なWebサイトがあります。 IPがiThemesSecurityコミュニティのWebサイトに侵入しようとしていると識別された場合、そのIPはネットワークブルートフォース禁止リストに追加されます。

IPがネットワークブルートフォース禁止リストに含まれると、そのIPはネットワーク内のすべてのWebサイトでブロックされます。 したがって、IPが私のWebサイトを攻撃して禁止された場合、iThemes Security Brute ForceNetworkに報告されます。 私のレポートは、ネットワーク全体でIPを禁止するのに役立ちます。 iThemes Security Network Protectionを有効にするだけで、他の人のWordPressログインを保護できるのが大好きです。

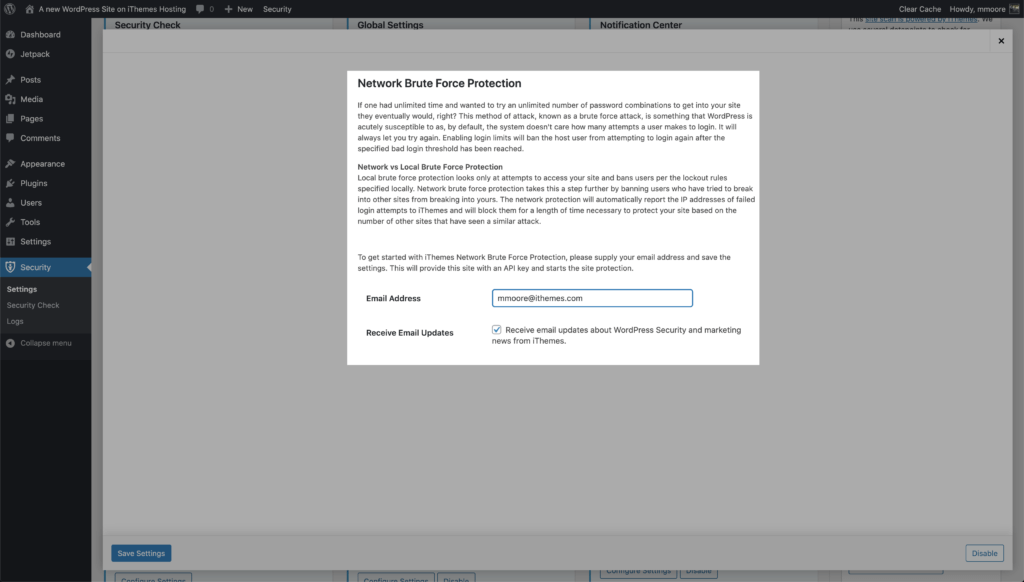

Network Force Protectionの使用を開始するには、セキュリティ設定のメインページで有効にします。

次に、電子メールアドレスを入力し、電子メールの更新を受信するかどうかを選択して、[保存]ボタンをクリックします。

4.強力なパスワードを強制する

Splash Dataによって編集されたリストでは、すべてのデータダンプに含まれる最も一般的なパスワードは123456でした。データダンプは、インターネット上のどこかにダンプされたユーザーパスワードで満たされたハッキングされたデータベースです。 123456がデータダンプで最も一般的なパスワードである場合、Webサイトで弱いパスワードを使用している人の数を想像できますか?

弱いパスワードを使用することは、テープで玄関のドアをロックしようとするようなものです。 ハッカーが弱いパスワードを超えてWebサイトにブルートフォース攻撃を仕掛けるのにそれほど時間はかかりませんでした。 ハッカーが攻撃にコンピューターのグラフィックカードを利用している今、パスワードを解読するのにかかる時間はかつてないほど短くなっています。

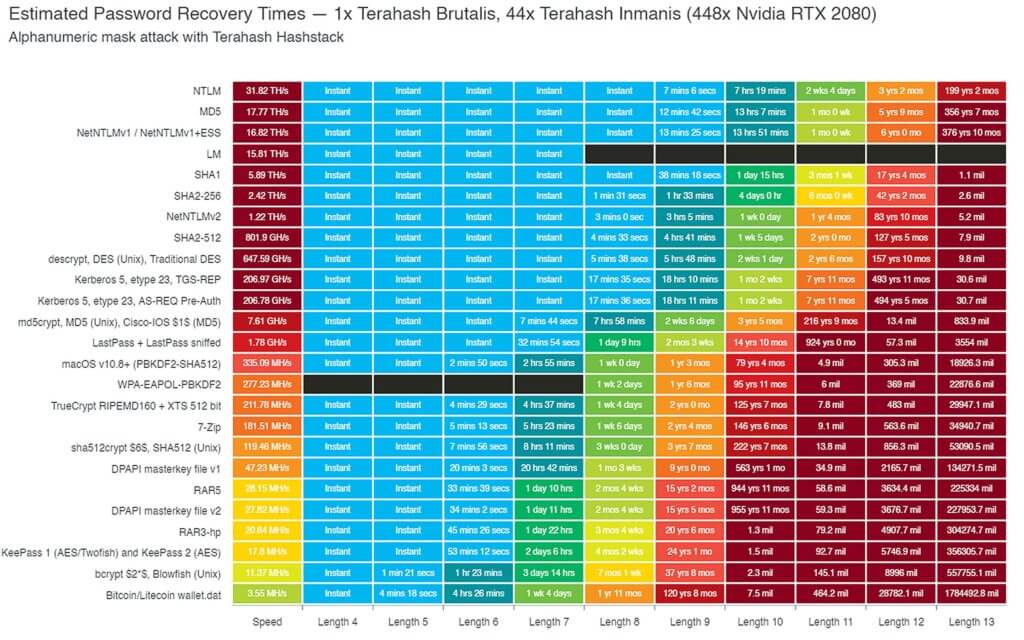

たとえば、高性能のパスワードクラッキング会社であるTerahashによって作成されたグラフを見てみましょう。 彼らのチャートは、448x RTX2080のハッシュスタッククラスターを使用してパスワードを解読するのにかかる時間を示しています。

デフォルトでは、WordPressはMD5を使用してWPデータベースに保存されているユーザーパスワードをハッシュします。 したがって、このチャートによると、Terahashは8文字のパスワードを解読する可能性があります…ほぼ瞬時に。 それはとても印象的であるだけでなく、本当に怖いです。 幸いなことに、高レベルのユーザーに強力なパスワードの使用を要求することで、WordPressのログインを保護できます。

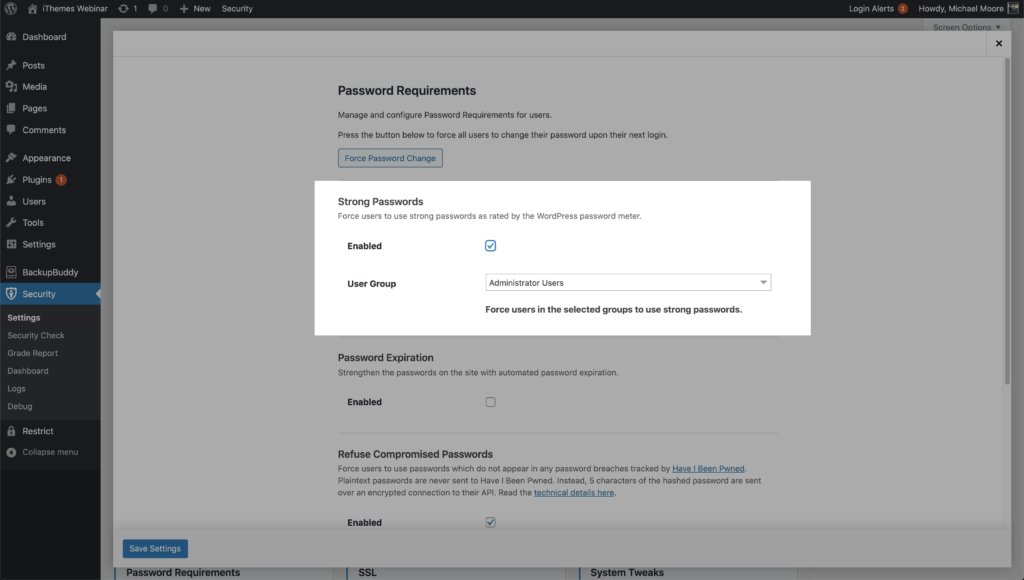

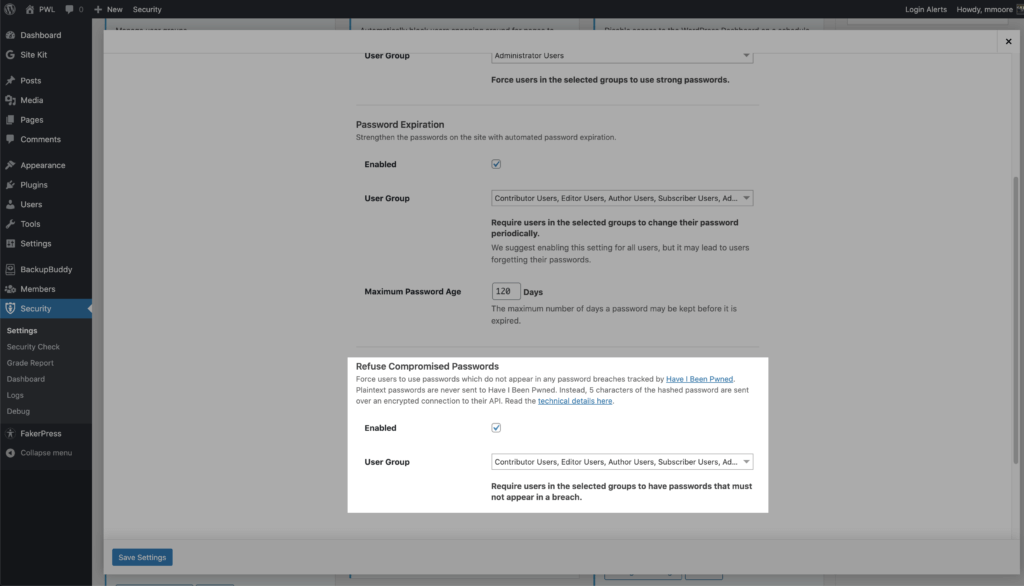

iThemes Security Proのパスワード要件機能を使用すると、特定のユーザーに強力なパスワードの使用を強制できます。 セキュリティ設定のメインページでパスワード要件機能を有効にしてから、強力なパスワードの使用を要求するユーザーを選択します。

5.侵害されたパスワードの拒否

Verizonのデータ漏えい調査レポートによると、従業員の70%以上が職場でパスワードを再利用しています。 しかし、レポートの最も重要な統計は、ハッキング関連の侵害の81%が、盗まれたパスワードまたは弱いパスワードのいずれかを利用したことです。

ハッカーは、辞書攻撃と呼ばれるブルートフォース攻撃の形式を使用します。 辞書攻撃は、データベースダンプに表示される一般的に使用されるパスワードを使用してWordPressWebサイトに侵入する方法です。 「コレクション#1? MEGAでホストされたデータ侵害には、電子メールアドレスとパスワードの1,160,253,228の一意の組み合わせが含まれていました。 それはbで10億です。 この種のスコアは、辞書攻撃が最も一般的に使用されるWordPressパスワードを絞り込むのに本当に役立ちます。

作成者レベル以上の機能を持つユーザーが、WordPressログインを保護するために侵害されたパスワードを使用しないようにする必要があります。 また、下位レベルのユーザーに侵害されたパスワードを使用させないようにすることも考えられます。

新しい顧客アカウントの作成をできるだけ簡単にすることは完全に理解でき、奨励されています。 ただし、顧客は、使用しているパスワードがデータダンプで見つかったことを知らない場合があります。 使用しているパスワードが侵害されたという事実を顧客に警告することで、顧客にすばらしいサービスを提供することになります。 彼らがどこでもそのパスワードを使用しているなら、あなたは将来のいくつかの大きな頭痛から彼らを救うことができます。

iThemes Security Pro Refuse Compromised Passwords機能は、Have I beenPwnedによって追跡されたパスワード違反に表示されていないパスワードを使用するようにユーザーに強制します。 セキュリティ設定のメインページでパスワード要件機能を有効にしてから、侵害されたパスワードの使用を防止するユーザーを選択します。

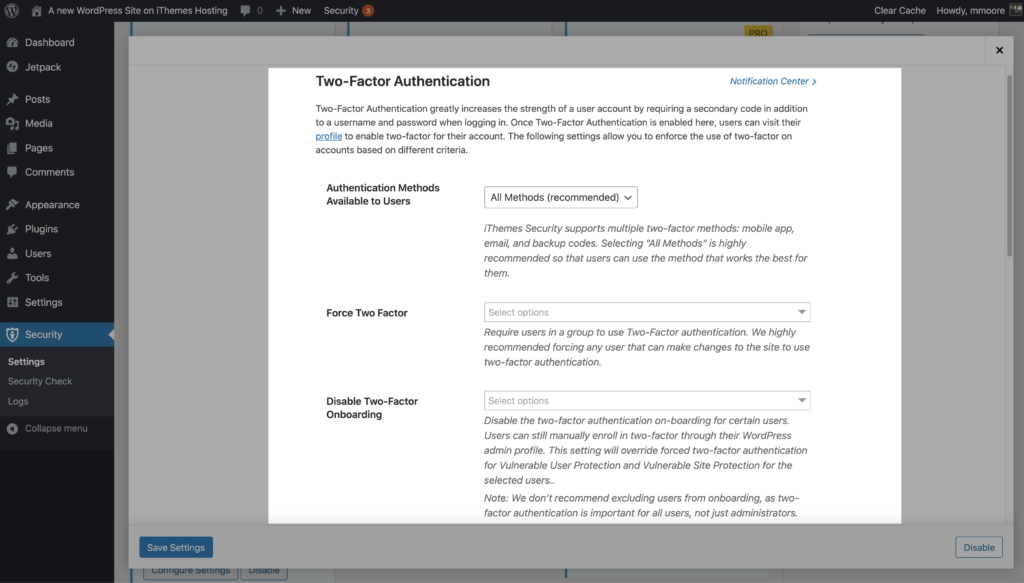

6.2要素認証を使用する

二要素認証を使用することは、WordPressログインを保護するためにできる最善のことです。 二要素認証は、2つの別個の検証方法を要求することにより、個人のIDを検証するプロセスです。 Googleはブログで、2要素認証を使用すると自動ボット攻撃を100%阻止できることを共有しました。 私はそれらのオッズが本当に好きです。

二要素認証を使用すると、自動化されたボット攻撃を100%阻止できます。

iThemes Security Proの2要素認証機能は、Webサイトに2faを実装する際に非常に高い柔軟性を提供します。 すべてまたは一部のユーザーに対して2要素を有効にし、高レベルのユーザーにログインごとに2faを使用するように強制することができます。

あなたの便宜のために、iThemes SecurityProは2要素認証の2つの異なる方法を提供します。

- モバイルアプリ–モバイルアプリ方式は、iThemes SecurityProが提供する2要素認証の最も安全な方式です。 この方法では、Authyのような無料の2要素モバイルアプリを使用する必要があります。

- 電子メール– 2要素の電子メール方式は、時間に敏感なコードをユーザーの電子メールアドレスに送信します。

- バックアップコード–主要な2要素認証方式が失われた場合にログインに使用できる1回限りの使用コードのセット。

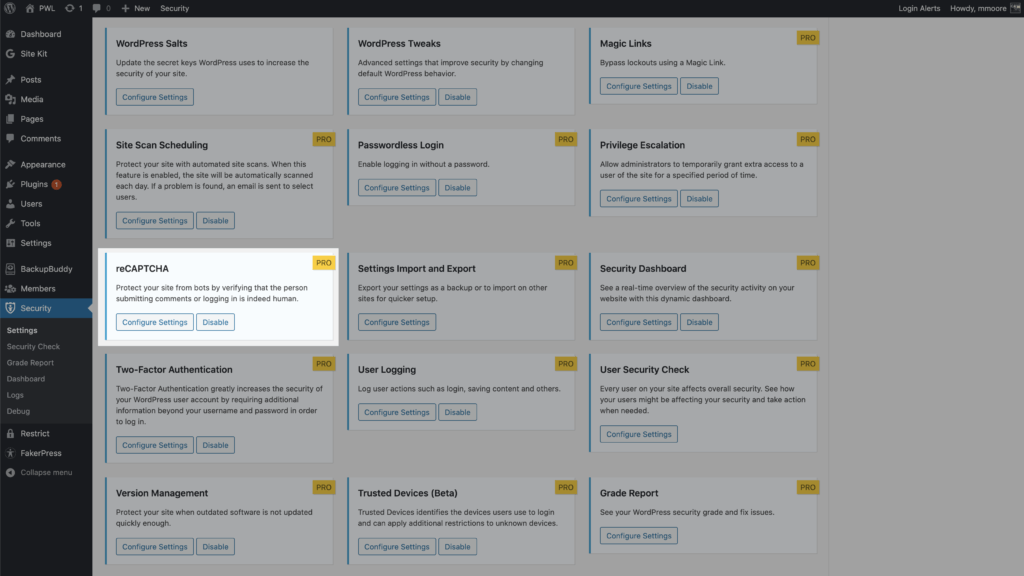

7. Google reCAPTCHAv3で不良ボットをブロックする

iThemes SecurityProのiThemesSecurityProのGooglereCAPTCHA機能は、悪意のあるボットからサイトを保護します。 これらのボットは、侵害されたパスワードを使用してWebサイトに侵入しようとしたり、スパムを投稿したり、コンテンツをスクレイピングしたりしようとしています。 reCAPTCHAは、高度なリスク分析手法を使用して、人間とボットを区別します。

reCAPTCHAバージョン3の優れている点は、ユーザーの操作なしでWebサイト上の不正なボットトラフィックを検出できることです。 reCAPTCHA v3は、CAPTCHAチャレンジを表示する代わりに、サイトで行われたさまざまなリクエストを監視し、リクエストごとにスコアを返します。 スコアの範囲は0.0から1です。reCAPTCHAによって返されるスコアが高いほど、人間がリクエストを行ったという自信が高まります。 reCAPTCHAによって返されるこのスコアが低いほど、ボットがリクエストを行ったという自信が高まります。

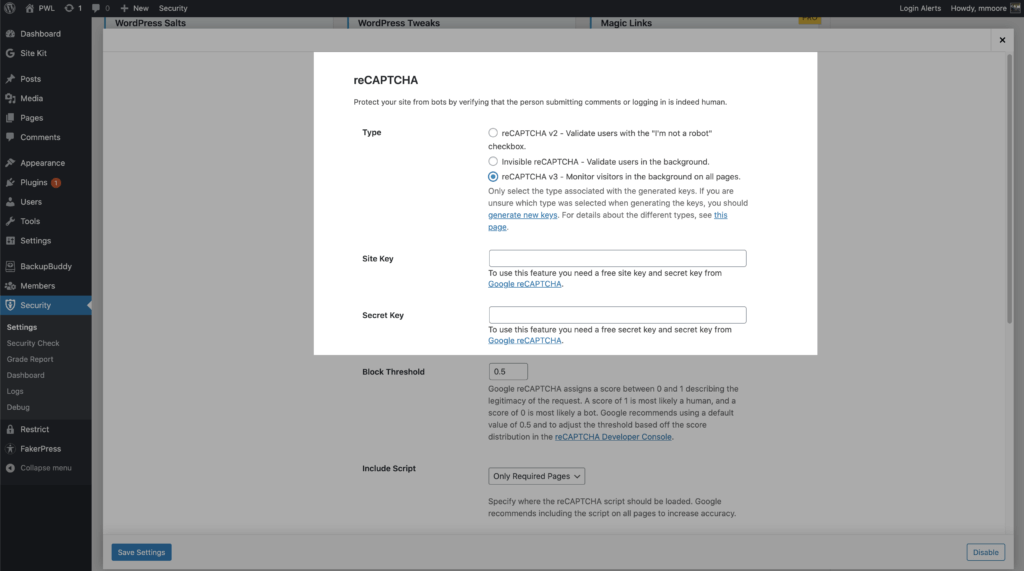

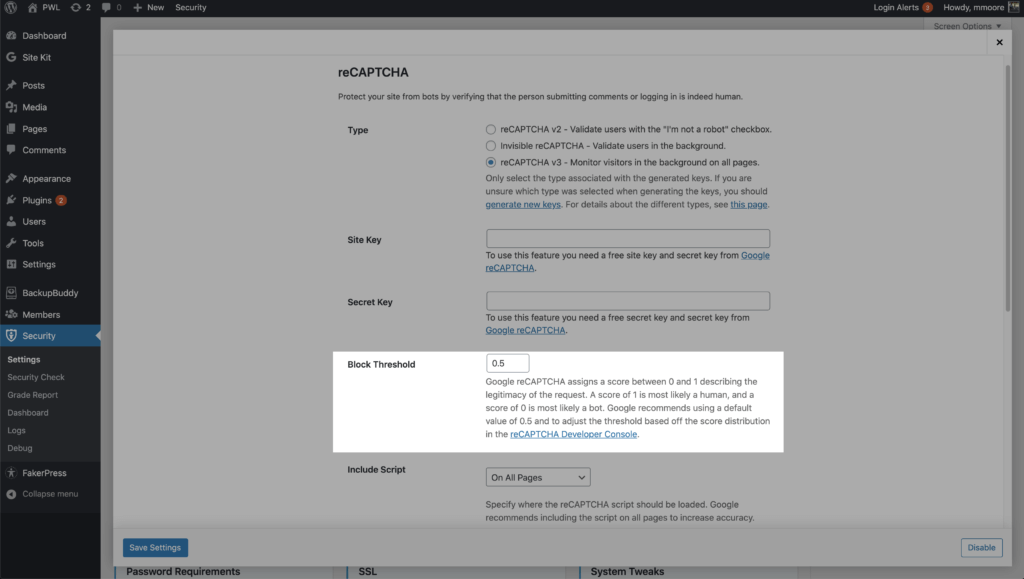

Google reCAPTCHA v3の使用を開始するには、セキュリティ設定のメインページでオプションを有効にします。

次に、reCAPTCHAタイプとしてreCAPTCHA v3を選択し、Google管理者からキーを生成する必要があります

iThemes Security Proでは、reCAPTCHAスコアを使用してブロックしきい値を設定できます。 デフォルトとして0.5を使用することをお勧めします。 しきい値を高く設定しすぎると、正当なユーザーを誤ってロックアウトする可能性があることに注意してください。

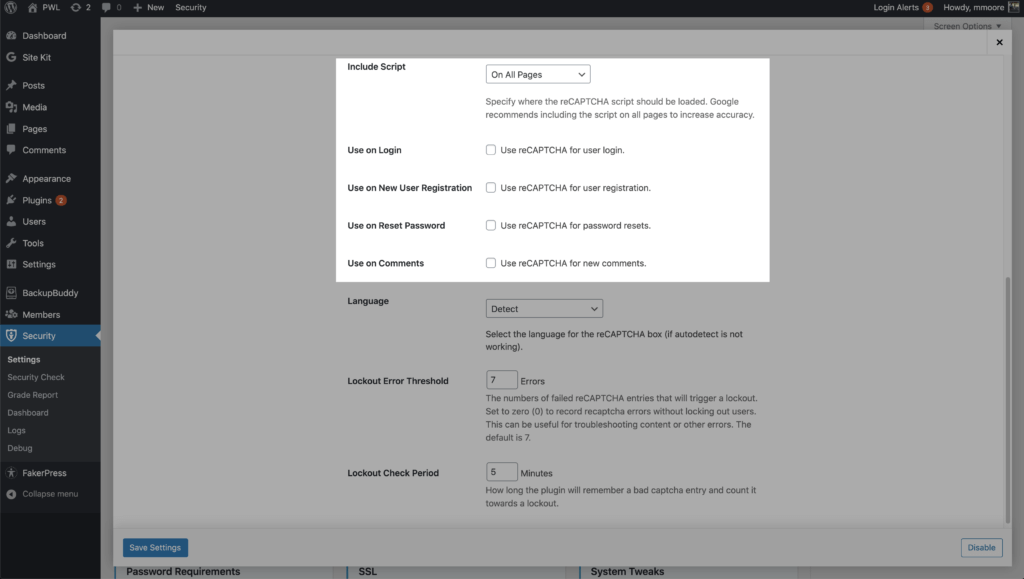

WordPressユーザー登録、パスワードのリセット、ログイン、コメントでreCAPTCHAを有効にできます。 iThemes Security Proを使用すると、すべてのページでGoogle reCAPTCHAスクリプトを実行して、ボットと人間のスコアの精度を高めることができます。 reCAPTCHA v3を有効にすることは、WordPressログインを保護するための優れた方法です。

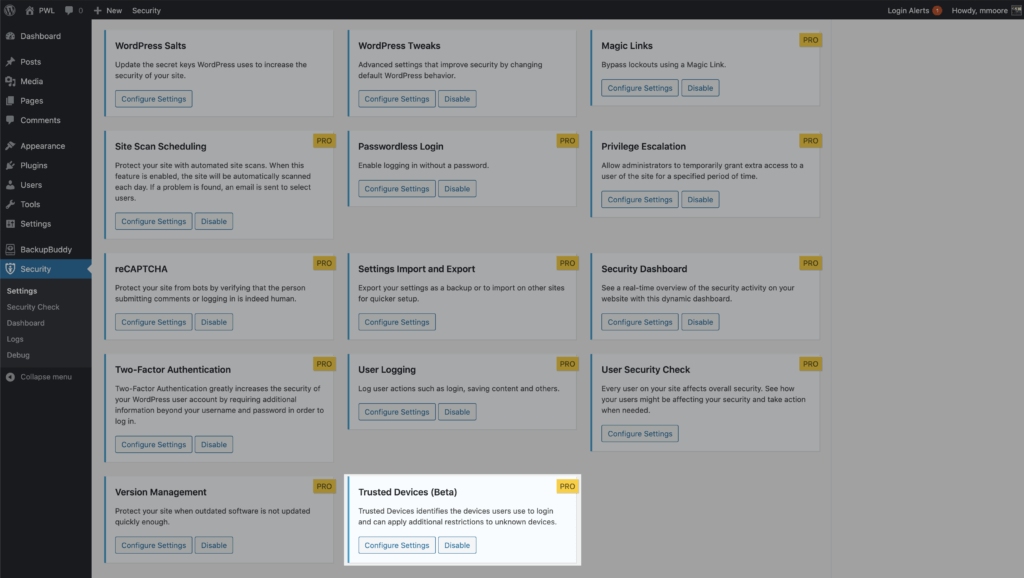

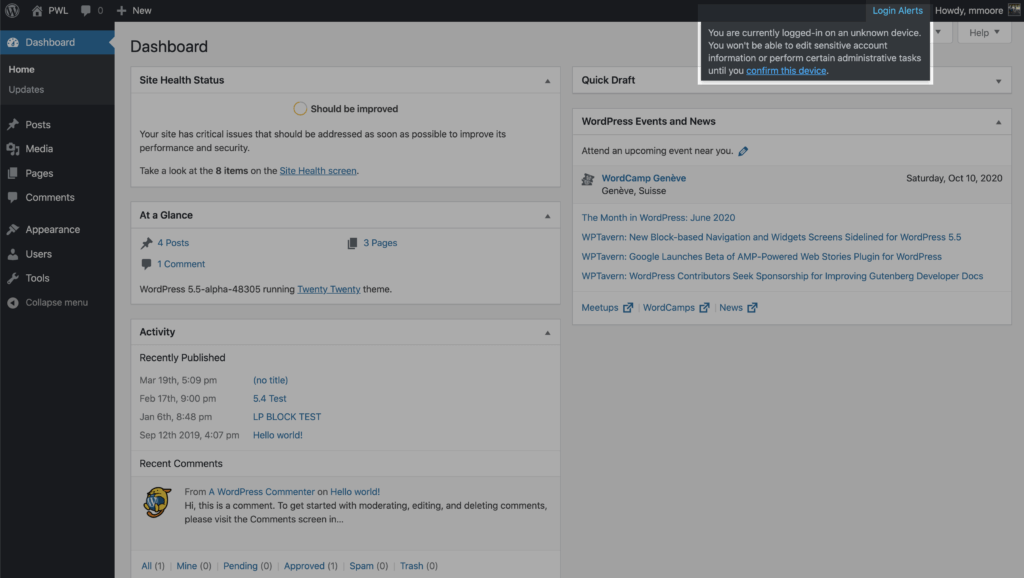

8.WPダッシュボードへのデバイスアクセスを制限する

WordPressログインを保護するための最後のステップは、WordPressダッシュボードへのアクセスを一連のデバイスに制限することです。 iThemes Security Proの信頼できるデバイス機能は、あなたと他のユーザーがWordPressサイトへのログインに使用するデバイスを識別します。 ユーザーが認識されないデバイスにログインすると、信頼できるデバイスは管理者レベルの機能を制限できます。 これは、ハッカーが他のログインセキュリティ方法を回避できたということを意味します-可能性は低いですが-彼らはあなたのウェブサイトに悪意のある変更を加えることができませんでした。

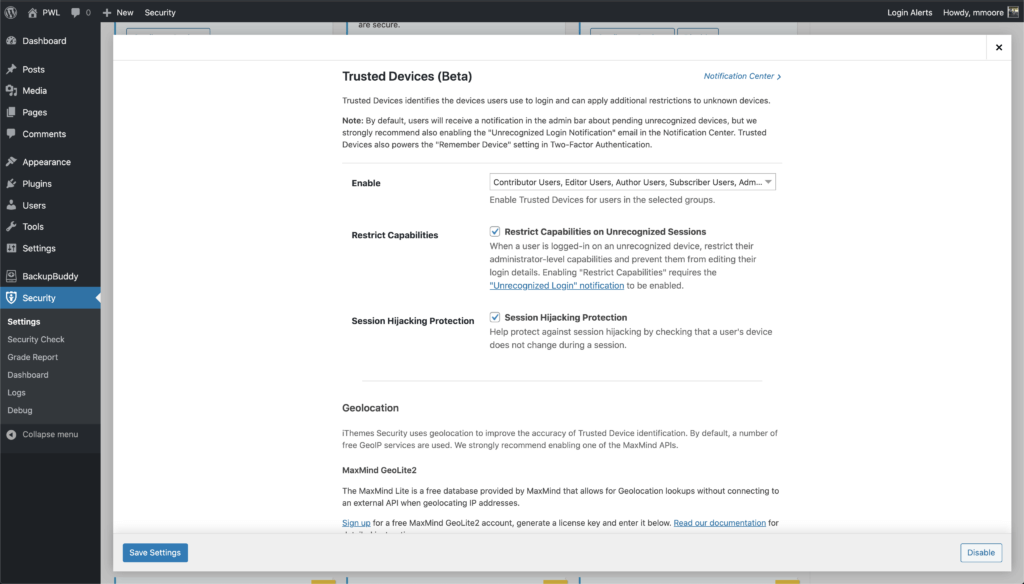

信頼できるデバイスの使用を開始するには、セキュリティ設定のメインページで信頼できるデバイスを有効にしてから、[設定の構成]ボタンをクリックします。

[信頼できるデバイス]設定で、この機能を使用するユーザーを決定し、[機能の制限]および[セッションハイジャック保護]機能を有効にします。

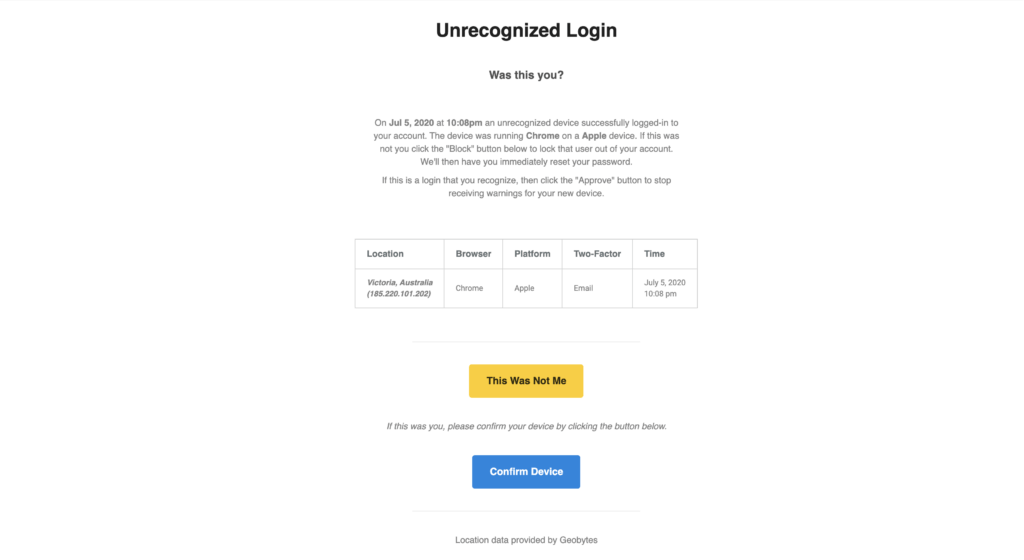

新しい信頼できるデバイスの設定を有効にすると、ユーザーはWordPress管理バーに保留中の認識されていないデバイスに関する通知を受け取ります。 現在のデバイスが信頼できるデバイスのリストに追加されていない場合は、[このデバイスの確認]リンクをクリックして認証メールを送信します。

認識されないログイン電子メールの[デバイスの確認]ボタンをクリックして、現在のデバイスを[信頼できるデバイス]リストに追加します。

まとめ

WordPressログインページのアクセシビリティは、WordPressサイトの中で最も攻撃され、潜在的に脆弱な部分になります。 ただし、iThemes Security Proを使用している場合は、安心して休むことができます。

この投稿で共有されたWordPressログインを保護するために8つのiThemesSecurityProツールを使用していることを確認してください。

- 1.ログイン試行を制限する

- 2.リクエストごとの外部認証の試行を制限する

- 3.ネットワークブルートフォース保護

- 4.強力なパスワードを強制する

- 5.侵害されたパスワードの拒否

- 6.2要素認証を使用する

- 7. Google reCAPTCHAv3で不良ボットをブロックする

- 8.WPダッシュボードへのデバイスアクセスを制限する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。