8 種方法來保護您的 WordPress 登錄

已發表: 2021-04-27WordPress 登錄 URL 對於每個 WordPress 站點都是相同的,並且不需要任何特殊權限即可訪問。 任何有使用 WordPress 經驗的人都知道登錄 URL 位於/wp-login.php頁面上。

WordPress 登錄頁面的可訪問性使其成為任何 WordPress 網站中受攻擊最多——也可能是最容易受到攻擊的部分。 對我們來說幸運的是,iThemes Security Pro 插件可以輕鬆保護您的 WordPress 登錄。

讓我們來看看 iThemes Security Pro 中的工具,您可以使用它們來保護您的 WordPress 登錄並使其幾乎無法滲透!

1. 限制登錄嘗試

保護您的 WordPress 登錄安全的第一步是限制失敗的登錄嘗試。 默認情況下,WordPress 沒有內置任何內容來限制某人可以進行的失敗登錄嘗試次數。 攻擊者可以進行的登錄嘗試失敗次數沒有限制,他們可以繼續嘗試不同用戶名和密碼的組合,直到找到有效的組合。

iThemes Security Pro 本地暴力保護功能會跟踪主機或 IP 地址和用戶名進行的無效登錄嘗試。 一旦 IP 或用戶名連續進行過多次無效登錄嘗試,它們將被鎖定,並在設定的時間段內無法再進行任何嘗試。

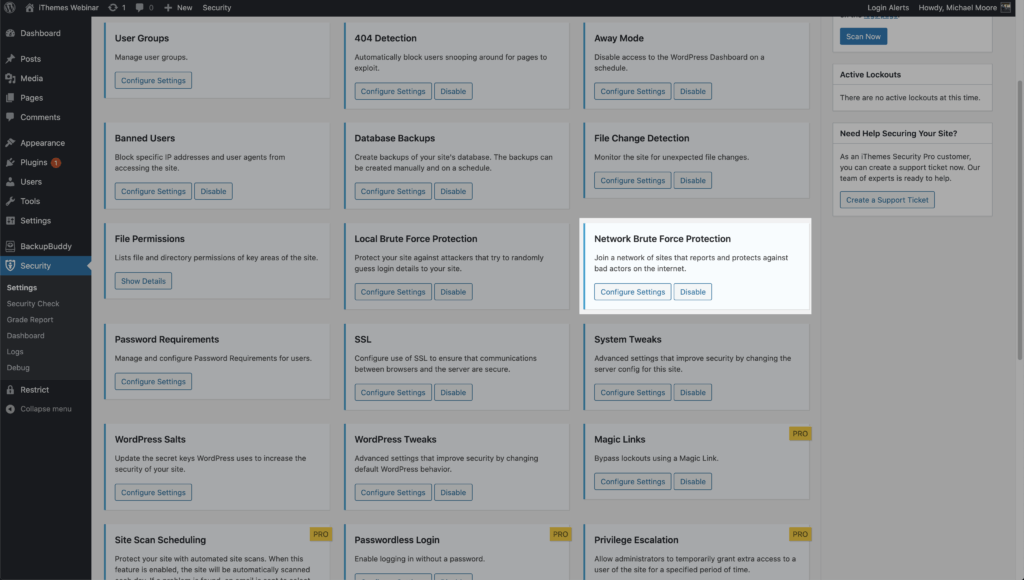

要開始使用本地暴力保護功能,請在 iThemes Security Pro 設置頁面的主頁上啟用它。

Local Brute Force Protection設置允許您設置鎖定閾值。

- Max Login Attempts Per Host – IP 被鎖定之前允許的無效登錄嘗試次數。

- Max Login Attempts Per User – 這是用戶名在被鎖定之前允許的無效登錄嘗試次數。

- 記住錯誤登錄的分鐘數- 這是無效登錄嘗試應計入 IP 或用戶名以進行鎖定的時長。

- 自動禁止“管理員”用戶- 啟用後,登錄時使用管理員用戶名的任何人都會收到自動鎖定。

在配置鎖定設置時,您需要記住幾件事。 您希望向用戶提供移動無效登錄嘗試而不是提供 IP。 假設您的網站受到蠻力攻擊並且攻擊者使用您的用戶名。 目標是鎖定攻擊者的 IP 而不是您的用戶名,因此即使您的網站受到攻擊,您仍然可以登錄並完成工作。

您也不希望通過將無效登錄嘗試次數設置得太低以及將記住無效嘗試的時間設置得太長而使這些設置過於嚴格。 如果您將主機/IP 的無效登錄嘗試次數降低到 1,並將記住一次錯誤登錄嘗試的分鐘數設置為一個月,則會大大增加無意中鎖定合法用戶的可能性。

2. 限制每個請求的外部身份驗證嘗試

除了使用登錄表單之外,還有其他方法可以登錄 WordPress。 使用 XML-RPC,攻擊者可以在單個 HTTP 請求中進行數百次用戶名和密碼嘗試。 蠻力放大方法允許攻擊者在幾個 HTTP 請求中使用 XML-RPC 進行數千次用戶名和密碼嘗試。

使用 iThemes Security Pro 的WordPress Tweaks設置,您可以阻止每個 XML-RPC 請求的多次身份驗證嘗試。 將每個請求的用戶名和密碼嘗試次數限制為一次,將大大有助於保護您的 WordPress 登錄。

3. 網絡暴力保護

限制登錄嘗試完全是為了本地暴力保護。 本地蠻力保護僅查看訪問您站點的嘗試,並根據您的安全設置中指定的鎖定規則禁止用戶。

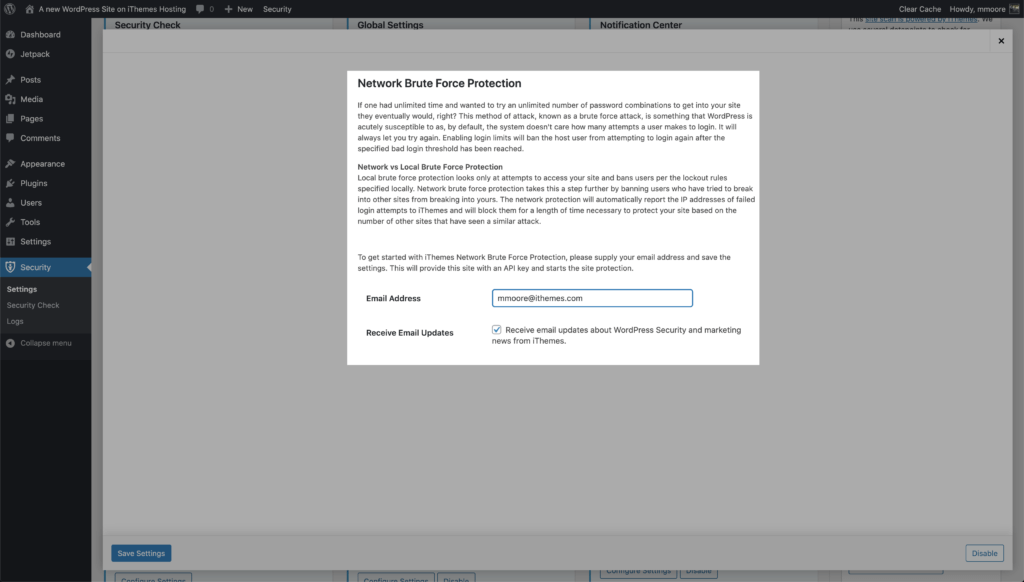

Network Brute Force保護更進一步。 該網絡是 iThemes 安全社區,擁有超過一百萬個強大的網站。 如果在 iThemes 安全社區中發現某個 IP 試圖闖入網站,則該 IP 將被添加到 Network Brute Force 禁止列表中。

一旦某個 IP 出現在 Network Brute Force 禁止列表中,該 IP 將在網絡中的所有網站上被阻止。 因此,如果 IP 攻擊我的網站並被禁止,它將報告給 iThemes Security Brute Force Network。 我的報告可以幫助在整個網絡上禁止IP。 我喜歡我可以通過啟用 iThemes 安全網絡保護來幫助保護其他人的 WordPress 登錄。

要開始使用Network Force Protection ,請在安全設置的主頁上啟用它。

然後輸入您的電子郵件地址,選擇是否要接收電子郵件更新,然後單擊保存按鈕。

4. 強制使用強密碼

在 Splash Data 編制的列表中,所有數據轉儲中包含的最常見密碼是 123456。數據轉儲是一個被黑的數據庫,其中填充了在互聯網上某處轉儲的用戶密碼。 如果 123456 是數據轉儲中最常見的密碼,您能想像您網站上有多少人使用弱密碼嗎?

使用弱密碼就像試圖用膠帶鎖住你的前門。 黑客用蠻力通過弱密碼進入網站從來沒有花很長時間。 現在黑客在攻擊中利用計算機顯卡,破解密碼所需的時間從未如此短。

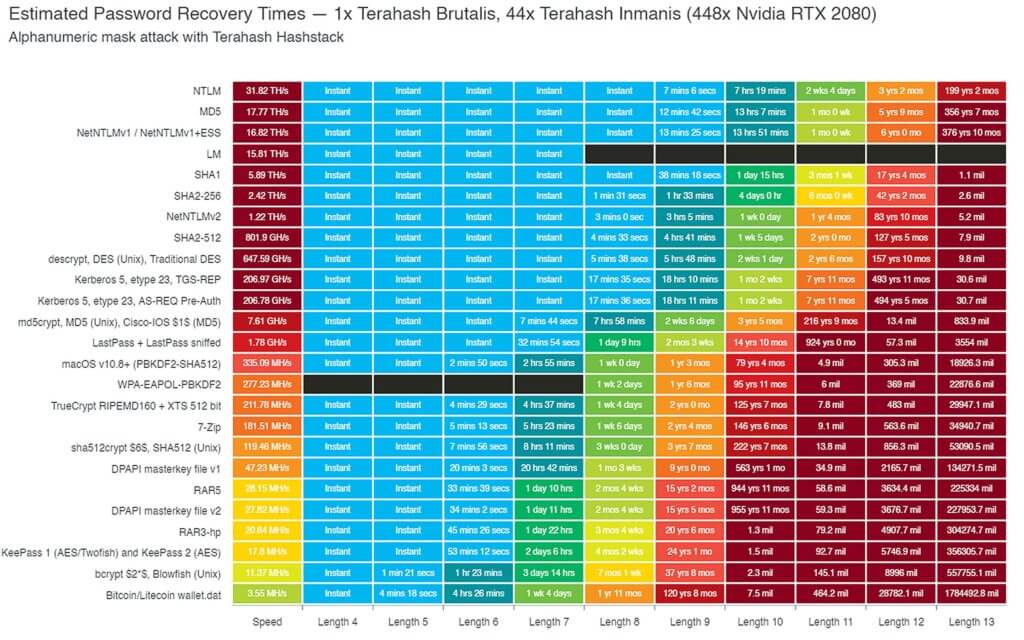

例如,讓我們看一下由高性能密碼破解公司 Terahash 創建的圖表。 他們的圖表顯示了使用 448x RTX 2080 的哈希堆棧集群破解密碼所需的時間。

默認情況下,WordPress 使用 MD5 來散列存儲在 WP 數據庫中的用戶密碼。 因此,根據此圖表,Terahash 幾乎可以立即破解 8 個字符的密碼。 這不僅令人印象深刻,而且非常可怕。 好消息是我們可以通過要求我們的高級用戶使用強密碼來保護我們的 WordPress 登錄。

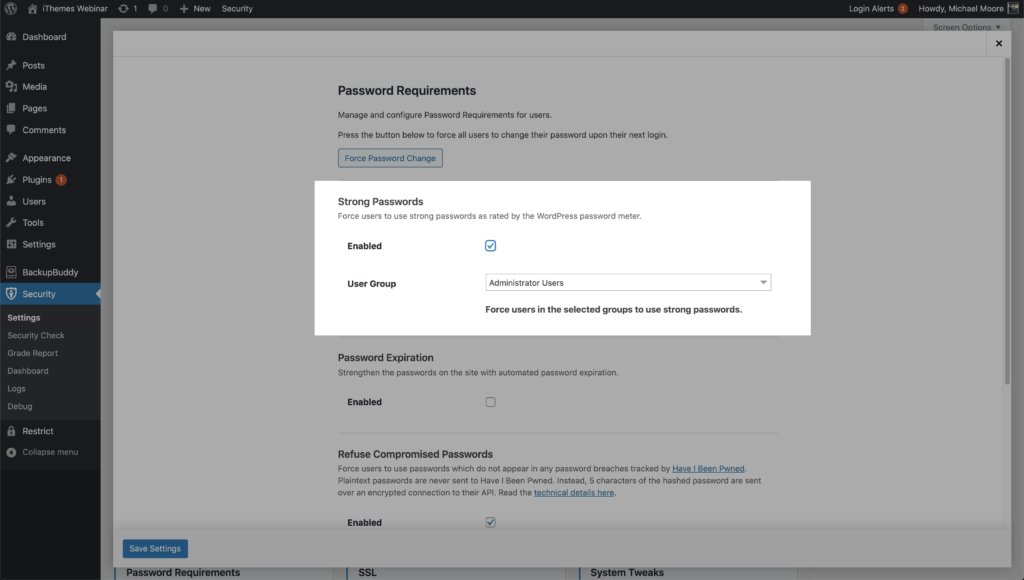

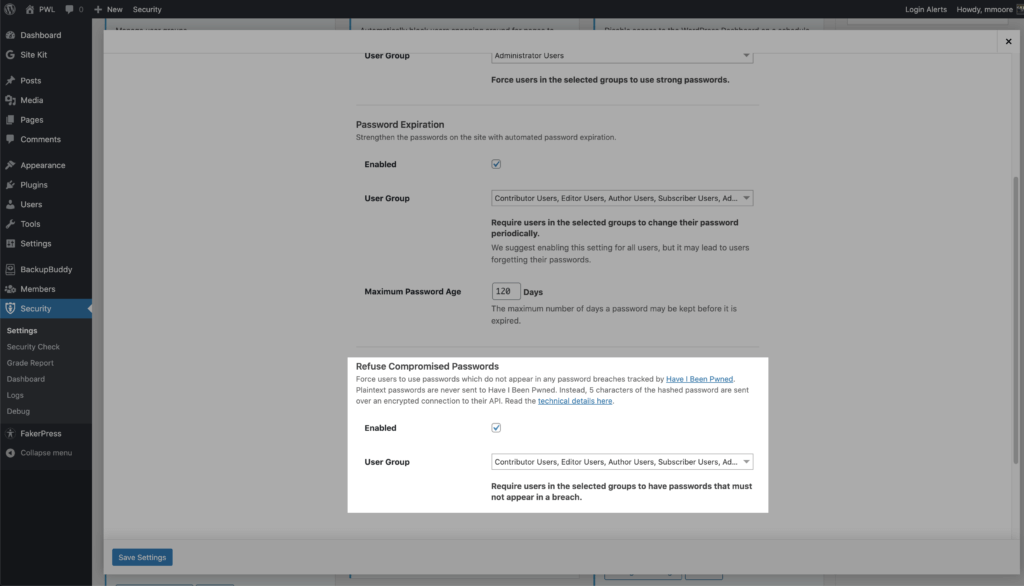

iThemes Security Pro 密碼要求功能允許您強制特定用戶使用強密碼。 在安全設置主頁上啟用密碼要求功能,然後選擇您希望要求使用強密碼的用戶。

5. 拒絕洩露密碼

根據 Verizon 數據洩露調查報告,超過 70% 的員工在工作中重複使用密碼。 但該報告中最重要的統計數據是,81% 的與黑客相關的違規行為利用了被盜密碼或弱密碼。

黑客使用一種稱為字典攻擊的蠻力攻擊形式。 字典攻擊是一種使用出現在數據庫轉儲中的常用密碼闖入 WordPress 網站的方法。 “系列#1? 託管在 MEGA 上的數據洩露包括 1,160,253,228 種獨特的電子郵件地址和密碼組合。 那是一個 b 的十億。 這種分數確實有助於字典攻擊縮小最常用的 WordPress 密碼的範圍。

必須防止具有作者級別及以上功能的用戶使用洩露的密碼來保護您的 WordPress 登錄。 您還可以考慮不讓您的低級別用戶使用已洩露的密碼。

完全可以理解並鼓勵盡可能輕鬆地創建新客戶帳戶。 但是,您的客戶可能不知道他們使用的密碼是在數據轉儲中找到的。 通過提醒客戶他們使用的密碼已被洩露這一事實,您將為您的客戶提供出色的服務。 如果他們在任何地方都使用該密碼,您就可以避免他們以後遇到一些重大的麻煩。

iThemes Security Pro Refuse Compromised Passwords功能強制用戶使用沒有出現在 Have I Being Pwned 跟踪的任何密碼洩露事件中的密碼。 啟用安全設置主頁上的密碼要求功能,然後選擇要防止使用洩露密碼的用戶。

6. 使用兩步驗證

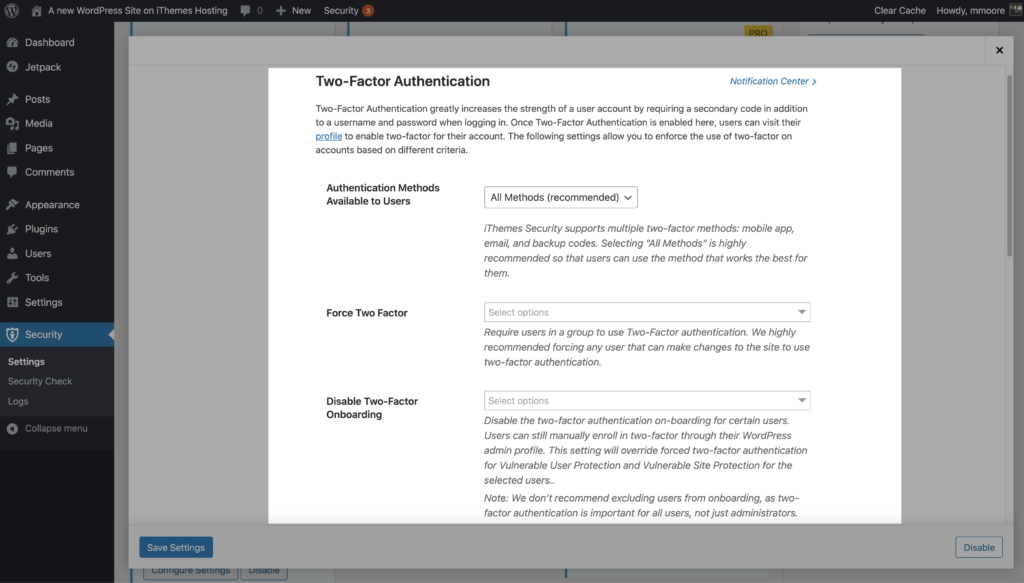

使用雙因素身份驗證是保護 WordPress 登錄安全的最佳方法。 雙因素身份驗證是通過需要兩種不同的驗證方法來驗證個人身份的過程。 谷歌在其博客上分享說,使用雙因素身份驗證可以阻止 100% 的自動機器人攻擊。 我真的很喜歡這些賠率。

使用雙因素身份驗證可以 100% 阻止自動機器人攻擊。

在您的網站上實施 2fa 時, iThemes Security Pro 兩因素身份驗證功能提供了極大的靈活性。 您可以為所有或部分用戶啟用雙重驗證,並且可以強制高級用戶在每次登錄時使用 2fa。

為方便起見,iThemes Security Pro 提供 2 種不同的雙因素身份驗證方法。

- 移動應用程序– 移動應用程序方法是 iThemes Security Pro 提供的最安全的兩因素身份驗證方法。 此方法要求您使用像 Authy 這樣的免費雙因素移動應用程序。

- 電子郵件- 雙因素的電子郵件方法會將時間敏感代碼發送到您用戶的電子郵件地址。

- 備用代碼– 一組一次性使用代碼,可用於在主要兩因素方法丟失時登錄。

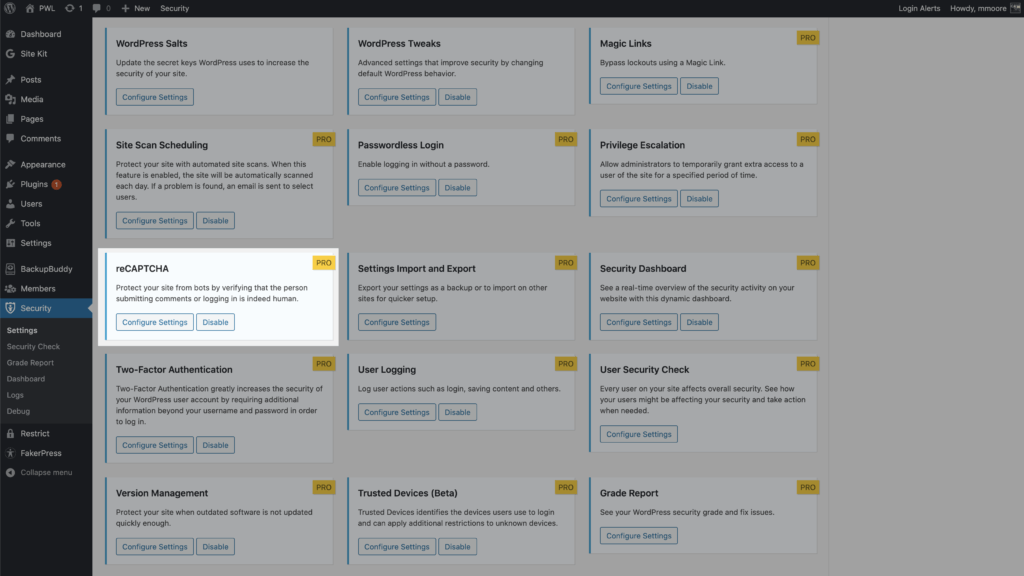

7. 使用 Google reCAPTCHA v3 阻止惡意機器人

iThemes Security Pro 中的iThemes Security Pro Google reCAPTCHA功能可保護您的網站免受惡意機器人的攻擊。 這些機器人試圖使用洩露的密碼、發布垃圾郵件甚至抓取您的內容來闖入您的網站。 reCAPTCHA 使用先進的風險分析技術來區分人類和機器人。

reCAPTCHA 版本 3 的優點在於它可以幫助您檢測網站上的濫用機器人流量,而無需任何用戶交互。 reCAPTCHA v3 不會顯示 CAPTCHA 質詢,而是監控您網站上發出的不同請求,並為每個請求返回一個分數。 分數範圍從 0.0 到 1。reCAPTCHA 返回的分數越高,表示請求是人類發出的越有把握。 reCAPTCHA 返回的分數越低,機器人發出請求的可信度就越高。

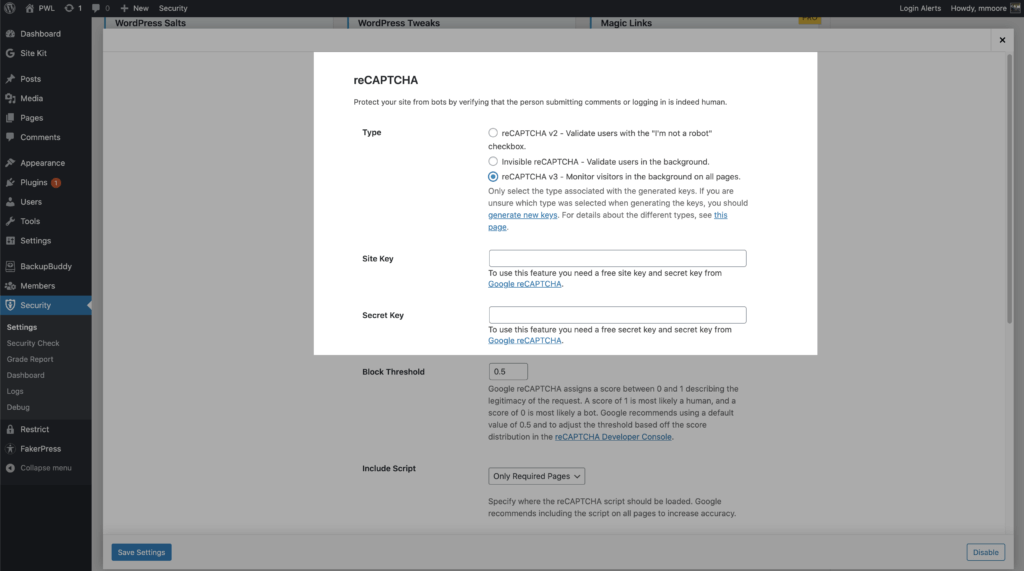

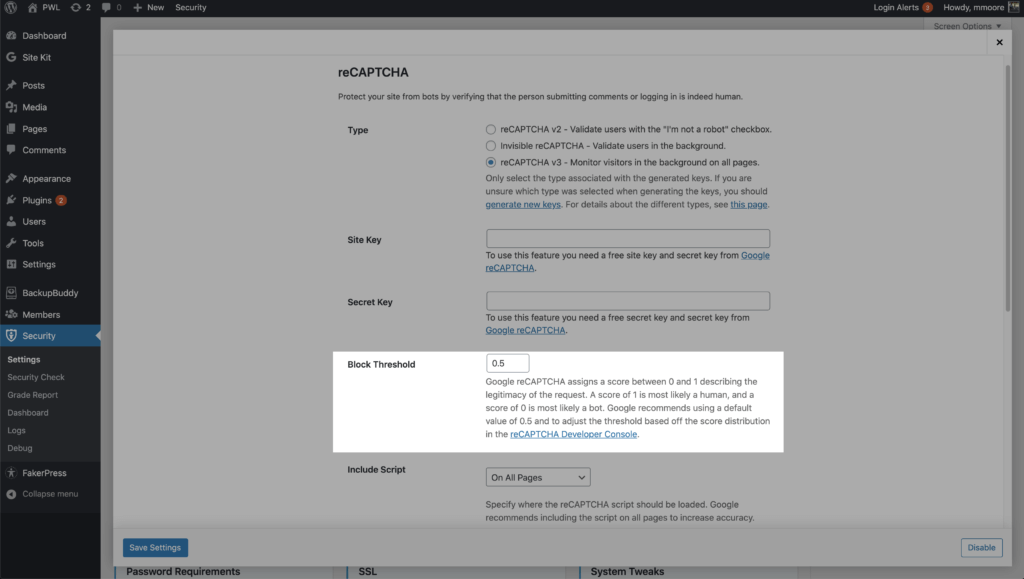

要開始使用Google reCAPTCHA v3 ,請啟用安全設置主頁上的選項。

接下來,您需要在 reCAPTCHA 鍵入時選擇reCAPTCHA v3並從您的 Google 管理員生成您的密鑰

iThemes Security Pro 允許您使用 reCAPTCHA 分數設置阻止閾值。 Google 建議使用 0.5 作為默認值。 請記住,如果將閾值設置得太高,可能會無意中鎖定合法用戶。

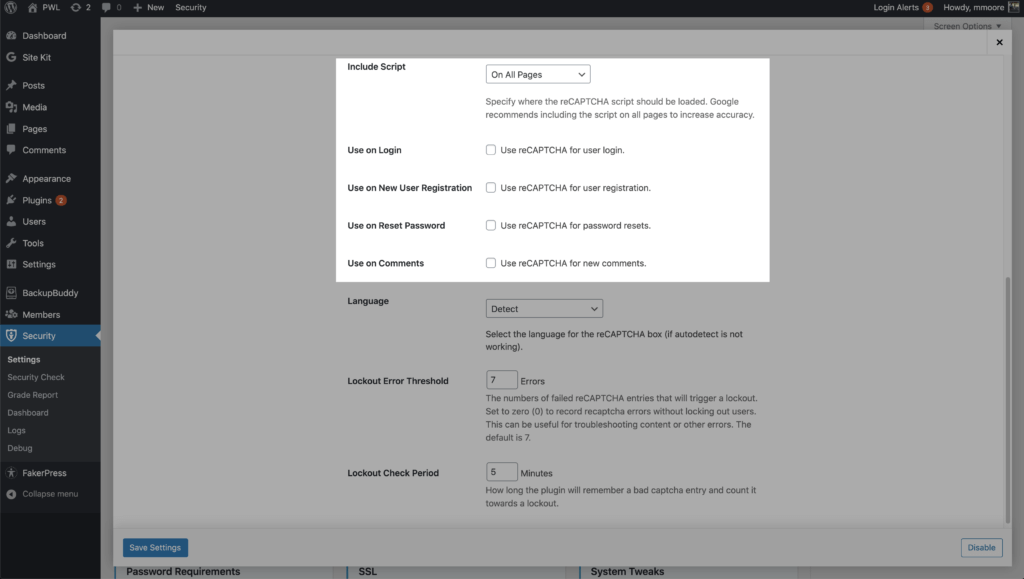

您可以在 WordPress 用戶註冊、重置密碼、登錄和評論中啟用 reCAPTCHA。 iThemes Security Pro 允許您在所有頁面上運行 Google reCAPTCHA 腳本,以提高其機器人與人工評分的準確性。 啟用 reCAPTCHA v3 是保護 WordPress 登錄安全的好方法。

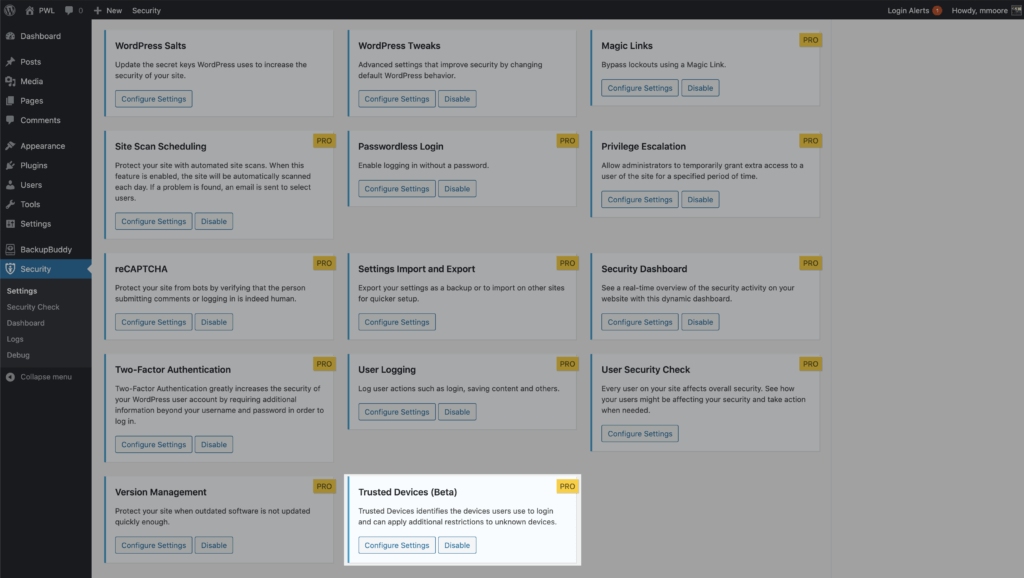

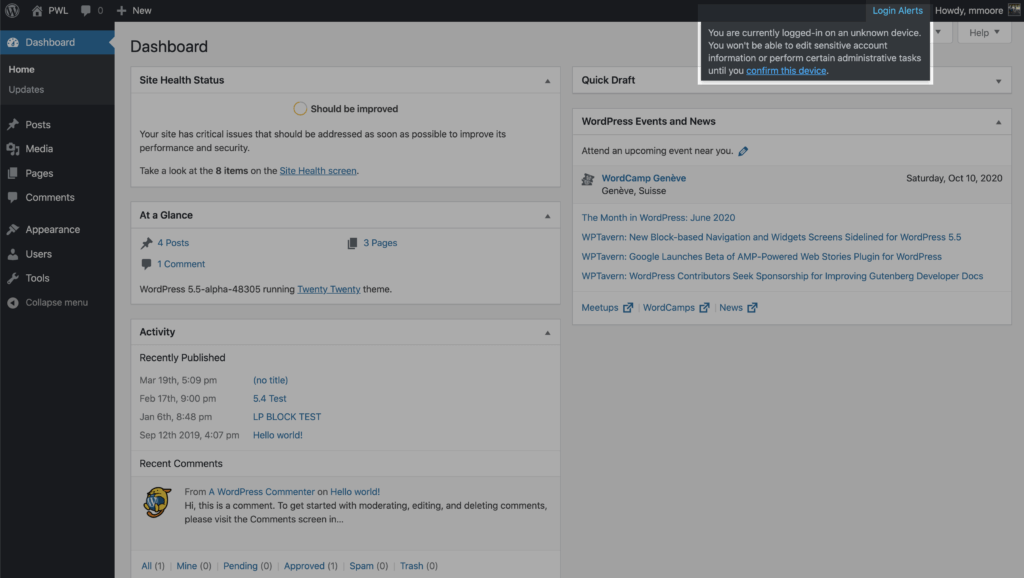

8. 限制設備訪問 WP 儀表板

保護您的 WordPress 登錄的最後一步是將您的 WordPress 儀表板的訪問權限限制為一組設備。 iThemes Security Pro 可信設備功能可識別您和其他用戶用於登錄您的 WordPress 站點的設備。 當用戶登錄到無法識別的設備時,受信任的設備可以限制其管理員級別的功能。 這意味著黑客能夠繞過您的其他登錄安全方法——不太可能——他們無法對您的網站進行任何惡意更改。

要開始使用受信任的設備,請在安全設置的主頁上啟用它們,然後單擊配置設置按鈕。

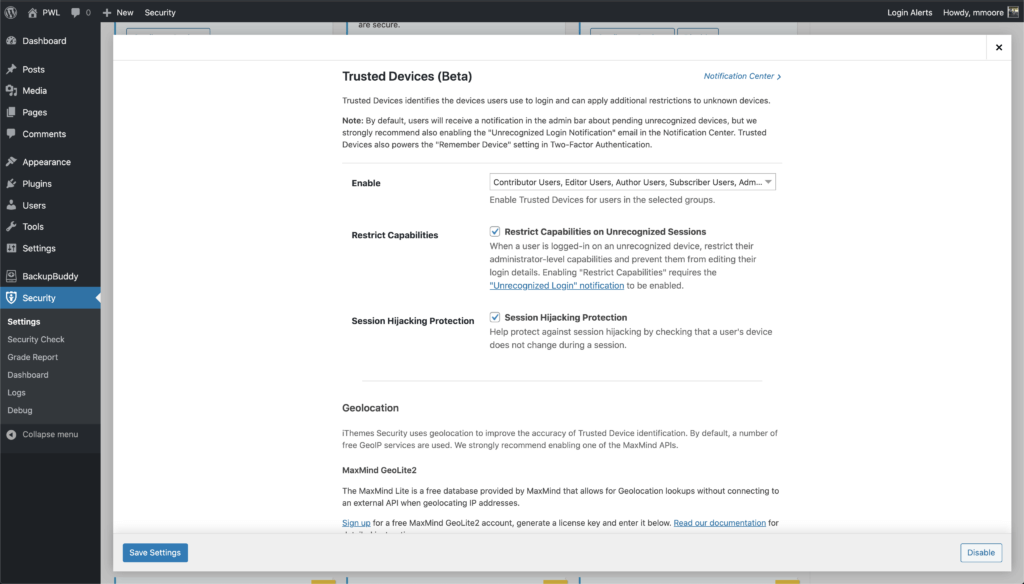

在 Trusted Devices 設置中,決定您要使用該功能的用戶,然後啟用Restrict Capabilities和Session Hijacking Protection功能。

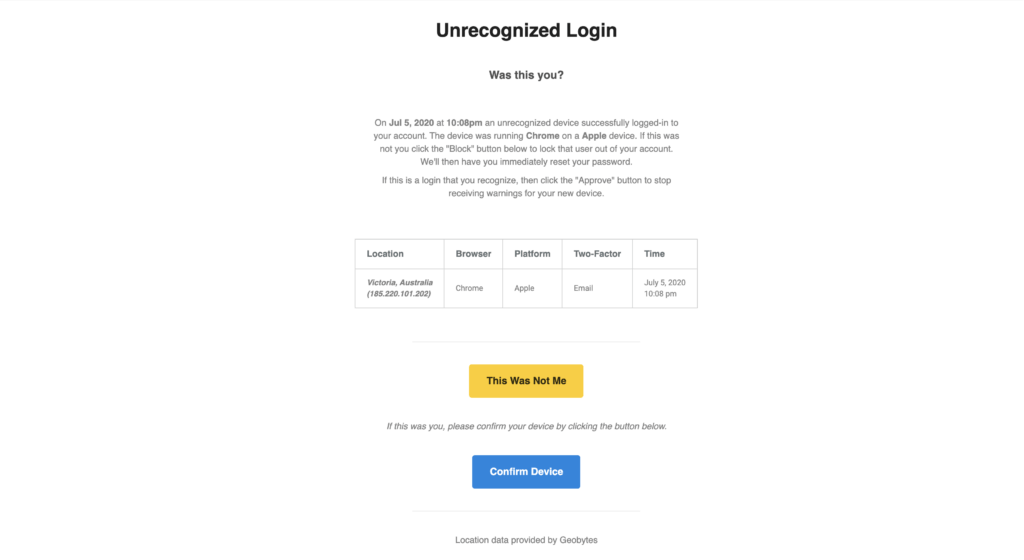

啟用新的受信任設備設置後,用戶將在 WordPress 管理欄中收到有關待處理的無法識別設備的通知。 如果您當前的設備尚未添加到受信任設備列表中,請單擊“確認此設備”鏈接以發送授權電子郵件。

單擊無法識別的登錄電子郵件中的確認設備按鈕,將您當前的設備添加到受信任設備列表。

包起來

WordPress 登錄頁面的可訪問性使其成為任何 WordPress 站點中受攻擊最多且可能易受攻擊的部分。 但是,如果您使用的是 iThemes Security Pro,則可以高枕無憂。

確保您正在使用 8 個 iThemes Security Pro 工具來保護您在本文中共享的 WordPress 登錄信息。

- 1. 限制登錄嘗試

- 2. 限制每個請求的外部身份驗證嘗試

- 3. 網絡暴力保護

- 4. 強制使用強密碼

- 5. 拒絕洩露密碼

- 6. 使用兩步驗證

- 7. 使用 Google reCAPTCHA v3 阻止惡意機器人

- 8. 限制設備訪問 WP 儀表板

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。