Pleins feux sur la fonctionnalité iThemes Security Pro – Détection des modifications de fichiers

Publié: 2021-09-29Dans les publications Feature Spotlight, nous mettrons en évidence une fonctionnalité du plug-in iThemes Security Pro et partagerons un peu les raisons pour lesquelles nous avons développé la fonctionnalité, à qui elle est destinée et comment l'utiliser.

Aujourd'hui, nous allons aborder la détection des modifications de fichiers, un excellent moyen de suivre les modifications apportées sur votre site Web WordPress.

3 raisons pour lesquelles vous avez besoin d'une détection de modification de fichier pour votre site WordPress

Même si vous suivez les meilleures pratiques de sécurité WordPress, il y a toujours une chance que votre site soit compromis. Un compromis signifie qu'un pirate a piraté votre site Web et l'a infecté par un logiciel malveillant.

1. Une faille de sécurité peut arriver même aux propriétaires de sites les plus vigilants.

Une atteinte à la sécurité se produit lorsqu'un cybercriminel est en mesure d'accéder sans autorisation à votre site Web ou à votre serveur. Les failles de sécurité peuvent se produire de différentes manières, car les pirates informatiques exploitent certains des problèmes de sécurité WordPress les plus courants. De l'exécution de versions obsolètes de plugins et de thèmes aux injections SQL plus compliquées, une faille de sécurité peut arriver même aux propriétaires de sites les plus vigilants.

2. Le temps qu'il faut pour détecter une faille de sécurité est un facteur clé dans le nettoyage d'un site Web infecté.

Saviez-vous que le temps moyen nécessaire pour découvrir une violation de site Web est de 200 jours ? Malheureusement, plus il vous faut de temps pour remarquer une violation, plus un pirate informatique peut causer de dommages à votre site Web, à vos clients et à vous-même. Un malware peut causer des dégâts considérables en 200 jours. C'est pourquoi il est si important de réduire le temps nécessaire pour détecter une faille de sécurité.

Le temps moyen nécessaire pour découvrir une brèche est de 200 jours ! Plus il vous faut de temps pour remarquer une violation, plus un pirate peut causer de dommages à votre site Web. Et un malware peut causer des dégâts considérables en 200 jours.

Pourquoi? Le nettoyage et les temps d'arrêt dont vous aurez besoin pour nettoyer votre site Web après 200 jours de dommages sont également stupéfiants. Le temps pour enquêter sur tout ce que le malware a touché et quelles données du client ont été volées ne fait qu'augmenter tant que la violation n'est pas détectée. Sans parler du temps que vous devrez passer à informer les clients qu'ils doivent annuler leurs cartes de crédit parce qu'un pirate informatique a enregistré toutes leurs frappes pendant qu'ils visitaient votre site Web.

Le coût du piratage est énorme. Vous devez payer quelqu'un pour enquêter sur la violation et nettoyer votre site Web. Le spécialiste de la réparation de piratage devra fermer votre site Web pendant qu'il travaille, et les gens ne pourront pas faire de nouveaux achats pendant que votre site Web est en panne. Après avoir perdu la confiance de votre client, vous perdrez probablement tout achat futur qu'il vous aurait donné.

Le coût d'un piratage est la raison pour laquelle il est crucial de détecter une brèche le plus tôt possible. Plus vite vous découvrez la violation, plus vite vous pouvez empêcher tout dommage supplémentaire, et plus vite vous pouvez remettre votre site Web et votre entreprise en ligne.

3. Les scanners de logiciels malveillants ne suffisent tout simplement pas.

Les scanners de logiciels malveillants permettent d'analyser votre site à la recherche de fichiers et de scripts malveillants connus. Mais les scanners de logiciels malveillants sont-ils suffisants pour détecter une faille de sécurité ?

En un mot, non. Ne pensez pas que vous pouvez vous fier uniquement à un scanner de logiciels malveillants pour vérifier si votre site Web est infecté. Aucun scanner de malware ne peut identifier chaque malware existant. Si vous rencontrez un scanner de logiciels malveillants qui prétend qu'il est précis à 100%, vous devriez l'exécuter car les analyses qui font de telles déclarations sont souvent les moins précises.

Signatures de logiciels malveillants

La majorité des analyses de logiciels malveillants et des logiciels antivirus utilisent des signatures de logiciels malveillants pour détecter les logiciels malveillants. Des analyses de logiciels malveillants plus avancées utiliseront une combinaison de détection de signature et d'analyse comportementale.

Une signature de malware est une série d'octets qui sont utilisés pour identifier des malwares connus. Certains scanners de logiciels malveillants sont alimentés par une base de données contenant les signatures de logiciels malveillants de millions de virus connus.

L'analyse des logiciels malveillants basée sur les signatures est rapide, simple et détectera 100 % des logiciels malveillants connus et bien compris. Tout cela est génial et attrapera les logiciels malveillants ajoutés par des pirates informatiques de bas niveau.

Cependant, les pirates informatiques qualifiés savent que les scanners de logiciels malveillants recherchent les signatures de logiciels malveillants connus. Ces pirates ont la capacité d'obscurcir les signatures de logiciels malveillants pour ne pas être détectés par votre scanner moyen.

De nouveaux logiciels malveillants sont publiés à un rythme tel que les scanners de logiciels malveillants ne peuvent pas maintenir leur base de données à jour avec toutes les dernières signatures. Ainsi, un scanner basé sur les signatures ne sera pas en mesure de faire la différence entre un nouveau malware et le fichier readme.txt d'un plugin.

Analyse comportementale

L'analyse comportementale vérifie les actions d'un logiciel pour déterminer s'il est malveillant. Il existe une tonne de types de comportements différents qui peuvent être considérés comme suspects ou malveillants. Par exemple, l'analyse de site iThemes Security Pro exploite l'API de navigation sécurisée de Google pour assurer la sécurité des sites Web. La navigation sécurisée de Google vérifiera si un logiciel redirige le trafic vers un site malveillant connu.

Encore une fois, il n'existe pas de méthode infaillible de détection des logiciels malveillants. Mais une combinaison de vérifications comportementales et de signature augmentera considérablement vos chances d'être alerté des preuves d'une violation de la sécurité.

3 types de comportements communs que tous les logiciels malveillants partagent

Nous savons à quel point il est crucial de détecter une faille de sécurité le plus tôt possible, et qu'il ne suffit pas de se fier uniquement à la détection de logiciels malveillants. Nous nous sommes donc demandé comment iThemes Security Pro pouvait réduire le temps nécessaire aux utilisateurs pour détecter les failles de sécurité sur leurs sites Web ?

Bien que le type de dommages causés par les logiciels malveillants sur votre site Web varie considérablement, ce qu'il fait peut se résumer à un ou à une combinaison des trois éléments suivants.

- Ajoute des fichiers – Un logiciel malveillant sous forme de logiciel espion peut ajouter un fichier malveillant qui enregistrera les frappes de votre client lorsqu'il saisit les informations de sa carte de crédit.

- Supprime les fichiers – Certains logiciels malveillants suppriment un fichier légitime et le remplacent par un fichier malveillant du même nom.

- Modifie les fichiers – Un logiciel malveillant essaiera de cacher son code malveillant en le cachant dans un fichier existant qu'il modifie.

Ne serait-il pas agréable d'être alerté des modifications inattendues de votre site Web afin de pouvoir les inspecter à la recherche de signes d'une faille de sécurité ?

Comment la détection des modifications de fichiers vous aide à réduire le temps nécessaire pour détecter une violation de sécurité

La clé pour détecter rapidement une faille de sécurité consiste à surveiller les modifications apportées aux fichiers sur votre site Web.

La fonction de détection des modifications de fichiers dans iThemes Security Pro analysera les fichiers de votre site Web et vous alertera lorsque des modifications se produisent sur votre site Web.

Il existe plusieurs raisons légitimes pour lesquelles vous verriez de nouvelles activités de modification de fichiers dans vos journaux, mais si les modifications apportées étaient inattendues, vous devez prendre le temps de vous assurer que les modifications ne sont pas malveillantes. Par exemple, si vous voyez une modification apportée à un plugin à la même date et heure que vous avez mis à jour le plugin, il n'y aurait aucune raison d'enquêter.

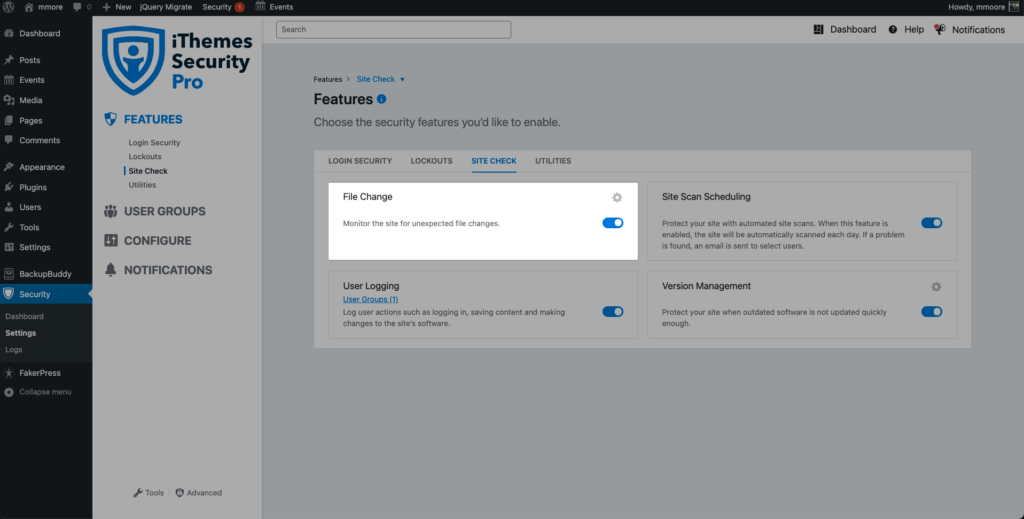

Comment activer la détection des modifications de fichiers dans iThemes Security Pro

Pour commencer à surveiller les modifications apportées aux fichiers, accédez au menu Fonctionnalités des paramètres de sécurité et activez la détection des modifications de fichiers .

Une fois la détection des modifications de fichiers activée, iThemes Security Pro commencera à analyser tous les fichiers de votre site Web en morceaux . L'analyse de vos fichiers en morceaux aidera à réduire les ressources nécessaires pour surveiller les modifications apportées aux fichiers.

L'analyse initiale des modifications de fichiers créera un index des fichiers de votre site Web et de leurs hachages de fichiers. Un hachage de fichier est une version abrégée et non lisible du contenu du fichier.

Une fois l'analyse initiale terminée, iThemes Security Pro continuera à analyser votre fichier par morceaux. Si un hachage de fichier change lors de l'une des analyses suivantes, cela signifie que le contenu du fichier a changé.

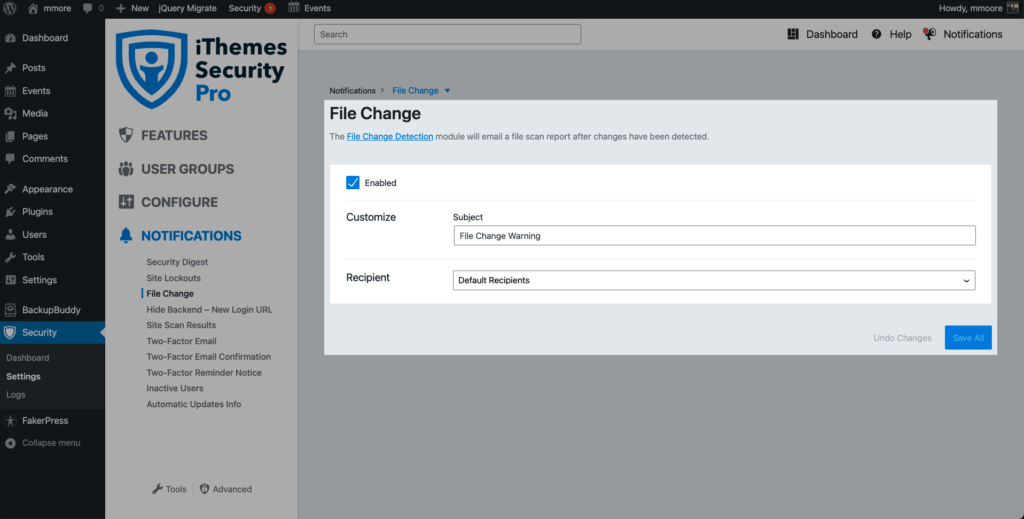

Activation des e-mails de notification de modification de fichier

Les modifications de fichiers se produisent tout le temps, et recevoir une alerte par e-mail pour chaque modification deviendrait rapidement écrasante. Et avant que vous ne le sachiez, cela devient une situation de garçon qui a crié au loup, et vous commencez à ignorer complètement les alertes de changement de fichier.

Voyons comment iThemes Security Pro identifie intelligemment les modifications légitimées pour réduire les notifications et comment vous pouvez désactiver les notifications pour les fichiers qui devraient être mis à jour fréquemment.

Pour gérer les notifications de changement de fichier, accédez au menu Noftification des paramètres de sécurité et sélectionnez Changement de fichier.

Comment iThemes Security Pro identifie les modifications de fichiers légitimes

iThemes Security Pro peut détecter de plusieurs manières si une modification apportée à un fichier était légitime et non préoccupante. iThemes Security Pro ne créera pas de notification de modification de fichier pour les modifications qu'il peut vérifier.

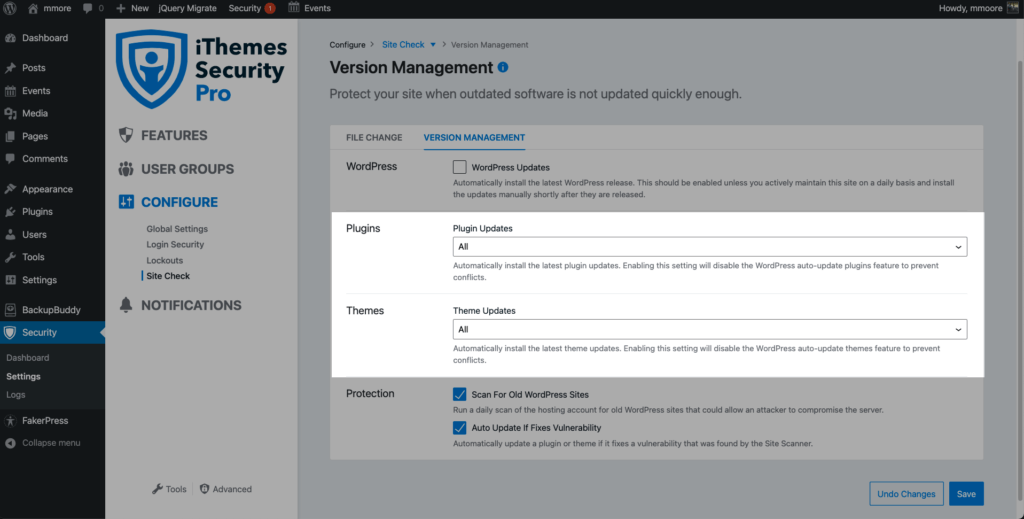

1. Mises à jour des plugins/thèmes complétées par la gestion des versions

La fonction de gestion des versions d'iThemes Security Pro vous permet de mettre à jour automatiquement WordPress, les plugins et les thèmes.

Si une mise à jour est effectuée par Version Management, iThemes Security Pro connaîtra la source de la mise à jour et ne déclenchera pas d'alerte.

2. Comparaison de fichiers pour les plugins et thèmes iThemes

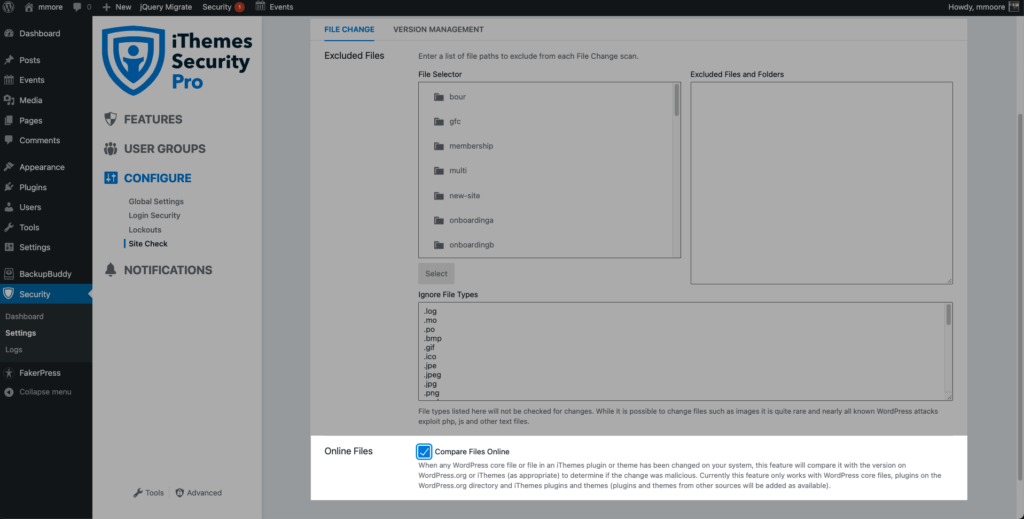

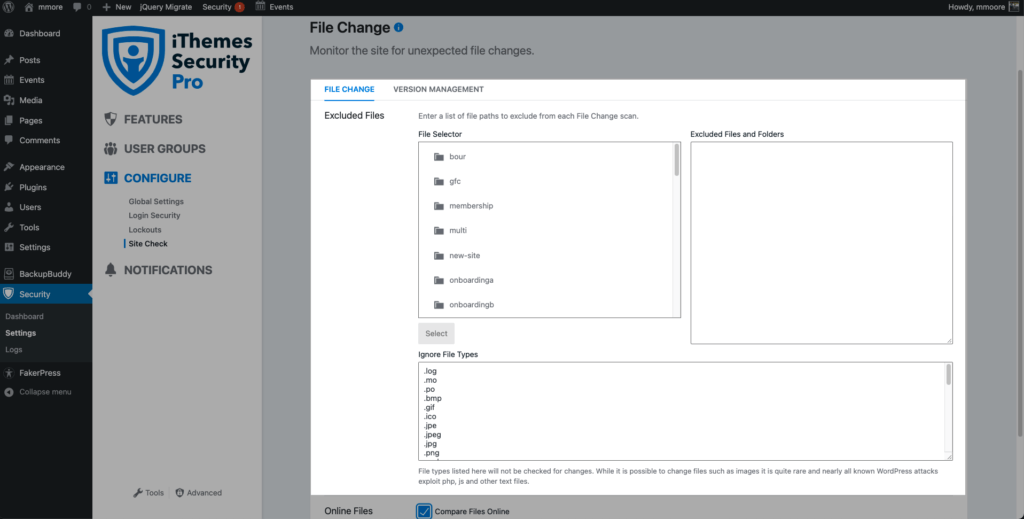

Cochez la case Comparer les fichiers en ligne dans les paramètres de détection de modification de fichier pour activer la comparaison de fichiers en ligne.

Chaque fois qu'un fichier sur votre site Web appartenant à un plugin ou à un thème iThemes est modifié, il sera comparé à un fichier sur le serveur iThemes. Si le hachage de la version du fichier sur votre site Web correspond au hachage de la version sur le serveur iThemes, il s'agira d'un changement légitime et vous ne recevrez pas d'alerte.

3. Comparaison de fichiers en ligne WordPress.org

Si un fichier de base WordPress ou un plugin installé à partir du référentiel WordPress.org est modifié, le fichier sera comparé à la version sur WordPress.org. Si les hachages correspondent, les modifications ne sont pas malveillantes et vous ne recevrez pas d'alerte.

4. Exclusions manuelles

Vous pouvez exclure des fichiers, des répertoires et des types de fichiers de la détection des modifications de fichiers dans les paramètres de détection des modifications de fichiers.

La règle générale est que vous pouvez exclure les fichiers dont vous savez qu'ils seront régulièrement mis à jour. Les fichiers de sauvegarde et de cache en sont un parfait exemple. L'exclusion de ces types de fichiers calmera une grande partie du bruit supplémentaire.

Que faire si vous repérez une faille de sécurité ou un piratage

Si vous recevez une notification d'iThemes Security indiquant qu'une modification de fichier suspecte s'est produite et que vous soupçonnez qu'une violation s'est produite, vous pouvez prendre quelques mesures rapides pour atténuer les dommages.

Restaurer vers une sauvegarde précédente/propre de votre site

Le moyen le plus sûr d'annuler une faille de sécurité consiste à restaurer votre site à une version précédente, avant l'attaque. C'est pourquoi il est si important d'avoir une solution de sauvegarde WordPress complète en place. Nous vous recommandons d'utiliser BackupBuddy pour planifier les sauvegardes à exécuter automatiquement afin que vous ayez toujours une sauvegarde.

Notez simplement que la restauration d'une sauvegarde précédente peut toujours laisser votre site vulnérable à la même violation, il est donc important de suivre également ces étapes.

Mettez à jour immédiatement tous les plugins et thèmes obsolètes

Un plugin ou un thème vulnérable peut toujours être le coupable, il est donc important de mettre à jour IMMÉDIATEMENT tous les plugins ou thèmes obsolètes. Même si vous restaurez une version précédente propre de votre site Web, les mêmes vulnérabilités existeront toujours et pourront être à nouveau piratées.

Vous pouvez également vérifier que vous n'exécutez pas un plugin ou un thème vulnérable qui est toujours sans correctif du développeur. Vous devrez supprimer ce plugin immédiatement.

Activer l'authentification à deux facteurs

Si vous n'utilisez pas l'authentification à deux facteurs pour sécuriser les connexions administrateur, activez-la immédiatement. Cette couche de sécurité supplémentaire permettra de s'assurer que les utilisateurs non autorisés ne peuvent pirater aucun compte administrateur.

Demander de l'aide pour la suppression professionnelle des logiciels malveillants

Les failles de sécurité se produisent souvent au niveau du serveur (plus profond que votre installation WordPress), vous devrez donc peut-être contacter un service professionnel de suppression de logiciels malveillants. Nous recommandons WeWatchYourWebsite pour une suppression professionnelle des logiciels malveillants.

Emballer

Il est crucial de détecter une faille de sécurité le plus tôt possible. Se fier uniquement aux scanners de logiciels malveillants pour alerter sur les failles de sécurité ne suffit pas. Vous devez également être à l'affût des comportements suspects tels que les modifications de fichiers malveillants.

La détection des modifications de fichiers peut vous aider à détecter les violations plus tôt et à réduire considérablement les dommages causés par un piratage réussi.

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro maintenant

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.