WordPress 漏洞綜述:2020 年 1 月,第 1 部分

已發表: 2020-08-181 月上半月披露了新的 WordPress 插件和主題漏洞,因此我們希望讓您了解。 在這篇文章中,我們介紹了最近的 WordPress 插件、主題和核心漏洞,以及如果您在網站上運行易受攻擊的插件或主題之一該怎麼辦。

WordPress 漏洞綜述分為四個不同的類別:

- 1. WordPress 核心

- 2. WordPress 插件

- 3. WordPress 主題

- 4. 來自網絡的漏洞

注意:您可以跳到下面列出的 2020 年 1 月上半月的漏洞摘要圖表。

WordPress 核心漏洞

WordPress 插件漏洞

到目前為止,本月已經發現了幾個新的 WordPress 插件漏洞。 請確保按照以下建議的操作更新插件或完全卸載它。

1. 捐贈箱

Donorbox 7.1 和 7.1.1 版本容易受到存儲跨站點請求偽造攻擊。

你應該做什麼

2.測驗和調查大師

測驗和調查大師 6.3.4 及以下版本容易受到 Authenticated Reflected XSS 攻擊。

你應該做什麼

3. 301重定向

301 Redirects 2.4.0及以下版本存在多個漏洞,包括Authenticated Arbitrary Redirect Injection and Modification、XSS和CSRF。

你應該做什麼

4. Rencontre

Rencontre 3.2.2 及以下版本包含多個跨站請求偽造漏洞。

你應該做什麼

5. 來自 URL 的精選圖片

來自 URL 版本 2.7.7 及以下版本的特色圖片缺少 REST 路由的訪問控制,從而導致了身份驗證失效漏洞。

你應該做什麼

6. 僅限 bbPress 會員

bbPress Members Only 1.2.1 及以下版本容易受到插件可選設置頁面上的跨站點請求偽造攻擊。

你應該做什麼

7. bbPress 登錄 在論壇主題頁面上註冊鏈接

bbPress 登錄論壇主題頁面上的註冊鏈接 2.7.5 及以下版本包含一個跨站點請求偽造漏洞,該漏洞可導致存儲跨站點腳本攻擊。

你應該做什麼

8. GDPR Cookie 合規性

GDPR Cookie 合規性 4.0.2 及以下版本缺少允許經過身份驗證的用戶刪除插件設置的功能檢查和安全隨機數。

你應該做什麼

9. 照片庫

照片庫版本 2.0.6 及以下版本容易受到任意插件停用攻擊。 該插件不檢查功能,並允許訂閱者通過 WordPress AJAX API 停用插件。

你應該做什麼

10. 最小即將推出和維護模式

Minimal Coming Soon & Maintenance Mode 2.10 及以下版本有多個漏洞,包括一個不安全的權限缺陷,該漏洞可能允許經過身份驗證的用戶啟用、禁用插件和導入/導出設置。 該插件還包括一個跨站點偽造存儲 XSS 和設置更改漏洞。

你應該做什麼

11. WooCommerce 轉換跟踪

WooCommerce 轉換跟踪版本 2.04 及以下版本容易受到導致存儲型 XSS 攻擊的跨站點偽造請求的攻擊。

你應該做什麼

12.郵遞員

Postie 1.9.40 及以下版本具有 Post Spoofing 和 Stored XSS 漏洞,可導致未經身份驗證的用戶發布新帖子。 這是一個零日漏洞,任何人都可以輕鬆找到有關利用 Postie 插件的說明。

你應該做什麼

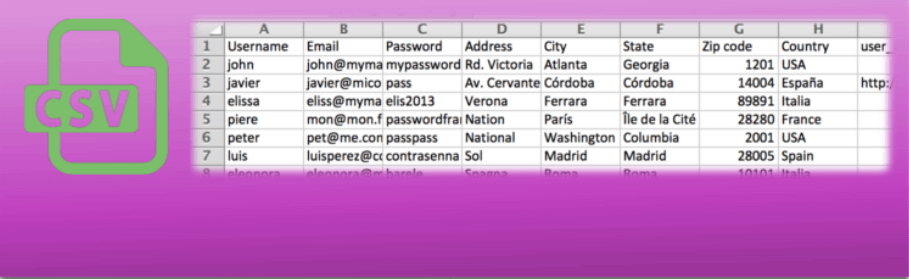

13. 使用 Meta 從 CSV 導入用戶

使用 Meta 版本 1.15 從 CSV 導入用戶具有未經授權的身份驗證用戶導出漏洞。 缺少功能檢查將允許未經授權的用戶導出 WordPress 用戶。

你應該做什麼

14. 終極常見問題

Ultimate FAQ 1.8.29 及以下版本有一個 Unauthenticated Reflected XSS 漏洞。 FAQ 簡碼不會清理 Display_FAQ GET 參數,這可能會導致對顯示簡碼的頁面的反射跨站點腳本攻擊。

你應該做什麼

15. WP Simple Spreadsheet Fetcher For Google

WP Simple Spreadsheet Fetcher For Google 0.3.6 及以下版本具有跨站點偽造請求漏洞,可能允許攻擊者設置任意 API 密鑰。

你應該做什麼

16. WP Time Capsule 的備份和暫存

WP Time Capsule 版本 1.21.15 的備份和暫存

及以下有一個身份驗證繞過漏洞,允許攻擊者以管理員用戶身份登錄。

你應該做什麼

17. InfiniteWP 客戶端

InfiniteWP 客戶端 1.9.4.4 及以下版本具有身份驗證繞過漏洞,允許攻擊者以管理員用戶身份登錄。

你應該做什麼

18. 終極拍賣

Ultimate Auction 4.0.5 及以下版本有多個跨站請求偽造和跨站腳本漏洞。

你應該做什麼

19. WooCommerce – 商店出口商

WooCommerce – Store Exporter 2.3.1 及以下版本容易受到 CSV 注入攻擊。

你應該做什麼

20. 很棒的支持

Awesome Support 5.7.1 及以下版本容易受到存儲型 XSS 攻擊。

你應該做什麼

21. 管理儀表板上的視頻

Admin Dashboard 1.1.3 及以下版本上的視頻容易受到 Authenticated Stored XSS 攻擊。

你應該做什麼

22. 電腦維修店

Computer Repair Shop 1.0 版容易受到 Authenticated Stored XSS 攻擊。

你應該做什麼

23.LearnDash

LearnDash 3.1.1 及以下版本容易受到反射跨站腳本攻擊。

你應該做什麼

WordPress 主題

1.ListingPro

ListingPro 2.5.3 及以下版本容易受到 Unauthenticated Reflected XSS 攻擊。

你應該做什麼

2. 旅遊預訂

Travel Booking 2.7.8.5 及以下版本存在反射型和持久型 XSS 漏洞。

你應該做什麼

3. ElegantThemes Divi Builder

ElegantThemes Divi、Divi Builder 和 4.0.10 以下版本的 Extra 容易受到身份驗證代碼注入攻擊。

你應該做什麼

4. 易書

EasyBook 1.2.1 及以下版本有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

你應該做什麼

5. 城市中心

TownHub 1.0.5 及以下版本有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

你應該做什麼

6. 城市書

CityBook 2.9.4 及以下版本有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

你應該做什麼

7. 房地產 7

Real Estate 7 2.3.3 及以下版本具有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

你應該做什麼

如何積極應對 WordPress 主題和插件漏洞

運行過時的軟件是 WordPress 網站被黑的第一大原因。 擁有更新程序對於 WordPress 網站的安全性至關重要。 您應該每周至少登錄一次您的站點以執行更新。

自動更新可以提供幫助

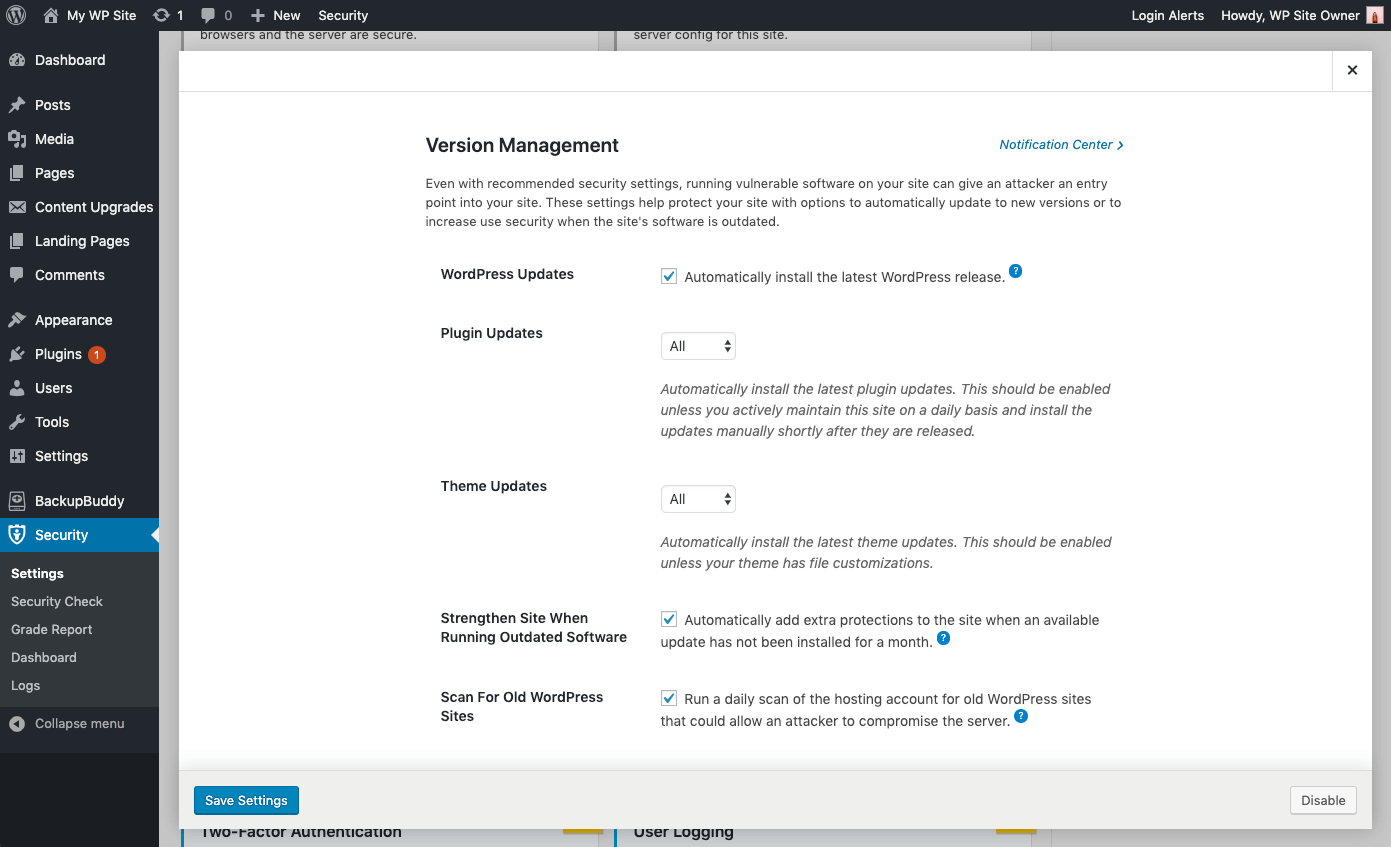

對於不經常更改的 WordPress 網站,自動更新是一個不錯的選擇。 缺乏關注往往會使這些網站被忽視並容易受到攻擊。 即使採用推薦的安全設置,在您的站點上運行易受攻擊的軟件也會為攻擊者提供進入您站點的入口點。

使用 iThemes Security Pro 插件的版本管理功能,您可以啟用自動 WordPress 更新以確保您獲得最新的安全補丁。 這些設置可以通過選項自動更新到新版本或在站點軟件過時時提高用戶安全性,從而幫助保護您的站點。

版本管理更新選項

- WordPress 更新– 自動安裝最新的 WordPress 版本。

- 插件自動更新- 自動安裝最新的插件更新。 除非您每天積極維護此站點並在更新發布後不久手動安裝更新,否則應啟用此功能。

- 主題自動更新- 自動安裝最新的主題更新。 除非您的主題具有文件自定義,否則應啟用此功能。

- 對插件和主題更新的精細控制——您可能有想要手動更新的插件/主題,或者延遲更新直到版本有時間證明穩定。 您可以選擇自定義,以便將每個插件或主題分配為立即更新 ( Enable )、根本不自動更新 ( Disable ) 或延遲指定天數 ( Delay ) 進行更新。

加強和提醒關鍵問題

- 運行過時軟件時加強站點 - 當一個月未安裝可用更新時,自動為站點添加額外保護。 當一個月未安裝更新時,iThemes 安全插件將自動啟用更嚴格的安全性。 首先,它將強制所有未啟用雙因素的用戶在重新登錄之前提供發送到其電子郵件地址的登錄代碼。其次,它將禁用 WP 文件編輯器(以阻止人們編輯插件或主題代碼) 、XML-RPC pingbacks 並阻止每個 XML-RPC 請求的多次身份驗證嘗試(這兩者都將使 XML-RPC 更強大地抵禦攻擊,而不必完全關閉它)。

- 掃描其他舊的 WordPress 站點- 這將檢查您的託管帳戶上是否有其他過時的 WordPress 安裝。 一個存在漏洞的過時 WordPress 站點可能允許攻擊者破壞同一託管帳戶上的所有其他站點。

- 發送電子郵件通知– 對於需要干預的問題,會向管理員級別用戶發送電子郵件。

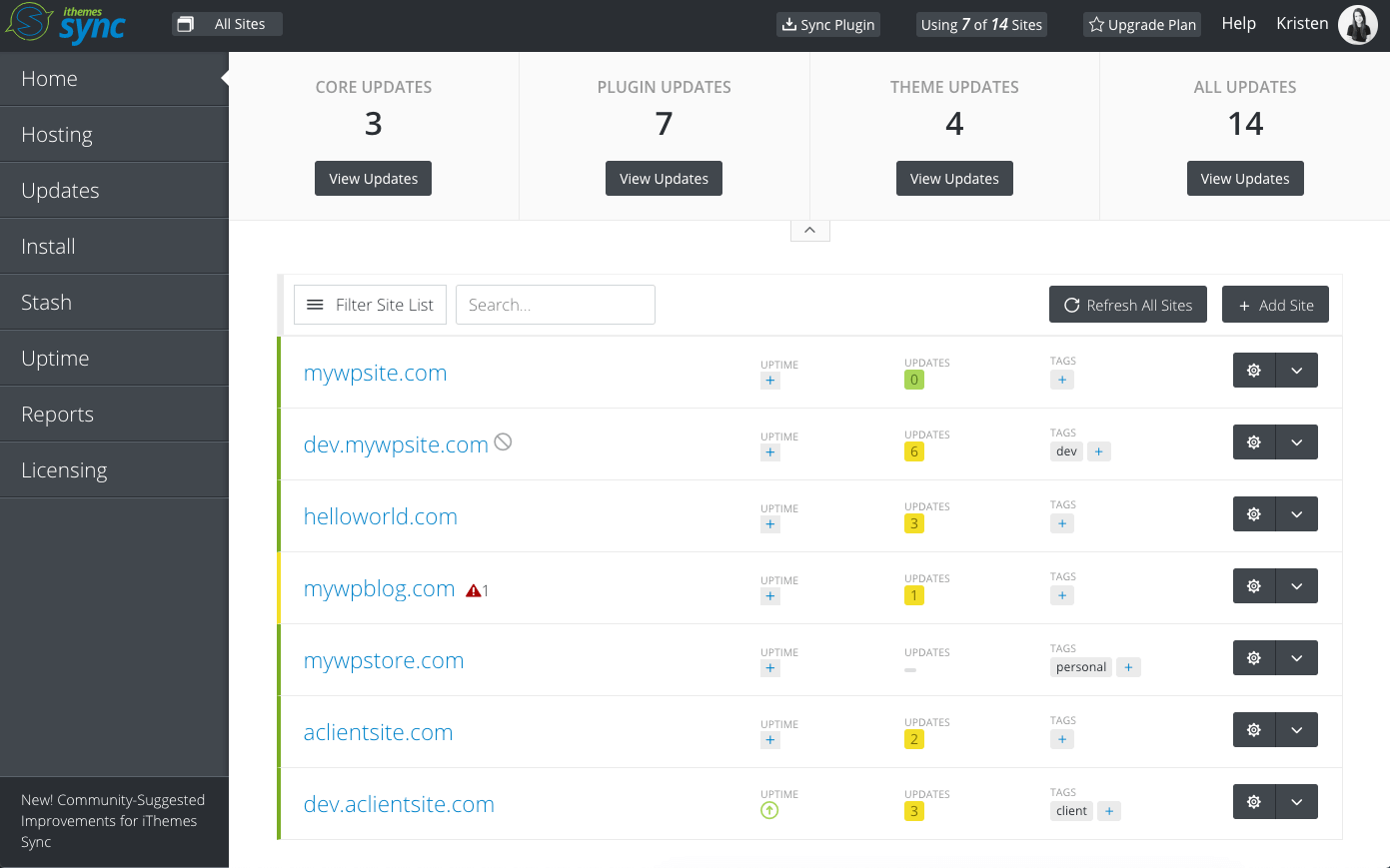

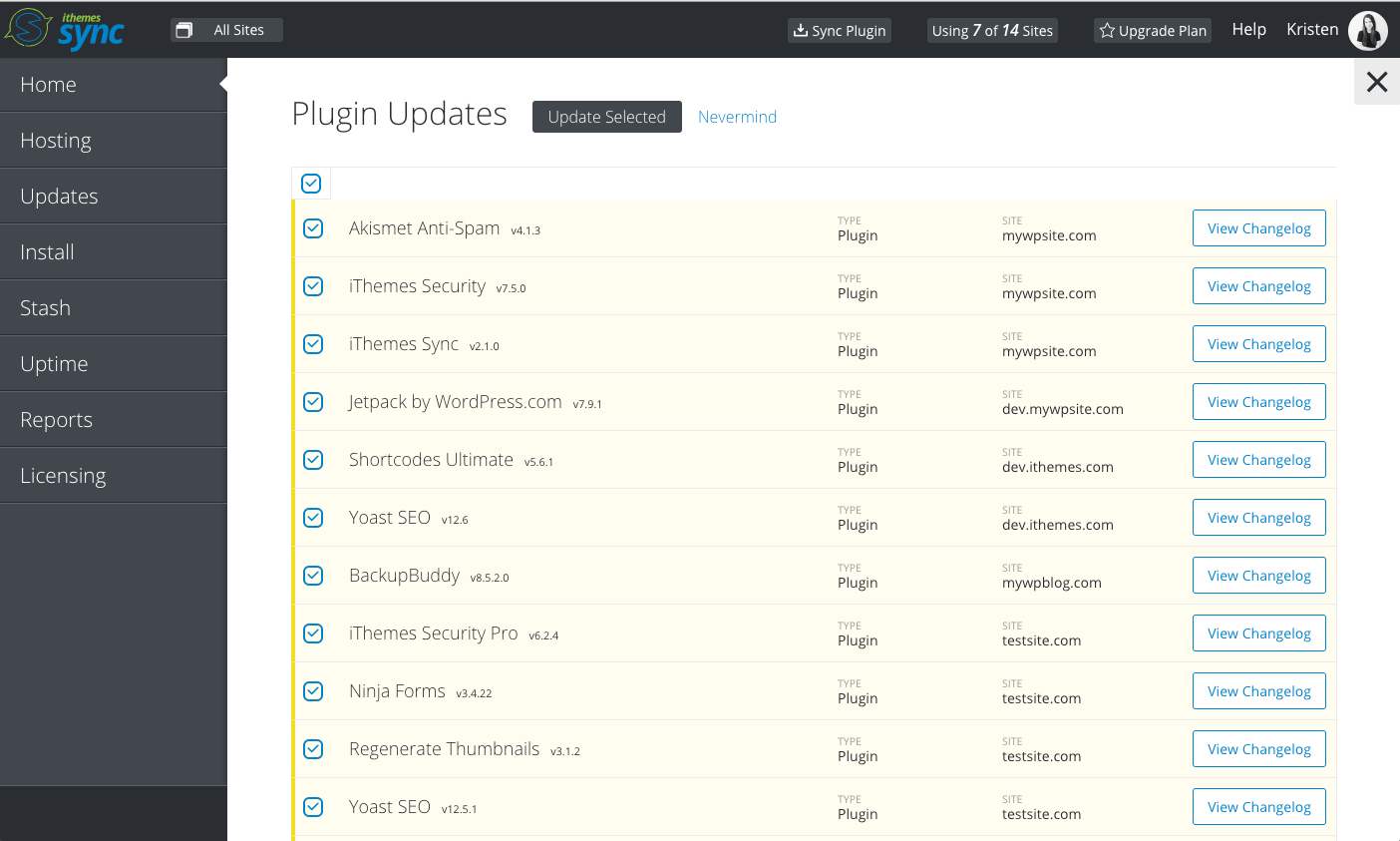

管理多個 WP 站點? 從 iThemes 同步儀表板一次更新插件、主題和核心

iThemes Sync 是我們的中央儀表板,可幫助您管理多個 WordPress 站點。 從同步儀表板,您可以查看所有站點的可用更新,然後一鍵更新插件、主題和 WordPress 核心。 當有新版本更新可用時,您還可以收到每日電子郵件通知。

試用 30 天免費同步了解更多

來自網絡的漏洞

我們將網絡上的漏洞包括在內,因為了解 WordPress 生態系統之外的漏洞也很重要。 對服務器軟件的利用可能會暴露敏感數據。 數據庫洩露可能會暴露您站點上用戶的憑據,從而為攻擊者訪問您的站點打開大門。

1. NSA 發現 Windows 10 漏洞

NSA 發現了一個危險的 Microsoft 軟件缺陷,因此請確保您擁有最新的 Windows 安全補丁。 該漏洞與處理證書和加密消息功能的 Windows crypt32.dll 相關。 如果被利用,黑客可以利用該漏洞偽造數字簽名。

2020 年 1 月 WordPress 漏洞摘要,第 1 部分

bbPress Members Only 1.2.1 及以下版本容易受到插件可選設置頁面上的跨站點請求偽造攻擊。

bbPress 登錄論壇主題頁面上的註冊鏈接 2.7.5 及以下版本包含一個跨站點請求偽造漏洞,該漏洞可導致存儲跨站點腳本攻擊。

GDPR Cookie 合規性 4.0.2 及以下版本缺少允許經過身份驗證的用戶刪除插件設置的功能檢查和安全隨機數。

照片庫版本 2.0.6 及以下版本容易受到任意插件停用攻擊

Minimal Coming Soon & Maintenance Mode 2.10 及以下版本存在多個漏洞

WooCommerce 轉換跟踪版本 2.04 及以下版本容易受到導致存儲型 XSS 攻擊的跨站點偽造請求的攻擊。

Postie 1.9.40 及以下版本具有 Post Spoofing 和 Stored XSS 漏洞,可導致未經身份驗證的用戶發布新帖子。 這是一個零日漏洞,任何人都可以輕鬆找到有關利用 Postie 插件的說明。

使用 Meta 版本 1.15 從 CSV 導入用戶具有未經授權的身份驗證用戶導出漏洞。 缺少功能檢查將允許未經授權的用戶導出 WordPress 用戶。

Ultimate FAQ 1.8.29 及以下版本存在未經身份驗證的反射型 XSS 漏洞。 FAQ 簡碼不會清理 Display_FAQ GET 參數,這可能會導致對顯示簡碼的頁面的反射跨站點腳本攻擊。

WP Simple Spreadsheet Fetcher For Google 0.3.6 及以下版本具有跨站點偽造請求漏洞,可能允許攻擊者設置任意 API 密鑰。

WP Time Capsule 1.21.15 及以下版本的備份和暫存具有身份驗證繞過漏洞,允許攻擊者以管理員用戶身份登錄。

InfiniteWP 客戶端 1.9.4.4 及以下版本具有身份驗證繞過漏洞,允許攻擊者以管理員用戶身份登錄。

Ultimate Auction 4.0.5 及以下版本有多個跨站請求偽造和跨站腳本漏洞。

WooCommerce – Store Exporter 2.3.1 及以下版本容易受到 CSV 注入攻擊。

Awesome Support 5.7.1 及以下版本容易受到存儲型 XSS 攻擊。

Admin Dashboard 1.1.3 及以下版本上的視頻容易受到 Authenticated Stored XSS 攻擊。

Computer Repair Shop 1.0 版容易受到 Authenticated Stored XSS 攻擊。

LearnDash 3.1.1 及以下版本容易受到反射跨站腳本攻擊。

EasyBook 1.2.1 及以下版本有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

TownHub 1.0.5 及以下版本有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

CityBook 2.9.4 及以下版本具有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

Real Estate 7 2.3.3 及以下版本具有多個漏洞,包括未經身份驗證的反射 XSS、經過身份驗證的持久性 XSS 和不安全的直接對象引用。

WordPress 安全插件可以幫助保護您的網站

iThemes Security Pro 是我們的 WordPress 安全插件,提供 30 多種方法來保護您的網站免受常見 WordPress 安全漏洞的侵害。 借助 WordPress、雙因素身份驗證、強力保護、強密碼強制執行等,您可以為您的網站增加一層額外的安全性。

獲取 iThemes 安全性

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。