Обзор уязвимостей WordPress: январь 2020 г., часть 1

Опубликовано: 2020-08-18Новые уязвимости плагинов и тем WordPress были обнаружены в первой половине января, поэтому мы хотим держать вас в курсе. В этом посте мы расскажем о недавних уязвимостях плагинов, тем и основных уязвимостей WordPress, а также о том, что делать, если вы используете один из уязвимых плагинов или тем на своем веб-сайте.

Обзор уязвимостей WordPress разделен на четыре категории:

- 1. Ядро WordPress

- 2. Плагины WordPress

- 3. Темы WordPress

- 4. Взломы из Интернета.

Примечание. Вы можете сразу перейти к сводной таблице уязвимостей за первую часть января 2020 года, которая указана ниже.

Уязвимости ядра WordPress

Уязвимости плагина WordPress

В этом месяце было обнаружено несколько новых уязвимостей плагина WordPress. Обязательно следуйте предлагаемым ниже действиям, чтобы обновить плагин или полностью удалить его.

1. Донорбокс

Donorbox версий 7.1 и 7.1.1 уязвим для атаки подделки сохраненных межсайтовых запросов.

Что ты должен делать

2. Мастер викторин и опросов

Quiz and Survey Master версии 6.3.4 и ниже уязвимы для аутентифицированной отраженной атаки XSS.

Что ты должен делать

3. 301 редирект

301 Redirects версии 2.4.0 и ниже имеет несколько уязвимостей, включая внедрение и изменение аутентифицированного произвольного перенаправления, XSS и CSRF.

Что ты должен делать

4. Rencontre

Rencontre версии 3.2.2 и ниже включает несколько уязвимостей, связанных с подделкой межсайтовых запросов.

Что ты должен делать

5. Лучшее изображение с URL

В избранном изображении с URL версии 2.7.7 и ниже отсутствуют элементы управления доступом на маршрутах REST, что создает уязвимость с нарушением аутентификации.

Что ты должен делать

6. Только для членов bbPress

bbPress Members Only версии 1.2.1 и ниже уязвим для атаки подделки межсайтовых запросов на странице дополнительных настроек плагинов.

Что ты должен делать

7. bbPress Войти Зарегистрироваться Ссылки на тематических страницах форума

Ссылки на регистрацию входа в bbPress на страницах тем форума версий 2.7.5 и ниже включают уязвимость подделки межсайтовых запросов, которая может привести к атаке с сохранением межсайтовых сценариев.

Что ты должен делать

8. Соответствие GDPR в отношении файлов cookie.

GDPR версии 4.0.2 и ниже не содержит проверки возможностей и одноразового номера безопасности, который позволит аутентифицированному пользователю удалить настройки плагина.

Что ты должен делать

9. Фотогалерея

Photo Gallery версии 2.0.6 и ниже является уязвимостью для атаки произвольной деактивации плагина. Плагин не проверяет возможности и позволяет подписчикам деактивировать плагин через WordPress AJAX API.

Что ты должен делать

10. Минимальная скоро и режим обслуживания

Минимальная скоро появится и режим обслуживания версий 2.10 и ниже имеет несколько уязвимостей, в том числе уязвимость небезопасного разрешения, которая может позволить аутентифицированным пользователям включать, отключать плагин и импортировать / экспортировать настройки. Плагин также включает уязвимость межсайтовой подделки для сохраненного XSS и изменения настроек.

Что ты должен делать

11. Отслеживание конверсий WooCommerce

WooCommerce Conversion Tracking версии 2.04 и ниже уязвима для запроса межсайтовой подделки, ведущего к сохраненной XSS-атаке.

Что ты должен делать

12. Postie

Postie версии 1.9.40 и ниже имеют уязвимость Post Spoofing и Stored XSS, которая может привести к публикации нового сообщения неаутентифицированным пользователем. Это уязвимость нулевого дня, и любой может легко найти инструкции по эксплуатации плагина Postie.

Что ты должен делать

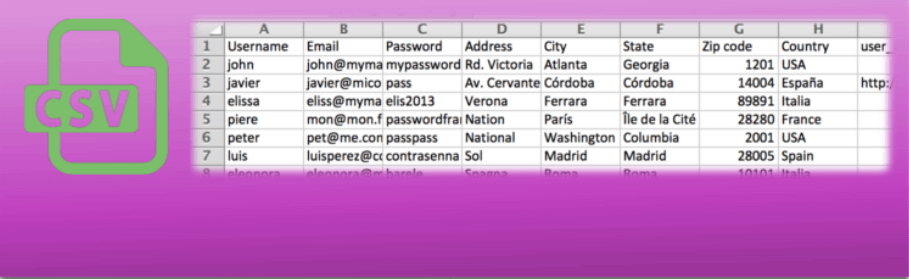

13. Импортируйте пользователей из CSV с помощью Meta

Импорт пользователей из CSV с мета-версией 1.15 имеет уязвимость экспорта неавторизованных пользователей, прошедших проверку подлинности. Отсутствие проверки возможностей позволит неавторизованному пользователю экспортировать пользователей WordPress.

Что ты должен делать

14. Окончательный FAQ

Ultimate FAQ версии 1.8.29 и ниже содержат уязвимость неавторизованного отраженного XSS. Шорткод FAQ не очищает параметр Display_FAQ GET, что может привести к атаке Reflected Cross-Site Scripting на страницах, где отображается шорткод.

Что ты должен делать

15. WP Simple Spreadsheet Fetcher для Google

WP Simple Spreadsheet Fetcher. Для версий Google 0.3.6 и ниже имеется уязвимость запроса межсайтовой подделки, которая может позволить злоумышленнику установить произвольный ключ API.

Что ты должен делать

16. Резервное копирование и постановка с помощью WP Time Capsule

Резервное копирование и постановка с помощью WP Time Capsule версии 1.21.15

и ниже имеют уязвимость обхода аутентификации, которая позволяет злоумышленнику войти в систему как пользователь с правами администратора.

Что ты должен делать

17. Клиент InfiniteWP

Клиент InfiniteWP версии 1.9.4.4 и ниже имеет уязвимость обхода аутентификации, которая позволяет злоумышленнику войти в систему как пользователь с правами администратора.

Что ты должен делать

18. Окончательный аукцион

Ultimate Auction версии 4.0.5 и ниже содержат несколько уязвимостей, связанных с подделкой межсайтовых запросов и межсайтовым скриптингом.

Что ты должен делать

19. WooCommerce - экспортер магазинов

WooCommerce - Store Exporter версии 2.3.1 и ниже уязвим для атаки с использованием CSV-инъекции.

Что ты должен делать

20. Отличная поддержка

Awesome Support версии 5.7.1 и ниже уязвимы для сохраненной атаки XSS.

Что ты должен делать

21. Видео на панели управления администратора

Видео на панели управления администратора версии 1.1.3 и ниже уязвимы для аутентифицированной сохраненной XSS-атаки.

Что ты должен делать

22. Мастерская по ремонту компьютеров.

Мастерская по ремонту компьютеров версии 1.0 уязвима для аутентифицированной сохраненной XSS-атаки.

Что ты должен делать

23. LearnDash

LearnDash версии 3.1.1 и ниже уязвим для атаки Reflected Cross-Site Scripting.

Что ты должен делать

WordPress темы

1. ListingPro

ListingPro версии 2.5.3 и ниже уязвимы для атаки XSS без проверки подлинности.

Что ты должен делать

2. Бронирование путешествия

Travel Booking версии 2.7.8.5 и ниже имеют уязвимость Reflected & Persistent XSS.

Что ты должен делать

3. ElegantThemes Divi Builder

ElegantThemes Divi, Divi Builder и Extra ниже версий 4.0.10 уязвимы для атаки с использованием аутентифицированного кода.

Что ты должен делать

4. EasyBook

EasyBook версии 1.2.1 и ниже имеют несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

Что ты должен делать

5. TownHub

TownHub версий 1.0.5 и ниже имеет несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

Что ты должен делать

6. CityBook

CityBook версии 2.9.4 и ниже имеют несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

Что ты должен делать

7. Недвижимость 7

Real Estate 7 версии 2.3.3 и ниже имеют несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

Что ты должен делать

Как быть активным в отношении уязвимостей тем и плагинов WordPress

Использование устаревшего программного обеспечения - это причина номер один взлома сайтов WordPress. Для безопасности вашего сайта WordPress крайне важно, чтобы у вас была процедура обновления. Вы должны входить на свои сайты не реже одного раза в неделю, чтобы выполнять обновления.

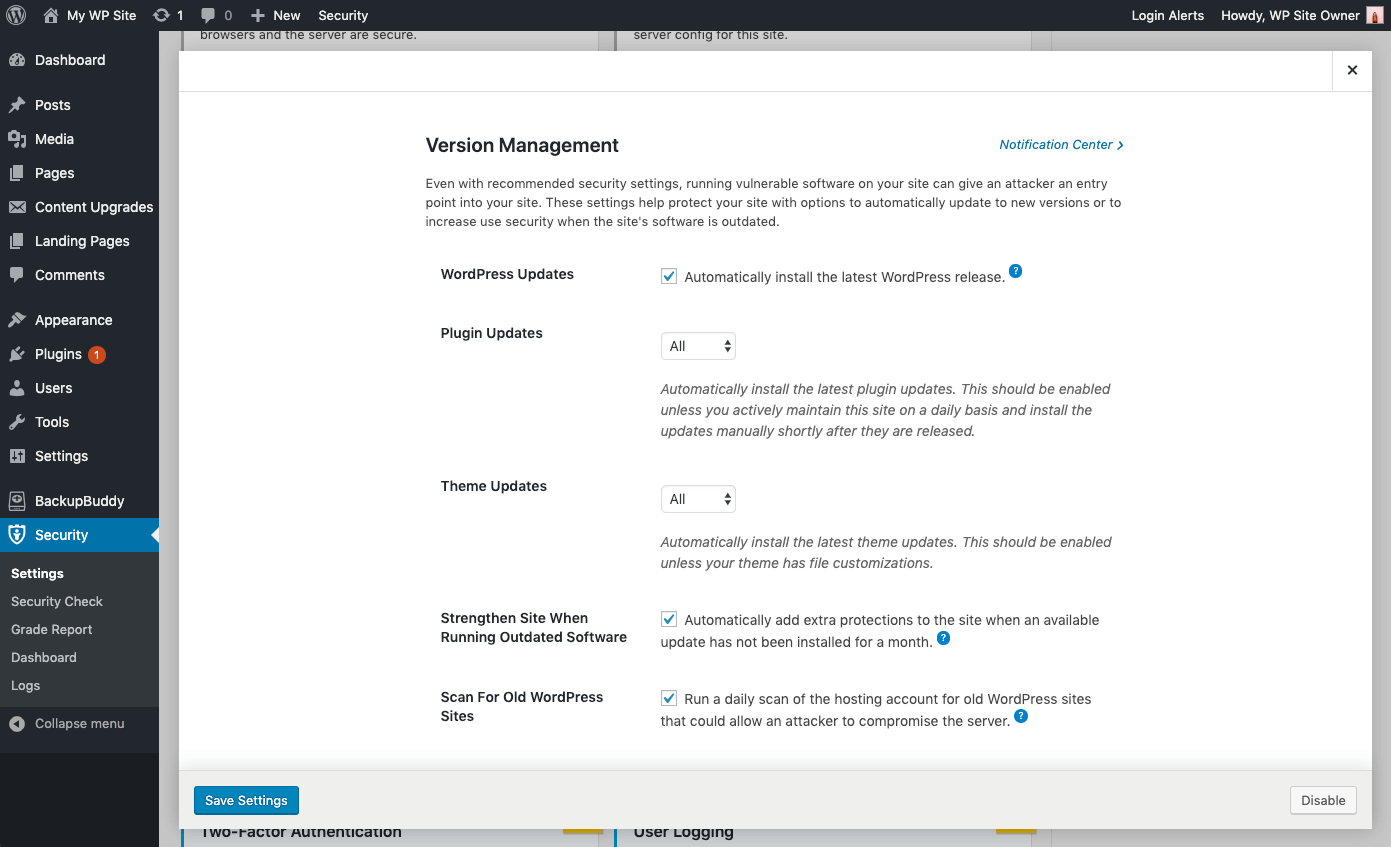

Автоматические обновления могут помочь

Автоматические обновления - отличный выбор для веб-сайтов WordPress, которые не меняются очень часто. Из-за недостатка внимания эти сайты часто остаются без внимания и уязвимы для атак. Даже при рекомендуемых настройках безопасности запуск уязвимого программного обеспечения на вашем сайте может дать злоумышленнику точку входа на ваш сайт.

Использование Pro плагин функции управления версиями iThemes Security, вы можете включить автоматическое обновление WordPress , чтобы убедиться , что вы получаете последние обновления безопасности. Эти настройки помогают защитить ваш сайт с помощью опций для автоматического обновления до новых версий или повышения безопасности пользователей, когда программное обеспечение сайта устарело.

Параметры обновления управления версиями

- Обновления WordPress - автоматическая установка последней версии WordPress.

- Автоматические обновления плагинов - автоматическая установка последних обновлений плагинов. Это должно быть включено, если вы активно не поддерживаете этот сайт на ежедневной основе и не устанавливаете обновления вручную вскоре после их выпуска.

- Автоматические обновления тем - автоматическая установка последних обновлений тем. Это должно быть включено, если ваша тема не имеет настроек файла.

- Детальный контроль над обновлениями плагинов и тем - у вас могут быть плагины / темы, которые вы хотите обновить вручную или отложить обновление до тех пор, пока выпуск не станет стабильным. Вы можете выбрать « Пользовательский» для возможности назначить каждому плагину или теме немедленное обновление ( Включить ), не обновлять автоматически ( Отключить ) или обновлять с задержкой в указанное количество дней ( Задержка ).

Усиление и предупреждение о критических проблемах

- Усиление сайта при использовании устаревшего программного обеспечения - автоматическое добавление дополнительных средств защиты для сайта, если доступное обновление не было установлено в течение месяца. Плагин iThemes Security автоматически включит более строгую безопасность, если обновление не было установлено в течение месяца. Во-первых, он заставит всех пользователей, у которых не включен двухфакторный режим, предоставить код входа, отправленный на их адрес электронной почты, перед повторным входом в систему. Во-вторых, он отключит редактор файлов WP (чтобы заблокировать людей от редактирования кода плагина или темы) , Пингбэки XML-RPC и блокировка нескольких попыток аутентификации для каждого запроса XML-RPC (оба из которых сделают XML-RPC более устойчивым к атакам, не отключая его полностью).

- Сканировать другие старые сайты WordPress - это проверит наличие других устаревших установок WordPress в вашей учетной записи хостинга. Один устаревший сайт WordPress с уязвимостью может позволить злоумышленникам взломать все другие сайты в той же учетной записи хостинга.

- Отправлять уведомления по электронной почте - для проблем, требующих вмешательства, электронное письмо отправляется пользователям с правами администратора.

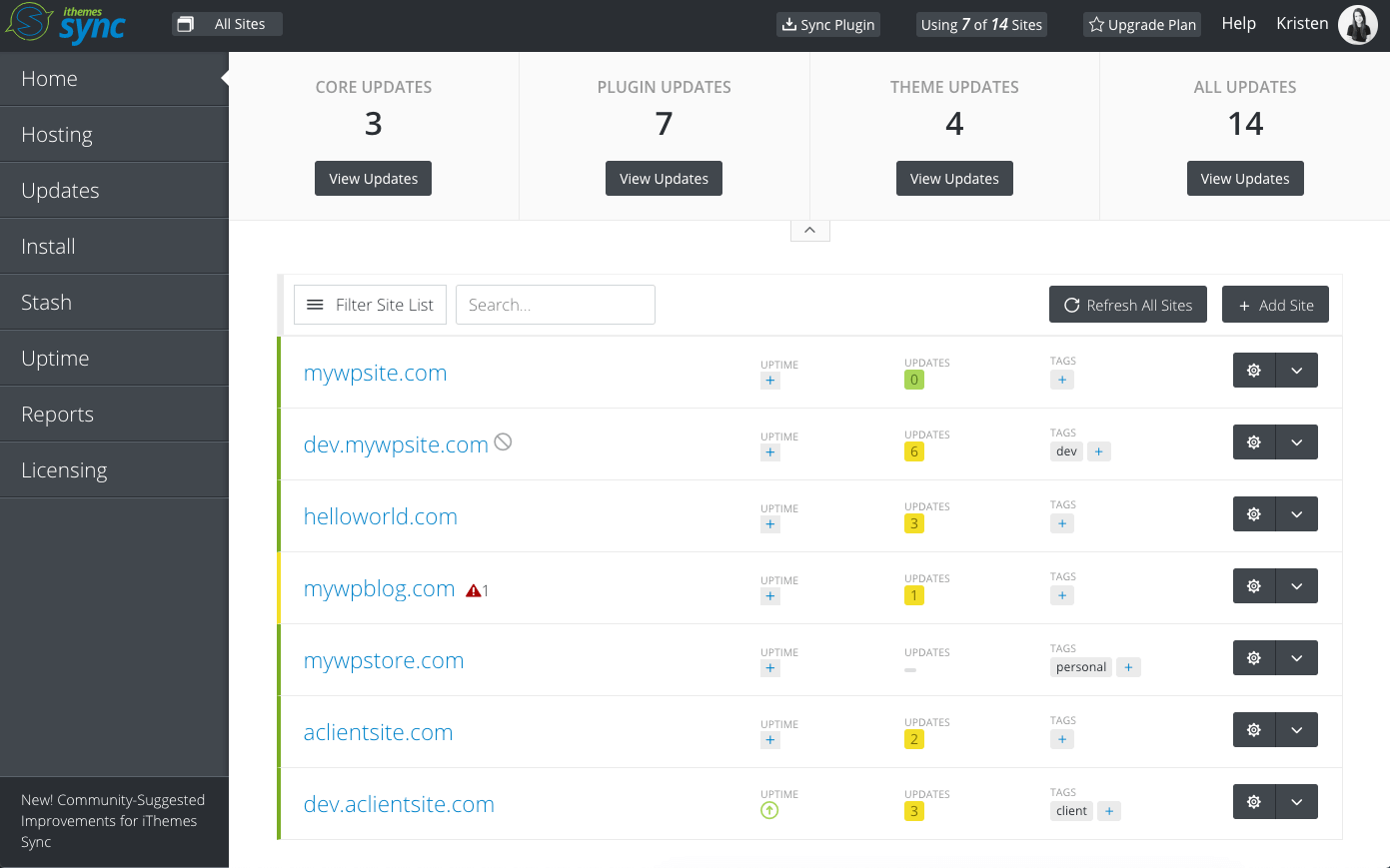

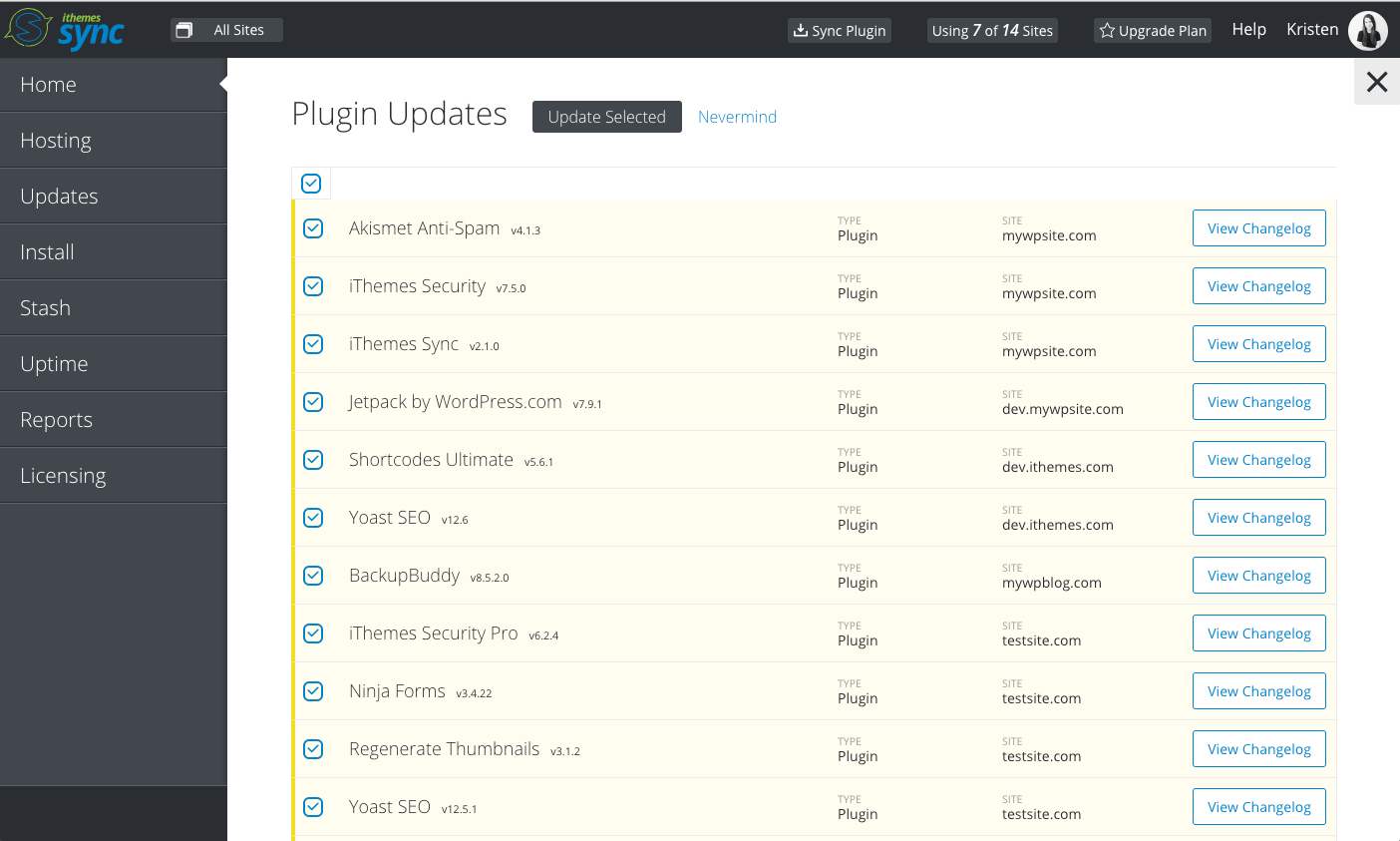

Управление несколькими сайтами WP? Обновите плагины, темы и ядро сразу с панели управления iThemes Sync

iThemes Sync - это наша центральная панель управления, которая поможет вам управлять несколькими сайтами WordPress. На панели управления Sync вы можете просматривать доступные обновления для всех ваших сайтов, а затем обновлять плагины, темы и ядро WordPress одним щелчком мыши . Вы также можете получать ежедневные уведомления по электронной почте, когда доступно обновление новой версии.

Попробуйте синхронизацию БЕСПЛАТНО в течение 30 дней.Подробнее

Нарушения со всего Интернета

Мы включаем нарушения со всего Интернета, потому что важно также знать об уязвимостях за пределами экосистемы WordPress. Эксплойты к серверному программному обеспечению могут раскрыть конфиденциальные данные. Взлом базы данных может раскрыть учетные данные пользователей на вашем сайте, открывая дверь для злоумышленников, чтобы получить доступ к вашему сайту.

1. АНБ обнаруживает уязвимость в Windows 10

АНБ обнаружило опасную ошибку в программном обеспечении Microsoft, поэтому убедитесь, что у вас установлена последняя версия исправления безопасности Windows. Уязвимость связана с Windows crypt32.dll, которая обрабатывает сертификаты и функции обмена криптографическими сообщениями. В случае эксплуатации хакер может использовать уязвимость для подделки цифровых подписей.

Сводка уязвимостей WordPress за январь 2020 г., часть 1

bbPress Members Only версии 1.2.1 и ниже уязвим для атаки подделки межсайтовых запросов на странице дополнительных настроек плагинов.

Ссылки на регистрацию входа в bbPress на страницах тем форума версий 2.7.5 и ниже включают уязвимость подделки межсайтовых запросов, которая может привести к атаке с сохранением межсайтовых сценариев.

GDPR версии 4.0.2 и ниже не содержит проверки возможностей и одноразового номера безопасности, который позволит аутентифицированному пользователю удалить настройки плагина.

Photo Gallery версии 2.0.6 и ниже является уязвимостью для атаки произвольной деактивации плагина.

Minimal Coming Soon & Maintenance Mode версий 2.10 и ниже имеет несколько уязвимостей.

WooCommerce Conversion Tracking версии 2.04 и ниже уязвима для запроса межсайтовой подделки, ведущего к сохраненной XSS-атаке.

Postie версии 1.9.40 и ниже имеют уязвимость Post Spoofing и Stored XSS, которая может привести к публикации нового сообщения неаутентифицированным пользователем. Это уязвимость нулевого дня, и любой может легко найти инструкции по эксплуатации плагина Postie.

Импорт пользователей из CSV с мета-версией 1.15 имеет уязвимость экспорта неавторизованных пользователей, прошедших проверку подлинности. Отсутствие проверки возможностей позволит неавторизованному пользователю экспортировать пользователей WordPress.

Ultimate FAQ версии 1.8.29 и ниже содержат уязвимость неавторизованного отраженного XSS. Шорткод FAQ не очищает параметр Display_FAQ GET, что может привести к атаке Reflected Cross-Site Scripting на страницах, где отображается шорткод.

WP Simple Spreadsheet Fetcher. Для версий Google 0.3.6 и ниже имеется уязвимость запроса межсайтовой подделки, которая может позволить злоумышленнику установить произвольный ключ API.

Резервное копирование и постановка с помощью WP Time Capsule версий 1.21.15 и ниже имеет уязвимость обхода аутентификации, которая позволяет злоумышленнику войти в систему как пользователь с правами администратора.

Клиент InfiniteWP версии 1.9.4.4 и ниже имеет уязвимость обхода аутентификации, которая позволяет злоумышленнику войти в систему как пользователь с правами администратора.

Ultimate Auction версии 4.0.5 и ниже содержат несколько уязвимостей, связанных с подделкой межсайтовых запросов и межсайтовым скриптингом.

WooCommerce - Store Exporter версии 2.3.1 и ниже уязвим для атаки с использованием CSV-инъекции.

Awesome Support версии 5.7.1 и ниже уязвимы для сохраненной атаки XSS.

Видео на панели управления администратора версии 1.1.3 и ниже уязвимы для аутентифицированной сохраненной XSS-атаки.

Мастерская по ремонту компьютеров версии 1.0 уязвима для аутентифицированной сохраненной XSS-атаки.

LearnDash версии 3.1.1 и ниже уязвим для атаки Reflected Cross-Site Scripting.

EasyBook версии 1.2.1 и ниже имеют несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

TownHub версий 1.0.5 и ниже имеет несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

CityBook версий 2.9.4 и ниже имеет несколько уязвимостей, в том числе неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасный прямой объект ссылки.

Real Estate 7 версии 2.3.3 и ниже имеют несколько уязвимостей, включая неаутентифицированный отраженный XSS, аутентифицированный постоянный XSS и небезопасную прямую ссылку на объект.

Плагин безопасности WordPress может помочь защитить ваш сайт

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 30 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С помощью WordPress, двухфакторной аутентификации, защиты от перебора паролей, надежного применения пароля и многого другого вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.