WordPress Vulnerability Roundup: ianuarie 2020, partea 1

Publicat: 2020-08-18Noi vulnerabilități ale pluginului și temei WordPress au fost dezvăluite în prima jumătate a lunii ianuarie, așa că dorim să vă informăm. În această postare, acoperim vulnerabilitățile recente ale pluginului WordPress, temei și nucleului și ce trebuie să faceți dacă rulați unul dintre pluginurile sau temele vulnerabile de pe site-ul dvs. web.

Roundup-ul Vulnerabilității WordPress este împărțit în patru categorii diferite:

- 1. Nucleul WordPress

- 2. Plugin-uri WordPress

- 3. Teme WordPress

- 4. Încălcări din jurul internetului

Notă: puteți trece la diagrama rezumativă a vulnerabilității pentru prima parte a lunii ianuarie 2020 enumerată mai jos.

Vulnerabilități de bază WordPress

Vulnerabilități ale pluginului WordPress

Până acum au fost descoperite câteva vulnerabilități noi pentru pluginurile WordPress. Asigurați-vă că urmați acțiunea sugerată de mai jos pentru a actualiza pluginul sau pentru a-l dezinstala complet.

1. Donorbox

Versiunile Donorbox 7.1 și 7.1.1 sunt vulnerabile la un atac stocat pe site-ul de solicitare de falsificare.

Ce ar trebui sa faci

2. Maestru pentru chestionare și sondaje

Quiz and Survey Master versiunea 6.3.4 și mai jos este vulnerabilă la un atac XSS reflectat autentificat.

Ce ar trebui sa faci

3. 301 Redirecționări

301 Redirecționarea versiunea 2.4.0 și mai jos are vulnerabilități multiple, inclusiv Injecția și modificarea redirecționării arbitrare autentificate, XSS și CSRF.

Ce ar trebui sa faci

4. Rencontre

Rencontre versiunea 3.2.2 și mai jos include mai multe vulnerabilități de interogare a cererii de falsificare.

Ce ar trebui sa faci

5. Imagine prezentată din URL

Imaginea prezentată din versiunile URL 2.7.7 și mai jos lipsește controale de acces pe rutele REST care creează o vulnerabilitate de autentificare întreruptă.

Ce ar trebui sa faci

6. bbPress Numai pentru membri

Versiunile 1.2.1 și mai jos ale bbPress Members Only sunt vulnerabile la un atac de falsificare a cererilor de pe site-uri pe pagina Setări opționale .

Ce ar trebui sa faci

7. bb Apăsați Conectare Înregistrare Link-uri pe paginile subiectului forumului

bbPress Autentificare Înregistrați-vă Link-uri pe paginile subiectului Forum versiunile 2.7.5 și mai jos includ o vulnerabilitate a cererii de falsificare între site-uri care poate duce la un atac stocat de scripturi între site-uri.

Ce ar trebui sa faci

8. Conformitatea cu cookie-urile GDPR

Versiunile 4.0.2 și mai jos ale GDPR Cookie Compliance nu au o verificare a capacităților și o lipsă de securitate care să permită unui utilizator autentificat să șteargă setările pluginului.

Ce ar trebui sa faci

9. Galerie foto

Galeria Foto versiunile 2.0.6 și mai jos este vulnerabilitatea la un atac de dezactivare a pluginului arbitrar. Pluginul nu verifică capacitățile și va permite abonaților să dezactiveze pluginul prin intermediul API-ului WordPress AJAX.

Ce ar trebui sa faci

10. Minim în curând și modul de întreținere

Minimal Coming Soon și Modul de întreținere versiunile 2.10 și mai jos prezintă vulnerabilități multiple, inclusiv o eroare de permisiune nesigură care ar putea permite utilizatorilor autentificați să activeze, să dezactiveze pluginul și să importe / exporte setările. Pluginul include, de asemenea, o vulnerabilitate a falsificării cross-site pentru stocarea XSS și a modificărilor de setări.

Ce ar trebui sa faci

11. Urmărirea conversiilor WooCommerce

WooCommerce Conversion Tracking versiunile 2.04 și mai jos este vulnerabil la o cerere de falsificare inter-site care duce la un atac XSS stocat.

Ce ar trebui sa faci

12. Postie

Versiunile Postie 1.9.40 și mai jos au o vulnerabilitate Post Spoofing și XSS stocată, care poate duce la publicarea unui post nou de către un utilizator neautentificat. Aceasta este o vulnerabilitate de zero zile și oricine poate găsi cu ușurință instrucțiuni despre exploatarea pluginului Postie.

Ce ar trebui sa faci

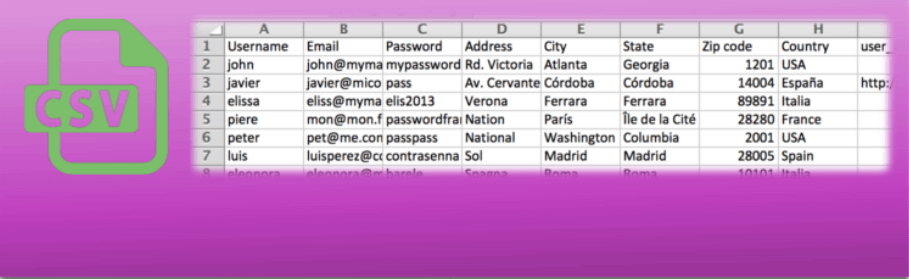

13. Importați utilizatori din CSV cu Meta

Importați utilizatori din CSV cu versiunile Meta 1.15 prezintă o vulnerabilitate la exportul utilizatorilor neautorizați. O verificare lipsă a capacităților ar permite unui utilizator neautorizat să exporte utilizatori WordPress.

Ce ar trebui sa faci

14. Întrebări frecvente finale

Întrebările frecvente Ultimate 1.8.29 și mai jos au o vulnerabilitate XSS Reflected neautentificată. Shortcode-ul FAQ nu dezinfectează parametrul GET Display_FAQ, care poate duce la un atac Reflected Cross-Site Scripting pe paginile unde este afișat shortcode-ul.

Ce ar trebui sa faci

15. WP Simple Spretchheet Fetcher Pentru Google

WP Simple Spreadsheet Fetcher Pentru versiunile Google 0.3.6 și mai jos au o vulnerabilitate a cererii de falsificare inter-site care ar putea permite unui atacator să seteze o cheie API arbitrară.

Ce ar trebui sa faci

16. Backup și organizare prin WP Time Capsule

Backup și organizare prin WP Time Capsule versiunile 1.21.15

și mai jos au o vulnerabilitate de ocolire a autentificării care ar permite unui atacator să se conecteze ca utilizator de administrator.

Ce ar trebui sa faci

17. Client InfiniteWP

Versiunile 1.9.4.4 și mai jos ale clientului InfiniteWP au o vulnerabilitate de Bypass de autentificare care ar permite unui atacator să se conecteze ca utilizator de administrator.

Ce ar trebui sa faci

18. Licitație finală

Ultimate Auction versiunea 4.0.5 și mai jos prezintă vulnerabilități multiple de falsificare a cererilor între site-uri și scripturi între site-uri.

Ce ar trebui sa faci

19. WooCommerce - Exportator magazin

WooCommerce - Store Exporter versiunea 2.3.1 și mai jos este vulnerabil la un atac de injecție CSV.

Ce ar trebui sa faci

20. Suport minunat

Awesome Support versiunea 5.7.1 și mai jos este vulnerabilă la un atac XSS stocat.

Ce ar trebui sa faci

21. Videoclipuri pe tabloul de bord al administratorului

Videoclipurile din Admin Dashboard versiunea 1.1.3 și mai jos sunt vulnerabile la un atac XSS stocat autentificat.

Ce ar trebui sa faci

22. Atelier de reparații pentru computere

Computer Repair Shop versiunea 1.0 este vulnerabilă la un atac XSS stocat autentificat.

Ce ar trebui sa faci

23. LearnDash

LearnDash versiunea 3.1.1 și mai jos este vulnerabilă la un atac reflectat pe site-uri.

Ce ar trebui sa faci

Teme WordPress

1. ListingPro

Versiunile ListingPro 2.5.3 și mai jos sunt vulnerabile la un atac XSS Reflected neautentificat.

Ce ar trebui sa faci

2. Rezervare călătorie

Versiunile 2.7.8.5 și mai jos ale Travel Booking au o vulnerabilitate XSS reflectată și persistentă.

Ce ar trebui sa faci

3. ElegantThemes Divi Builder

ElegantThemes Divi, Divi Builder și Extra sub versiunile 4.0.10 sunt vulnerabile la un atac autentificat cu injecție de cod.

Ce ar trebui sa faci

4. EasyBook

Versiunile EasyBook 1.2.1 și mai jos au vulnerabilități multiple, inclusiv, un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesecurizată.

Ce ar trebui sa faci

5. TownHub

Versiunile TownHub 1.0.5 și mai jos au mai multe vulnerabilități, inclusiv, un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesecurizată.

Ce ar trebui sa faci

6. CityBook

Versiunile CityBook 2.9.4 și mai jos au mai multe vulnerabilități, inclusiv un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesecurizată.

Ce ar trebui sa faci

7. Imobiliare 7

Versiunile imobiliare 7 2.3.3 și mai jos au mai multe vulnerabilități, inclusiv un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesigură.

Ce ar trebui sa faci

Cum să fii proactiv în legătură cu vulnerabilitățile temei și pluginurilor WordPress

Rularea software-ului învechit este motivul pentru care site-urile WordPress sunt piratate. Este crucial pentru securitatea site-ului dvs. WordPress să aveți o rutină de actualizare. Ar trebui să vă conectați la site-urile dvs. cel puțin o dată pe săptămână pentru a efectua actualizări.

Actualizările automate vă pot ajuta

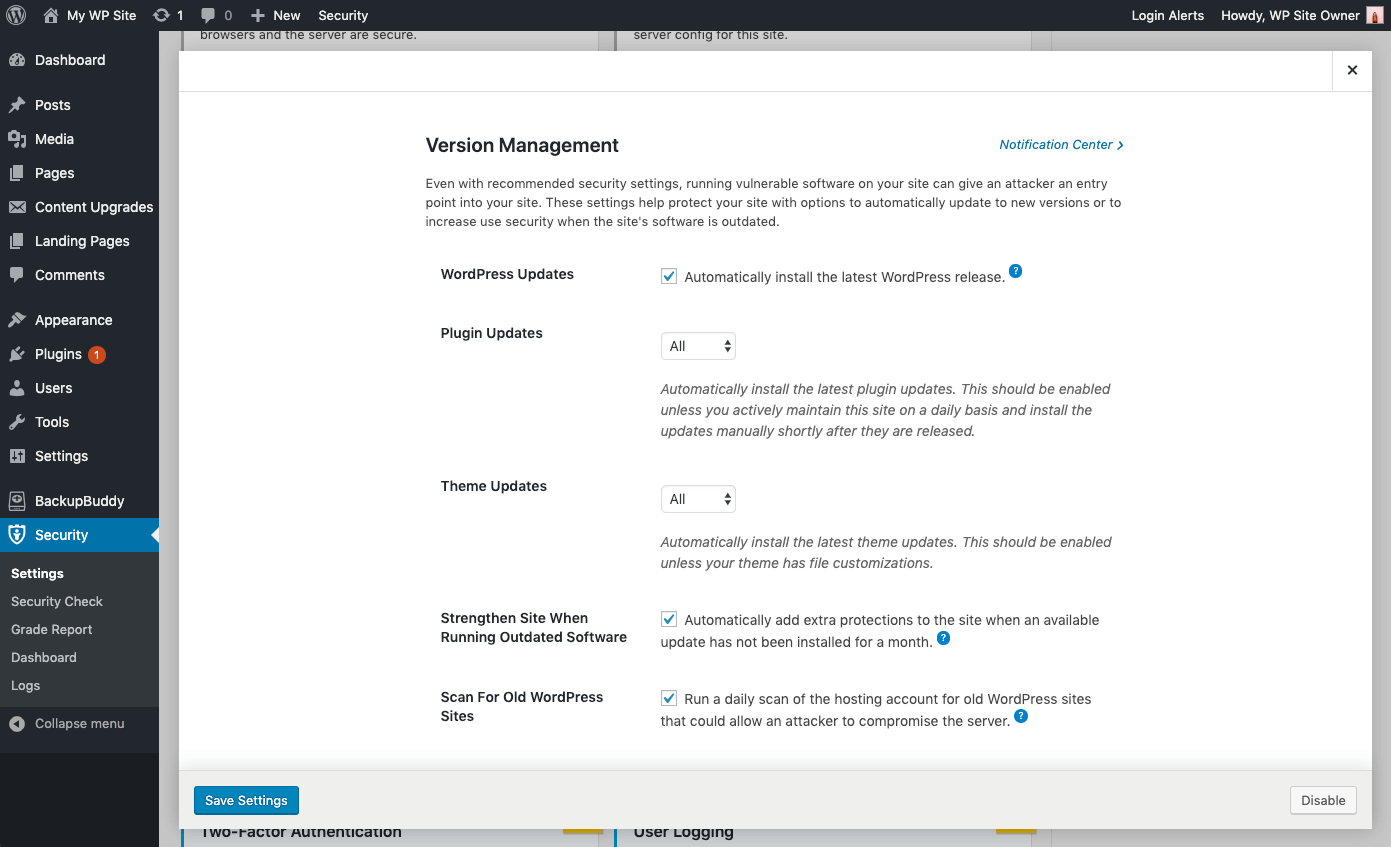

Actualizările automate sunt o alegere excelentă pentru site-urile web WordPress care nu se schimbă foarte des. Lipsa de atenție lasă adesea aceste site-uri neglijate și vulnerabile la atacuri. Chiar și cu setările de securitate recomandate, rularea unui software vulnerabil pe site-ul dvs. poate oferi atacatorului un punct de intrare pe site-ul dvs.

Folosind funcția de gestionare a versiunilor pluginului iThemes Security Pro, puteți activa actualizările automate WordPress pentru a vă asigura că primiți cele mai recente patch-uri de securitate. Aceste setări vă ajută să vă protejați site-ul cu opțiuni de actualizare automată la versiuni noi sau pentru a spori securitatea utilizatorului atunci când software-ul site-ului este depășit.

Opțiuni de actualizare a gestionării versiunilor

- Actualizări WordPress - Instalați automat cea mai recentă versiune WordPress.

- Actualizări automate pentru pluginuri - Instalați automat cele mai recente actualizări pentru pluginuri. Acest lucru ar trebui să fie activat, cu excepția cazului în care întrețineți activ acest site zilnic și instalați manual actualizările la scurt timp după lansare.

- Actualizări automate ale temei - Instalați automat cele mai recente actualizări ale temei. Acest lucru ar trebui să fie activat cu excepția cazului în care tema dvs. are personalizări de fișiere.

- Control granular asupra actualizărilor de pluginuri și teme - Este posibil să aveți pluginuri / teme pe care doriți să le actualizați manual sau să întârziați actualizarea până când versiunea a avut timp să se dovedească stabilă. Puteți alege Personalizat pentru posibilitatea de a atribui fiecărui plugin sau temă fie actualizarea imediată ( Activare ), nu actualizarea automată deloc ( Dezactivare ), fie actualizarea cu o întârziere de o anumită cantitate de zile ( Întârziere ).

Consolidarea și alertarea asupra problemelor critice

- Consolidați site-ul atunci când rulați software depășit - Adăugați automat protecții suplimentare site-ului atunci când nu a fost instalată o actualizare disponibilă de o lună. Pluginul iThemes Security va activa automat o securitate mai strictă atunci când nu a fost instalată o actualizare de o lună. În primul rând, va forța toți utilizatorii care nu au doi factori activi să furnizeze un cod de autentificare trimis la adresa lor de e-mail înainte de a vă conecta din nou. , Pingback-uri XML-RPC și blochează mai multe încercări de autentificare pentru fiecare solicitare XML-RPC (ambele vor face XML-RPC mai puternic împotriva atacurilor fără a fi nevoie să îl oprești complet).

- Căutați alte site-uri WordPress vechi - Aceasta va verifica dacă există alte instalări WordPress învechite pe contul dvs. de găzduire. Un singur site WordPress învechit cu o vulnerabilitate ar putea permite atacatorilor să compromită toate celelalte site-uri de pe același cont de găzduire.

- Trimiteți notificări prin e-mail - Pentru problemele care necesită intervenție, un e-mail este trimis utilizatorilor la nivel de administrator.

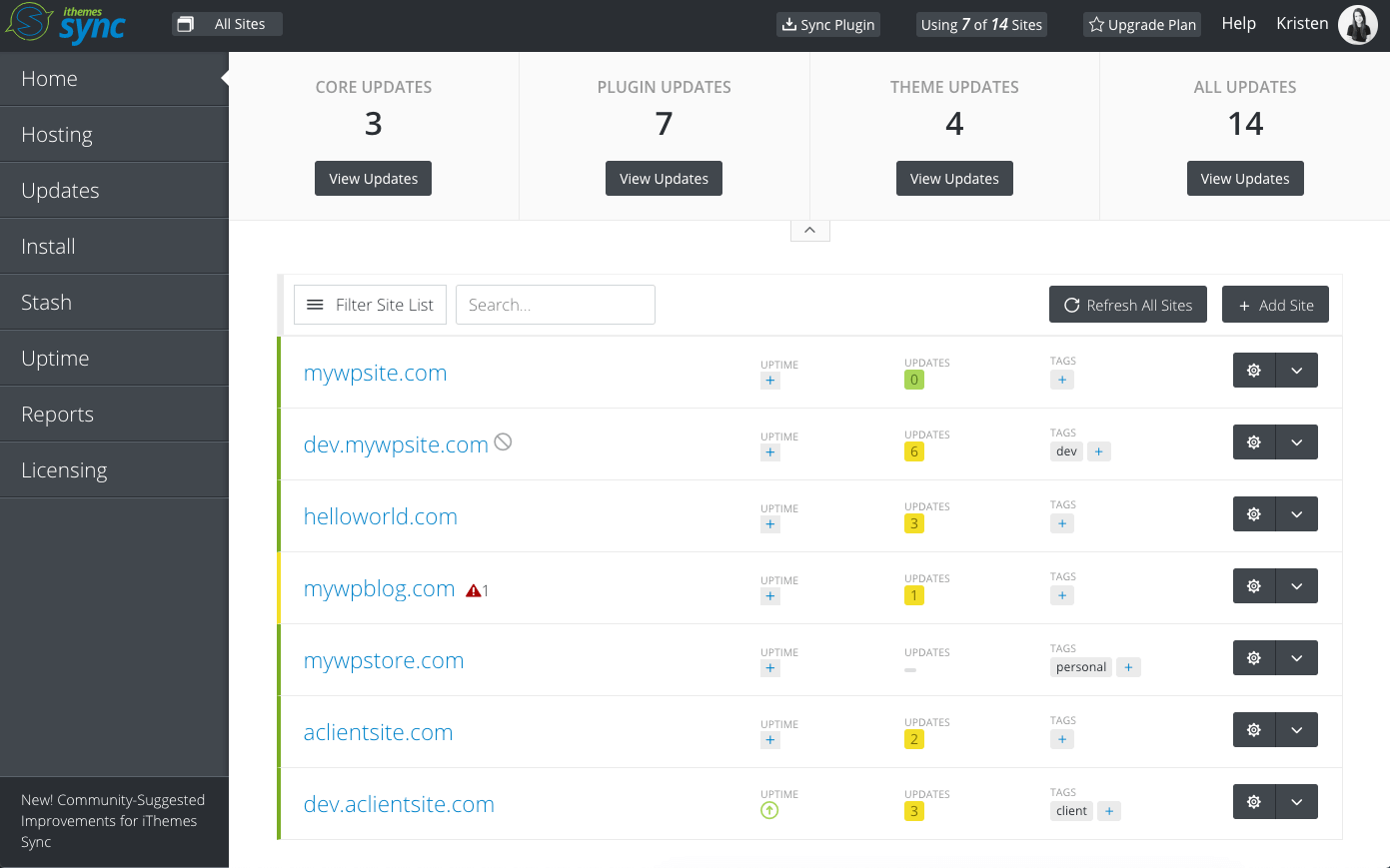

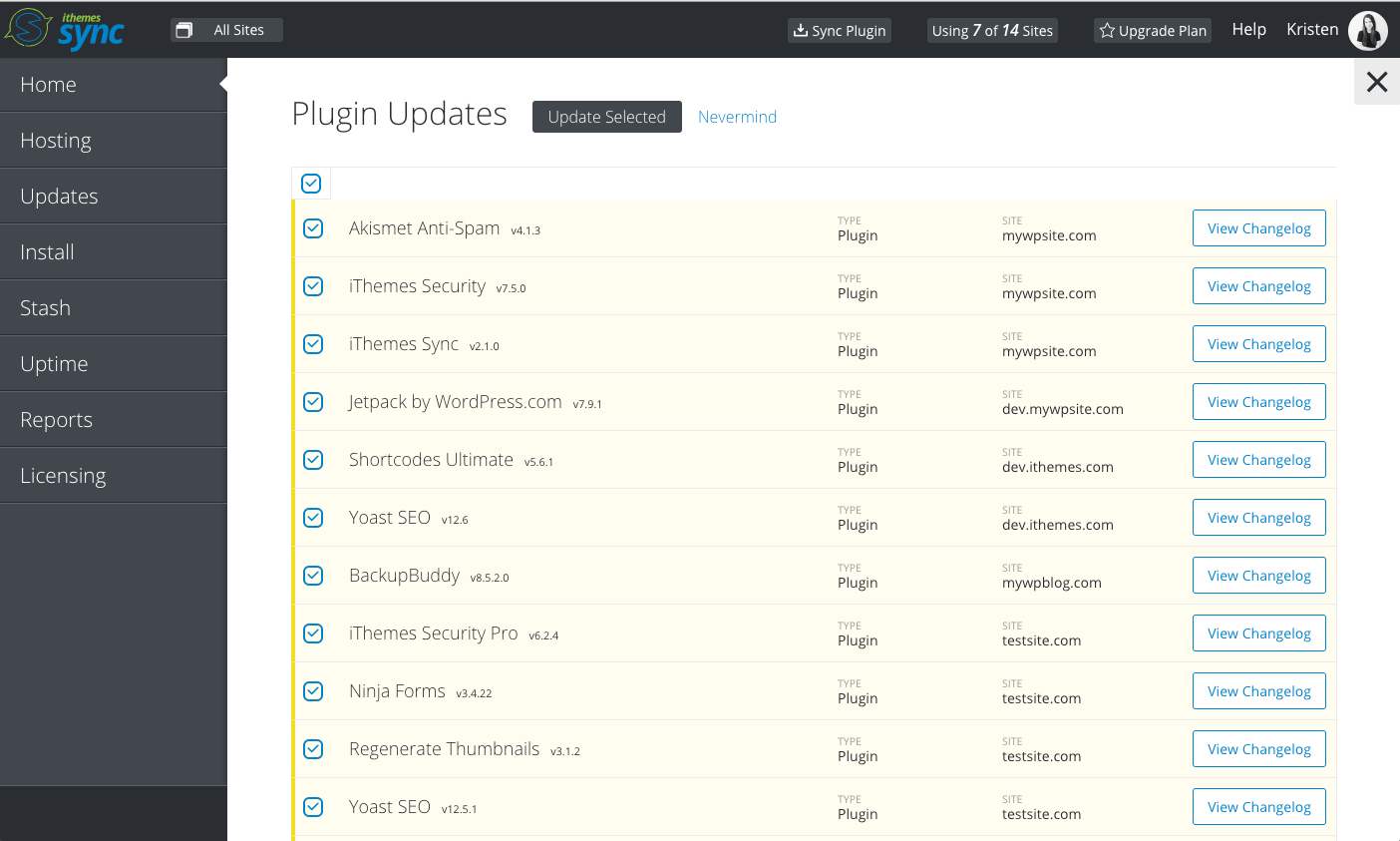

Gestionarea mai multor site-uri WP? Actualizați pluginurile, temele și nucleul dintr-o dată din tabloul de bord iThemes Sync

iThemes Sync este tabloul nostru de bord central pentru a vă ajuta să gestionați mai multe site-uri WordPress. Din tabloul de bord Sync, puteți vizualiza actualizările disponibile pentru toate site-urile dvs. și apoi puteți actualiza pluginurile, temele și nucleul WordPress cu un singur clic . De asemenea, puteți primi notificări zilnice prin e-mail atunci când este disponibilă o nouă versiune de actualizare.

Încercați sincronizarea GRATUITĂ timp de 30 de zile Aflați mai multe

Încălcări din jurul internetului

Includem încălcări din jurul web, deoarece este esențial să fim conștienți de vulnerabilitățile din afara ecosistemului WordPress. Exploatările către software-ul serverului pot expune date sensibile. Încălcările bazei de date pot expune acreditările utilizatorilor de pe site-ul dvs., deschizând ușa atacatorilor pentru a vă accesa site-ul.

1. NSA descoperă vulnerabilitatea în Windows 10

NSA a găsit un defect periculos al software-ului Microsoft, așa că asigurați-vă că aveți cel mai recent Windows Security Patch. Vulnerabilitatea este legată de Windows crypt32.dll, care gestionează certificatele și funcțiile de mesagerie criptografică. Dacă este exploatat, un hacker ar putea folosi vulnerabilitatea pentru a falsifica semnături digitale.

Rezumatul vulnerabilităților WordPress pentru ianuarie 2020, partea 1

Versiunile 1.2.1 și mai jos ale bbPress Members Only sunt vulnerabile la un atac de falsificare a cererilor de pe site-uri pe pagina Setări opționale .

bbPress Autentificare Înregistrați-vă Link-uri pe paginile subiectului Forum versiunile 2.7.5 și mai jos includ o vulnerabilitate a cererii de falsificare între site-uri care poate duce la un atac stocat de scripturi între site-uri.

Versiunile 4.0.2 și mai jos ale GDPR Cookie Compliance nu au o verificare a capacităților și o lipsă de securitate care să permită unui utilizator autentificat să șteargă setările pluginului.

Galeria Foto versiunile 2.0.6 și mai jos este vulnerabilitatea la un atac de dezactivare a pluginului arbitrar

Minimal Coming Soon și Modul de întreținere versiunile 2.10 și mai jos prezintă vulnerabilități multiple

WooCommerce Conversion Tracking versiunile 2.04 și mai jos este vulnerabil la o cerere de falsificare inter-site care duce la un atac XSS stocat.

Versiunile Postie 1.9.40 și mai jos au o vulnerabilitate Post Spoofing și XSS stocată, care poate duce la publicarea unui post nou de către un utilizator neautentificat. Aceasta este o vulnerabilitate de zero zile și oricine poate găsi cu ușurință instrucțiuni despre exploatarea pluginului Postie.

Importați utilizatori din CSV cu versiunile Meta 1.15 prezintă o vulnerabilitate la exportul utilizatorilor neautorizați. O verificare a capacităților lipsă ar permite unui utilizator neautorizat să exporte utilizatori WordPress.

Întrebările frecvente Ultimate 1.8.29 și mai jos au o vulnerabilitate XSS Reflected neautentificată. Shortcode-ul FAQ nu dezinfectează parametrul GET Display_FAQ, care poate duce la un atac Reflected Cross-Site Scripting pe paginile unde este afișat shortcode-ul.

WP Simple Spreadsheet Fetcher Pentru versiunile Google 0.3.6 și mai jos au o vulnerabilitate a cererii de falsificare inter-site care ar putea permite unui atacator să seteze o cheie API arbitrară.

Copiile de rezervă și organizarea de către WP Time Capsule versiunile 1.21.15 și mai jos au o vulnerabilitate de Bypass de autentificare care ar permite unui atacator să se conecteze ca utilizator de administrator.

Versiunile 1.9.4.4 și mai jos ale clientului InfiniteWP au o vulnerabilitate de Bypass de autentificare care ar permite unui atacator să se conecteze ca utilizator de administrator.

Ultimate Auction versiunea 4.0.5 și mai jos prezintă vulnerabilități multiple de falsificare a cererilor între site-uri și scripturi între site-uri.

WooCommerce - Store Exporter versiunea 2.3.1 și mai jos este vulnerabil la un atac de injecție CSV.

Awesome Support versiunea 5.7.1 și mai jos este vulnerabilă la un atac XSS stocat.

Videoclipurile din Admin Dashboard versiunea 1.1.3 și mai jos sunt vulnerabile la un atac XSS stocat autentificat.

Computer Repair Shop versiunea 1.0 este vulnerabilă la un atac XSS stocat autentificat.

Versiunea LearnDash 3.1.1 și mai jos este vulnerabilă la un atac reflectat pe site-uri.

Versiunile EasyBook 1.2.1 și mai jos au mai multe vulnerabilități, inclusiv, un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesigură.

Versiunile TownHub 1.0.5 și mai jos au vulnerabilități multiple, inclusiv, un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesecurizată.

Versiunile CityBook 2.9.4 și mai jos au mai multe vulnerabilități, inclusiv, un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesecurizată.

Versiunile Real Estate 7 2.3.3 și mai jos au mai multe vulnerabilități, inclusiv un XSS reflectat neautentificat, un XSS persistent autentificat și o referință de obiect direct nesigură.

Un plugin de securitate WordPress vă poate ajuta să vă protejați site-ul web

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 30 de moduri de a vă proteja și proteja site-ul împotriva vulnerabilităților comune de securitate WordPress. Cu WordPress, autentificarea în doi factori, protecția forței brute, aplicarea puternică a parolei și multe altele, puteți adăuga un strat suplimentar de securitate site-ului dvs. web.

Obțineți securitatea iThemes

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.