Resumo de vulnerabilidades do WordPress: janeiro de 2020, parte 1

Publicados: 2020-08-18Novo plugin do WordPress e vulnerabilidades de tema foram divulgados durante a primeira quinzena de janeiro, por isso queremos mantê-lo informado. Nesta postagem, cobrimos o plug-in WordPress recente, o tema e as principais vulnerabilidades e o que fazer se você estiver executando um dos plug-ins ou temas vulneráveis em seu site.

O Resumo de Vulnerabilidades do WordPress é dividido em quatro categorias diferentes:

- 1. Núcleo do WordPress

- 2. Plugins WordPress

- 3. Temas WordPress

- 4. Violações de toda a web

Observação: você pode pular para o Gráfico de resumo da vulnerabilidade da primeira parte de janeiro de 2020 listado abaixo.

Vulnerabilidades do núcleo do WordPress

Vulnerabilidades de plug-ins do WordPress

Várias novas vulnerabilidades de plug-ins do WordPress foram descobertas este mês até agora. Certifique-se de seguir a ação sugerida abaixo para atualizar o plug-in ou desinstalá-lo completamente.

1. Caixa doadora

Donorbox versões 7.1 e 7.1.1 é vulnerável a um ataque de falsificação de solicitação entre sites armazenados.

O que você deveria fazer

2. Mestre de questionário e pesquisa

O Quiz and Survey Master versão 6.3.4 e abaixo é vulnerável a um ataque XSS Refletido Autenticado.

O que você deveria fazer

3. Redirecionamentos 301

301 Redireciona versão 2.4.0 e abaixo tem várias vulnerabilidades, incluindo modificação e injeção de redirecionamento arbitrário autenticado, XSS e CSRF.

O que você deveria fazer

4. Rencontre

O Rencontre versão 3.2.2 e abaixo inclui várias vulnerabilidades de falsificação de solicitação entre sites.

O que você deveria fazer

5. Imagem em destaque do URL

A imagem em destaque da URL versões 2.7.7 e abaixo não contém controles de acesso nas rotas REST, criando uma vulnerabilidade de autenticação interrompida.

O que você deveria fazer

6. Somente membros do bbPress

As versões 1.2.1 e inferiores do bbPress Members Only são vulneráveis a um ataque Cross-Site Request Forgery na página de configurações opcionais dos plug-ins.

O que você deveria fazer

7. Login do bbPress Links nas páginas de tópicos do fórum

Os links de registro de login do bbPress em páginas de tópico do fórum versões 2.7.5 e abaixo incluem uma vulnerabilidade Cross-Site Request Forgery que pode levar a um ataque de Stored Cross-Site Scripting.

O que você deveria fazer

8. Conformidade de cookies GDPR

O GDPR Cookie Compliance versões 4.0.2 e abaixo carece de uma verificação de recursos e de uma ferramenta de segurança que permitirá que um usuário autenticado exclua as configurações do plug-in.

O que você deveria fazer

9. Galeria de fotos

As versões 2.0.6 e inferiores da Galeria de Fotos apresentam vulnerabilidade a um ataque de desativação arbitrária de plug-ins. O plug-in não verifica os recursos e permitirá que os assinantes o desativem por meio da API AJAX do WordPress.

O que você deveria fazer

10. Mínimo em breve e modo de manutenção

Minimal Coming Soon & Maintenance Mode versões 2.10 e abaixo tem várias vulnerabilidades, incluindo uma falha de permissão insegura que pode permitir que usuários autenticados habilitem, desabilitem o plugin e importem / exportem as configurações. O plugin também inclui uma vulnerabilidade Cross-Site Forgery to Stored XSS and Settings Changes.

O que você deveria fazer

11. Acompanhamento de conversão WooCommerce

As versões 2.04 e inferiores do WooCommerce Conversion Tracking são vulneráveis a uma solicitação de falsificação entre sites que leva a um ataque de XSS armazenado.

O que você deveria fazer

12. Postie

Postie versões 1.9.40 e abaixo têm uma vulnerabilidade Post Spoofing e Stored XSS que pode fazer com que um usuário não autenticado publique uma nova postagem. Esta é uma vulnerabilidade de dia zero e qualquer pessoa pode encontrar facilmente instruções sobre como explorar o plugin Postie.

O que você deveria fazer

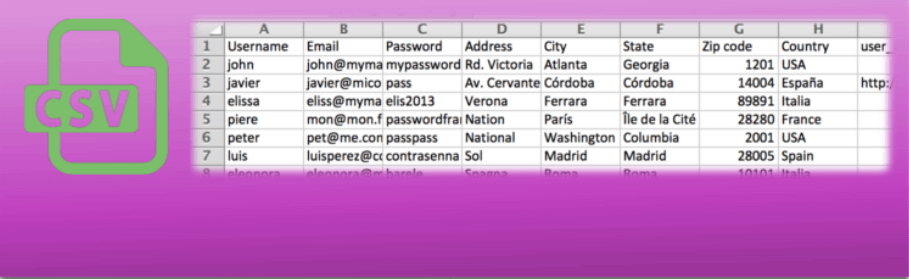

13. Importar usuários de CSV com Meta

Importar usuários de CSV com versões Meta 1.15 tem uma vulnerabilidade de exportação de usuários autenticados não autorizados. Uma verificação de recursos ausentes permitiria que um usuário não autorizado exportasse usuários do WordPress.

O que você deveria fazer

14. Ultimate FAQ

Ultimate FAQ versões 1.8.29 e abaixo têm uma vulnerabilidade XSS refletida não autenticada. O shortcode FAQ não limpa o parâmetro Display_FAQ GET, o que pode levar a um ataque Reflected Cross-Site Scripting em páginas onde o shortcode é exibido.

O que você deveria fazer

15. Coletor de planilhas simples WP para o Google

WP Simple Spreadsheet Fetcher Para as versões 0.3.6 e anteriores do Google, há uma vulnerabilidade de solicitação de falsificação entre sites que pode permitir que um invasor defina uma chave de API arbitrária.

O que você deveria fazer

16. Backup e teste por WP Time Capsule

Backup e teste por WP Time Capsule versões 1.21.15

e abaixo têm uma vulnerabilidade de Bypass de autenticação que permitiria a um invasor fazer login como um usuário Admin.

O que você deveria fazer

17. Cliente InfiniteWP

O cliente InfiniteWP versões 1.9.4.4 e abaixo têm uma vulnerabilidade de desvio de autenticação que permitiria a um invasor fazer login como um usuário Admin.

O que você deveria fazer

18. Leilão final

Ultimate Auction versão 4.0.5 e abaixo tem múltiplas vulnerabilidades de Cross-Site Request Forgery e Cross-Site Scripting.

O que você deveria fazer

19. WooCommerce - Exportador de loja

WooCommerce - Store Exporter versão 2.3.1 e abaixo é vulnerável a um ataque de injeção de CSV.

O que você deveria fazer

20. Suporte incrível

O Awesome Support versão 5.7.1 e abaixo são vulneráveis a um ataque XSS armazenado.

O que você deveria fazer

21. Vídeos no painel de administração

Os vídeos no painel de administração versão 1.1.3 e abaixo são vulneráveis a um ataque de XSS armazenado autenticado.

O que você deveria fazer

22. Oficina de conserto de computadores

O Computer Repair Shop versão 1.0 é vulnerável a um ataque de XSS armazenado autenticado.

O que você deveria fazer

23. LearnDash

LearnDash versão 3.1.1 e abaixo é vulnerável a um ataque Reflected Cross-Site Scripting.

O que você deveria fazer

Temas WordPress

1. ListingPro

As versões 2.5.3 e inferiores do ListingPro são vulneráveis a um ataque XSS refletido não autenticado.

O que você deveria fazer

2. Reserva de viagens

As versões 2.7.8.5 e anteriores do Travel Booking têm uma vulnerabilidade XSS refletida e persistente.

O que você deveria fazer

3. ElegantThemes Divi Builder

ElegantThemes Divi, Divi Builder e Extra abaixo das versões 4.0.10 são vulneráveis a um ataque de injeção de código autenticado.

O que você deveria fazer

4. EasyBook

As versões 1.2.1 e inferiores do EasyBook têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

O que você deveria fazer

5. TownHub

TownHub versões 1.0.5 e abaixo têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

O que você deveria fazer

6. CityBook

As versões 2.9.4 e anteriores do CityBook têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

O que você deveria fazer

7. Imóveis 7

O Real Estate 7 versões 2.3.3 e abaixo têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

O que você deveria fazer

Como ser proativo em relação às vulnerabilidades de plug-ins e temas do WordPress

Executar software desatualizado é o principal motivo pelo qual os sites do WordPress são hackeados. É crucial para a segurança do seu site WordPress que você tenha uma rotina de atualização. Você deve entrar em seus sites pelo menos uma vez por semana para realizar atualizações.

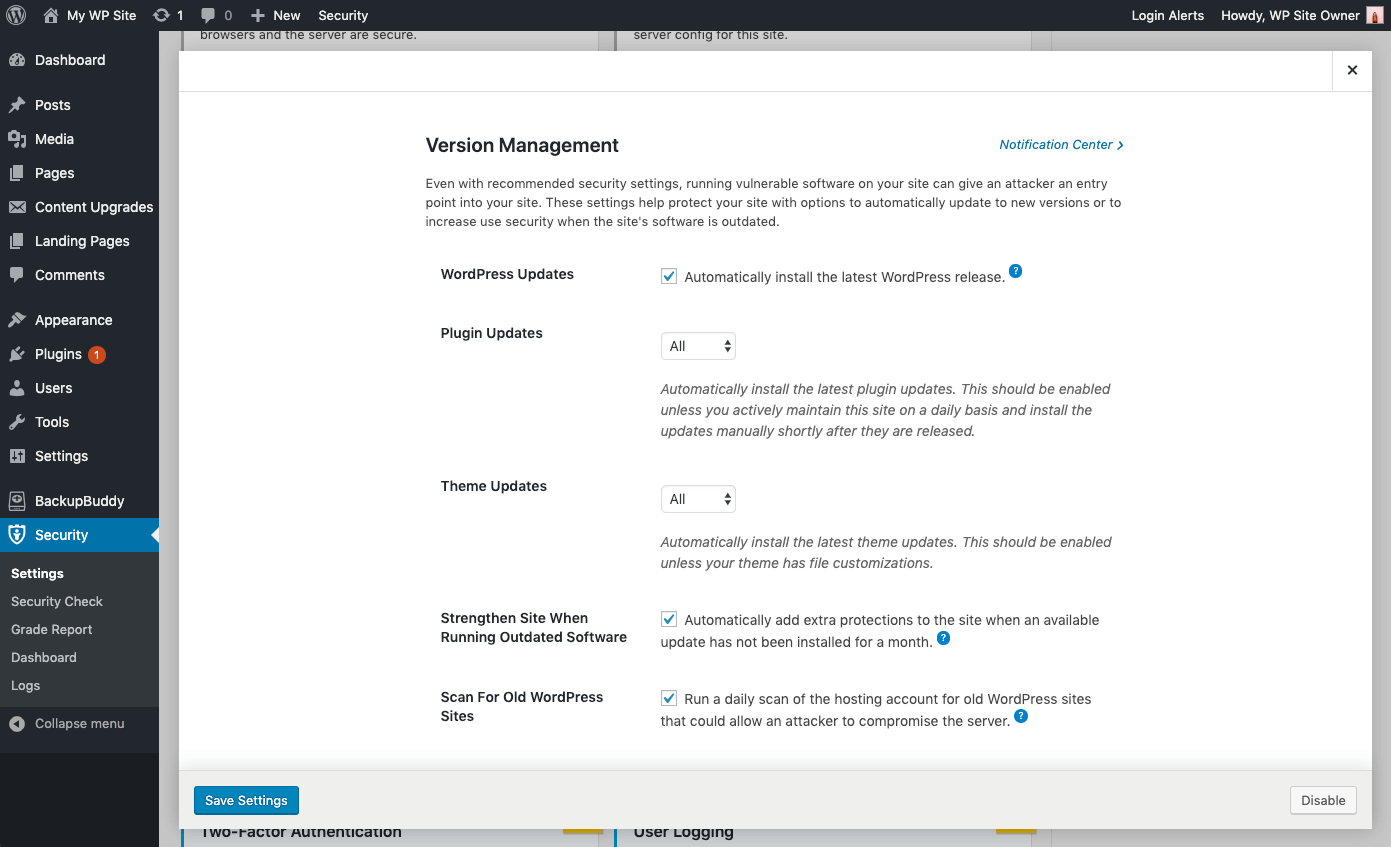

Atualizações automáticas podem ajudar

As atualizações automáticas são uma ótima opção para sites WordPress que não mudam com muita frequência. A falta de atenção geralmente deixa esses sites negligenciados e vulneráveis a ataques. Mesmo com as configurações de segurança recomendadas, a execução de software vulnerável em seu site pode fornecer a um invasor um ponto de entrada em seu site.

Usando o recurso de gerenciamento de versão do plugin iThemes Security Pro, você pode habilitar atualizações automáticas do WordPress para garantir que está obtendo os patches de segurança mais recentes. Essas configurações ajudam a proteger seu site com opções para atualizar automaticamente para novas versões ou aumentar a segurança do usuário quando o software do site está desatualizado.

Opções de atualização de gerenciamento de versão

- Atualizações do WordPress - instale automaticamente a versão mais recente do WordPress.

- Atualizações automáticas de plug-ins - instala automaticamente as atualizações de plug-ins mais recentes. Isso deve ser habilitado, a menos que você mantenha ativamente este site diariamente e instale as atualizações manualmente logo após serem lançadas.

- Atualizações automáticas de tema - instala automaticamente as atualizações de tema mais recentes. Isso deve ser habilitado, a menos que seu tema tenha personalizações de arquivo.

- Controle granular sobre atualizações de plug-ins e temas - você pode ter plug-ins / temas que gostaria de atualizar manualmente ou atrasar a atualização até que o lançamento tenha tempo de se provar estável. Você pode escolher Personalizado para a oportunidade de atribuir cada plugin ou tema para atualizar imediatamente ( Ativar ), não atualizar automaticamente ( Desativar ) ou atualizar com um atraso de um determinado período de dias ( Atraso ).

Fortalecimento e alerta para questões críticas

- Fortaleça o site ao executar software desatualizado - adicione automaticamente proteções extras ao site quando uma atualização disponível não tiver sido instalada por um mês. O plugin de segurança do iThemes ativará automaticamente uma segurança mais rígida quando uma atualização não for instalada por um mês. Primeiro, ele forçará todos os usuários que não têm dois fatores habilitados a fornecer um código de login enviado para seu endereço de e-mail antes de fazer o login novamente. Em segundo lugar, ele desabilitará o Editor de Arquivos WP (para impedir que as pessoas editem o plugin ou o código do tema) , Pingbacks XML-RPC e bloquear várias tentativas de autenticação por solicitação XML-RPC (ambos tornarão o XML-RPC mais forte contra ataques sem ter que desligá-lo completamente).

- Scan for Other Old WordPress Sites - Isto irá verificar se há outras instalações WordPress desatualizadas em sua conta de hospedagem. Um único site WordPress desatualizado com uma vulnerabilidade pode permitir que invasores comprometam todos os outros sites na mesma conta de hospedagem.

- Enviar notificações por email - para problemas que requerem intervenção, um email é enviado aos usuários de nível de administrador.

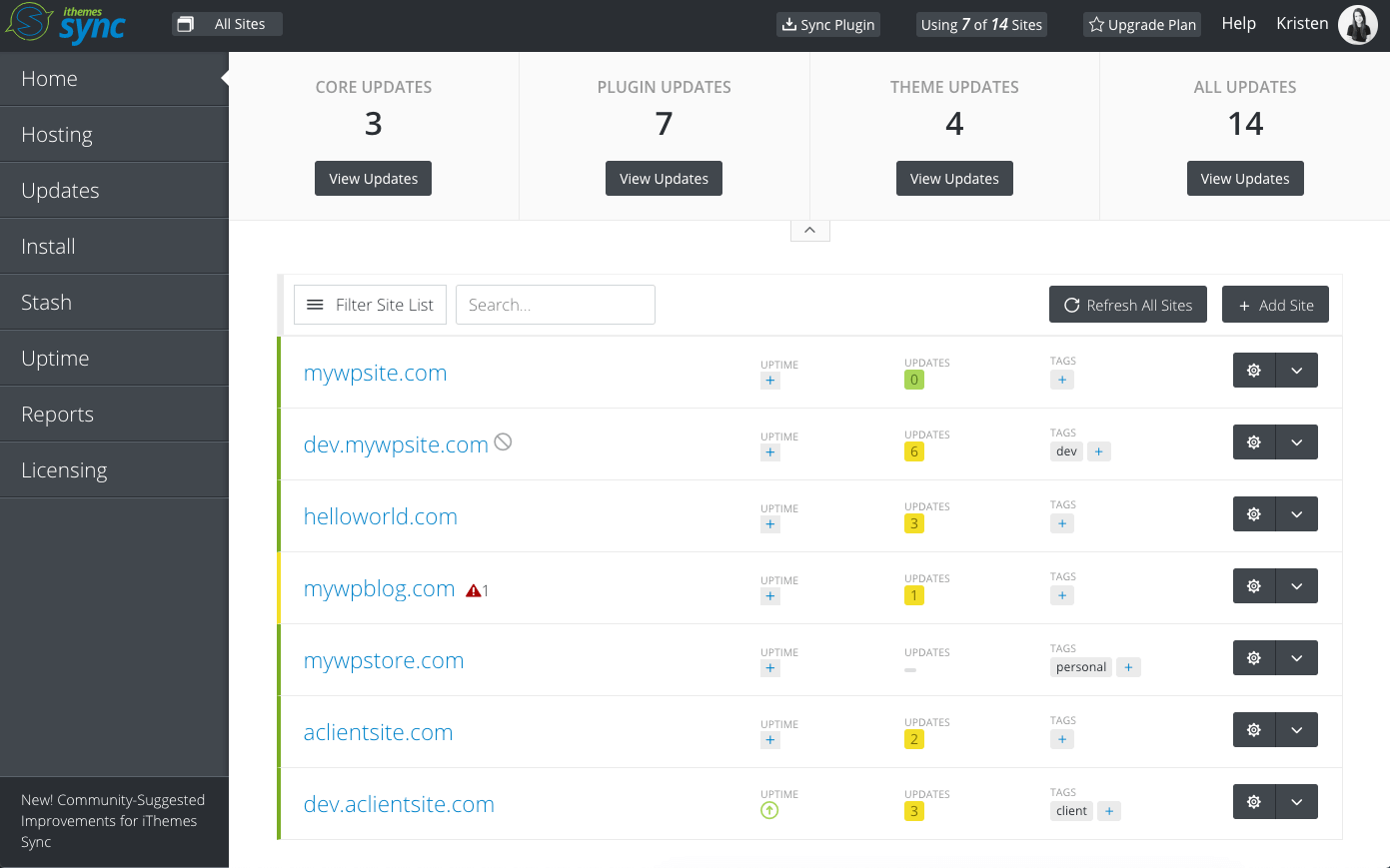

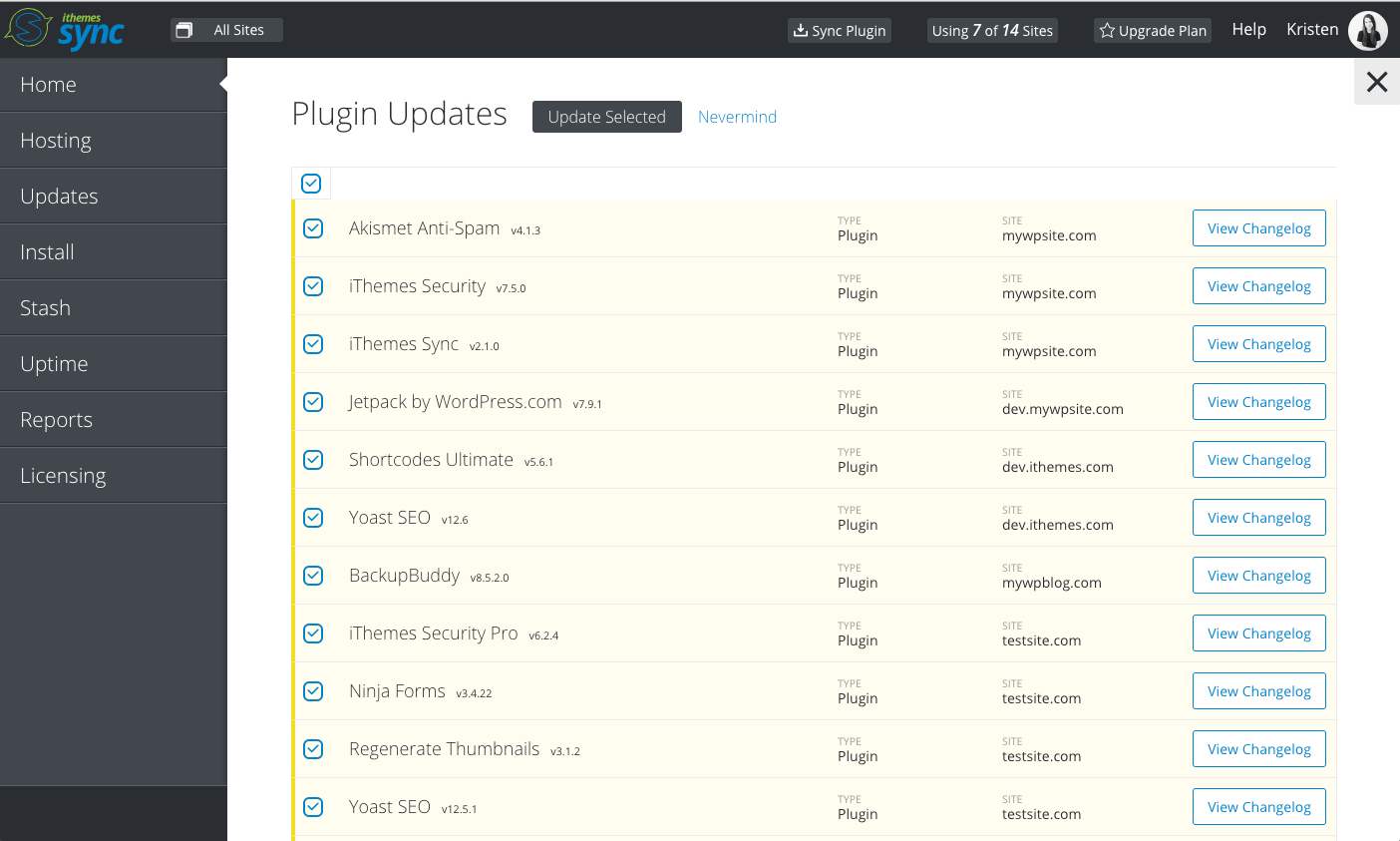

Gerenciando vários sites WP? Atualize Plugins, Temas e Core de uma vez a partir do Painel de Sincronização do iThemes

iThemes Sync é nosso painel central para ajudá-lo a gerenciar vários sites WordPress. No painel de sincronização, você pode visualizar as atualizações disponíveis para todos os seus sites e, em seguida, atualizar plug-ins, temas e o núcleo do WordPress com um clique . Você também pode receber notificações diárias por e-mail quando uma nova atualização de versão estiver disponível.

Experimente sincronizar GRATUITAMENTE por 30 diasSaiba mais

Violações da Web

Incluímos violações de toda a web porque é essencial também estar ciente das vulnerabilidades fora do ecossistema WordPress. Explorações de software de servidor podem expor dados confidenciais. Violações de banco de dados podem expor as credenciais dos usuários em seu site, abrindo a porta para que invasores acessem seu site.

1. NSA descobre vulnerabilidade no Windows 10

A NSA encontrou uma falha perigosa de software da Microsoft, portanto, certifique-se de ter o patch de segurança do Windows mais recente. A vulnerabilidade está relacionada ao Windows crypt32.dll, que lida com certificados e funções de mensagens criptográficas. Se explorado, um hacker pode usar a vulnerabilidade para forjar assinaturas digitais.

Resumo das vulnerabilidades do WordPress para janeiro de 2020, parte 1

As versões 1.2.1 e inferiores do bbPress Members Only são vulneráveis a um ataque Cross-Site Request Forgery na página de configurações opcionais dos plug-ins.

Os links de registro de login do bbPress em páginas de tópico do fórum versões 2.7.5 e abaixo incluem uma vulnerabilidade Cross-Site Request Forgery que pode levar a um ataque de Stored Cross-Site Scripting.

O GDPR Cookie Compliance versões 4.0.2 e abaixo carece de uma verificação de recursos e de uma ferramenta de segurança que permitirá que um usuário autenticado exclua as configurações do plug-in.

As versões 2.0.6 e inferiores da Galeria de fotos apresentam vulnerabilidade a um ataque de desativação arbitrária de plug-ins

Minimal Coming Soon & Maintenance Mode versões 2.10 e abaixo tem múltiplas vulnerabilidades

As versões 2.04 e inferiores do WooCommerce Conversion Tracking são vulneráveis a uma solicitação de falsificação entre sites que leva a um ataque de XSS armazenado.

Postie versões 1.9.40 e abaixo têm uma vulnerabilidade Post Spoofing e Stored XSS que pode fazer com que um usuário não autenticado publique uma nova postagem. Esta é uma vulnerabilidade de dia zero e qualquer pessoa pode encontrar facilmente instruções sobre como explorar o plugin Postie.

Importar usuários de CSV com versões Meta 1.15 tem uma vulnerabilidade de exportação de usuários autenticados não autorizados. Uma verificação de recursos ausentes permitiria que um usuário não autorizado exportasse usuários do WordPress.

Ultimate FAQ versões 1.8.29 e abaixo têm uma vulnerabilidade XSS refletida não autenticada. O shortcode FAQ não limpa o parâmetro Display_FAQ GET, o que pode levar a um ataque Reflected Cross-Site Scripting em páginas onde o shortcode é exibido.

WP Simple Spreadsheet Fetcher Para as versões 0.3.6 e anteriores do Google, há uma vulnerabilidade de solicitação de falsificação entre sites que pode permitir que um invasor defina uma chave de API arbitrária.

Backup e teste das versões 1.21.15 e anteriores do WP Time Capsule têm uma vulnerabilidade de desvio de autenticação que permitiria a um invasor fazer login como um usuário Admin.

O cliente InfiniteWP versões 1.9.4.4 e abaixo têm uma vulnerabilidade de desvio de autenticação que permitiria a um invasor fazer login como um usuário Admin.

Ultimate Auction versão 4.0.5 e abaixo tem múltiplas vulnerabilidades de Cross-Site Request Forgery e Cross-Site Scripting.

WooCommerce - Store Exporter versão 2.3.1 e abaixo é vulnerável a um ataque de injeção de CSV.

O Awesome Support versão 5.7.1 e abaixo são vulneráveis a um ataque XSS armazenado.

Os vídeos no painel de administração versão 1.1.3 e abaixo são vulneráveis a um ataque de XSS armazenado autenticado.

O Computer Repair Shop versão 1.0 é vulnerável a um ataque de XSS armazenado autenticado.

LearnDash versão 3.1.1 e abaixo é vulnerável a um ataque Reflected Cross-Site Scripting.

As versões 1.2.1 e inferiores do EasyBook têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

TownHub versões 1.0.5 e abaixo têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

As versões 2.9.4 e anteriores do CityBook têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

O Real Estate 7 versões 2.3.3 e abaixo têm várias vulnerabilidades, incluindo um XSS refletido não autenticado, um XSS persistente autenticado e uma referência de objeto direto inseguro.

Um plug-in de segurança do WordPress pode ajudar a proteger seu site

O iThemes Security Pro, nosso plugin de segurança para WordPress, oferece mais de 30 maneiras de proteger e proteger seu site de vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar uma camada extra de segurança ao seu site.

Obtenha o iThemes Security

A cada semana, Michael elabora o Relatório de vulnerabilidade do WordPress para ajudar a manter seus sites seguros. Como Gerente de Produto da iThemes, ele nos ajuda a continuar melhorando a linha de produtos da iThemes. Ele é um nerd gigante e adora aprender sobre todas as coisas de tecnologia, antigas e novas. Você pode encontrar Michael saindo com sua esposa e filha, lendo ou ouvindo música quando não está trabalhando.