Raccolta delle vulnerabilità di WordPress: gennaio 2020, parte 1

Pubblicato: 2020-08-18I nuovi plugin di WordPress e le vulnerabilità dei temi sono stati divulgati durante la prima metà di gennaio, quindi vogliamo tenerti informato. In questo post, trattiamo i recenti plugin di WordPress, i temi e le vulnerabilità principali e cosa fare se stai eseguendo uno dei plugin o temi vulnerabili sul tuo sito web.

Il riepilogo delle vulnerabilità di WordPress è diviso in quattro diverse categorie:

- 1. Nucleo di WordPress

- 2. Plugin di WordPress

- 3. Temi WordPress

- 4. Violazioni da tutto il web

Nota: puoi passare direttamente al grafico di riepilogo delle vulnerabilità per la prima parte di gennaio 2020 elencato di seguito.

Vulnerabilità principali di WordPress

Vulnerabilità del plugin WordPress

Finora sono state scoperte diverse nuove vulnerabilità dei plugin di WordPress questo mese. Assicurati di seguire l'azione suggerita di seguito per aggiornare il plug-in o disinstallarlo completamente.

1. Scatola donatori

Le versioni 7.1 e 7.1.1 di Donorbox sono vulnerabili a un attacco Stored Cross-Site Request Forgery.

Cosa dovresti fare

2. Maestro di quiz e sondaggi

Quiz and Survey Master versione 6.3.4 e precedenti è vulnerabile a un attacco XSS riflesso autenticato.

Cosa dovresti fare

3. Reindirizzamenti 301

301 Redirect versione 2.4.0 e precedenti presenta più vulnerabilità, tra cui Authenticated Arbitrary Redirect Injection and Modification, XSS e CSRF.

Cosa dovresti fare

4. Rencontro

Rencontre versione 3.2.2 e precedenti include più vulnerabilità Cross-Site Request Forgery.

Cosa dovresti fare

5. Immagine in primo piano dall'URL

L'immagine in primo piano dalle versioni URL 2.7.7 e precedenti manca dei controlli di accesso sulle route REST che creano una vulnerabilità di autenticazione interrotta.

Cosa dovresti fare

6. bbPress solo i membri

bbPress Members Only versioni 1.2.1 e precedenti è vulnerabile a un attacco Cross-Site Request Forgery nella pagina delle impostazioni opzionali dei plugin.

Cosa dovresti fare

7. bbPress Login Registra i link sulle pagine degli argomenti del forum

bbPress Login Register Links On Forum Topic Pages versioni 2.7.5 e precedenti includono una vulnerabilità Cross-Site Request Forgery che può portare a un attacco Stored Cross-Site Scripting.

Cosa dovresti fare

8. Conformità ai cookie GDPR

Conformità ai cookie GDPR versioni 4.0.2 e precedenti non dispongono di un controllo delle funzionalità e di un nonce di sicurezza che consentirà a un utente autenticato di eliminare le impostazioni del plug-in.

Cosa dovresti fare

9. Galleria fotografica

Photo Gallery versioni 2.0.6 e precedenti è una vulnerabilità a un attacco di disattivazione arbitraria del plug-in. Il plug-in non verifica le funzionalità e consentirà agli abbonati di disattivare il plug-in tramite l'API AJAX di WordPress.

Cosa dovresti fare

10. Minimo in arrivo e modalità di manutenzione

La versione minima in arrivo e la modalità di manutenzione 2.10 e precedenti presentano molteplici vulnerabilità, tra cui un difetto di autorizzazione non sicuro che potrebbe consentire agli utenti autenticati di abilitare, disabilitare il plug-in e importare/esportare le impostazioni. Il plugin include anche una vulnerabilità Cross-Site Forgery to Stored XSS e Settings Changes.

Cosa dovresti fare

11. Monitoraggio delle conversioni di WooCommerce

WooCommerce Conversion Tracking versioni 2.04 e precedenti è vulnerabile a una richiesta di falsificazione tra siti che porta a un attacco XSS memorizzato.

Cosa dovresti fare

12. Postino

Le versioni di Postie 1.9.40 e precedenti hanno una vulnerabilità Post Spoofing e Stored XSS che può portare un utente non autenticato a pubblicare un nuovo post. Questa è una vulnerabilità zero-day e chiunque può trovare facilmente istruzioni su come sfruttare il plug-in Postie.

Cosa dovresti fare

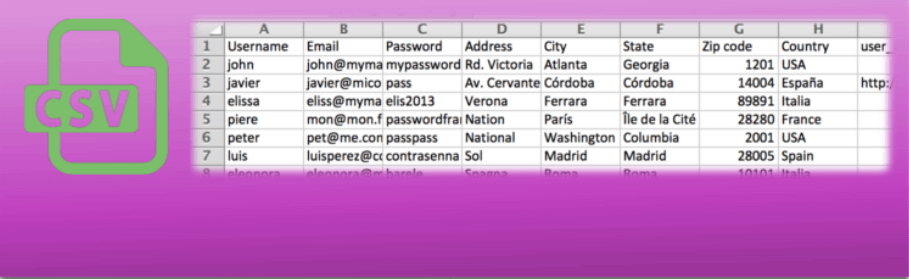

13. Importa utenti da CSV con Meta

Importa utenti da CSV con Meta versioni 1.15 presenta una vulnerabilità di esportazione di utenti autenticati non autorizzati. Un controllo delle funzionalità mancanti consentirebbe a un utente non autorizzato di esportare utenti di WordPress.

Cosa dovresti fare

14. Domande frequenti definitive

Ultimate FAQ versioni 1.8.29 e precedenti hanno una vulnerabilità XSS riflessa non autenticata. Lo shortcode FAQ non disinfetta il parametro Display_FAQ GET, che può portare a un attacco di Reflected Cross-Site Scripting sulle pagine in cui viene visualizzato lo shortcode.

Cosa dovresti fare

15. WP Simple Spreadsheet Fetcher per Google

WP Simple Spreadsheet Fetcher Per le versioni 0.3.6 e precedenti di Google è presente una vulnerabilità Cross-Site Forgery Request che potrebbe consentire a un utente malintenzionato di impostare una chiave API arbitraria.

Cosa dovresti fare

16. Backup e gestione temporanea di WP Time Capsule

Backup e gestione temporanea di WP Time Capsule versioni 1.21.15

e sotto hanno una vulnerabilità di bypass dell'autenticazione che consentirebbe a un utente malintenzionato di accedere come utente amministratore.

Cosa dovresti fare

17. Cliente InfiniteWP

Le versioni 1.9.4.4 e precedenti di InfiniteWP Client presentano una vulnerabilità di Authentication Bypass che consentirebbe a un utente malintenzionato di accedere come utente amministratore.

Cosa dovresti fare

18. Asta finale

Ultimate Auction versione 4.0.5 e precedenti presentano più vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

Cosa dovresti fare

19. WooCommerce – Esportatore di negozi

WooCommerce – Store Exporter versione 2.3.1 e precedenti è vulnerabile a un attacco di iniezione CSV.

Cosa dovresti fare

20. Supporto eccezionale

Awesome Support versione 5.7.1 e precedenti sono vulnerabili a un attacco XSS memorizzato.

Cosa dovresti fare

21. Video sulla dashboard di amministrazione

I video su Admin Dashboard versione 1.1.3 e precedenti sono vulnerabili a un attacco XSS memorizzato autenticato.

Cosa dovresti fare

22. Negozio di riparazione computer

Computer Repair Shop versione 1.0 è vulnerabile a un attacco XSS memorizzato autenticato.

Cosa dovresti fare

23. Impara Dash

LearnDash versione 3.1.1 e successive è vulnerabile a un attacco Reflected Cross-Site Scripting.

Cosa dovresti fare

Temi WordPress

1. ListingPro

Le versioni di ListingPro 2.5.3 e precedenti sono vulnerabili a un attacco XSS riflesso non autenticato.

Cosa dovresti fare

2. Prenotazione del viaggio

Le versioni di Travel Booking 2.7.8.5 e precedenti presentano una vulnerabilità XSS riflessa e persistente.

Cosa dovresti fare

3. ElegantThemes Divi Builder

ElegantThemes Divi, Divi Builder e Extra sotto le versioni 4.0.10 sono vulnerabili a un attacco di iniezione di codice autenticato.

Cosa dovresti fare

4. EasyBook

Le versioni di EasyBook 1.2.1 e precedenti presentano più vulnerabilità tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Cosa dovresti fare

5. TownHub

Le versioni di TownHub 1.0.5 e precedenti presentano più vulnerabilità, tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Cosa dovresti fare

6. CityBook

Le versioni CityBook 2.9.4 e precedenti presentano più vulnerabilità, tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Cosa dovresti fare

7. Immobiliare 7

Real Estate 7 versioni 2.3.3 e precedenti presentano più vulnerabilità, tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Cosa dovresti fare

Come essere proattivi riguardo alle vulnerabilità dei temi e dei plugin di WordPress

L'esecuzione di software obsoleto è il motivo principale per cui i siti WordPress vengono violati. È fondamentale per la sicurezza del tuo sito WordPress che tu abbia una routine di aggiornamento. Dovresti accedere ai tuoi siti almeno una volta alla settimana per eseguire gli aggiornamenti.

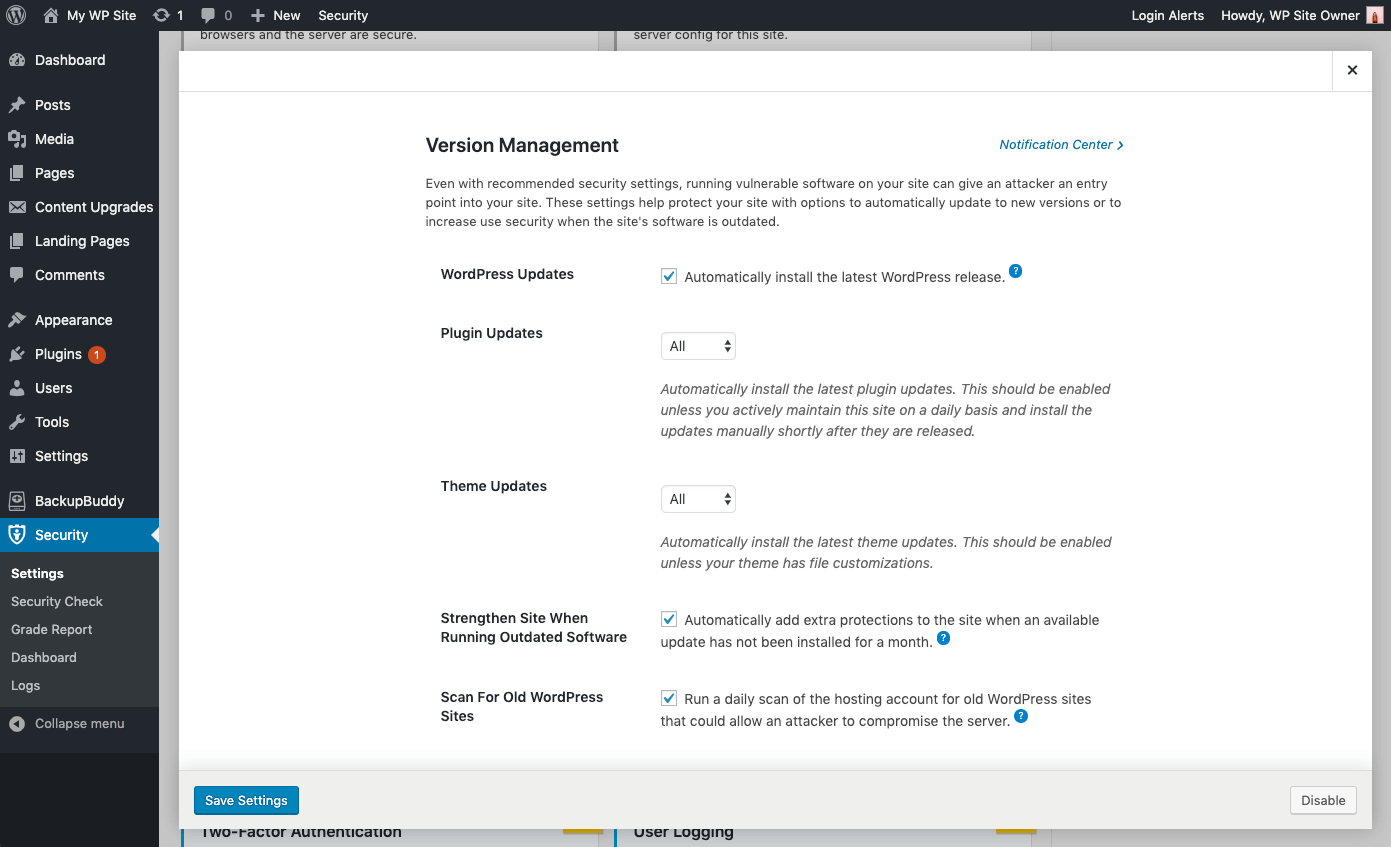

Gli aggiornamenti automatici possono aiutare

Gli aggiornamenti automatici sono un'ottima scelta per i siti Web WordPress che non cambiano molto spesso. La mancanza di attenzione spesso lascia questi siti trascurati e vulnerabili agli attacchi. Anche con le impostazioni di sicurezza consigliate, l'esecuzione di software vulnerabile sul tuo sito può fornire a un utente malintenzionato un punto di accesso al tuo sito.

Utilizzando la funzione di gestione della versione del plug-in iThemes Security Pro, puoi abilitare gli aggiornamenti automatici di WordPress per assicurarti di ricevere le ultime patch di sicurezza. Queste impostazioni aiutano a proteggere il tuo sito con opzioni per l'aggiornamento automatico alle nuove versioni o per aumentare la sicurezza dell'utente quando il software del sito non è aggiornato.

Opzioni di aggiornamento per la gestione delle versioni

- Aggiornamenti WordPress: installa automaticamente l'ultima versione di WordPress.

- Aggiornamenti automatici del plug-in: installa automaticamente gli ultimi aggiornamenti del plug-in. Questo dovrebbe essere abilitato a meno che tu non mantenga attivamente questo sito su base giornaliera e installi gli aggiornamenti manualmente poco dopo il loro rilascio.

- Aggiornamenti automatici del tema: installa automaticamente gli ultimi aggiornamenti del tema. Questo dovrebbe essere abilitato a meno che il tuo tema non abbia personalizzazioni di file.

- Controllo granulare sugli aggiornamenti di plug-in e temi : potresti avere plug-in/temi che desideri aggiornare manualmente o ritardare l'aggiornamento fino a quando la versione non ha avuto il tempo di dimostrarsi stabile. Puoi scegliere Personalizzato per l'opportunità di assegnare a ciascun plug-in o tema l'aggiornamento immediato ( Abilita ), non aggiornarlo automaticamente ( Disabilita ) o aggiorna con un ritardo di un determinato numero di giorni ( Ritardo ).

Rafforzamento e allerta per problemi critici

- Rafforza il sito durante l'esecuzione di software obsoleto : aggiungi automaticamente protezioni extra al sito quando un aggiornamento disponibile non è stato installato per un mese. Il plug-in iThemes Security abiliterà automaticamente una sicurezza più rigorosa quando un aggiornamento non è stato installato per un mese. Innanzitutto, costringerà tutti gli utenti che non hanno abilitato il doppio fattore a fornire un codice di accesso inviato al proprio indirizzo e-mail prima di accedere nuovamente. In secondo luogo, disattiverà l'editor di file WP (per impedire alle persone di modificare il plug-in o il codice del tema) , XML-RPC pingback e bloccano più tentativi di autenticazione per richiesta XML-RPC (entrambi renderanno XML-RPC più forte contro gli attacchi senza doverlo disattivare completamente).

- Cerca altri vecchi siti WordPress : questo controllerà la presenza di altre installazioni di WordPress obsolete sul tuo account di hosting. Un singolo sito WordPress obsoleto con una vulnerabilità potrebbe consentire agli aggressori di compromettere tutti gli altri siti sullo stesso account di hosting.

- Invia notifiche e-mail : per problemi che richiedono un intervento, viene inviata un'e-mail agli utenti a livello di amministratore.

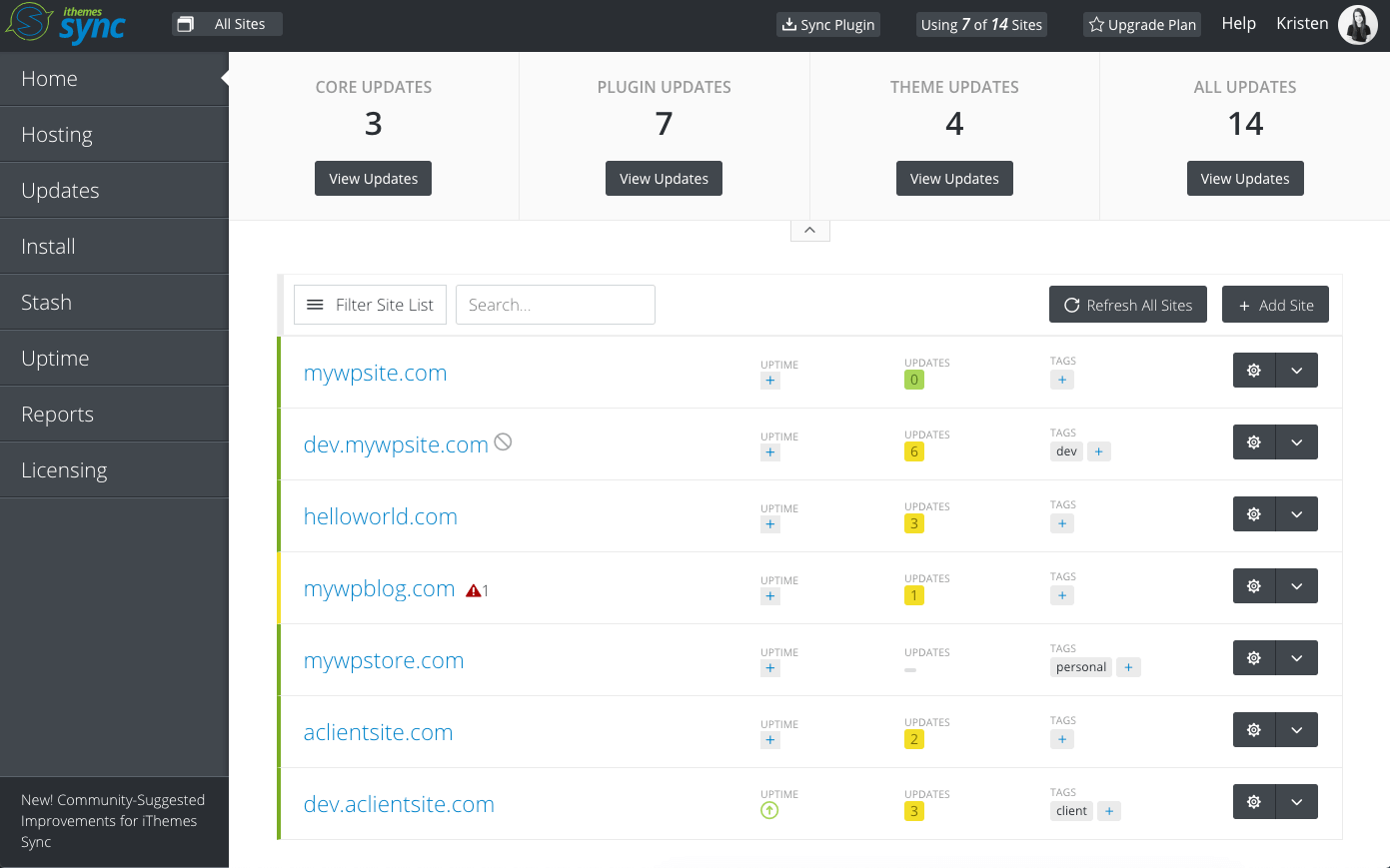

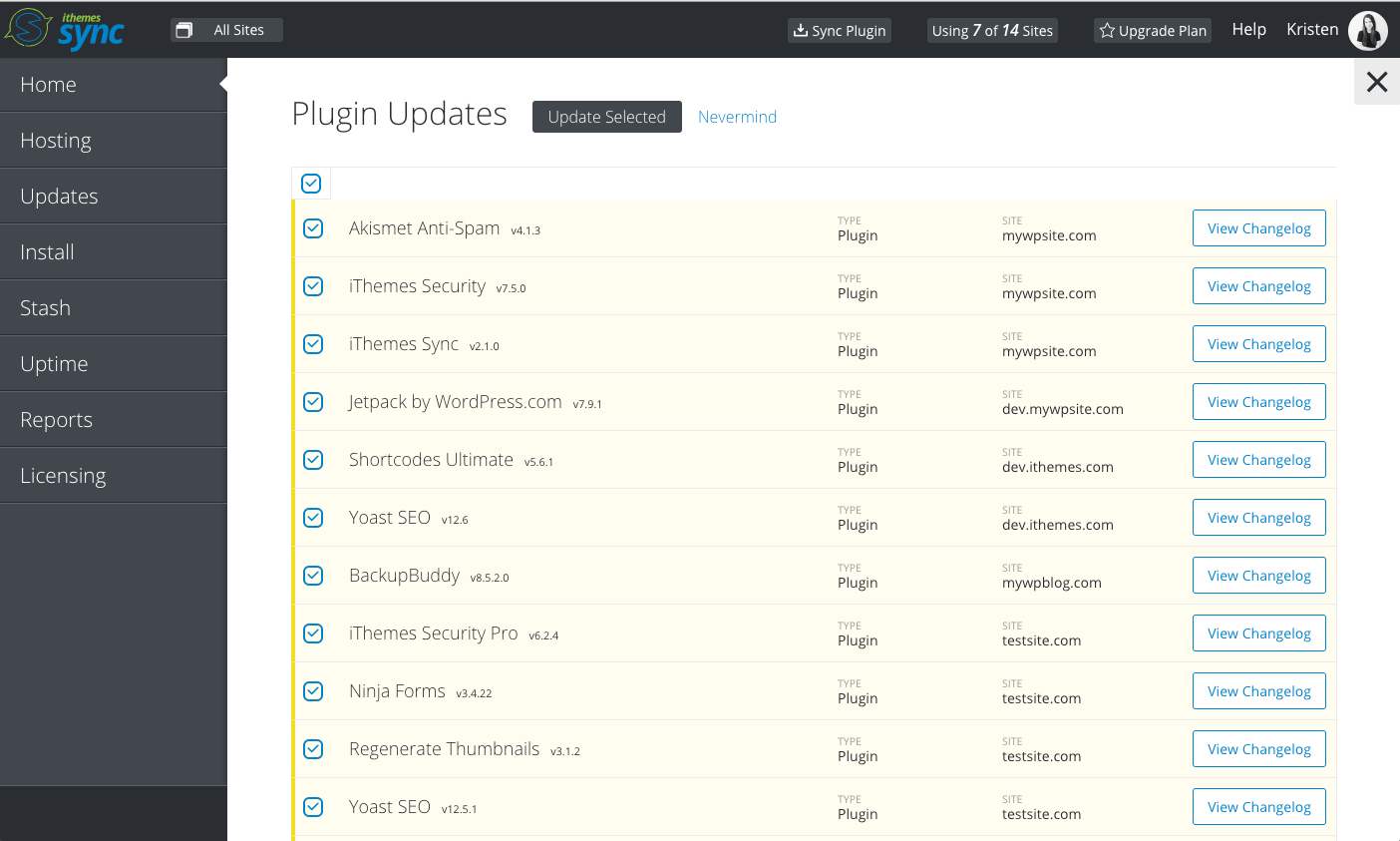

Gestire più siti WP? Aggiorna plug-in, temi e core contemporaneamente dalla dashboard di iThemes Sync

iThemes Sync è la nostra dashboard centrale per aiutarti a gestire più siti WordPress. Dalla dashboard di sincronizzazione, puoi visualizzare gli aggiornamenti disponibili per tutti i tuoi siti e quindi aggiornare plug-in, temi e core di WordPress con un clic . Puoi anche ricevere notifiche email giornaliere quando è disponibile un nuovo aggiornamento di versione.

Prova Sync GRATIS per 30 giorniUlteriori informazioni

Violazioni da tutto il Web

Includiamo violazioni da tutto il Web perché è essenziale essere consapevoli anche delle vulnerabilità al di fuori dell'ecosistema di WordPress. Gli exploit del software del server possono esporre dati sensibili. Le violazioni del database possono esporre le credenziali degli utenti sul tuo sito, aprendo la porta agli aggressori per accedere al tuo sito.

1. La NSA scopre una vulnerabilità in Windows 10

La NSA ha trovato un pericoloso difetto del software Microsoft, quindi assicurati di avere l'ultima patch di sicurezza di Windows. La vulnerabilità è correlata a Windows crypt32.dll, che gestisce i certificati e le funzioni di messaggistica crittografica. Se sfruttato, un hacker potrebbe sfruttare la vulnerabilità per creare firme digitali.

Riepilogo delle vulnerabilità di WordPress per gennaio 2020, parte 1

bbPress Members Only versioni 1.2.1 e precedenti è vulnerabile a un attacco Cross-Site Request Forgery nella pagina delle impostazioni opzionali dei plugin.

bbPress Login Register Links On Forum Topic Pages versioni 2.7.5 e inferiori include una vulnerabilità Cross-Site Request Forgery che può portare a un attacco Stored Cross-Site Scripting.

Conformità ai cookie GDPR versioni 4.0.2 e precedenti non dispongono di un controllo delle funzionalità e di un nonce di sicurezza che consentirà a un utente autenticato di eliminare le impostazioni del plug-in.

Photo Gallery versioni 2.0.6 e precedenti è vulnerabilità a un attacco arbitrario di disattivazione del plug-in

La versione minima in arrivo e la modalità di manutenzione 2.10 e precedenti presentano molteplici vulnerabilità

WooCommerce Conversion Tracking versioni 2.04 e precedenti è vulnerabile a una richiesta di falsificazione tra siti che porta a un attacco XSS memorizzato.

Le versioni di Postie 1.9.40 e precedenti hanno una vulnerabilità Post Spoofing e Stored XSS che può portare un utente non autenticato a pubblicare un nuovo post. Questa è una vulnerabilità zero-day e chiunque può trovare facilmente istruzioni su come sfruttare il plug-in Postie.

Importa utenti da CSV con Meta versioni 1.15 presenta una vulnerabilità di esportazione di utenti autenticati non autorizzati. Un controllo delle funzionalità mancanti consentirebbe a un utente non autorizzato di esportare utenti di WordPress.

Ultimate FAQ versioni 1.8.29 e precedenti presentano una vulnerabilità XSS riflessa non autenticata. Lo shortcode FAQ non disinfetta il parametro Display_FAQ GET, che può portare a un attacco di Reflected Cross-Site Scripting sulle pagine in cui viene visualizzato lo shortcode.

WP Simple Spreadsheet Fetcher Per le versioni 0.3.6 e precedenti di Google è presente una vulnerabilità Cross-Site Forgery Request che potrebbe consentire a un utente malintenzionato di impostare una chiave API arbitraria.

Il backup e la gestione temporanea di WP Time Capsule versioni 1.21.15 e precedenti presentano una vulnerabilità di bypass dell'autenticazione che consentirebbe a un utente malintenzionato di accedere come utente amministratore.

Le versioni 1.9.4.4 e precedenti di InfiniteWP Client presentano una vulnerabilità di Authentication Bypass che consentirebbe a un utente malintenzionato di accedere come utente amministratore.

Ultimate Auction versione 4.0.5 e precedenti presentano più vulnerabilità Cross-Site Request Forgery e Cross-Site Scripting.

WooCommerce – Store Exporter versione 2.3.1 e precedenti è vulnerabile a un attacco di iniezione CSV.

Awesome Support versione 5.7.1 e precedenti sono vulnerabili a un attacco XSS memorizzato.

I video su Admin Dashboard versione 1.1.3 e precedenti sono vulnerabili a un attacco XSS memorizzato autenticato.

Computer Repair Shop versione 1.0 è vulnerabile a un attacco XSS memorizzato autenticato.

LearnDash versione 3.1.1 e successive è vulnerabile a un attacco Reflected Cross-Site Scripting.

Le versioni di EasyBook 1.2.1 e precedenti presentano più vulnerabilità, tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Le versioni di TownHub 1.0.5 e precedenti presentano più vulnerabilità, tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Le versioni CityBook 2.9.4 e precedenti presentano più vulnerabilità tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Real Estate 7 versioni 2.3.3 e precedenti presentano più vulnerabilità, tra cui un XSS riflesso non autenticato, un XSS persistente autenticato e un riferimento a oggetti diretti non sicuri.

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 30 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.