Podsumowanie luk w zabezpieczeniach WordPressa: styczeń 2020 r., część 1

Opublikowany: 2020-08-18Nowa wtyczka WordPress i luki w motywach zostały ujawnione w pierwszej połowie stycznia, więc chcemy Cię informować. W tym poście omawiamy najnowsze luki w zabezpieczeniach wtyczek, motywów i podstawowych WordPress oraz co zrobić, jeśli używasz jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPressa dzieli się na cztery różne kategorie:

- 1. Rdzeń WordPress

- 2. Wtyczki WordPress

- 3. Motywy WordPress

- 4. Wykroczenia z całej sieci

Uwaga: możesz przejść do tabeli podsumowania luk w zabezpieczeniach dla pierwszej części stycznia 2020 r. wymienionej poniżej.

Główne luki w WordPressie

Luki w zabezpieczeniach wtyczki WordPress

Do tej pory w tym miesiącu wykryto kilka nowych luk w zabezpieczeniach wtyczki WordPress. Postępuj zgodnie z sugerowaną czynnością poniżej, aby zaktualizować wtyczkę lub całkowicie ją odinstalować.

1. Skrzynka dawcy

Donorbox w wersjach 7.1 i 7.1.1 jest podatny na atak Stored Cross-Site Request Forgery.

Co powinieneś zrobić

2. Mistrz quizów i ankiet

Quiz i Survey Master w wersji 6.3.4 i starszych są podatne na atak Authenticated Reflected XSS.

Co powinieneś zrobić

3. Przekierowania 301

Przekierowania 301 w wersji 2.4.0 i niższych zawierają wiele luk w zabezpieczeniach, w tym wstrzyknięcie i modyfikację uwierzytelnionego arbitralnego przekierowania, XSS i CSRF.

Co powinieneś zrobić

4. Rencontre

Rencontre w wersji 3.2.2 i niższej zawiera wiele luk w zabezpieczeniach Cross-Site Request Forgery.

Co powinieneś zrobić

5. Wyróżniony obraz z adresu URL

W wyróżnionym obrazie z adresu URL w wersji 2.7.7 i niższych brakuje kontroli dostępu na trasach REST, co powoduje lukę w zabezpieczeniach uwierzytelniania.

Co powinieneś zrobić

6. Tylko członkowie bbPress

bbPress Members Only w wersjach 1.2.1 i niższych jest podatne na atak Cross-Site Request Forgery na stronę Opcjonalne ustawienia wtyczek.

Co powinieneś zrobić

7. bbPress Zaloguj się Zarejestruj się Linki na stronach tematycznych na forum

bbPress Login Rejestracja Linki na stronach tematów forum W wersjach 2.7.5 i niższych znajduje się luka Cross-Site Request Forgery, która może prowadzić do ataku Stored Cross-Site Scripting.

Co powinieneś zrobić

8. Zgodność plików cookie z RODO

Zgodność z RODO w wersjach 4.0.2 i niższych nie ma funkcji sprawdzania możliwości ani zabezpieczenia jednorazowego, które pozwoli uwierzytelnionemu użytkownikowi na usunięcie ustawień wtyczki.

Co powinieneś zrobić

9. Galeria zdjęć

Galeria zdjęć w wersji 2.0.6 i niższej jest podatna na atak polegający na arbitralnej dezaktywacji wtyczek. Wtyczka nie sprawdza możliwości i umożliwia subskrybentom dezaktywację wtyczki za pośrednictwem API WordPress AJAX.

Co powinieneś zrobić

10. Minimalne wkrótce i tryb konserwacji

Minimalne wkrótce i tryb konserwacji w wersjach 2.10 i niższych ma wiele luk w zabezpieczeniach, w tym lukę niezabezpieczonych uprawnień, która może umożliwić uwierzytelnionym użytkownikom włączanie, wyłączanie wtyczki oraz importowanie/eksportowanie ustawień. Wtyczka zawiera również lukę Cross-Site Forgery to Stored XSS and Settings Changes.

Co powinieneś zrobić

11. Śledzenie konwersji WooCommerce

Śledzenie konwersji WooCommerce w wersjach 2.04 i niższych jest podatne na żądanie fałszerstwa między witrynami prowadzące do ataku Stored XSS.

Co powinieneś zrobić

12. Poczta

Wersje Postie 1.9.40 i starsze zawierają lukę w zabezpieczeniach Post Spoofing i Stored XSS, która może prowadzić do opublikowania nowego posta przez nieuwierzytelnionego użytkownika. Jest to luka zero-day i każdy może łatwo znaleźć instrukcje dotyczące wykorzystania wtyczki Postie.

Co powinieneś zrobić

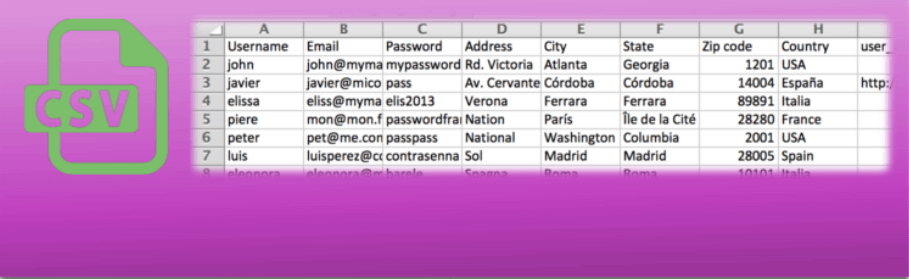

13. Importuj użytkowników z CSV za pomocą Meta

Importuj użytkowników z CSV za pomocą Meta w wersji 1.15 zawiera lukę w zabezpieczeniach eksportu nieautoryzowanych uwierzytelnionych użytkowników. Brak sprawdzenia możliwości umożliwiłby nieautoryzowanemu użytkownikowi wyeksportowanie użytkowników WordPress.

Co powinieneś zrobić

14. Ostateczne często zadawane pytania

Wersje Ultimate FAQ w wersji 1.8.29 i niższych zawierają lukę w zabezpieczeniach nieuwierzytelnionego odbicia XSS. Krótki kod FAQ nie oczyszcza parametru Display_FAQ GET, co może prowadzić do ataku typu Reflected Cross-Site Scripting na stronach, na których wyświetlany jest krótki kod.

Co powinieneś zrobić

15. Prosty moduł pobierania arkuszy kalkulacyjnych WP dla Google

WP Simple Spreadsheet Fetcher Dla wersji Google 0.3.6 i niższych występuje luka Cross-Site Forgery Request, która może umożliwić atakującemu ustawienie dowolnego klucza API.

Co powinieneś zrobić

16. Kopia zapasowa i przemieszczanie przez WP Time Capsule

Backup i Staging przez WP Time Capsule wersje 1.21.15

i poniżej mają lukę w zabezpieczeniach uwierzytelniania, która umożliwia atakującemu zalogowanie się jako użytkownik Admin.

Co powinieneś zrobić

17. Klient InfiniteWP

Klient InfiniteWP w wersjach 1.9.4.4 i niższych ma lukę w zabezpieczeniach uwierzytelniania, która umożliwia atakującemu zalogowanie się jako użytkownik Admin.

Co powinieneś zrobić

18. Aukcja ostateczna

Ultimate Auction w wersji 4.0.5 i starszych ma wiele luk w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

Co powinieneś zrobić

19. WooCommerce – Eksporter Sklepów

WooCommerce — Store Exporter w wersji 2.3.1 i niższych jest podatny na atak polegający na wstrzyknięciu CSV.

Co powinieneś zrobić

20. Niesamowite wsparcie

Awesome Support w wersji 5.7.1 i starszych jest podatny na atak typu XSS.

Co powinieneś zrobić

21. Filmy w panelu administratora

Filmy w panelu Admin Dashboard w wersji 1.1.3 i starszej są podatne na atak XSS z wykorzystaniem uwierzytelnionego przechowywania.

Co powinieneś zrobić

22. Naprawa komputerów

Computer Repair Shop w wersji 1.0 jest podatny na atak XSS z uwierzytelnionym przechowywaniem.

Co powinieneś zrobić

23. Naucz się Dash

LearnDash w wersji 3.1.1 i niższej jest podatny na atak typu Reflected Cross-Site Scripting.

Co powinieneś zrobić

Motywy WordPress

1. ListingPro

ListingPro w wersjach 2.5.3 i niższych jest podatny na atak typu XSS typu Unautenticated Reflected.

Co powinieneś zrobić

2. Rezerwacja podróży

Wersje rezerwacji podróży 2.7.8.5 i starsze zawierają lukę typu „Reflected & Persistent XSS”.

Co powinieneś zrobić

3. Kreator Divi ElegantThemes

ElegantThemes Divi, Divi Builder i Extra poniżej wersji 4.0.10 są podatne na atak Authenticated Code Injection.

Co powinieneś zrobić

4. EasyBook

EasyBook w wersji 1.2.1 i niższej ma wiele luk w zabezpieczeniach, w tym nieuwierzytelniony odbity XSS, uwierzytelniony trwały XSS i niezabezpieczone bezpośrednie odniesienie do obiektu.

Co powinieneś zrobić

5. MiastoHub

TownHub w wersjach 1.0.5 i niższych ma wiele luk w zabezpieczeniach, w tym nieuwierzytelniony odbity XSS, uwierzytelniony trwały XSS i niezabezpieczone bezpośrednie odniesienie do obiektu.

Co powinieneś zrobić

6. Księga Miejska

CityBook w wersji 2.9.4 i niższej ma wiele luk, w tym nieuwierzytelniony odbity XSS, uwierzytelniony trwały XSS i niebezpieczny bezpośredni obiekt referencyjny.

Co powinieneś zrobić

7. Nieruchomości 7

Real Estate 7 w wersji 2.3.3 i starszych ma wiele luk, w tym nieuwierzytelniony odzwierciedlony XSS, uwierzytelniony trwały XSS i niezabezpieczone bezpośrednie odniesienie do obiektu.

Co powinieneś zrobić

Jak być proaktywnym w kwestii luk w motywach i wtyczkach WordPress

Uruchamianie przestarzałego oprogramowania jest głównym powodem ataków na witryny WordPress. Dla bezpieczeństwa Twojej witryny WordPress ma kluczowe znaczenie, jeśli masz rutynę aktualizacji. Powinieneś logować się do swoich witryn co najmniej raz w tygodniu, aby przeprowadzić aktualizacje.

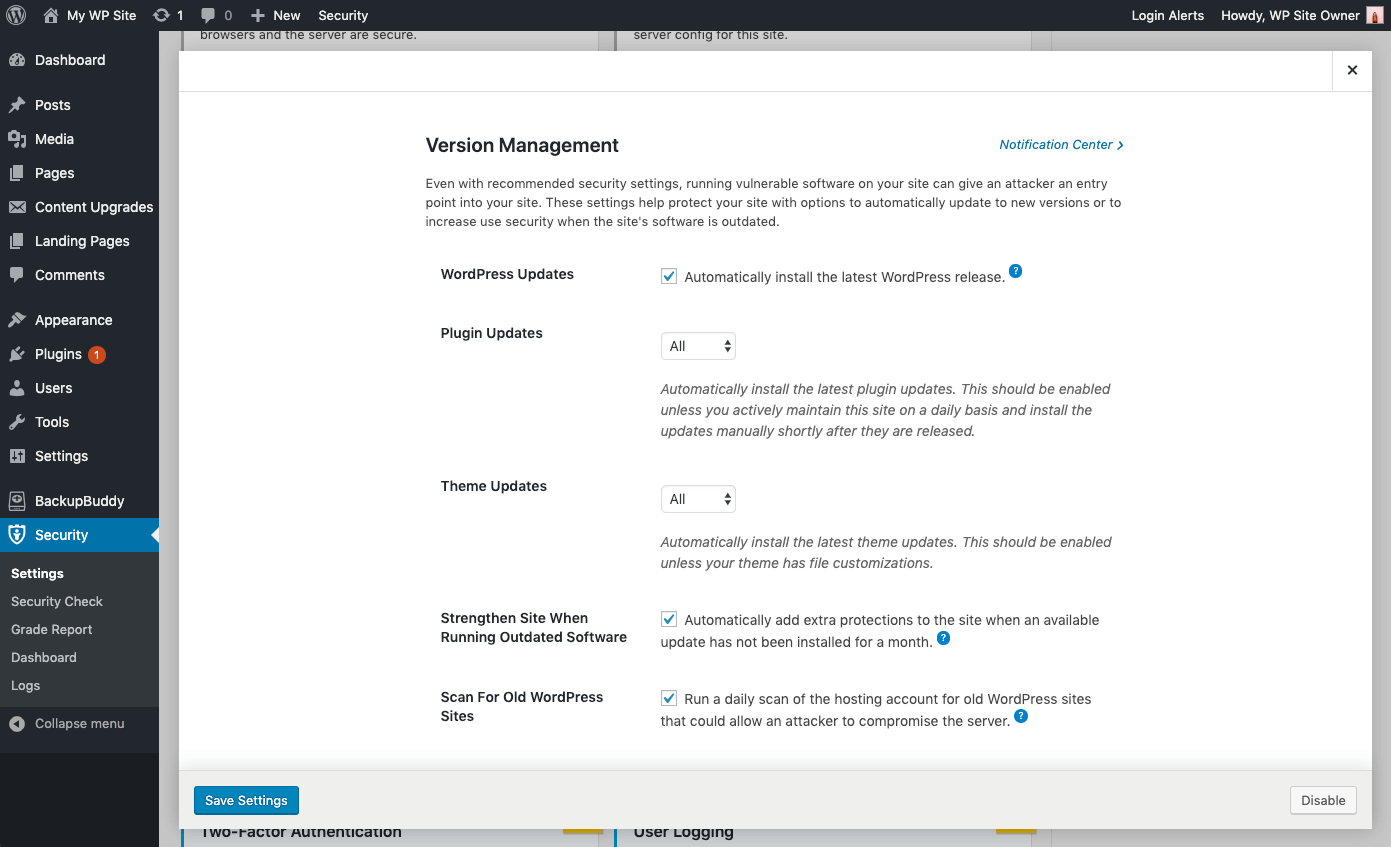

Automatyczne aktualizacje mogą pomóc

Automatyczne aktualizacje to doskonały wybór dla witryn WordPress, które nie zmieniają się zbyt często. Brak uwagi często powoduje, że te strony są zaniedbane i podatne na ataki. Nawet przy zalecanych ustawieniach zabezpieczeń uruchomienie w witrynie podatnego na ataki oprogramowania może dać atakującemu punkt wejścia do witryny.

Korzystając z funkcji zarządzania wersjami wtyczki iThemes Security Pro, możesz włączyć automatyczne aktualizacje WordPress, aby mieć pewność, że otrzymujesz najnowsze poprawki zabezpieczeń. Te ustawienia pomagają chronić witrynę dzięki opcjom automatycznej aktualizacji do nowych wersji lub zwiększania bezpieczeństwa użytkowników, gdy oprogramowanie witryny jest nieaktualne.

Opcje aktualizacji zarządzania wersjami

- Aktualizacje WordPress – Automatycznie zainstaluj najnowszą wersję WordPress.

- Automatyczne aktualizacje wtyczek — Automatycznie instaluj najnowsze aktualizacje wtyczek. Powinno to być włączone, chyba że codziennie aktywnie utrzymujesz tę witrynę i instalujesz aktualizacje ręcznie wkrótce po ich wydaniu.

- Automatyczne aktualizacje motywu — automatycznie instaluj najnowsze aktualizacje motywu. Powinno to być włączone, chyba że Twój motyw ma dostosowania plików.

- Szczegółowa kontrola nad aktualizacjami wtyczek i motywów — możesz mieć wtyczki/motywy, które chcesz zaktualizować ręcznie lub opóźnić aktualizację do czasu, gdy wersja będzie stabilna. Możesz wybrać opcję Niestandardowa, aby umożliwić przypisanie każdej wtyczce lub motywowi aktualizacji natychmiastowej ( Włącz ), nie aktualizującej się wcale ( Wyłącz ) lub aktualizacji z opóźnieniem o określoną liczbę dni ( Opóźnienie ).

Wzmacnianie i ostrzeganie o krytycznych problemach

- Wzmocnij witrynę, gdy działa przestarzałe oprogramowanie — Automatycznie dodaj dodatkowe zabezpieczenia do witryny, gdy dostępna aktualizacja nie została zainstalowana przez miesiąc. Wtyczka iThemes Security automatycznie włączy bardziej rygorystyczne zabezpieczenia, gdy aktualizacja nie zostanie zainstalowana przez miesiąc. Po pierwsze, zmusi wszystkich użytkowników, którzy nie mają włączonej funkcji dwuskładnikowej, do podania kodu logowania wysłanego na ich adres e-mail przed ponownym zalogowaniem. Po drugie, wyłączy Edytor plików WP (aby zablokować osobom możliwość edycji kodu wtyczki lub motywu) , pingbacki XML-RPC i blokowanie wielu prób uwierzytelnienia na każde żądanie XML-RPC (obie te działania wzmocnią XML-RPC przed atakami bez konieczności całkowitego wyłączenia).

- Skanuj w poszukiwaniu innych starych witryn WordPress — sprawdzi to, czy na Twoim koncie hostingowym nie ma innych nieaktualnych instalacji WordPress. Pojedyncza nieaktualna witryna WordPress z luką może umożliwić atakującym złamanie zabezpieczeń wszystkich innych witryn na tym samym koncie hostingowym.

- Wysyłaj powiadomienia e-mail — w przypadku problemów wymagających interwencji wysyłana jest wiadomość e-mail do użytkowników na poziomie administratora.

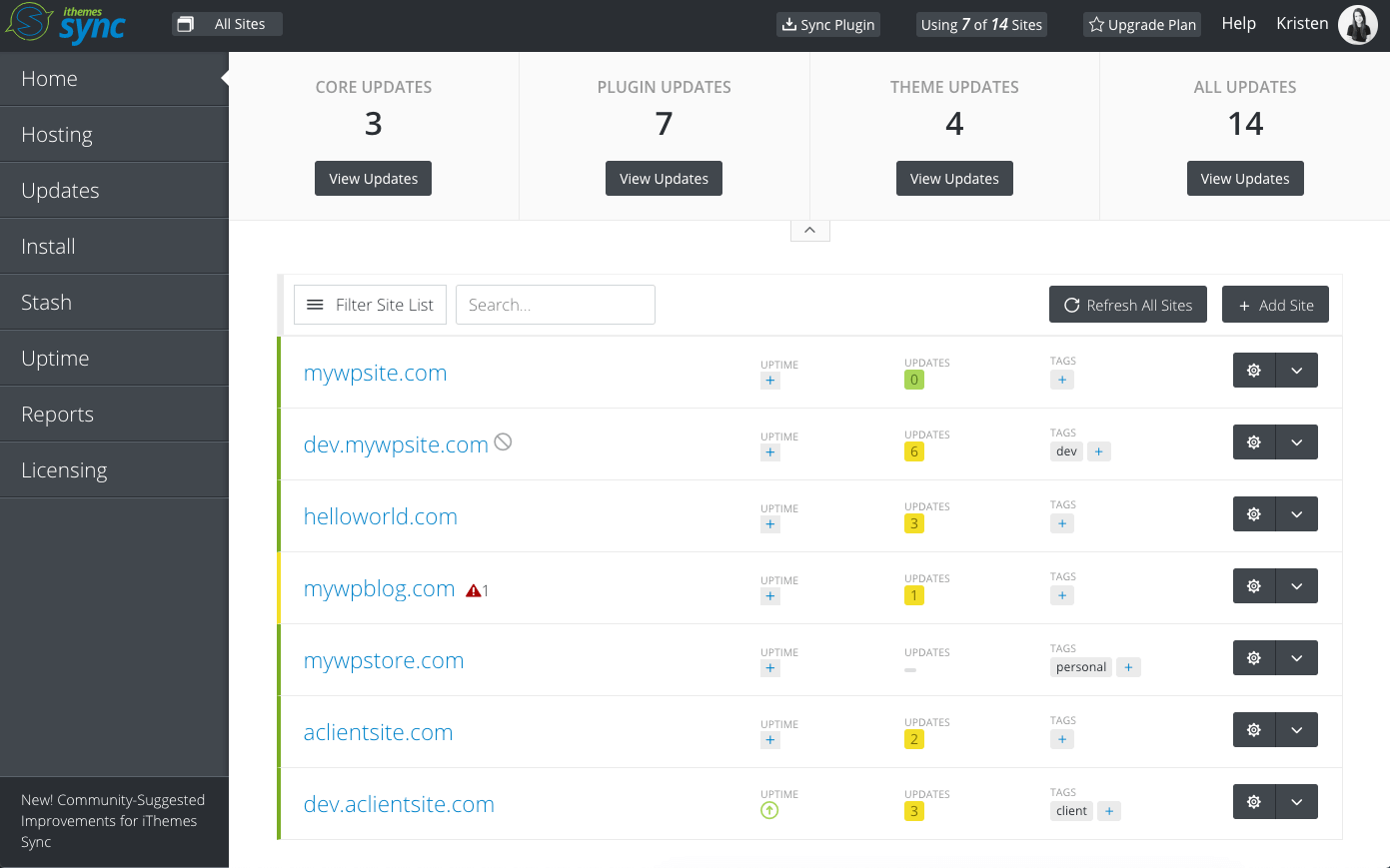

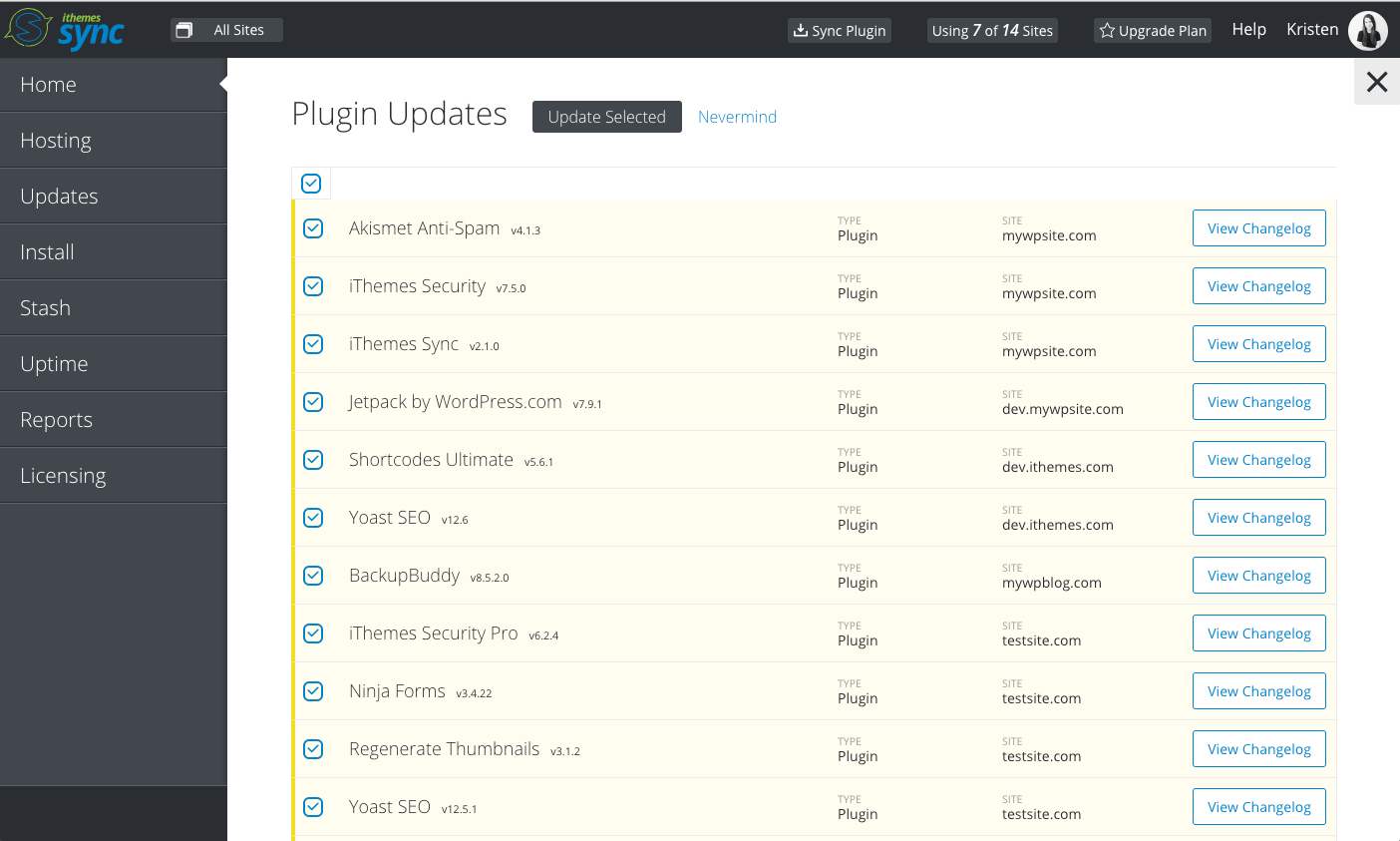

Zarządzanie wieloma witrynami WP? Zaktualizuj wtyczki, motywy i rdzeń na raz z pulpitu nawigacyjnego iThemes Sync

iThemes Sync to nasz centralny pulpit nawigacyjny, który pomaga zarządzać wieloma witrynami WordPress. Z pulpitu nawigacyjnego Sync możesz wyświetlić dostępne aktualizacje dla wszystkich swoich witryn, a następnie jednym kliknięciem zaktualizować wtyczki, motywy i rdzeń WordPressa . Możesz także otrzymywać codzienne powiadomienia e-mail, gdy dostępna jest nowa aktualizacja wersji.

Wypróbuj Sync BEZPŁATNIE przez 30 dniDowiedz się więcej

Wykroczenia z całej sieci

Uwzględniamy naruszenia z całej sieci, ponieważ ważne jest, aby mieć świadomość luk poza ekosystemem WordPress. Exploity oprogramowania serwerowego mogą ujawnić poufne dane. Naruszenia bazy danych mogą ujawnić dane uwierzytelniające użytkowników w Twojej witrynie, otwierając drzwi dla atakujących w celu uzyskania dostępu do Twojej witryny.

1. NSA odkrywa lukę w systemie Windows 10

NSA znalazła niebezpieczną lukę w oprogramowaniu firmy Microsoft, więc upewnij się, że masz najnowszą poprawkę zabezpieczeń systemu Windows. Luka jest związana z plikiem crypt32.dll systemu Windows, który obsługuje certyfikaty i funkcje przesyłania wiadomości kryptograficznych. Jeśli zostanie wykorzystany, haker może wykorzystać lukę w zabezpieczeniach do fałszowania podpisów cyfrowych.

Podsumowanie luk w WordPressie na styczeń 2020 r., część 1

bbPress Members Only w wersjach 1.2.1 i niższych jest podatne na atak Cross-Site Request Forgery na stronę Opcjonalne ustawienia wtyczek.

bbPress Login Rejestracja Linki na stronach tematów forum W wersjach 2.7.5 i niższych znajduje się luka Cross-Site Request Forgery, która może prowadzić do ataku Stored Cross-Site Scripting.

Zgodność z RODO w wersjach 4.0.2 i niższych nie ma funkcji sprawdzania możliwości ani zabezpieczenia jednorazowego, które pozwoli uwierzytelnionemu użytkownikowi na usunięcie ustawień wtyczki.

Galeria zdjęć w wersji 2.0.6 i starszych jest podatna na atak polegający na arbitralnej dezaktywacji wtyczek

Minimalne wkrótce i tryb konserwacji w wersjach 2.10 i niższych ma wiele luk w zabezpieczeniach

Śledzenie konwersji WooCommerce w wersjach 2.04 i niższych jest podatne na żądanie fałszerstwa między witrynami prowadzące do ataku Stored XSS.

Wersje Postie 1.9.40 i starsze zawierają lukę w zabezpieczeniach Post Spoofing i Stored XSS, która może prowadzić do opublikowania nowego posta przez nieuwierzytelnionego użytkownika. Jest to luka zero-day i każdy może łatwo znaleźć instrukcje dotyczące wykorzystania wtyczki Postie.

Importuj użytkowników z CSV za pomocą Meta w wersji 1.15 zawiera lukę w zabezpieczeniach eksportu nieautoryzowanych uwierzytelnionych użytkowników. Brak sprawdzenia możliwości umożliwiłby nieautoryzowanemu użytkownikowi wyeksportowanie użytkowników WordPress.

Wersje Ultimate FAQ w wersji 1.8.29 i niższych zawierają lukę w zabezpieczeniach nieuwierzytelnionego odbicia XSS. Krótki kod FAQ nie oczyszcza parametru Display_FAQ GET, co może prowadzić do ataku typu Reflected Cross-Site Scripting na stronach, na których wyświetlany jest krótki kod.

WP Simple Spreadsheet Fetcher W wersjach Google 0.3.6 i niższych występuje luka w zabezpieczeniach Cross-Site Forgery Request, która może umożliwić atakującemu ustawienie dowolnego klucza API.

Backup and Staging by WP Time Capsule w wersjach 1.21.15 i niższych zawiera lukę w zabezpieczeniach uwierzytelniania, która umożliwia atakującemu zalogowanie się jako użytkownik Admin.

Klient InfiniteWP w wersjach 1.9.4.4 i niższych ma lukę w zabezpieczeniach uwierzytelniania, która umożliwia atakującemu zalogowanie się jako użytkownik Admin.

Ultimate Auction w wersji 4.0.5 i starszych ma wiele luk w zabezpieczeniach Cross-Site Request Forgery i Cross-Site Scripting.

WooCommerce — Store Exporter w wersji 2.3.1 i niższych jest podatny na atak polegający na wstrzyknięciu CSV.

Awesome Support w wersji 5.7.1 i starszych jest podatny na atak typu XSS.

Filmy w panelu Admin Dashboard w wersji 1.1.3 i starszej są podatne na atak XSS z wykorzystaniem uwierzytelnionego przechowywania.

Computer Repair Shop w wersji 1.0 jest podatny na atak XSS z uwierzytelnionym przechowywaniem.

LearnDash w wersji 3.1.1 i niższej jest podatny na atak typu Reflected Cross-Site Scripting.

EasyBook w wersji 1.2.1 i niższej ma wiele luk w zabezpieczeniach, w tym nieuwierzytelniony odbity XSS, uwierzytelniony trwały XSS i niezabezpieczone bezpośrednie odniesienie do obiektu.

TownHub w wersjach 1.0.5 i niższych ma wiele luk w zabezpieczeniach, w tym nieuwierzytelniony odbity XSS, uwierzytelniony trwały XSS i niezabezpieczone bezpośrednie odniesienie do obiektu.

CityBook w wersji 2.9.4 i niższej ma wiele luk, w tym nieuwierzytelniony odbity XSS, uwierzytelniony trwały XSS i niebezpieczny bezpośredni obiekt referencyjny.

Real Estate 7 w wersji 2.3.3 i starszych ma wiele luk, w tym nieuwierzytelniony odzwierciedlony XSS, uwierzytelniony trwały XSS i niezabezpieczone bezpośrednie odniesienie do obiektu.

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 30 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj zabezpieczenia iThemes

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.