Podsumowanie luk w zabezpieczeniach WordPressa: grudzień 2019 r.

Opublikowany: 2020-01-16W pierwszej połowie grudnia ujawniono kilka nowych luk w zabezpieczeniach wtyczek i motywów WordPress, więc chcemy Cię poinformować. W tym poście omawiamy najnowsze luki w zabezpieczeniach wtyczek, motywów i podstawowych WordPress oraz co zrobić, jeśli używasz jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPressa dzieli się na cztery różne kategorie:

- 1. Rdzeń WordPress

- 2. Wtyczki WordPress

- 3. Motywy WordPress

- 4. Wykroczenia z całej sieci

Uwaga: możesz przejść do tabeli podsumowania luk w zabezpieczeniach z pierwszej części grudnia 2019 r. wymienionej poniżej.

Główne luki w WordPressie

WordPress 5.3.1 Bezpieczeństwo i konserwacja Wydanie

Zespół WordPressa ujawnił niedawno trzy luki w WordPressie w wersji 5.3:

- Użytkownicy nieuprzywilejowani mogą przykleić posty za pomocą interfejsu API REST.

- Luka Cross-Site Scripting może być przechowywana w linkach.

- Przechowywana luka w zabezpieczeniach Crossed-Site Scripting przy użyciu zawartości edytora bloków.

Więcej szczegółów można znaleźć w poście WordPress 5.3.1 Security and Maintenance Release.

Co powinieneś zrobić

Luki w zabezpieczeniach wtyczki WordPress

Do tej pory w tym miesiącu wykryto kilka nowych luk w zabezpieczeniach wtyczki WordPress. Postępuj zgodnie z sugerowaną czynnością poniżej, aby zaktualizować wtyczkę lub całkowicie ją odinstalować.

1. Sprawdzanie pisowni WP

WP Spell Check w wersji 7.1.9 i starszych jest podatny na atak Cross-Site Request Forgery.

Co powinieneś zrobić

2. Bohater CSS

CSS Hero w wersji 4.03 i starszych jest podatny na atak Authenticated Reflected XSS.

Co powinieneś zrobić

3. Ostateczne dodatki do Beaver Builder

Ultimate Addons dla Beaver Builder w wersji 1.24.0 i niższej jest podatny na atak Authentication Bypass.

Co powinieneś zrobić

4. Ostateczne dodatki do Elementora

Ultimate Addons dla Elementora w wersji 1.20.0 i niższych jest podatny na atak Authentication Bypass.

Co powinieneś zrobić

5. Kalendarz harcerski

Scoutnet Kalender w wersji 1.1.0 i starszych jest podatny na atak Stored Cross-Site Scripting.

Co powinieneś zrobić

Motywy WordPress

1. Zahipnotyzuj

Wersje Mesmerize 1.6.89 i starsze mają lukę w zabezpieczeniach opcji Authenticated Options Update.

Co powinieneś zrobić

2. Materialis

Materialis w wersji 1.0.172 i starszej zawiera usterkę dotyczącą aktualizacji opcji uwierzytelnionych.

Co powinieneś zrobić

3. ListingPro

ListingPro w wersjach 2.0.14.2 i niższych zawiera lukę w zabezpieczeniach typu Reflected & Persistent Cross-Site Scripting.

Co powinieneś zrobić

4. Superlista

Superlista w wersji 2.9.2 i niższej jest podatna na atak Stored Cross-Site Scripting.

Co powinieneś zrobić

Jak być proaktywnym w kwestii luk w motywach i wtyczkach WordPress

Uruchamianie przestarzałego oprogramowania jest głównym powodem ataków na witryny WordPress. Dla bezpieczeństwa Twojej witryny WordPress ma kluczowe znaczenie, jeśli masz rutynę aktualizacji. Powinieneś logować się do swoich witryn co najmniej raz w tygodniu, aby przeprowadzić aktualizacje.

Automatyczne aktualizacje mogą pomóc

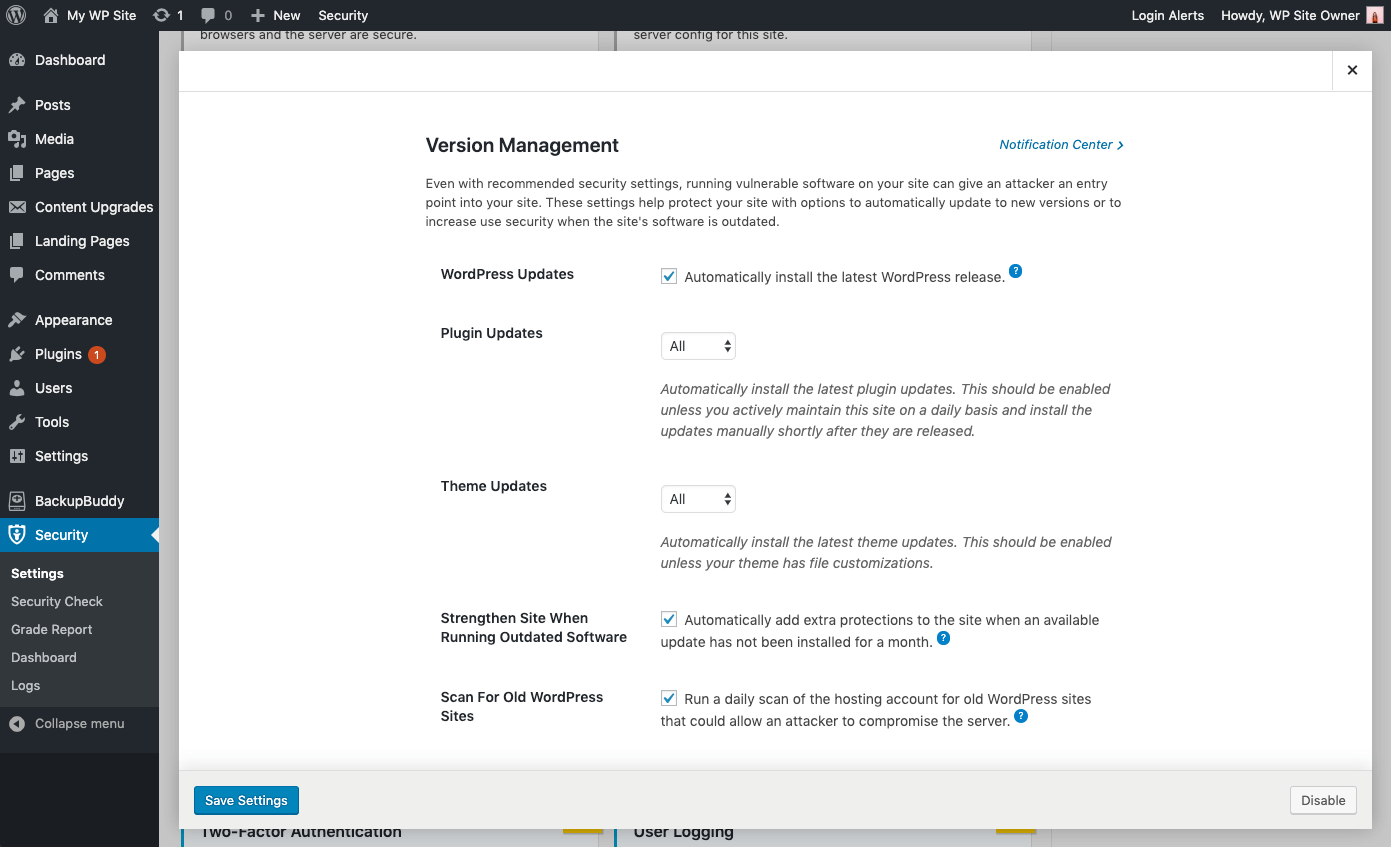

Automatyczne aktualizacje to doskonały wybór dla witryn WordPress, które nie zmieniają się zbyt często. Brak uwagi często powoduje, że te strony są zaniedbane i podatne na ataki. Nawet przy zalecanych ustawieniach zabezpieczeń uruchomienie w witrynie podatnego na ataki oprogramowania może dać atakującemu punkt wejścia do witryny.

Korzystając z funkcji zarządzania wersjami wtyczki iThemes Security Pro, możesz włączyć automatyczne aktualizacje WordPress, aby mieć pewność, że otrzymujesz najnowsze poprawki zabezpieczeń. Te ustawienia pomagają chronić witrynę dzięki opcjom automatycznej aktualizacji do nowych wersji lub zwiększania bezpieczeństwa użytkowników, gdy oprogramowanie witryny jest nieaktualne.

Opcje aktualizacji zarządzania wersjami

- Aktualizacje WordPress – Automatycznie zainstaluj najnowszą wersję WordPress.

- Automatyczne aktualizacje wtyczek — Automatycznie instaluj najnowsze aktualizacje wtyczek. Powinno to być włączone, chyba że codziennie aktywnie utrzymujesz tę witrynę i instalujesz aktualizacje ręcznie wkrótce po ich wydaniu.

- Automatyczne aktualizacje motywu — automatycznie instaluj najnowsze aktualizacje motywu. Powinno to być włączone, chyba że Twój motyw ma dostosowania plików.

- Szczegółowa kontrola nad aktualizacjami wtyczek i motywów — możesz mieć wtyczki/motywy, które chcesz zaktualizować ręcznie lub opóźnić aktualizację do czasu, gdy wersja będzie stabilna. Możesz wybrać opcję Niestandardowa, aby umożliwić przypisanie każdej wtyczce lub motywowi aktualizacji natychmiastowej ( Włącz ), nie aktualizującej się wcale ( Wyłącz ) lub aktualizacji z opóźnieniem o określoną liczbę dni ( Opóźnienie ).

Wzmacnianie i ostrzeganie o krytycznych problemach

- Wzmocnij witrynę, gdy działa przestarzałe oprogramowanie — Automatycznie dodaj dodatkowe zabezpieczenia do witryny, gdy dostępna aktualizacja nie została zainstalowana przez miesiąc. Wtyczka iThemes Security automatycznie włączy bardziej rygorystyczne zabezpieczenia, gdy aktualizacja nie zostanie zainstalowana przez miesiąc. Po pierwsze, zmusi wszystkich użytkowników, którzy nie mają włączonej funkcji dwuskładnikowej, do podania kodu logowania wysłanego na ich adres e-mail przed ponownym zalogowaniem. Po drugie, wyłączy Edytor plików WP (aby zablokować osobom możliwość edycji kodu wtyczki lub motywu) , pingbacki XML-RPC i blokowanie wielu prób uwierzytelnienia na każde żądanie XML-RPC (obie te działania wzmocnią XML-RPC przed atakami bez konieczności całkowitego wyłączenia).

- Skanuj w poszukiwaniu innych starych witryn WordPress — sprawdzi to, czy na Twoim koncie hostingowym nie ma innych nieaktualnych instalacji WordPress. Pojedyncza nieaktualna witryna WordPress z luką może umożliwić atakującym złamanie zabezpieczeń wszystkich innych witryn na tym samym koncie hostingowym.

- Wysyłaj powiadomienia e-mail — w przypadku problemów wymagających interwencji wysyłana jest wiadomość e-mail do użytkowników na poziomie administratora.

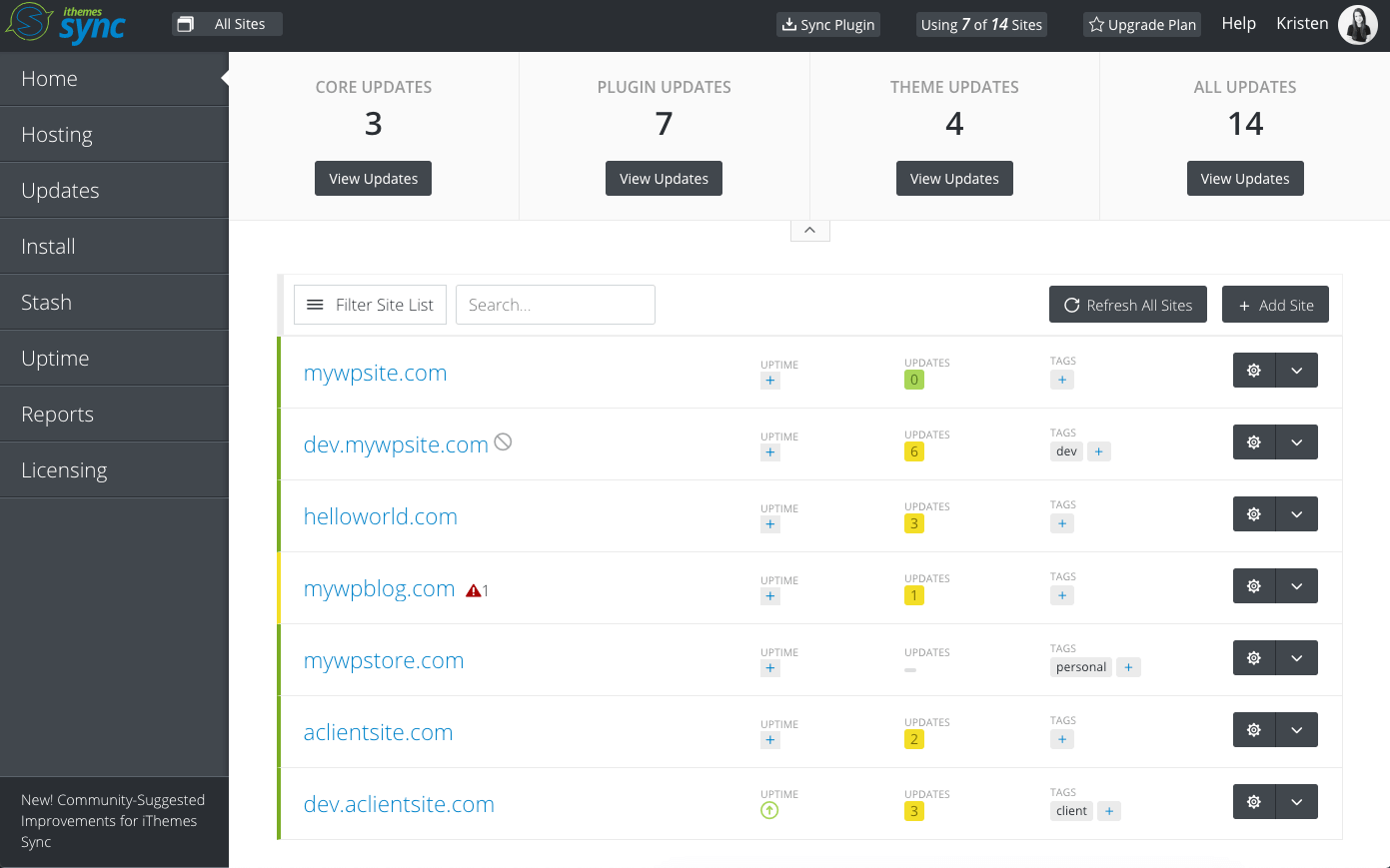

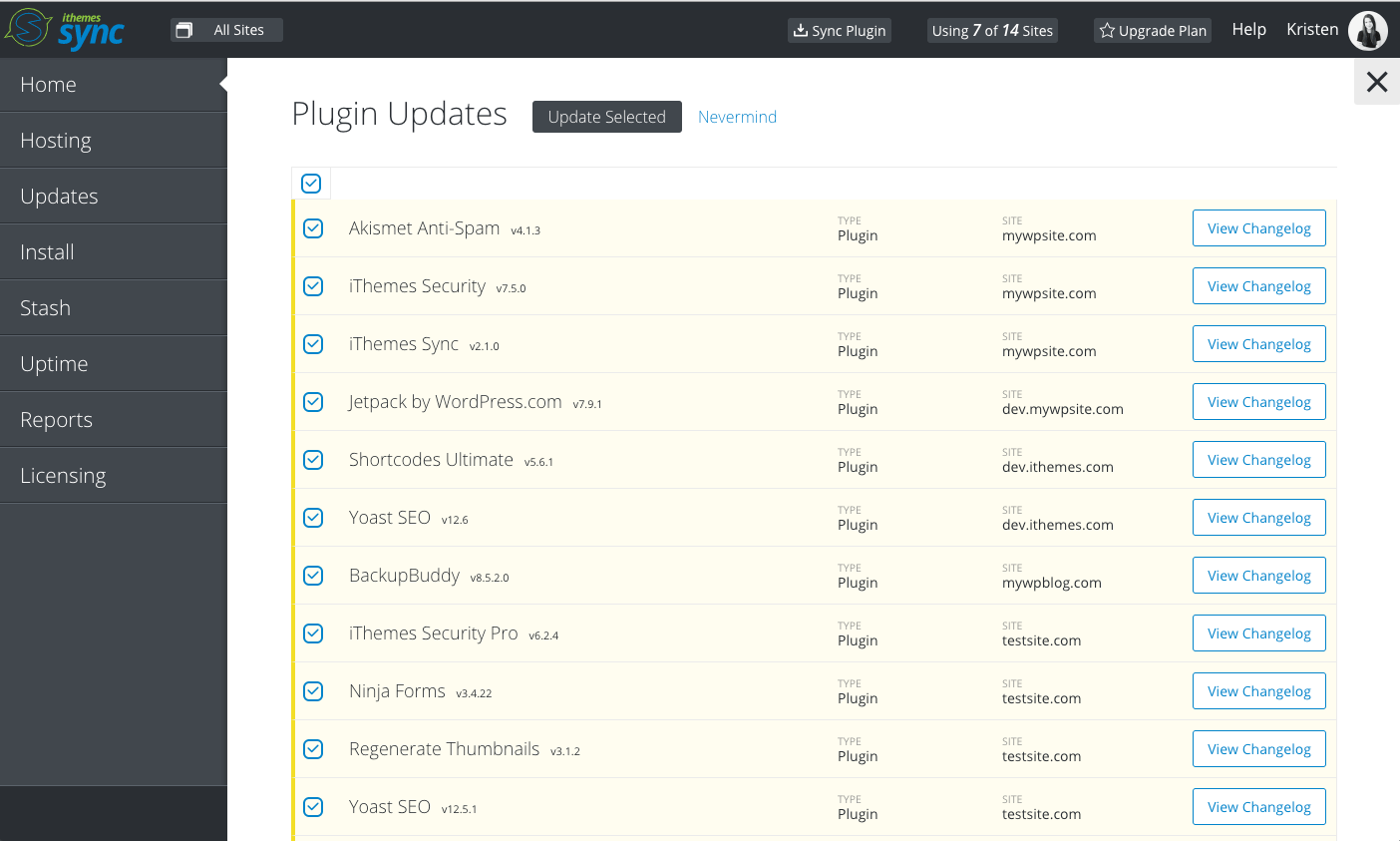

Zarządzanie wieloma witrynami WP? Zaktualizuj wtyczki, motywy i rdzeń na raz z pulpitu nawigacyjnego iThemes Sync

iThemes Sync to nasz centralny pulpit nawigacyjny, który pomaga zarządzać wieloma witrynami WordPress. Z pulpitu nawigacyjnego Sync możesz wyświetlić dostępne aktualizacje dla wszystkich swoich witryn, a następnie jednym kliknięciem zaktualizować wtyczki, motywy i rdzeń WordPressa . Możesz także otrzymywać codzienne powiadomienia e-mail, gdy dostępna jest nowa aktualizacja wersji.

Wykroczenia z całej sieci

Uwzględniamy naruszenia z całej sieci, ponieważ ważne jest, aby mieć świadomość luk poza ekosystemem WordPress. Exploity oprogramowania serwerowego mogą ujawnić poufne dane. Naruszenia bazy danych mogą ujawnić dane uwierzytelniające użytkowników w Twojej witrynie, otwierając drzwi dla atakujących w celu uzyskania dostępu do Twojej witryny.

1. Hacki do aparatu pierścieniowego

Niestety, niektóre rodziny zgłaszają przypadki nękania po zhakowaniu ich urządzeń Ring. Jeśli używasz dowolnej kamery bezpieczeństwa, która umożliwia zdalne oglądanie transmisji na żywo, powinieneś wiedzieć, jak hakerzy włamują się do kamer pierścieniowych.

Według rzecznika Ringa, te doniesienia o włamaniach były izolowane i nie były związane z włamaniem lub naruszeniem Ring Security. To doskonała wiadomość i oznacza to, że prawdopodobnym winowajcą włamań były słabe hasła i nieużywanie 2FA. Atak typu brute force, gdy złośliwy bot próbuje losowej kombinacji nazw użytkownika i haseł, aż do skutku, i może uzyskać dostęp do Twojego konta.

Na szczęście dla nas dość łatwo jest chronić swoje konta przed brutalnym atakiem siłowym. Według badań bezpieczeństwa Google, użycie uwierzytelniania dwuskładnikowego powstrzyma 100% ataków botów Jeśli instalujesz urządzenie IoT – zwłaszcza takie, które pozwala zobaczyć i usłyszeć, co dzieje się w Twoim domu – upewnij się, że chronisz siebie i swoje rodziny przy użyciu silnego hasła i uwierzytelniania dwuskładnikowego.

Podsumowanie luk w WordPressie dla

Grudzień 2019, część 1

WP Spell Check w wersji 7.1.9 i starszych jest podatny na atak Cross-Site Request Forgery.

Ultimate Addons dla Beaver Builder w wersji 1.24.0 i niższej jest podatny na atak Authentication Bypass.

Ultimate Addons dla Elementora w wersji 1.20.0 i niższych jest podatny na atak Authentication Bypass.

CSS Hero w wersji 4.03 i starszych jest podatny na atak Authenticated Reflected XSS.

Scoutnet Kalender w wersji 1.1.0 i starszych jest podatny na atak Stored Cross-Site Scripting.

Opcja Eksportuj użytkowników do pliku CSV w wersji 1.3 lub niższej zawiera lukę w zabezpieczeniach nieautoryzowanego dostępu do pliku CSV.

Wersje Mesmerize 1.6.89 i starsze zawierają lukę dotyczącą aktualizacji opcji uwierzytelnionych.

Materialis w wersji 1.0.172 i starszej zawiera usterkę dotyczącą aktualizacji opcji uwierzytelnionych.

Superlista w wersji 2.9.2 i niższej jest podatna na atak Stored Cross-Site Scripting.

ListingPro w wersjach 2.0.14.2 i niższych zawiera lukę w zabezpieczeniach typu Reflected & Persistent Cross-Site Scripting.

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 30 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj zabezpieczenia iThemes

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.