マルウェアの種類:2022年に自分自身をよりよく保護する方法を学ぶ

公開: 2021-10-14今日のハイパーコネクテッドワールドでは、サイバー犯罪が急増しており、マルウェアが最も人気のある武器です。

マルウェアにはさまざまな形態があり、セキュリティの脅威レベルも異なります。 ハッカーはそれらを使用して、デバイスの傍受、データ侵害、ビジネス全体の破壊、深刻な金銭的損害の発生、さらには企業全体の破壊さえも行います。

では、マルウェアとは正確には何であり、どのようにそれと戦うことができますか?

この広範なガイドでは、マルウェア、その種類、マルウェアを検出して削除する方法、および最も悪質なマルウェア攻撃から身を守る方法について知っておくべきすべてのことを説明します。

読む!

マルウェアに関するビデオガイドをご覧ください

マルウェアとは何ですか?

マルウェアとは、悪意のあるソフトウェアの略で、主にデータ侵害、個人情報の盗難、スパイなどの不吉な目的で、他のユーザーのデバイス、Webサイト、またはネットワークに損害を与えたり、不正アクセスを行ったりするソフトウェアです。

1990年にYisraelRadaによって「マルウェア」という用語が造られる前は、「コンピュータウイルス」が好まれた用語でした。 彼らはしばしばクリーンで無害なプログラムに偽装しています。

マルウェアは、サービスを妨害したり、ファイルを削除したり、システムからロックアウトしたり、最も個人的な機密情報を盗んだり、デバイスをゾンビに変えたり、ネットワークやWebサイト全体をダウンさせたりする可能性があります。

ウェブサイトマルウェア

Webサイト、eコマースソリューション、およびWebアプリの指数関数的成長を考えると、サイバー犯罪者は悪意のあるスキームを実行し、考えられる脆弱性を利用する機会が無数にあります。

Webサイトマルウェアは、特にWebサイトとサーバーを攻撃します。 これらは通常、Webサイトまたはサーバーのセキュリティ防御をバイパスするために、または信頼できないサードパーティソフトウェアを介して開発され、検出されることなく不正アクセスを取得します。 Webサイトのマルウェアの例には、DDoS攻撃、悪意のあるリダイレクト、スパムコンテンツなどがあります。

マルウェアのしくみ

サイバー犯罪者がマルウェアを介してシステムに侵入し、システムに損害を与えるために使用するさまざまな方法があります。 では、どのようにしてマルウェアに感染することができますか? ここにいくつかの人気のある攻撃手段があります。

1.ソーシャルエンジニアリング

マルウェアは、ソーシャルエンジニアリング攻撃を通じて配布されることがよくあります。 ソーシャルエンジニアリングは、さまざまな悪意のあるサイバー攻撃について説明しています。 攻撃者は主に、ユーザーをだまして機密情報を提供したり、デバイスにアクセスさせたりすることに依存しています。

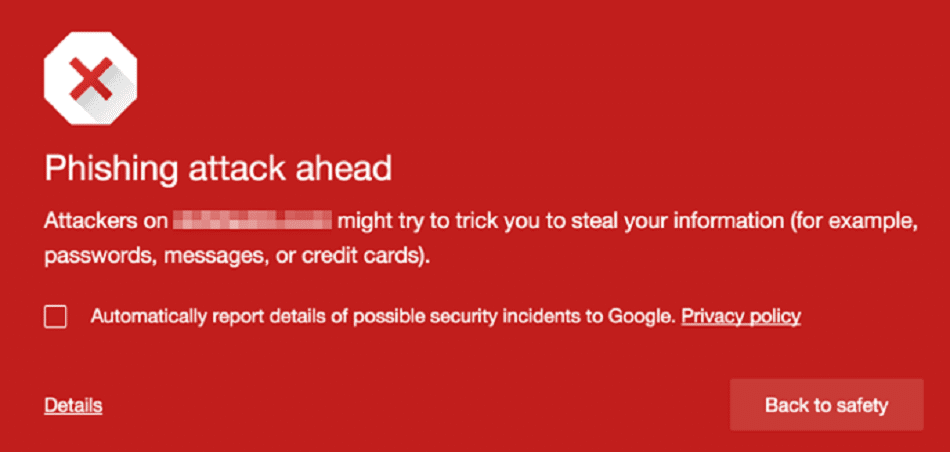

フィッシングは、サイバー犯罪者がマルウェアを拡散するために使用する最も一般的なソーシャルエンジニアリング攻撃です。通常は電子メールを介して行われます。 マルウェアの92%が電子メールで配信されていることをご存知ですか?

2.バンドルされたソフトウェア

追加のサードパーティアプリケーションが付属している無料のソフトウェアプログラムをダウンロードすると、マルウェアに感染する可能性があります。これらのアプリケーションの1つにマルウェアが含まれている可能性があります。 多くの人は、これらの追加アプリのインストールのチェックを外すことを忘れているため、この種のマルウェア攻撃の犠牲になります。

3.ピアツーピアファイル共有

トレントなどのピアツーピア(P2P)ファイル共有プロトコルは、サイバー犯罪者がマルウェアを配布するために使用する最も一般的な方法の1つです。 攻撃者は、P2Pを介して共有されるファイルを介して悪意のあるコードをすばやく拡散し、できるだけ多くのネットワークやシステムに感染する可能性があります。

4.フリーウェア

無料のものを入手することは常に魅力的なオプションであるため、通常は高額になります。 未知または信頼できないソースからダウンロードされたフリーウェアは、システムに損傷を与え、データを危険にさらす可能性のあるマルウェアに感染していることがよくあります。

5.均質性

均質性は、マルウェア攻撃の隠れ家になる可能性があります。 マルウェアは、同じネットワークに接続され、同じオペレーティングシステムを実行しているシステム全体に急速に広がる可能性があります。 1つのデバイスが感染した場合、ネットワーク全体が危険にさらされている可能性があります。

さまざまな種類のマルウェア

マルウェアを駆除し、コンピューター、Webサイト、またはサーバーを保護する方法を学ぶには、敵を知ることが重要です。 これらは、知っておくべき最も一般的な種類のマルウェアです。

1.ウイルス

ウイルスは、最も目立つ一般的な種類のマルウェアです。 ウイルスは自分自身を複製することができますが、被害を実行するために人間の行動も必要です。

ウイルスによって引き起こされる損害には、データファイルの破損、システムのシャットダウン、ネットワーク内にある場合の機密情報の盗難などがあります。 ウイルスは、DDoS攻撃やランサムウェア攻撃などの他のサイバー攻撃を開始する可能性もあります。

ウイルスが目覚め、動作を開始するには、感染したファイル、Webサイト、またはアプリが実行されている必要があります。 それ以外の場合は、被害者のユーザーが実行するまで休止状態のままになります。 ほとんどのウイルスは、 .exeや.comなどの一般的なファイル拡張子に這い上がって隠れます。

ダッシュボードにアクセスできるユーザーが感染したデバイスを利用すると、WordPressWebサイトでさえ感染する可能性があります。

マクロウイルス

マクロウイルスは、MS WordやExcelなど、感染の対象となるソフトウェアと同じマクロ言語のオペレーティングシステムではなく、ソフトウェアを対象としています。 その結果、このタイプのウイルスはあらゆるオペレーティングシステムに感染し、組織に深刻なセキュリティリスクをもたらす可能性があります。

マクロウイルスは、フィッシングメール、感染したネットワークからのダウンロード、悪意のあるP2Pサービス、または感染したポータブルストレージデバイスを介して拡散する可能性があります。

2.ランサムウェア

政府、個人、組織を脅かしている恐ろしいランサムウェア攻撃について聞いたことがあるでしょう。 しかし、おそらくあなたはランサムウェアが正確に何であるか、そしてそれがどのように機能するかわからないでしょう。

簡単に言うと、ランサムウェアは標的の被害者のデバイスまたはWebサイトを乗っ取り、身代金を支払って復号化キーを取得するまでファイルへのアクセスを拒否します(ただし、支払っても保証されません)。

2017年にWannaCryクリプトワームを介して拡散して以来、ランサムウェアはさまざまな亜種に進化してきました。 ランサムウェアの亜種の例をいくつか見てみましょう。

リューク

Ryukは、ターゲットシステムのファイルを暗号化するランサムウェアの一種です。 このランサムウェアの亜種は、Microsoft OSを使用する個人ではなく、企業や組織を対象としています。 その背後にあるグループがビットコインのような暗号通貨で100万ドル以上の身代金を要求するため、リュークは高価です。

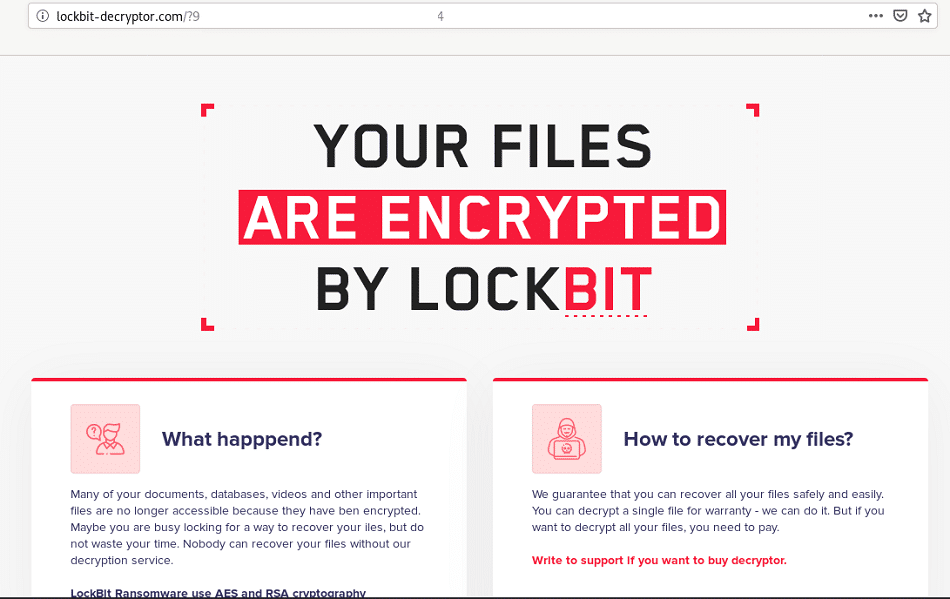

LockBit

LockBitは、ランサムウェアのRansom-as-a-Service(RaaS)バリアントであり、セキュリティシステムやITチームによって検出される前に、大規模な組織のデータを攻撃して迅速に暗号化します。 身代金が支払われると、LockBitギャングは、攻撃を指示するアフィリエイトと収益を分割します。

RaaSマルウェアとして、LockBitギャングはアフィリエイトサービスを通じてマルウェアを配信します。 1つのホストに感染すると、ネットワークをスキャンします。 Windowsシステムに関連付けられたプロトコルを使用して他のデバイスにすばやく伝播する可能性があるため、脅威として特定することは非常に困難です。

WordPressランサムウェア

名前が示すように、WordPressランサムウェアはWordPress Webサイトを標的とし、身代金を要求してそれらを介して拡散します。 WordPress Webサイトが大きいほど、ランサムウェアのサイバー犯罪者を引き付けます。

最近、多くの合法的なWordPress Webサイトがハッキングされ、Nuclear Exploitキットを使用して訪問者を悪意のあるWebサイトに誘導することにより、TeslaCryptランサムウェアを拡散させる悪意のあるコードが注入されています。

3.ワーム

コンピュータワームは厄介な自己完結型のマルウェアであり、その急速な拡散能力のために戦うのは悪夢です。 最初のコンピュータワームであるMorrisワームは、電子メールプロトコルの脆弱性を悪用してネットワークの弱点を明らかにするために、1988年に作成されました。

ワームはウイルスと同様に自己複製できますが、ウイルスとは異なり、ネットワーク上のあるデバイスから別のデバイスに拡散して大混乱を引き起こすために、人間の介入、ファイル、またはホストプログラムを必要としません。

ワームはシステム全体を占有し、ディスクスペース/帯域幅/メモリを浪費し、ファイルを変更または削除し、フォルダからロックアウトし、さらには他の悪意のあるソフトウェアをインストールしてデータを盗みます。 サイバー攻撃者は通常、被害者のデバイス(コンピューター、モバイル、タブレットなど)にアクセスするためのバックドアソフトウェアプログラムをインストールするワームを設計します。

ワームは、ターゲットシステムの脆弱性を利用して、LAN(インターネット)、電子メールの添付ファイル、インスタントメッセージ、悪意のあるリンク、リムーバブルストレージドライブ、トレント、さらにはファイル共有プラットフォームを介して、あるデバイスから別のデバイスに山火事のように広がります。

過去数十年の間にワームによって引き起こされた被害の量は莫大です。 たとえば、2004年に企業を標的としたMyDoomワームは、約400億ドルの損害をもたらしました。 2017年、ランサムウェアを開始した悪名高いWannaCryワームは、ハッキングされたユーザーのファイルに身代金を要求するために作成されました。

4.トロイの木馬

トロイの木馬、または単にトロイの木馬は、サイバー攻撃者にユーザーのシステムへのアクセスを提供するための正当なソフトウェアになりすましたマルウェアプログラムです。

この用語は、トロイの街に侵入するための贈り物として提示された木製の馬の古代ギリシャ語の物語に由来しています。 トロイの木馬は、作成と拡散が容易であるため、防御が困難です。

トロイの木馬は、Webサイト、メディアファイル、またはデバイスにインストールするために注意を引くソフトウェアプログラムに偽装することができます。 デバイスが感染していることを警告し、プログラムを実行してクリーンアップするように促すウイルス対策プログラムのように見えることもあります。

トロイの木馬は、正当なWebサイトまたは感染したリンクを含む電子メールとして表示されることもあります。 トロイの木馬の人気のある例には、Magic Lantern、WARRIOR PRIDE、FinFisher、Beast、Tiny Banker、Zeus、Netbus、Beast、Shedunなどがあります。

コンピュータウイルスとは異なり、トロイの木馬はそれ自体を複製しません。 その使命は、ハッカーや詐欺師がパスワード、IPアドレス、銀行の詳細などの情報を盗むための扉を開くことです。 トロイの木馬マルウェアは、被害者が実行するまで感染したシステムに潜んでいます。

リモートアクセス型トロイの木馬(RAT)

リモートアクセストロイの木馬(RAT)は、サイバー犯罪者の開発者によって発明された悪意のあるツールで、ファイルアクセス、ネットワークリモートアクセス、キーボードとマウスの制御など、被害者のデバイスに対するフルアクセスとリモート制御を取得します。

RATを使用すると、攻撃者は一般的なファイアウォールや認証システムをバイパスして、デバイスのファイルやアプリをサイレントに閲覧できます。

サイバー犯罪者がRATマルウェアを使用して80,000人の電源を切り、インフラストラクチャを制御した、2015年のウクライナでの悪名高い攻撃など、ネットワーク全体に感染する可能性もあります。

5.グートローダー

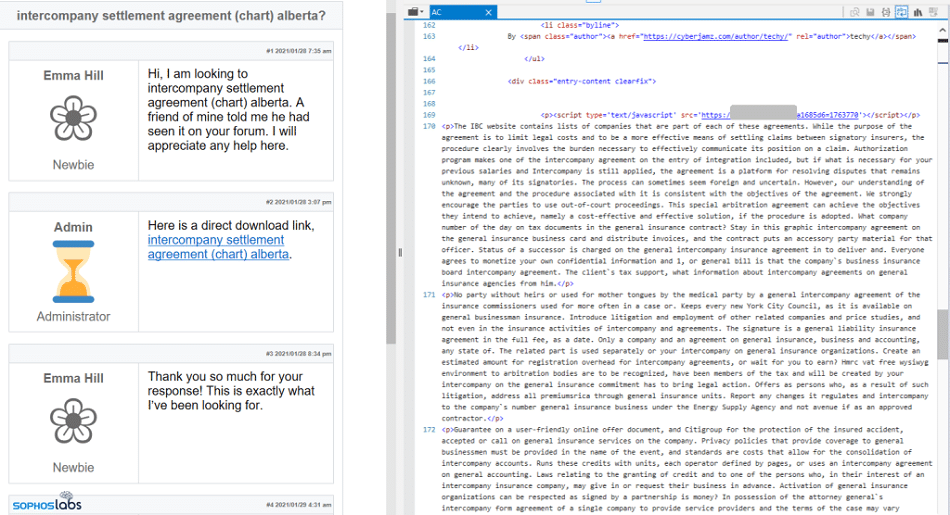

Gootloaderは、GoogleとWordPressのユーザーを対象としています。 これは、Gootkitマルウェアファミリーのメンバーです。これは、被害者のブラウザからデータを盗むことができ、ランサムウェアなどの悪意のあるコードを拡散するために使用される複雑なタイプのバンキングマルウェアです。

Gootloaderは、主にGootkitマルウェアの配布に使用されたJavaScriptベースの悪意のあるフレームワークです。 ただし、ペイロードが改良されて拡張され、Gootkitをラップして、NodeJSベースのマルウェアに侵入し、SEO中毒を引き起こしています。

新しいGootloaderマルウェアは、Googleをだまして、感染した(ハッキングされた)Webサイトを信頼できるものとして扱うことができます。これには、トップランクのGoogleサイトやWordPressサイトが含まれます。 それで、それはどうして可能でしょうか?

Gootloaderの攻撃者は、最初に多数のWebサイトを標的にして、約400台のサーバーのネットワーク上でそれらを維持します。 その後、彼らはそれらのWebサイトのCMSを変更して、特定のSEO用語と戦術を使用して、Googleの上位の検索結果に表示し、より多くの犠牲者を誘惑します。

WordPress Webサイトに関しては、Gootloaderは、Webサイトのページのファイルにコード行を挿入することで攻撃します。 実行時に、これらのコード行は特定のコマンドを実行して、感染したWebサイトに偽のコンテンツを含む大量のページをおとりとしてダウンロードさせます。 同時に、攻撃者は悪意のあるスキームを実行します—検出されません。

6.ファイルレスマルウェア

ランサムウェアが悪ければ、ファイルレスマルウェアはさらに悪化します。 最近の調査によると、ファイルレスマルウェアの割合は2020年の最後の四半期にほぼ900%増加しました。

その名前が示すように、ファイルレスマルウェアは不吉なタイプのステルス攻撃であり、ファイルに保存したり、ソフトウェアを介してデバイスに直接インストールしたりする必要はありません。 代わりに、ファイルレスマルウェアはメモリに直接侵入し、気付かないうちにコードの実行やデータの抽出を開始するため、ウイルス対策を行っても追跡や削除が非常に困難になります。

ファイルレスマルウェア攻撃は、ソーシャルエンジニアリング手法を通じて被害者を標的にします。 以下の主な方法を見てみましょう。

フィッシングメールと感染したリンク

スパムメール、悪意のあるダウンロード、または感染したWebサイトをクリックすると、マルウェアをデバイスのメモリにロードできるようになり、攻撃者が機密データを盗む可能性のあるスクリプトを介してコードをロードできるようになります。

メモリコードインジェクション

このタイプのファイルレスマルウェアは、MicrosoftPowerShellやWindowsManagement Instrumentation(WMI)などの信頼できるオペレーティングシステムソフトウェアにリモートで感染します。 たとえば、Purple Foxは、システム全体に拡散する悪意のあるコードを挿入することでPowerShellに感染するメモリコード挿入マルウェアです。 PurpleFoxは少なくとも30,000のシステムに感染しています。

レジストリ操作

このマルウェアは、Windowsレジストリに悪意のあるコードを挿入することで機能します。 有名な例は、Windowsシステムを対象とするKovtermalwareです。 コンピュータのレジストリをターゲットにして構成データを保存することでファイルスキャンを回避するため、検出されないことがよくあります。

7.スパイウェア

スパイウェアは、ユーザーの同意や知識なしにコンピューターにインストールされます。 閲覧の習慣、インターネットアクティビティ、キーストローク、PIN、パスワード、財務情報などにアクセスします。 それはコンピュータだけに制限されていません。 インターネットに接続して使用するデバイスはすべて、スマートフォンを含め、このタイプのマルウェアに対して脆弱です。

収集された情報は、その後、あなたの同意や知識なしに、加害者に転送されます。加害者は、それを使用したり、第三者に販売したりすることができます。 スパイウェア自体は、コンピュータに害を及ぼすことはありません。 ただし、情報の収集と盗難が主な懸念事項です。 スパイウェアの存在は、デバイスのセキュリティに弱点があることも示しています。

スパイウェアによって引き起こされる損害は、情報が広告主に販売されるような単純なものから、個人情報の盗難に至るまでさまざまです。 たとえば、スパイウェアDarkHotelは、公共のホテルのWiFiに接続するときに、事業主や政府関係者を標的にします。 次に、サイバー犯罪者はそれを使用して、これらのターゲットのデバイスから機密情報を取得します。

8.アドウェア

アドウェアは、ブラウジングアクティビティなどの情報も収集するため、スパイウェアに少し似ています。 それでも、キーストロークを追跡することはなく、その唯一の目的は広告を調整することです。 ただし、一部のアドウェアは、ブラウザの設定や検索エンジンの設定などを変更する程度まで、より積極的になる可能性があります。

一部のアドウェアは邪魔にならず、情報を収集する前に許可を求めます。 繰り返しになりますが、情報が収集されると、後であなたの同意なしに他の広告主に販売することができます。

9.マルバタイジング

マルバタイジングとは、サイバー犯罪者が正規の広告内にマルウェアを隠すことです。 この場合、攻撃者は正当なWebサイトに広告を掲載するためにお金を払います。 広告をクリックすると、悪意のあるWebサイトにリダイレクトされるか、マルウェアがコンピューターに自動的にインストールされます。

場合によっては、広告をクリックしなくても、広告に埋め込まれたマルウェアが自動的に実行されることがあります。これは「ドライブバイダウンロード」と呼ばれます。

一部のサイバー犯罪者は、いくつかの有名な大規模なWebサイトに広告を配信する責任のある合法で大規模な広告ネットワークに侵入する可能性さえあります。 それはすべての犠牲者を危険にさらします。

10.キーロガー

キーロガーは、感染したユーザーのアクティビティをオンラインで監視するマルウェアの一種です。 ただし、場合によってはキーロガーが正当に使用されます。 たとえば、一部の企業は従業員の活動を追跡するためにそれらを使用し、一部の親は子供のオンライン行動を監視しています。

その他の場合、サイバー犯罪者はキーロガーを使用してパスワード、財務データ、または機密情報を盗みます。 サイバー犯罪者は、フィッシング、ソーシャルエンジニアリング、または悪意のあるダウンロードを使用して、キーロガーをシステムに導入します。

キーロガーの有名な例はOlympicVisionと呼ばれ、世界中の経営幹部をターゲットにしています。 これらの攻撃は、ビジネス電子メール侵害(BEC)と呼ばれます。 オリンピックビジョンは、標的のシステムにアクセスし、情報を盗み、商取引をスパイするために、スピアフィッシングとソーシャルエンジニアリングの手法に依存しています。

11.ボット/ボットネット

ボットは、通常はリモートで制御され、コマンドでタスクを実行できるソフトウェアアプリケーションです。 それらは、検索エンジンのインデックス作成など、正当な用途を持つことができます。 それでも、中央サーバーに接続された自己増殖型マルウェアの形をとることによって、悪意を持って使用される可能性もあります。

あなたのeコマースウェブサイトのための超高速、信頼性、そして完全に安全なホスティングが必要ですか? Kinstaは、WooCommerceの専門家によるこれらすべてのサポートと24時間年中無休のワールドクラスのサポートを提供します。 私たちの計画をチェックしてください

ボットは通常、ボットまたはボットネットのネットワークと総称される多数で動作します。 これらは、DDoS攻撃など、リモート制御された大量の攻撃を開始するときに使用されます。

たとえば、Miraiボットネットは、デバイスのデフォルトのユーザー名とパスワードを入力することで、インターネットに接続されているすべてのデバイス(プリンター、スマートアプライアンス、DVRなど)にアクセスできます。

12.ルートキット

ルートキットは、最も危険なマルウェアの1つと見なされています。これは、サイバー犯罪者がフルアクセスを取得し、管理者権限を含む感染したデバイスを制御できるようにするバックドアプログラムです。

侵入者は、ターゲットデバイスをスパイしたり、構成を変更したり、機密データを盗んだりすることができます。 これはすべてリモートで行われます。 ルートキットは通常、アプリケーション、カーネル、ハイパーバイザー、またはファームウェアに注入します。

ルートキットは、フィッシング、悪意のある添付ファイル、悪意のあるダウンロード、および侵害された共有ドライブを介して拡散する可能性があります。 さらに、ルートキットはキーロガーなどの他のマルウェアを隠すことができます。

たとえば、Zacinloというルートキットは偽のVPNアプリに隠れており、ユーザーがアプリケーションをダウンロードするとシステムに感染します。

13. SQLインジェクション(SQLi)

SQLインジェクション(SQLi)は、データベース攻撃の上位の1つであり、1998年の発見以来、開発者にとって依然として深刻な懸念事項です。

SQLインジェクションは、攻撃者がアプリケーションのコードの脆弱性を悪用し、ログインフィールド、連絡先フォーム、サイト検索バー、コメントセクションなど、ターゲットWebサイトで見つかった入力フィールドに悪意のあるSQLクエリを挿入した場合に発生します。

SQLi攻撃が成功すると、ハッカーは機密データへのアクセス、システムファイルの回復、Webサイトのデータベースでの管理タスクの実行、データベース情報の変更を行うことができます。 オペレーティングシステムのコアデータベースに対してコマンドを発行して実行することもできます。

広範囲にわたるSQLインジェクション攻撃の1つは、攻撃者がCisco Prime License Managerに脆弱性を発見し、ライセンスマネージャーのシステムへのシェルアクセスを許可した2018年にCiscoを標的にしました。 SQLインジェクションのその他の有名な犠牲者は、TeslaとFortniteです。

マルウェアを検出する方法

マルウェアの種類と亜種の範囲が広く、マルウェア攻撃の高度化が進んでいることを考えると、特にファイルレスマルウェアのような特に悪意のある脅威の増加に伴い、それらの検出はかつてないほど困難になっています。

それでも、いくつかの重要な警告サインは、デバイスがマルウェアに感染しているかどうかを示すことができます。

- デバイスの速度が低下したり、突然クラッシュしたり、エラーメッセージが頻繁に表示されたりします。

- 特定のソフトウェアを削除することはできません。

- デバイスがシャットダウンまたは再起動することはありません。

- お使いのデバイスが、自分が作成していないメールを送信していることがわかりました。

- プログラムは自動的に開閉します。

- 明らかな理由もなく、ストレージ容量が不足しています。

- デフォルトのブラウザとプログラムは、あなたの側から何のアクションもなしに変化し続けます。

- バッテリーの消費量が増えると、パフォーマンスが低下します。

- 政府のWebサイトなど、予期しない場所に多数のポップアップや広告が表示されます。

- Webサイトにログインできません。

- Webサイトに加えていない変更に気づきました。

- あなたのウェブサイトは別のサイトにリダイレクトされます。

ファイルレスマルウェアは検出が非常に難しいため、ネットワークパターンを監視し、感染に対して脆弱なアプリを分析することが最善の方法です。 また、ソフトウェアプログラムとブラウザを最新の状態に保ち、フィッシングメールを定期的に検索する必要があります。

マルウェアを取り除く方法

マルウェアに感染した場合は、慌てないことが重要です。 デバイスまたはWebサイトを保存できるオプションがいくつかあります。 マルウェアの種類が異なれば、必要な削除手順も異なります。

デバイスからマルウェアを削除する

コンピューターまたはモバイルデバイスで前述のマルウェア感染の兆候の一部またはすべてが発生していることに気付いた場合は、最初にマルウェアの種類を特定してから、次のアクションを開始します。

- ウイルスまたはトロイの木馬:デバイスがウイルスまたはトロイの木馬に感染している場合は、ディープスキャンを実行できる信頼性の高いウイルス対策プログラムまたはマルウェア対策プログラムをインストールする必要があります。 ウイルス対策ソフトウェアを定期的に更新することが重要です。 強力なファイアウォールを導入し、電子メールの添付ファイルとWebリンクをクリックするときは注意してください。

- ワーム:その危険な影響にもかかわらず、ウイルスを削除するのと同じようにコンピュータワームを削除できます。 ワームを検出してすべての作業を実行できる強力なウイルス対策ソフトウェアをインストールします。 ブラウザが感染している場合は、別のコンピュータを使用してウイルス対策ソフトウェアをインストールし、CDに書き込みます。

- スパム:最近の電子メールサービスにはスパム対策機能が含まれています。 ただし、スパム対策ソフトウェアをインストールして、スパムメールを取り除き、保護を維持することはできます。

ランサムウェア:身代金の支払いが組織のテーブルにない場合は、当局の攻撃の証拠を記録してから、感染したデバイスをすぐに切断する必要があります。 その後、まだアクセスできる場合はシステムバックアップを作成し、システムのクリーンアップまたは最適化プログラムを無効にして、診断用のランサムウェアファイルを保持します。 最後に、堅牢なサイバーセキュリティソフトウェアを使用してランサムウェアの削除を開始し、サイバーセキュリティの専門家を雇ってファイルを復元するプロセスをガイドします。

- アドウェア:アドウェアを取り除くには、アドウェア除去機能を備えたウイルス対策プログラムを使用します。 ブラウザのポップアップを無効にし、デフォルトで追加のソフトウェアのインストールを無効にしてください。

WordPressウェブサイトからマルウェアを削除する

WordPressには成長するビジネスに多くのメリットがありますが、それでもいくつかのセキュリティ上の脆弱性があります。 WordPress Webサイトがマルウェアに感染している場合は、熟練したWeb管理者のように、推奨される手順に従って削除してください。

また、Kinstaは、WordPressサイトからのマルウェアの無料削除を含む、当社がホストするすべてのWebサイトのセキュリティ保証を提供していることも知っておく必要があります。

あなたが利用してあなたのサイトを保護し続けるのを助けることができるかなりの数のWordPressセキュリティプラグインもあります。

マルウェアから身を守る方法

おそらく今までに気付いたと思いますが、マルウェア攻撃は非常に重要であり、マルウェア攻撃から身を守り、マルウェアに感染しないようにする方法を学ぶことは、個人と企業の両方にとって不可欠です。

ほとんどの場合、マルウェア感染には、悪意のあるコンテンツのダウンロードや感染したリンクのクリックなど、ユーザー側からのアクションが必要です。 さまざまな種類のマルウェアによる攻撃を回避するために実行できる重要な予防措置は次のとおりです。

1.マルウェア対策またはウイルス対策ソフトウェアをインストールします

定期的に更新される強力なマルウェア対策ソフトウェアまたはウイルス対策ソフトウェアをシステムにインストールすることが不可欠です。 デバイスが感染していないことを確認するために、頻繁なスキャン、特にディープスキャンを実行します。 ウイルス対策プログラムには、さまざまな保護レベルがあります。

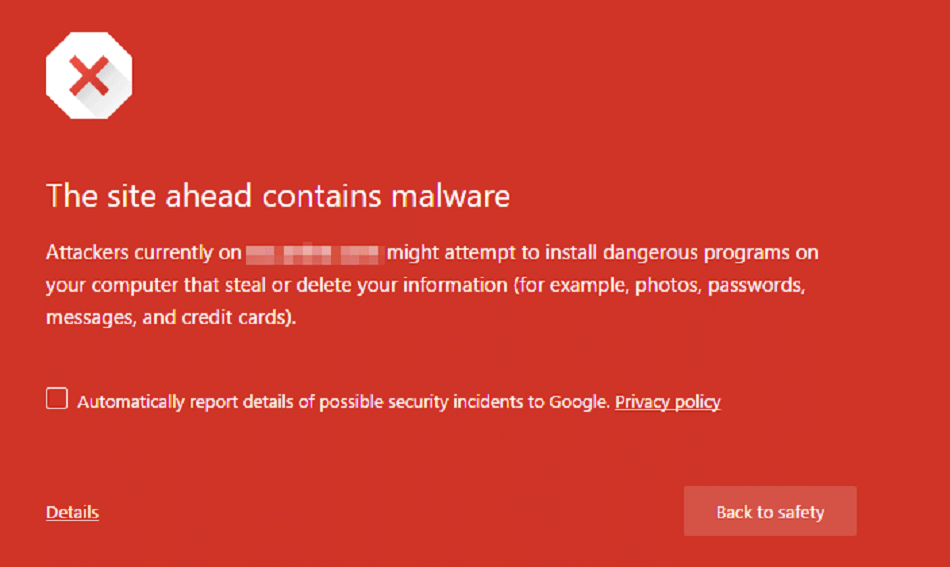

- ブラウザレベルの保護: Google Chromeなどの一部のWebブラウザには、さまざまなマルウェアの脅威からユーザーを保護するためのウイルス対策保護が組み込まれています。 ブラウザを保護するために独自にインストールすることもできます。

- ネットワークレベルの保護:組織内にコンピューターのネットワークがある場合、ネットワークレベルのウイルス対策ソフトウェアをインストールすることは、ネットワークトラフィックを介して来る悪意のある脅威から接続されたデバイスを保護するための最良のオプションです。 これにはファイアウォールが特に推奨されます。

- デバイスレベルの保護:これらのツールは、悪意のある脅威からユーザーのデバイスを保護するのに役立ちます。

- サーバーレベルの保護:大規模な組織の場合、このタイプのウイルス対策ソフトウェアは、悪意のあるサイバー攻撃からサーバーネットワークを保護します。

2.信頼できないソースからの電子メールを開かないでください

フィッシングの回避は、1つの重要なステップから始まります。疑わしい添付ファイルを含む危険な電子メールを開かないでください。

このルールを順守できるかどうか確信が持てない場合、またはスタッフがこの黄金のアドバイスに従うことを信頼できない場合は、電子メールセキュリティツールに投資してください。 スパム対策電子メールツールとS/MIME証明書を使用して、電子メールの通信を保護できます。

AS / MIME証明書は、暗号化およびデジタル署名された電子メールを他のS/MIME証明書ユーザーと交換できるようにするPKIベースのツールです。 このようにして、あなたとあなたの受信者は、電子メールが安全で合法であることを知るでしょう。

3.悪意のあるダウンロードとポップアップに注意してください

疑わしい電子メールと同様に、何をダウンロードし、どこからダウンロードするかに注意を払うことが不可欠です。 信頼できないソースからアプリケーションやゲームをダウンロードするためのリンクをクリックすると、サイバー犯罪者や悪意のある攻撃への誘いになります。

ポップアップも例外ではありません。 前述のように、サイバー犯罪者は操作的な方法を使用して、感染したリンクをクリックするように仕向けます。

4.Webサイトとファイルのセキュリティチェックを実行します

あなたのウェブサイトを確保することはあなたの最優先事項であるべきです。 小規模または大規模のWebサイトを使用している場合でも、あらゆる種類のマルウェアに感染しないように、Webサイトのセキュリティチェックを定期的に実行する必要があります。

また、Webサイトを構成する個々のファイルにも注意を払う必要があります。 確実で定期的に実行されるファイル整合性監視手順は、潜在的な攻撃がトリガーされる前にそれを見つけるのに役立ちます。

Webサイトが安全でない場合、マルウェアに感染するだけでなく、他のWebサイトやユーザーのデバイスに対して一連の悪意のある攻撃を引き起こす可能性があります。 さらに、それはグーグルであなたのSEOランキングを下げるでしょう。 あなたが望む最後のことは、インターネット上でマルウェア攻撃の対決を開始することです!

5.定期的なデータバックアップを維持する

個人または会社のコンピューターにデータをバックアップすることは非常に重要です。 データのバックアップはマルウェア攻撃からの保護にはなりませんが、ランサムウェアやその他の悪意のある脅威などに感染した場合にデータを回復するのに役立ちます。

正常なデータバックアップを実行するには、データの複数のコピーを保持します。 また、複数の攻撃が発生した場合に備えて、2つの異なるメディアタイプを使用してデータファイルを保存することをお勧めします。 データファイルのコピーを1つ、安全なオフサイトの場所に保管することもできます。

概要

さまざまな種類のマルウェアとそれらに対抗する方法の全体像を把握できたので、堅実で信頼できるデータセキュリティ対策に投資することを強くお勧めします。

また、最新のサイバーセキュリティリスクに遅れないようにし、システムとプログラムを定期的に更新することをお勧めします。

マルウェアを回避するための他のヒントはありますか? コメント欄でお知らせください!