Tipos de malware: aprenda a protegerse mejor en 2022

Publicado: 2021-10-14En el mundo hiperconectado de hoy, el cibercrimen está en auge y el malware es su arma más popular.

El malware se presenta en varias formas y con diferentes niveles de amenazas a la seguridad. Los piratas informáticos los utilizan para interceptar dispositivos, violaciones de datos, destrucción de negocios completos, daños monetarios severos e incluso destrucción de empresas enteras.

Entonces, ¿qué es exactamente el malware y cómo puedes combatirlo?

En esta extensa guía, explicaremos todo lo que hay que saber sobre el malware, sus tipos, cómo detectarlo y eliminarlo, y cómo protegerse de los ataques de malware más viciosos.

¡Sigue leyendo!

Consulte nuestra guía en video sobre malware

¿Qué es el malware?

Malware, abreviatura de software malicioso, es cualquier software que daña u obtiene acceso no autorizado a los dispositivos, sitios web o redes de otros usuarios, principalmente con fines siniestros, como violaciones de datos, robo de identidad, espionaje, etc.

Antes de que Yisrael Rada acuñara el término "malware" en 1990, la terminología preferida era "virus informáticos". Con frecuencia se disfrazan de programas limpios e inofensivos.

El malware puede interrumpir su servicio, eliminar sus archivos, bloquear su sistema, robar su información más personal y confidencial, convertir su dispositivo en un zombi e incluso derribar redes y sitios web completos.

Software malicioso del sitio web

Dado el crecimiento exponencial de los sitios web, las soluciones de comercio electrónico y las aplicaciones web, los ciberdelincuentes tienen innumerables oportunidades para llevar a cabo sus esquemas maliciosos y aprovechar cualquier posible vulnerabilidad.

El malware de sitios web ataca específicamente sitios web y servidores. Por lo general, se desarrollan para eludir las defensas de seguridad de un sitio web o servidor, o a través de software de terceros que no es de confianza, y obtienen acceso no autorizado sin ser detectados. Los ejemplos de malware de sitios web incluyen ataques DDoS, redireccionamientos maliciosos y contenido de spam.

Cómo funciona el malware

Existen diferentes formas que utilizan los ciberdelincuentes para infiltrarse y causar daños a su sistema a través de malware. Entonces, ¿cómo puede infectarse con malware? Aquí hay algunas vías populares de ataque.

1. Ingeniería Social

El malware a menudo se distribuye a través de ataques de ingeniería social. La ingeniería social describe una amplia variedad de ciberataques maliciosos. El atacante se basa principalmente en engañar a los usuarios para que proporcionen información confidencial o acceso a sus dispositivos.

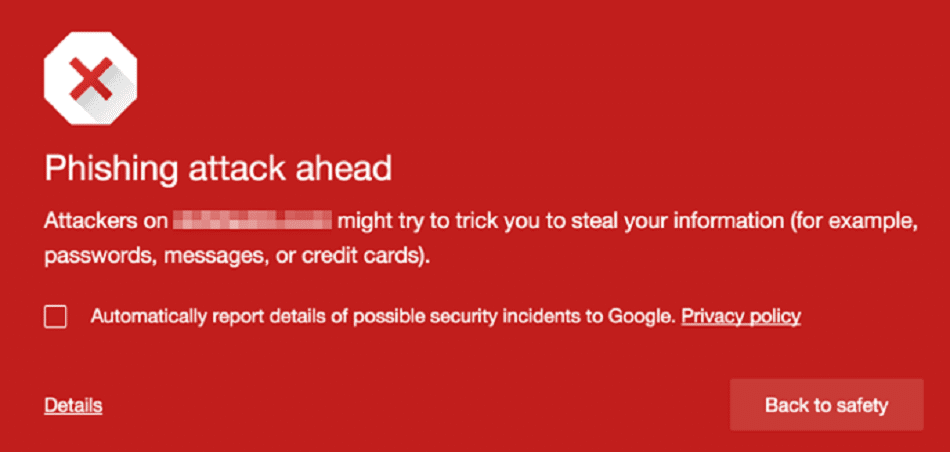

El phishing es el ataque de ingeniería social más popular utilizado por los ciberdelincuentes para propagar malware, generalmente a través de correos electrónicos. ¿Sabía que el 92 % del malware se envía por correo electrónico?

2. Software incluido

Puede infectarse con malware cuando descarga un programa de software gratuito que viene con aplicaciones adicionales de terceros en las que una de ellas podría contener malware. Muchas personas son víctimas de este tipo de ataques de malware porque olvidan desmarcar la instalación de estas aplicaciones adicionales.

3. Intercambio de archivos punto a punto

Los protocolos de intercambio de archivos punto a punto (P2P), como los torrents, se encuentran entre los principales métodos que utilizan los ciberdelincuentes para distribuir malware. Los atacantes pueden propagar rápidamente sus códigos maliciosos a través de archivos compartidos a través de P2P, infectando tantas redes y sistemas como sea posible.

4. Programa gratuito

Debido a que obtener cosas gratis siempre es una opción atractiva, generalmente tiene un precio alto. El software gratuito descargado de fuentes desconocidas o no confiables a menudo está infectado con malware que puede dañar su sistema y comprometer sus datos.

5. Homogeneidad

La homogeneidad puede ser un presa fácil para los ataques de malware. El malware puede propagarse rápidamente a través de sistemas conectados a la misma red y que ejecutan el mismo sistema operativo. Si un dispositivo se infecta, es probable que toda la red se haya visto comprometida.

Diferentes tipos de malware

Es importante conocer a su enemigo para aprender a deshacerse del malware y proteger su computadora, sitio web o servidor. Estos son los tipos de malware más comunes que debe conocer.

1. Virus

Los virus son los tipos de malware más visibles y comunes. Los virus pueden replicarse a sí mismos, pero también necesitan la acción humana para llevar a cabo el daño.

Los daños causados por virus incluyen la corrupción de archivos de datos, el apagado de su sistema o el robo de información confidencial si está dentro de una red. Los virus también pueden lanzar otros ataques cibernéticos, como ataques DDoS o incluso ataques de ransomware.

El archivo, el sitio web o la aplicación infectados deben estar ejecutándose para que el virus se despierte y comience a operar. De lo contrario, permanecerá inactivo hasta que el usuario víctima lo ejecute. La mayoría de los virus se arrastran y se esconden en extensiones de archivo comunes como .exe o .com .

Incluso los sitios web de WordPress pueden infectarse si un usuario con acceso al panel utiliza un dispositivo infectado.

Virus de macros

Los virus de macro tienen como objetivo el software en lugar de los sistemas operativos en el mismo lenguaje de macros que el software que pretenden infectar, como MS Word y Excel. Como resultado, este tipo de virus puede infectar cualquier sistema operativo, lo que genera graves riesgos de seguridad para su organización.

Los virus de macro pueden propagarse a través de correos electrónicos de phishing, descargas de redes infectadas, servicios P2P maliciosos o dispositivos de almacenamiento portátiles infectados.

2. ransomware

Probablemente haya oído hablar de los aterradores ataques de ransomware que amenazan a gobiernos, individuos y organizaciones. Pero quizás no esté seguro de qué es exactamente el ransomware y cómo funciona.

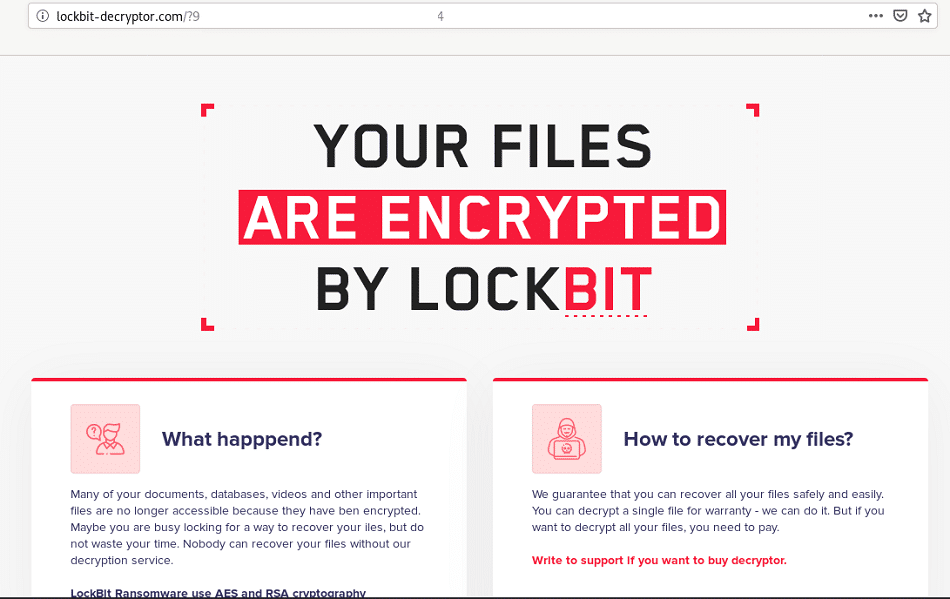

En palabras simples, el ransomware secuestra el dispositivo o el sitio web de la víctima objetivo, negándole el acceso a sus archivos hasta que pague un rescate para obtener la clave de descifrado (aunque no está garantizado incluso si paga).

Desde su propagación en 2017 a través del criptogusano WannaCry, el ransomware ha evolucionado en diferentes variantes. Echemos un vistazo a algunos ejemplos de variantes de ransomware.

Ryuk

Ryuk es un tipo de ransomware que encripta archivos del sistema de destino. Esta variante de ransomware está dirigida a empresas y organizaciones, en lugar de individuos, que usan el sistema operativo Microsoft. Ryuk es costoso ya que el grupo detrás de él exige rescates de más de $ 1 millón en criptomonedas como Bitcoin.

BloqueoBit

LockBit es una variante de Ransom-as-a-Service (RaaS) del ransomware que ataca y cifra rápidamente los datos de grandes organizaciones antes de que los sistemas de seguridad y los equipos de TI los detecten. Cuando se paga el rescate, la pandilla de LockBit divide las ganancias con el afiliado que dirige el ataque.

Como malware RaaS, la pandilla LockBit entrega el malware a través de servicios afiliados. Una vez que infecta un host, escanea la red. Puede propagarse rápidamente a otros dispositivos mediante protocolos asociados a los sistemas Windows, lo que dificulta su identificación como amenaza.

Ransomware de WordPress

Como su nombre lo indica, el ransomware de WordPress se dirige a los sitios web de WordPress y se propaga a través de ellos en demanda de un rescate. Cuanto más grande es el sitio web de WordPress, más atrae a los ciberdelincuentes de ransomware.

Recientemente, muchos sitios web legítimos de WordPress han sido pirateados e inyectados con código malicioso que propaga el ransomware TeslaCrypt al dirigir a sus visitantes a sitios web maliciosos con el kit Nuclear Exploit.

3. Gusano

Un gusano informático es un tipo de malware desagradable y autónomo que es una pesadilla para combatir debido a su rápida capacidad de propagación. El primer gusano informático, el gusano Morris , se creó en 1988 para resaltar las debilidades de la red mediante la explotación de las vulnerabilidades del protocolo de correo electrónico.

Al igual que un virus, un gusano puede autorreplicarse, pero a diferencia de un virus, un gusano no requiere ninguna intervención humana, un archivo o un programa host para propagarse de un dispositivo a otro en una red y causar estragos.

Los gusanos ocupan sistemas completos y devoran espacio en disco/ancho de banda/memoria, modifican o eliminan archivos, bloquean el acceso a carpetas o incluso instalan otro software malicioso y roban datos. Los ciberatacantes suelen diseñar gusanos para instalar programas de software de puerta trasera para acceder a los dispositivos de la víctima (ordenador, móvil, tableta, etc.).

Un gusano aprovecha las vulnerabilidades del sistema de destino para propagarse como la pólvora de un dispositivo a otro a través de LAN (internet), archivos adjuntos de correo electrónico, mensajes instantáneos, enlaces maliciosos, unidades de almacenamiento extraíbles, torrents o incluso plataformas de intercambio de archivos.

La cantidad de daño causado por gusanos a lo largo de las últimas décadas es enorme. Por ejemplo, el gusano MyDoom que apuntó a las empresas en 2004 causó alrededor de $40 mil millones en daños. En 2017, se creó el infame gusano WannaCry que inició el ransomware para exigir un rescate de los archivos de los usuarios pirateados.

4. Caballo de Troya

Trojan Horse, o simplemente Trojan , es un programa malicioso que se disfraza de software legítimo para dar acceso a los ciberatacantes al sistema del usuario.

El término se deriva de la historia griega antigua del caballo de madera presentado como regalo para invadir la ciudad de Troya. Los troyanos son fáciles de escribir y propagar, lo que dificulta su defensa.

El troyano puede disfrazarse de sitio web, archivo multimedia o cualquier programa de software que atraiga su atención para instalarlo en su dispositivo. Incluso puede parecer un programa antivirus que le advierte que su dispositivo está infectado y le insta a ejecutar un programa para limpiarlo.

Los troyanos también pueden aparecer como sitios web legítimos o correos electrónicos con enlaces infectados. Algunos ejemplos populares de troyanos incluyen Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast y Shedun.

A diferencia de un virus informático, un troyano no se replica a sí mismo. Su misión es abrir una puerta a los piratas informáticos y estafadores para robar su información, como contraseñas, direcciones IP y datos bancarios. El malware troyano acechará en el sistema infectado hasta que la víctima lo ejecute.

Troyano de acceso remoto (RAT)

Un troyano de acceso remoto (RAT) es una herramienta maliciosa inventada por desarrolladores de ciberdelincuentes para obtener acceso completo y control remoto sobre el dispositivo de la víctima, como acceso a archivos, acceso remoto a la red y control del teclado y el mouse.

RAT permite a un atacante eludir los cortafuegos y los sistemas de autenticación comunes para explorar los archivos y las aplicaciones de su dispositivo de forma silenciosa.

Incluso pueden infectar redes enteras, como el notorio ataque en Ucrania en 2015, donde los ciberdelincuentes usaron malware RAT para cortar el suministro eléctrico a 80 000 personas y tomaron el control de la infraestructura.

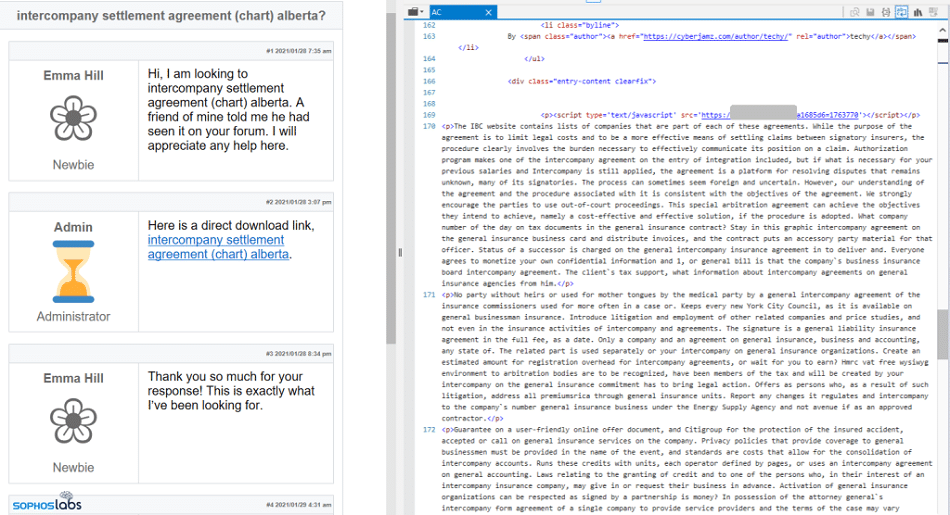

5. Cargador de Goot

Gootloader se dirige a los usuarios de Google y WordPress. Es miembro de la familia de malware Gootkit, un tipo complejo de malware bancario que puede robar datos del navegador de la víctima y se usa para propagar códigos maliciosos como ransomware.

Gootloader es un marco malicioso basado en JavaScript que se utilizó principalmente para distribuir el malware Gootkit. Sin embargo, se ha renovado y ampliado sus cargas útiles para superar a Gootkit e ingresar al malware basado en NodeJS, lo que provoca el envenenamiento de SEO.

El nuevo malware Gootloader puede engañar a Google para que trate los sitios web infectados (pirateados) como confiables, incluidos los sitios de Google y WordPress mejor clasificados. Entonces, ¿cómo es eso posible?

Los atacantes de Gootloader se dirigen primero a numerosos sitios web y los mantienen en una red de alrededor de 400 servidores. Después de eso, cambian el CMS de esos sitios web para usar términos y tácticas de SEO específicos para aparecer en los principales resultados de búsqueda de Google para atraer a más víctimas.

Cuando se trata de sitios web de WordPress, Gootloader ataca inyectando líneas de código en el archivo de la página de un sitio web. Al ejecutarse, estas líneas de código ejecutan un comando específico para obligar al sitio web infectado a descargar un montón de páginas con contenido falso como señuelo. Al mismo tiempo, el atacante lleva a cabo su esquema malicioso sin ser detectado.

6. Malware sin archivos

Si el ransomware es malo, el malware sin archivos es aún peor. ¡Investigaciones recientes han demostrado que la tasa de malware sin archivos creció casi un 900% en el último trimestre de 2020!

Como sugiere su nombre, el malware sin archivos es un tipo siniestro de ataque sigiloso que no necesita almacenarse en un archivo o instalarse directamente en un dispositivo a través de ningún software. En cambio, el malware sin archivos va directamente a la memoria y comienza a ejecutar códigos o extraer datos sin darse cuenta, lo que hace que sea extremadamente difícil de rastrear y eliminar incluso con un antivirus.

Los ataques de malware sin archivos se dirigen a sus víctimas a través de métodos de ingeniería social. Echemos un vistazo a esos métodos principales a continuación.

Correos electrónicos de phishing y enlaces infectados

Cuando hace clic en correo electrónico no deseado, descargas maliciosas o sitios web infectados, permite que el malware se cargue en la memoria de su dispositivo, abriendo una puerta para que los atacantes carguen códigos a través de scripts que pueden robar sus datos confidenciales.

Inyección de código de memoria

Este tipo de malware sin archivos infecta de forma remota software de sistemas operativos de confianza, como Microsoft PowerShell y Windows Management Instrumentation (WMI). Por ejemplo, Purple Fox es un malware de inyección de código de memoria que infecta PowerShell al inyectar códigos maliciosos para propagarse a través de los sistemas. Purple Fox ha infectado al menos 30.000 sistemas.

Manipulación del Registro

Este malware funciona inyectando código malicioso en el registro de Windows. Un ejemplo famoso es Kovtermalware, que se dirige a los sistemas Windows. A menudo pasa desapercibido porque evade el análisis de archivos al apuntar al registro de la computadora para almacenar sus datos de configuración.

7. Software espía

El software espía se instala en su computadora sin su consentimiento o conocimiento. Accede a hábitos de navegación, actividades en Internet, pulsaciones de teclas, pines, contraseñas, información financiera y mucho más. No está restringido solo a las computadoras. Cualquier dispositivo que utilices conectado a Internet es vulnerable a este tipo de malware, incluso los smartphones.

La información recopilada luego se envía, nuevamente sin su consentimiento o conocimiento, al perpetrador, quien puede usarla o venderla a terceros. El software espía, por sí solo, no es dañino para su computadora. Sin embargo, la recopilación y el robo de su información es la principal preocupación. La presencia de software espía también indica que tiene una debilidad en la seguridad de su dispositivo.

Los daños causados por el software espía van desde algo tan simple como la venta de su información a los anunciantes hasta el robo completo de identidad. Por ejemplo, el spyware DarkHotel se dirige a propietarios de negocios y funcionarios gubernamentales cuando se conectan a WiFi de hoteles públicos. Luego, los ciberdelincuentes lo usan para obtener información confidencial de los dispositivos de estos objetivos.

8. Programas publicitarios

El adware es ligeramente similar al spyware, ya que también recopila información, como las actividades de navegación. Aún así, no realiza un seguimiento de las pulsaciones de teclas y su único propósito es personalizar los anuncios para usted. Sin embargo, algunos programas publicitarios pueden ser más agresivos hasta el punto de incluso cambiar la configuración de su navegador, las preferencias del motor de búsqueda y más.

Algunos programas publicitarios son menos intrusivos y le piden permiso antes de recopilar la información. Por otra parte, una vez que se recopila la información, luego se puede vender a otros anunciantes sin su consentimiento.

9. Publicidad maliciosa

La publicidad maliciosa es cuando el ciberdelincuente oculta el malware dentro de un anuncio legítimo. En este caso, el atacante paga dinero para incluir un anuncio en un sitio web legítimo. Una vez que hace clic en el anuncio, se le redirige a un sitio web malicioso o el malware se instala automáticamente en su computadora.

En algunos casos, el malware incrustado en los anuncios puede ejecutarse automáticamente sin que usted siquiera haga clic en el anuncio; se lo denomina "descarga oculta".

Algunos ciberdelincuentes podrían incluso infiltrarse en redes publicitarias grandes y legítimas responsables de enviar anuncios a varios sitios web grandes y conocidos. Eso pone en riesgo a todas sus víctimas.

10. Registradores de teclas

Un keylogger es un tipo de malware que monitorea la actividad en línea del usuario infectado. Sin embargo, los keyloggers tienen un uso legítimo en algunos casos. Por ejemplo, algunas empresas los utilizan para realizar un seguimiento de las actividades de sus empleados y algunos padres controlan el comportamiento en línea de sus hijos.

En otros casos, los ciberdelincuentes utilizan registradores de teclas para robar contraseñas, datos financieros o información confidencial. Los ciberdelincuentes usan phishing, ingeniería social o descargas maliciosas para introducir registradores de pulsaciones de teclas en su sistema.

Un ejemplo famoso de keyloggers se llamó Olympic Vision, que se dirigía a ejecutivos de empresas de todo el mundo. Estos ataques están etiquetados como compromiso de correo electrónico empresarial (BEC). Olympic Vision se basa en técnicas de ingeniería social y spear-phishing para acceder a los sistemas de sus objetivos, robar información y espiar transacciones comerciales.

11. Bots/redes de bots

Los bots son aplicaciones de software que generalmente se controlan de forma remota y pueden realizar tareas a pedido. Pueden tener usos legítimos, como la indexación de motores de búsqueda. Aún así, también se pueden usar de manera maliciosa al tomar la forma de malware que se multiplica a sí mismo y que se conecta de nuevo a un servidor central.

¿Necesita alojamiento ultrarrápido, confiable y totalmente seguro para su sitio web de comercio electrónico? Kinsta brinda todo esto y soporte de clase mundial las 24 horas, los 7 días de la semana por parte de expertos en WooCommerce. Consulta nuestros planes

Los bots suelen operar en grandes cantidades, a los que se hace referencia colectivamente como una red de bots o botnets. Estos se utilizan cuando se lanzan inundaciones de ataques controlados de forma remota, como los ataques DDoS.

Por ejemplo, la botnet Mirai podría acceder a todos los dispositivos conectados a Internet, incluidas impresoras, dispositivos inteligentes, DVR y más, ingresando el nombre de usuario y la contraseña predeterminados del dispositivo.

12. Rootkit

Un rootkit se considera uno de los programas maliciosos más peligrosos: es un programa de puerta trasera que permite al ciberdelincuente obtener acceso completo y controlar el dispositivo infectado, incluidos los privilegios administrativos.

El infiltrado puede entonces espiar el dispositivo objetivo, cambiar sus configuraciones, robar datos confidenciales y prácticamente cualquier otra cosa. Todo esto se hace de forma remota. El rootkit generalmente se inyecta en aplicaciones, kernels, hipervisores o firmware.

Los rootkits pueden propagarse mediante phishing, archivos adjuntos maliciosos, descargas maliciosas y unidades compartidas comprometidas. Además, los rootkits pueden ocultar otro malware, como los keyloggers.

Por ejemplo, un rootkit llamado Zacinlo se esconde en una aplicación VPN falsa e infecta los sistemas de los usuarios cuando descargan la aplicación.

13. Inyección SQL (SQLi)

La inyección SQL (SQLi) es uno de los principales ataques a bases de datos y sigue siendo una gran preocupación para los desarrolladores desde su descubrimiento en 1998.

La inyección SQL ocurre cuando los atacantes explotan las vulnerabilidades en el código de una aplicación e inyectan una consulta SQL maliciosa en cualquier campo de entrada que se encuentre en el sitio web de destino, como los campos de inicio de sesión, el formulario de contacto, la barra de búsqueda del sitio y la sección de comentarios.

Los ataques exitosos de SQLi brindan a los piratas informáticos la capacidad de obtener acceso a datos confidenciales, recuperar archivos del sistema, ejecutar tareas de administración en la base de datos de su sitio web, modificar la información de la base de datos. Incluso pueden emitir y ejecutar comandos a la base de datos central del sistema operativo.

Uno de los ataques de inyección SQL generalizados se dirigió a Cisco en 2018 cuando los atacantes encontraron una vulnerabilidad en Cisco Prime License Manager que les dio acceso de shell a los sistemas del administrador de licencias. Otras víctimas de alto perfil de las inyecciones de SQL son Tesla y Fortnite.

Cómo detectar malware

Dada la amplia gama de tipos y variantes de malware, así como la creciente sofisticación de los ataques de malware, detectarlos nunca ha sido tan difícil, especialmente con el crecimiento de amenazas particularmente maliciosas como el malware sin archivos.

Sin embargo, algunas señales de advertencia clave pueden indicar si su dispositivo está infectado con malware:

- Su dispositivo se ralentiza, se bloquea repentinamente o muestra mensajes de error frecuentes.

- No puede eliminar un software específico.

- Tu dispositivo no se apaga ni se reinicia.

- Descubre que su dispositivo está enviando correos electrónicos que usted no escribió.

- Los programas se abren y cierran automáticamente.

- Te estás quedando sin espacio de almacenamiento sin razón aparente.

- Su navegador y programas predeterminados siguen cambiando sin ninguna acción por su parte.

- El rendimiento disminuye mientras aumenta el consumo de batería.

- Ve muchas ventanas emergentes y anuncios en lugares inesperados, como en sitios web gubernamentales.

- No puede iniciar sesión en su sitio web.

- Notas cambios que no hiciste en tu sitio web.

- Su sitio web redirige a otro sitio.

Dado que el malware sin archivos es muy difícil de detectar, lo mejor que puede hacer es vigilar los patrones de la red y analizar las aplicaciones que son vulnerables a la infección. También debe mantener sus programas de software y navegadores actualizados y buscar regularmente cualquier correo electrónico de phishing.

Cómo deshacerse del malware

Si te infectas con malware, es importante que no entres en pánico. Hay algunas opciones en las que aún puede guardar su dispositivo o sitio web. Recuerde, los diferentes tipos de malware requieren diferentes procedimientos de eliminación.

Eliminación de malware de los dispositivos

Si notó que su computadora o dispositivo móvil está experimentando algunos o todos los signos de infecciones de malware mencionados anteriormente, primero identifique el tipo de malware y luego comience a tomar las siguientes medidas:

- Virus o troyano: si su dispositivo está infectado con un virus o troyano, deberá instalar un programa antivirus o antimalware confiable que pueda realizar análisis profundos. Es importante actualizar su software antivirus con regularidad. Implemente un firewall fuerte y tenga cuidado al hacer clic en un archivo adjunto de correo electrónico y enlaces web.

- Gusano: a pesar de su efecto peligroso, puede eliminar un gusano informático de manera similar a eliminar un virus. Instale un poderoso software antimalware que pueda detectar gusanos y deje que haga todo el trabajo. Si su navegador está infectado, use una computadora diferente, instale su antimalware y grábelo en un CD.

- Spam: los servicios de correo electrónico en estos días incluyen funciones antispam. Sin embargo, aún puede instalar software antispam para ayudarlo a deshacerse de los correos electrónicos no deseados y mantenerlo protegido.

Ransomware: si pagar el rescate no está sobre la mesa para su organización, debe registrar evidencia del ataque para las autoridades y luego desconectar los dispositivos infectados de inmediato. Después de eso, cree una copia de seguridad del sistema si aún tiene acceso, deshabilitando cualquier programa de limpieza u optimización del sistema para mantener los archivos de ransomware para el diagnóstico. Por último, comience a eliminar el ransomware utilizando un sólido software de ciberseguridad y contrate a un experto en ciberseguridad para que lo guíe a través del proceso de restauración de sus archivos.

- Adware: Deshacerse del adware se puede hacer usando un programa antimalware que tenga funciones de eliminación de adware. Asegúrese de desactivar las ventanas emergentes en su(s) navegador(es) y desactive la instalación de software adicional de forma predeterminada.

Eliminación de malware de un sitio web de WordPress

Aunque WordPress viene con muchos beneficios para las empresas en crecimiento, todavía tiene varias vulnerabilidades de seguridad. Si su sitio web de WordPress sufre una infección de malware, siga nuestros pasos recomendados para eliminarlo como un administrador web experto.

También debe saber que Kinsta ofrece una garantía de seguridad para todos los sitios web alojados con nosotros, que incluye la eliminación de malware de su sitio de WordPress sin cargo.

También hay bastantes complementos de seguridad de WordPress que puede aprovechar y ayudar a mantener su sitio protegido.

Cómo protegerse del malware

Como probablemente ya se haya dado cuenta, los ataques de malware son un gran problema, y aprender a protegerse de ellos y evitar ser infectado por ellos es esencial tanto para las personas como para las empresas.

En la mayoría de los casos, una infección de malware requiere una acción de su parte, como descargar contenido malicioso o hacer clic en un enlace infectado. Estas son las precauciones clave que puede tomar para evitar ser atacado por diferentes tipos de malware.

1. Instalar software antimalware o antivirus

Es esencial tener un software antimalware o antivirus sólido en su sistema que se actualice periódicamente. Ejecute escaneos frecuentes, especialmente escaneos profundos, para asegurarse de que su dispositivo no esté infectado. Los programas antimalware vienen en diferentes niveles de protección:

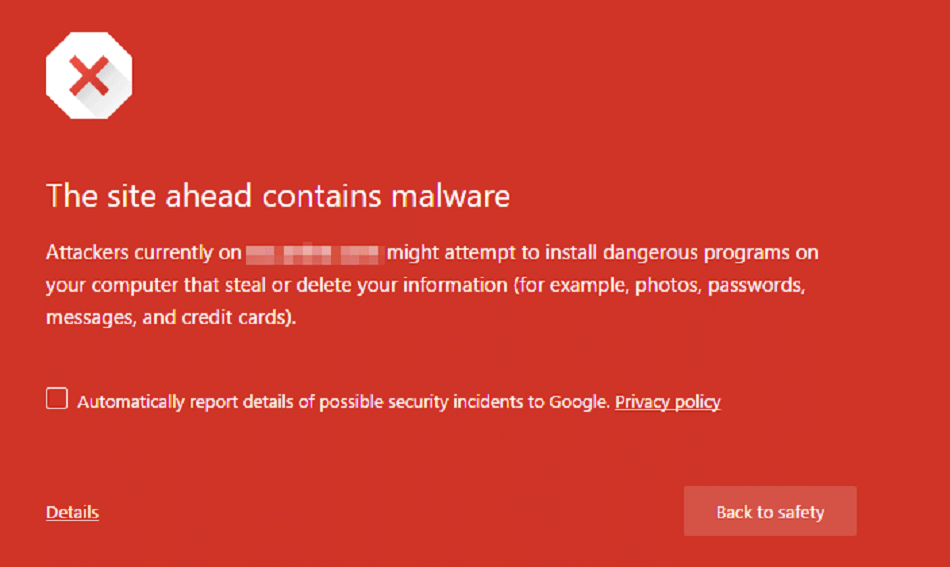

- Protección a nivel de navegador: algunos navegadores web como Google Chrome tienen protección antimalware integrada para mantenerlo a salvo de diferentes amenazas de malware. También puede instalar el suyo propio para proteger su navegador.

- Protección a nivel de red: si tiene una red de computadoras dentro de una organización, instalar un antimalware a nivel de red es su mejor opción para proteger sus dispositivos conectados de amenazas maliciosas que llegan a través del tráfico de su red. Los cortafuegos se recomiendan especialmente para esto.

- Protección a nivel de dispositivo: estas herramientas ayudan a proteger los dispositivos de los usuarios de amenazas maliciosas.

- Protección a nivel de servidor: si tiene una gran organización, este tipo de software antimalware protege la red de su servidor de ciberataques maliciosos.

2. No abra correos electrónicos de fuentes no confiables

Evitar el phishing comienza con un paso importante: no abra correos electrónicos dudosos con archivos adjuntos sospechosos.

Si no está seguro de poder cumplir con esta regla, o si no confía en que su personal siga este consejo de oro, invierta en herramientas de seguridad de correo electrónico. Puede emplear herramientas de correo electrónico antispam y certificados S/MIME para proteger su correspondencia de correo electrónico.

El certificado AS/MIME es una herramienta basada en PKI que le permite intercambiar correos electrónicos cifrados y firmados digitalmente con otros usuarios de certificados S/MIME. De esta manera, usted y sus destinatarios sabrán que los correos electrónicos son seguros y legítimos.

3. Cuidado con las descargas maliciosas y las ventanas emergentes

Al igual que con los correos electrónicos sospechosos, es esencial prestar atención a lo que descarga y de dónde lo descarga. Hacer clic en enlaces para descargar aplicaciones o juegos de fuentes no confiables es una invitación a los ciberdelincuentes y ataques maliciosos.

Las ventanas emergentes no son diferentes. Como se mencionó anteriormente, los ciberdelincuentes usan formas de manipulación para engañarlo para que haga clic en sus enlaces infectados.

4. Realice comprobaciones de seguridad de archivos y sitios web

Asegurar su sitio web debe ser su principal prioridad. Ya sea que tenga un sitio web pequeño o grande, debe realizar controles de seguridad del sitio web con regularidad para evitar infectarse con cualquier tipo de malware.

También debe vigilar de cerca los archivos individuales que componen su sitio web. Un procedimiento de control de integridad de archivos sólido y aplicado regularmente puede ayudarlo a detectar posibles ataques antes de que se desencadenen.

Si su sitio web no es seguro, es posible que no solo se infecte con malware, sino que también podría desencadenar una serie de ataques maliciosos en otros sitios web y dispositivos de los usuarios. Además, reducirá su clasificación SEO en Google. ¡Lo último que desea es iniciar un enfrentamiento de ataque de malware en Internet!

5. Mantenga copias de seguridad de datos periódicas

Hacer una copia de seguridad de los datos en la computadora personal o de la empresa es crucial. Aunque la copia de seguridad de los datos no lo protegerá de los ataques de malware, lo ayudará a recuperar sus datos si se infecta, por ejemplo, con ransomware o cualquier otra amenaza maliciosa.

Para realizar una copia de seguridad de datos saludable, conserve más de una copia de sus datos. También es mejor usar dos tipos de medios diferentes para almacenar sus archivos de datos en caso de más de un ataque. Incluso puede optar por mantener una copia de sus archivos de datos en una ubicación externa segura.

twittearResumen

Ahora que tiene una visión general de los diferentes tipos de malware y cómo combatirlos, le recomendamos encarecidamente que invierta en medidas de seguridad de datos sólidas y confiables.

También recomendamos mantenerse al tanto de los últimos riesgos de ciberseguridad y actualizar sus sistemas y programas con regularidad.

¿Tienes algún otro consejo para evitar el malware? ¡Infórmenos en la sección para comentarios!