Kötü Amaçlı Yazılım Türleri: 2022'de Kendinizi Nasıl Daha İyi Koruyacağınızı Öğrenin

Yayınlanan: 2021-10-14Günümüzün hiper bağlantılı dünyasında siber suçlar hızla artıyor ve kötü amaçlı yazılımlar en popüler silahı.

Kötü amaçlı yazılım çeşitli biçimlerde ve farklı güvenlik tehdidi seviyelerinde gelir. Bilgisayar korsanları, cihazları, veri ihlallerini engellemek, tüm işletmeleri yok etmek, ciddi maddi hasarlara neden olmak ve hatta tüm şirketleri yok etmek için kullanır.

Peki, kötü amaçlı yazılım tam olarak nedir ve onunla nasıl savaşabilirsiniz?

Bu kapsamlı kılavuzda, kötü amaçlı yazılımlar, türleri, nasıl tespit edilip kaldırılacağı ve kendinizi en kötü niyetli kötü amaçlı yazılım saldırılarından nasıl koruyacağınız hakkında bilinmesi gereken her şeyi açıklayacağız.

Okumaya devam etmek!

Kötü Amaçlı Yazılımlara İlişkin Video Kılavuzumuza Göz Atın

Kötü Amaçlı Yazılım Nedir?

Kötü amaçlı yazılımın kısaltması olan kötü amaçlı yazılım, öncelikle veri ihlalleri, kimlik hırsızlığı, casusluk vb. gibi uğursuz amaçlarla diğer kullanıcıların cihazlarına, web sitelerine veya ağlarına zarar veren veya yetkisiz erişim sağlayan herhangi bir yazılımdır.

1990'da Yisrael Rada tarafından "kötü amaçlı yazılım" terimi kullanılmadan önce, "bilgisayar virüsleri" tercih edilen terminolojiydi. Genellikle temiz ve zararsız programlar olarak gizlenirler.

Kötü amaçlı yazılımlar hizmetinizi kesintiye uğratabilir, dosyalarınızı silebilir, sizi sisteminizin dışında tutabilir, en kişisel ve gizli bilgilerinizi çalabilir, cihazınızı bir zombiye dönüştürebilir ve hatta tüm ağları ve web sitelerini çökertebilir.

Web Sitesi Kötü Amaçlı Yazılımı

Web sitelerinin, e-ticaret çözümlerinin ve web uygulamalarının katlanarak büyümesi göz önüne alındığında, siber suçluların kötü niyetli planlarını gerçekleştirmek ve olası her türlü güvenlik açığından yararlanmak için sayısız fırsatı var.

Web sitesi kötü amaçlı yazılımları, özellikle web sitelerine ve sunuculara saldırır. Genellikle bir web sitesinin veya sunucunun güvenlik savunmalarını - veya güvenilmeyen üçüncü taraf yazılımları aracılığıyla - atlamak ve algılanmadan yetkisiz erişim elde etmek için geliştirilmiştir. Web sitesi kötü amaçlı yazılım örnekleri arasında DDoS saldırıları, kötü amaçlı yönlendirmeler ve spam içeriği bulunur.

Kötü Amaçlı Yazılım Nasıl Çalışır?

Siber suçluların kötü amaçlı yazılım yoluyla sızmak ve sisteminize zarar vermek için kullandıkları farklı yollar vardır. Peki kötü amaçlı yazılımdan nasıl etkilenebilirsiniz? İşte bazı popüler saldırı yolları.

1. Sosyal Mühendislik

Kötü amaçlı yazılımlar genellikle sosyal mühendislik saldırıları yoluyla dağıtılır. Sosyal mühendislik, çok çeşitli kötü niyetli siber saldırıları tanımlar. Saldırgan, esas olarak kullanıcıları hassas bilgileri vermeleri veya cihazlarına erişim sağlamaları için kandırmaya dayanır.

Kimlik avı, siber suçlular tarafından genellikle e-posta yoluyla kötü amaçlı yazılım yaymak için kullanılan en popüler sosyal mühendislik saldırısıdır. Kötü amaçlı yazılımların %92'sinin e-posta yoluyla teslim edildiğini biliyor muydunuz?

2. Paket Yazılım

Birinde kötü amaçlı yazılım içerebilecek ek üçüncü taraf uygulamalarla birlikte gelen ücretsiz bir yazılım programı indirdiğinizde kötü amaçlı yazılım bulaşabilir. Pek çok kişi bu tür kötü amaçlı yazılım saldırılarına kurban gidiyor çünkü bu ek uygulamaların yüklenmesinin işaretini kaldırmayı unutuyorlar.

3. Eşler Arası Dosya Paylaşımı

Torrent gibi eşler arası (P2P) dosya paylaşım protokolleri, siber suçluların kötü amaçlı yazılım dağıtmak için kullandığı en iyi yöntemler arasındadır. Saldırganlar, kötü niyetli kodlarını P2P aracılığıyla paylaşılan dosyalar aracılığıyla hızla yayabilir ve mümkün olduğunca çok sayıda ağa ve sisteme bulaşabilir.

4. SORULAR

Ücretsiz şeyler almak her zaman çekici bir seçenek olduğundan, genellikle yüksek bir fiyata gelir. Bilinmeyen veya güvenilmeyen kaynaklardan indirilen ücretsiz yazılımlara genellikle sisteminize zarar verebilecek ve verilerinizi tehlikeye atabilecek kötü amaçlı yazılımlar bulaşır.

5. Homojenlik

Homojenlik, kötü amaçlı yazılım saldırıları için oturan bir ördek olabilir. Kötü amaçlı yazılımlar, aynı ağa bağlı ve aynı işletim sistemini çalıştıran sistemler aracılığıyla hızla yayılabilir. Bir cihaza virüs bulaşırsa, tüm ağın güvenliği ihlal edilmiş olabilir.

Farklı Kötü Amaçlı Yazılım Türleri

Kötü amaçlı yazılımlardan nasıl kurtulacağınızı ve bilgisayarınızı, web sitenizi veya sunucunuzu nasıl koruyacağınızı öğrenmek için düşmanınızı tanımak önemlidir. Bunlar, bilmeniz gereken en yaygın kötü amaçlı yazılım türleridir.

1. Virüs

Virüsler, en görünür ve yaygın kötü amaçlı yazılım türleridir. Virüsler kendilerini çoğaltabilir, ancak hasarı gerçekleştirmek için insan eylemlerine de ihtiyaçları vardır.

Virüslerin neden olduğu zararlar arasında veri dosyalarının bozulması, sisteminizin kapatılması veya bir ağ içindeyse gizli bilgilerin çalınması yer alır. Virüsler ayrıca DDoS saldırıları ve hatta fidye yazılımı saldırıları gibi diğer siber saldırıları da başlatabilir.

Virüsün uyanması ve çalışmaya başlaması için virüslü dosya, web sitesi veya uygulama çalışıyor olmalıdır. Aksi takdirde, kurban kullanıcı onu çalıştırana kadar uykuda kalacaktır. Çoğu virüs, .exe veya .com gibi yaygın dosya uzantılarında gezinir ve gizlenir.

Panoya erişimi olan bir kullanıcı virüslü bir cihaz kullanırsa, WordPress web siteleri bile bulaşabilir.

Makro Virüs

Makro virüsleri, MS Word ve Excel gibi bulaşmayı hedeflediği yazılımlarla aynı makro dilindeki işletim sistemleri yerine yazılımları hedefler. Sonuç olarak, bu virüs türü herhangi bir işletim sistemine bulaşabilir ve kuruluşunuz için ciddi güvenlik risklerine yol açabilir.

Makro virüsler, kimlik avı e-postaları, virüslü ağlardan indirmeler, kötü niyetli P2P hizmetleri veya virüslü taşınabilir depolama aygıtları yoluyla yayılabilir.

2. Fidye yazılımı

Hükümetleri, bireyleri ve kuruluşları tehdit eden korkunç fidye yazılımı saldırılarını muhtemelen duymuşsunuzdur. Ama belki de fidye yazılımının tam olarak ne olduğundan ve nasıl çalıştığından emin değilsiniz.

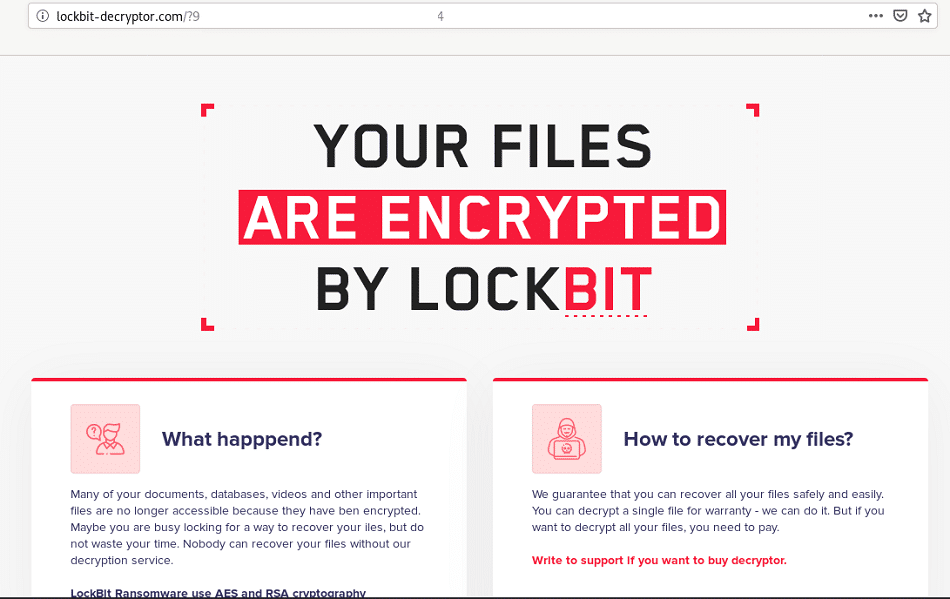

Basit bir deyişle, fidye yazılımı hedef kurbanın cihazını veya web sitesini ele geçirir ve şifre çözme anahtarını almak için bir fidye ödeyene kadar dosyalarına erişmelerini engeller (ödeseniz bile garanti edilmez).

2017'de WannaCry kripto kurdu aracılığıyla yayılmasından bu yana, fidye yazılımı farklı varyantlara dönüştü. Fidye yazılımı varyantlarının bazı örneklerine bir göz atalım.

Ryuk

Ryuk, hedef sistemin dosyalarını şifreleyen bir tür fidye yazılımıdır. Bu fidye yazılımı varyantı, Microsoft OS kullanan bireylerden ziyade işletmeleri ve kuruluşları hedefler. Ryuk, arkasındaki grup Bitcoin gibi kripto para birimlerinde 1 milyon doların üzerinde fidye talep ettiği için pahalı.

Kilit Biti

LockBit, güvenlik sistemleri ve BT ekipleri tarafından tespit edilmeden önce büyük kuruluşların verilerine saldıran ve bunları hızla şifreleyen bir fidye yazılımının bir Hizmet Olarak Fidye (RaaS) çeşididir. Fidye ödendiğinde, LockBit çetesi, kazancı saldırıyı yöneten bağlı kuruluşla paylaşır.

Bir RaaS kötü amaçlı yazılımı olarak LockBit çetesi, kötü amaçlı yazılımı bağlı kuruluş hizmetleri aracılığıyla sunar. Bir ana bilgisayara bulaştığında ağı tarar. Windows sistemleriyle ilişkili protokolleri kullanarak diğer cihazlara hızla yayılabilir, bu da bir tehdit olarak tanımlanmasını çok zorlaştırır.

WordPress Fidye Yazılımı

Adından da anlaşılacağı gibi, WordPress fidye yazılımı, WordPress web sitelerini hedefler ve fidye talebiyle bunlar arasında yayılır. WordPress web sitesi ne kadar büyükse, fidye yazılımı siber suçlularını o kadar çok çeker.

Son zamanlarda, birçok yasal WordPress web sitesi saldırıya uğradı ve ziyaretçilerini Nuclear Exploit kiti ile kötü niyetli web sitelerine yönlendirerek TeslaCrypt fidye yazılımını yayan kötü amaçlı kod enjekte edildi.

3. solucan

Bir bilgisayar solucanı, hızlı yayılma yeteneği nedeniyle savaşmak için bir kabus olan kötü, kendi kendine yeten bir kötü amaçlı yazılım türüdür. İlk bilgisayar solucanı olan Morris solucanı , e-posta protokolü açıklarından yararlanarak ağ zayıflıklarını vurgulamak için 1988'de oluşturuldu.

Bir virüs gibi, bir solucan kendi kendini çoğaltabilir, ancak bir virüsün aksine, bir solucanın bir ağdaki bir cihazdan diğerine yayılıp hasara neden olması için herhangi bir insan müdahalesi, bir dosya veya bir ana bilgisayar programı gerekmez.

Solucanlar tüm sistemleri kaplar ve disk alanını/bant genişliğini/belleği tüketir, dosyaları değiştirir veya siler, sizi klasörlere kilitler ve hatta başka kötü amaçlı yazılımlar yükleyip verileri çalar. Siber saldırganlar genellikle kurbanın cihazlarına (bilgisayar, mobil, tablet vb.) erişmek için arka kapı yazılım programlarını yüklemek için solucanlar tasarlar.

Bir solucan, LAN (internet), e-posta ekleri, anlık mesajlar, kötü amaçlı bağlantılar, çıkarılabilir depolama sürücüleri, torrentler ve hatta dosya paylaşım platformları aracılığıyla bir cihazdan diğerine orman yangını gibi yayılmak için hedef sistemin güvenlik açıklarından yararlanır.

Son on yılda solucanların neden olduğu hasar miktarı çok büyük. Örneğin, 2004 yılında işletmeleri hedef alan MyDoom solucanı yaklaşık 40 milyar dolarlık zarara neden oldu. 2017 yılında, fidye yazılımını başlatan kötü şöhretli WannaCry solucanı , saldırıya uğramış kullanıcıların dosyalarından fidye talep etmek için oluşturuldu.

4. Truva Atı

Truva Atı veya kısaca Truva Atı , siber saldırganların kullanıcının sistemine erişmesini sağlamak için kendisini meşru bir yazılım olarak gizleyen bir kötü amaçlı yazılım programıdır.

Terim, Truva şehrini istila etmek için bir hediye olarak sunulan tahta atın Antik Yunan hikayesinden türetilmiştir. Truva atlarının yazılması ve yayılması kolaydır, bu da onları savunmayı zorlaştırır.

Truva atı, bir web sitesi, medya dosyası veya dikkatinizi çeken herhangi bir yazılım programı kılığına girerek onu cihazınıza yükleyebilir. Hatta bir virüsten koruma programı gibi görünebilir ve sizi cihazınıza virüs bulaştığı konusunda uyarır ve onu temizlemek için bir program çalıştırmanızı ister.

Truva atları, meşru web siteleri veya virüslü bağlantılara sahip e-postalar olarak da görünebilir. Truva atlarının bazı popüler örnekleri arasında Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast ve Shedun sayılabilir.

Bir bilgisayar virüsünün aksine, bir truva atı kendini kopyalamaz. Misyonu, bilgisayar korsanlarına ve dolandırıcılara şifreler, IP adresleri ve bankacılık detayları gibi bilgilerinizi çalmak için bir kapı açmaktır. Truva atı kötü amaçlı yazılımı, kurban onu çalıştırana kadar virüslü sistemde gizlenecektir.

Uzaktan Erişim Truva Atı (RAT)

Uzaktan Erişim Truva Atı (RAT), siber suçlu geliştiriciler tarafından kurbanın cihazı üzerinde dosya erişimi, ağ uzaktan erişimi ve klavye ve fare kontrolü gibi tam erişim ve uzaktan kontrol sağlamak için icat edilen kötü amaçlı bir araçtır.

RAT, bir saldırganın, cihazınızın dosyalarına ve uygulamalarına sessizce göz atmak için yaygın güvenlik duvarlarını ve kimlik doğrulama sistemlerini atlamasına olanak tanır.

Siber suçluların 80.000 kişinin gücünü kesmek için RAT kötü amaçlı yazılımı kullandığı ve altyapının kontrolünü ele geçirdiği 2015 yılında Ukrayna'daki kötü şöhretli saldırı gibi tüm ağlara bulaşabilirler.

5. Yükleyici

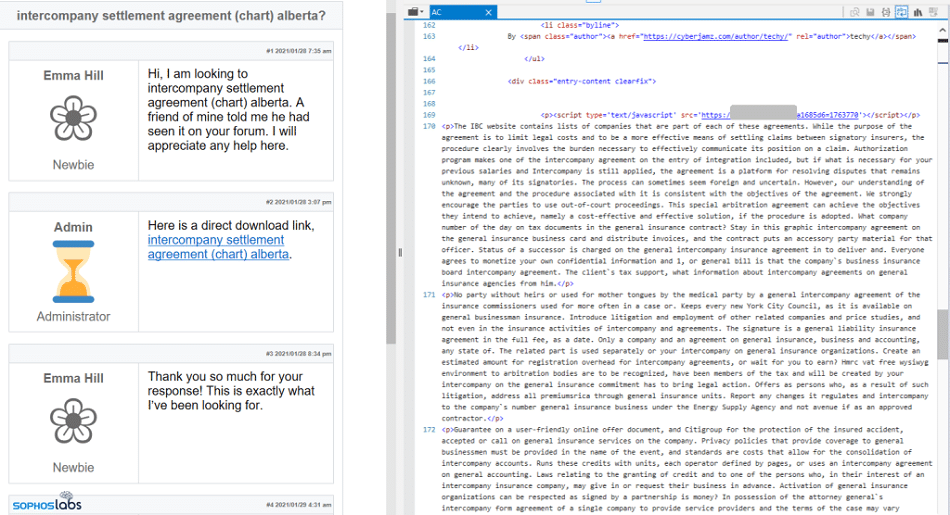

Gootloader, Google ve WordPress kullanıcılarını hedefler. Gootkit kötü amaçlı yazılım ailesinin bir üyesidir - kurbanın tarayıcısından veri çalabilen ve fidye yazılımı gibi kötü amaçlı kodları yaymak için kullanılan karmaşık bir bankacılık kötü amaçlı yazılımı türü.

Gootloader, esas olarak Gootkit kötü amaçlı yazılımını dağıtmak için kullanılan JavaScript tabanlı kötü amaçlı bir çerçevedir. Ancak, yüklerini Gootkit'i aşacak ve NodeJS tabanlı kötü amaçlı yazılımlara girecek ve SEO zehirlenmesine neden olacak şekilde yenilendi ve genişletildi.

Yeni Gootloader kötü amaçlı yazılımı, Google'ı kandırarak, en üst sıradaki Google ve WordPress siteleri de dahil olmak üzere virüslü (saldırıya uğramış) web sitelerini güvenilir olarak ele alabilir. Peki, bu nasıl mümkün olabilir?

Gootloader saldırganları önce çok sayıda web sitesini hedefler ve onları yaklaşık 400 sunucudan oluşan bir ağda tutar. Bundan sonra, daha fazla kurbanı cezbetmek için Google'ın en iyi arama sonuçlarında görünmek için belirli SEO terimlerini ve taktiklerini kullanmak için bu web sitelerinin CMS'sini değiştirirler.

WordPress web siteleri söz konusu olduğunda, Gootloader bir web sitesinin sayfasının dosyasına kod satırları enjekte ederek saldırır. Yürütme sırasında, bu kod satırları, virüslü web sitesini bir tuzak olarak sahte içerikli bir ton sayfa indirmeye zorlamak için belirli bir komut çalıştırır. Aynı zamanda, saldırgan kötü niyetli planını gerçekleştirir - tespit edilmeden.

6. Dosyasız Kötü Amaçlı Yazılım

Fidye yazılımı kötüyse, dosyasız kötü amaçlı yazılım daha da kötüdür. Son araştırmalar, dosyasız kötü amaçlı yazılım oranının 2020'nin son çeyreğinde neredeyse %900 arttığını gösterdi!

Adından da anlaşılacağı gibi, dosyasız kötü amaçlı yazılım, bir dosyada saklanması veya herhangi bir yazılım aracılığıyla doğrudan bir cihaza yüklenmesi gerekmeyen kötü niyetli bir gizli saldırı türüdür. Bunun yerine, dosyasız kötü amaçlı yazılım doğrudan belleğe gider ve fark etmeden kodları yürütmeye veya verileri çıkarmaya başlar, bu da bir antivirüs tarafından bile izlenmesini ve kaldırılmasını son derece zorlaştırır.

Dosyasız kötü amaçlı yazılım saldırıları, kurbanlarını sosyal mühendislik yöntemleriyle hedefler. Aşağıdaki ana yöntemlere bir göz atalım.

Kimlik Avı E-postaları ve Etkilenen Bağlantılar

İstenmeyen e-postalara, kötü amaçlı indirmelere veya virüslü web sitelerine tıkladığınızda, kötü amaçlı yazılımın cihazınızın belleğine yüklenmesine izin vererek, saldırganların hassas verilerinizi çalabilecek komut dosyaları aracılığıyla kod yüklemelerine kapı açarsınız.

Hafıza Kodu Enjeksiyonu

Bu tür dosyasız kötü amaçlı yazılım, Microsoft PowerShell ve Windows Yönetim Araçları (WMI) gibi güvenilir işletim sistemi yazılımlarına uzaktan bulaşır. Örneğin Purple Fox, sistemlere yayılmak için kötü amaçlı kodlar enjekte ederek PowerShell'e bulaşan bir bellek kodu enjeksiyon kötü amaçlı yazılımıdır. Purple Fox en az 30.000 sisteme bulaştı.

Kayıt Defteri Manipülasyonu

Bu kötü amaçlı yazılım, Windows kayıt defterine kötü amaçlı kod enjekte ederek çalışır. Ünlü bir örnek, Windows sistemlerini hedefleyen Kovtermalware'dir. Bilgisayarın yapılandırma verilerini depolamak için kayıt defterini hedefleyerek dosya taramasından kaçındığı için genellikle algılanmaz.

7. Casus yazılım

Casus yazılımlar, rızanız veya bilginiz olmadan bilgisayarınıza yüklenir. Tarama alışkanlıklarına, internet etkinliklerine, tuş vuruşlarına, pinlere, şifrelere, finansal bilgilere ve çok daha fazlasına erişir. Sadece bilgisayarlarla sınırlı değildir. İnternete bağlı kullandığınız herhangi bir cihaz, akıllı telefonlar dahil bu tür kötü amaçlı yazılımlara karşı savunmasızdır.

Toplanan bilgiler daha sonra - yine sizin izniniz veya bilginiz olmadan - faile iletilir, bu da onu kullanabilir veya üçüncü taraflara satabilir. Casus yazılım tek başına bilgisayarınıza zarar vermez. Ancak, bilgilerinizin toplanması ve çalınması birincil endişe kaynağıdır. Casus yazılımların varlığı ayrıca cihazınızın güvenliğinde bir zayıflık olduğunu gösterir.

Casus yazılımların neden olduğu zararlar, bilgilerinizin reklamcılara satılması kadar basit bir şeyden kimlik hırsızlığını tamamlamaya kadar uzanır. Örneğin, DarkHotel casus yazılımı, halka açık otel WiFi'sine bağlanırken işletme sahiplerini ve hükümet yetkililerini hedefler. Siber suçlular daha sonra bunu, bu hedeflerin cihazlarından hassas bilgiler elde etmek için kullanır.

8. Reklam yazılımı

Reklam yazılımı, tarama etkinlikleri gibi bilgileri de topladığı için casus yazılımlara biraz benzer. Yine de, tuş vuruşlarını takip etmez ve tek amacı size özel reklamlar hazırlamaktır. Ancak, bazı reklam yazılımları tarayıcı ayarlarınızı, arama motoru tercihlerinizi ve daha fazlasını değiştirecek kadar agresif olabilir.

Bazı reklam yazılımları daha az müdahalecidir ve bilgileri toplamadan önce izninizi ister. Yine, bilgiler toplandıktan sonra, daha sonra sizin izniniz olmadan diğer reklamcılara satılabilir.

9. Kötü Amaçlı Reklamcılık

Kötü amaçlı reklam, siber suçlunun kötü amaçlı yazılımı meşru bir reklam içinde gizlemesidir. Bu durumda saldırgan, meşru bir web sitesine reklam eklemek için para öder. Reklamı tıkladığınızda ya kötü amaçlı bir web sitesine yönlendirilirsiniz ya da kötü amaçlı yazılım otomatik olarak bilgisayarınıza yüklenir.

Bazı durumlarda, reklamlara yerleştirilen kötü amaçlı yazılım, siz reklamı tıklamanıza bile gerek kalmadan otomatik olarak yürütülebilir; buna "arabadan indirme" denir.

Bazı siber suçlular, reklamları birkaç büyük, iyi bilinen web sitesine dağıtmaktan sorumlu meşru ve büyük reklam ağlarına bile sızabilir. Bu, tüm kurbanlarını riske atıyor.

10. Keylogger'lar

Keylogger, virüslü kullanıcının çevrimiçi etkinliğini izleyen bir tür kötü amaçlı yazılımdır. Ancak, bazı durumlarda keylogger'ların meşru bir kullanımı vardır. Örneğin, bazı işletmeler, çalışanlarının faaliyetlerini takip etmek için bunları kullanır ve bazı ebeveynler, çocuklarının çevrimiçi davranışlarını izler.

Diğer durumlarda, siber suçlular şifreleri, finansal verileri veya hassas bilgileri çalmak için tuş kaydedicileri kullanır. Siber suçlular, keylogger'ları sisteminize sokmak için kimlik avı, sosyal mühendislik veya kötü amaçlı indirmeler kullanır.

Keylogger'ların ünlü bir örneği, dünyanın dört bir yanından işletme yöneticilerini hedef alan Olympic Vision olarak adlandırıldı. Bu saldırılar, iş e-posta güvenliğinin ihlal edilmesi (BEC) olarak etiketlenir. Olympic Vision, hedeflerinin sistemlerine erişmek, bilgi çalmak ve ticari işlemlerde casusluk yapmak için hedefli kimlik avı ve sosyal mühendislik tekniklerine güvenir.

11. Botlar/Botnet'ler

Botlar, tipik olarak uzaktan kontrol edilen ve komutla görevleri gerçekleştirebilen yazılım uygulamalarıdır. Arama motorlarını indekslemek gibi meşru kullanımları olabilir. Yine de, merkezi bir sunucuya geri bağlanan kendi kendini çoğaltan kötü amaçlı yazılım biçimini alarak kötü niyetli olarak da kullanılabilirler.

E-ticaret web siteniz için son derece hızlı, güvenilir ve tamamen güvenli bir barındırmaya mı ihtiyacınız var? Kinsta, tüm bunları ve WooCommerce uzmanlarından 7/24 birinci sınıf destek sağlar. Planlarımıza göz atın

Botlar genellikle çok sayıda çalışır ve topluca bot veya botnet ağı olarak adlandırılır. Bunlar, DDoS saldırıları gibi uzaktan kontrollü saldırılar başlatırken kullanılır.

Örneğin, Mirai botnet, cihazın varsayılan kullanıcı adını ve şifresini girerek yazıcılar, akıllı cihazlar, DVR'ler ve daha fazlası dahil olmak üzere internete bağlı tüm cihazlara erişebilir.

12. Rootkit

Bir rootkit, en tehlikeli kötü amaçlı yazılımlardan biri olarak kabul edilir - siber suçlunun, yönetici ayrıcalıkları da dahil olmak üzere, virüslü cihaza tam erişim kazanmasına ve kontrol etmesine izin veren bir arka kapı programıdır.

Sızdıran kişi daha sonra hedeflenen cihazı gözetleyebilir, yapılandırmalarını değiştirebilir, hassas verileri çalabilir ve hemen hemen her şeyi yapabilir. Bütün bunlar uzaktan yapılır. Rootkit genellikle uygulamalara, çekirdeklere, hipervizörlere veya bellenime enjekte edilir.

Rootkit'ler, kimlik avı, kötü amaçlı ekler, kötü amaçlı indirmeler ve güvenliği ihlal edilmiş paylaşılan sürücüler yoluyla yayılabilir. Ayrıca, rootkit'ler, keylogger'lar gibi diğer kötü amaçlı yazılımları gizleyebilir.

Örneğin, Zacinlo adlı bir rootkit, sahte bir VPN uygulamasında saklanır ve uygulamayı indirdiklerinde kullanıcıların sistemlerine bulaşır.

13. SQL Enjeksiyonu (SQLi)

SQL enjeksiyonu (SQLi), en iyi veritabanı saldırılarından biridir ve 1998'deki keşfinden bu yana geliştiriciler için hala ciddi bir endişe kaynağıdır.

SQL enjeksiyonu, saldırganlar bir uygulamanın kodundaki güvenlik açıklarından yararlandığında ve hedef web sitesinde bulunan giriş alanları, iletişim formu, site arama çubuğu ve yorumlar bölümü gibi herhangi bir giriş alanına kötü amaçlı bir SQL sorgusu enjekte ettiğinde gerçekleşir.

Başarılı SQLi saldırıları, bilgisayar korsanlarına hassas verilere erişme, sistem dosyalarını kurtarma, web sitenizin veritabanında yönetici görevleri yürütme, veritabanı bilgilerini değiştirme yeteneği verir. Hatta işletim sisteminin çekirdek veritabanına komutlar verebilir ve yürütebilirler.

Saldırganlar Cisco Prime Lisans Yöneticisi'nde lisans yöneticisinin sistemlerine kabuk erişimi sağlayan bir güvenlik açığı bulduğunda 2018'de Cisco'yu hedef alan yaygın SQL enjeksiyon saldırılarından biri. SQL enjeksiyonlarının diğer yüksek profilli kurbanları Tesla ve Fortnite.

Kötü Amaçlı Yazılım Nasıl Tespit Edilir

Çok çeşitli kötü amaçlı yazılım türleri ve çeşitlerinin yanı sıra kötü amaçlı yazılım saldırılarının artan karmaşıklığı göz önüne alındığında, özellikle dosyasız kötü amaçlı yazılımlar gibi özellikle kötü amaçlı tehditlerin artmasıyla bunları tespit etmek hiç bu kadar zor olmamıştı.

Bununla birlikte, bazı önemli uyarı işaretleri, cihazınıza kötü amaçlı yazılım bulaşıp bulaşmadığını söyleyebilir:

- Cihazınız yavaşlıyor, aniden çöküyor veya sık sık hata mesajları gösteriyor.

- Belirli bir yazılımı kaldıramazsınız.

- Cihazınız kapanmayacak veya yeniden başlatılmayacak.

- Cihazınızın sizin yazmadığınız e-postalar gönderdiğini öğrenirsiniz.

- Programlar otomatik olarak açılıyor ve kapanıyor.

- Belirgin bir sebep olmadan depolama alanınız azalıyor.

- Varsayılan tarayıcınız ve programlarınız sizin tarafınızdan herhangi bir işlem yapmadan değişmeye devam eder.

- Pil tüketimi artarken performans düşer.

- Devlet web siteleri gibi beklenmedik yerlerde çok sayıda açılır pencere ve reklam görürsünüz.

- Web sitenize giriş yapamazsınız.

- Web sitenizde yapmadığınız değişiklikleri fark edersiniz.

- Web siteniz başka bir siteye yönlendiriyor.

Dosyasız kötü amaçlı yazılımları tespit etmek çok zor olduğundan, yapabileceğiniz en iyi şey ağ modellerine göz kulak olmak ve enfeksiyona açık uygulamaları analiz etmektir. Ayrıca yazılım programlarınızı ve tarayıcılarınızı güncel tutmanız ve herhangi bir kimlik avı e-postasını düzenli olarak aramanız gerekir.

Kötü Amaçlı Yazılımlardan Nasıl Kurtulur

Kötü amaçlı yazılım bulaşırsa panik yapmamak önemlidir. Cihazınızı veya web sitenizi hala kaydedebileceğiniz birkaç seçenek vardır. Farklı kötü amaçlı yazılım türlerinin farklı kaldırma prosedürleri gerektirdiğini unutmayın.

Cihazlardan Kötü Amaçlı Yazılımları Kaldırma

Bilgisayarınızın veya mobil cihazınızın daha önce bahsedilen kötü amaçlı yazılım bulaşması belirtilerinin bazılarını veya tamamını yaşadığını fark ettiyseniz, önce kötü amaçlı yazılımın türünü belirleyin, ardından aşağıdaki işlemleri yapmaya başlayın:

- Virüs veya truva atı: Cihazınıza bir virüs veya truva atı bulaşmışsa, derin taramalar gerçekleştirebilen güvenilir bir virüsten koruma veya kötü amaçlı yazılımdan koruma programı yüklemeniz gerekir. Virüsten koruma yazılımınızı düzenli olarak güncellemeniz önemlidir. Güçlü bir güvenlik duvarı kurun ve bir e-posta ekine ve web bağlantılarına tıklarken dikkatli olun.

- Solucan: Tehlikeli etkisine rağmen, bir bilgisayar solucanını bir virüsü temizlemeye benzer şekilde kaldırabilirsiniz. Solucanları algılayabilen ve tüm işi yapmasına izin veren güçlü bir kötü amaçlı yazılımdan koruma yazılımı yükleyin. Tarayıcınıza virüs bulaşmışsa, farklı bir bilgisayar kullanın, kötü amaçlı yazılımdan koruma yazılımınızı yükleyin ve bir CD'ye yazın.

- İstenmeyen Posta: Bu günlerde e-posta hizmetleri, istenmeyen posta önleme özelliklerini içerir. Ancak, istenmeyen e-postalardan kurtulmanıza ve korunmanıza yardımcı olması için yine de istenmeyen posta önleme yazılımı yükleyebilirsiniz.

Fidye Yazılımı : Kuruluşunuz için fidye ödemeyi düşünmüyorsanız, yetkililer için saldırının kanıtını kaydetmeniz ve ardından virüslü cihaz(lar)ın bağlantısını hemen kesmeniz gerekir. Bundan sonra, hala erişiminiz varsa bir sistem yedeği oluşturun ve fidye yazılımı dosyalarını teşhis için tutmak için herhangi bir sistem temizleme veya optimizasyon programını devre dışı bırakın. Son olarak, güçlü siber güvenlik yazılımı kullanarak fidye yazılımlarını kaldırmaya başlayın ve dosyalarınızı geri yükleme sürecinde size rehberlik etmesi için bir siber güvenlik uzmanıyla çalışın.

- Reklam Yazılımı: Reklam yazılımlarından kurtulmak, reklam yazılımı kaldırma özelliklerine sahip bir kötü amaçlı yazılımdan koruma programı kullanılarak yapılabilir. Tarayıcınızda/tarayıcılarınızda açılır pencereleri devre dışı bıraktığınızdan ve varsayılan olarak ek yazılım yüklemeyi devre dışı bıraktığınızdan emin olun.

Bir WordPress Web Sitesinden Kötü Amaçlı Yazılımları Kaldırma

WordPress, büyüyen işletmeler için birçok avantaj sağlasa da, yine de birkaç güvenlik açığına sahiptir. WordPress web sitenize kötü amaçlı yazılım bulaşması varsa, onu kalifiye bir web yöneticisi gibi kaldırmak için önerilen adımlarımızı izleyin.

Ayrıca, Kinsta'nın bizde barındırılan tüm web siteleri için WordPress sitenizden ücretsiz olarak kötü amaçlı yazılımların kaldırılmasını içeren bir güvenlik garantisi sunduğunu da bilmelisiniz.

Ayrıca yararlanabileceğiniz ve sitenizin korunmasına yardımcı olabileceğiniz birkaç WordPress güvenlik eklentisi vardır.

Kendinizi Kötü Amaçlı Yazılımlardan Nasıl Korursunuz?

Muhtemelen şimdiye kadar fark ettiğiniz gibi, kötü amaçlı yazılım saldırıları çok önemlidir ve kendinizi onlardan nasıl koruyacağınızı ve onlardan nasıl korunacağınızı öğrenmek hem bireyler hem de işletmeler için çok önemlidir.

Çoğu durumda, kötü amaçlı yazılım bulaşması, kötü amaçlı içerik indirmek veya virüslü bir bağlantıya tıklamak gibi sizin tarafınızdan eylem gerektirir. Farklı türdeki kötü amaçlı yazılımların saldırısına uğramamak için alabileceğiniz temel önlemler şunlardır.

1. Kötü Amaçlı Yazılımdan Koruma veya Virüsten Koruma Yazılımı Kurun

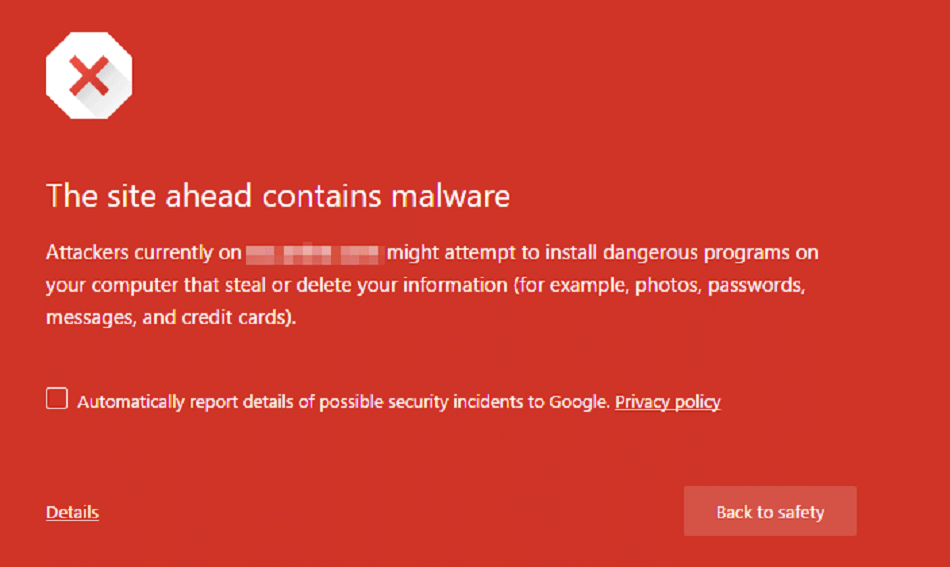

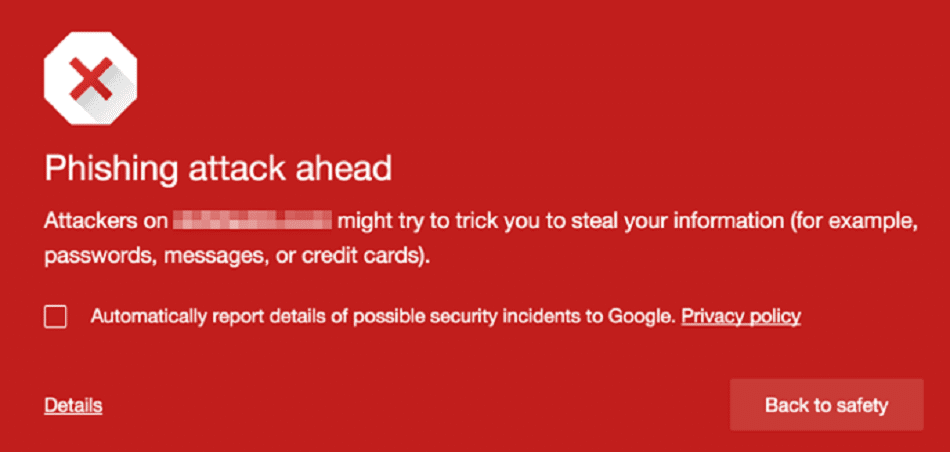

Sisteminizde düzenli olarak güncellenen güçlü kötü amaçlı yazılımdan koruma veya virüsten koruma yazılımı olması önemlidir. Cihazınıza virüs bulaşmadığından emin olmak için sık taramalar, özellikle derin taramalar çalıştırın. Kötü amaçlı yazılımdan koruma programları farklı koruma seviyelerinde gelir:

- Tarayıcı düzeyinde koruma: Google Chrome gibi bazı web tarayıcılarında, sizi farklı kötü amaçlı yazılım tehditlerinden korumak için yerleşik kötü amaçlı yazılımdan koruma koruması bulunur. Tarayıcınızı korumak için kendinizinkini de yükleyebilirsiniz.

- Ağ düzeyinde koruma: Bir kuruluş içinde bir bilgisayar ağınız varsa, bağlı cihazlarınızı ağ trafiğinizden gelen kötü amaçlı tehditlerden korumak için ağ düzeyinde bir kötü amaçlı yazılımdan koruma yazılımı yüklemek en iyi seçeneğinizdir. Güvenlik duvarları bunun için özellikle önerilir.

- Cihaz düzeyinde koruma: Bu araçlar, kullanıcıların cihazlarını kötü niyetli tehditlerden korumaya yardımcı olur.

- Sunucu düzeyinde koruma: Büyük bir kuruluşunuz varsa, bu tür kötü amaçlı yazılımdan koruma yazılımı, sunucu ağınızı kötü amaçlı siber saldırılara karşı korur.

2. Güvenilmeyen Kaynaklardan Gelen E-postaları Açmayın

Kimlik avından kaçınmak önemli bir adımla başlar: Şüpheli ekleri olan tehlikeli e-postaları açmayın.

Bu kurala uyabileceğinizden emin değilseniz veya çalışanlarınızın bu altın tavsiyeye uyacağına güvenmiyorsanız, e-posta güvenlik araçlarına yatırım yapın. E-posta yazışmalarınızı korumak için istenmeyen e-posta önleme araçlarını ve S/MIME sertifikalarını kullanabilirsiniz.

AS/MIME sertifikası, diğer S/MIME sertifikası kullanıcılarıyla şifrelenmiş ve dijital olarak imzalanmış e-posta alışverişi yapmanızı sağlayan PKI tabanlı bir araçtır. Bu şekilde, siz ve alıcılarınız e-postaların güvenli ve meşru olduğunu bileceksiniz.

3. Kötü Amaçlı İndirmelere ve Açılır Pencerelere Dikkat Edin

Şüpheli e-postalarda olduğu gibi, ne indirdiğinize ve nereden indirdiğinize dikkat etmeniz önemlidir. Güvenilmeyen kaynaklardan uygulama veya oyun indirmek için bağlantılara tıklamak, siber suçlulara ve kötü niyetli saldırılara davetiye çıkarır.

Pop-up'lar farklı değil. Daha önce de belirtildiği gibi, siber suçlular, virüslü bağlantılarına tıklamanız için sizi kandırmak için manipülatif yollar kullanır.

4. Web Sitesi ve Dosya Güvenlik Kontrollerini Gerçekleştirin

Web sitenizin güvenliğini sağlamak en büyük önceliğiniz olmalıdır. İster küçük ister büyük bir web siteniz olsun, herhangi bir kötü amaçlı yazılımdan etkilenmemek için düzenli olarak web sitesi güvenlik kontrolleri yapmalısınız.

Ayrıca web sitenizi oluşturan tek tek dosyalara da yakından bakmalısınız. Sağlam ve düzenli olarak uygulanan bir dosya bütünlüğü izleme prosedürü, potansiyel saldırıları tetiklenmeden önce tespit etmenize yardımcı olabilir.

Web siteniz güvenli değilse, yalnızca kötü amaçlı yazılım bulaşmakla kalmaz, aynı zamanda diğer web sitelerine ve kullanıcıların cihazlarına bir dizi kötü amaçlı saldırıyı tetikleyebilir. Dahası, Google'daki SEO sıralamanızı düşürür. İstediğiniz son şey, internette bir kötü amaçlı yazılım saldırısı hesaplaşması başlatmaktır!

5. Düzenli Veri Yedeklemelerini Koruyun

Kişisel veya şirketinizin bilgisayarındaki verileri yedeklemek çok önemlidir. Verileri yedeklemek sizi kötü amaçlı yazılım saldırılarından korumasa da, örneğin fidye yazılımı veya başka bir kötü amaçlı tehdit tarafından virüs bulaşırsanız verilerinizi kurtarmanıza yardımcı olur.

Sağlıklı bir veri yedeklemesi gerçekleştirmek için verilerinizin birden fazla kopyasını saklayın. Birden fazla saldırı olması durumunda veri dosyalarınızı depolamak için iki farklı ortam türü kullanmak da daha iyidir. Hatta veri dosyalarınızın bir kopyasını site dışında güvenli bir yerde tutmayı da seçebilirsiniz.

Özet

Artık farklı kötü amaçlı yazılım türleri ve bunlarla nasıl mücadele edileceği hakkında genel bir görüşe sahip olduğunuza göre, sağlam ve güvenilir veri güvenliği önlemlerine yatırım yapmanızı şiddetle tavsiye ederiz.

Ayrıca en son siber güvenlik risklerinden haberdar olmanızı ve sistemlerinizi ve programlarınızı düzenli olarak güncellemenizi öneririz.

Kötü amaçlı yazılımlardan kaçınmak için başka ipuçlarınız var mı? Yorumlar bölümünde bize bildirin!