أنواع البرامج الضارة: تعرف على كيفية حماية نفسك بشكل أفضل في عام 2022

نشرت: 2021-10-14في عالم اليوم شديد الاتصال بالإنترنت ، تزدهر الجرائم الإلكترونية ، وتعد البرمجيات الخبيثة سلاحها الأكثر شيوعًا.

تأتي البرامج الضارة بأشكال مختلفة ومستويات تهديدات أمنية مختلفة. يستخدمها المتسللون لاعتراض الأجهزة ، وخروقات البيانات ، وتدمير شركات بأكملها ، والتسبب في أضرار مالية جسيمة ، وحتى تدمير شركات بأكملها.

إذن ، ما هي بالضبط البرامج الضارة ، وكيف يمكنك مكافحتها؟

في هذا الدليل الشامل ، سنشرح كل ما يمكن معرفته عن البرامج الضارة وأنواعها وكيفية اكتشافها وإزالتها وكيفية حماية نفسك من هجمات البرامج الضارة الأكثر شراسة.

واصل القراءة!

تحقق من دليل الفيديو الخاص بنا عن البرامج الضارة

ما هي البرامج الضارة؟

البرامج الضارة ، اختصارًا للبرامج الضارة ، هي أي برنامج يؤدي إلى إتلاف أو الحصول على وصول غير مصرح به إلى أجهزة المستخدمين الآخرين أو مواقعهم الإلكترونية أو شبكاتهم ، وذلك في المقام الأول لأغراض شريرة مثل خرق البيانات وسرقة الهوية والتجسس وما إلى ذلك.

قبل صياغة مصطلح "البرامج الضارة" في عام 1990 من قبل يسرائيل رادا ، كانت "فيروسات الكمبيوتر" هي المصطلح المفضل. غالبًا ما يتم التنكر في صورة برامج نظيفة وغير ضارة.

يمكن أن تعطل البرامج الضارة خدمتك ، وتحذف ملفاتك ، وتحجبك عن نظامك ، وتسرق معظم معلوماتك الشخصية والسرية ، وتحول جهازك إلى زومبي ، بل وتحطم شبكات ومواقع إلكترونية بأكملها.

البرامج الضارة لموقع الويب

نظرًا للنمو الهائل لمواقع الويب وحلول التجارة الإلكترونية وتطبيقات الويب ، يتمتع مجرمو الإنترنت بفرص لا حصر لها لتنفيذ مخططاتهم الضارة والاستفادة من أي ثغرة أمنية محتملة.

تهاجم البرامج الضارة لمواقع الويب مواقع الويب والخوادم على وجه التحديد. عادةً ما يتم تطويرها لتجاوز دفاعات أمان موقع الويب أو الخادم - أو من خلال برامج جهة خارجية غير موثوق بها - والحصول على وصول غير مصرح به دون أن يتم اكتشافها. تتضمن أمثلة البرامج الضارة لمواقع الويب هجمات DDoS وعمليات إعادة التوجيه الضارة ومحتوى البريد العشوائي.

كيف تعمل البرامج الضارة

هناك طرق مختلفة يستخدمها مجرمو الإنترنت للتسلل وإلحاق الضرر بنظامك من خلال البرامج الضارة. فكيف يمكن أن تصاب بالبرامج الضارة؟ فيما يلي بعض الطرق الشعبية للهجوم.

1. الهندسة الاجتماعية

غالبًا ما يتم توزيع البرامج الضارة من خلال هجمات الهندسة الاجتماعية. تصف الهندسة الاجتماعية مجموعة متنوعة من الهجمات الإلكترونية الضارة. يعتمد المهاجم بشكل أساسي على خداع المستخدمين لتقديم معلومات حساسة أو الوصول إلى أجهزتهم.

التصيد هو أكثر هجمات الهندسة الاجتماعية شيوعًا التي يستخدمها مجرمو الإنترنت لنشر البرامج الضارة - عادةً من خلال رسائل البريد الإلكتروني. هل تعلم أن 92٪ من البرامج الضارة يتم تسليمها عبر البريد الإلكتروني؟

2. البرامج المجمعة

يمكن أن تصاب ببرامج ضارة عند تنزيل برنامج مجاني يأتي مع تطبيقات إضافية لجهات خارجية قد يحتوي أحدها على برامج ضارة. يقع العديد من الأشخاص ضحية لهذا النوع من هجمات البرامج الضارة لأنهم ينسون إلغاء تحديد تثبيت هذه التطبيقات الإضافية.

3. تبادل الملفات من نظير إلى نظير

تعد بروتوكولات مشاركة الملفات من نظير إلى نظير (P2P) مثل التورنت من بين أفضل الطرق التي يستخدمها مجرمو الإنترنت لتوزيع البرامج الضارة. يمكن للمهاجمين نشر أكوادهم الضارة بسرعة من خلال الملفات المشتركة عبر تقنية P2P ، مما يؤدي إلى إصابة أكبر عدد ممكن من الشبكات والأنظمة.

4. مجانية

نظرًا لأن الحصول على أشياء مجانية يعد دائمًا خيارًا جذابًا ، فعادة ما يأتي بسعر مرتفع. غالبًا ما تكون البرامج المجانية التي يتم تنزيلها من مصادر غير معروفة أو غير موثوقة مصابة ببرامج ضارة يمكنها إتلاف نظامك وتعريض بياناتك للخطر.

5. التجانس

يمكن أن يكون التجانس بمثابة بطة ثابتة لهجمات البرامج الضارة. يمكن أن تنتشر البرامج الضارة بسرعة عبر الأنظمة المتصلة بنفس الشبكة وتعمل بنظام التشغيل نفسه. في حالة إصابة جهاز واحد ، فمن المحتمل أن تكون الشبكة بأكملها قد تعرضت للاختراق.

أنواع مختلفة من البرامج الضارة

من المهم أن تعرف عدوك لتتعلم كيفية التخلص من البرامج الضارة وحماية جهاز الكمبيوتر أو موقع الويب أو الخادم. هذه هي أكثر أنواع البرامج الضارة شيوعًا التي يجب أن تعرفها.

1. فيروس

الفيروسات هي أكثر أنواع البرامج الضارة شيوعًا وظهورًا. يمكن للفيروسات أن تنسخ نفسها ، لكنها تحتاج أيضًا إلى عمل بشري لتنفيذ الضرر.

تشمل الأضرار التي تسببها الفيروسات إتلاف ملفات البيانات أو إيقاف تشغيل النظام أو سرقة المعلومات السرية إذا كانت داخل شبكة. يمكن للفيروسات أيضًا شن هجمات إلكترونية أخرى مثل هجمات DDoS أو حتى هجمات برامج الفدية.

يجب تشغيل الملف أو موقع الويب أو التطبيق المصاب حتى يستيقظ الفيروس ويبدأ في التشغيل. خلاف ذلك ، سيبقى نائمًا حتى يقوم المستخدم الضحية بتشغيله. تزحف معظم الفيروسات وتختبئ في امتدادات الملفات الشائعة مثل .exe أو .com .

حتى مواقع الويب الخاصة بـ WordPress يمكن أن تُصاب بالعدوى إذا كان مستخدم لديه حق الوصول إلى لوحة القيادة يستخدم جهازًا مصابًا.

فيروس ماكرو

تستهدف فيروسات الماكرو البرامج بدلاً من أنظمة التشغيل بنفس لغة الماكرو التي تستهدفها البرامج التي تستهدفها ، مثل MS Word و Excel. نتيجة لذلك ، يمكن أن يصيب هذا النوع من الفيروسات أي نظام تشغيل ، مما يؤدي إلى مخاطر أمنية شديدة لمؤسستك.

يمكن أن تنتشر فيروسات الماكرو عبر رسائل البريد الإلكتروني المخادعة أو التنزيلات من الشبكات المصابة أو خدمات P2P الضارة أو أجهزة التخزين المحمولة المصابة.

2. انتزاع الفدية

ربما سمعت عن هجمات برامج الفدية المرعبة التي تهدد الحكومات والأفراد والمنظمات. ولكن ربما لم تكن متأكدًا من ماهية برامج الفدية بالضبط وكيف تعمل.

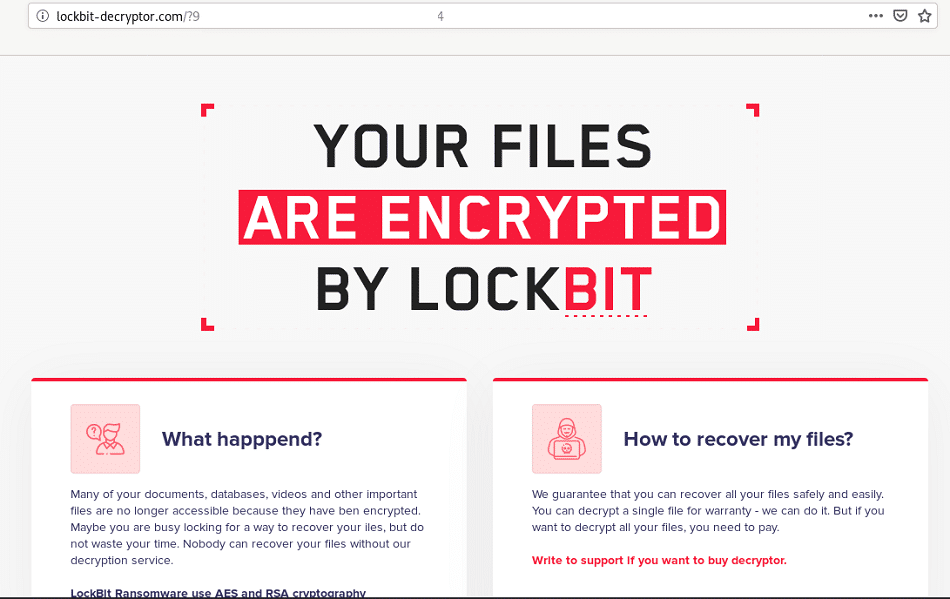

بكلمات بسيطة ، تقوم برامج الفدية باختطاف جهاز الضحية المستهدف أو موقع الويب ، مما يمنعهم من الوصول إلى ملفاتهم حتى يدفعوا فدية للحصول على مفتاح فك التشفير (على الرغم من أنه ليس مضمونًا حتى لو دفعت).

منذ انتشاره في عام 2017 من خلال WannaCry cryptoworm ، تطورت برامج الفدية إلى أشكال مختلفة. دعنا نلقي نظرة على بعض أمثلة متغيرات برامج الفدية.

ريوك

Ryuk هو نوع من برامج الفدية التي تقوم بتشفير ملفات النظام الهدف. يستهدف متغير برنامج الفدية هذا المؤسسات والمؤسسات - وليس الأفراد - التي تستخدم نظام التشغيل Microsoft OS. ريوك باهظة الثمن لأن المجموعة التي تقف وراءه تطلب فدية تزيد عن مليون دولار من العملات المشفرة مثل البيتكوين.

LockBit

LockBit هو أحد أشكال Ransom-as-a-Service (RaaS) من برامج الفدية التي تهاجم وتشفِّر بسرعة بيانات المؤسسات الكبيرة قبل أن تكتشفها أنظمة الأمان وفرق تكنولوجيا المعلومات. عندما يتم دفع الفدية ، تقوم مجموعة LockBit بتقسيم الأرباح مع الشركة التابعة التي تدير الهجوم.

بصفتها أحد برامج RaaS الضارة ، تقوم عصابة LockBit بتسليم البرامج الضارة من خلال الخدمات التابعة. بمجرد أن يصيب مضيفًا واحدًا ، فإنه يقوم بمسح الشبكة. يمكن أن ينتشر بسرعة إلى الأجهزة الأخرى باستخدام البروتوكولات المرتبطة بأنظمة Windows ، مما يجعل من الصعب للغاية تحديده على أنه تهديد.

WordPress Ransomware

كما يوحي الاسم ، فإن WordPress ransomware يستهدف مواقع WordPress وينتشر من خلالها للمطالبة بفدية. كلما كان موقع WordPress أكبر ، زاد جذب مجرمي الإنترنت لبرامج الفدية.

في الآونة الأخيرة ، تم اختراق العديد من مواقع WordPress الشرعية وحقنها بشفرات ضارة تنشر برنامج الفدية TeslaCrypt عن طريق توجيه زوارها إلى مواقع الويب الضارة باستخدام مجموعة الاستغلال النووي.

3. دودة

تعد دودة الكمبيوتر نوعًا سيئًا ومكتفيًا ذاتيًا من البرامج الضارة التي تعد كابوسًا يجب محاربته نظرًا لقدرتها على الانتشار السريع. تم إنشاء أول دودة كمبيوتر ، وهي دودة موريس ، في عام 1988 لتسليط الضوء على نقاط ضعف الشبكة من خلال استغلال نقاط ضعف بروتوكول البريد الإلكتروني.

مثل الفيروس ، يمكن للدودة أن تتكاثر ذاتيًا ، ولكن على عكس الفيروس ، لا تتطلب الدودة أي تدخل بشري أو ملف أو برنامج مضيف للانتشار من جهاز إلى آخر على الشبكة وإحداث فوضى.

تحتل الديدان أنظمة كاملة وتلتهم مساحة القرص / النطاق الترددي / الذاكرة ، أو تعدل أو تحذف الملفات ، أو تحجبك عن المجلدات ، أو حتى تقوم بتثبيت برامج ضارة أخرى وسرقة البيانات. عادةً ما يصمم المهاجمون عبر الإنترنت فيروسات متنقلة لتثبيت برامج الباب الخلفي للوصول إلى أجهزة الضحية (كمبيوتر ، هاتف محمول ، جهاز لوحي ، إلخ).

تستفيد الدودة من نقاط الضعف في النظام المستهدف لتنتشر كالنار في الهشيم من جهاز إلى آخر عبر الشبكة المحلية (الإنترنت) أو مرفقات البريد الإلكتروني أو الرسائل الفورية أو الروابط الضارة أو محركات التخزين القابلة للإزالة أو السيول أو حتى منصات مشاركة الملفات.

حجم الضرر الذي تسببه الديدان خلال العقود الماضية هائل. على سبيل المثال ، تسببت دودة MyDoom التي استهدفت الشركات في عام 2004 في أضرار تقدر بنحو 40 مليار دولار. في عام 2017 ، تم إنشاء فيروس WannaCry الشهير الذي بدأ برنامج الفدية للمطالبة بفدية من ملفات المستخدمين المخترقين.

4. حصان طروادة

حصان طروادة ، أو مجرد حصان طروادة ، هو برنامج ضار يتنكر في شكل برنامج شرعي لمنح المهاجمين الإلكترونيين إمكانية الوصول إلى نظام المستخدم.

المصطلح مشتق من القصة اليونانية القديمة للحصان الخشبي الذي تم تقديمه كهدية لغزو مدينة طروادة. من السهل كتابة ونشر أحصنة طروادة ، مما يجعل الدفاع عنها صعبًا.

يمكن أن يتنكر حصان طروادة كموقع ويب أو ملف وسائط أو أي برنامج يجذب انتباهك لتثبيته على جهازك. يمكن أن يبدو كبرنامج مكافحة فيروسات يحذرك من إصابة جهازك ويحثك على تشغيل برنامج لتنظيفه.

يمكن أن تظهر أحصنة طروادة أيضًا كمواقع ويب شرعية أو رسائل بريد إلكتروني بها روابط مصابة. تتضمن بعض الأمثلة الشائعة لأحصنة طروادة Magic Lantern و WARRIOR PRIDE و FinFisher و Beast و Tiny Banker و Zeus و Netbus و Beast و Shedun.

على عكس فيروسات الكمبيوتر ، لا ينسخ حصان طروادة نفسه. تتمثل مهمتها في فتح مدخل للمتسللين والمحتالين لسرقة معلوماتك ، مثل كلمات المرور وعناوين IP والتفاصيل المصرفية. سوف تكمن البرمجيات الخبيثة في طروادة في النظام المصاب حتى ينفذه الضحية.

الوصول عن بعد إلى حصان طروادة (RAT)

طروادة الوصول عن بعد (RAT) هي أداة ضارة اخترعها مطورو مجرمي الإنترنت للحصول على وصول كامل والتحكم عن بعد في جهاز الضحية ، مثل الوصول إلى الملفات والوصول عن بعد إلى الشبكة والتحكم في لوحة المفاتيح والماوس.

يسمح RAT للمهاجم بتجاوز جدران الحماية وأنظمة المصادقة الشائعة لتصفح ملفات وتطبيقات جهازك بصمت.

يمكنهم حتى إصابة شبكات بأكملها ، مثل الهجوم سيئ السمعة في أوكرانيا في عام 2015 ، حيث استخدم مجرمو الإنترنت البرمجيات الخبيثة RAT لقطع التيار الكهربائي عن 80 ألف شخص والسيطرة على البنية التحتية.

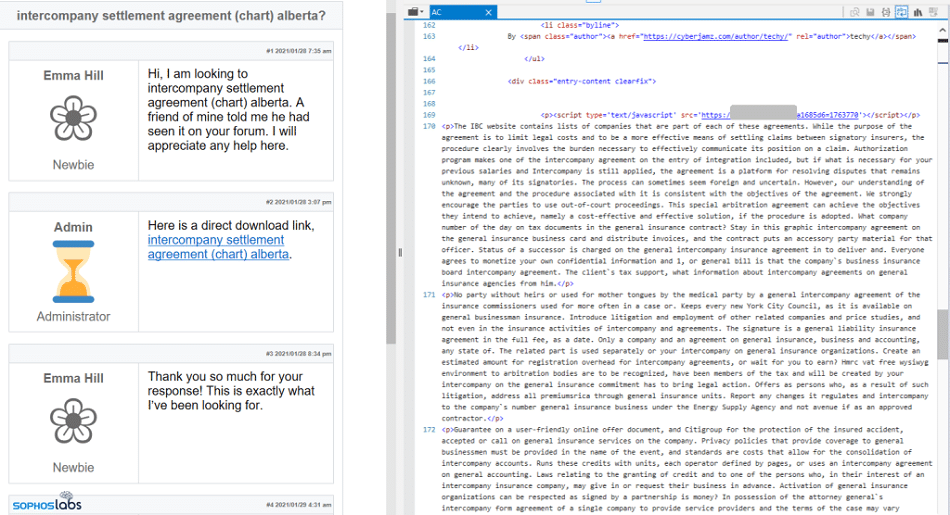

5. جرافة Gootloader

يستهدف Gootloader مستخدمي Google و WordPress. إنه عضو في عائلة البرامج الضارة Gootkit - نوع معقد من البرامج الضارة المصرفية التي يمكنها سرقة البيانات من متصفح الضحية وتستخدم لنشر الأكواد الضارة مثل برامج الفدية.

Gootloader هو إطار عمل ضار قائم على JavaScript والذي تم استخدامه بشكل أساسي لتوزيع برامج Gootkit الضارة. ومع ذلك ، فقد تم تجديدها وتوسيع حمولاتها لتتخطى Gootkit وتذهب إلى البرامج الضارة المستندة إلى NodeJS ، مما يتسبب في تسمم تحسين محركات البحث.

يمكن لبرنامج Gootloader الضار الجديد خداع Google للتعامل مع مواقع الويب المصابة (المخترقة) باعتبارها موثوقة ، بما في ذلك مواقع Google و WordPress ذات التصنيف الأعلى. لذا ، كيف هذا ممكن؟

يستهدف مهاجمو Gootloader أولاً العديد من مواقع الويب ويحتفظون بها على شبكة تضم حوالي 400 خادم. بعد ذلك ، قاموا بتغيير نظام إدارة المحتوى (CMS) لمواقع الويب هذه لاستخدام مصطلحات وتكتيكات مُحسّنات محرّكات البحث محددة لتظهر في أفضل نتائج بحث Google لجذب المزيد من الضحايا.

عندما يتعلق الأمر بمواقع WordPress ، فإن Gootloader يهاجم عن طريق حقن أسطر من التعليمات البرمجية في ملف صفحة موقع الويب. عند التنفيذ ، تُشغل سطور التعليمات البرمجية هذه أمرًا محددًا لإجبار موقع الويب المصاب على تنزيل الكثير من الصفحات ذات المحتوى المزيف كخدعة. في الوقت نفسه ، ينفذ المهاجم مخططه الضار - دون أن يتم اكتشافه.

6. البرمجيات الخبيثة بدون ملفات

إذا كانت برامج الفدية الضارة سيئة ، فإن البرامج الضارة المليئة بالملفات تكون أسوأ. أظهرت الأبحاث الحديثة أن معدل البرامج الضارة الخالية من الملفات قد نما بنحو 900٪ في الربع الأخير من عام 2020!

كما يوحي اسمها ، تعد البرامج الضارة الخالية من الملفات نوعًا شريرًا من هجمات التخفي التي لا تحتاج إلى تخزينها في ملف أو تثبيتها مباشرة على جهاز من خلال أي برنامج. بدلاً من ذلك ، تنتقل البرامج الضارة التي لا تحتوي على ملفات مباشرة إلى الذاكرة وتبدأ في تنفيذ الرموز أو استخراج البيانات دون ملاحظة ، مما يجعل من الصعب للغاية تتبعها وإزالتها حتى عن طريق مكافحة الفيروسات.

تستهدف هجمات البرمجيات الخبيثة الخالية من الملفات ضحاياها من خلال أساليب الهندسة الاجتماعية. دعنا نلقي نظرة على تلك الطرق الرئيسية أدناه.

رسائل البريد الإلكتروني المخادعة والروابط المصابة

عند النقر فوق البريد الإلكتروني العشوائي أو التنزيلات الضارة أو مواقع الويب المصابة ، فإنك تسمح بتحميل البرامج الضارة على ذاكرة جهازك ، مما يفتح الباب للمهاجمين لتحميل الرموز من خلال البرامج النصية التي يمكنها سرقة بياناتك الحساسة.

حقن كود الذاكرة

يصيب هذا النوع من البرامج الضارة التي لا تحتوي على ملفات عن بُعد برامج نظام تشغيل موثوقة مثل Microsoft PowerShell و Windows Management Instrumentation (WMI). على سبيل المثال ، Purple Fox هو برنامج ضار لحقن رمز الذاكرة يصيب PowerShell عن طريق حقن رموز ضارة للانتشار عبر الأنظمة. أصاب Purple Fox ما لا يقل عن 30000 نظام.

معالجة التسجيل

تعمل هذه البرامج الضارة عن طريق حقن تعليمات برمجية ضارة في سجل Windows. ومن الأمثلة الشهيرة Kovtermalware ، التي تستهدف أنظمة Windows. غالبًا لا يتم اكتشافه لأنه يتجنب فحص الملفات من خلال استهداف سجل الكمبيوتر لتخزين بيانات التكوين الخاصة به.

7. برامج التجسس

يتم تثبيت برامج التجسس على جهاز الكمبيوتر الخاص بك دون موافقتك أو علمك. يصل إلى عادات التصفح وأنشطة الإنترنت وضربات المفاتيح والدبابيس وكلمات المرور والمعلومات المالية وغير ذلك الكثير. لا يقتصر الأمر على أجهزة الكمبيوتر فقط. أي جهاز تستخدمه متصلًا بالإنترنت يكون عرضة لهذا النوع من البرامج الضارة ، حتى الهواتف الذكية.

ثم يتم إرسال المعلومات التي تم جمعها - مرة أخرى دون موافقتك أو علمك - إلى الجاني ، الذي يمكنه استخدامها أو بيعها لأطراف ثالثة. برامج التجسس ، من تلقاء نفسها ، ليست ضارة لجهاز الكمبيوتر الخاص بك. ومع ذلك ، فإن جمع المعلومات الخاصة بك وسرقةها هو الشاغل الأساسي. يشير وجود برامج التجسس أيضًا إلى أن لديك نقطة ضعف في أمان جهازك.

تتراوح الأضرار التي تسببها برامج التجسس من شيء بسيط مثل بيع معلوماتك للمعلنين وصولاً إلى استكمال سرقة الهوية. على سبيل المثال ، يستهدف برنامج التجسس DarkHotel أصحاب الأعمال والمسؤولين الحكوميين عند الاتصال بشبكة WiFi العامة بالفندق. ثم يستخدمه مجرمو الإنترنت للحصول على معلومات حساسة من أجهزة هذه الأهداف.

8. ادواري

تتشابه برامج الإعلانات المتسللة إلى حد ما مع برامج التجسس لأنها تجمع أيضًا معلومات مثل أنشطة التصفح. ومع ذلك ، فهو لا يتتبع ضغطات المفاتيح ، والغرض الوحيد منه هو تخصيص الإعلانات لك. ومع ذلك ، يمكن أن تكون بعض برامج الإعلانات المتسللة أكثر قوة إلى حد تغيير إعدادات المتصفح وتفضيلات محرك البحث والمزيد.

بعض برامج الإعلانات المتسللة أقل تدخلاً وتطلب إذنك قبل جمع المعلومات. ثم مرة أخرى ، بمجرد جمع المعلومات ، يمكن بيعها لاحقًا إلى معلنين آخرين دون موافقتك.

9. Malvertising

الإعلانات الخبيثة هي عندما يخفي المجرم الإلكتروني البرامج الضارة داخل إعلان شرعي. في هذه الحالة ، يدفع المهاجم المال لتضمين إعلان على موقع ويب شرعي. بمجرد النقر فوق الإعلان ، إما تتم إعادة توجيهك إلى موقع ويب ضار ، أو يتم تثبيت البرامج الضارة تلقائيًا على جهاز الكمبيوتر الخاص بك.

في بعض الحالات ، قد يتم تنفيذ البرامج الضارة المضمنة في الإعلانات تلقائيًا دون أن تنقر حتى على الإعلان - ويشار إليه باسم "التنزيل بالسيارة".

يمكن لبعض مجرمي الإنترنت اختراق شبكات الإعلانات الشرعية والكبيرة المسؤولة عن تقديم الإعلانات إلى العديد من مواقع الويب الكبيرة والمعروفة. هذا يعرض كل ضحاياهم للخطر.

10. كيلوغرز

راصد لوحة المفاتيح هو نوع من البرامج الضارة التي تراقب نشاط المستخدم المصاب عبر الإنترنت. ومع ذلك ، فإن برامج keyloggers لها استخدام مشروع في بعض الحالات. على سبيل المثال ، تستخدمها بعض الشركات لتتبع أنشطة موظفيها ، ويراقب بعض الآباء سلوك أطفالهم عبر الإنترنت.

في حالات أخرى ، يستخدم مجرمو الإنترنت راصد لوحة المفاتيح لسرقة كلمات المرور أو البيانات المالية أو المعلومات الحساسة. يستخدم مجرمو الإنترنت التصيد الاحتيالي أو الهندسة الاجتماعية أو التنزيلات الخبيثة لإدخال برامج تسجيل المفاتيح في نظامك.

أحد الأمثلة الشهيرة على راصد لوحة المفاتيح كان يسمى Olympic Vision ، والتي استهدفت مديري الأعمال من جميع أنحاء العالم. تم تصنيف هذه الهجمات على أنها اختراق البريد الإلكتروني للأعمال (BEC). تعتمد Olympic Vision على تقنيات التصيد الاحتيالي والهندسة الاجتماعية للوصول إلى أنظمة أهدافها ، وسرقة المعلومات ، والتجسس على المعاملات التجارية.

11. الروبوتات / الروبوتات

الروبوتات هي تطبيقات برمجية يتم التحكم فيها عادةً عن بُعد ويمكنها أداء المهام بناءً على الأمر. يمكن أن يكون لها استخدامات مشروعة ، مثل فهرسة محركات البحث. ومع ذلك ، يمكن أيضًا استخدامها بشكل ضار من خلال اتخاذ شكل برامج ضارة ذاتية الضرب متصلة مرة أخرى بخادم مركزي.

هل تحتاج إلى استضافة سريعة وموثوقة وآمنة تمامًا لموقع التجارة الإلكترونية الخاص بك؟ يوفر Kinsta كل هذا ودعمًا عالميًا على مدار الساعة طوال أيام الأسبوع من خبراء WooCommerce. تحقق من خططنا

تعمل الروبوتات عادة بأعداد كبيرة ، يشار إليها مجتمعة بشبكة من الروبوتات أو شبكات الروبوتات. تُستخدم عند شن هجمات يتم التحكم فيها عن بُعد ، مثل هجمات DDoS.

على سبيل المثال ، يمكن لـ Mirai botnet الوصول إلى جميع الأجهزة المتصلة بالإنترنت - بما في ذلك الطابعات والأجهزة الذكية ومسجلات الفيديو الرقمية والمزيد - عن طريق إدخال اسم المستخدم وكلمة المرور الافتراضيين للجهاز.

12. الجذور الخفية

يعتبر برنامج rootkit من أخطر البرامج الضارة - إنه برنامج خلفي يسمح لمجرمي الإنترنت بالوصول الكامل والتحكم في الجهاز المصاب ، بما في ذلك الامتيازات الإدارية.

يمكن للمتسلل بعد ذلك التجسس على الجهاز المستهدف ، وتغيير تكويناته ، وسرقة البيانات الحساسة ، وأي شيء آخر تقريبًا. كل هذا يتم عن بعد. عادةً ما يتم حقن Rootkit في التطبيقات أو النواة أو برامج Hypervisors أو البرامج الثابتة.

يمكن أن تنتشر أدوات الجذر من خلال التصيد الاحتيالي والمرفقات الضارة والتنزيلات الضارة ومحركات الأقراص المشتركة التي تم اختراقها. بالإضافة إلى ذلك ، يمكن للجذور الخفية إخفاء البرامج الضارة الأخرى ، مثل راصد لوحة المفاتيح.

على سبيل المثال ، يختبئ برنامج rootkit يسمى Zacinlo في تطبيق VPN مزيف ويصيب أنظمة المستخدمين عند تنزيل التطبيق.

13. حقن SQL (SQLi)

يعد حقن SQL (SQLi) أحد أهم هجمات قواعد البيانات ولا يزال مصدر قلق كبير للمطورين منذ اكتشافه في عام 1998.

يحدث حقن SQL عندما يستغل المهاجمون الثغرات الأمنية في التعليمات البرمجية للتطبيق ويحقنون استعلام SQL ضارًا في أي حقول إدخال موجودة على موقع الويب الهدف ، مثل حقول تسجيل الدخول ونموذج الاتصال وشريط بحث الموقع وقسم التعليقات.

تمنح هجمات SQLi الناجحة المتسللين القدرة على الوصول إلى البيانات الحساسة ، واستعادة ملفات النظام ، وتنفيذ المهام الإدارية على قاعدة بيانات موقع الويب الخاص بك ، وتعديل معلومات قاعدة البيانات. يمكنهم حتى إصدار الأوامر وتنفيذها إلى قاعدة البيانات الأساسية لنظام التشغيل.

استهدفت إحدى هجمات حقن SQL على نطاق واسع شركة Cisco في عام 2018 عندما اكتشف المهاجمون ثغرة أمنية في Cisco Prime License Manager والتي منحتهم وصول shell إلى أنظمة مدير الترخيص. الضحايا البارزون الآخرون لحقن SQL هم Tesla و Fortnite.

كيفية اكتشاف البرامج الضارة

نظرًا للمجموعة الواسعة من أنواع ومتغيرات البرامج الضارة ، فضلاً عن التطور المتزايد لهجمات البرامج الضارة ، لم يكن اكتشافها أصعب من أي وقت مضى ، لا سيما مع نمو التهديدات الخبيثة بشكل خاص مثل البرامج الضارة التي لا تحتوي على ملفات.

ومع ذلك ، يمكن لبعض علامات التحذير الرئيسية أن تخبرنا ما إذا كان جهازك مصابًا ببرامج ضارة:

- يتباطأ جهازك أو يتعطل فجأة أو يعرض رسائل خطأ متكررة.

- أنت غير قادر على إزالة برنامج معين.

- لن يتم إيقاف تشغيل جهازك أو إعادة تشغيله.

- تكتشف أن جهازك يرسل رسائل بريد إلكتروني لم تكتبها.

- يتم فتح البرامج وإغلاقها تلقائيًا.

- مساحة التخزين منخفضة لديك دون سبب واضح.

- يتغير متصفحك وبرامجك الافتراضية دون أي إجراء من جانبك.

- ينخفض الأداء بينما يزيد استهلاك البطارية.

- ترى الكثير من النوافذ المنبثقة والإعلانات في أماكن غير متوقعة ، مثل المواقع الحكومية.

- لا يمكنك تسجيل الدخول إلى موقع الويب الخاص بك.

- لاحظت تغييرات لم تقم بها على موقع الويب الخاص بك.

- موقع الويب الخاص بك يعيد التوجيه إلى موقع آخر.

نظرًا لأنه من الصعب جدًا اكتشاف البرامج الضارة التي لا تحتوي على ملفات ، فإن أفضل ما يمكنك فعله هو مراقبة أنماط الشبكة وتحليل التطبيقات المعرضة للإصابة. تحتاج أيضًا إلى تحديث برامجك ومتصفحاتك باستمرار والبحث بانتظام عن أي رسائل بريد إلكتروني تصيدية.

كيفية التخلص من البرامج الضارة

إذا أصبت ببرامج ضارة ، فمن المهم ألا تنزعج. هناك بعض الخيارات التي لا يزال بإمكانك من خلالها حفظ جهازك أو موقع الويب الخاص بك. تذكر أن الأنواع المختلفة من البرامج الضارة تتطلب إجراءات إزالة مختلفة.

إزالة البرامج الضارة من الأجهزة

إذا لاحظت أن جهاز الكمبيوتر أو الجهاز المحمول الخاص بك يعاني من بعض أو كل العلامات المذكورة سابقًا للإصابة بالبرامج الضارة ، فحدد أولاً نوع البرامج الضارة ، ثم ابدأ في اتخاذ الإجراءات التالية:

- فيروس أو حصان طروادة: إذا كان جهازك مصابًا بفيروس أو حصان طروادة ، فستحتاج إلى تثبيت برنامج موثوق لمكافحة الفيروسات أو برنامج مكافحة البرامج الضارة يمكنه إجراء عمليات فحص عميقة. من المهم تحديث برنامج مكافحة الفيروسات بانتظام. انشر جدار حماية قويًا وكن حذرًا عند النقر فوق مرفق بريد إلكتروني وروابط ويب.

- الفيروس المتنقل: على الرغم من تأثيره الخطير ، يمكنك إزالة فيروس متنقل مماثل لإزالة الفيروسات. قم بتثبيت برنامج قوي لمكافحة البرامج الضارة يمكنه اكتشاف الفيروسات المتنقلة والسماح لها بالقيام بكل العمل. إذا كان المستعرض الخاص بك مصابًا ، فاستخدم جهاز كمبيوتر مختلفًا ، وقم بتثبيت برنامج مكافحة البرامج الضارة ، ثم قم بنسخه على قرص مضغوط.

- البريد العشوائي: تتضمن خدمات البريد الإلكتروني هذه الأيام ميزات مكافحة البريد العشوائي. ومع ذلك ، لا يزال بإمكانك تثبيت برامج مكافحة البريد العشوائي لمساعدتك في التخلص من رسائل البريد الإلكتروني العشوائية والحفاظ على حمايتك.

فيروسات الفدية: إذا لم يكن دفع الفدية مطروحًا على مؤسستك ، فأنت بحاجة إلى تسجيل دليل على الهجوم للسلطات ، ثم فصل الجهاز (الأجهزة) المصاب على الفور. بعد ذلك ، قم بإنشاء نسخة احتياطية للنظام إذا كان لا يزال بإمكانك الوصول ، أو تعطيل أي برنامج تنظيف أو تحسين للنظام للاحتفاظ بملفات برامج الفدية للتشخيص. أخيرًا ، ابدأ في إزالة برامج الفدية باستخدام برنامج قوي للأمن السيبراني وتوظيف خبير في الأمن السيبراني لإرشادك خلال عملية استعادة ملفاتك.

- برامج الإعلانات المتسللة : يمكن التخلص من البرامج الإعلانية باستخدام برنامج مكافحة البرامج الضارة الذي يحتوي على ميزات إزالة البرامج الإعلانية. تأكد من تعطيل النوافذ المنبثقة في المستعرض (المستعرضات) وتعطيل تثبيت برامج إضافية بشكل افتراضي.

إزالة البرامج الضارة من موقع WordPress

على الرغم من أن WordPress يأتي مع الكثير من الفوائد للشركات النامية ، إلا أنه لا يزال يحتوي على العديد من نقاط الضعف الأمنية. إذا كان موقع WordPress الخاص بك يعاني من إصابة بالبرامج الضارة ، فاتبع الخطوات الموصى بها لإزالته مثل مسؤول الويب الماهر.

يجب أن تعلم أيضًا أن Kinsta تقدم ضمانًا أمنيًا لجميع مواقع الويب المستضافة معنا ، والتي تتضمن إزالة البرامج الضارة من موقع WordPress الخاص بك مجانًا.

هناك أيضًا عدد غير قليل من مكونات الأمان الإضافية في WordPress التي يمكنك الاستفادة منها والمساعدة في الحفاظ على موقعك محميًا.

كيف تحمي نفسك من البرامج الضارة

كما قد تكون أدركت الآن ، فإن هجمات البرامج الضارة هي صفقة ضخمة ، وتعلم كيفية حماية نفسك منها وتجنب الإصابة بها أمر ضروري للأفراد والشركات على حد سواء.

في معظم الحالات ، تتطلب الإصابة بالبرامج الضارة اتخاذ إجراء من جانبك ، مثل تنزيل محتوى ضار أو النقر فوق ارتباط مصاب. فيما يلي الاحتياطات الأساسية التي يمكنك اتخاذها لتجنب التعرض للهجوم من قبل أنواع مختلفة من البرامج الضارة.

1. قم بتثبيت برنامج مكافحة البرامج الضارة أو مكافحة الفيروسات

من الضروري أن يكون لديك برنامج مكافحة فيروسات أو برامج ضارة قوية على نظامك يتم تحديثه بانتظام. قم بإجراء عمليات مسح متكررة ، وخاصة عمليات الفحص العميق ، للتأكد من عدم إصابة جهازك. تأتي برامج مكافحة البرامج الضارة بمستويات حماية مختلفة:

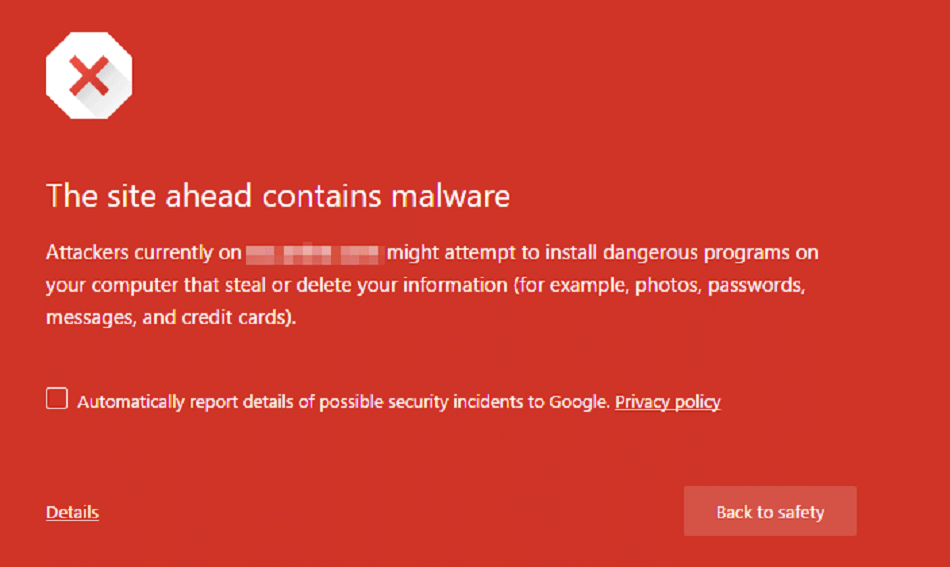

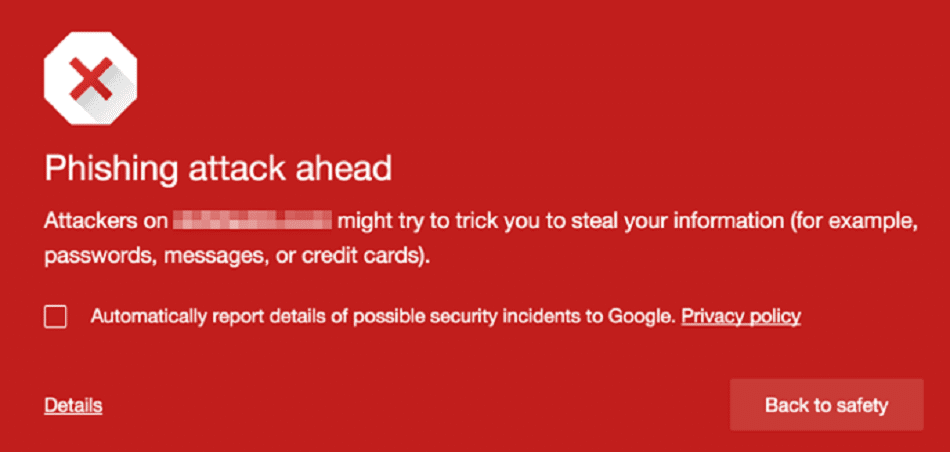

- حماية على مستوى المتصفح: تحتوي بعض متصفحات الويب مثل Google Chrome على حماية مضمنة ضد البرامج الضارة لإبقائك في مأمن من تهديدات البرامج الضارة المختلفة. يمكنك أيضًا تثبيت جهازك الخاص لحماية متصفحك.

- الحماية على مستوى الشبكة: إذا كانت لديك شبكة من أجهزة الكمبيوتر داخل مؤسسة ، فإن تثبيت برنامج مكافحة البرامج الضارة على مستوى الشبكة هو أفضل خيار لك لحماية أجهزتك المتصلة من التهديدات الضارة القادمة من خلال حركة مرور الشبكة. يوصى بشكل خاص بجدران الحماية لهذا الغرض.

- الحماية على مستوى الجهاز: تساعد هذه الأدوات في حماية أجهزة المستخدمين من التهديدات الضارة.

- حماية على مستوى الخادم: إذا كانت لديك مؤسسة كبيرة ، فإن هذا النوع من برامج مكافحة البرامج الضارة يحمي شبكة الخادم من الهجمات الإلكترونية الضارة.

2. لا تفتح رسائل البريد الإلكتروني من مصادر غير موثوق بها

يبدأ تجنب التصيد الاحتيالي بخطوة واحدة مهمة: لا تفتح رسائل البريد الإلكتروني المخادعة التي تحتوي على مرفقات مريبة.

إذا لم تكن متأكدًا من أنه يمكنك الالتزام بهذه القاعدة ، أو إذا كنت لا تثق في أن موظفيك يتبعون هذه النصيحة الذهبية ، فاستثمر في أدوات أمان البريد الإلكتروني. يمكنك استخدام أدوات مكافحة البريد العشوائي وشهادات S / MIME لحماية مراسلات البريد الإلكتروني الخاصة بك.

شهادة AS / MIME هي أداة قائمة على PKI تتيح لك تبادل رسائل البريد الإلكتروني المشفرة والموقعة رقمياً مع مستخدمي شهادة S / MIME الآخرين. بهذه الطريقة ، ستعرف أنت والمستلمون أن رسائل البريد الإلكتروني آمنة وشرعية.

3. احذر من التنزيلات الضارة والنوافذ المنبثقة

كما هو الحال مع رسائل البريد الإلكتروني المشبوهة ، من الضروري الانتباه إلى ما تقوم بتنزيله ومن أين يتم تنزيله. يعد النقر فوق الروابط لتنزيل التطبيقات أو الألعاب من مصادر غير موثوق بها دعوة لمجرمي الإنترنت والهجمات الضارة.

النوافذ المنبثقة لا تختلف. كما ذكرنا سابقًا ، يستخدم مجرمو الإنترنت طرقًا احتيالية لخداعك للنقر على روابطهم المصابة.

4. إجراء فحوصات أمان موقع الويب والملف

يجب أن يكون تأمين موقع الويب الخاص بك على رأس أولوياتك. سواء كان لديك موقع ويب صغير أو كبير ، يجب عليك إجراء فحوصات أمان موقع الويب بانتظام لتجنب الإصابة بأي نوع من البرامج الضارة.

يجب أيضًا أن تراقب عن كثب الملفات الفردية التي يتكون منها موقع الويب الخاص بك. يمكن أن تساعدك إجراءات مراقبة سلامة الملفات القوية والتي يتم ممارستها بانتظام في اكتشاف الهجمات المحتملة قبل أن يتم تشغيلها.

إذا لم يكن موقع الويب الخاص بك آمنًا ، فقد لا يصاب بالبرامج الضارة فحسب ، بل قد يؤدي أيضًا إلى سلسلة من الهجمات الضارة على مواقع الويب وأجهزة المستخدمين الأخرى. علاوة على ذلك ، سيؤدي ذلك إلى خفض تصنيف مُحسنات محركات البحث على Google. آخر شيء تريده هو بدء مواجهة هجوم البرامج الضارة على الإنترنت!

5. الحفاظ على النسخ الاحتياطية المنتظمة للبيانات

يعد نسخ البيانات احتياطيًا على جهاز الكمبيوتر الشخصي أو جهاز الكمبيوتر الخاص بالشركة أمرًا بالغ الأهمية. على الرغم من أن النسخ الاحتياطي للبيانات لن يحميك من هجمات البرامج الضارة ، إلا أنه سيساعدك على استعادة بياناتك في حالة الإصابة ، على سبيل المثال عن طريق برامج الفدية أو أي تهديد ضار آخر.

لإجراء نسخ احتياطي سليم للبيانات ، احتفظ بأكثر من نسخة واحدة من بياناتك. من الأفضل أيضًا استخدام نوعين مختلفين من الوسائط لتخزين ملفات البيانات الخاصة بك في حالة حدوث أكثر من هجوم واحد. يمكنك حتى اختيار الاحتفاظ بنسخة واحدة من ملفات البيانات الخاصة بك في مكان آمن خارج الموقع.

للتغريدملخص

الآن بعد أن أصبح لديك نظرة عامة على الأنواع المختلفة من البرامج الضارة وكيفية مكافحتها ، ننصحك بشدة بالاستثمار في إجراءات أمان بيانات قوية وجديرة بالثقة.

نوصي أيضًا بمواكبة أحدث مخاطر الأمن السيبراني وتحديث أنظمتك وبرامجك بانتظام.

هل لديك أي نصائح أخرى لتجنب البرامج الضارة؟ دعنا نعلم فى قسم التعليقات!