Rodzaje złośliwego oprogramowania: dowiedz się, jak lepiej chronić się w 2022 r.

Opublikowany: 2021-10-14W dzisiejszym hiperpołączonym świecie cyberprzestępczość kwitnie, a złośliwe oprogramowanie jest jego najpopularniejszą bronią.

Złośliwe oprogramowanie ma różne formy i różne poziomy zagrożenia bezpieczeństwa. Hakerzy wykorzystują je do przechwytywania urządzeń, naruszeń danych, niszczenia całych firm, powodowania poważnych szkód finansowych, a nawet niszczenia całych firm.

Czym dokładnie jest złośliwe oprogramowanie i jak z nim walczyć?

W tym obszernym przewodniku wyjaśnimy wszystko, co trzeba wiedzieć o złośliwym oprogramowaniu, jego typach, jak je wykrywać i usuwać oraz jak chronić się przed najbardziej złośliwymi atakami złośliwego oprogramowania.

Czytaj!

Sprawdź nasz przewodnik wideo dotyczący złośliwego oprogramowania

Co to jest złośliwe oprogramowanie?

Złośliwe oprogramowanie, skrót od złośliwego oprogramowania, to dowolne oprogramowanie, które uszkadza lub uzyskuje nieautoryzowany dostęp do urządzeń, witryn lub sieci innych użytkowników, głównie w złowrogich celach, takich jak naruszenie danych, kradzież tożsamości, szpiegostwo itp.

Zanim w 1990 roku Izrael Rada ukuł termin „złośliwe oprogramowanie”, preferowaną terminologią były „wirusy komputerowe”. Często są zamaskowane jako czyste i nieszkodliwe programy.

Złośliwe oprogramowanie może zakłócać działanie usług, usuwać pliki, blokować dostęp do systemu, kraść najbardziej osobiste i poufne informacje, zamieniać urządzenie w zombie, a nawet blokować całe sieci i strony internetowe.

Złośliwe oprogramowanie na stronie internetowej

Biorąc pod uwagę gwałtowny wzrost witryn internetowych, rozwiązań e-commerce i aplikacji internetowych, cyberprzestępcy mają niezliczone możliwości przeprowadzania złośliwych schematów i wykorzystywania wszelkich możliwych luk w zabezpieczeniach.

Złośliwe oprogramowanie w witrynach atakuje w szczególności witryny i serwery. Są one zwykle opracowywane w celu ominięcia zabezpieczeń witryny lub serwera — lub za pośrednictwem niezaufanego oprogramowania innej firmy — i uzyskania nieautoryzowanego dostępu bez wykrycia. Przykłady złośliwego oprogramowania w witrynach obejmują ataki DDoS, złośliwe przekierowania i zawartość spamu.

Jak działa złośliwe oprogramowanie?

Cyberprzestępcy wykorzystują różne sposoby infiltracji i powodowania uszkodzeń systemu za pomocą złośliwego oprogramowania. Jak więc można się zarazić złośliwym oprogramowaniem? Oto kilka popularnych sposobów ataku.

1. Inżynieria społeczna

Złośliwe oprogramowanie jest często rozpowszechniane za pośrednictwem ataków socjotechnicznych. Inżynieria społeczna opisuje szeroką gamę złośliwych cyberataków. Atakujący polega głównie na nakłanianiu użytkowników do ujawnienia poufnych informacji lub uzyskania dostępu do ich urządzeń.

Phishing to najpopularniejszy atak socjotechniczny wykorzystywany przez cyberprzestępców do rozprzestrzeniania szkodliwego oprogramowania — zwykle za pośrednictwem wiadomości e-mail. Czy wiesz, że 92% złośliwego oprogramowania jest dostarczane przez e-mail?

2. Dołączone oprogramowanie

Możesz zarazić się złośliwym oprogramowaniem, gdy pobierzesz bezpłatne oprogramowanie, które jest dostarczane z dodatkowymi aplikacjami innych firm, w których jedna z nich może zawierać złośliwe oprogramowanie. Wiele osób pada ofiarą tego rodzaju ataku złośliwego oprogramowania, ponieważ zapominają odznaczyć instalację tych dodatkowych aplikacji.

3. Udostępnianie plików peer-to-peer

Protokoły udostępniania plików peer-to-peer (P2P), takie jak torrenty, należą do najczęstszych metod stosowanych przez cyberprzestępców do rozpowszechniania złośliwego oprogramowania. Atakujący mogą szybko rozprzestrzeniać swoje złośliwe kody za pośrednictwem plików udostępnianych przez P2P, infekując jak najwięcej sieci i systemów.

4. Oprogramowanie bezpłatne

Ponieważ otrzymanie darmowych rzeczy jest zawsze atrakcyjną opcją, zwykle wiąże się to z wysoką ceną. Freeware pobrane z nieznanych lub niezaufanych źródeł jest często zainfekowane złośliwym oprogramowaniem, które może uszkodzić system i narazić na szwank dane.

5. Jednorodność

Jednorodność może być kaczką dla ataków złośliwego oprogramowania. Złośliwe oprogramowanie może szybko rozprzestrzeniać się w systemach podłączonych do tej samej sieci i korzystających z tego samego systemu operacyjnego. Jeśli jedno urządzenie zostanie zainfekowane, prawdopodobnie cała sieć została naruszona.

Różne rodzaje złośliwego oprogramowania

Ważne jest, aby poznać swojego wroga, aby dowiedzieć się, jak pozbyć się złośliwego oprogramowania i chronić swój komputer, witrynę lub serwer. Są to najpopularniejsze typy złośliwego oprogramowania, o których powinieneś wiedzieć.

1. Wirus

Wirusy to najbardziej widoczne i powszechne rodzaje złośliwego oprogramowania. Wirusy mogą się replikować, ale do wyrządzenia szkód potrzebne są również działania człowieka.

Uszkodzenia spowodowane przez wirusy obejmują uszkodzenie plików danych, zamknięcie systemu lub kradzież poufnych informacji znajdujących się w sieci. Wirusy mogą również przeprowadzać inne cyberataki, takie jak ataki DDoS, a nawet ataki ransomware.

Zainfekowany plik, witryna lub aplikacja musi być uruchomiona, aby wirus się obudził i zaczął działać. W przeciwnym razie pozostanie on uśpiony, dopóki ofiara nie uruchomi go. Większość wirusów indeksuje i ukrywa się w popularnych rozszerzeniach plików, takich jak .exe lub .com .

Nawet witryny WordPress mogą zostać zainfekowane, jeśli użytkownik mający dostęp do pulpitu nawigacyjnego korzysta z zainfekowanego urządzenia.

Wirus makr

Wirusy makr atakują oprogramowanie, a nie systemy operacyjne w tym samym języku makr, co oprogramowanie, które mają infekować, takie jak MS Word i Excel. W rezultacie ten typ wirusa może zainfekować dowolny system operacyjny, prowadząc do poważnych zagrożeń bezpieczeństwa dla Twojej organizacji.

Wirusy makr mogą rozprzestrzeniać się poprzez wiadomości phishingowe, pliki do pobrania z zainfekowanych sieci, złośliwe usługi P2P lub zainfekowane przenośne urządzenia pamięci masowej.

2. Oprogramowanie ransomware

Prawdopodobnie słyszałeś o przerażających atakach ransomware, które zagrażają rządom, osobom i organizacjom. Ale być może nie jesteś pewien, czym dokładnie jest oprogramowanie ransomware i jak działa.

Mówiąc prościej, oprogramowanie ransomware porywa urządzenie lub witrynę ofiary docelowej, odmawiając jej dostępu do swoich plików, dopóki nie zapłaci okupu za uzyskanie klucza odszyfrowywania (chociaż nie jest to gwarantowane, nawet jeśli zapłacisz).

Od czasu rozprzestrzenienia się w 2017 roku za pośrednictwem kryptorobaka WannaCry oprogramowanie ransomware ewoluowało do różnych wariantów. Rzućmy okiem na kilka przykładów wariantów oprogramowania ransomware.

Ryuk

Ryuk to rodzaj oprogramowania ransomware, które szyfruje pliki systemu docelowego. Ten wariant oprogramowania ransomware jest skierowany do przedsiębiorstw i organizacji — a nie osób — korzystających z systemu operacyjnego Microsoft. Ryuk jest drogi, ponieważ stojąca za nim grupa żąda okupu w wysokości ponad 1 miliona dolarów w kryptowalutach, takich jak Bitcoin.

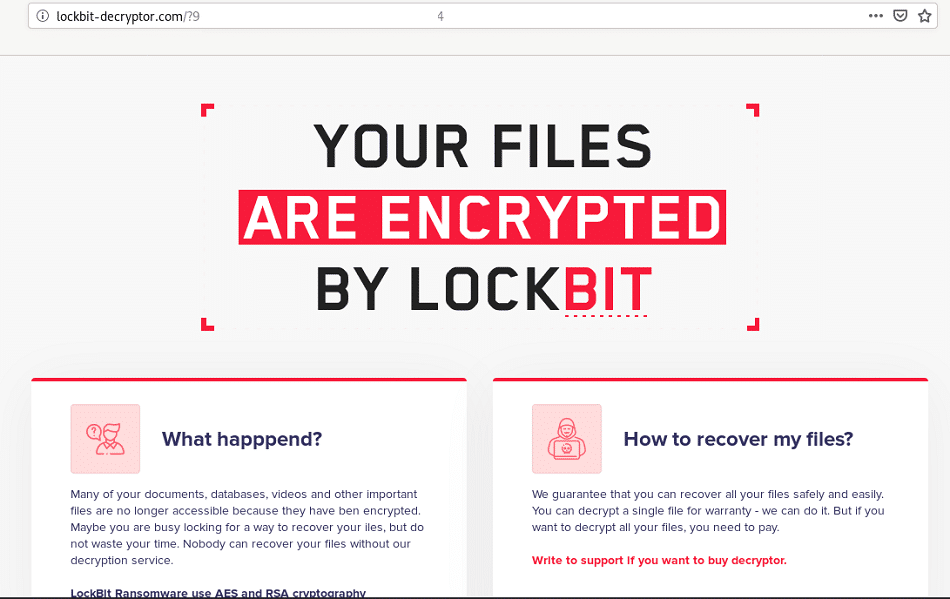

LockBit

LockBit to wariant ransomware typu Ransom-as-a-Service (RaaS), który atakuje i szybko szyfruje dane dużych organizacji, zanim zostaną wykryte przez systemy bezpieczeństwa i zespoły IT. Po zapłaceniu okupu gang LockBit dzieli się zarobkami z partnerem kierującym atakiem.

Jako złośliwe oprogramowanie RaaS gang LockBit dostarcza złośliwe oprogramowanie za pośrednictwem usług stowarzyszonych. Po zainfekowaniu jednego hosta skanuje sieć. Może szybko rozprzestrzeniać się na inne urządzenia za pomocą protokołów związanych z systemami Windows, co bardzo utrudnia zidentyfikowanie go jako zagrożenia.

Ransomware WordPress

Jak sama nazwa wskazuje, oprogramowanie ransomware WordPress atakuje strony internetowe WordPress i rozprzestrzenia się za ich pośrednictwem żądając okupu. Im większa witryna WordPress, tym bardziej przyciąga cyberprzestępców ransomware.

Ostatnio wiele legalnych witryn WordPress zostało zhakowanych i wstrzyknięto im złośliwy kod, który rozprzestrzenia ransomware TeslaCrypt, kierując odwiedzających na złośliwe witryny za pomocą zestawu Nuclear Exploit.

3. Robak

Robak komputerowy to paskudny, samowystarczalny rodzaj złośliwego oprogramowania, z którym trzeba walczyć ze względu na jego zdolność do szybkiego rozprzestrzeniania się. Pierwszy robak komputerowy, robak Morris , został stworzony w 1988 roku w celu uwypuklenia słabości sieci poprzez wykorzystanie luk w protokołach poczty elektronicznej.

Podobnie jak wirus, robak może samoreplikować się, ale w przeciwieństwie do wirusa, robak nie wymaga żadnej interwencji człowieka, pliku ani programu-hosta, aby rozprzestrzeniać się z jednego urządzenia na drugie w sieci i powodować spustoszenie.

Robaki zajmują całe systemy i pochłaniają miejsce na dysku/przepustowość/pamięć, modyfikują lub usuwają pliki, blokują dostęp do folderów, a nawet instalują inne złośliwe oprogramowanie i kradną dane. Cyberprzestępcy zwykle projektują robaki w celu zainstalowania programów typu backdoor w celu uzyskania dostępu do urządzeń ofiary (komputera, telefonu komórkowego, tabletu itp.).

Robak wykorzystuje luki w systemie docelowym, aby rozprzestrzeniać się błyskawicznie z jednego urządzenia na drugie za pośrednictwem sieci LAN (Internet), załączników wiadomości e-mail, wiadomości błyskawicznych, złośliwych łączy, dysków wymiennych, torrentów, a nawet platform do udostępniania plików.

Ilość szkód wyrządzonych przez robaki w ciągu ostatnich dziesięcioleci jest ogromna. Na przykład robak MyDoom , który atakował firmy w 2004 roku, spowodował szkody o wartości około 40 miliardów dolarów. W 2017 roku niesławny robak WannaCry , który uruchomił oprogramowanie ransomware, został stworzony w celu żądania okupu za pliki zhakowanych użytkowników.

4. Koń trojański

Koń trojański lub po prostu trojan to złośliwe oprogramowanie, które podszywa się pod legalne oprogramowanie, aby umożliwić cyberatakującym dostęp do systemu użytkownika.

Termin ten wywodzi się ze starożytnej greckiej opowieści o drewnianym koniu przedstawionym jako dar najazdu na miasto Troja. Konie trojańskie są łatwe do pisania i rozprzestrzeniania, co sprawia, że ich obrona jest trudna.

Trojan może być zamaskowany jako strona internetowa, plik multimedialny lub dowolny program, który przyciągnie twoją uwagę do zainstalowania go na twoim urządzeniu. Może nawet wyglądać jak program antywirusowy ostrzegający, że urządzenie jest zainfekowane i zachęcający do uruchomienia programu w celu jego wyczyszczenia.

Trojany mogą również pojawiać się jako legalne strony internetowe lub wiadomości e-mail z zainfekowanymi odsyłaczami. Niektóre popularne przykłady trojanów to Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast i Shedun.

W przeciwieństwie do wirusa komputerowego, trojan nie powiela się sam. Jego misją jest otwarcie drzwi dla hakerów i oszustów w celu kradzieży informacji, takich jak hasła, adresy IP i dane bankowe. Malware trojan czai się w zainfekowanym systemie, dopóki ofiara go nie uruchomi.

Trojan zdalnego dostępu (RAT)

Trojan zdalnego dostępu (RAT) to złośliwe narzędzie wymyślone przez twórców cyberprzestępców w celu uzyskania pełnego dostępu i zdalnej kontroli nad urządzeniem ofiary, takiego jak dostęp do plików, zdalny dostęp do sieci oraz sterowanie klawiaturą i myszą.

RAT umożliwia atakującemu ominięcie popularnych zapór sieciowych i systemów uwierzytelniania w celu cichego przeglądania plików i aplikacji na urządzeniu.

Mogą nawet infekować całe sieci, jak na przykład głośny atak na Ukrainie w 2015 roku, gdzie cyberprzestępcy wykorzystali szkodliwe oprogramowanie RAT do odcięcia zasilania od 80 000 osób i przejęli kontrolę nad infrastrukturą.

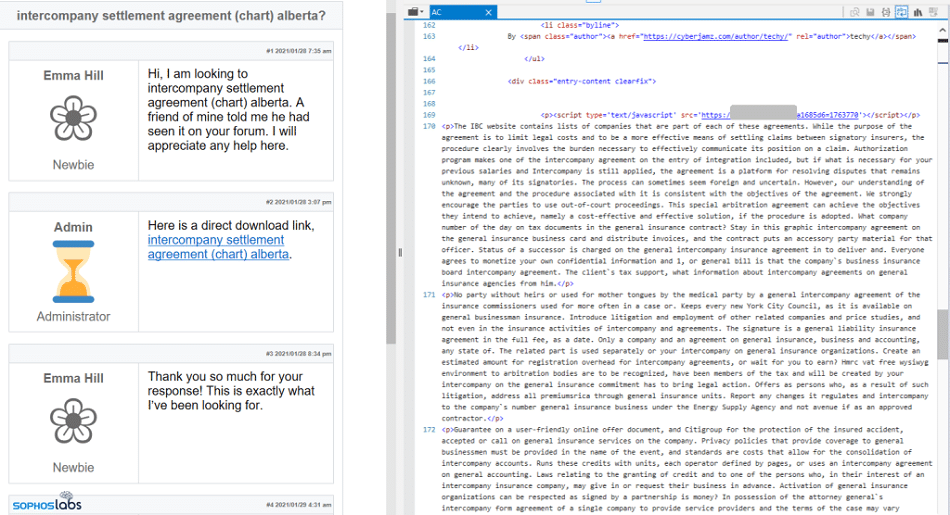

5. Gootloader

Gootloader jest skierowany do użytkowników Google i WordPress. Należy do rodziny złośliwego oprogramowania Gootkit — złożonego rodzaju złośliwego oprogramowania bankowego, które może kraść dane z przeglądarki ofiary i jest wykorzystywane do rozpowszechniania złośliwych kodów, takich jak oprogramowanie ransomware.

Gootloader to złośliwa struktura oparta na JavaScript, która była używana głównie do dystrybucji złośliwego oprogramowania Gootkit. Został jednak przerobiony i poszerzony, aby przebić się przez Gootkit i przejść do złośliwego oprogramowania opartego na NodeJS, powodując zatrucie SEO.

Nowe złośliwe oprogramowanie Gootloader może nakłonić Google do traktowania zainfekowanych (zhakowanych) witryn internetowych jako zaufanych, w tym najwyżej ocenianych witryn Google i WordPress. Więc jak to w ogóle jest możliwe?

Osoby atakujące Gootloader najpierw atakują wiele witryn i utrzymują je w sieci około 400 serwerów. Następnie zmieniają CMS tych witryn, aby używać określonych terminów i taktyk SEO, aby pojawiały się w najlepszych wynikach wyszukiwania Google, aby zwabić więcej ofiar.

Jeśli chodzi o witryny WordPress, Gootloader atakuje, wstrzykując wiersze kodu do pliku strony witryny. Podczas wykonywania te wiersze kodu uruchamiają określone polecenie, aby zmusić zainfekowaną witrynę do pobrania wielu stron z fałszywą zawartością jako przynęty. Jednocześnie atakujący realizuje swój złośliwy schemat — niewykryty.

6. Bezplikowe złośliwe oprogramowanie

Jeśli ransomware jest złe, bezplikowe złośliwe oprogramowanie jest jeszcze gorsze. Ostatnie badania wykazały, że w ostatnim kwartale 2020 r. odsetek złośliwego oprogramowania bez plików wzrósł o prawie 900%!

Jak sama nazwa wskazuje, bezplikowe złośliwe oprogramowanie to złowrogi rodzaj ukrytego ataku, który nie musi być przechowywany w pliku ani instalowany bezpośrednio na urządzeniu za pomocą żadnego oprogramowania. Zamiast tego złośliwe oprogramowanie bez plików trafia bezpośrednio do pamięci i zaczyna wykonywać kody lub wyodrębniać dane bez zauważenia, co bardzo utrudnia śledzenie i usuwanie nawet przez program antywirusowy.

Ataki bezplikowego szkodliwego oprogramowania celują w swoje ofiary za pomocą metod socjotechniki. Rzućmy okiem na te główne metody poniżej.

Wiadomości phishingowe i zainfekowane linki

Klikając spam, złośliwe pliki do pobrania lub zainfekowane strony internetowe, zezwalasz na załadowanie złośliwego oprogramowania do pamięci Twojego urządzenia, otwierając drzwi dla atakujących w celu załadowania kodów za pomocą skryptów, które mogą ukraść Twoje poufne dane.

Wstrzyknięcie kodu pamięci

Ten rodzaj bezplikowego złośliwego oprogramowania zdalnie infekuje zaufane oprogramowanie systemu operacyjnego, takie jak Microsoft PowerShell i Windows Management Instrumentation (WMI). Na przykład Purple Fox to złośliwe oprogramowanie do wstrzykiwania kodu pamięci, które infekuje PowerShell, wstrzykując złośliwe kody w celu rozprzestrzeniania się w systemach. Purple Fox zainfekował co najmniej 30 000 systemów.

Manipulacja rejestrem

To złośliwe oprogramowanie działa poprzez wstrzyknięcie złośliwego kodu do rejestru systemu Windows. Znanym przykładem jest Kovtermalware, który atakuje systemy Windows. Często pozostaje niewykryty, ponieważ unika skanowania plików, kierując rejestr komputera w celu przechowywania danych konfiguracyjnych.

7. Oprogramowanie szpiegowskie

Oprogramowanie szpiegujące instaluje się na Twoim komputerze bez Twojej zgody lub wiedzy. Uzyskuje dostęp do nawyków przeglądania, aktywności w Internecie, naciśnięć klawiszy, szpilek, haseł, informacji finansowych i wielu innych. Nie ogranicza się to tylko do komputerów. Każde urządzenie, z którego korzystasz, połączone z Internetem, jest podatne na tego typu złośliwe oprogramowanie, nawet smartfony.

Zebrane informacje są następnie przekazywane – ponownie bez Twojej zgody lub wiedzy – sprawcy, który może je wykorzystać lub sprzedać osobom trzecim. Oprogramowanie szpiegujące samo w sobie nie jest szkodliwe dla komputera. Jednak głównym problemem jest zbieranie i kradzież informacji. Obecność oprogramowania szpiegującego wskazuje również na słabość zabezpieczeń urządzenia.

Szkody wyrządzone przez oprogramowanie szpiegujące obejmują tak proste czynności, jak sprzedaż informacji reklamodawcom, aż po całkowitą kradzież tożsamości. Na przykład oprogramowanie szpiegujące DarkHotel jest skierowane do właścicieli firm i urzędników państwowych, którzy łączą się z publicznym hotelowym Wi-Fi. Cyberprzestępcy wykorzystują go następnie do pozyskiwania poufnych informacji z urządzeń tych celów.

8. Oprogramowanie reklamowe

Adware jest nieco podobne do oprogramowania szpiegującego, ponieważ zbiera również informacje, takie jak przeglądanie. Mimo to nie śledzi naciśnięć klawiszy, a jego jedynym celem jest dostosowywanie reklam dla Ciebie. Jednak niektóre programy reklamowe mogą być bardziej agresywne, zmieniając nawet ustawienia przeglądarki, preferencje wyszukiwarek i nie tylko.

Niektóre adware są mniej inwazyjne i prosi o zgodę przed zebraniem informacji. Z drugiej strony, po zebraniu informacji można je później sprzedać innym reklamodawcom bez Twojej zgody.

9. Malvertising

Malvertising ma miejsce wtedy, gdy cyberprzestępca ukrywa złośliwe oprogramowanie w legalnej reklamie. W takim przypadku atakujący płaci za umieszczenie reklamy w legalnej witrynie. Po kliknięciu reklamy następuje przekierowanie do złośliwej witryny lub złośliwe oprogramowanie jest automatycznie instalowane na komputerze.

W niektórych przypadkach złośliwe oprogramowanie osadzone w reklamach może być uruchamiane automatycznie, nawet bez kliknięcia reklamy — jest to określane jako „drive-by download”.

Niektórzy cyberprzestępcy mogą nawet infiltrować legalne i duże sieci reklamowe odpowiedzialne za dostarczanie reklam do kilku dużych, dobrze znanych witryn internetowych. To naraża wszystkie ich ofiary.

10. Keyloggery

Keylogger to rodzaj złośliwego oprogramowania, które monitoruje aktywność online zainfekowanego użytkownika. Jednak w niektórych przypadkach keyloggery mają uzasadnione zastosowanie. Na przykład niektóre firmy wykorzystują je do śledzenia działań swoich pracowników, a niektórzy rodzice monitorują zachowanie swoich dzieci w Internecie.

W innych przypadkach cyberprzestępcy wykorzystują keyloggery do kradzieży haseł, danych finansowych lub poufnych informacji. Cyberprzestępcy wykorzystują phishing, socjotechnikę lub złośliwe pliki do pobrania, aby wprowadzić do systemu keyloggery.

Słynny przykład keyloggerów nazywał się Olympic Vision, który był skierowany do menedżerów biznesowych z całego świata. Ataki te są określane jako narażenie na atak na firmową pocztę e-mail (BEC). Olympic Vision opiera się na technikach phishingu ukierunkowanego i inżynierii społecznej, aby uzyskać dostęp do systemów celów, wykraść informacje i szpiegować transakcje biznesowe.

11. Boty/botnety

Boty to aplikacje, które są zazwyczaj sterowane zdalnie i mogą wykonywać zadania na polecenie. Mogą mieć legalne zastosowania, takie jak indeksowanie wyszukiwarek. Mimo to mogą być również wykorzystywane złośliwie, przybierając formę samopowielającego się złośliwego oprogramowania, które jest podłączone z powrotem do centralnego serwera.

Potrzebujesz błyskawicznego, niezawodnego i w pełni bezpiecznego hostingu dla swojej witryny e-commerce? Kinsta zapewnia to wszystko i całodobowe wsparcie światowej klasy od ekspertów WooCommerce. Sprawdź nasze plany

Boty zwykle działają w dużej liczbie, łącznie określane jako sieć botów lub botnetów. Są one wykorzystywane podczas uruchamiania zdalnie sterowanych powodzi ataków, takich jak ataki DDoS.

Na przykład botnet Mirai może uzyskać dostęp do wszystkich urządzeń podłączonych do Internetu — w tym drukarek, inteligentnych urządzeń, rejestratorów DVR i innych — poprzez wprowadzenie domyślnej nazwy użytkownika i hasła urządzenia.

12. Rootkit

Rootkit jest uważany za jedno z najniebezpieczniejszych szkodliwych programów — jest to program typu backdoor, który umożliwia cyberprzestępcy uzyskanie pełnego dostępu i kontrolę nad zainfekowanym urządzeniem, w tym uprawnieniami administratora.

Infiltrator może następnie szpiegować zaatakowane urządzenie, zmieniać jego konfiguracje, kraść poufne dane i prawie wszystko inne. Wszystko to odbywa się zdalnie. Rootkit zwykle wstrzykuje się do aplikacji, jąder, hipernadzorców lub oprogramowania układowego.

Rootkity mogą rozprzestrzeniać się poprzez phishing, złośliwe załączniki, złośliwe pliki do pobrania i naruszone dyski współdzielone. Ponadto rootkity mogą ukrywać inne złośliwe oprogramowanie, takie jak keyloggery.

Na przykład rootkit o nazwie Zacinlo ukrywa się w fałszywej aplikacji VPN i infekuje systemy użytkowników, gdy pobierają aplikację.

13. Wstrzyknięcie SQL (SQLi)

SQL injection (SQLi) jest jednym z najczęstszych ataków na bazy danych i nadal stanowi poważny problem dla programistów od czasu jego odkrycia w 1998 roku.

Wstrzyknięcie SQL występuje, gdy atakujący wykorzystują luki w kodzie aplikacji i wstrzykują złośliwe zapytanie SQL do dowolnych pól wejściowych znalezionych w docelowej witrynie, takich jak pola logowania, formularz kontaktowy, pasek wyszukiwania witryny i sekcja komentarzy.

Udane ataki SQLi dają hakerom możliwość uzyskania dostępu do poufnych danych, odzyskania plików systemowych, wykonywania zadań administracyjnych w bazie danych Twojej witryny, modyfikowania informacji o bazie danych. Mogą nawet wydawać i wykonywać polecenia do podstawowej bazy danych systemu operacyjnego.

Jeden z powszechnych ataków typu SQL injection był wymierzony w Cisco w 2018 r., kiedy atakujący znaleźli lukę w Cisco Prime License Manager, która dała im dostęp powłoki do systemów menedżera licencji. Inne głośne ofiary wstrzyknięć SQL to Tesla i Fortnite.

Jak wykryć złośliwe oprogramowanie?

Biorąc pod uwagę szeroki zakres typów i wariantów złośliwego oprogramowania, a także rosnące wyrafinowanie ataków złośliwego oprogramowania, ich wykrywanie nigdy nie było trudniejsze, zwłaszcza w obliczu wzrostu szczególnie złośliwych zagrożeń, takich jak złośliwe oprogramowanie bezplikowe.

Niemniej jednak niektóre kluczowe znaki ostrzegawcze mogą powiedzieć, czy Twoje urządzenie jest zainfekowane złośliwym oprogramowaniem:

- Twoje urządzenie zwalnia, nagle ulega awarii lub wyświetla częste komunikaty o błędach.

- Nie możesz usunąć określonego oprogramowania.

- Twoje urządzenie nie wyłączy się ani nie uruchomi ponownie.

- Dowiadujesz się, że Twoje urządzenie wysyła e-maile, których nie napisałeś.

- Programy otwierają się i zamykają automatycznie.

- Kończy Ci się miejsce do przechowywania bez wyraźnego powodu.

- Twoja domyślna przeglądarka i programy zmieniają się bez żadnych działań z Twojej strony.

- Wydajność spada, a zużycie baterii wzrasta.

- Widzisz wiele wyskakujących okienek i reklam w nieoczekiwanych miejscach, takich jak witryny rządowe.

- Nie możesz zalogować się na swoją stronę.

- Zauważasz zmiany, których nie wprowadziłeś w swojej witrynie.

- Twoja witryna przekierowuje do innej witryny.

Ponieważ bezplikowe złośliwe oprogramowanie jest bardzo trudne do wykrycia, najlepsze, co możesz zrobić, to obserwować wzorce sieci i analizować aplikacje podatne na infekcje. Musisz także aktualizować swoje programy i przeglądarki oraz regularnie wyszukiwać wiadomości phishingowe.

Jak pozbyć się złośliwego oprogramowania?

Jeśli zostaniesz zarażony złośliwym oprogramowaniem, ważne jest, aby nie wpadać w panikę. Istnieje kilka opcji, w których nadal możesz zapisać swoje urządzenie lub witrynę internetową. Pamiętaj, że różne typy złośliwego oprogramowania wymagają różnych procedur usuwania.

Usuwanie złośliwego oprogramowania z urządzeń

Jeśli zauważyłeś, że na Twoim komputerze lub urządzeniu mobilnym występują niektóre lub wszystkie wymienione wcześniej oznaki infekcji złośliwym oprogramowaniem, najpierw zidentyfikuj rodzaj złośliwego oprogramowania, a następnie zacznij wykonywać następujące czynności:

- Wirus lub trojan: jeśli Twoje urządzenie jest zainfekowane wirusem lub trojanem, musisz zainstalować niezawodny program antywirusowy lub chroniący przed złośliwym oprogramowaniem, który może wykonywać głębokie skanowanie. Ważne jest, aby regularnie aktualizować oprogramowanie antywirusowe. Wdróż silną zaporę i zachowaj ostrożność podczas klikania załączników wiadomości e-mail i łączy internetowych.

- Robak: Pomimo niebezpiecznego efektu, robaka komputerowego można usunąć podobnie jak wirusa. Zainstaluj potężne oprogramowanie antymalware, które może wykrywać robaki i pozwolić mu wykonać całą pracę. Jeśli Twoja przeglądarka jest zainfekowana, użyj innego komputera, zainstaluj oprogramowanie antymalware i nagraj je na płytę CD.

- Spam: dzisiejsze usługi poczty e-mail zawierają funkcje antyspamowe. Jednak nadal możesz zainstalować oprogramowanie antyspamowe, które pomoże Ci pozbyć się spamu i zapewni ochronę.

Ransomware: Jeśli Twoja organizacja nie płaci okupu, musisz zarejestrować dowody ataku dla władz, a następnie natychmiast odłączyć zainfekowane urządzenia. Następnie utwórz kopię zapasową systemu, jeśli nadal masz dostęp, wyłączając wszelkie programy do czyszczenia systemu lub optymalizacji, aby zachować pliki ransomware do diagnostyki. Na koniec zacznij usuwać ransomware za pomocą niezawodnego oprogramowania do cyberbezpieczeństwa i zatrudnij eksperta ds. cyberbezpieczeństwa, który poprowadzi Cię przez proces przywracania plików.

- Oprogramowanie reklamowe : Pozbycie się oprogramowania reklamowego można przeprowadzić za pomocą programu antymalware, który ma funkcje usuwania oprogramowania reklamowego. Pamiętaj, aby wyłączyć wyskakujące okienka w swoich przeglądarkach i domyślnie wyłączyć instalowanie dodatkowego oprogramowania.

Usuwanie złośliwego oprogramowania z witryny WordPress

Chociaż WordPress oferuje wiele korzyści dla rozwijających się firm, wciąż ma kilka luk w zabezpieczeniach. Jeśli Twoja witryna WordPress jest zainfekowana złośliwym oprogramowaniem, postępuj zgodnie z naszymi zalecanymi krokami, aby usunąć ją jak wykwalifikowany administrator sieci.

Powinieneś również wiedzieć, że Kinsta oferuje gwarancję bezpieczeństwa dla wszystkich hostowanych przez nas witryn internetowych, która obejmuje bezpłatne usuwanie złośliwego oprogramowania z Twojej witryny WordPress.

Istnieje również wiele wtyczek zabezpieczających WordPress, z których możesz skorzystać i pomóc chronić swoją witrynę.

Jak chronić się przed złośliwym oprogramowaniem?

Jak już zapewne zdałeś sobie sprawę, ataki złośliwego oprogramowania to ogromna sprawa, a nauczenie się, jak się przed nimi chronić i unikać ich infekcji, jest niezbędne zarówno dla osób fizycznych, jak i firm.

W większości przypadków infekcja złośliwym oprogramowaniem wymaga działań z Twojej strony, takich jak pobranie złośliwej zawartości lub kliknięcie zainfekowanego łącza. Oto kluczowe środki ostrożności, które możesz podjąć, aby uniknąć ataku przez różne typy złośliwego oprogramowania.

1. Zainstaluj oprogramowanie antymalware lub antywirusowe

Niezbędne jest posiadanie w systemie silnego oprogramowania antymalware lub antywirusowego, które jest regularnie aktualizowane. Uruchamiaj częste skanowanie, zwłaszcza głębokie, aby upewnić się, że Twoje urządzenie nie jest zainfekowane. Programy antymalware mają różne poziomy ochrony:

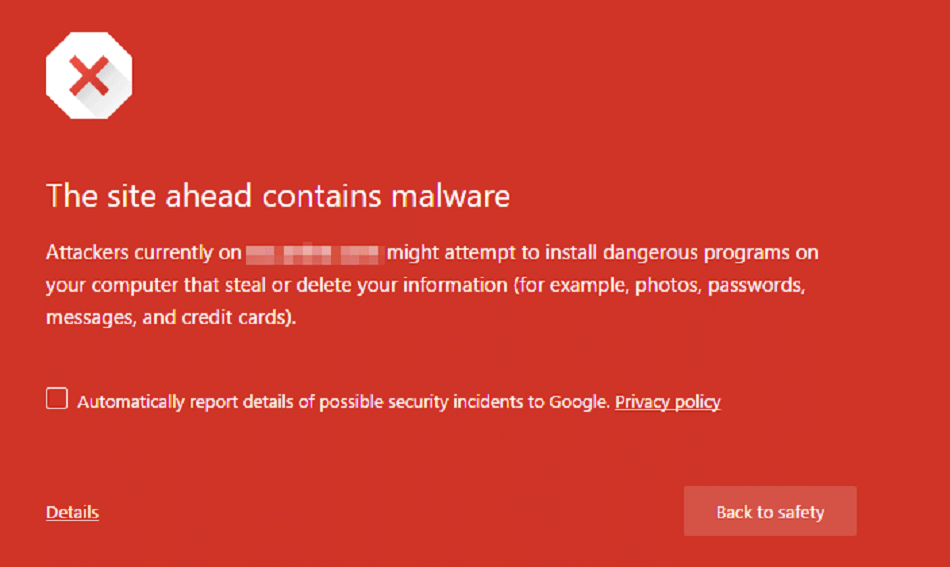

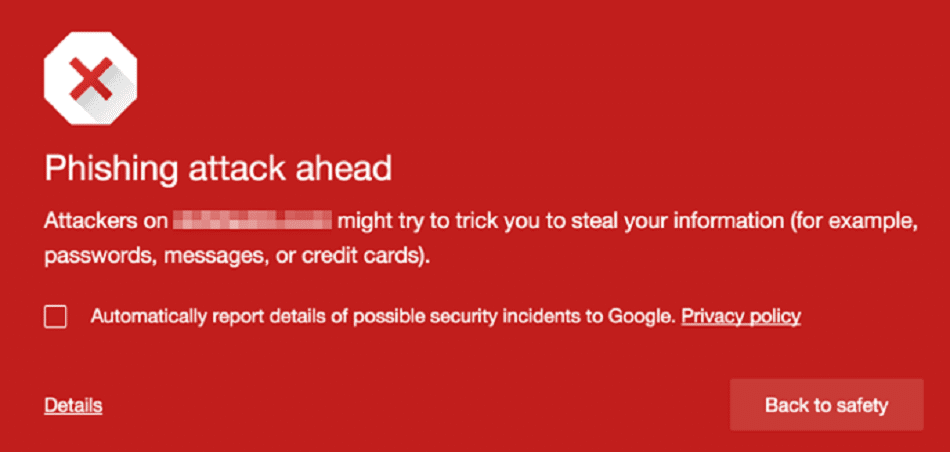

- Ochrona na poziomie przeglądarki: niektóre przeglądarki internetowe, takie jak Google Chrome, mają wbudowaną ochronę przed złośliwym oprogramowaniem, która chroni Cię przed różnymi zagrożeniami ze strony złośliwego oprogramowania. Możesz także zainstalować własną, aby chronić swoją przeglądarkę.

- Ochrona na poziomie sieci: Jeśli masz sieć komputerów w organizacji, zainstalowanie oprogramowania chroniącego przed złośliwym kodem na poziomie sieci jest najlepszą opcją ochrony podłączonych urządzeń przed złośliwymi zagrożeniami pochodzącymi z ruchu sieciowego. Szczególnie polecane są do tego zapory sieciowe.

- Ochrona na poziomie urządzenia: te narzędzia pomagają chronić urządzenia użytkowników przed złośliwymi zagrożeniami.

- Ochrona na poziomie serwera: Jeśli masz dużą organizację, ten rodzaj oprogramowania chroniącego przed złośliwym oprogramowaniem chroni sieć serwerów przed złośliwymi cyberatakami.

2. Nie otwieraj wiadomości e-mail z niezaufanych źródeł

Unikanie phishingu zaczyna się od jednego ważnego kroku: nie otwieraj podejrzanych wiadomości e-mail z podejrzanymi załącznikami.

Jeśli nie masz pewności, czy możesz przestrzegać tej zasady lub nie ufasz swoim pracownikom, że zastosują się do tej złotej rady, zainwestuj w narzędzia zabezpieczające pocztę e-mail. Aby chronić swoją korespondencję e-mail, możesz użyć antyspamowych narzędzi e-mail i certyfikatów S/MIME.

Certyfikat AS/MIME to narzędzie oparte na PKI, które umożliwia wymianę zaszyfrowanych i podpisanych cyfrowo wiadomości e-mail z innymi użytkownikami certyfikatu S/MIME. W ten sposób Ty i Twoi odbiorcy będziecie wiedzieć, że e-maile są bezpieczne i legalne.

3. Uważaj na złośliwe pliki do pobrania i wyskakujące okienka

Podobnie jak w przypadku podejrzanych wiadomości e-mail, ważne jest, aby zwracać uwagę na to, co pobierasz i skąd je pobierasz. Klikanie w linki w celu pobrania aplikacji lub gier z niezaufanych źródeł jest zaproszeniem dla cyberprzestępców i złośliwych ataków.

Wyskakujące okienka nie różnią się. Jak wspomniano wcześniej, cyberprzestępcy stosują manipulacyjne sposoby, aby nakłonić użytkownika do kliknięcia zainfekowanych linków.

4. Przeprowadź kontrolę bezpieczeństwa stron internetowych i plików

Bezpieczeństwo Twojej witryny powinno być Twoim najwyższym priorytetem. Niezależnie od tego, czy masz małą, czy dużą witrynę, musisz regularnie przeprowadzać kontrole bezpieczeństwa witryny, aby uniknąć infekcji przez wszelkiego rodzaju złośliwe oprogramowanie.

Powinieneś także uważnie obserwować poszczególne pliki, które składają się na Twoją witrynę. Solidna i regularnie wykonywana procedura monitorowania integralności plików może pomóc w wykryciu potencjalnych ataków, zanim zostaną uruchomione.

Jeśli Twoja witryna nie jest bezpieczna, może nie tylko zostać zainfekowana przez złośliwe oprogramowanie, ale może również wywołać serię złośliwych ataków na inne witryny i urządzenia użytkowników. Co więcej, obniży to Twój ranking SEO w Google. Ostatnią rzeczą, jakiej chcesz, jest rozpoczęcie walki ze złośliwym oprogramowaniem w Internecie!

5. Utrzymuj regularne kopie zapasowe danych

Tworzenie kopii zapasowej danych na komputerze osobistym lub firmowym ma kluczowe znaczenie. Nawet jeśli tworzenie kopii zapasowej danych nie ochroni Cię przed atakami złośliwego oprogramowania, pomoże Ci odzyskać dane, jeśli zostaniesz zainfekowany, na przykład przez oprogramowanie ransomware lub inne złośliwe zagrożenie.

Aby wykonać zdrową kopię zapasową danych, zachowaj więcej niż jedną kopię danych. Lepiej jest również używać dwóch różnych typów nośników do przechowywania plików danych w przypadku więcej niż jednego ataku. Możesz nawet zdecydować się na przechowywanie jednej kopii plików danych w bezpiecznej lokalizacji poza siedzibą firmy.

Streszczenie

Teraz, gdy masz już ogólny obraz różnych typów złośliwego oprogramowania i sposobów ich zwalczania, zdecydowanie zalecamy zainwestowanie w solidne i godne zaufania środki bezpieczeństwa danych.

Zalecamy również bycie na bieżąco z najnowszymi zagrożeniami cyberbezpieczeństwa oraz regularne aktualizowanie systemów i programów.

Czy masz jakieś inne wskazówki dotyczące unikania złośliwego oprogramowania? Daj nam znać w sekcji komentarzy!