Tipi di malware: scopri come proteggerti meglio nel 2022

Pubblicato: 2021-10-14Nel mondo iperconnesso di oggi, la criminalità informatica è in piena espansione e il malware è la sua arma più popolare.

Il malware è disponibile in varie forme e con diversi livelli di minaccia alla sicurezza. Gli hacker li usano per intercettare dispositivi, violazioni dei dati, distruggere intere aziende, causare gravi danni monetari e persino distruggere intere aziende.

Quindi, cos'è esattamente il malware e come puoi combatterlo?

In questa guida completa, spiegheremo tutto ciò che c'è da sapere sul malware, i suoi tipi, come rilevarlo e rimuoverlo e come proteggersi dagli attacchi malware più pericolosi.

Continuare a leggere!

Dai un'occhiata alla nostra guida video al malware

Che cos'è il malware?

Il malware, abbreviazione di software dannoso, è qualsiasi software che danneggia o ottiene l'accesso non autorizzato ai dispositivi, ai siti Web o alle reti di altri utenti, principalmente per scopi sinistri come violazioni dei dati, furto di identità, spionaggio, ecc.

Prima che il termine "malware" fosse coniato nel 1990 da Yisrael Rada, "virus informatici" era la terminologia preferita. Sono spesso mascherati da programmi puliti e innocui.

Il malware può interrompere il tuo servizio, eliminare i tuoi file, escluderti dal tuo sistema, rubare le tue informazioni più personali e riservate, trasformare il tuo dispositivo in uno zombi e persino far crollare intere reti e siti Web.

Malware del sito web

Data la crescita esponenziale di siti Web, soluzioni di e-commerce e app Web, i criminali informatici hanno innumerevoli opportunità di portare a termine i loro schemi dannosi e sfruttare ogni possibile vulnerabilità.

Il malware per siti Web attacca in modo specifico siti Web e server. Di solito sono sviluppati per aggirare le difese di sicurezza di un sito Web o di un server, o tramite software di terze parti non attendibili, e ottenere accessi non autorizzati senza essere rilevati. Esempi di malware per siti Web includono attacchi DDoS, reindirizzamenti dannosi e contenuto di spam.

Come funziona il malware

Esistono diversi modi in cui i criminali informatici utilizzano per infiltrarsi e causare danni al sistema tramite malware. Quindi, come puoi essere infettato da malware? Ecco alcune popolari vie di attacco.

1. Ingegneria sociale

Il malware viene spesso distribuito tramite attacchi di social engineering. L'ingegneria sociale descrive un'ampia varietà di attacchi informatici dannosi. L'attaccante si basa principalmente sull'inganno degli utenti facendogli divulgare informazioni riservate o accedendo ai propri dispositivi.

Il phishing è l'attacco di ingegneria sociale più popolare utilizzato dai criminali informatici per diffondere malware, di solito tramite e-mail. Sapevi che il 92% del malware viene consegnato tramite e-mail?

2. Software in bundle

Puoi essere infettato da malware quando scarichi un programma software gratuito fornito con applicazioni di terze parti aggiuntive in cui una di esse potrebbe contenere malware. Molte persone cadono vittime di questo tipo di attacco malware perché dimenticano di deselezionare l'installazione di queste app aggiuntive.

3. Condivisione file peer-to-peer

I protocolli di condivisione file peer-to-peer (P2P) come i torrent sono tra i metodi principali utilizzati dai criminali informatici per distribuire malware. Gli aggressori possono diffondere rapidamente i propri codici dannosi attraverso file condivisi tramite P2P, infettando il maggior numero possibile di reti e sistemi.

4. Software gratuito

Poiché ottenere materiale gratuito è sempre un'opzione interessante, di solito ha un prezzo elevato. Il software gratuito scaricato da fonti sconosciute o non affidabili è spesso infetto da malware che può danneggiare il tuo sistema e compromettere i tuoi dati.

5. Omogeneità

L'omogeneità può essere un bersaglio per gli attacchi di malware. Il malware può diffondersi rapidamente attraverso sistemi collegati alla stessa rete e che eseguono lo stesso sistema operativo. Se un dispositivo viene infettato, è probabile che l'intera rete sia stata compromessa.

Diversi tipi di malware

È importante conoscere il tuo nemico per imparare a sbarazzarti del malware e proteggere il tuo computer, sito Web o server. Questi sono i tipi più comuni di malware che dovresti conoscere.

1. Virus

I virus sono i tipi di malware più visibili e comuni. I virus possono replicarsi da soli, ma hanno anche bisogno dell'azione umana per portare a termine il danno.

I danni causati dai virus includono la corruzione dei file di dati, l'arresto del sistema o il furto di informazioni riservate se si trovano all'interno di una rete. I virus possono anche lanciare altri attacchi informatici come attacchi DDoS o persino attacchi ransomware.

Il file, il sito Web o l'app infetti devono essere in esecuzione affinché il virus si attivi e inizi a funzionare. In caso contrario, rimarrà inattivo fino a quando l'utente vittima non lo eseguirà. La maggior parte dei virus si insinua e si nasconde in estensioni di file comuni come .exe o .com .

Anche i siti Web WordPress possono essere infettati se un utente con accesso alla dashboard utilizza un dispositivo infetto.

Macrovirus

I virus macro prendono di mira il software anziché i sistemi operativi nello stesso linguaggio macro del software che intende infettare, come MS Word ed Excel. Di conseguenza, questo tipo di virus può infettare qualsiasi sistema operativo, causando gravi rischi per la sicurezza dell'organizzazione.

I virus macro possono diffondersi tramite e-mail di phishing, download da reti infette, servizi P2P dannosi o dispositivi di archiviazione portatili infetti.

2. Ransomware

Probabilmente hai sentito parlare dei terrificanti attacchi ransomware che stanno minacciando governi, individui e organizzazioni. Ma forse non sei sicuro di cosa sia esattamente il ransomware e come funzioni.

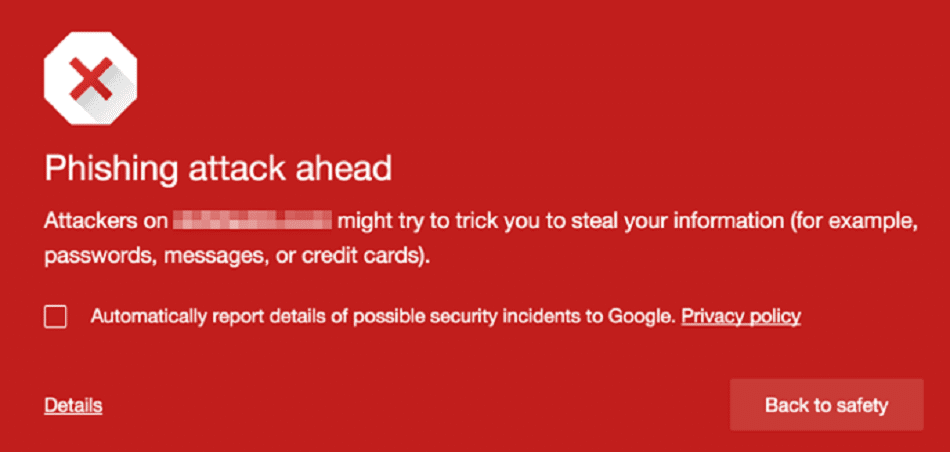

In parole semplici, il ransomware dirotta il dispositivo o il sito Web della vittima bersaglio, negando loro l'accesso ai propri file fino a quando non pagano un riscatto per ottenere la chiave di decrittazione (sebbene non sia garantito anche se si paga).

Dalla sua diffusione nel 2017 attraverso il cryptoworm WannaCry, il ransomware si è evoluto in diverse varianti. Diamo un'occhiata ad alcuni esempi di varianti di ransomware.

Ryuk

Ryuk è un tipo di ransomware che crittografa i file del sistema di destinazione. Questa variante di ransomware prende di mira aziende e organizzazioni, piuttosto che individui, che utilizzano il sistema operativo Microsoft. Ryuk è costoso in quanto il gruppo dietro di esso richiede riscatti di oltre $ 1 milione in criptovalute come Bitcoin.

LockBit

LockBit è una variante Ransom-as-a-Service (RaaS) del ransomware che attacca e crittografa rapidamente i dati di grandi organizzazioni prima di essere rilevato dai sistemi di sicurezza e dai team IT. Quando il riscatto viene pagato, la banda LockBit divide i guadagni con l'affiliato che dirige l'attacco.

In quanto malware RaaS, il gruppo LockBit distribuisce il malware tramite servizi di affiliazione. Una volta che infetta un host, esegue la scansione della rete. Può propagarsi rapidamente ad altri dispositivi utilizzando i protocolli associati ai sistemi Windows, rendendo molto difficile l'identificazione come minaccia.

WordPress ransomware

Come suggerisce il nome, il ransomware di WordPress prende di mira i siti Web di WordPress e si diffonde attraverso di essi chiedendo un riscatto. Più grande è il sito Web WordPress, più attira i criminali informatici ransomware.

Di recente, molti siti Web WordPress legittimi sono stati violati e iniettati con codice dannoso che diffonde il ransomware TeslaCrypt indirizzando i visitatori a siti Web dannosi con il kit Nuclear Exploit.

3. Verme

Un worm informatico è un brutto tipo di malware autonomo che è un incubo da combattere a causa della sua rapida capacità di diffusione. Il primo worm per computer, il worm Morris , è stato creato nel 1988 per evidenziare i punti deboli della rete sfruttando le vulnerabilità del protocollo di posta elettronica.

Come un virus, un worm può auto-replicarsi, ma a differenza di un virus, un worm non richiede alcun intervento umano, un file o un programma host per diffondersi da un dispositivo all'altro su una rete e causare il caos.

I worm occupano interi sistemi e divorano spazio su disco/larghezza di banda/memoria, modificano o eliminano file, bloccano l'accesso alle cartelle o addirittura installano altri software dannosi e rubano dati. Gli aggressori informatici di solito progettano worm per installare programmi software backdoor per accedere ai dispositivi della vittima (computer, cellulare, tablet, ecc.).

Un worm sfrutta le vulnerabilità del sistema di destinazione per diffondersi a macchia d'olio da un dispositivo all'altro tramite LAN (Internet), allegati di posta elettronica, messaggi istantanei, collegamenti dannosi, unità di archiviazione rimovibili, torrent o persino piattaforme di condivisione di file.

La quantità di danni causati dai vermi negli ultimi decenni è enorme. Ad esempio, il worm MyDoom che ha colpito le aziende nel 2004 ha causato danni per circa 40 miliardi di dollari. Nel 2017, il famigerato worm WannaCry che ha avviato il ransomware è stato creato per chiedere un riscatto dai file degli utenti compromessi.

4. Cavallo di Troia

Il cavallo di Troia, o semplicemente Trojan , è un programma malware che si maschera da software legittimo per consentire agli hacker di accedere al sistema dell'utente.

Il termine deriva dalla storia dell'antica Grecia del cavallo di legno presentato in dono per invadere la città di Troia. I trojan sono facili da scrivere e diffondere, il che li rende difficili da difendere.

Il Trojan può essere camuffato da sito Web, file multimediale o qualsiasi programma software che attira la tua attenzione per installarlo sul tuo dispositivo. Può anche sembrare un programma antivirus che ti avverte che il tuo dispositivo è infetto e ti invita a eseguire un programma per ripulirlo.

I trojan possono anche apparire come siti Web o e-mail legittimi con collegamenti infetti. Alcuni esempi popolari di trojan includono Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast e Shedun.

A differenza di un virus informatico, un trojan non si replica. La sua missione è aprire una porta a hacker e truffatori per rubare le tue informazioni, come password, indirizzi IP e dettagli bancari. Il malware trojan si nasconderà nel sistema infetto fino a quando la vittima non lo eseguirà.

Trojan di accesso remoto (RAT)

Un Trojan di accesso remoto (RAT) è uno strumento dannoso inventato dagli sviluppatori di criminali informatici per ottenere l'accesso completo e il controllo remoto sul dispositivo della vittima, come l'accesso ai file, l'accesso remoto alla rete e il controllo della tastiera e del mouse.

RAT consente a un utente malintenzionato di aggirare i comuni firewall e sistemi di autenticazione per esplorare i file e le app del tuo dispositivo in modo silenzioso.

Possono persino infettare intere reti, come il famigerato attacco in Ucraina nel 2015, dove i criminali informatici hanno utilizzato malware RAT per interrompere l'alimentazione a 80.000 persone e prendere il controllo dell'infrastruttura.

5. Caricatore

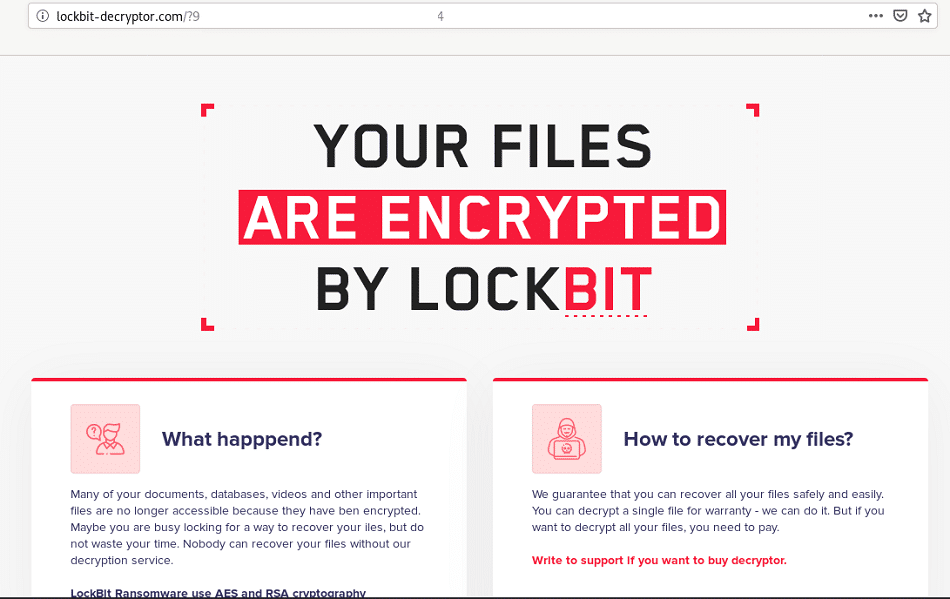

Gootloader prende di mira gli utenti di Google e WordPress. È un membro della famiglia di malware Gootkit, un tipo complesso di malware bancario che può rubare dati dal browser della vittima e viene utilizzato per diffondere codici dannosi come il ransomware.

Gootloader è un framework dannoso basato su JavaScript utilizzato principalmente per distribuire malware Gootkit. Tuttavia, è stato rinnovato e ampliato i suoi payload per aggirare Gootkit e entrare nel malware basato su NodeJS, causando avvelenamento SEO.

Il nuovo malware Gootloader può indurre Google a trattare come attendibili i siti Web infetti (hackerati), inclusi i siti di Google e WordPress di alto livello. Quindi, come è possibile?

Gli aggressori di Gootloader prima prendono di mira numerosi siti Web e li mantengono su una rete di circa 400 server. Successivamente, modificano il CMS di quei siti Web per utilizzare termini e tattiche SEO specifici da visualizzare nei primi risultati di ricerca di Google per attirare più vittime.

Quando si tratta di siti Web WordPress, Gootloader attacca iniettando righe di codice nel file della pagina di un sito Web. Al momento dell'esecuzione, queste righe di codice eseguono un comando specifico per costringere il sito Web infetto a scaricare una tonnellata di pagine con contenuti falsi come esca. Allo stesso tempo, l'attaccante esegue il suo schema dannoso, senza essere rilevato.

6. Malware senza file

Se il ransomware è dannoso, il malware senza file è anche peggio. Ricerche recenti hanno dimostrato che il tasso di malware senza file è cresciuto di quasi il 900% nell'ultimo trimestre del 2020!

Come suggerisce il nome, il malware senza file è un sinistro tipo di attacco invisibile che non ha bisogno di essere archiviato in un file o installato direttamente su un dispositivo tramite alcun software. Invece, il malware senza file entra direttamente in memoria e inizia a eseguire codici o estrarre dati senza accorgersene, rendendo estremamente difficile tracciare e rimuovere anche da un antivirus.

Gli attacchi malware senza file prendono di mira le loro vittime attraverso metodi di ingegneria sociale. Diamo un'occhiata a questi metodi principali di seguito.

Email di phishing e link infetti

Quando fai clic su e-mail di spam, download dannosi o siti Web infetti, consenti al malware di essere caricato nella memoria del tuo dispositivo, aprendo una porta per gli aggressori per caricare codici tramite script che possono rubare i tuoi dati sensibili.

Iniezione del codice di memoria

Questo tipo di malware senza file infetta in remoto software del sistema operativo affidabile come Microsoft PowerShell e Strumentazione gestione Windows (WMI). Ad esempio, Purple Fox è un malware per l'iniezione di codice di memoria che infetta PowerShell iniettando codici dannosi da diffondere attraverso i sistemi. Purple Fox ha infettato almeno 30.000 sistemi.

Manipolazione del registro

Questo malware funziona iniettando codice dannoso nel registro di Windows. Un famoso esempio è Kovtermalware, che prende di mira i sistemi Windows. Spesso non viene rilevato perché elude la scansione dei file prendendo di mira il registro del computer per archiviare i dati di configurazione.

7. Spyware

Lo spyware si installa sul tuo computer senza il tuo consenso o la tua conoscenza. Accede alle abitudini di navigazione, alle attività su Internet, alle sequenze di tasti, ai pin, alle password, alle informazioni finanziarie e molto altro. Non è limitato ai soli computer. Qualsiasi dispositivo che utilizzi connesso a Internet è vulnerabile a questo tipo di malware, anche gli smartphone.

Le informazioni raccolte vengono quindi inoltrate, sempre senza il tuo consenso o conoscenza, all'autore del reato, che può utilizzarle o venderle a terzi. Lo spyware, di per sé, non è dannoso per il tuo computer. Tuttavia, la raccolta e il furto delle tue informazioni è la preoccupazione principale. La presenza di spyware indica anche che hai un punto debole nella sicurezza del tuo dispositivo.

I danni causati dallo spyware vanno da qualcosa di semplice come la vendita delle tue informazioni agli inserzionisti fino al completo furto di identità. Ad esempio, lo spyware DarkHotel prende di mira imprenditori e funzionari governativi quando si connettono al Wi-Fi di un hotel pubblico. I criminali informatici lo utilizzano quindi per ottenere informazioni sensibili dai dispositivi di questi obiettivi.

8. Adware

L'adware è leggermente simile allo spyware poiché raccoglie anche informazioni come le attività di navigazione. Tuttavia, non tiene traccia delle sequenze di tasti e il suo unico scopo è personalizzare gli annunci pubblicitari per te. Tuttavia, alcuni adware possono essere più aggressivi al punto da persino modificare le impostazioni del browser, le preferenze del motore di ricerca e altro ancora.

Alcuni adware sono meno invadenti e chiedono il tuo permesso prima di raccogliere le informazioni. Inoltre, una volta raccolte le informazioni, possono essere successivamente vendute ad altri inserzionisti senza il tuo consenso.

9. Malvertising

Il malvertising è quando il criminale informatico nasconde il malware all'interno di un annuncio legittimo. In questo caso, l'attaccante paga denaro per includere un annuncio su un sito Web legittimo. Dopo aver fatto clic sull'annuncio, o vieni reindirizzato a un sito Web dannoso o il malware viene installato automaticamente sul tuo computer.

In alcuni casi, il malware incorporato negli annunci può essere eseguito automaticamente senza che tu faccia nemmeno clic sull'annuncio: viene chiamato "download drive-by".

Alcuni criminali informatici potrebbero persino infiltrarsi in reti pubblicitarie legittime e di grandi dimensioni responsabili della pubblicazione di annunci su diversi siti Web grandi e noti. Ciò mette a rischio tutte le loro vittime.

10. Keylogger

Un keylogger è un tipo di malware che monitora l'attività online dell'utente infetto. Tuttavia, in alcuni casi i keylogger hanno un uso legittimo. Ad esempio, alcune aziende li utilizzano per tenere traccia delle attività dei propri dipendenti e alcuni genitori monitorano il comportamento online dei propri figli.

In altri casi, i criminali informatici utilizzano i keylogger per rubare password, dati finanziari o informazioni sensibili. I criminali informatici utilizzano phishing, social engineering o download dannosi per introdurre keylogger nel tuo sistema.

Un famoso esempio di keylogger si chiamava Olympic Vision, che prendeva di mira dirigenti aziendali di tutto il mondo. Questi attacchi sono etichettati come BEC (Business Email Compromise). Olympic Vision si basa su tecniche di spear-phishing e ingegneria sociale per accedere ai sistemi dei suoi obiettivi, rubare informazioni e spiare transazioni commerciali.

11. Bot/botnet

I bot sono applicazioni software generalmente controllate da remoto e in grado di eseguire attività su comando. Possono avere usi legittimi, come l'indicizzazione dei motori di ricerca. Tuttavia, possono anche essere utilizzati in modo dannoso assumendo la forma di malware automoltiplicante che viene ricollegato a un server centrale.

Hai bisogno di un hosting velocissimo, affidabile e completamente sicuro per il tuo sito di e-commerce? Kinsta fornisce tutto questo e un supporto di livello mondiale 24 ore su 24, 7 giorni su 7, da esperti di WooCommerce. Dai un'occhiata ai nostri piani

I bot di solito operano in gran numero, indicati collettivamente come una rete di bot o botnet. Questi vengono utilizzati quando si lanciano inondazioni di attacchi controllati da remoto, come gli attacchi DDoS.

Ad esempio, la botnet Mirai potrebbe accedere a tutti i dispositivi connessi a Internet, comprese stampanti, elettrodomestici intelligenti, DVR e altro, inserendo il nome utente e la password predefiniti del dispositivo.

12. Rootkit

Un rootkit è considerato uno dei malware più pericolosi: è un programma backdoor che consente ai criminali informatici di ottenere l'accesso completo e controllare il dispositivo infetto, inclusi i privilegi di amministratore.

L'infiltrato può quindi spiare il dispositivo preso di mira, modificarne le configurazioni, rubare dati sensibili e praticamente qualsiasi altra cosa. Tutto questo avviene da remoto. Il rootkit di solito si inietta in applicazioni, kernel, hypervisor o firmware.

I rootkit possono diffondersi tramite phishing, allegati dannosi, download dannosi e unità condivise compromesse. Inoltre, i rootkit possono nascondere altri malware, come i keylogger.

Ad esempio, un rootkit chiamato Zacinlo si nasconde in un'app VPN falsa e infetta i sistemi degli utenti quando scaricano l'applicazione.

13. Iniezione SQL (SQLi)

SQL injection (SQLi) è uno dei principali attacchi al database ed è ancora una grave preoccupazione per gli sviluppatori sin dalla sua scoperta nel 1998.

L'iniezione SQL si verifica quando gli aggressori sfruttano le vulnerabilità nel codice di un'applicazione e iniettano una query SQL dannosa in qualsiasi campo di input trovato sul sito Web di destinazione, come campi di accesso, modulo di contatto, barra di ricerca del sito e sezione commenti.

Gli attacchi SQLi riusciti offrono agli hacker la possibilità di accedere a dati sensibili, recuperare file di sistema, eseguire attività di amministrazione sul database del tuo sito Web, modificare le informazioni del database. Possono persino emettere ed eseguire comandi al database principale del sistema operativo.

Uno dei diffusi attacchi SQL injection ha preso di mira Cisco nel 2018, quando gli aggressori hanno individuato una vulnerabilità in Cisco Prime License Manager che consentiva loro l'accesso tramite shell ai sistemi del gestore delle licenze. Altre vittime di alto profilo delle iniezioni SQL sono Tesla e Fortnite.

Come rilevare malware

Data l'ampia gamma di tipi e varianti di malware, nonché la crescente sofisticatezza degli attacchi malware, rilevarli non è mai stato così difficile, soprattutto con la crescita di minacce particolarmente dannose come il malware senza file.

Tuttavia, alcuni segnali di avvertimento chiave possono dire se il tuo dispositivo è infetto da malware:

- Il dispositivo rallenta, si arresta in modo anomalo all'improvviso o mostra frequenti messaggi di errore.

- Non sei in grado di rimuovere un software specifico.

- Il tuo dispositivo non si spegne o non si riavvia.

- Scopri che il tuo dispositivo sta inviando e-mail che non hai scritto.

- I programmi si aprono e si chiudono automaticamente.

- Stai esaurendo lo spazio di archiviazione senza una ragione apparente.

- Il browser e i programmi predefiniti continuano a cambiare senza alcuna azione da parte tua.

- Le prestazioni diminuiscono mentre il consumo della batteria aumenta.

- Vengono visualizzati molti popup e annunci in luoghi inaspettati, ad esempio sui siti Web del governo.

- Non puoi accedere al tuo sito web.

- Noti modifiche che non hai apportato al tuo sito web.

- Il tuo sito web reindirizza a un altro sito.

Poiché il malware senza file è molto difficile da rilevare, il meglio che puoi fare è tenere d'occhio i modelli di rete e analizzare le app vulnerabili alle infezioni. È inoltre necessario mantenere aggiornati i programmi software e i browser e cercare regolarmente eventuali e-mail di phishing.

Come sbarazzarsi di malware

Se vieni infettato da malware, è importante non farti prendere dal panico. Ci sono alcune opzioni in cui puoi ancora salvare il tuo dispositivo o sito web. Ricorda, diversi tipi di malware richiedono procedure di rimozione diverse.

Rimozione di malware dai dispositivi

Se hai notato che il tuo computer o dispositivo mobile presenta alcuni o tutti i segni di infezione da malware menzionati in precedenza, identifica prima il tipo di malware, quindi inizia a intraprendere le seguenti azioni:

- Virus o trojan: se il tuo dispositivo è stato infettato da un virus o trojan, dovrai installare un programma antivirus o antimalware affidabile in grado di eseguire scansioni approfondite. È importante aggiornare regolarmente il software antivirus. Distribuisci un firewall potente e fai attenzione quando fai clic su un allegato e-mail e sui collegamenti Web.

- Worm: nonostante il suo effetto pericoloso, è possibile rimuovere un worm in modo simile alla rimozione di un virus. Installa un potente software antimalware in grado di rilevare i worm e lascia che sia lui a fare tutto il lavoro. Se il tuo browser è infetto, usa un computer diverso, installa il tuo antimalware e masterizzalo su un CD.

- Spam: i servizi di posta elettronica in questi giorni includono funzionalità antispam. Tuttavia, puoi comunque installare un software antispam per aiutarti a sbarazzarti delle e-mail di spam e mantenerti protetto.

Ransomware: se il pagamento del riscatto non è sul tavolo per la tua organizzazione, devi registrare le prove dell'attacco per le autorità, quindi disconnettere immediatamente i dispositivi infetti. Successivamente, crea un backup del sistema se hai ancora accesso, disabilitando qualsiasi programma di pulizia o ottimizzazione del sistema per conservare i file ransomware per la diagnostica. Infine, inizia a rimuovere il ransomware utilizzando un robusto software di sicurezza informatica e assumi un esperto di sicurezza informatica che ti guidi attraverso il processo di ripristino dei tuoi file.

- Adware: è possibile eliminare l'adware utilizzando un programma antimalware con funzionalità di rimozione dell'adware. Assicurati di disabilitare i popup sui tuoi browser e disabilitare l'installazione di software aggiuntivo per impostazione predefinita.

Rimozione di malware da un sito Web WordPress

Sebbene WordPress offra molti vantaggi per le aziende in crescita, presenta ancora diverse vulnerabilità di sicurezza. Se il tuo sito Web WordPress soffre di un'infezione da malware, segui i nostri passaggi consigliati per rimuoverlo come un amministratore web esperto.

Dovresti anche sapere che Kinsta offre una garanzia di sicurezza per tutti i siti Web ospitati da noi, che include la rimozione gratuita del malware dal tuo sito WordPress.

Ci sono anche alcuni plugin di sicurezza di WordPress che puoi sfruttare e aiutare a proteggere il tuo sito.

Come proteggersi dal malware

Come probabilmente avrai già capito, gli attacchi malware sono un grosso problema e imparare a proteggerti ed evitare di essere infettato da essi è essenziale sia per gli individui che per le aziende.

Nella maggior parte dei casi, un'infezione da malware richiede un'azione da parte tua, come il download di contenuti dannosi o il clic su un collegamento infetto. Ecco le precauzioni chiave che puoi adottare per evitare di essere attaccato da diversi tipi di malware.

1. Installare un software antivirus o antimalware

È essenziale disporre di un potente software antimalware o antivirus sul sistema che venga regolarmente aggiornato. Esegui scansioni frequenti, in particolare scansioni approfondite, per assicurarti che il tuo dispositivo non sia infetto. I programmi antimalware sono disponibili in diversi livelli di protezione:

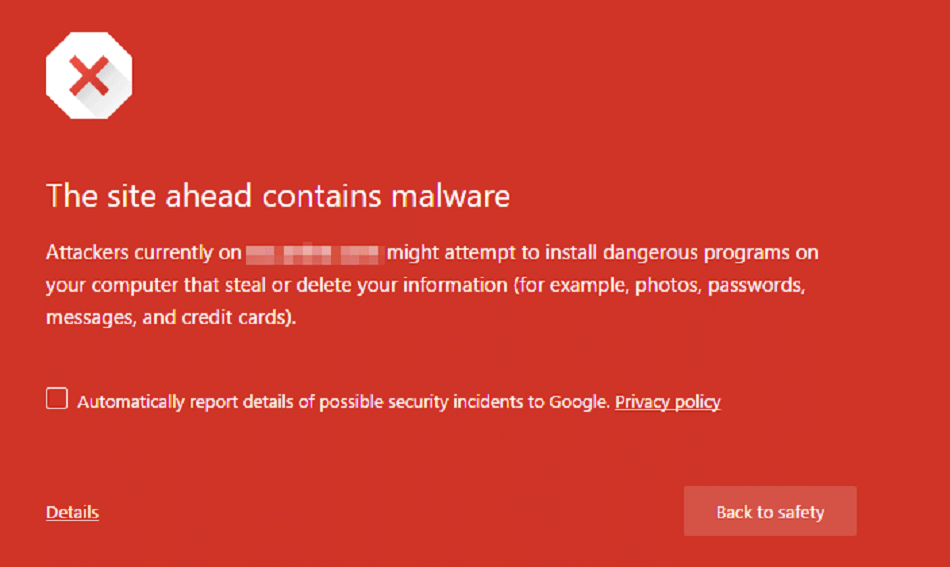

- Protezione a livello di browser: alcuni browser Web come Google Chrome dispongono di una protezione antimalware integrata per tenerti al sicuro da diverse minacce malware. Puoi anche installarne uno per proteggere il tuo browser.

- Protezione a livello di rete: se disponi di una rete di computer all'interno di un'organizzazione, l'installazione di un antimalware a livello di rete è l'opzione migliore per proteggere i dispositivi connessi da minacce dannose che attraversano il traffico di rete. I firewall sono particolarmente consigliati per questo.

- Protezione a livello di dispositivo: questi strumenti aiutano a proteggere i dispositivi degli utenti da minacce dannose.

- Protezione a livello di server: se hai una grande organizzazione, questo tipo di software antimalware protegge la tua rete di server da attacchi informatici dannosi.

2. Non aprire e-mail da fonti non attendibili

La prevenzione del phishing inizia con un passaggio importante: non aprire e-mail ingannevoli con allegati sospetti.

Se non sei sicuro di poter rispettare questa regola, o se non ti fidi che il tuo staff segua questo consiglio d'oro, allora investi in strumenti di sicurezza della posta elettronica. Puoi utilizzare strumenti e-mail antispam e certificati S/MIME per proteggere la tua corrispondenza e-mail.

Il certificato AS/MIME è uno strumento basato su PKI che consente di scambiare e-mail crittografate e firmate digitalmente con altri utenti di certificati S/MIME. In questo modo, tu e i tuoi destinatari saprete che le e-mail sono sicure e legittime.

3. Fai attenzione ai download e ai pop-up dannosi

Come per le email sospette, è essenziale prestare attenzione a cosa scarichi e da dove lo scarichi. Fare clic sui collegamenti per scaricare applicazioni o giochi da fonti non attendibili è un invito ai criminali informatici e agli attacchi dannosi.

I pop-up non sono diversi. Come accennato in precedenza, i criminali informatici utilizzano modi manipolatori per indurti a fare clic sui loro collegamenti infetti.

4. Eseguire i controlli di sicurezza del sito Web e dei file

La protezione del tuo sito web dovrebbe essere la tua massima priorità. Indipendentemente dal fatto che tu abbia un sito Web piccolo o grande, devi eseguire regolarmente controlli di sicurezza del sito Web per evitare di essere infettato da qualsiasi tipo di malware.

Dovresti anche tenere d'occhio i singoli file che compongono il tuo sito web. Una procedura di monitoraggio dell'integrità dei file solida e regolarmente esercitata può aiutarti a individuare potenziali attacchi prima che vengano attivati.

Se il tuo sito Web non è sicuro, potrebbe non solo essere infettato da malware, ma potrebbe anche innescare una serie di attacchi dannosi su altri siti Web e dispositivi degli utenti. Inoltre, abbasserà il tuo posizionamento SEO su Google. L'ultima cosa che vuoi è iniziare una resa dei conti di un attacco malware su Internet!

5. Mantenere backup dei dati regolari

Il backup dei dati sul computer personale o aziendale è fondamentale. Anche se il backup dei dati non ti proteggerà dagli attacchi di malware, ti aiuterà a recuperare i tuoi dati se vieni infettato, ad esempio da ransomware o qualsiasi altra minaccia dannosa.

Per eseguire un backup dei dati integro, conserva più di una copia dei tuoi dati. È anche meglio utilizzare due diversi tipi di supporto per archiviare i file di dati in caso di più di un attacco. Puoi anche scegliere di conservare una copia dei tuoi file di dati in un luogo sicuro fuori sede.

twittareSommario

Ora che hai una visione d'insieme dei diversi tipi di malware e di come combatterli, ti consigliamo vivamente di investire in misure di sicurezza dei dati solide e affidabili.

Ti consigliamo inoltre di tenerti aggiornato sugli ultimi rischi per la sicurezza informatica e di aggiornare regolarmente i tuoi sistemi e programmi.

Hai altri suggerimenti per evitare il malware? Facci sapere nella sezione commenti!