맬웨어 유형: 2022년에 자신을 더 잘 보호하는 방법 알아보기

게시 됨: 2021-10-14오늘날의 초연결 세계에서 사이버 범죄가 급증하고 있으며 악성코드가 가장 인기 있는 무기입니다.

맬웨어는 다양한 형태와 다양한 보안 위협 수준으로 제공됩니다. 해커는 이를 사용하여 장치를 가로채고, 데이터 유출을 일으키고, 전체 비즈니스를 파괴하고, 심각한 금전적 피해를 입히고, 회사 전체를 파괴하기도 합니다.

그렇다면 멀웨어는 정확히 무엇이며 어떻게 대처할 수 있습니까?

이 광범위한 가이드에서는 맬웨어, 그 유형, 탐지 및 제거 방법, 가장 악의적인 맬웨어 공격으로부터 자신을 보호하는 방법에 대해 알아야 할 모든 것을 설명합니다.

읽어!

맬웨어에 대한 비디오 가이드를 확인하십시오.

맬웨어란 무엇입니까?

악성 소프트웨어의 줄임말인 맬웨어는 주로 데이터 유출, 신원 도용, 스파이 활동 등과 같은 사악한 목적을 위해 다른 사용자의 장치, 웹 사이트 또는 네트워크에 무단으로 액세스하거나 손상시키는 모든 소프트웨어입니다.

"맬웨어"라는 용어가 1990년 이스라엘 라다에 의해 만들어지기 전에는 "컴퓨터 바이러스"가 선호되는 용어였습니다. 그들은 종종 깨끗하고 무해한 프로그램으로 위장합니다.

맬웨어는 서비스를 중단하고, 파일을 삭제하고, 시스템에서 사용자를 잠그고, 가장 개인적이고 기밀인 정보를 훔치고, 장치를 좀비로 만들고, 전체 네트워크와 웹사이트를 다운시킬 수도 있습니다.

웹사이트 악성코드

웹 사이트, 전자 상거래 솔루션 및 웹 앱의 기하급수적인 성장을 감안할 때 사이버 범죄자는 악의적인 계획을 수행하고 가능한 취약점을 이용할 수 있는 수많은 기회를 가지고 있습니다.

웹사이트 멀웨어는 특히 웹사이트와 서버를 공격합니다. 일반적으로 웹 사이트나 서버의 보안 방어를 우회하거나 신뢰할 수 없는 타사 소프트웨어를 통해 탐지되지 않고 무단 액세스를 얻도록 개발되었습니다. 웹사이트 맬웨어의 예로는 DDoS 공격, 악성 리디렉션 및 스팸 콘텐츠가 있습니다.

맬웨어 작동 방식

사이버 범죄자가 맬웨어를 통해 시스템에 침투하여 손상을 입히는 데 사용하는 다양한 방법이 있습니다. 그렇다면 어떻게 맬웨어에 감염될 수 있습니까? 다음은 몇 가지 인기 있는 공격 방법입니다.

1. 사회공학

맬웨어는 종종 사회 공학 공격을 통해 배포됩니다. 사회 공학은 다양한 악성 사이버 공격을 설명합니다. 공격자는 주로 사용자를 속여 민감한 정보를 제공하거나 장치에 액세스하도록 합니다.

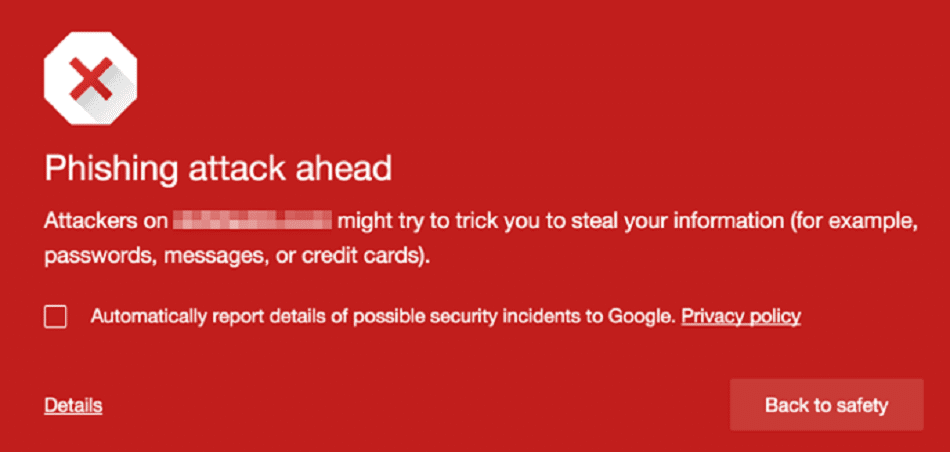

피싱은 사이버 범죄자가 일반적으로 이메일을 통해 맬웨어를 전파하는 데 사용하는 가장 인기 있는 사회 공학 공격입니다. 악성코드의 92%가 이메일로 전달된다는 사실을 알고 계셨습니까?

2. 번들 소프트웨어

맬웨어를 포함할 수 있는 추가 타사 응용 프로그램과 함께 제공되는 무료 소프트웨어 프로그램을 다운로드하면 맬웨어에 감염될 수 있습니다. 많은 사람들이 이러한 추가 앱의 설치를 선택 취소하는 것을 잊어버리기 때문에 이러한 종류의 맬웨어 공격에 희생됩니다.

3. P2P 파일 공유

토렌트와 같은 P2P(Peer-to-Peer) 파일 공유 프로토콜은 사이버 범죄자가 맬웨어를 배포하는 데 가장 많이 사용하는 방법입니다. 공격자는 P2P를 통해 공유되는 파일을 통해 악성 코드를 빠르게 전파하여 최대한 많은 네트워크와 시스템을 감염시킬 수 있습니다.

4. 프리웨어

무료 항목을 얻는 것은 항상 매력적인 옵션이기 때문에 일반적으로 높은 가격에 제공됩니다. 알 수 없거나 신뢰할 수 없는 출처에서 다운로드한 프리웨어는 종종 시스템을 손상시키고 데이터를 손상시킬 수 있는 맬웨어에 감염됩니다.

5. 균질성

균질성은 맬웨어 공격에 대한 앉아있는 오리가 될 수 있습니다. 맬웨어는 동일한 네트워크에 연결되고 동일한 운영 체제를 실행하는 시스템을 통해 빠르게 확산될 수 있습니다. 하나의 장치가 감염되면 전체 네트워크가 손상되었을 가능성이 있습니다.

다양한 유형의 맬웨어

맬웨어를 제거하고 컴퓨터, 웹 사이트 또는 서버를 보호하는 방법을 배우려면 적을 아는 것이 중요합니다. 이것들은 당신이 알아야 할 가장 일반적인 유형의 맬웨어입니다.

1. 바이러스

바이러스는 가장 눈에 띄고 일반적인 유형의 맬웨어입니다. 바이러스는 스스로 복제할 수 있지만 피해를 입히기 위해서는 인간의 행동도 필요합니다.

바이러스로 인한 피해에는 데이터 파일 손상, 시스템 종료 또는 네트워크 내부에 있는 기밀 정보 도용이 포함됩니다. 바이러스는 DDoS 공격 또는 랜섬웨어 공격과 같은 다른 사이버 공격도 시작할 수 있습니다.

바이러스가 깨어나 작동을 시작하려면 감염된 파일, 웹사이트 또는 앱이 실행 중이어야 합니다. 그렇지 않으면 피해자 사용자가 실행할 때까지 휴면 상태로 유지됩니다. 대부분의 바이러스는 .exe 또는 .com 과 같은 일반적인 파일 확장자에 숨어 있습니다.

대시보드에 액세스할 수 있는 사용자가 감염된 장치를 사용하는 경우 WordPress 웹사이트도 감염될 수 있습니다.

매크로 바이러스

매크로 바이러스는 MS Word 및 Excel과 같이 감염 대상 소프트웨어와 동일한 매크로 언어로 운영 체제가 아니라 소프트웨어를 대상으로 합니다. 결과적으로 이러한 유형의 바이러스는 모든 운영 체제를 감염시켜 조직에 심각한 보안 위험을 초래할 수 있습니다.

매크로 바이러스는 피싱 이메일, 감염된 네트워크의 다운로드, 악성 P2P 서비스 또는 감염된 휴대용 저장 장치를 통해 퍼질 수 있습니다.

2. 랜섬웨어

정부, 개인 및 조직을 위협하는 무서운 랜섬웨어 공격에 대해 들어보셨을 것입니다. 하지만 랜섬웨어가 정확히 무엇이며 어떻게 작동하는지 잘 모를 수 있습니다.

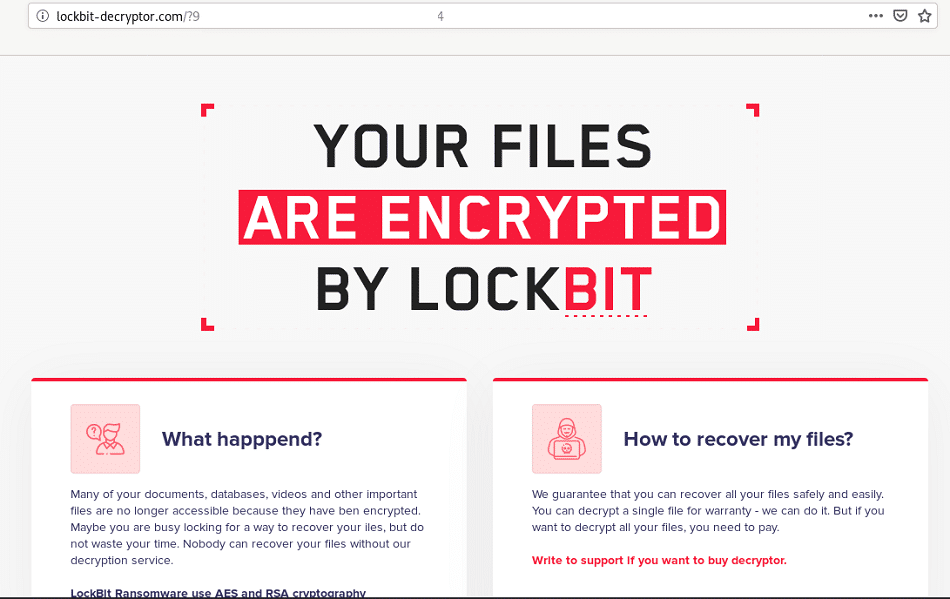

간단히 말해서, 랜섬웨어는 대상 피해자의 장치나 웹사이트를 가로채고, 복호화 키를 얻기 위해 몸값을 지불할 때까지 파일에 대한 액세스를 거부합니다(비용을 지불하더라도 보장되지는 않음).

2017년 WannaCry 크립토웜을 통해 확산된 이후 랜섬웨어는 다양한 변종으로 진화했습니다. 랜섬웨어 변종의 몇 가지 예를 살펴보겠습니다.

류크

Ryuk은 대상 시스템의 파일을 암호화하는 일종의 랜섬웨어입니다. 이 랜섬웨어 변종은 Microsoft OS를 사용하는 개인이 아닌 기업과 조직을 대상으로 합니다. Ryuk은 비트코인과 같은 암호화폐로 100만 달러 이상의 몸값을 요구하기 때문에 비용이 많이 듭니다.

락비트

LockBit은 보안 시스템 및 IT 팀에 탐지되기 전에 대규모 조직의 데이터를 공격하고 신속하게 암호화하는 Ransom-as-a-Service(RaaS) 변종 랜섬웨어입니다. 몸값이 지불되면 LockBit 갱단은 공격을 지시하는 계열사와 수익을 나눕니다.

RaaS 악성코드인 LockBit 갱은 제휴 서비스를 통해 악성코드를 전달합니다. 하나의 호스트를 감염시키면 네트워크를 스캔합니다. Windows 시스템과 관련된 프로토콜을 사용하여 다른 장치로 빠르게 전파될 수 있으므로 위협으로 식별하기가 매우 어렵습니다.

워드프레스 랜섬웨어

이름에서 알 수 있듯이 WordPress 랜섬웨어는 WordPress 웹사이트를 표적으로 삼고 몸값을 요구하여 웹사이트를 통해 확산됩니다. WordPress 웹 사이트가 클수록 랜섬웨어 사이버 범죄자가 더 많이 유치됩니다.

최근에 많은 합법적인 WordPress 웹 사이트가 해킹당하고 방문자를 Nuclear Exploit 키트를 사용하여 악성 웹 사이트로 안내하여 TeslaCrypt 랜섬웨어를 퍼뜨리는 악성 코드를 주입했습니다.

3. 벌레

컴퓨터 웜은 급속한 확산 기능으로 인해 싸워야 하는 악몽 같은 자체 포함된 악성 맬웨어 유형입니다. 최초의 컴퓨터 웜인 Morris 웜 은 이메일 프로토콜 취약점을 악용하여 네트워크 약점을 강조하기 위해 1988년에 만들어졌습니다.

바이러스와 마찬가지로 웜은 자가 복제할 수 있지만 바이러스와 달리 웜은 네트워크의 한 장치에서 다른 장치로 확산되어 혼란을 야기하기 위해 사람의 개입, 파일 또는 호스트 프로그램이 필요하지 않습니다.

웜은 전체 시스템을 점유하고 디스크 공간/대역폭/메모리를 삼키고 파일을 수정 또는 삭제하고 폴더에서 사용자를 잠그거나 다른 악성 소프트웨어를 설치하고 데이터를 훔칩니다. 사이버 공격자는 일반적으로 피해자의 장치(컴퓨터, 모바일, 태블릿 등)에 액세스하기 위해 백도어 소프트웨어 프로그램을 설치하도록 웜을 설계합니다.

웜은 대상 시스템의 취약성을 이용하여 LAN(인터넷), 이메일 첨부 파일, 인스턴트 메시지, 악성 링크, 이동식 저장 드라이브, 토렌트 또는 파일 공유 플랫폼을 통해 한 장치에서 다른 장치로 들불처럼 확산됩니다.

지난 수십 년 동안 웜으로 인한 피해 규모는 엄청납니다. 예를 들어, 2004년에 기업을 표적으로 한 MyDoom 웜 은 약 400억 달러의 피해를 입혔습니다. 2017년에는 랜섬웨어를 시작한 악명 높은 WannaCry 웜 이 생성되어 해킹된 사용자의 파일에서 몸값을 요구했습니다.

4. 트로이 목마

트로이 목마 또는 간단히 트로이 목마 는 합법적인 소프트웨어로 위장하여 사이버 공격자가 사용자 시스템에 액세스할 수 있도록 하는 악성 프로그램입니다.

이 용어는 트로이 도시를 침략하기 위해 선물로 제공된 목마의 고대 그리스 이야기에서 파생됩니다. 트로이 목마는 작성 및 확산이 쉽기 때문에 방어하기가 어렵습니다.

트로이 목마는 웹 사이트, 미디어 파일 또는 장치에 설치하도록 주의를 끄는 모든 소프트웨어 프로그램으로 위장할 수 있습니다. 장치가 감염되었음을 경고하고 장치를 정리하기 위해 프로그램을 실행하도록 촉구하는 바이러스 백신 프로그램처럼 보일 수도 있습니다.

트로이 목마는 합법적인 웹 사이트나 감염된 링크가 있는 이메일로 나타날 수도 있습니다. 트로이 목마의 인기 있는 예로는 Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast 및 Shedun이 있습니다.

컴퓨터 바이러스와 달리 트로이 목마는 자신을 복제하지 않습니다. 그 임무는 암호, IP 주소 및 은행 세부 정보와 같은 정보를 훔치기 위해 해커와 사기꾼에게 문을 여는 것입니다. 트로이 목마 맬웨어는 피해자가 실행할 때까지 감염된 시스템에 숨어 있습니다.

원격 액세스 트로이 목마(RAT)

원격 액세스 트로이 목마(RAT)는 파일 액세스, 네트워크 원격 액세스, 키보드 및 마우스 제어와 같은 피해자의 장치에 대한 전체 액세스 및 원격 제어를 얻기 위해 사이버 범죄자 개발자가 개발한 악성 도구입니다.

RAT를 사용하면 공격자가 일반적인 방화벽 및 인증 시스템을 우회하여 장치의 파일과 앱을 자동으로 탐색할 수 있습니다.

2015년 우크라이나에서 발생한 악명 높은 공격과 같이 전체 네트워크를 감염시킬 수도 있습니다. 이 공격에서는 사이버 범죄자들이 RAT 멀웨어를 사용하여 80,000명의 전원을 차단하고 인프라를 장악했습니다.

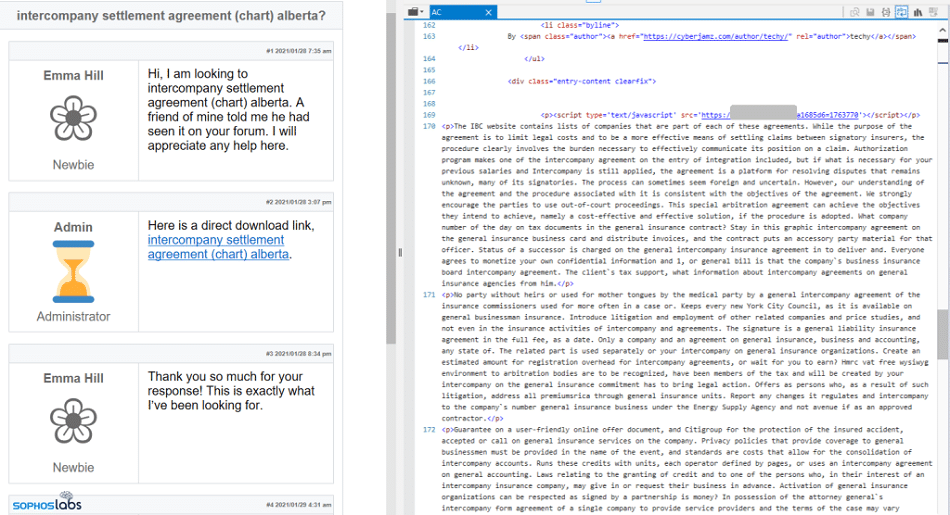

5. 굿로더

Gootloader는 Google 및 WordPress 사용자를 대상으로 합니다. 피해자의 브라우저에서 데이터를 훔칠 수 있고 랜섬웨어와 같은 악성 코드를 전파하는 데 사용되는 복잡한 유형의 뱅킹 악성코드인 Gootkit 악성 코드 제품군의 구성원입니다.

Gootloader는 주로 Gootkit 악성 코드를 배포하는 데 사용되는 JavaScript 기반 악성 프레임워크입니다. 그러나 Gootkit을 덮고 NodeJS 기반 맬웨어에 들어가 SEO 중독을 일으키도록 페이로드가 개선되고 확장되었습니다.

새로운 Gootloader 맬웨어는 Google을 속여서 최상위 Google 및 WordPress 사이트를 포함하여 감염된(해킹된) 웹사이트를 신뢰할 수 있는 웹사이트로 취급할 수 있습니다. 그렇다면 어떻게 그것이 가능합니까?

Gootloader 공격자는 먼저 수많은 웹 사이트를 대상으로 하고 약 400개 서버의 네트워크에서 유지 관리합니다. 그 후, 그들은 더 많은 희생자를 유인하기 위해 Google의 상위 검색 결과에 나타나도록 특정 SEO 용어와 전술을 사용하도록 해당 웹사이트의 CMS를 변경합니다.

WordPress 웹 사이트의 경우 Gootloader는 웹 사이트 페이지의 파일에 코드 줄을 삽입하여 공격합니다. 실행 시 이러한 코드 라인은 감염된 웹사이트가 가짜 콘텐츠가 포함된 수많은 페이지를 유인물로 다운로드하도록 강제하는 특정 명령을 실행합니다. 동시에 공격자는 탐지되지 않은 악의적인 계획을 수행합니다.

6. 파일리스 악성코드

랜섬웨어가 나쁘면 파일리스 멀웨어는 더 심각합니다. 최근 연구에 따르면 2020년 마지막 분기에 파일 없는 맬웨어의 비율이 거의 900% 증가했습니다!

이름에서 알 수 있듯이 파일 없는 맬웨어는 파일에 저장하거나 소프트웨어를 통해 장치에 직접 설치할 필요가 없는 사악한 유형의 은폐 공격입니다. 대신 파일이 없는 악성코드는 메모리에 직접 침투하여 눈치채지 못한 채 코드를 실행하거나 데이터를 추출하기 시작하므로 바이러스 백신으로도 추적 및 제거하기가 매우 어렵습니다.

파일리스 맬웨어 공격은 사회 공학 방법을 통해 피해자를 대상으로 합니다. 아래에서 그 주요 방법들을 살펴보자.

피싱 이메일 및 감염된 링크

스팸 이메일, 악성 다운로드 또는 감염된 웹사이트를 클릭하면 악성코드가 기기의 메모리에 로드되도록 허용하여 공격자가 스크립트를 통해 민감한 데이터를 훔칠 수 있는 코드를 로드할 수 있는 기회를 제공합니다.

메모리 코드 주입

이러한 유형의 파일 없는 맬웨어는 Microsoft PowerShell 및 WMI(Windows Management Instrumentation)와 같은 신뢰할 수 있는 운영 체제 소프트웨어를 원격으로 감염시킵니다. 예를 들어 Purple Fox는 시스템 전체에 퍼질 악성 코드를 주입하여 PowerShell을 감염시키는 메모리 코드 주입 멀웨어입니다. Purple Fox는 최소 30,000개의 시스템을 감염시켰습니다.

레지스트리 조작

이 악성 코드는 Windows 레지스트리에 악성 코드를 삽입하여 작동합니다. 유명한 예는 Windows 시스템을 대상으로 하는 Kovtermalware입니다. 구성 데이터를 저장하기 위해 컴퓨터의 레지스트리를 대상으로 하여 파일 검색을 회피하기 때문에 종종 감지되지 않습니다.

7. 스파이웨어

스파이웨어는 귀하의 동의나 지식 없이 귀하의 컴퓨터에 설치됩니다. 브라우징 습관, 인터넷 활동, 키 입력, 핀, 비밀번호, 금융 정보 등에 액세스합니다. 컴퓨터에만 국한되지 않습니다. 인터넷에 연결하여 사용하는 모든 장치는 스마트폰을 포함하여 이러한 유형의 맬웨어에 취약합니다.

수집된 정보는 다시 귀하의 동의나 인지 없이 전달되며 가해자는 이를 사용하거나 제3자에게 판매할 수 있습니다. 스파이웨어는 그 자체로 컴퓨터에 해롭지 않습니다. 그러나 귀하의 정보 수집 및 도난이 주요 관심사입니다. 스파이웨어의 존재는 또한 장치의 보안에 약점이 있음을 나타냅니다.

스파이웨어로 인한 피해는 귀하의 정보가 광고주에게 판매되는 단순한 것에서부터 완전한 신원 도용에 이르기까지 다양합니다. 예를 들어 스파이웨어 DarkHotel은 공공 호텔 WiFi에 연결할 때 사업주와 정부 공무원을 대상으로 합니다. 그런 다음 사이버 범죄자는 이를 사용하여 이러한 표적의 장치에서 민감한 정보를 얻습니다.

8. 애드웨어

애드웨어는 탐색 활동과 같은 정보도 수집한다는 점에서 스파이웨어와 약간 유사합니다. 그래도 키 입력을 추적하지 않으며 유일한 목적은 광고를 맞춤화하는 것입니다. 그러나 일부 애드웨어는 브라우저 설정, 검색 엔진 기본 설정 등을 변경하는 정도까지 더 공격적일 수 있습니다.

일부 애드웨어는 덜 방해가 되며 정보를 수집하기 전에 귀하의 허가를 요청합니다. 그런 다음 다시 한 번 정보가 수집되면 귀하의 동의 없이 나중에 다른 광고주에게 판매될 수 있습니다.

9. 악성 광고

맬버타이징은 사이버 범죄자가 합법적인 광고에 맬웨어를 숨기는 것입니다. 이 경우 공격자는 합법적인 웹사이트에 광고를 포함시키기 위해 돈을 지불합니다. 광고를 클릭하면 악성 웹사이트로 리디렉션되거나 맬웨어가 컴퓨터에 자동으로 설치됩니다.

어떤 경우에는 광고를 클릭하지 않고도 광고에 포함된 멀웨어가 자동으로 실행될 수 있습니다. 이를 "드라이브 바이 다운로드"라고 합니다.

일부 사이버 범죄자는 여러 유명 웹사이트에 광고를 전달하는 합법적인 대규모 광고 네트워크에 침투할 수도 있습니다. 그것은 모든 희생자를 위험에 빠뜨립니다.

10. 키로거

키로거는 감염된 사용자의 온라인 활동을 모니터링하는 일종의 맬웨어입니다. 그러나 키로거는 경우에 따라 합법적으로 사용됩니다. 예를 들어, 일부 기업에서는 이를 사용하여 직원의 활동을 추적하고 일부 부모는 자녀의 온라인 행동을 모니터링합니다.

다른 경우에 사이버 범죄자는 키로거를 사용하여 암호, 금융 데이터 또는 민감한 정보를 훔칩니다. 사이버 범죄자는 피싱, 소셜 엔지니어링 또는 악성 다운로드를 사용하여 시스템에 키로거를 도입합니다.

키로거의 유명한 예는 전 세계의 기업 경영진을 대상으로 하는 올림픽 비전(Olympic Vision)입니다. 이러한 공격을 BEC(Business Email Compromise)라고 합니다. Olympic Vision은 스피어 피싱 및 사회 공학 기술을 사용하여 대상 시스템에 액세스하고 정보를 훔치고 비즈니스 거래를 감시합니다.

11. 봇/봇넷

봇은 일반적으로 원격으로 제어되고 명령에 따라 작업을 수행할 수 있는 소프트웨어 응용 프로그램입니다. 검색 엔진을 인덱싱하는 것과 같이 합법적으로 사용할 수 있습니다. 그러나 중앙 서버에 다시 연결되는 자가 증식 멀웨어의 형태를 취하여 악의적으로 사용될 수도 있습니다.

전자 상거래 웹사이트를 위한 놀랍도록 빠르고 안정적이며 완전히 안전한 호스팅이 필요하십니까? Kinsta는 이 모든 것과 WooCommerce 전문가의 연중무휴 세계적 수준의 지원을 제공합니다. 우리의 계획을 확인하십시오

봇은 일반적으로 봇 또는 봇넷의 네트워크라고 하는 대량으로 작동합니다. 이들은 DDoS 공격과 같은 원격 제어된 공격 플러드를 시작할 때 사용됩니다.

예를 들어, Mirai 봇넷은 장치의 기본 사용자 이름과 암호를 입력하여 프린터, 스마트 기기, DVR 등을 포함하여 인터넷에 연결된 모든 장치에 액세스할 수 있습니다.

12. 루트킷

루트킷은 가장 위험한 맬웨어 중 하나로 간주되며, 이는 사이버 범죄자가 관리자 권한을 포함하여 감염된 장치에 대한 전체 액세스 및 제어를 허용하는 백도어 프로그램입니다.

그런 다음 침입자는 대상 장치를 염탐하고 구성을 변경하고 민감한 데이터를 훔치는 등 거의 모든 작업을 수행할 수 있습니다. 이 모든 작업은 원격으로 수행됩니다. 루트킷은 일반적으로 애플리케이션, 커널, 하이퍼바이저 또는 펌웨어에 주입합니다.

루트킷은 피싱, 악성 첨부 파일, 악성 다운로드 및 손상된 공유 드라이브를 통해 확산될 수 있습니다. 또한 루트킷은 키로거와 같은 다른 맬웨어를 숨길 수 있습니다.

예를 들어 Zacinlo라는 루트킷은 가짜 VPN 앱에 숨어 사용자가 애플리케이션을 다운로드할 때 시스템을 감염시킵니다.

13. SQL 주입(SQLi)

SQL 인젝션(SQLi)은 최고의 데이터베이스 공격 중 하나이며 1998년에 발견된 이후로 여전히 개발자들에게 심각한 문제입니다.

SQL 인젝션은 공격자가 애플리케이션 코드의 취약점을 악용하고 로그인 필드, 연락처 양식, 사이트 검색 창 및 댓글 섹션과 같은 대상 웹 사이트에서 발견되는 모든 입력 필드에 악성 SQL 쿼리를 삽입할 때 발생합니다.

SQLi 공격이 성공하면 해커는 민감한 데이터에 액세스하고, 시스템 파일을 복구하고, 웹사이트 데이터베이스에서 관리 작업을 실행하고, 데이터베이스 정보를 수정할 수 있습니다. 운영 체제의 핵심 데이터베이스에 대한 명령을 실행하고 실행할 수도 있습니다.

2018년 Cisco를 표적으로 한 광범위한 SQL 주입 공격 중 하나는 공격자가 Cisco Prime License Manager에서 라이선스 관리자의 시스템에 대한 셸 액세스를 허용하는 취약점을 발견했을 때였습니다. SQL 인젝션의 다른 유명 피해자는 Tesla와 Fortnite입니다.

맬웨어를 감지하는 방법

맬웨어 유형 및 변종이 광범위하고 맬웨어 공격이 점점 정교해짐에 따라 특히 파일이 없는 맬웨어와 같은 특히 악성 위협이 증가함에 따라 이를 탐지하는 것이 그 어느 때보다 어려워졌습니다.

그럼에도 불구하고 다음과 같은 몇 가지 주요 경고 신호를 통해 기기가 맬웨어에 감염되었는지 알 수 있습니다.

- 장치 속도가 느려지거나 갑자기 충돌하거나 자주 오류 메시지가 표시됩니다.

- 특정 소프트웨어를 제거할 수 없습니다.

- 기기가 종료되거나 다시 시작되지 않습니다.

- 당신은 당신의 장치가 당신이 쓰지 않은 이메일을 보내고 있다는 것을 알게 됩니다.

- 프로그램이 자동으로 열리고 닫힙니다.

- 명백한 이유 없이 저장 공간이 부족합니다.

- 기본 브라우저와 프로그램은 사용자의 작업 없이 계속 변경됩니다.

- 배터리 소모가 증가하는 동안 성능이 저하됩니다.

- 정부 웹사이트와 같은 예기치 않은 위치에서 많은 팝업과 광고를 볼 수 있습니다.

- 웹사이트에 로그인할 수 없습니다.

- 웹 사이트에 적용하지 않은 변경 사항이 있습니다.

- 귀하의 웹사이트가 다른 사이트로 리디렉션됩니다.

파일이 없는 멀웨어는 탐지하기가 매우 어렵기 때문에 네트워크 패턴을 주시하고 감염에 취약한 앱을 분석하는 것이 최선입니다. 또한 소프트웨어 프로그램과 브라우저를 최신 상태로 유지하고 정기적으로 피싱 이메일을 검색해야 합니다.

맬웨어를 제거하는 방법

맬웨어에 감염되면 당황하지 않는 것이 중요합니다. 기기나 웹사이트를 계속 저장할 수 있는 몇 가지 옵션이 있습니다. 다른 유형의 맬웨어에는 다른 제거 절차가 필요합니다.

장치에서 맬웨어 제거

컴퓨터 또는 모바일 장치에서 앞서 언급한 맬웨어 감염 징후의 일부 또는 전부가 발생하고 있음을 발견한 경우 먼저 맬웨어 유형을 식별한 후 다음 조치를 취하십시오.

- 바이러스 또는 트로이 목마: 장치가 바이러스 또는 트로이 목마에 감염된 경우 정밀 검사를 수행할 수 있는 안정적인 바이러스 백신 또는 맬웨어 방지 프로그램을 설치해야 합니다. 바이러스 백신 소프트웨어를 정기적으로 업데이트하는 것이 중요합니다. 강력한 방화벽을 구축하고 이메일 첨부 파일 및 웹 링크를 클릭할 때 주의하십시오.

- 웜: 위험한 영향에도 불구하고 바이러스를 제거하는 것과 유사하게 컴퓨터 웜을 제거할 수 있습니다. 웜을 탐지하고 모든 작업을 수행할 수 있는 강력한 맬웨어 방지 소프트웨어를 설치하십시오. 브라우저가 감염되면 다른 컴퓨터를 사용하여 맬웨어 방지 프로그램을 설치하고 CD에 굽습니다.

- 스팸: 요즘 이메일 서비스에는 스팸 방지 기능이 포함되어 있습니다. 그러나 스팸 이메일을 제거하고 보호하는 데 도움이 되는 스팸 방지 소프트웨어를 설치할 수 있습니다.

랜섬웨어: 몸값을 지불하는 것이 조직의 테이블에 없는 경우 당국에 공격의 증거를 기록하고 감염된 장치를 즉시 연결 해제해야 합니다. 그 후에도 액세스 권한이 있는 경우 시스템 백업을 생성하고 시스템 정리 또는 최적화 프로그램을 비활성화하여 진단을 위해 랜섬웨어 파일을 보관하십시오. 마지막으로 강력한 사이버 보안 소프트웨어를 사용하여 랜섬웨어 제거를 시작하고 사이버 보안 전문가를 고용하여 파일 복원 프로세스를 안내합니다.

- 애드웨어: 애드웨어 제거 기능이 있는 맬웨어 방지 프로그램을 사용하여 애드웨어를 제거할 수 있습니다. 브라우저에서 팝업을 비활성화하고 기본적으로 추가 소프트웨어 설치를 비활성화해야 합니다.

WordPress 웹사이트에서 맬웨어 제거

WordPress는 성장하는 비즈니스에 많은 이점을 제공하지만 여전히 몇 가지 보안 취약점이 있습니다. WordPress 웹 사이트가 맬웨어 감염으로 고통받는 경우 권장 단계에 따라 숙련된 웹 관리자처럼 제거하십시오.

또한 Kinsta는 WordPress 사이트에서 무료로 맬웨어를 제거하는 것을 포함하여 우리와 함께 호스팅되는 모든 웹 사이트에 대한 보안 보증을 제공합니다.

또한 사이트를 보호하고 활용하는 데 도움이 되는 WordPress 보안 플러그인이 꽤 있습니다.

맬웨어로부터 자신을 보호하는 방법

지금쯤이면 알고 계시겠지만, 맬웨어 공격은 엄청난 일이며 이러한 공격으로부터 자신을 보호하고 감염을 피하는 방법을 배우는 것은 개인과 기업 모두에게 필수적입니다.

대부분의 경우 맬웨어 감염은 악성 콘텐츠를 다운로드하거나 감염된 링크를 클릭하는 등 사용자 측의 조치가 필요합니다. 다음은 다양한 유형의 맬웨어에 의한 공격을 피하기 위해 취할 수 있는 주요 예방 조치입니다.

1. 맬웨어 방지 또는 바이러스 백신 소프트웨어 설치

정기적으로 업데이트되는 강력한 맬웨어 방지 또는 바이러스 백신 소프트웨어를 시스템에 설치하는 것이 중요합니다. 장치가 감염되지 않았는지 확인하기 위해 자주 검사, 특히 정밀 검사를 실행합니다. 맬웨어 방지 프로그램은 다양한 보호 수준으로 제공됩니다.

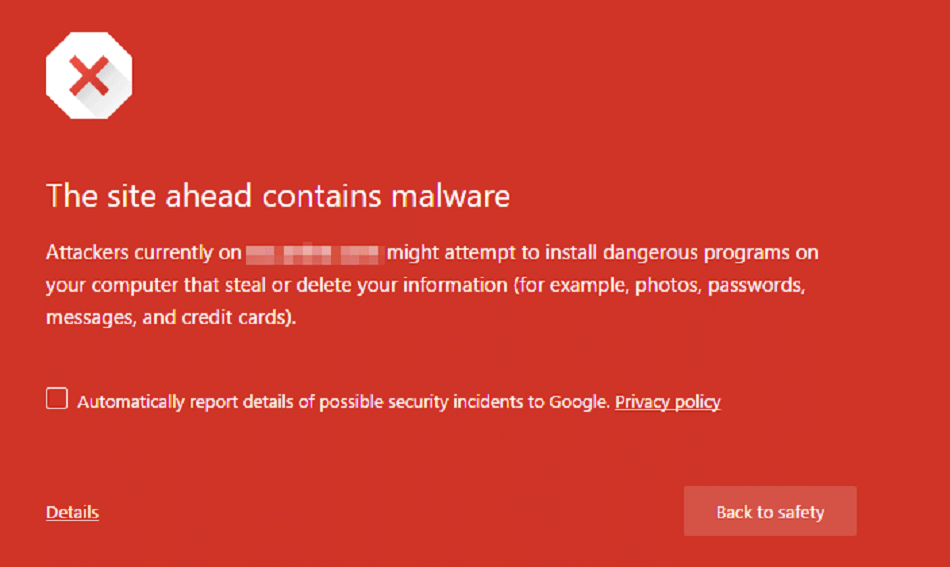

- 브라우저 수준 보호: Google Chrome과 같은 일부 웹 브라우저에는 다양한 맬웨어 위협으로부터 사용자를 안전하게 보호하는 맬웨어 방지 보호 기능이 내장되어 있습니다. 브라우저를 보호하기 위해 직접 설치할 수도 있습니다.

- 네트워크 수준 보호: 조직 내부에 컴퓨터 네트워크가 있는 경우 네트워크 수준 맬웨어 방지 프로그램을 설치하는 것이 네트워크 트래픽을 통해 오는 악의적인 위협으로부터 연결된 장치를 보호하는 가장 좋은 옵션입니다. 이를 위해 방화벽이 특히 권장됩니다.

- 장치 수준 보호: 이러한 도구는 악의적인 위협으로부터 사용자의 장치를 보호하는 데 도움이 됩니다.

- 서버 수준 보호: 대규모 조직의 경우 이러한 유형의 맬웨어 방지 소프트웨어는 악의적인 사이버 공격으로부터 서버 네트워크를 보호합니다.

2. 신뢰할 수 없는 출처의 이메일을 열지 마십시오

피싱을 피하는 것은 한 가지 중요한 단계에서 시작됩니다. 의심스러운 첨부 파일이 포함된 부적절한 이메일을 열지 마십시오.

이 규칙을 준수할 수 있는지 확신이 서지 않거나 직원이 이 황금 조언을 따르도록 신뢰할 수 없다면 이메일 보안 도구에 투자하십시오. 스팸 방지 이메일 도구와 S/MIME 인증서를 사용하여 이메일 통신을 보호할 수 있습니다.

AS/MIME 인증서는 암호화되고 디지털 서명된 이메일을 다른 S/MIME 인증서 사용자와 교환할 수 있는 PKI 기반 도구입니다. 이렇게 하면 귀하와 귀하의 수신자는 이메일이 안전하고 합법적임을 알게 됩니다.

3. 악성 다운로드 및 팝업 조심

의심스러운 이메일과 마찬가지로 다운로드 대상과 다운로드 위치에 주의를 기울이는 것이 중요합니다. 신뢰할 수 없는 출처에서 응용 프로그램이나 게임을 다운로드하기 위해 링크를 클릭하는 것은 사이버 범죄자와 악의적인 공격에 대한 초대입니다.

팝업도 다르지 않습니다. 앞서 언급했듯이 사이버 범죄자는 감염된 링크를 클릭하도록 사용자를 속이기 위해 교묘한 방법을 사용합니다.

4. 웹사이트 및 파일 보안 검사 수행

웹사이트를 보호하는 것이 최우선 과제여야 합니다. 웹사이트가 크든 작든 관계없이 모든 유형의 맬웨어에 감염되지 않도록 웹사이트 보안 검사를 정기적으로 수행해야 합니다.

또한 웹사이트를 구성하는 개별 파일을 면밀히 주시해야 합니다. 견고하고 정기적으로 실행되는 파일 무결성 모니터링 절차를 통해 잠재적인 공격이 시작되기 전에 이를 발견할 수 있습니다.

웹 사이트가 안전하지 않으면 맬웨어에 감염될 뿐만 아니라 다른 웹 사이트 및 사용자의 장치에 대한 일련의 악의적인 공격을 유발할 수 있습니다. 또한 Google에서 SEO 순위가 낮아집니다. 마지막으로 원하는 것은 인터넷에서 맬웨어 공격 대결을 시작하는 것입니다!

5. 정기적인 데이터 백업 유지

개인 또는 회사의 컴퓨터에 데이터를 백업하는 것은 매우 중요합니다. 데이터를 백업해도 맬웨어 공격으로부터 보호할 수는 없지만 랜섬웨어나 기타 악의적인 위협에 감염되는 경우 데이터를 복구하는 데 도움이 됩니다.

정상적인 데이터 백업을 수행하려면 데이터 사본을 두 개 이상 보관하십시오. 또한 두 가지 이상의 공격에 대비하여 두 가지 다른 미디어 유형을 사용하여 데이터 파일을 저장하는 것이 좋습니다. 데이터 파일의 복사본 하나를 안전한 오프사이트 위치에 보관하도록 선택할 수도 있습니다.

요약

다양한 유형의 맬웨어와 이에 대처하는 방법에 대해 전반적으로 살펴보았으므로 견고하고 신뢰할 수 있는 데이터 보안 조치에 투자하는 것이 좋습니다.

또한 최신 사이버 보안 위험을 파악하고 시스템과 프로그램을 정기적으로 업데이트하는 것이 좋습니다.

멀웨어를 피하기 위한 다른 팁이 있습니까? 의견 섹션에서 알려주십시오!