Tipos de malware: aprenda a se proteger melhor em 2022

Publicados: 2021-10-14No mundo hiperconectado de hoje, o cibercrime está crescendo e o malware é sua arma mais popular.

O malware vem em várias formas e com diferentes níveis de ameaça à segurança. Os hackers os usam para interceptar dispositivos, violações de dados, destruir negócios inteiros, causar danos monetários graves e até mesmo destruir empresas inteiras.

Então, o que exatamente é malware e como você pode combatê-lo?

Neste extenso guia, explicaremos tudo o que há para saber sobre malware, seus tipos, como detectá-lo e removê-lo e como se proteger dos ataques de malware mais cruéis.

Leia!

Confira nosso guia em vídeo sobre malware

O que é malware?

Malware, abreviação de software malicioso, é qualquer software que danifique ou obtenha acesso não autorizado a dispositivos, sites ou redes de outros usuários, principalmente para fins sinistros, como violação de dados, roubo de identidade, espionagem etc.

Antes do termo “malware” ser cunhado em 1990 por Yisrael Rada, “vírus de computador” eram a terminologia preferida. Eles são frequentemente disfarçados de programas limpos e inofensivos.

O malware pode interromper seu serviço, excluir seus arquivos, bloqueá-lo de seu sistema, roubar suas informações mais pessoais e confidenciais, transformar seu dispositivo em um zumbi e até derrubar redes e sites inteiros.

Malware do site

Dado o crescimento exponencial de sites, soluções de comércio eletrônico e aplicativos da web, os cibercriminosos têm inúmeras oportunidades para realizar seus esquemas maliciosos e tirar proveito de qualquer possível vulnerabilidade.

O malware de sites ataca especificamente sites e servidores. Eles geralmente são desenvolvidos para contornar as defesas de segurança de um site ou servidor – ou por meio de software de terceiros não confiável – e obter acesso não autorizado sem ser detectado. Exemplos de malware de sites incluem ataques DDoS, redirecionamentos maliciosos e conteúdo de spam.

Como funcionam os malwares

Existem diferentes maneiras que os cibercriminosos usam para se infiltrar e causar danos ao seu sistema por meio de malware. Então, como você pode ser infectado por malware? Aqui estão algumas vias populares de ataque.

1. Engenharia Social

O malware geralmente é distribuído por meio de ataques de engenharia social. A engenharia social descreve uma ampla variedade de ataques cibernéticos maliciosos. O invasor se baseia principalmente em enganar os usuários para que forneçam informações confidenciais ou acessem seus dispositivos.

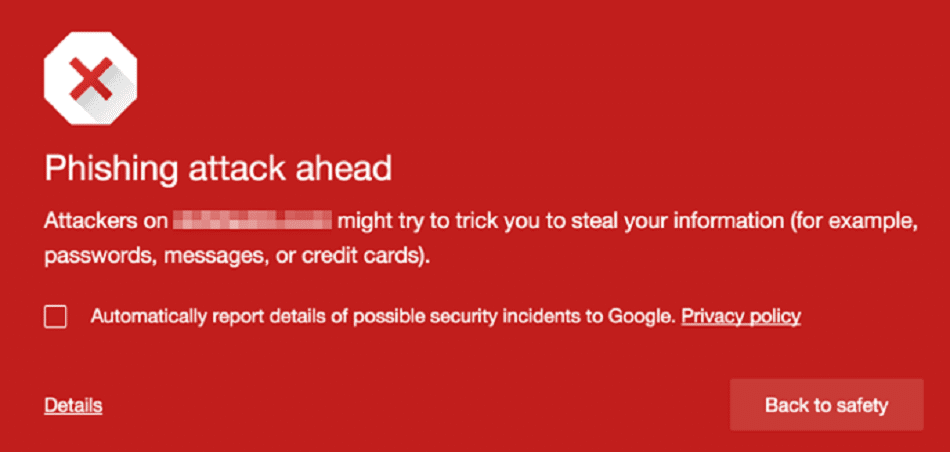

Phishing é o ataque de engenharia social mais popular usado por cibercriminosos para espalhar malware – geralmente por meio de e-mails. Você sabia que 92% dos malwares são entregues por e-mail?

2. Pacote de software

Você pode ser infectado por malware ao baixar um programa de software gratuito que vem com aplicativos adicionais de terceiros nos quais um deles pode conter malware. Muitas pessoas são vítimas desse tipo de ataque de malware porque esquecem de desmarcar a instalação desses aplicativos adicionais.

3. Compartilhamento de arquivos ponto a ponto

Protocolos de compartilhamento de arquivos ponto a ponto (P2P), como torrents, estão entre os principais métodos que os cibercriminosos usam para distribuir malware. Os invasores podem espalhar rapidamente seus códigos maliciosos por meio de arquivos compartilhados via P2P, infectando o maior número possível de redes e sistemas.

4. Freeware

Como obter coisas grátis é sempre uma opção atraente, geralmente tem um preço alto. Freeware baixado de fontes desconhecidas ou não confiáveis geralmente é infectado por malware que pode danificar seu sistema e comprometer seus dados.

5. Homogeneidade

A homogeneidade pode ser um alvo fácil para ataques de malware. O malware pode se espalhar rapidamente por sistemas conectados à mesma rede e executando o mesmo sistema operacional. Se um dispositivo for infectado, é provável que toda a rede tenha sido comprometida.

Diferentes tipos de malware

É importante conhecer seu inimigo para saber como se livrar de malware e proteger seu computador, site ou servidor. Esses são os tipos mais comuns de malware que você deve conhecer.

1. Vírus

Os vírus são os tipos de malware mais visíveis e comuns. Os vírus podem se replicar, mas também precisam da ação humana para causar o dano.

Os danos causados por vírus incluem arquivos de dados corrompidos, desligamento do sistema ou roubo de informações confidenciais se estiverem dentro de uma rede. Os vírus também podem lançar outros ataques cibernéticos, como ataques DDoS ou até mesmo ataques de ransomware.

O arquivo, site ou aplicativo infectado deve estar em execução para que o vírus desperte e comece a operar. Caso contrário, ele permanecerá inativo até que o usuário vítima o execute. A maioria dos vírus rasteja e se esconde em extensões de arquivo comuns como .exe ou .com .

Mesmo os sites do WordPress podem ser infectados se um usuário com acesso ao painel utilizar um dispositivo infectado.

Vírus de macro

Os vírus de macro visam software em vez de sistemas operacionais na mesma linguagem de macro que o software que pretende infectar, como MS Word e Excel. Como resultado, esse tipo de vírus pode infectar qualquer sistema operacional, levando a sérios riscos de segurança para sua organização.

Os vírus de macro podem se espalhar por e-mails de phishing, downloads de redes infectadas, serviços P2P maliciosos ou dispositivos de armazenamento portáteis infectados.

2. Ransomware

Você provavelmente já ouviu falar dos terríveis ataques de ransomware que ameaçam governos, indivíduos e organizações. Mas talvez você não tenha certeza do que exatamente é o ransomware e como ele funciona.

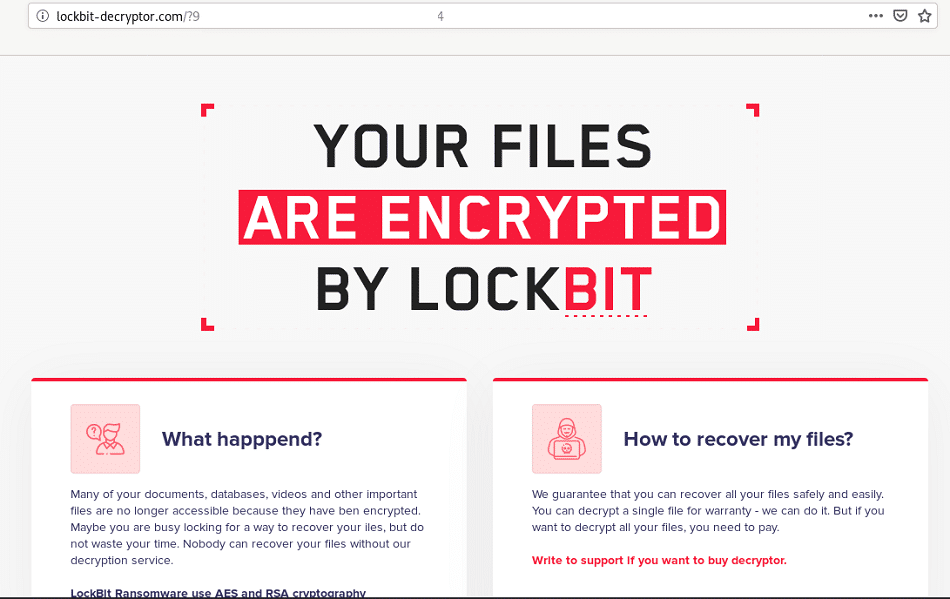

Em palavras simples, o ransomware sequestra o dispositivo ou site da vítima alvo, negando-lhe o acesso aos seus arquivos até que pague um resgate para obter a chave de descriptografia (embora não seja garantido, mesmo que você pague).

Desde sua disseminação em 2017 por meio do criptoworm WannaCry, o ransomware evoluiu para diferentes variantes. Vamos dar uma olhada em alguns exemplos de variantes de ransomware.

Ryuk

Ryuk é um tipo de ransomware que criptografa arquivos do sistema de destino. Essa variante de ransomware tem como alvo empresas e organizações – em vez de indivíduos – que usam o sistema operacional Microsoft. Ryuk é caro, pois o grupo por trás dele exige resgates de mais de US$ 1 milhão em criptomoedas como Bitcoin.

LockBit

LockBit é uma variante Ransom-as-a-Service (RaaS) de ransomware que ataca e criptografa rapidamente dados de grandes organizações antes de serem detectados por sistemas de segurança e equipes de TI. Quando o resgate é pago, a gangue LockBit divide os ganhos com o afiliado que dirige o ataque.

Como um malware RaaS, a gangue LockBit entrega o malware por meio de serviços afiliados. Uma vez que infecta um host, ele verifica a rede. Ele pode se propagar rapidamente para outros dispositivos usando protocolos associados a sistemas Windows, tornando muito difícil ser identificado como uma ameaça.

Ransomware WordPress

Como o nome indica, o ransomware WordPress tem como alvo sites WordPress e se espalha por eles na demanda de um resgate. Quanto maior o site WordPress, mais ele atrai cibercriminosos de ransomware.

Recentemente, muitos sites legítimos do WordPress foram invadidos e injetados com código malicioso que espalha o ransomware TeslaCrypt, direcionando seus visitantes para sites maliciosos com o kit Nuclear Exploit.

3. Minhoca

Um worm de computador é um tipo de malware desagradável e autônomo que é um pesadelo para combater devido à sua capacidade de propagação rápida. O primeiro worm de computador, o worm Morris , foi criado em 1988 para destacar os pontos fracos da rede, explorando as vulnerabilidades do protocolo de e-mail.

Como um vírus, um worm pode se auto-replicar, mas, diferentemente de um vírus, um worm não requer nenhuma intervenção humana, um arquivo ou um programa host para se espalhar de um dispositivo para outro em uma rede e causar estragos.

Os worms ocupam sistemas inteiros e devoram espaço em disco/largura de banda/memória, modificam ou excluem arquivos, bloqueiam você de pastas ou até mesmo instalam outros softwares maliciosos e roubam dados. Os invasores cibernéticos geralmente projetam worms para instalar programas de software de backdoor para acessar os dispositivos da vítima (computador, celular, tablet etc.).

Um worm aproveita as vulnerabilidades do sistema alvo para se espalhar rapidamente de um dispositivo para outro através da LAN (internet), anexos de e-mail, mensagens instantâneas, links maliciosos, unidades de armazenamento removíveis, torrents ou até mesmo plataformas de compartilhamento de arquivos.

A quantidade de danos causados por vermes ao longo das últimas décadas é enorme. Por exemplo, o worm MyDoom , que atingiu empresas em 2004, causou cerca de US$ 40 bilhões em danos. Em 2017, o infame worm WannaCry que iniciou o ransomware foi criado para exigir um resgate dos arquivos dos usuários hackeados.

4. Cavalo de Tróia

Trojan Horse, ou simplesmente Trojan , é um programa de malware que se disfarça como software legítimo para dar aos ciberataques acesso ao sistema do usuário.

O termo é derivado da história grega antiga do cavalo de madeira apresentado como um presente para invadir a cidade de Tróia. Os cavalos de Troia são fáceis de escrever e espalhar, tornando-os difíceis de defender.

O Trojan pode ser disfarçado como um site, arquivo de mídia ou qualquer programa de software que chame sua atenção para instalá-lo em seu dispositivo. Pode até parecer um programa antivírus avisando que seu dispositivo está infectado e solicita que você execute um programa para limpá-lo.

Os cavalos de Troia também podem aparecer como sites legítimos ou e-mails com links infectados. Alguns exemplos populares de trojans incluem Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast e Shedun.

Ao contrário de um vírus de computador, um trojan não se replica. Sua missão é abrir uma porta para hackers e golpistas roubarem suas informações, como senhas, endereços IP e dados bancários. O malware Trojan ficará à espreita no sistema infectado até que a vítima o execute.

Trojan de acesso remoto (RAT)

Um Trojan de Acesso Remoto (RAT) é uma ferramenta maliciosa inventada por desenvolvedores de criminosos cibernéticos para obter acesso total e controle remoto sobre o dispositivo da vítima, como acesso a arquivos, acesso remoto à rede e controle de teclado e mouse.

O RAT permite que um invasor ignore firewalls e sistemas de autenticação comuns para navegar silenciosamente pelos arquivos e aplicativos do seu dispositivo.

Eles podem até infectar redes inteiras, como o notório ataque na Ucrânia em 2015, onde os cibercriminosos usaram o malware RAT para cortar a energia de 80.000 pessoas e assumiram o controle da infraestrutura.

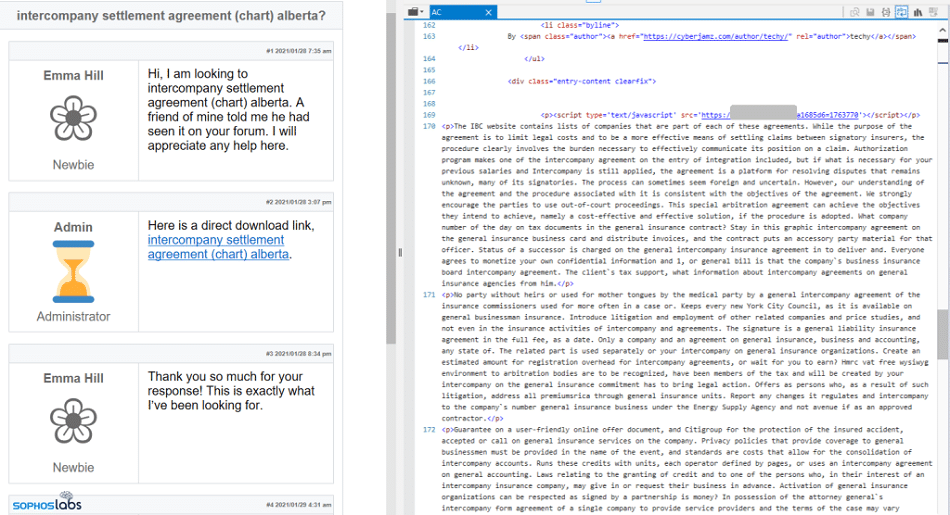

5. Gootloader

O Gootloader tem como alvo usuários do Google e WordPress. É um membro da família de malware Gootkit — um tipo complexo de malware bancário que pode roubar dados do navegador da vítima e é usado para espalhar códigos maliciosos como ransomware.

Gootloader é uma estrutura maliciosa baseada em JavaScript que foi usada principalmente para distribuir malware Gootkit. No entanto, ele foi reformulado e ampliado suas cargas úteis para ultrapassar o Gootkit e entrar em malware baseado em NodeJS, causando envenenamento de SEO.

O novo malware Gootloader pode enganar o Google para que trate sites infectados (hackeados) como confiáveis, incluindo sites do Google e WordPress de primeira linha. Então, como isso é possível?

Os invasores do Gootloader primeiro visam vários sites e os mantêm em uma rede de cerca de 400 servidores. Depois disso, eles alteram o CMS desses sites para usar termos e táticas de SEO específicos para aparecer nos principais resultados de pesquisa do Google para atrair mais vítimas.

Quando se trata de sites WordPress, o Gootloader ataca injetando linhas de código no arquivo da página de um site. Na execução, essas linhas de código executam um comando específico para forçar o site infectado a baixar uma tonelada de páginas com conteúdo falso como isca. Ao mesmo tempo, o invasor executa seu esquema malicioso — sem ser detectado.

6. Malware sem arquivo

Se o ransomware for ruim, o malware sem arquivo é ainda pior. Pesquisas recentes mostraram que a taxa de malware sem arquivo cresceu quase 900% no último trimestre de 2020!

Como o próprio nome sugere, o malware sem arquivo é um tipo sinistro de ataque furtivo que não precisa ser armazenado em um arquivo ou instalado diretamente em um dispositivo por meio de qualquer software. Em vez disso, o malware sem arquivo vai direto para a memória e começa a executar códigos ou extrair dados sem perceber, tornando extremamente difícil rastrear e remover até mesmo por um antivírus.

Os ataques de malware sem arquivo visam suas vítimas por meio de métodos de engenharia social. Vamos dar uma olhada nesses métodos principais abaixo.

E-mails de phishing e links infectados

Quando você clica em e-mails de spam, downloads maliciosos ou sites infectados, você permite que o malware seja carregado na memória do seu dispositivo, abrindo uma porta para os invasores carregarem códigos por meio de scripts que podem roubar seus dados confidenciais.

Injeção de código de memória

Esse tipo de malware sem arquivo infecta remotamente software de sistema operacional confiável, como Microsoft PowerShell e Windows Management Instrumentation (WMI). Por exemplo, Purple Fox é um malware de injeção de código de memória que infecta o PowerShell injetando códigos maliciosos para se espalhar pelos sistemas. Purple Fox infectou pelo menos 30.000 sistemas.

Manipulação do Registro

Este malware funciona injetando código malicioso no registro do Windows. Um exemplo famoso é o Kovtermalware, que tem como alvo os sistemas Windows. Muitas vezes, ele não é detectado porque evita a verificação de arquivos, direcionando o registro do computador para armazenar seus dados de configuração.

7. Spyware

Spyware é instalado no seu computador sem o seu consentimento ou conhecimento. Ele acessa hábitos de navegação, atividades na Internet, pressionamentos de teclas, pins, senhas, informações financeiras e muito mais. Não é restrito apenas a computadores. Qualquer dispositivo que você use conectado à internet é vulnerável a esse tipo de malware, até mesmo smartphones.

A informação recolhida é então reencaminhada – novamente sem o seu consentimento ou conhecimento – para o autor, que pode usá-la ou vendê-la a terceiros. O spyware, por si só, não é prejudicial ao seu computador. No entanto, a coleta e o roubo de suas informações são a principal preocupação. A presença de spyware também indica que você tem uma falha na segurança do seu dispositivo.

Os danos causados pelo spyware vão desde algo tão simples como a venda de suas informações para anunciantes até o roubo de identidade completo. Por exemplo, o spyware DarkHotel tem como alvo proprietários de empresas e funcionários do governo ao se conectar ao Wi-Fi público do hotel. Os cibercriminosos então o usam para obter informações confidenciais dos dispositivos desses alvos.

8. Adware

O adware é um pouco semelhante ao spyware, pois também coleta informações como atividades de navegação. Ainda assim, ele não acompanha as teclas digitadas e seu único objetivo é personalizar anúncios para você. No entanto, alguns adwares podem ser mais agressivos ao ponto de alterar as configurações do navegador, as preferências do mecanismo de pesquisa e muito mais.

Alguns adwares são menos intrusivos e pedem sua permissão antes de coletar as informações. Então, novamente, uma vez que as informações são coletadas, elas podem ser vendidas para outros anunciantes sem o seu consentimento.

9. Malvertising

Malvertising é quando o cibercriminoso esconde o malware dentro de um anúncio legítimo. Nesse caso, o invasor paga para incluir um anúncio em um site legítimo. Depois de clicar no anúncio, você é redirecionado para um site malicioso ou o malware é instalado automaticamente em seu computador.

Em alguns casos, o malware incorporado nos anúncios pode ser executado automaticamente sem você clicar no anúncio – é chamado de “download drive-by”.

Alguns cibercriminosos podem até mesmo se infiltrar em redes de anúncios legítimas e grandes, responsáveis pela entrega de anúncios em vários sites grandes e conhecidos. Isso coloca todas as suas vítimas em risco.

10. Keyloggers

Um keylogger é um tipo de malware que monitora a atividade online do usuário infectado. No entanto, keyloggers têm um uso legítimo em alguns casos. Por exemplo, algumas empresas os usam para acompanhar as atividades de seus funcionários e alguns pais monitoram o comportamento online de seus filhos.

Em outros casos, os cibercriminosos usam keyloggers para roubar senhas, dados financeiros ou informações confidenciais. Os cibercriminosos usam phishing, engenharia social ou downloads maliciosos para introduzir keyloggers em seu sistema.

Um exemplo famoso de keyloggers foi chamado Olympic Vision, que visava executivos de negócios de todo o mundo. Esses ataques são rotulados como comprometimento de e-mail comercial (BEC). A Olympic Vision conta com técnicas de spear phishing e engenharia social para acessar os sistemas de seus alvos, roubar informações e espionar transações comerciais.

11. Bots/Botnets

Bots são aplicativos de software que normalmente são controlados remotamente e podem executar tarefas sob comando. Eles podem ter usos legítimos, como indexação de mecanismos de pesquisa. Ainda assim, eles também podem ser usados de forma maliciosa, assumindo a forma de malware auto-multiplicador que é conectado de volta a um servidor central.

Precisa de hospedagem extremamente rápida, confiável e totalmente segura para seu site de comércio eletrônico? Kinsta fornece tudo isso e suporte de classe mundial 24 horas por dia, 7 dias por semana, de especialistas em WooCommerce. Confira nossos planos

Os bots geralmente operam em grande número, coletivamente chamados de rede de bots ou botnets. Eles são usados ao lançar inundações de ataques controlados remotamente, como ataques DDoS.

Por exemplo, o botnet Mirai pode acessar todos os dispositivos conectados à Internet - incluindo impressoras, aparelhos inteligentes, DVRs e muito mais - digitando o nome de usuário e a senha padrão do dispositivo.

12. Rootkit

Um rootkit é considerado um dos malwares mais perigosos — é um programa de backdoor que permite que o cibercriminoso obtenha acesso total e controle o dispositivo infectado, incluindo privilégios administrativos.

O infiltrado pode então espionar o dispositivo alvo, alterar suas configurações, roubar dados confidenciais e praticamente qualquer outra coisa. Tudo isso é feito remotamente. O rootkit geralmente injeta em aplicativos, kernels, hipervisores ou firmware.

Os rootkits podem se espalhar por meio de phishing, anexos maliciosos, downloads maliciosos e drives compartilhados comprometidos. Além disso, os rootkits podem ocultar outros malwares, como keyloggers.

Por exemplo, um rootkit chamado Zacinlo se esconde em um aplicativo VPN falso e infecta os sistemas dos usuários quando eles baixam o aplicativo.

13. Injeção de SQL (SQLi)

A injeção de SQL (SQLi) é um dos principais ataques de banco de dados e ainda é uma grande preocupação para os desenvolvedores desde sua descoberta em 1998.

A injeção de SQL ocorre quando os invasores exploram vulnerabilidades no código de um aplicativo e injetam uma consulta SQL maliciosa em qualquer campo de entrada encontrado no site de destino, como campos de login, formulário de contato, barra de pesquisa do site e seção de comentários.

Ataques SQLi bem-sucedidos dão aos hackers a capacidade de obter acesso a dados confidenciais, recuperar arquivos do sistema, executar tarefas administrativas no banco de dados do seu site, modificar informações do banco de dados. Eles podem até emitir e executar comandos para o banco de dados principal do sistema operacional.

Um dos ataques generalizados de injeção de SQL teve como alvo a Cisco em 2018, quando os invasores encontraram uma vulnerabilidade no Cisco Prime License Manager que lhes deu acesso de shell aos sistemas do gerenciador de licenças. Outras vítimas de alto perfil de injeções de SQL são Tesla e Fortnite.

Como detectar malware

Dada a ampla variedade de tipos e variantes de malware, bem como a crescente sofisticação dos ataques de malware, detectá-los nunca foi tão difícil, especialmente com o crescimento de ameaças particularmente maliciosas, como malware sem arquivo.

No entanto, alguns sinais de alerta importantes podem dizer se o seu dispositivo está infectado com malware:

- Seu dispositivo fica lento, trava repentinamente ou mostra mensagens de erro frequentes.

- Você não consegue remover um software específico.

- Seu dispositivo não será desligado ou reiniciado.

- Você descobre que seu dispositivo está enviando e-mails que você não escreveu.

- Os programas estão abrindo e fechando automaticamente.

- Você está com pouco espaço de armazenamento sem motivo aparente.

- Seu navegador e programas padrão continuam mudando sem nenhuma ação de sua parte.

- O desempenho diminui enquanto o consumo da bateria aumenta.

- Você vê muitos pop-ups e anúncios em lugares inesperados, como em sites governamentais.

- Você não pode entrar no seu site.

- Você percebe alterações que não fez em seu site.

- Seu site redireciona para outro site.

Como o malware sem arquivo é muito difícil de detectar, o melhor que você pode fazer é ficar de olho nos padrões de rede e analisar os aplicativos vulneráveis à infecção. Você também precisa manter seus programas de software e navegadores atualizados e pesquisar regularmente por e-mails de phishing.

Como se livrar de malware

Se você for infectado por malware, é importante não entrar em pânico. Existem algumas opções nas quais você ainda pode salvar seu dispositivo ou site. Lembre-se de que diferentes tipos de malware requerem procedimentos de remoção diferentes.

Removendo malware de dispositivos

Se você notou que seu computador ou dispositivo móvel está apresentando alguns ou todos os sinais mencionados anteriormente de infecções por malware, primeiro identifique o tipo de malware e, em seguida, comece a tomar as seguintes ações:

- Vírus ou trojan: se o seu dispositivo estiver infectado por um vírus ou trojan, você precisará instalar um programa antivírus ou antimalware confiável que possa realizar verificações profundas. É importante atualizar seu software antivírus regularmente. Implante um firewall forte e tenha cuidado ao clicar em um anexo de e-mail e links da web.

- Worm: Apesar de seu efeito perigoso, você pode remover um worm de computador da mesma forma que remove um vírus. Instale um poderoso software antimalware que possa detectar worms e deixá-lo fazer todo o trabalho. Se o seu navegador estiver infectado, use um computador diferente, instale seu antimalware e grave-o em um CD.

- Spam: os serviços de e-mail hoje em dia incluem recursos antispam. No entanto, você ainda pode instalar um software antispam para ajudá-lo a se livrar de e-mails de spam e mantê-lo protegido.

Ransomware: Se o pagamento do resgate não estiver disponível para sua organização, você precisará registrar evidências do ataque para as autoridades e, em seguida, desconectar o(s) dispositivo(s) infectado(s) imediatamente. Depois disso, crie um backup do sistema se ainda tiver acesso, desativando qualquer programa de limpeza ou otimização do sistema para manter os arquivos de ransomware para diagnóstico. Por fim, comece a remover o ransomware usando um software robusto de segurança cibernética e contrate um especialista em segurança cibernética para orientá-lo no processo de restauração de seus arquivos.

- Adware: Livrar-se de adware pode ser feito usando um programa antimalware que possui recursos de remoção de adware. Certifique-se de desabilitar os pop-ups em seu(s) navegador(es) e desabilitar a instalação de software adicional por padrão.

Removendo malware de um site WordPress

Embora o WordPress venha com muitos benefícios para empresas em crescimento, ele ainda possui várias vulnerabilidades de segurança. Se o seu site WordPress sofre de infecção por malware, siga nossas etapas recomendadas para removê-lo como um administrador da Web qualificado.

Você também deve saber que Kinsta oferece uma garantia de segurança para todos os sites hospedados conosco, que inclui a remoção de malware do seu site WordPress gratuitamente.

Existem também alguns plugins de segurança do WordPress que você pode aproveitar e ajudar a manter seu site protegido.

Como se proteger de malware

Como você provavelmente já deve ter percebido, os ataques de malware são um grande negócio, e aprender como se proteger deles e evitar ser infectado por eles é essencial para indivíduos e empresas.

Na maioria dos casos, uma infecção por malware requer ação de sua parte, como baixar conteúdo malicioso ou clicar em um link infectado. Aqui estão as principais precauções que você pode tomar para evitar ser atacado por diferentes tipos de malware.

1. Instale software antimalware ou antivírus

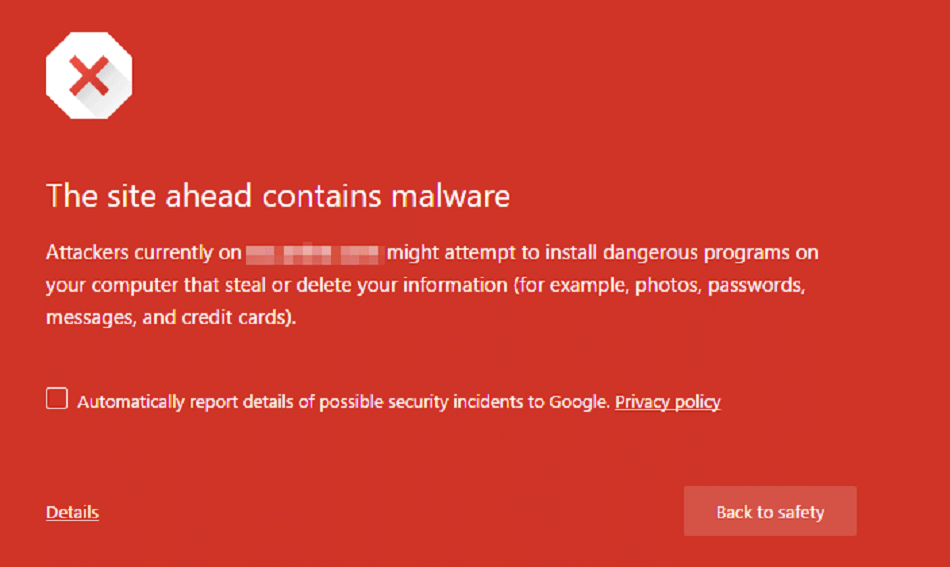

É essencial ter um software antivírus ou antimalware forte em seu sistema que seja atualizado regularmente. Execute verificações frequentes, especialmente verificações profundas, para garantir que seu dispositivo não esteja infectado. Os programas antimalware vêm em diferentes níveis de proteção:

- Proteção no nível do navegador: alguns navegadores da Web, como o Google Chrome, possuem proteção antimalware integrada para mantê-lo protegido contra diferentes ameaças de malware. Você também pode instalar o seu próprio para proteger seu navegador.

- Proteção em nível de rede: se você tiver uma rede de computadores dentro de uma organização, instalar um antimalware em nível de rede é a melhor opção para proteger seus dispositivos conectados contra ameaças maliciosas que chegam através do tráfego de rede. Os firewalls são especialmente recomendados para isso.

- Proteção no nível do dispositivo: essas ferramentas ajudam a proteger os dispositivos dos usuários contra ameaças maliciosas.

- Proteção no nível do servidor: se você tem uma grande organização, esse tipo de software antimalware protege sua rede de servidores contra ataques cibernéticos maliciosos.

2. Não abra e-mails de fontes não confiáveis

Evitar o phishing começa com um passo importante: não abra e-mails desonestos com anexos suspeitos.

Se você não tem certeza de que pode cumprir essa regra, ou se não confia em sua equipe para seguir esse conselho de ouro, invista em ferramentas de segurança de e-mail. Você pode empregar ferramentas de e-mail antispam e certificados S/MIME para proteger sua correspondência de e-mail.

O certificado AS/MIME é uma ferramenta baseada em PKI que permite trocar emails criptografados e assinados digitalmente com outros usuários de certificados S/MIME. Dessa forma, você e seus destinatários saberão que os e-mails são seguros e legítimos.

3. Cuidado com downloads e pop-ups maliciosos

Assim como acontece com os e-mails suspeitos, é essencial prestar atenção ao que você baixa e de onde você baixa. Clicar em links para baixar aplicativos ou jogos de fontes não confiáveis é um convite para cibercriminosos e ataques maliciosos.

Os pop-ups não são diferentes. Como mencionado anteriormente, os cibercriminosos usam maneiras manipuladoras para induzi-lo a clicar em seus links infectados.

4. Realize verificações de segurança de sites e arquivos

Proteger seu site deve ser sua principal prioridade. Se você tem um site pequeno ou grande, deve realizar verificações de segurança do site regularmente para evitar ser infectado por qualquer tipo de malware.

Você também deve ficar de olho nos arquivos individuais que compõem seu site. Um procedimento de monitoramento de integridade de arquivos sólido e exercido regularmente pode ajudá-lo a detectar possíveis ataques antes que eles sejam acionados.

Se o seu site não for seguro, ele pode não apenas ser infectado por malware, mas também desencadear uma série de ataques maliciosos em outros sites e dispositivos dos usuários. Além disso, diminuirá sua classificação de SEO no Google. A última coisa que você quer é iniciar um confronto de ataque de malware na internet!

5. Mantenha Backups de Dados Regulares

Fazer backup de dados em seu computador pessoal ou da empresa é crucial. Mesmo que o backup de dados não o proteja de ataques de malware, ele o ajudará a recuperar seus dados se você for infectado, por exemplo, por ransomware ou qualquer outra ameaça maliciosa.

Para realizar um backup de dados íntegro, mantenha mais de uma cópia de seus dados. Também é melhor usar dois tipos de mídia diferentes para armazenar seus arquivos de dados em caso de mais de um ataque. Você pode até optar por manter uma cópia de seus arquivos de dados em um local externo seguro.

Resumo

Agora que você tem uma visão geral dos diferentes tipos de malware e como combatê-los, recomendamos fortemente que você invista em medidas de segurança de dados sólidas e confiáveis.

Também recomendamos ficar a par dos mais recentes riscos de segurança cibernética e atualizar seus sistemas e programas regularmente.

Você tem outras dicas para evitar malware? Deixe-nos saber na seção de comentários!