Jenis Malware: Pelajari Cara Melindungi Diri Anda Lebih Baik di 2022

Diterbitkan: 2021-10-14Di dunia yang sangat terhubung saat ini, kejahatan dunia maya sedang booming, dan malware adalah senjatanya yang paling populer.

Malware hadir dalam berbagai bentuk dan dengan tingkat ancaman keamanan yang berbeda. Peretas menggunakannya untuk mencegat perangkat, pelanggaran data, menghancurkan seluruh bisnis, menyebabkan kerusakan moneter yang parah, dan bahkan menghancurkan seluruh perusahaan.

Jadi, apa sebenarnya malware itu, dan bagaimana Anda bisa melawannya?

Dalam panduan ekstensif ini, kami akan menjelaskan semua yang perlu diketahui tentang malware, jenisnya, cara mendeteksi dan menghapusnya, dan cara melindungi diri Anda dari serangan malware paling ganas.

Baca terus!

Lihat Panduan Video Kami untuk Malware

Apa Itu Malware?

Perangkat lunak perusak, kependekan dari perangkat lunak berbahaya, adalah perangkat lunak apa pun yang merusak atau memperoleh akses tidak sah ke perangkat, situs web, atau jaringan pengguna lain, terutama untuk tujuan jahat seperti pelanggaran data, pencurian identitas, spionase, dll.

Sebelum istilah "malware" diciptakan pada tahun 1990 oleh Yisrael Rada, "virus komputer" adalah istilah yang lebih disukai. Mereka sering menyamar sebagai program yang bersih dan tidak berbahaya.

Malware dapat mengganggu layanan Anda, menghapus file Anda, mengunci Anda dari sistem, mencuri informasi paling pribadi dan rahasia Anda, mengubah perangkat Anda menjadi zombie, dan bahkan melumpuhkan seluruh jaringan dan situs web.

Situs Web Malware

Mengingat pertumbuhan eksponensial situs web, solusi e-niaga, dan aplikasi web, penjahat dunia maya memiliki banyak peluang untuk menjalankan skema jahat mereka dan memanfaatkan setiap kemungkinan kerentanan.

Malware situs web secara khusus menyerang situs web dan server. Mereka biasanya dikembangkan untuk melewati pertahanan keamanan situs web atau server — atau melalui perangkat lunak pihak ketiga yang tidak tepercaya — dan mendapatkan akses tidak sah tanpa terdeteksi. Contoh malware situs web termasuk serangan DDoS, pengalihan berbahaya, dan konten spam.

Cara Kerja Malware

Ada berbagai cara yang digunakan penjahat dunia maya untuk menyusup dan menyebabkan kerusakan pada sistem Anda melalui malware. Jadi bagaimana Anda bisa terinfeksi oleh malware? Berikut adalah beberapa jalan serangan yang populer.

1. Rekayasa Sosial

Malware sering didistribusikan melalui serangan rekayasa sosial. Rekayasa sosial menggambarkan berbagai macam serangan cyber berbahaya. Penyerang bergantung terutama pada menipu pengguna agar memberikan informasi sensitif atau akses ke perangkat mereka.

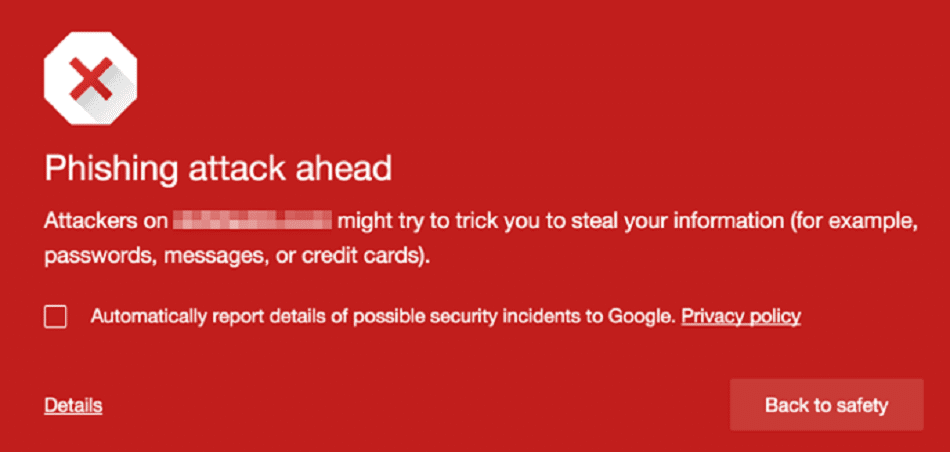

Phishing adalah serangan rekayasa sosial paling populer yang digunakan oleh penjahat dunia maya untuk menyebarkan malware — biasanya melalui email. Tahukah Anda bahwa 92% malware dikirimkan melalui email?

2. Perangkat Lunak yang Dibundel

Anda dapat terinfeksi oleh malware saat mendownload program perangkat lunak gratis yang dilengkapi dengan aplikasi pihak ketiga tambahan yang salah satunya dapat berisi malware. Banyak orang menjadi korban serangan malware semacam ini karena mereka lupa untuk menghapus centang pada instalasi aplikasi tambahan ini.

3. Berbagi File Peer-to-Peer

Protokol berbagi file peer-to-peer (P2P) seperti torrent adalah salah satu metode teratas yang digunakan penjahat dunia maya untuk mendistribusikan malware. Penyerang dapat dengan cepat menyebarkan kode berbahaya mereka melalui file yang dibagikan melalui P2P, menginfeksi sebanyak mungkin jaringan dan sistem.

4. Perangkat Gratis

Karena mendapatkan barang gratis selalu merupakan pilihan yang menarik, biasanya harganya mahal. Freeware yang diunduh dari sumber yang tidak dikenal atau tidak tepercaya sering kali terinfeksi malware yang dapat merusak sistem Anda dan membahayakan data Anda.

5. Homogenitas

Homogenitas bisa menjadi sasaran empuk serangan malware. Malware dapat dengan cepat menyebar melalui sistem yang terhubung ke jaringan yang sama dan menjalankan sistem operasi yang sama. Jika satu perangkat terinfeksi, kemungkinan seluruh jaringan telah disusupi.

Berbagai Jenis Malware

Penting untuk mengetahui musuh Anda untuk mempelajari cara menyingkirkan malware dan melindungi komputer, situs web, atau server Anda. Ini adalah jenis malware paling umum yang harus Anda ketahui.

1. Virus

Virus adalah jenis malware yang paling terlihat dan umum. Virus dapat mereplikasi diri mereka sendiri, tetapi mereka juga membutuhkan tindakan manusia untuk melakukan kerusakan.

Kerusakan yang disebabkan oleh virus termasuk merusak file data, mematikan sistem Anda, atau mencuri informasi rahasia jika berada di dalam jaringan. Virus juga dapat meluncurkan serangan cyber lainnya seperti serangan DDoS atau bahkan serangan ransomware.

File, situs web, atau aplikasi yang terinfeksi harus dijalankan agar virus dapat bangkit dan mulai beroperasi. Jika tidak, itu akan tetap tidak aktif sampai pengguna korban menjalankannya. Sebagian besar virus merangkak naik dan bersembunyi di ekstensi file umum seperti .exe atau .com .

Bahkan situs web WordPress dapat terinfeksi jika pengguna dengan akses ke dasbor menggunakan perangkat yang terinfeksi.

Virus Makro

Virus makro menargetkan perangkat lunak daripada sistem operasi dalam bahasa makro yang sama dengan perangkat lunak yang ditargetkan untuk menginfeksi, seperti MS Word dan Excel. Akibatnya, jenis virus ini dapat menginfeksi sistem operasi apa pun, yang menyebabkan risiko keamanan yang parah bagi organisasi Anda.

Virus makro dapat menyebar melalui email phishing, unduhan dari jaringan yang terinfeksi, layanan P2P berbahaya, atau perangkat penyimpanan portabel yang terinfeksi.

2. Ransomware

Anda mungkin pernah mendengar tentang serangan ransomware menakutkan yang mengancam pemerintah, individu, dan organisasi. Tapi mungkin Anda tidak yakin apa sebenarnya ransomware dan bagaimana cara kerjanya.

Dengan kata sederhana, ransomware membajak perangkat atau situs web korban, menolak mereka mengakses file mereka sampai mereka membayar uang tebusan untuk mendapatkan kunci dekripsi (walaupun tidak dijamin bahkan jika Anda membayar).

Sejak menyebar pada tahun 2017 melalui cryptoworm WannaCry, ransomware telah berkembang menjadi varian yang berbeda. Mari kita lihat beberapa contoh varian ransomware.

Ryuk

Ryuk adalah jenis ransomware yang mengenkripsi file dari sistem target. Varian ransomware ini menargetkan perusahaan dan organisasi — bukan individu — yang menggunakan Microsoft OS. Ryuk mahal karena kelompok di belakangnya menuntut uang tebusan lebih dari $ 1 juta dalam cryptocurrency seperti Bitcoin.

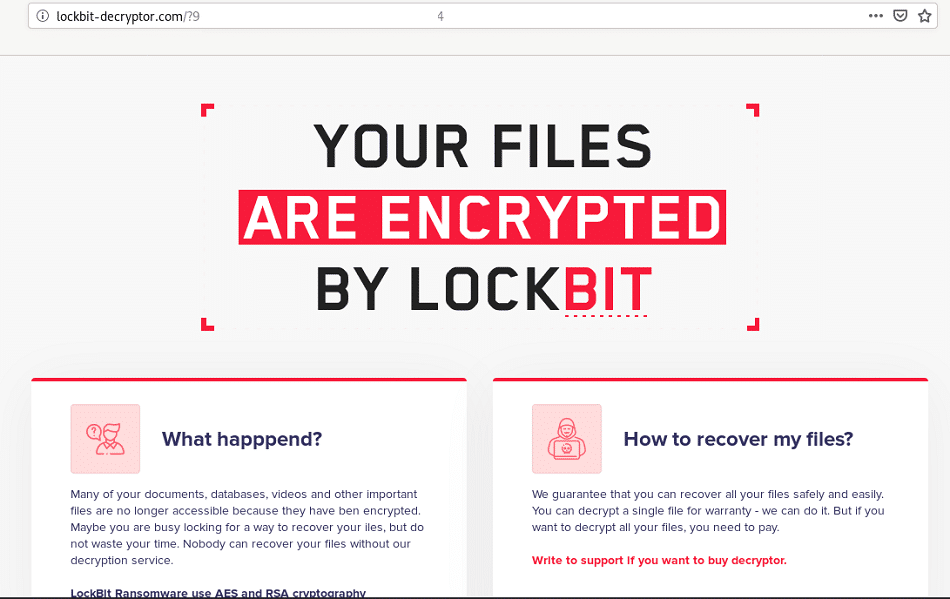

LockBit

LockBit adalah varian Ransom-as-a-Service (RaaS) dari ransomware yang menyerang dan dengan cepat mengenkripsi data organisasi besar sebelum terdeteksi oleh sistem keamanan dan tim TI. Ketika uang tebusan dibayarkan, geng LockBit membagi pendapatan dengan afiliasi yang mengarahkan serangan.

Sebagai malware RaaS, geng LockBit mengirimkan malware melalui layanan afiliasi. Setelah menginfeksi satu host, ia memindai jaringan. Ini dapat dengan cepat menyebar ke perangkat lain menggunakan protokol yang terkait dengan sistem Windows, sehingga sangat sulit untuk diidentifikasi sebagai ancaman.

Ransomware WordPress

Seperti namanya, ransomware WordPress menargetkan situs web WordPress dan menyebar melalui mereka untuk meminta tebusan. Semakin besar situs WordPress, semakin menarik penjahat cyber ransomware.

Baru-baru ini, banyak situs web WordPress resmi telah diretas dan disuntik dengan kode berbahaya yang menyebarkan ransomware TeslaCrypt dengan mengarahkan pengunjung mereka ke situs web berbahaya dengan kit Eksploitasi Nuklir.

3. Cacing

Cacing komputer adalah jenis malware mandiri yang jahat yang merupakan mimpi buruk untuk dilawan karena kemampuan penyebarannya yang cepat. Worm komputer pertama, worm Morris , dibuat pada tahun 1988 untuk menyoroti kelemahan jaringan dengan mengeksploitasi kerentanan protokol email.

Seperti virus, worm dapat mereplikasi dirinya sendiri, tetapi tidak seperti virus, worm tidak memerlukan intervensi manusia, file, atau program host untuk menyebar dari satu perangkat ke perangkat lain di jaringan dan menyebabkan kekacauan.

Worm menempati seluruh sistem dan memakan ruang disk/bandwidth/memori, memodifikasi atau menghapus file, mengunci Anda dari folder, atau bahkan menginstal perangkat lunak berbahaya lainnya dan mencuri data. Penyerang dunia maya biasanya merancang worm untuk menginstal program perangkat lunak pintu belakang untuk mengakses perangkat korban (komputer, ponsel, tablet, dll.).

Worm memanfaatkan kerentanan sistem target untuk menyebar seperti api dari satu perangkat ke perangkat lain melalui LAN (internet), lampiran email, pesan instan, tautan berbahaya, drive penyimpanan yang dapat dilepas, torrent, atau bahkan platform berbagi file.

Jumlah kerusakan yang disebabkan oleh cacing selama beberapa dekade terakhir sangat besar. Misalnya, worm MyDoom yang menargetkan bisnis pada tahun 2004 menyebabkan kerugian sekitar $40 miliar. Pada tahun 2017, worm WannaCry yang terkenal yang memulai ransomware dibuat untuk meminta tebusan dari file pengguna yang diretas.

4. Kuda Troya

Trojan Horse, atau hanya Trojan , adalah program malware yang menyamar sebagai perangkat lunak yang sah untuk memberikan akses penyerang siber ke sistem pengguna.

Istilah ini berasal dari cerita Yunani Kuno tentang kuda kayu yang disajikan sebagai hadiah untuk menyerang kota Troy. Trojan mudah untuk ditulis dan disebarkan, membuatnya sulit untuk dipertahankan.

Trojan dapat disamarkan sebagai situs web, file media, atau program perangkat lunak apa pun yang menarik perhatian Anda untuk menginstalnya di perangkat Anda. Itu bahkan dapat terlihat seperti program antivirus yang memperingatkan Anda bahwa perangkat Anda terinfeksi dan mendesak Anda untuk menjalankan program untuk membersihkannya.

Trojan juga dapat muncul sebagai situs web atau email yang sah dengan tautan yang terinfeksi. Beberapa contoh trojan yang populer termasuk Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast, dan Shedun.

Tidak seperti virus komputer, trojan tidak mereplikasi dirinya sendiri. Misinya adalah membuka pintu bagi peretas dan penipu untuk mencuri informasi Anda, seperti kata sandi, alamat IP, dan detail perbankan. Malware Trojan akan mengintai di sistem yang terinfeksi sampai korban mengeksekusinya.

Trojan Akses Jarak Jauh (RAT)

Remote Access Trojan (RAT) adalah alat berbahaya yang ditemukan oleh pengembang kejahatan dunia maya untuk mendapatkan akses penuh dan kendali jarak jauh atas perangkat korban, seperti akses file, akses jarak jauh jaringan, dan kontrol keyboard dan mouse.

RAT memungkinkan penyerang untuk melewati firewall umum dan sistem otentikasi untuk menelusuri file dan aplikasi perangkat Anda secara diam-diam.

Mereka bahkan dapat menginfeksi seluruh jaringan, seperti serangan terkenal di Ukraina pada tahun 2015, di mana penjahat dunia maya menggunakan malware RAT untuk memutus aliran listrik dari 80.000 orang dan mengambil kendali atas infrastruktur.

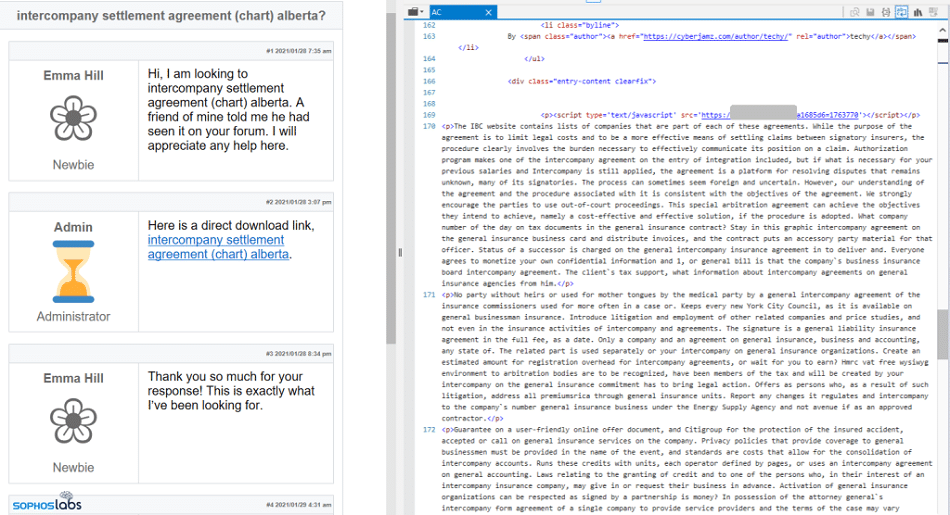

5. Gootloader

Gootloader menargetkan pengguna Google dan WordPress. Ini adalah anggota keluarga malware Gootkit — jenis malware perbankan kompleks yang dapat mencuri data dari browser korban dan digunakan untuk menyebarkan kode berbahaya seperti ransomware.

Gootloader adalah kerangka kerja berbahaya berbasis JavaScript yang terutama digunakan untuk mendistribusikan malware Gootkit. Namun, itu telah diubah dan diperluas muatannya untuk melewati Gootkit dan masuk ke malware berbasis NodeJS, menyebabkan keracunan SEO.

Malware Gootloader baru dapat menipu Google agar memperlakukan situs web yang terinfeksi (diretas) sebagai tepercaya, termasuk situs Google dan WordPress peringkat teratas. Jadi, bagaimana itu mungkin?

Penyerang Gootloader pertama-tama menargetkan banyak situs web dan memeliharanya di jaringan sekitar 400 server. Setelah itu, mereka mengubah CMS situs web tersebut untuk menggunakan istilah dan taktik SEO tertentu agar muncul di hasil pencarian teratas Google untuk memikat lebih banyak korban.

Ketika datang ke situs WordPress, serangan Gootloader dengan menyuntikkan baris kode ke dalam file halaman situs web. Saat dieksekusi, baris kode ini menjalankan perintah khusus untuk memaksa situs web yang terinfeksi mengunduh banyak halaman dengan konten palsu sebagai umpan. Pada saat yang sama, penyerang melakukan skema jahatnya — tidak terdeteksi.

6. Malware Tanpa File

Jika ransomware buruk, malware tanpa file bahkan lebih buruk. Penelitian terbaru menunjukkan bahwa tingkat malware fileless tumbuh hampir 900% pada kuartal terakhir tahun 2020!

Seperti namanya, malware fileless adalah jenis serangan siluman yang tidak perlu disimpan dalam file atau diinstal langsung di perangkat melalui perangkat lunak apa pun. Sebaliknya, malware tanpa file langsung masuk ke memori dan mulai mengeksekusi kode atau mengekstrak data tanpa disadari, sehingga sangat sulit untuk dilacak dan dihapus bahkan oleh antivirus.

Serangan malware tanpa file menargetkan korbannya melalui metode rekayasa sosial. Mari kita lihat metode utama di bawah ini.

Email Phishing dan Tautan Terinfeksi

Saat Anda mengklik email spam, unduhan berbahaya, atau situs web yang terinfeksi, Anda mengizinkan malware untuk dimuat ke memori perangkat Anda, membuka pintu bagi penyerang untuk memuat kode melalui skrip yang dapat mencuri data sensitif Anda.

Injeksi Kode Memori

Jenis malware tanpa file ini menginfeksi perangkat lunak sistem operasi tepercaya dari jarak jauh seperti Microsoft PowerShell dan Windows Management Instrumentation (WMI). Misalnya, Purple Fox adalah malware injeksi kode memori yang menginfeksi PowerShell dengan menyuntikkan kode berbahaya untuk menyebar melalui sistem. Purple Fox telah menginfeksi setidaknya 30.000 sistem.

Manipulasi Registri

Malware ini bekerja dengan menyuntikkan kode berbahaya ke dalam registri Windows. Contoh terkenal adalah Kovtermalware, yang menargetkan sistem Windows. Ini sering tidak terdeteksi karena menghindari pemindaian file dengan menargetkan registri komputer untuk menyimpan data konfigurasinya.

7. Spyware

Spyware menginstal di komputer Anda tanpa persetujuan atau sepengetahuan Anda. Itu mengakses kebiasaan menjelajah, aktivitas internet, penekanan tombol, pin, kata sandi, informasi keuangan, dan banyak lagi. Ini tidak terbatas pada komputer saja. Perangkat apa pun yang Anda gunakan terhubung ke internet rentan terhadap malware jenis ini, bahkan ponsel cerdas.

Informasi yang dikumpulkan kemudian diteruskan — sekali lagi tanpa persetujuan atau sepengetahuan Anda — kepada pelaku, yang dapat menggunakannya atau menjualnya kepada pihak ketiga. Spyware, dengan sendirinya, tidak berbahaya bagi komputer Anda. Namun, pengumpulan dan pencurian informasi Anda adalah perhatian utama. Kehadiran spyware juga menunjukkan bahwa Anda memiliki kelemahan dalam keamanan perangkat Anda.

Kerusakan yang disebabkan oleh spyware berkisar dari sesuatu yang sederhana seperti informasi Anda yang dijual kepada pengiklan hingga pencurian identitas lengkap. Misalnya, spyware DarkHotel menargetkan pemilik bisnis dan pejabat pemerintah saat terhubung ke WiFi hotel umum. Penjahat dunia maya kemudian menggunakannya untuk mendapatkan informasi sensitif dari perangkat target ini.

8. Adware

Adware sedikit mirip dengan spyware karena juga mengumpulkan informasi seperti aktivitas browsing. Namun, itu tidak melacak penekanan tombol, dan satu-satunya tujuannya adalah menyesuaikan iklan untuk Anda. Namun, beberapa adware dapat menjadi lebih agresif bahkan sampai mengubah pengaturan browser, preferensi mesin pencari, dan lainnya.

Beberapa adware tidak terlalu mengganggu dan meminta izin Anda sebelum mengumpulkan informasi. Kemudian lagi, setelah informasi dikumpulkan, informasi tersebut nantinya dapat dijual ke pengiklan lain tanpa persetujuan Anda.

9. Malvertisasi

Malvertising adalah ketika penjahat dunia maya menyembunyikan malware di dalam iklan yang sah. Dalam hal ini, penyerang membayar uang untuk menyertakan iklan di situs web yang sah. Setelah Anda mengeklik iklan, Anda akan diarahkan ke situs web jahat, atau perangkat lunak jahat diinstal secara otomatis di komputer Anda.

Dalam beberapa kasus, perangkat lunak perusak yang disematkan dalam iklan dapat dijalankan secara otomatis bahkan tanpa Anda mengeklik iklan — ini disebut sebagai “unduhan dengan berkendara”.

Beberapa penjahat dunia maya bahkan dapat menyusup ke jaringan iklan yang sah dan besar yang bertanggung jawab untuk menayangkan iklan ke beberapa situs web besar yang terkenal. Itu menempatkan semua korban mereka dalam bahaya.

10. Keylogger

Keylogger adalah jenis malware yang memantau aktivitas pengguna yang terinfeksi secara online. Namun, keyloggers memiliki penggunaan yang sah dalam beberapa kasus. Misalnya, beberapa bisnis menggunakannya untuk melacak aktivitas karyawan mereka, dan beberapa orang tua memantau perilaku online anak-anak mereka.

Dalam kasus lain, penjahat dunia maya menggunakan keylogger untuk mencuri kata sandi, data keuangan, atau informasi sensitif. Penjahat dunia maya menggunakan phishing, rekayasa sosial, atau unduhan berbahaya untuk memasukkan keylogger ke dalam sistem Anda.

Contoh keylogger yang terkenal disebut Olympic Vision, yang menargetkan eksekutif bisnis dari seluruh dunia. Serangan ini diberi label kompromi email bisnis (BEC). Olympic Vision mengandalkan teknik spear-phishing dan rekayasa sosial untuk mengakses sistem targetnya, mencuri informasi, dan memata-matai transaksi bisnis.

11. Bot/Botnet

Bot adalah aplikasi perangkat lunak yang biasanya dikendalikan dari jarak jauh dan dapat melakukan tugas sesuai perintah. Mereka dapat memiliki kegunaan yang sah, seperti mengindeks mesin pencari. Namun, Mereka juga dapat digunakan secara jahat dengan mengambil bentuk malware yang berkembang biak sendiri yang terhubung kembali ke server pusat.

Butuh hosting yang sangat cepat, andal, dan sepenuhnya aman untuk situs web e-niaga Anda? Kinsta menyediakan semua ini dan dukungan kelas dunia 24/7 dari para ahli WooCommerce. Lihat rencana kami

Bot biasanya beroperasi dalam jumlah besar, secara kolektif disebut sebagai jaringan bot atau botnet. Ini digunakan saat meluncurkan serangan banjir yang dikendalikan dari jarak jauh, seperti serangan DDoS.

Misalnya, botnet Mirai dapat mengakses semua perangkat yang terhubung ke internet — termasuk printer, peralatan pintar, DVR, dan lainnya — dengan memasukkan nama pengguna dan kata sandi default perangkat.

12. Rootkit

Rootkit dianggap sebagai salah satu malware paling berbahaya — ini adalah program pintu belakang yang memungkinkan penjahat dunia maya untuk mendapatkan akses penuh dan mengontrol perangkat yang terinfeksi, termasuk hak administratif.

Penyusup kemudian dapat memata-matai perangkat yang ditargetkan, mengubah konfigurasinya, mencuri data sensitif, dan banyak hal lainnya. Semua ini dilakukan dari jarak jauh. Rootkit biasanya menyuntikkan ke dalam aplikasi, kernel, hypervisor, atau firmware.

Rootkit dapat menyebar melalui phishing, lampiran berbahaya, unduhan berbahaya, dan drive bersama yang disusupi. Selain itu, rootkit dapat menyembunyikan malware lain, seperti keylogger.

Misalnya, rootkit bernama Zacinlo bersembunyi di aplikasi VPN palsu dan menginfeksi sistem pengguna saat mereka mengunduh aplikasi.

13. Injeksi SQL (SQLi)

Injeksi SQL (SQLi) adalah salah satu serangan database teratas dan masih menjadi perhatian serius bagi pengembang sejak penemuannya pada tahun 1998.

Injeksi SQL terjadi ketika penyerang mengeksploitasi kerentanan dalam kode aplikasi dan menyuntikkan kueri SQL berbahaya ke bidang input apa pun yang ditemukan di situs web target, seperti bidang masuk, formulir kontak, bilah pencarian situs, dan bagian komentar.

Serangan SQLi yang berhasil memberi peretas kemampuan untuk mendapatkan akses ke data sensitif, memulihkan file sistem, menjalankan tugas admin di basis data situs web Anda, mengubah informasi basis data. Mereka bahkan dapat mengeluarkan dan menjalankan perintah ke database inti sistem operasi.

Salah satu serangan injeksi SQL yang tersebar luas menargetkan Cisco pada tahun 2018 ketika penyerang menemukan kerentanan di Cisco Prime License Manager yang memberi mereka akses shell ke sistem manajer lisensi. Korban injeksi SQL profil tinggi lainnya adalah Tesla dan Fortnite.

Cara Mendeteksi Malware

Mengingat luasnya jenis dan varian malware, serta semakin canggihnya serangan malware, mendeteksinya tidak pernah semudah ini, terutama dengan pertumbuhan ancaman yang sangat berbahaya seperti malware tanpa file.

Namun demikian, beberapa tanda peringatan utama dapat mengetahui apakah perangkat Anda terinfeksi malware:

- Perangkat Anda melambat, mogok tiba-tiba, atau sering menampilkan pesan kesalahan.

- Anda tidak dapat menghapus perangkat lunak tertentu.

- Perangkat Anda tidak dapat dimatikan atau dihidupkan ulang.

- Anda mengetahui bahwa perangkat Anda mengirimkan email yang tidak Anda tulis.

- Program membuka dan menutup secara otomatis.

- Anda kehabisan ruang penyimpanan tanpa alasan yang jelas.

- Browser dan program default Anda terus berubah tanpa tindakan apa pun dari pihak Anda.

- Performa menurun sementara konsumsi baterai meningkat.

- Anda melihat banyak pop-up dan iklan di tempat yang tidak terduga, seperti di situs web pemerintah.

- Anda tidak dapat masuk ke situs web Anda.

- Anda melihat perubahan yang tidak Anda lakukan pada situs web Anda.

- Situs web Anda dialihkan ke situs lain.

Karena malware tanpa file sangat sulit dideteksi, hal terbaik yang dapat Anda lakukan adalah mengawasi pola jaringan dan menganalisis aplikasi yang rentan terhadap infeksi. Anda juga harus selalu memperbarui program perangkat lunak dan browser Anda dan secara teratur mencari email phishing.

Cara Menyingkirkan Malware

Jika Anda terinfeksi oleh malware, penting untuk tidak panik. Ada beberapa opsi di mana Anda masih dapat menyimpan perangkat atau situs web Anda. Ingat, berbagai jenis malware memerlukan prosedur penghapusan yang berbeda.

Menghapus Malware dari Perangkat

Jika Anda memperhatikan bahwa komputer atau perangkat seluler Anda mengalami beberapa atau semua tanda-tanda infeksi malware yang disebutkan sebelumnya, pertama-tama kenali jenis malware, lalu mulailah mengambil tindakan berikut:

- Virus atau trojan: Jika perangkat Anda terinfeksi virus atau trojan, Anda harus menginstal program antivirus atau antimalware andal yang dapat melakukan pemindaian mendalam. Sangat penting untuk memperbarui perangkat lunak antivirus Anda secara teratur. Terapkan firewall yang kuat dan berhati-hatilah saat mengklik lampiran email dan tautan web.

- Worm: Meskipun efeknya berbahaya, Anda dapat menghapus worm komputer dengan cara yang sama seperti menghapus virus. Instal perangkat lunak antimalware yang kuat yang dapat mendeteksi worm dan membiarkannya melakukan semua pekerjaan. Jika browser Anda terinfeksi, gunakan komputer lain, instal antimalware Anda, dan bakar ke CD.

- Spam: Layanan email saat ini menyertakan fitur antispam. Namun, Anda masih dapat menginstal perangkat lunak antispam untuk membantu Anda menyingkirkan email spam dan membuat Anda tetap terlindungi.

Ransomware: Jika membayar uang tebusan tidak ada di meja untuk organisasi Anda, Anda perlu mencatat bukti serangan untuk pihak berwenang, lalu segera putuskan perangkat yang terinfeksi. Setelah itu, buat cadangan sistem jika Anda masih memiliki akses, nonaktifkan program pembersihan atau pengoptimalan sistem apa pun untuk menyimpan file ransomware untuk diagnostik. Terakhir, mulailah menghapus ransomware menggunakan perangkat lunak keamanan siber yang tangguh dan pekerjakan pakar keamanan siber untuk memandu Anda melalui proses pemulihan file Anda.

- Adware: Menyingkirkan adware dapat dilakukan dengan menggunakan program antimalware yang memiliki fitur penghapusan adware. Pastikan untuk menonaktifkan pop-up di browser Anda dan menonaktifkan penginstalan perangkat lunak tambahan secara default.

Menghapus Malware Dari Situs WordPress

Meskipun WordPress hadir dengan banyak manfaat untuk bisnis yang sedang berkembang, WordPress masih memiliki beberapa kerentanan keamanan. Jika situs WordPress Anda terkena infeksi malware, ikuti langkah-langkah yang kami sarankan untuk menghapusnya seperti admin web yang ahli.

Anda juga harus tahu Kinsta menawarkan jaminan keamanan untuk semua situs web yang dihosting bersama kami, yang mencakup penghapusan malware dari situs WordPress Anda secara gratis.

Ada juga beberapa plugin keamanan WordPress yang dapat Anda manfaatkan dan membantu menjaga situs Anda tetap terlindungi.

Cara Melindungi Diri Anda dari Malware

Seperti yang mungkin telah Anda sadari sekarang, serangan malware adalah masalah besar, dan mempelajari cara melindungi diri Anda dari mereka dan menghindari terinfeksi olehnya sangat penting bagi individu dan bisnis.

Dalam kebanyakan kasus, infeksi perangkat lunak perusak memerlukan tindakan dari pihak Anda, seperti mengunduh konten berbahaya atau mengeklik tautan yang terinfeksi. Berikut adalah tindakan pencegahan utama yang dapat Anda ambil untuk menghindari diserang oleh berbagai jenis malware.

1. Instal Perangkat Lunak Antimalware atau Antivirus

Sangat penting untuk memiliki perangkat lunak antimalware atau antivirus yang kuat di sistem Anda yang diperbarui secara berkala. Jalankan pemindaian yang sering, terutama pemindaian dalam, untuk memastikan perangkat Anda tidak terinfeksi. Program antimalware datang dalam tingkat perlindungan yang berbeda:

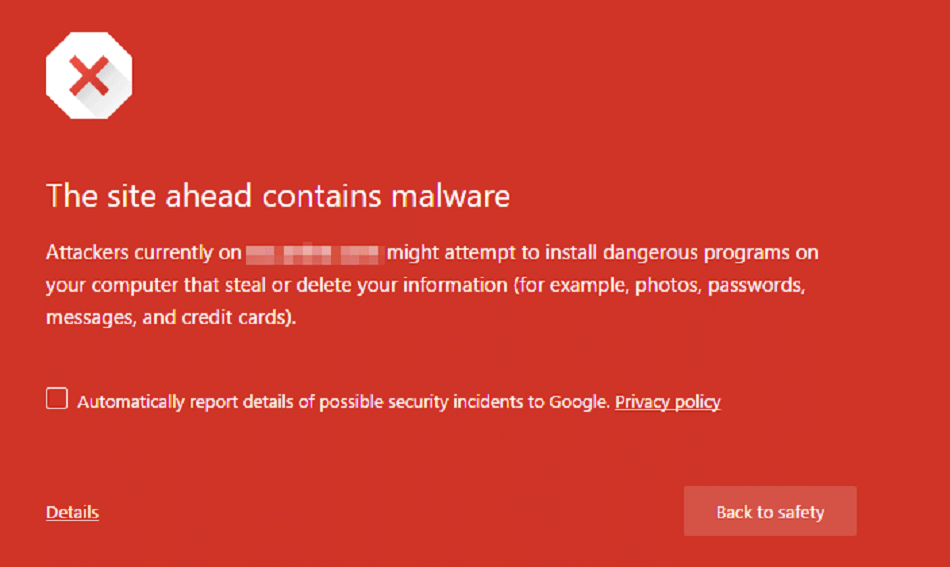

- Perlindungan tingkat browser: Beberapa browser web seperti Google Chrome memiliki perlindungan antimalware bawaan untuk menjaga Anda tetap aman dari berbagai ancaman malware. Anda juga dapat menginstal sendiri untuk melindungi browser Anda.

- Perlindungan tingkat jaringan: Jika Anda memiliki jaringan komputer di dalam suatu organisasi, memasang antimalware tingkat jaringan adalah pilihan terbaik Anda untuk melindungi perangkat Anda yang terhubung dari ancaman berbahaya yang datang melalui lalu lintas jaringan Anda. Firewall sangat direkomendasikan untuk ini.

- Perlindungan tingkat perangkat: Alat ini membantu melindungi perangkat pengguna dari ancaman berbahaya.

- Perlindungan tingkat server: Jika Anda memiliki organisasi besar, jenis perangkat lunak antimalware ini melindungi jaringan server Anda dari serangan siber berbahaya.

2. Jangan Buka Email Dari Sumber Tidak Tepercaya

Menghindari phishing dimulai dengan satu langkah penting: Jangan membuka email yang mencurigakan dengan lampiran yang mencurigakan.

Jika Anda tidak yakin dapat mematuhi aturan ini, atau jika Anda tidak mempercayai staf Anda untuk mengikuti saran emas ini, maka berinvestasilah dalam alat keamanan email. Anda dapat menggunakan alat email antispam dan sertifikat S/MIME untuk melindungi korespondensi email Anda.

Sertifikat AS/MIME adalah alat berbasis PKI yang memungkinkan Anda untuk bertukar email terenkripsi dan ditandatangani secara digital dengan pengguna sertifikat S/MIME lainnya. Dengan cara ini, Anda dan penerima Anda akan tahu bahwa email tersebut aman dan sah.

3. Waspadalah terhadap Unduhan dan Munculan Berbahaya

Seperti halnya email yang mencurigakan, penting untuk memperhatikan apa yang Anda unduh dan dari mana Anda mengunduhnya. Mengklik tautan untuk mengunduh aplikasi atau game dari sumber yang tidak tepercaya merupakan undangan bagi penjahat dunia maya dan serangan berbahaya.

Pop-up tidak berbeda. Seperti yang disebutkan sebelumnya, penjahat dunia maya menggunakan cara manipulatif untuk mengelabui Anda agar mengklik tautan mereka yang terinfeksi.

4. Lakukan Pemeriksaan Keamanan Situs Web dan File

Mengamankan situs web Anda harus menjadi prioritas utama Anda. Baik Anda memiliki situs web kecil atau besar, Anda harus melakukan pemeriksaan keamanan situs web secara teratur untuk menghindari terinfeksi oleh segala jenis malware.

Anda juga harus mengawasi setiap file yang membentuk situs web Anda. Prosedur pemantauan integritas file yang solid dan dilakukan secara teratur dapat membantu Anda menemukan potensi serangan sebelum dipicu.

Jika situs web Anda tidak aman, mungkin tidak hanya terinfeksi oleh malware, tetapi juga dapat memicu serangkaian serangan berbahaya di situs web dan perangkat pengguna lain. Terlebih lagi, itu akan menurunkan peringkat SEO Anda di Google. Hal terakhir yang Anda inginkan adalah memulai serangan malware di internet!

5. Pertahankan Pencadangan Data Reguler

Mencadangkan data di komputer pribadi atau perusahaan Anda sangat penting. Meskipun mencadangkan data tidak akan melindungi Anda dari serangan malware, ini akan membantu Anda memulihkan data jika Anda terinfeksi, misalnya oleh ransomware atau ancaman berbahaya lainnya.

Untuk melakukan pencadangan data yang sehat, simpan lebih dari satu salinan data Anda. Juga lebih baik menggunakan dua jenis media yang berbeda untuk menyimpan file data Anda jika terjadi lebih dari satu serangan. Anda bahkan dapat memilih untuk menyimpan satu salinan file data Anda di lokasi luar kantor yang aman.

Ringkasan

Sekarang setelah Anda memiliki pandangan menyeluruh tentang berbagai jenis malware dan cara memeranginya, kami sangat menyarankan Anda berinvestasi dalam langkah-langkah keamanan data yang solid dan tepercaya.

Kami juga merekomendasikan untuk tetap mengikuti risiko keamanan siber terbaru dan memperbarui sistem dan program Anda secara teratur.

Apakah Anda memiliki tips lain untuk menghindari malware? Beri tahu kami di bagian komentar!