Tipuri de programe malware: Aflați cum să vă protejați mai bine în 2022

Publicat: 2021-10-14În lumea hiperconectată de astăzi, criminalitatea cibernetică este în plină expansiune, iar malware-ul este cea mai populară armă a sa.

Malware-ul vine sub diferite forme și cu diferite niveluri de amenințare la securitate. Hackerii le folosesc pentru a intercepta dispozitive, încălcări de date, distrugând afaceri întregi, provocând daune financiare grave și chiar distrugând companii întregi.

Deci, ce este exact malware-ul și cum îl puteți combate?

În acest ghid extins, vom explica tot ce trebuie să știți despre malware, tipurile sale, cum să îl detectați și să îl eliminați și cum să vă protejați de cele mai vicioase atacuri malware.

Citește mai departe!

Consultați Ghidul nostru video pentru programe malware

Ce este Malware?

Malware, prescurtare pentru software rău intenționat, este orice software care dăunează sau obține acces neautorizat la dispozitivele, site-urile web sau rețelele altor utilizatori, în primul rând în scopuri sinistre, cum ar fi încălcarea datelor, furtul de identitate, spionajul etc.

Înainte ca termenul „malware” să fie inventat în 1990 de Yisrael Rada, „virușii informatici” erau terminologia preferată. Ele sunt adesea deghizate în programe curate și inofensive.

Programele malware vă pot perturba serviciul, vă pot șterge fișierele, vă pot bloca din sistemul dvs., vă pot fura cele mai personale și confidențiale informații, vă pot transforma dispozitivul într-un zombi și chiar pot distruge rețele și site-uri web întregi.

Programe malware de site

Având în vedere creșterea exponențială a site-urilor web, a soluțiilor de comerț electronic și a aplicațiilor web, infractorii cibernetici au nenumărate oportunități de a-și realiza schemele rău intenționate și de a profita de orice posibilă vulnerabilitate.

Programele malware de site-uri web atacă în mod specific site-urile web și serverele. Acestea sunt de obicei dezvoltate pentru a ocoli apărarea de securitate a unui site web sau a serverului - sau prin intermediul unui software terță parte nede încredere - și pentru a obține acces neautorizat fără a fi detectate. Exemplele de programe malware pe site includ atacuri DDoS, redirecționări rău intenționate și conținut spam.

Cum funcționează malware

Există diferite moduri pe care infractorii cibernetici le folosesc pentru a se infiltra și a provoca daune sistemului dumneavoastră prin malware. Deci, cum te poți infecta cu malware? Iată câteva căi populare de atac.

1. Inginerie socială

Programele malware sunt adesea distribuite prin atacuri de inginerie socială. Ingineria socială descrie o mare varietate de atacuri cibernetice rău intenționate. Atacatorul se bazează în principal pe păcălirea utilizatorilor pentru a oferi informații sensibile sau acces la dispozitivele lor.

Phishing-ul este cel mai popular atac de inginerie socială folosit de infractorii cibernetici pentru a răspândi programe malware – de obicei prin e-mailuri. Știați că 92% din programele malware sunt livrate prin e-mail?

2. Software-ul inclus

Puteți fi infectat cu programe malware atunci când descărcați un program software gratuit care vine cu aplicații suplimentare de la terți, în care una dintre ele ar putea conține malware. Mulți oameni cad victime ale acestui tip de atac malware, deoarece uită să debifeze instalarea acestor aplicații suplimentare.

3. Partajarea fișierelor peer-to-peer

Protocoalele de partajare de fișiere peer-to-peer (P2P), cum ar fi torrentele, sunt printre cele mai importante metode pe care infractorii cibernetici le folosesc pentru a distribui programe malware. Atacatorii își pot răspândi rapid codurile rău intenționate prin fișiere partajate prin P2P, infectând cât mai multe rețele și sisteme posibil.

4. Freeware

Deoarece obținerea de lucruri gratuite este întotdeauna o opțiune atractivă, de obicei vine la un preț ridicat. Programele gratuite descărcate din surse necunoscute sau de încredere sunt adesea infectate cu programe malware care vă pot deteriora sistemul și vă poate compromite datele.

5. Omogenitate

Omogenitatea poate fi o rață de ședere pentru atacurile malware. Programele malware se pot răspândi rapid prin sistemele conectate la aceeași rețea și care rulează același sistem de operare. Dacă un dispozitiv este infectat, este posibil ca întreaga rețea să fi fost compromisă.

Diferite tipuri de malware

Este important să vă cunoașteți inamicul pentru a învăța cum să scăpați de programele malware și să vă protejați computerul, site-ul web sau serverul. Acestea sunt cele mai comune tipuri de malware despre care ar trebui să le cunoașteți.

1. Virus

Virușii sunt cele mai vizibile și comune tipuri de malware. Virușii se pot replica, dar au nevoie și de acțiune umană pentru a produce daune.

Daunele cauzate de viruși includ coruperea fișierelor de date, închiderea sistemului sau furtul de informații confidențiale dacă acestea se află în interiorul unei rețele. Virușii pot lansa și alte atacuri cibernetice, cum ar fi atacuri DDoS sau chiar atacuri ransomware.

Fișierul, site-ul web sau aplicația infectate trebuie să ruleze pentru ca virusul să se trezească și să înceapă să funcționeze. În caz contrar, va rămâne inactiv până când utilizatorul victimă îl rulează. Majoritatea virușilor se accesează cu crawlere și se ascund în extensii de fișiere comune, cum ar fi .exe sau .com .

Chiar și site-urile WordPress pot fi infectate dacă un utilizator cu acces la tabloul de bord utilizează un dispozitiv infectat.

Virus macro

Virușii macro vizează software-ul mai degrabă decât sistemele de operare în aceeași limbă macro ca și software-ul pe care îl țintește să îl infecteze, cum ar fi MS Word și Excel. Drept urmare, acest tip de virus poate infecta orice sistem de operare, ceea ce duce la riscuri severe de securitate pentru organizația dumneavoastră.

Virușii macro se pot răspândi prin e-mailuri de tip phishing, descărcări din rețele infectate, servicii P2P rău intenționate sau dispozitive portabile de stocare infectate.

2. Ransomware

Probabil ați auzit de atacurile terifiante de ransomware care amenință guvernele, indivizii și organizațiile. Dar poate că nu ești sigur ce este exact ransomware-ul și cum funcționează.

Cu cuvinte simple, ransomware-ul deturnează dispozitivul sau site-ul web al victimei țintă, interzicându-i accesul la fișierele lor până când plătesc o răscumpărare pentru a obține cheia de decriptare (deși nu este garantat chiar dacă plătiți).

De la răspândirea sa în 2017 prin criptoviermele WannaCry, ransomware-ul a evoluat în diferite variante. Să aruncăm o privire la câteva exemple de variante de ransomware.

Ryuk

Ryuk este un tip de ransomware care criptează fișierele sistemului țintă. Această variantă de ransomware vizează întreprinderile și organizațiile – mai degrabă decât indivizii – care utilizează sistemul de operare Microsoft. Ryuk este scump, deoarece grupul din spatele lui cere răscumpărări de peste 1 milion de dolari în criptomonede precum Bitcoin.

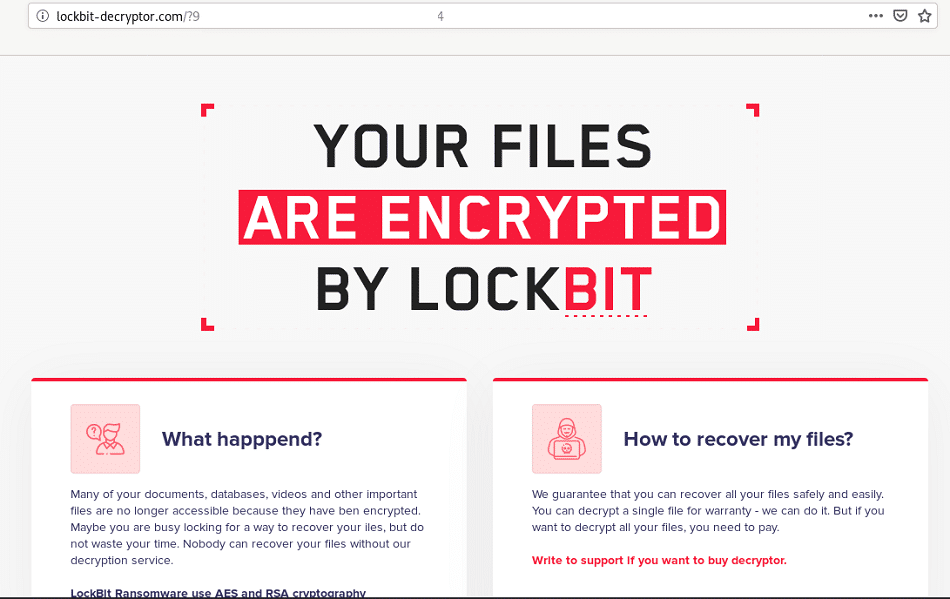

LockBit

LockBit este o variantă Ransom-as-a-Service (RaaS) a ransomware care atacă și criptează rapid datele organizațiilor mari înainte de a fi detectată de sistemele de securitate și echipele IT. Când răscumpărarea este plătită, banda LockBit împarte câștigurile cu afiliatul care conduce atacul.

Ca malware RaaS, banda LockBit furnizează malware prin intermediul serviciilor afiliate. Odată ce infectează o gazdă, scanează rețeaua. Se poate propaga rapid la alte dispozitive folosind protocoale asociate cu sistemele Windows, ceea ce face foarte dificil să fie identificat ca o amenințare.

Ransomware WordPress

După cum sugerează și numele, ransomware-ul WordPress vizează site-urile WordPress și se răspândește prin ele pentru a solicita o răscumpărare. Cu cât site-ul WordPress este mai mare, cu atât mai mult atrage infractorii cibernetici ransomware.

Recent, multe site-uri web WordPress legitime au fost sparte și injectate cu cod rău intenționat care răspândește ransomware-ul TeslaCrypt prin direcționarea vizitatorilor lor către site-uri web rău intenționate cu kit-ul Nuclear Exploit.

3. Vierme

Un vierme de computer este un tip de malware dezastruos, autonom, care este un coșmar de luptat datorită capacității sale de răspândire rapidă. Primul vierme de computer, viermele Morris , a fost creat în 1988 pentru a evidenția slăbiciunile rețelei prin exploatarea vulnerabilităților protocolului de e-mail.

La fel ca un virus, un vierme se poate auto-replica, dar spre deosebire de un virus, un vierme nu necesită nicio intervenție umană, un fișier sau un program gazdă pentru a se răspândi de la un dispozitiv la altul într-o rețea și a provoca ravagii.

Viermii ocupă sisteme întregi și devorează spațiu pe disc/lățime de bandă/memorie, modifică sau șterg fișiere, te blochează din foldere sau chiar instalează alt software rău intenționat și fură date. Atacatorii cibernetici proiectează de obicei viermi pentru a instala programe software backdoor pentru a accesa dispozitivele victimei (computer, mobil, tabletă etc.).

Un vierme profită de vulnerabilitățile sistemului țintă pentru a se răspândi ca focul de la un dispozitiv la altul prin LAN (internet), atașamente de e-mail, mesaje instantanee, linkuri rău intenționate, unități de stocare amovibile, torrente sau chiar platforme de partajare de fișiere.

Cantitatea de daune cauzate de viermi în ultimele decenii este enormă. De exemplu, viermele MyDoom care a vizat companiile în 2004 a cauzat daune în jur de 40 de miliarde de dolari. În 2017, infamul vierme WannaCry care a lansat ransomware a fost creat pentru a cere o răscumpărare din fișierele utilizatorilor piratați.

4. Cal troian

Troian Horse, sau pur și simplu Troian , este un program malware care se deghizează în software legitim pentru a oferi atacatorilor cibernetici acces la sistemul utilizatorului.

Termenul este derivat din povestea greacă antică a calului de lemn prezentat ca dar pentru a invada orașul Troia. Troienii sunt ușor de scris și răspândit, ceea ce îi face dificil de apărat.

Troianul poate fi deghizat ca un site web, fișier media sau orice program software care vă atrage atenția pentru a-l instala pe dispozitiv. Poate chiar să arate ca un program antivirus care te avertizează că dispozitivul tău este infectat și te îndeamnă să rulezi un program pentru a-l curăța.

Troienii pot apărea și ca site-uri web legitime sau e-mailuri cu link-uri infectate. Câteva exemple populare de troieni includ Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast și Shedun.

Spre deosebire de un virus informatic, un troian nu se reproduce singur. Misiunea sa este de a deschide o ușă pentru hackeri și escroci pentru a vă fura informațiile, cum ar fi parolele, adresele IP și detaliile bancare. Malware troian va pândi în sistemul infectat până când victima îl execută.

Troian de acces la distanță (RAT)

Un troian de acces la distanță (RAT) este un instrument rău intenționat inventat de dezvoltatorii criminali cibernetici pentru a obține acces complet și control de la distanță asupra dispozitivului victimei, cum ar fi accesul la fișiere, accesul la distanță la rețea și controlul tastaturii și mouse-ului.

RAT permite unui atacator să ocolească firewall-urile comune și sistemele de autentificare pentru a răsfoi în tăcere fișierele și aplicațiile dispozitivului.

Ei pot infecta chiar rețele întregi, cum ar fi atacul notoriu din Ucraina din 2015, unde infractorii cibernetici au folosit malware RAT pentru a întrerupe curentul de la 80.000 de oameni și au preluat controlul asupra infrastructurii.

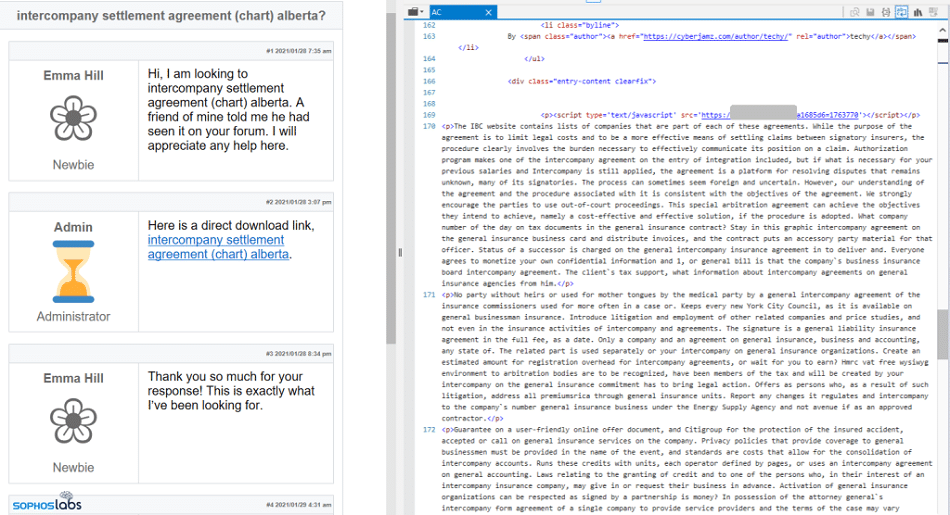

5. Gootloader

Gootloader vizează utilizatorii Google și WordPress. Este un membru al familiei de programe malware Gootkit – un tip complex de malware bancar care poate fura date din browserul victimei și este folosit pentru a răspândi coduri rău intenționate, cum ar fi ransomware.

Gootloader este un cadru rău intenționat bazat pe JavaScript care a fost folosit în principal pentru a distribui programe malware Gootkit. Cu toate acestea, a fost renovat și și-a extins sarcinile utile pentru a trece peste Gootkit și a intra în malware bazat pe NodeJS, provocând otrăvire SEO.

Noul program malware Gootloader poate păcăli Google să trateze site-urile web infectate (pirate) ca fiind de încredere, inclusiv site-urile Google și WordPress de top. Deci, cum este posibil asta?

Atacatorii Gootloader vizează mai întâi numeroase site-uri web și le mențin pe o rețea de aproximativ 400 de servere. După aceea, schimbă CMS-ul site-urilor respective pentru a folosi termeni și tactici SEO specifici pentru a apărea în primele rezultate ale căutării Google pentru a atrage mai multe victime.

Când vine vorba de site-uri web WordPress, Gootloader atacă injectând linii de cod în fișierul paginii unui site web. La execuție, aceste linii de cod rulează o comandă specifică pentru a forța site-ul web infectat să descarce o mulțime de pagini cu conținut fals ca momeală. În același timp, atacatorul își execută schema rău intenționată - nedetectat.

6. Malware fără fișiere

Dacă ransomware-ul este rău, malware-ul fără fișiere este și mai rău. Cercetări recente au arătat că rata malware-ului fără fișiere a crescut cu aproape 900% în ultimul trimestru al anului 2020!

După cum sugerează și numele, malware-ul fără fișiere este un tip sinistru de atac ascuns care nu trebuie să fie stocat într-un fișier sau instalat direct pe un dispozitiv prin niciun software. În schimb, malware-ul fără fișiere intră direct în memorie și începe să execute coduri sau să extragă date fără a observa, ceea ce face extrem de dificilă urmărirea și eliminarea chiar și de către un antivirus.

Atacurile malware fără fișiere vizează victimele lor prin metode de inginerie socială. Să aruncăm o privire la aceste metode principale de mai jos.

E-mailuri de phishing și linkuri infectate

Când faceți clic pe e-mailuri de tip spam, descărcări rău intenționate sau site-uri web infectate, permiteți încărcarea malware-ului în memoria dispozitivului dvs., deschizând o ușă atacatorilor să încarce coduri prin scripturi care vă pot fura datele sensibile.

Injectarea codului de memorie

Acest tip de malware fără fișiere infectează de la distanță software-ul de sistem de operare de încredere, cum ar fi Microsoft PowerShell și Windows Management Instrumentation (WMI). De exemplu, Purple Fox este un malware de injectare de cod de memorie care infectează PowerShell prin injectarea de coduri rău intenționate pentru a se răspândi prin sisteme. Purple Fox a infectat cel puțin 30.000 de sisteme.

Manipularea Registrului

Acest malware funcționează prin injectarea de cod rău intenționat în registrul Windows. Un exemplu celebru este Kovtermalware, care vizează sistemele Windows. Adesea, nu este detectat, deoarece se sustrage de la scanarea fișierelor, țintind registrul computerului pentru a-și stoca datele de configurare.

7. Spyware

Spyware se instalează pe computer fără consimțământul sau știrea dvs. Accesează obiceiurile de navigare, activitățile pe internet, apăsările de taste, pinii, parolele, informațiile financiare și multe altele. Nu este limitat doar la computere. Orice dispozitiv pe care îl utilizați conectat la internet este vulnerabil la acest tip de malware, chiar și smartphone-urile.

Informațiile adunate sunt apoi transmise — din nou fără consimțământul sau știrea dvs. — făptuitorului, care le poate folosi sau le poate vinde unor terți. Programele spion, în sine, nu sunt dăunătoare computerului dvs. Cu toate acestea, colectarea și furtul informațiilor dvs. reprezintă preocuparea principală. Prezența programelor spion indică, de asemenea, că aveți o slăbiciune în securitatea dispozitivului dvs.

Daunele cauzate de spyware variază de la ceva la fel de simplu ca informațiile dvs. fiind vândute agenților de publicitate până la furtul complet de identitate. De exemplu, programul spion DarkHotel vizează proprietarii de afaceri și oficialii guvernamentali atunci când se conectează la WiFi public al hotelului. Infractorii cibernetici îl folosesc apoi pentru a obține informații sensibile de pe dispozitivele acestor ținte.

8. Adware

Adware-ul este ușor similar cu programul spyware, deoarece colectează și informații precum activitățile de navigare. Totuși, nu ține evidența apăsărilor de taste și singurul său scop este să personalizeze reclamele pentru tine. Cu toate acestea, unele programe adware pot fi mai agresive, chiar și în măsura în care vă modifică setările browserului, preferințele motorului de căutare și multe altele.

Unele programe adware sunt mai puțin intruzive și vă solicită permisiunea înainte de a colecta informații. Apoi, din nou, odată ce informațiile sunt adunate, acestea pot fi ulterior vândute altor agenți de publicitate fără consimțământul dumneavoastră.

9. Malvertising

Publicitatea incorectă este atunci când criminalul cibernetic ascunde malware-ul într-un anunț legitim. În acest caz, atacatorul plătește bani pentru a include un anunț pe un site web legitim. După ce faceți clic pe anunț, fie sunteți redirecționat către un site web rău intenționat, fie malware-ul este instalat automat pe computer.

În unele cazuri, malware-ul încorporat în reclame poate fi executat automat fără ca dvs. să faceți clic pe anunț - se numește „descărcare directă”.

Unii criminali cibernetici ar putea chiar să se infiltreze în rețele publicitare legitime și mari, responsabile de livrarea de reclame către mai multe site-uri web mari și binecunoscute. Asta pune toate victimele lor în pericol.

10. Keyloggers

Un keylogger este un tip de malware care monitorizează online activitatea utilizatorului infectat. Cu toate acestea, keylogger-urile au o utilizare legitimă în unele cazuri. De exemplu, unele companii le folosesc pentru a ține evidența activităților angajaților lor, iar unii părinți monitorizează comportamentul online al copiilor lor.

În alte cazuri, infractorii cibernetici folosesc keylogger pentru a fura parole, date financiare sau informații sensibile. Criminalii cibernetici folosesc phishing, inginerie socială sau descărcări rău intenționate pentru a introduce keylogger în sistemul dumneavoastră.

Un exemplu faimos de keylogger a fost numit Olympic Vision, care viza directori de afaceri din întreaga lume. Aceste atacuri sunt etichetate de compromis prin e-mailuri de afaceri (BEC). Olympic Vision se bazează pe spear-phishing și tehnici de inginerie socială pentru a accesa sistemele țintelor sale, a fura informații și a spiona tranzacțiile comerciale.

11. Bots/Botnets

Boții sunt aplicații software care sunt de obicei controlate de la distanță și pot efectua sarcini la comandă. Ele pot avea utilizări legitime, cum ar fi indexarea motoarelor de căutare. Totuși, acestea pot fi, de asemenea, utilizate cu răutate, luând forma unui malware cu auto-multiplicare care este conectat înapoi la un server central.

Aveți nevoie de găzduire extrem de rapidă, de încredere și complet sigură pentru site-ul dvs. de comerț electronic? Kinsta oferă toate acestea și asistență de clasă mondială 24/7 din partea experților WooCommerce. Verificați planurile noastre

Boții funcționează de obicei în număr mare, denumiți în mod colectiv rețea de roboți sau rețele botnet. Acestea sunt folosite la lansarea unor fluxuri de atacuri controlate de la distanță, cum ar fi atacurile DDoS.

De exemplu, botnet-ul Mirai ar putea accesa toate dispozitivele conectate la internet – inclusiv imprimante, aparate inteligente, DVR-uri și multe altele – introducând numele de utilizator și parola implicite ale dispozitivului.

12. Rootkit

Un rootkit este considerat unul dintre cele mai periculoase programe malware - este un program backdoor care permite criminalului cibernetic să obțină acces complet și să controleze dispozitivul infectat, inclusiv privilegii administrative.

Apoi, infiltratul poate spiona dispozitivul vizat, poate modifica configurațiile acestuia, poate fura date sensibile și aproape orice altceva. Toate acestea se fac de la distanță. Rootkit injectează de obicei în aplicații, nuclee, hipervizoare sau firmware.

Rootkit-urile se pot răspândi prin phishing, atașamente rău intenționate, descărcări rău intenționate și drive-uri partajate care sunt compromise. În plus, rootkit-urile pot ascunde alte programe malware, cum ar fi keylogger-urile.

De exemplu, un rootkit numit Zacinlo se ascunde într-o aplicație VPN falsă și infectează sistemele utilizatorilor atunci când descarcă aplicația.

13. Injectare SQL (SQLi)

Injecția SQL (SQLi) este unul dintre cele mai importante atacuri de baze de date și este încă o preocupare severă pentru dezvoltatori de la descoperirea sa în 1998.

Injecția SQL are loc atunci când atacatorii exploatează vulnerabilitățile din codul unei aplicații și injectează o interogare SQL rău intenționată în orice câmpuri de intrare găsite pe site-ul web țintă, cum ar fi câmpurile de conectare, formularul de contact, bara de căutare a site-ului și secțiunea de comentarii.

Atacurile SQLi de succes oferă hackerilor posibilitatea de a obține acces la date sensibile, de a recupera fișiere de sistem, de a executa sarcini de administrare în baza de date a site-ului dvs. web, de a modifica informațiile bazei de date. Ei pot chiar lansa și executa comenzi către baza de date de bază a sistemului de operare.

Unul dintre atacurile cu injecție SQL pe scară largă a vizat Cisco în 2018, când atacatorii au găsit o vulnerabilitate în Cisco Prime License Manager care le-a oferit acces shell la sistemele managerului de licență. Alte victime importante ale injecțiilor SQL sunt Tesla și Fortnite.

Cum să detectați programele malware

Având în vedere gama largă de tipuri și variante de malware, precum și sofisticarea tot mai mare a atacurilor malware, detectarea acestora nu a fost niciodată mai dificilă, mai ales odată cu creșterea amenințărilor deosebit de rău intenționate, cum ar fi malware-ul fără fișiere.

Cu toate acestea, unele semne de avertizare cheie pot spune dacă dispozitivul dvs. este infectat cu programe malware:

- Dispozitivul dvs. încetinește, se blochează brusc sau afișează mesaje de eroare frecvente.

- Nu puteți elimina un anumit software.

- Dispozitivul dvs. nu se va închide sau nu se va reporni.

- Aflați că dispozitivul dvs. trimite e-mailuri pe care nu le-ați scris.

- Programele se deschid și se închid automat.

- Nu mai aveți spațiu de stocare fără niciun motiv aparent.

- Browserul și programele dvs. implicite se schimbă în continuare fără nicio acțiune din partea dvs.

- Performanța scade în timp ce consumul bateriei crește.

- Vedeți o mulțime de ferestre pop-up și reclame în locuri neașteptate, cum ar fi pe site-urile web guvernamentale.

- Nu vă puteți conecta la site-ul dvs. web.

- Observați modificări pe care nu le-ați făcut site-ului dvs. web.

- Site-ul dvs. web redirecționează către un alt site.

Deoarece programele malware fără fișiere sunt foarte greu de detectat, cel mai bun lucru pe care îl puteți face este să urmăriți modelele de rețea și să analizați aplicațiile care sunt vulnerabile la infecție. De asemenea, trebuie să vă mențineți programele software și browserele la zi și să căutați în mod regulat orice e-mail de phishing.

Cum să scapi de malware

Dacă sunteți infectat cu programe malware, este important să nu intrați în panică. Există câteva opțiuni în care vă puteți salva în continuare dispozitivul sau site-ul web. Rețineți că diferitele tipuri de malware necesită proceduri de eliminare diferite.

Eliminarea programelor malware de pe dispozitive

Dacă ați observat că computerul sau dispozitivul dvs. mobil se confruntă cu unele sau toate semnele menționate anterior de infecții cu malware, mai întâi identificați tipul de malware, apoi începeți să luați următoarele acțiuni:

- Virus sau troian: dacă dispozitivul dvs. este infectat cu un virus sau troian, va trebui să instalați un program antivirus sau antimalware de încredere care poate efectua scanări profunde. Este important să vă actualizați software-ul antivirus în mod regulat. Implementați un firewall puternic și aveți grijă când faceți clic pe un atașament de e-mail și pe link-uri web.

- Vierme: În ciuda efectului său periculos, puteți elimina un vierme de computer în mod similar cu eliminarea unui virus. Instalați un software antimalware puternic care poate detecta viermii și lăsați-l să facă toată treaba. Dacă browserul dvs. este infectat, utilizați un alt computer, instalați programul antimalware și inscripționați-l pe un CD.

- Spam: serviciile de e-mail din aceste zile includ funcții antispam. Cu toate acestea, puteți instala în continuare software antispam pentru a vă ajuta să scăpați de e-mailurile spam și să vă protejați.

Ransomware: dacă plata răscumpărării nu este pe masa organizației dvs., trebuie să înregistrați dovezile atacului pentru autorități, apoi deconectați imediat dispozitivul(ele) infectat(e). După aceea, creați o copie de rezervă a sistemului dacă mai aveți acces, dezactivând orice program de curățare sau optimizare a sistemului pentru a păstra fișierele ransomware pentru diagnosticare. În cele din urmă, începeți să eliminați ransomware-ul folosind un software robust de securitate cibernetică și angajați un expert în securitate cibernetică care să vă ghideze prin procesul de restaurare a fișierelor.

- Adware: scăparea de adware se poate face folosind un program antimalware care are funcții de eliminare a adware. Asigurați-vă că dezactivați ferestrele pop-up din browser(e) și dezactivați instalarea de software suplimentar în mod implicit.

Eliminarea programelor malware de pe un site web WordPress

Deși WordPress vine cu o mulțime de beneficii pentru afacerile în creștere, are încă mai multe vulnerabilități de securitate. Dacă site-ul dvs. WordPress suferă de infecție cu malware, urmați pașii noștri recomandați pentru a-l elimina ca un administrator web calificat.

De asemenea, trebuie să știți că Kinsta oferă o garanție de securitate pentru toate site-urile web găzduite la noi, care include eliminarea gratuită a programelor malware de pe site-ul dvs. WordPress.

Există, de asemenea, destul de multe plugin-uri de securitate WordPress de care puteți profita și vă puteți proteja site-ul.

Cum să vă protejați de programe malware

După cum probabil v-ați dat seama până acum, atacurile malware sunt o afacere uriașă, iar a învăța cum să vă protejați de ele și să evitați să vă infectați cu ele este esențială atât pentru persoane fizice, cât și pentru companii.

În cele mai multe cazuri, o infecție cu malware necesită acțiuni din partea dvs., cum ar fi descărcarea de conținut rău intenționat sau clic pe un link infectat. Iată principalele măsuri de precauție pe care le puteți lua pentru a evita să fiți atacat de diferite tipuri de malware.

1. Instalați software antimalware sau antivirus

Este esențial să aveți în sistem un software puternic antimalware sau antivirus, care este actualizat în mod regulat. Efectuați scanări frecvente, în special scanări profunde, pentru a vă asigura că dispozitivul dvs. nu este infectat. Programele antimalware vin în diferite niveluri de protecție:

- Protecție la nivel de browser: unele browsere web, cum ar fi Google Chrome, au protecție antimalware încorporată pentru a vă proteja de diferite amenințări malware. De asemenea, puteți instala propriul dvs. pentru a vă proteja browserul.

- Protecție la nivel de rețea: dacă aveți o rețea de computere în interiorul unei organizații, instalarea unui antimalware la nivel de rețea este cea mai bună opțiune pentru a vă proteja dispozitivele conectate de amenințările rău intenționate care vin prin traficul de rețea. Firewall-urile sunt recomandate în special pentru aceasta.

- Protecție la nivel de dispozitiv: aceste instrumente ajută la protejarea dispozitivelor utilizatorilor împotriva amenințărilor rău intenționate.

- Protecție la nivel de server: dacă aveți o organizație mare, acest tip de software antimalware vă protejează rețeaua de servere împotriva atacurilor cibernetice rău intenționate.

2. Nu deschide e-mail-uri din surse nesigure

Evitarea phishingului începe cu un pas important: nu deschide e-mailuri suspecte cu atașamente suspecte.

Dacă nu ești sigur că poți respecta această regulă sau dacă nu ai încredere în personalul tău să urmeze acest sfat de aur, atunci investește în instrumente de securitate a e-mailului. Puteți folosi instrumente de e-mail antispam și certificate S/MIME pentru a vă proteja corespondența prin e-mail.

Certificatul AS/MIME este un instrument bazat pe PKI care vă permite să faceți schimb de e-mailuri criptate și semnate digital cu alți utilizatori de certificat S/MIME. În acest fel, tu și destinatarii tăi veți ști că e-mailurile sunt sigure și legitime.

3. Atenție la descărcările și ferestrele pop-up rău intenționate

Ca și în cazul e-mailurilor suspecte, este esențial să fiți atenți la ceea ce descărcați și de unde îl descărcați. Făcând clic pe linkuri pentru a descărca aplicații sau jocuri din surse nesigure este o invitație la infractorii cibernetici și la atacuri rău intenționate.

Ferestrele pop-up nu sunt diferite. După cum am menționat anterior, infractorii cibernetici folosesc modalități manipulative pentru a vă păcăli să faceți clic pe linkurile lor infectate.

4. Efectuați verificări de securitate a site-ului web și a fișierelor

Securizarea site-ului dvs. ar trebui să fie prioritatea dvs. principală. Indiferent dacă aveți un site web mic sau mare, trebuie să efectuați verificări de securitate a site-ului în mod regulat pentru a evita infectarea cu orice tip de malware.

De asemenea, ar trebui să urmăriți cu atenție fișierele individuale care alcătuiesc site-ul dvs. web. O procedură de monitorizare a integrității fișierelor solidă și exercitată în mod regulat vă poate ajuta să identificați potențialele atacuri înainte ca acestea să fie declanșate.

Dacă site-ul dvs. web nu este securizat, s-ar putea nu numai să fie infectat cu programe malware, dar ar putea declanșa și o serie de atacuri rău intenționate asupra altor site-uri web și dispozitive ale utilizatorilor. În plus, îți va scădea clasarea SEO pe Google. Ultimul lucru pe care îl doriți este să începeți o confruntare cu atacuri malware pe internet!

5. Mențineți copii de rezervă regulate ale datelor

Copierea de rezervă a datelor de pe computerul personal sau al companiei este crucială. Chiar dacă copierea de rezervă a datelor nu vă va proteja de atacurile malware, vă va ajuta să vă recuperați datele dacă sunteți infectat, de exemplu cu ransomware sau orice altă amenințare rău intenționată.

Pentru a efectua o copie de rezervă sănătoasă a datelor, păstrați mai mult de o copie a datelor dvs. De asemenea, este mai bine să utilizați două tipuri de media diferite pentru a vă stoca fișierele de date în cazul a mai mult de un atac. Puteți chiar să alegeți să păstrați o copie a fișierelor de date într-o locație securizată în afara site-ului.

rezumat

Acum că aveți o perspectivă de ansamblu asupra diferitelor tipuri de malware și a modului de combatere a acestora, vă sfătuim insistent să investiți în măsuri solide și de încredere de securitate a datelor.

De asemenea, vă recomandăm să fiți la curent cu cele mai recente riscuri de securitate cibernetică și să vă actualizați sistemele și programele în mod regulat.

Mai aveți și alte sfaturi pentru a evita programele malware? Anunțați-ne în secțiunea de comentarii!