Zusammenfassung der WordPress-Sicherheitslücke: November 2019, Teil 1

Veröffentlicht: 2019-11-15In der ersten Novemberhälfte wurden mehrere neue WordPress-Plugin- und Theme-Schwachstellen bekannt, daher möchten wir Sie auf dem Laufenden halten. In diesem Beitrag behandeln wir die neuesten Schwachstellen von WordPress-Plugins und Themes und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Wir unterteilen das WordPress Vulnerability Roundup in vier verschiedene Kategorien:

- 1. WordPress-Kern

- 2. WordPress-Plugins

- 3. WordPress-Themes

- 4. Verstöße aus dem Internet

*Wir schließen Verstöße aus dem gesamten Web ein, da es wichtig ist, auch Schwachstellen außerhalb des WordPress-Ökosystems zu kennen. Exploits von Serversoftware können sensible Daten preisgeben. Datenbankverletzungen können die Anmeldeinformationen für die Benutzer auf Ihrer Site preisgeben und Angreifern die Tür zum Zugriff auf Ihre Site öffnen.

WordPress Core-Sicherheitsupdate

WordPress 5.3 wurde diese Woche eingestellt, also aktualisieren Sie Ihre Websites so schnell wie möglich. Hier ist ein kurzer Blick auf die 20 wichtigsten neuen Funktionen und Verbesserungen in WordPress 5.3.

Schwachstellen im WordPress-Plugin

Im Oktober wurden mehrere neue Sicherheitslücken in WordPress-Plugins entdeckt. Befolgen Sie die unten vorgeschlagene Aktion, um das Plugin zu aktualisieren oder vollständig zu deinstallieren.

1. Sicheres SVG

Safe SVG Version 1.9.5 und niedriger ist anfällig für einen Cross-Site Scripting Bypass-Angriff. Die Sicherheitsanfälligkeit ermöglicht es einem Angreifer, den von Safe SVG hinzugefügten Schutz zu umgehen.

Was du machen solltest

2. Währungsumschalter für WooCommerce

Currency Switcher for WooCommerce Version 2.11.1 weist eine Sicherheitsanfälligkeit zur Umgehung von Sicherheitsbeschränkungen auf, die es einem Angreifer ermöglichen würde, eine Währung zu aktivieren, die derzeit in den Einstellungen nicht aktiviert ist.

Was du machen solltest

3. Tidio Live-Chat

Tidio Live Chat Version 4.1 und niedriger ist anfällig für eine Cross-Site-Request-Forgery, die zu einem Cross-Site-Scripting-Angriff führt. Die Sicherheitsanfälligkeit würde es einem Angreifer ermöglichen, Administratoren dazu zu bringen, eine bösartige Nutzlast hinzuzufügen, die allen Besuchern angezeigt wird.

Was du machen solltest

4. IgniteUp – In Kürze verfügbar und Wartungsmodus

IgniteUp – Coming Soon und Maintenance Mode Version 3.4 und niedriger weist mehrere Schwachstellen auf.

- Beliebige Dateilöschung

- HTML-Injection & CSRF in E-Mail-Nachrichten

- Gespeichertes Cross-Site-Scripting

- Offenlegung der E-Mail-Adresse der Abonnenten

- Willkürliche Löschung von Abonnenten

- Template-Schalter eines beliebigen Plugins

Was du machen solltest

5. Blog2Social: Social Media Auto Post & Scheduler

Blog2Social: Social Media Auto Post & Scheduler Version 5.8.1 weist eine Cross-Site-Scripting-Schwachstelle auf. Die Schwachstelle würde es einem Angreifer ermöglichen, beliebigen HTML- und JavaScript-Code auszuführen, der über einen schädlichen Link ausgeführt werden könnte.

Was du machen solltest

6. WP Google Review Slider

WP Google Review Slider Version 6.1 ist anfällig für einen Authenticated SQL Injection-Angriff.

Was du machen solltest

7. YITH-Plugin-Framework (39 individuelle Plugins)

Die YITH-Suite von WooCommerce-Plugins ist anfällig für einen Angriff auf die Änderung der authentifizierten Einstellungen. Diese Tabelle fasst alle 39 anfälligen YITH-Plugins zusammen:

Zusammenfassung der Sicherheitslücken des YITH-Plugins

Version 2.2.14.

Version 2.3.15.

1.3.15.

1.3.12.

1.7.1.

1.3.21.

Version 1.3.7.

Version 1.4.9.

Version 1.3.6.

Version 1.2.11.

Version 1.2.13.

Version 1.2.1.

Version 1.2.1.

Version 1.5.23.

Version 1.3.8.

auf Version 1.3.6.

auf Version 1.6.3.

es auf Version 1.4.5.

aktualisieren Sie es auf Version 1.1.17.

aktualisieren Sie es auf Version 1.2.14.

aktualisieren Sie es auf Version 1.7.5.

aktualisieren Sie es auf Version 1.8.13.

sollte es auf Version 1.1.8 aktualisieren.

sollte es auf Version 1.1.13 aktualisieren.

sollte es auf Version 1.3.13 aktualisieren.

Sie sollten es auf Version 1.2.15 aktualisieren.

Sie sollten es auf Version 2.0.2 aktualisieren.

und Sie sollten es auf die Version aktualisieren

1.3.11.

und Sie sollten es auf die Version aktualisieren

1.3.6.

gepatcht, und Sie sollten es aktualisieren

auf Version 1.3.6.

WooCommerce

gepatcht, und Sie sollten aktualisieren

es auf Version 1.0.12.

Zahlungs-Gateways

gepatcht, und Sie sollten aktualisieren

es auf Version 1.1.13.

gepatcht, und du solltest

aktualisieren Sie es auf Version 1.1.13.

gepatcht, und du solltest

aktualisiere es auf Version

2.1.4.

Anbieter

gepatcht und du

sollte es aktualisieren auf

Version 3.4.1.

und Antworten

gepatcht und du

sollte es aktualisieren auf

Version 1.2.0.

Verlassener Warenkorb

wurde gepatcht,

und du solltest

aktualisiere es auf Version

1.2.0.

Kasse für

WooCommerce

wurde gepatcht,

und du solltest

aktualisiere es auf

Version 1.2.6.

Benachrichtigungen

zum

WooCommerce

Verletzlichkeit

ist gewesen

gepatcht, und du

sollte es aktualisieren

zur Version

1.2.8.

WordPress-Themes

1. Zoner – Immobilienthema

Zoner Real Estate Theme Version 4.1.1 und niedriger eine Schwachstelle in Bezug auf persistentes Cross-Site-Scripting und unsichere direkte Objektreferenz.

Zoner Real Estate Theme Version 4.1.1 und niedriger eine Schwachstelle in Bezug auf persistentes Cross-Site-Scripting und unsichere direkte Objektreferenz.

Was du machen solltest

So gehen Sie proaktiv bei WordPress-Theme- und Plugin-Schwachstellen vor

Das Ausführen veralteter Software ist der Hauptgrund dafür, dass WordPress-Sites gehackt werden. Es ist entscheidend für die Sicherheit Ihrer WordPress-Site, dass Sie eine Update-Routine haben. Sie sollten sich mindestens einmal pro Woche bei Ihren Websites anmelden, um Aktualisierungen durchzuführen.

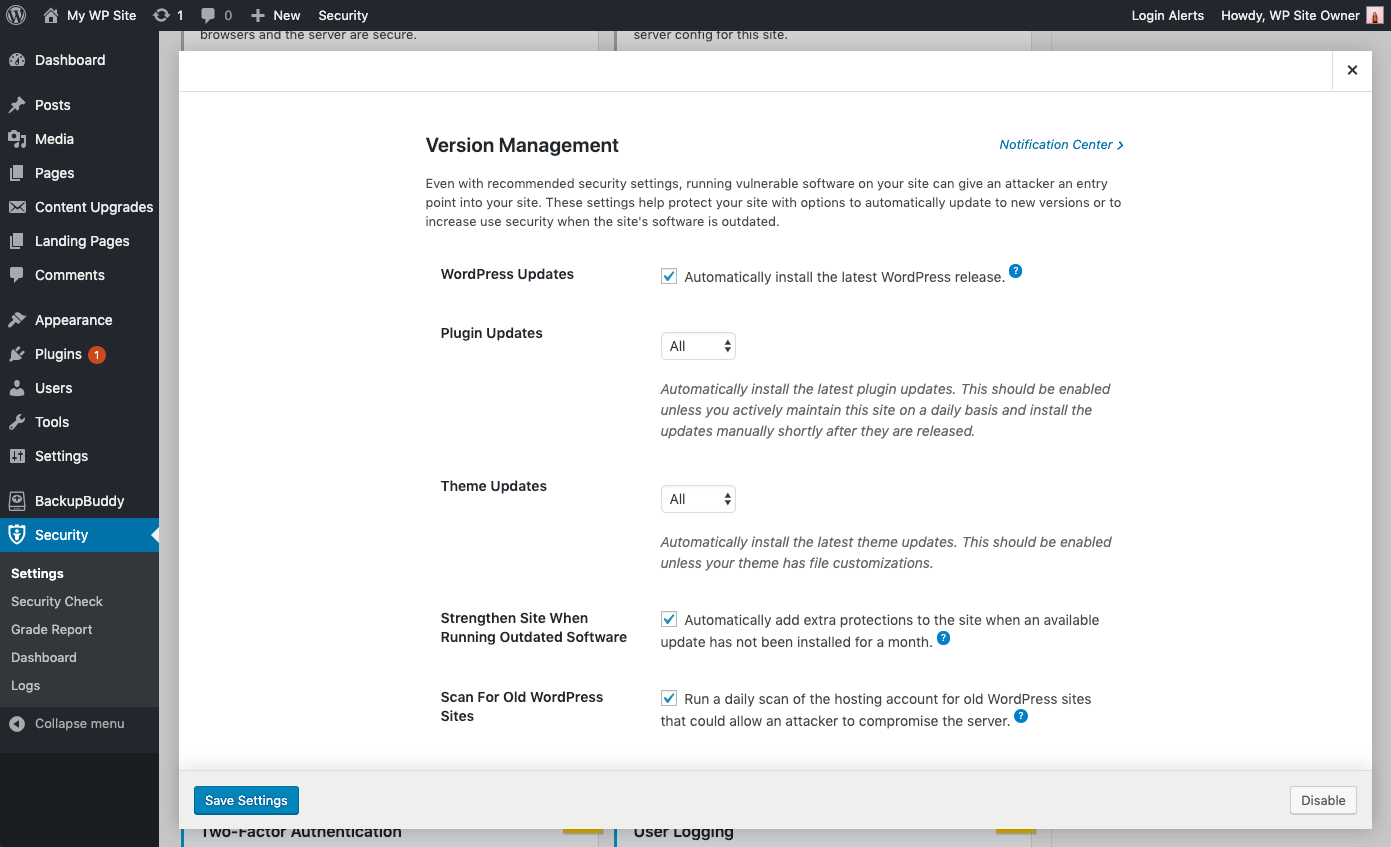

Automatische Updates können helfen

Automatische Updates sind eine gute Wahl für WordPress-Websites, die sich nicht sehr oft ändern. Durch mangelnde Aufmerksamkeit werden diese Websites oft vernachlässigt und anfällig für Angriffe. Selbst mit den empfohlenen Sicherheitseinstellungen kann das Ausführen anfälliger Software auf Ihrer Site einem Angreifer einen Einstiegspunkt in Ihre Site bieten.

Mit Hilfe des iThemes Security Pro Plugins Features Versionsverwaltung können Sie die automatische Wordpress - Updates aktivieren , um sicherzustellen , dass Sie den neuesten Sicherheits - Patches zu bekommen. Diese Einstellungen tragen zum Schutz Ihrer Site mit Optionen zum automatischen Aktualisieren auf neue Versionen oder zur Erhöhung der Benutzersicherheit bei veralteter Site-Software bei.

Update-Optionen für die Versionsverwaltung

- WordPress-Updates – Installieren Sie automatisch die neueste WordPress-Version.

- Automatische Plugin-Updates – Installieren Sie automatisch die neuesten Plugin-Updates. Dies sollte aktiviert werden, es sei denn, Sie pflegen diese Site täglich aktiv und installieren die Updates kurz nach der Veröffentlichung manuell.

- Automatische Theme-Updates – Installieren Sie automatisch die neuesten Theme-Updates. Dies sollte aktiviert sein, es sei denn, Ihr Design verfügt über Dateianpassungen.

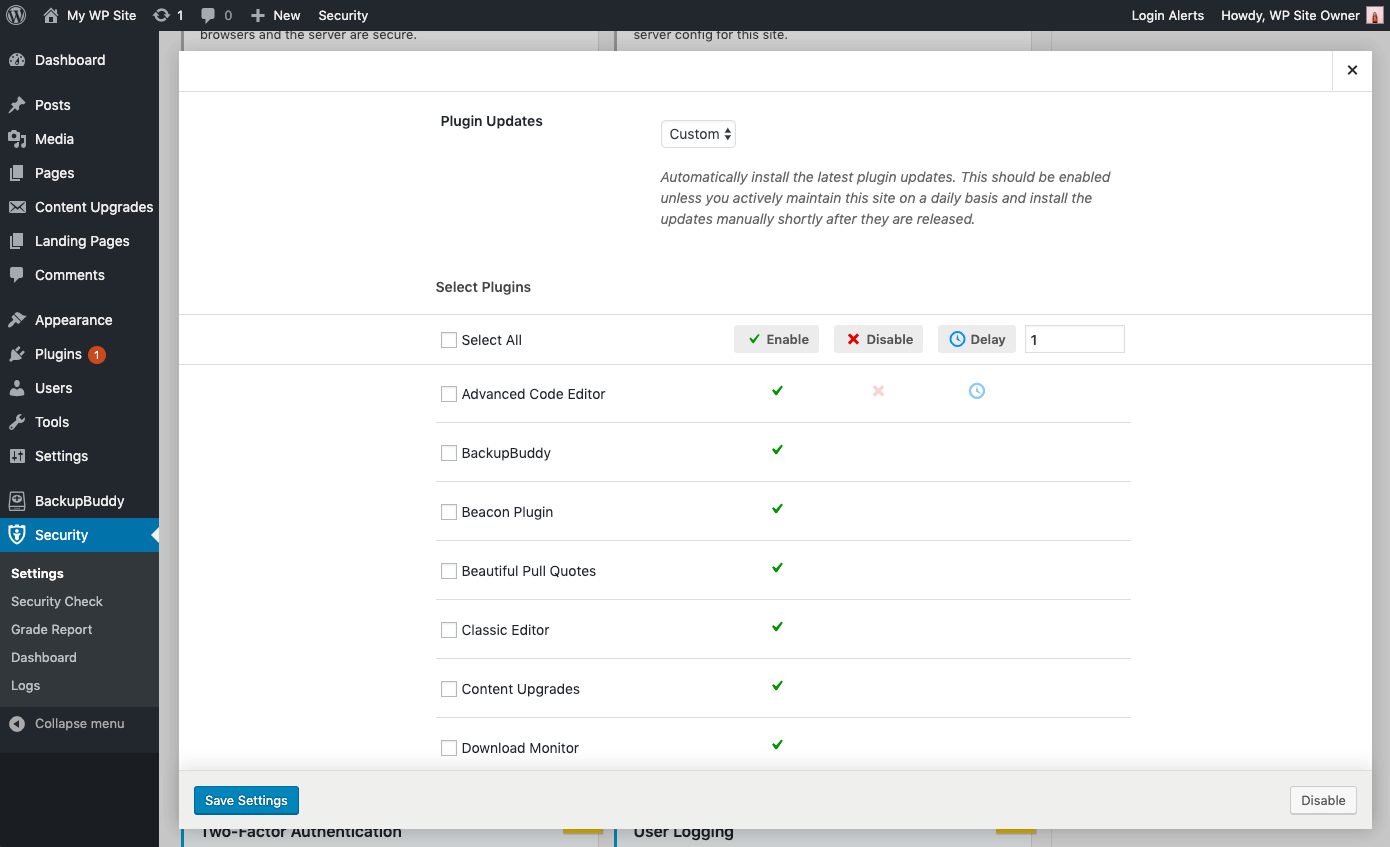

- Granulare Kontrolle über Plugin- und Theme-Updates – Möglicherweise haben Sie Plugins/Themes, die Sie entweder manuell aktualisieren oder die Aktualisierung verzögern möchten, bis die Veröffentlichung Zeit hatte, sich als stabil zu erweisen. Sie können Benutzerdefiniert auswählen, um jedem Plugin oder Design die Möglichkeit zu geben, entweder sofort zu aktualisieren ( Aktivieren ), überhaupt nicht automatisch zu aktualisieren ( Deaktivieren ) oder mit einer Verzögerung von einer bestimmten Anzahl von Tagen ( Verzögerung ) zu aktualisieren.

Stärkung und Warnung bei kritischen Problemen

- Site stärken, wenn veraltete Software ausgeführt wird – Fügen Sie der Site automatisch zusätzlichen Schutz hinzu, wenn ein verfügbares Update einen Monat lang nicht installiert wurde. Das iThemes Security-Plugin aktiviert automatisch strengere Sicherheit, wenn ein Update einen Monat lang nicht installiert wurde. Erstens werden alle Benutzer, bei denen die Zwei-Faktor-Funktion nicht aktiviert ist, gezwungen, einen Anmeldecode anzugeben, der an ihre E-Mail-Adresse gesendet wird, bevor sie sich wieder anmelden. Zweitens wird der WP-Dateieditor deaktiviert (um Personen daran zu hindern, Plugin- oder Themencode zu bearbeiten). , XML-RPC-Pingbacks und blockieren mehrere Authentifizierungsversuche pro XML-RPC-Anfrage (beide machen XML-RPC stärker gegen Angriffe, ohne es vollständig deaktivieren zu müssen).

- Nach anderen alten WordPress-Sites suchen – Dies wird nach anderen veralteten WordPress-Installationen in Ihrem Hosting-Konto suchen. Eine einzelne veraltete WordPress-Site mit einer Schwachstelle könnte es Angreifern ermöglichen, alle anderen Sites auf demselben Hosting-Konto zu kompromittieren.

- E-Mail-Benachrichtigungen senden – Bei Problemen, die ein Eingreifen erfordern, wird eine E-Mail an Benutzer auf Administratorebene gesendet.

Verstöße aus dem gesamten Web

1. WordPress-Benutzer infizieren eigene Websites mit raubkopierten Plugins und Themes

Laut WordFence hat die WP-VCD-Malvertising-Kampagne zugenommen. Diese spezielle Malware ist ziemlich bösartig, da sie sehr schwer vollständig von einer infizierten Site entfernt werden kann und sich auf andere WordPress-Sites auf dem Server ausbreiten kann. Der frustrierendste Teil für Websitebesitzer, die von der WP-VCD-Malware betroffen sind, ist, dass sie ihre eigene Website infiziert haben. Site-Besitzer, die kostenlose und raubkopierte Versionen von kostenpflichtigen Plugins und Themes installiert haben, haben etwas mehr bekommen, als sie erwartet hatten. Die raubkopierte Software enthielt bösartigen Code, der eine Hintertür mit einer Willkommensmatte für den WP-VCD-Virus schuf.

Am ersten Tag der iThemes WordPress Disaster Week haben wir behandelt, wie man eine Sicherheitskatastrophe verhindern kann. Eines der wichtigsten Dinge, die wir behandelt haben, war die Begrenzung von PHP-Exploit-Möglichkeiten, indem nur Software aus vertrauenswürdigen Quellen installiert wurde. Eine mit Malware infizierte Website wird immer schlimmer, wenn Sie wissen, dass dies hätte verhindert werden können und sollten.

Zusammenfassung der WordPress-Sicherheitslücken für

November 2019, Teil 1

Safe SVG Version 1.9.5 und niedriger ist anfällig für einen Cross-Site Scripting Bypass-Angriff.

Currency Switcher für WooCommerce Version 2.11.1 und niedriger ist anfällig für einen Sicherheitseinschränkungs-Bypass-Angriff.

Tidio Live Chat Version 4.1 und niedriger ist anfällig für eine Cross-Site-Request-Forgery, die zu einem Cross-Site-Scripting-Angriff führt.

IgniteUp – Coming Soon und Maintenance Mode Version 3.4 und niedriger haben mehrere Schwachstellen.

Blog2Social: Social Media Auto Post & Scheduler Version 5.8.1 und niedriger ist anfällig für einen Cross-Site-Scripting-Angriff.

WP Google Review Slider Version 6.1 und niedriger ist anfällig für einen authentifizierten SQL-Injection-Angriff.

YITH Plugin Framework Die YITH Suite von WooCommerce Plugins ist anfällig für einen authentifizierten Einstellungsänderungsangriff.

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 30 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress-Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.